计算机网络实验三

计算机网络实验三参考答案

1. What is the IP address and TCP port number used by the client computer (source) that is transferring the file to ? To answer this questio n, it’s probably easiest to select an HTTP message and explore the details of the TCP packet used to carry this HTTP message, using the “details of the selected packet header window” (refer to Figure 2 in the “Getting Started with Wireshark” Lab if you’re uncertain about the Wireshark windows).Ans: IP address:192.168.1.102 TCP port:11612. What is the IP address of ? On what port number is it sending and receiving TCP segments for this connection?Ans: IP address:128.119.245.12 TCP port:80If you have been able to create your own trace, answer the following question:3. What is the IP address and TCP port number used by your client computer(source) to transfer the file to ?ANS: IP address :10.211.55.7 TCP port:492654. What is the sequence number of the TCP SYN segment that is used to initiate the TCP connection between the client computer and ? What is it in the segment that identifies the segment as a SYN segment?ANS: sequence number: 0 Syn Set = 1 identifies the segment as a SYN segment5. What is the sequence number of the SYNACK segment sent by to the client computer in reply to the SYN? What is the value of the ACKnowledgement field in the SYNACK segment? How did determine that value? What is it in the segment that identifies the segment as a SYNACK segment?ANS: The sequence number: 0ACKnowledgement number : 1 which is sequence number plus 1Both the sequence flag and the ACKnowledgement flag been set as 1, identifies the segment as SYNACK segment.6. What is the sequence number of the TCP segment containing the HTTP POST command? Note that in order to find the POST command, you’ll need to dig into the packet content field at the bottom of the Wireshark window, looking for a segment with a “POST” within its DATA field.Ans: The sequence number : 17. Consider the TCP segment containing the HTTP POST as the first segment in the TCP connection. What are the sequence numbers of the first six segments in the TCP connection (including thesegment containing the HTTP POST)? At what time was each segment sent? When was the ACK for each segment received? Given the difference between when each TCP segment was sent, and when its acknowledgement was received, what is the RTT value for each of the six segments? What is the EstimatedRTT value (see page 249 in text) after the receipt of each ACK? Assume that the value of the EstimatedRTT is equal to the measured RTT for the first segment, and then is computed using the EstimatedRTT equation on page 249 for all subsequent segments.Note: Wireshark has a nice feature that allows you to plot the RTT for each of the TCP segments sent. Select a TCP segment in the “listing of captured packets” window that is being sent from the client to the server. Then select: Statistics->TCP Stream Graph- >Round Trip Time Graph.Segment 1 Segment 2 Segment 3Segment 4Segment 5Segment 6After Segment 1 : EstimatedRTT = 0.02746After Segment 2 : EstimatedRTT = 0.875 * 0.02746 + 0.125*0.035557 = 0.028472 After Segment 3 : EstimatedRTT = 0.875 * 0.028472 + 0.125*0.070059 = 0.033670 After Segment 4 : EstimatedRTT = 0.875 * 0.033670 + 0.125*0.11443 = 0.043765 After Segment 5 : EstimatedRTT = 0.875 * 0.043765 + 0.125*0.13989 = 0.055781 After Segment 6 : EstimatedRTT = 0.875 * 0.055781 + 0.125*0.18964 = 0.072513 8. What is the length of each of the first six TCP segments?(see Q7)9. What is the minimum amount of available buffer space advertised at the received for the entire trace? Does the lack of receiver buffer space ever throttle thesender?ANS:The minimum amount of buffer space (receiver window) advertised at for the entire trace is 5840 bytes;This receiver window grows steadily until a maximum receiver buffer size of 62780 bytes.The sender is never throttled due to lacking of receiver buffer space by inspecting this trace.10. Are there any retransmitted segments in the trace file? What did you check for (in the trace) in order to answer this question?ANS: There are no retransmitted segments in the trace file. We can verify this by checking the sequence numbers of the TCP segments in the trace file. All sequence numbers are increasing.so there is no retramstmitted segment.11. How much data does the receiver typically acknowledge in an ACK? Can youidentify cases where the receiver is ACKing every other received segment (seeTable 3.2 on page 257 in the text).ANS: According to this screenshot, the data received by the server between these two ACKs is 1460bytes. there are cases where the receiver is ACKing every other segment 2920 bytes = 1460*2 bytes. For example 64005-61085 = 292012. What is the throughput (bytes transferred per unit time) for the TCP connection? Explain how you calculated this value.ANS: total amount data = 164091 - 1 = 164090 bytes#164091 bytes for NO.202 segment and 1 bytes for NO.4 segmentTotal transmission time = 5.455830 – 0.026477 = 5.4294So the throughput for the TCP connection is computed as 164090/5.4294 = 30.222 KByte/sec.13. Use the Time-Sequence-Graph(Stevens) plotting tool to view the sequence number versus time plot of segments being sent from the client to the server. Can you identify where TCP’s slow start phase begins and ends, and where congestion avoidance takes over? Comment on ways in which the measured data differs from the idealized behavior of TCP that we’ve studied in the text.ANS: Slow start begins when HTTP POST segment begins. But we can’t identify where TCP’s slow start phase ends, and where congestion avoidance takes over.14. Answer each of two questions above for the trace that you have gathered when you transferred a file from your computer to ANS: Slow start begins when HTTP POST segment begins. But we can’t identify where TCP’s slow start phase ends, and where congestion avoidance takes over.。

计算机网络-实验3-可靠数据传输协议-GBN协议的设计与实现

实验3:可靠数据传输协议-GBN协议的设计与实现

1.实验目的

理解滑动窗口协议的基本原理;掌握GBN的工作原理;掌握基于UDP设计并实现一个GBN协议的过程与技术。

2.实验环境

接入Internet的实验主机;

Windows xp或Windows7/8;

开发语言:C/C++(或Java)等。

3.实验内容

1)基于UDP设计一个简单的GBN协议,实现单向可靠数据传输(服务器到客户的数据传输)。

2)模拟引入数据包的丢失,验证所设计协议的有效性。

3)改进所设计的GBN协议,支持双向数据传输;

4.实验设计

1)Client:

函数列表:

各函数功能:

状态转换图:

2)Server:

状态转换图:

3)数据包结构:

发送方:数据包包括序列号与内容接收方:只含接收到的数据包的序号

5.实验结果1)Client:

2)Server:

详细对照:。

计算机网络实验报告(6篇)

计算机网络实验报告(6篇)计算机网络实验报告(通用6篇)计算机网络实验报告篇1一、实验目的1、熟悉微机的各个部件;2、掌握将各个部件组装成一台主机的方法和步骤;3、掌握每个部件的安装方法;4、了解微型计算机系统的基本配置;5、熟悉并掌握DOS操作系统的使用;6、掌握文件、目录、路径等概念;7、掌握常用虚拟机软件的安装和使用;8、熟悉并掌握虚拟机上WINDOWS操作系统的安装方法及使用;9、掌握使用启动U盘的制作和U盘安装windows操作系统的方法;10、了解WINDOWS操作系统的基本配置和优化方法。

二、实验内容1.将微机的各个部件组装成一台主机;2.调试机器,使其正常工作;3.了解计算机系统的基本配置。

4.安装及使用虚拟机软件;5.安装WINDOWS7操作系统;6.常用DOS命令的使用;7.学会制作启动U盘和使用方法;8.WINDOWS7的基本操作;9.操作系统的基本设置和优化。

三、实验步骤(参照实验指导书上的内容,结合实验过程中做的具体内容,完成此项内容的撰写)四、思考与总结(写实验的心得体会等)计算机网络实验报告篇2windows平台逻辑层数据恢复一、实验目的:通过运用软件R-Studio_5.0和winhe_对误格式化的硬盘或者其他设备进行数据恢复,通过实验了解windows平台逻辑层误格式化数据恢复原理,能够深入理解并掌握数据恢复软件的使用方法,并能熟练运用这些软件对存储设备设备进行数据恢复。

二、实验要求:运用软件R-Studio_5.0和winhe_对电脑磁盘或者自己的U盘中的删除的数据文件进行恢复,对各种文件进行多次尝试,音频文件、系统文件、文档文件等,对简单删除和格式化的磁盘文件分别恢复,并检查和验证恢复结果,分析两个软件的数据恢复功能差异与优势,进一步熟悉存储介质数据修复和恢复方法及过程,提高自身的对存储介质逻辑层恢复技能。

三、实验环境和设备:(1)Windows _P 或Windows 20__ Professional操作系统。

任务三计算机网络实验IP数据报捕获与分析

任务三计算机网络实验IP数据报捕获与分析一、实验目的本实验的目的是通过使用网络抓包工具捕获IP数据报,了解IP协议的工作过程,分析数据报的结构和内容。

二、实验设备和工具1.计算机2.网络抓包工具:Wireshark三、实验原理IP(Internet Protocol)是网络层的核心协议,在互联网中承担着数据包的传输任务。

IP协议负责将数据包从源主机传输到目标主机,保证数据在不同主机之间的正确传输。

IP数据报是IP协议传输的基本单位,由IP头和数据部分组成。

IP头部包含以下重要字段:1.版本(4位):表示IP协议的版本号,IPv4为4,IPv6为62.首部长度(4位):表示IP头部的长度,以32位的字节为单位。

3.区分服务(8位):用于标识优先级和服务质量等信息。

4.总长度(16位):指明整个IP数据报的长度。

5.标识(16位):用于标识同一个数据报的分片。

6.标志位(3位):标记是否进行数据报的分片。

7.片偏移(13位):表示数据报组装时的偏移量。

8.生存时间(8位):表示数据报在网络中的存活时间。

9.协议(8位):指明IP数据报中携带的数据部分所使用的协议,如TCP、UDP等。

10.头部校验和(16位):用于对IP头部的校验。

11.源IP地址(32位):指明数据报的发送者的IP地址。

12.目的IP地址(32位):指明数据报的目标IP地址。

四、实验步骤1.安装Wireshark软件。

2.打开Wireshark软件,选择需要进行抓包的网络接口。

3.点击“开始”按钮,开始抓包。

4.进行相关网络操作,产生数据包。

5.停止抓包。

6.选中其中一个数据包,进行分析。

五、数据包分析Wireshark软件可以对捕获到的数据包进行详细的分析,提供了丰富的信息和统计数据。

以下是对数据包的一些常规分析内容:1.源IP地址和目的IP地址:根据协议规定,每个IP数据报必须携带源IP地址和目的IP地址,通过分析这两个字段可以确定数据包的发送方和接收方。

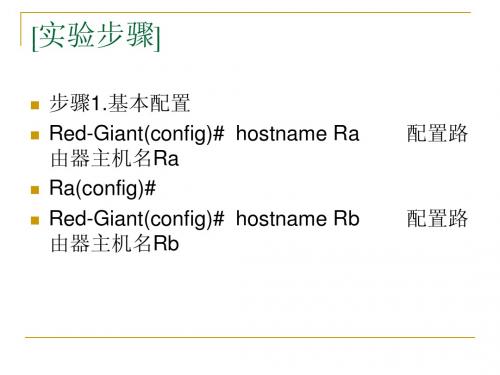

计算机网络实验 实验三 PAP、chap认证

步骤1.基本配置 Red-Giant(config)# hostname Ra 由器主机名Ra Ra(config)# Red-Giant(config)# hostname Rb 由器主机名Rb 配置路

配置路

对路由器Ra进行的配置

Ra(config)# interface serial 1/3 Ra(config-if)# ip address 172.16.2.1 255.255.255.0 配置接口地址 Ra(config-if)# no shutdown Ra# show int serial 1/3

对Rb进行配置

Rb(config)# interface serial 1/3 ( DCE), DTE Rb(config-if)# ip address 172.16.2.2 255.255.255.0 Rb(config-if)# clock rate 64000 (DCE端进行 时钟配置) Rb(config-if)# no shutdown

验证测试

注意事项:先关掉电源开关,然后打开,再调 试debug命令。 Ra# debug ppp authentication 观察pap验证 过程 Rb# debug ppp authenticationຫໍສະໝຸດ 步骤2.配置PPP PAP认证

Rb(config)# username Ra password 0 star ! 在验证方配置被验证方用户名、密码 Ra(config-if) # encapsulation ppp 接口 下封装PPP协议 Ra(config-if) # ppp pap sent-username Ra password 0 star ! PAP认证的用户名、密码 Rb(config-if)# encapsulation ppp Rb(config-if)# ppp authentication pap ! ppp 启用pap认证方式

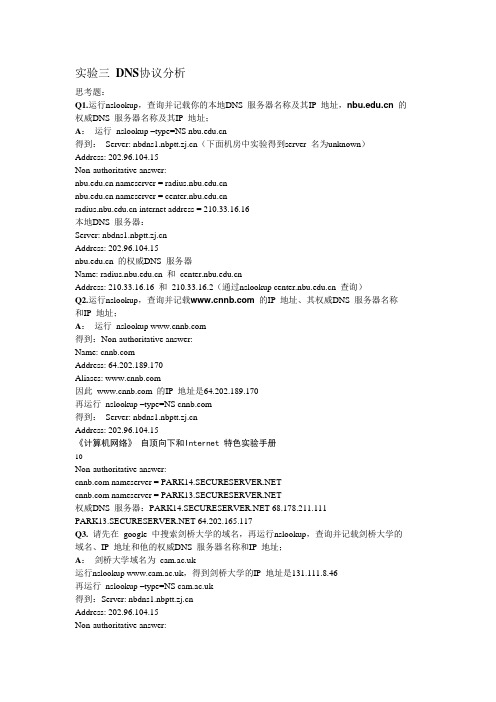

宁波大学计算机网络实验答案

实验三DNS协议分析思考题:Q1.运行nslookup,查询并记载你的本地DNS 服务器名称及其IP 地址, 的权威DNS 服务器名称及其IP 地址;A:运行nslookup –type=NS 得到:Server: (下面机房中实验得到server 名为unknown)Address: 202.96.104.15Non-authoritative answer: nameserver = nameserver = internet address = 210.33.16.16本地DNS 服务器:Server: Address: 202.96.104.15 的权威DNS 服务器Name: 和Address: 210.33.16.16 和210.33.16.2(通过nslookup 查询)Q2.运行nslookup,查询并记载 的IP 地址、其权威DNS 服务器名称和IP 地址;A:运行nslookup 得到:Non-authoritative answer:Name: Address: 64.202.189.170Aliases: 因此 的IP 地址是64.202.189.170再运行nslookup –type=NS 得到:Server: Address: 202.96.104.15《计算机网络》自顶向下和Internet 特色实验手册10Non-authoritative answer: nameserver = nameserver = 权威DNS 服务器: 68.178.211.111 64.202.165.117Q3. 请先在google 中搜索剑桥大学的域名,再运行nslookup,查询并记载剑桥大学的域名、IP 地址和他的权威DNS 服务器名称和IP 地址;A:剑桥大学域名为运行nslookup ,得到剑桥大学的IP 地址是131.111.8.46再运行nslookup –type=NS 得到:Server: Address: 202.96.104.15Non-authoritative answer: nameserver = nameserver = nameserver = nameserver = nameserver = nameserver = nameserver = 其中权威服务器 internet address = 128.232.0.19Q4.运行ipconfig/all,查询并记载你的本地DNS 服务器,看和nslookup 显示的有无差别,如有差别差在哪里?为什么?A:本地DNS 服务器为202.96.104.15。

计算机网络实验报告3以太网链路层帧格式分析

南昌航空大学实验报告2019年 5月 2日课程名称:计算机网络与通信实验名称:以太网链路层帧格式分析班级:学生姓名:学号:指导教师评定:签名:一.实验目的分析Ethernet V2标准规定的MAC层帧结构,了解IEEE802.3标准规定的MAC层帧结构和TCP/IP的主要协议和协议的层次结构。

二.实验内容1.在PC机上运行WireShark截获报文,在显示过滤器中输入ip.addr==(本机IP地址)。

2.使用cmd打开命令窗口,执行“ping 旁边机器的IP地址”。

3.对截获的报文进行分析:(1)列出截获报文的协议种类,各属于哪种网络?(2)找到发送消息的报文并进行分析,研究主窗口中的数据报文列表窗口和协议树窗口信息。

三.实验过程局域网按照网络拓扑结构可以分为星形网、环形网、总线网和树形网,相应代表性的网络主要有以太网、令牌环形网、令牌总线网等。

局域网经过近三十年的发展,尤其是近些年来快速以太网(100Mb/s)、吉比特以太网(1Gb/s)和10吉比特以太网(10Gb/s)的飞速发展,采用CSMA/CD(carrier sense,multiple access with collision detection)接入方法的以太网已经在局域网市场中占有绝对的优势,以太网几乎成为局域网的同义词。

因此,本章的局域网实验以以太网为主。

常用的以太网MAC帧格式有两种标准,一种是DIX Ethernet V2标准,另一种是IEEE802.3标准。

1. Ethernet V2标准的MAC帧格式DIX Ethernet V2标准是指数字设备公司(Digital Equipment Corp.)、英特尔公司(Intel corp.)和Xerox公司在1982年联合公布的一个标准。

它是目前最常用的MAC帧格式,它比较简单,由5个字段组成。

第一、二字段分别是目的地址和源地址字段,长度都是6字节;第三字段是类型字段,长度是2字节,标志上一层使用的协议类型;第四字段是数据字段,长度在46~1500字节之间;第五字段是帧检验序列FCS,长度是4字节。

计算机网络实验报告实验3

计算机网络实验报告实验3一、实验目的本次计算机网络实验 3 的主要目的是深入理解和掌握计算机网络中的相关技术和概念,通过实际操作和观察,增强对网络通信原理、协议分析以及网络配置的实际应用能力。

二、实验环境本次实验在计算机网络实验室进行,使用的设备包括计算机、网络交换机、路由器等。

操作系统为 Windows 10,实验中使用的软件工具包括 Wireshark 网络协议分析工具、Cisco Packet Tracer 网络模拟软件等。

三、实验内容与步骤(一)网络拓扑结构的搭建使用 Cisco Packet Tracer 软件,构建一个包含多个子网的复杂网络拓扑结构。

在这个拓扑结构中,包括了不同类型的网络设备,如交换机、路由器等,并配置了相应的 IP 地址和子网掩码。

(二)网络协议分析启动 Wireshark 工具,捕获网络中的数据包。

通过对捕获到的数据包进行分析,了解常见的网络协议,如 TCP、IP、UDP 等的格式和工作原理。

观察数据包中的源地址、目的地址、协议类型、端口号等关键信息,并分析它们在网络通信中的作用。

(三)网络配置与管理在实际的网络环境中,对计算机的网络参数进行配置,包括 IP 地址、子网掩码、网关、DNS 服务器等。

通过命令行工具(如 Windows 中的 ipconfig 命令)查看和验证配置的正确性。

(四)网络故障排查与解决设置一些网络故障,如 IP 地址冲突、网络连接中断等,然后通过相关的工具和技术手段进行故障排查和解决。

学习使用 ping 命令、tracert 命令等网络诊断工具,分析故障产生的原因,并采取相应的解决措施。

四、实验结果与分析(一)网络拓扑结构搭建结果成功构建了包含多个子网的网络拓扑结构,各个设备之间能够正常通信。

通过查看设备的状态指示灯和配置信息,验证了网络连接的正确性。

(二)网络协议分析结果通过 Wireshark 捕获到的数据包,清晰地看到了 TCP 三次握手的过程,以及 IP 数据包的分片和重组。

计算机网络 (实验三:数据包结构分析)

《计算机网络》课程实验报告实验三:数据包结构分析本次实验的体会(结论)(10分) 得分:本次实验总体来说不是很难,参照实验样例一步一步做下来一般都能成功。

通过这次实验,更加形象直观地了解了数据包在网络中传输的格式、方式等。

学会了怎样使用捕获数据包来分析每一层协议,并巩固了课堂上学习的各种数据包的格式,例如TCP、IP等,对各个层次的作用和相应的协议有了一定的了解。

对数据包的封装也有了更深的体会。

思考题:(10分)思考题1:(4分)得分:写出捕获的数据包格式.1.打开软件。

选择网络配适器。

(如此处选择无线网络连接ip:10。

99。

45.90)2.设置捕捉过滤器,并新建一个自定义规则filter 1。

3.点击右下角开始按钮,开始抓包,一段时间后停止。

4.停止抓包后协议统计信息思考题2:(6分)得分:写出实验过程并分析实验结果。

实验中选择http协议进行分析,涵盖了TCP,IP,数据链路层MAC帧等。

1.选择一个数据包2.双击打开查看该数据包3.以太网MAC帧1)格式2)数据包分析结果3)说明:协议类型:08000 网际协议(IP)4.IP协议1)格式2)数据包分析结果3)说明•版本:4指ipv4,长度5*4=20字节•服务:00 未使用•标识:数据分片和重组时使用•标志:前三bit 010,最后一个数据片,传输过程中不能分片•生存时间:最多经过64个路由•上层协议:6 TCP协议5.TCP协议1)格式2)数据包分析结果3)说明•标志位(010000):URG=0 紧急指针无效ACK=1 确认信号有效PSH=0 不立即响应RST=0 TCP连接没有问题SYN=0 建立连接FIN=0 关闭连接•校验和:校验范围:伪首部+首部+数据•紧急指针:0,URG=0无效6.HTTP协议1)格式面向文本的。

2)数据包分析结果7.FCS校验1)数据包分析结果指导教师评语:。

实验三常见网络命令的使用

软件学院计算机网络课程实验报告班级:学号:姓名:实验一常见网络命令的使用一、实验目的1、掌握常用的网络命令的使用2、了解常见网络故障的原因3、掌握常见网络故障诊断方法二、实验环境1.连接到网络上的计算机若干三、实验内容1. IP配置查询命令 ipconfig2. 网络连通测试命令 ping3. 路由分析诊断命令tracert4. TCP/IP网络连接状态查询命令netstat5. 查询域名信息命令nslookup四、实验过程1.IP配置查询命令 ipconfig 的使用该命令是了解系统网络配置的主要命令,特别是用户网络中采用的是动态IP地址配置协议时,利用该命令可以了解IP 地址的实际配置情况。

配置不正确的IP地址或主网掩码是接口配置的常见故障,其中配置不正确的IP地址主要表现为:网号部分不正确(此时执行Ipconfig命令显示 on answer)和主机部分不正确(如与另一台主机地址配置相同而冲突)主机通讯可到达远程主机,但不能访问本地主网中的其它主机时,常常是子网掩码设置错误。

利用ipconfig命令可以清楚的查看和修改网络中的TCP/IP协议的有关配置,如网络适配器的物理地址、主机的IP地址、网关、子网掩码等。

图1.1 ipconfig 的使用2.网络连通测试命令 ping的使用ping命令,是目前几乎所有的网络操作系统中都含有的一个专门用于TCP/IP协议的探测工具,用于确定本地主机是否能与另一台主机交换(发送和接收)数据包。

该命令向目标主机(地址)发送一个回送请求数据包,要求目标主机收到请求后给予答复,从而判断本机与目标主机(地址)是否联通,网络的响应时间以及传送中数据包的丢失率等,以此判断TCP/IP参数是否设置正确以及网络运行是否正常2.1 ping命令格式: ping IP地址(或主机名) [参数1][参数2]…..有关ping的其他参数,可在DOS下运行Ping/? 命令来查看。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验三 IP协议分析一、实验目的和要求•熟练掌握Ethereal的使用方法•能对捕获到的包进行较深入的分析•掌握IP层的作用以及IP地址的分类方法•掌握IP数据包的组成和网络层的基本功能。

二、实验内容常见网络命令使用;启动Ethereal并设置相应的选项,进行一次简单的ICMP,观察捕获到的数据包,过滤出IP数据包,分析每个IP分组的细节,查看IP数据包的结构与含义,观察IP协议的功能。

三、实验设备PC机、Ethereal软件、WinpCap软件四、背景知识1、IP 地址的编址方法IP 地址是为每个连接在互联网上的主机分配的唯一识别的 32 位标识符。

IP 地址的编址方法共经历了三个阶段:(1)分类的IP 地址这是一种基于分类的两级IP 地址编址的方法。

表1 IP 地址的分类如表1 所示,IP 地址分为A,B,C,D,E 五类,其中A、B、C 类地址为可分配主机地址,而D 类地址为组播地址,E 类地址保留以备将来的特殊使用。

IP 地址采用点分十进制方式记录,每个地址表被视为4 个以点分隔开的十进制整数,每个整数对应一个字节。

A、B、C 三类地址由两部分组成:网络地址和主机地址,这三类地址的网络地址部分的长度不一样。

每个A 类地址的网络中可以有 1600 万台主机;每个B 类地址的网络中可以有65534 台主机;每个C 类地址的网络中可以有254 台主机。

这样对于一个共有几十台计算机的局域网来说即使分配一个C 类地址也是一种浪费。

为此,提出了子网和子网掩码的概念。

(2)划分子网的IP 地址子网就是将一个A 类、B 类或 C 类网络分割成许多小的网络,每一个小的网络就称为子网。

划分子网采用“网络号”+“子网号”+“主机号”三级编址的方法。

在划分了子网的网络地址中,子网掩码用于确定网络地址。

子网掩码是一个和IP 地址对应的 32 位二进制数。

子网掩码中与IP 地址的网络地址对应的部分为 1,与主机地址对应的部分为0。

这样把网络接口的IP 地址与该接口上的掩码相与就得到该接口所在网络的网络地址,而把该IP 地址与掩码的反码相与则可得到主机地址。

(3)无分类域间路由选择CIDR无分类域间路由选择CIDR 是根据划分子网阶段的问题提出的编址方法。

IP 地址采用“网络前缀”+“主机号”的编址方式。

目前CIDR 是应用最广泛的编址方法,它消除了传统的A、B、C 类地址和划分子网的概念,提高了IP 地址资源的利用率,并使得路由聚合的实现成为可能。

2、IP 报文格式IP 报文由报头和数据两部分组成,如图1 所示:图1 IP 报文格式其中主要字段的意义和功能如下:* 版本:指IP 协议的版本;* 头长:是指IP 数据报的报头长度,它以4 字节为单位。

IP 报头长度至少为 20 字节,如果选项部分不是4 字节的整数倍时,由填充补齐;* 总长度:为整个IP 数据报的长度;* 服务类型:规定对数据报的处理方式;* 标识:是IP 协议赋予数据报的标志,用于目的主机确定数据分片属于哪个报文;* 标志:为三个比特,其中只有低两位有效,这两位分别表示该数据报文能否分段和是否该分段是否为源报文的最后一个分段;* 生存周期:为数据报在网络中的生存时间,报文每经过一个路由器时,其值减 1,当生存周期变为 0 时,丢弃该报文;从而防止网络中出现循环路由;* 协议:指IP 数据部分是由哪一种协议发送的;* 校验和:只对IP 报头的头部进行校验,保证头部的完整性;* 源IP 地址和目的IP 地址:分别指发送和接收数据报的主机的IP 地址。

3、IP 数据报的传输过程在互联网中,IP 数据报根据其目的地址不同,经过的路径和投递次数也不同。

当一台主机要发送 IP 数据报时,主机将待发送数据报的目的地址和自己的子网掩码按位“与”,判断其结果是否与其所在网络的网络地址相同,若相同,则将数据报直接投递给目的主机,否则,将其投递给下一跳路由器。

路由器转发数据报的过程如下:①当路由器收到一个数据报文时,对和该路由器直接相连的网络逐个进行检查,即用目的地址和每个网络的子网掩码按位“与”,若与某网络的网地址相匹配,则直接投递;否则,执行2。

②对路由表的每一行,将其中的子网屏蔽码与数据报的目的地址按位“与”,若与该行的目的网络地址相等,则将该数据报发往该行的下一跳路由器;否则,执行3。

③若路由表中有一个默认路由,则将数据报发送给路由表所指定的默认路由器。

否则,报告转发出错。

五、实验步骤1、运行ipconfig命令(1)在“工具”菜单中选择“命令行”,出现提示符后输入ipconfig/all(2)观察运行结果,获得本机的IP地址及子网掩码;(3)分析本主机属于哪一类IP地址,网络号、子网号和主机号分别是什么;(4)利用本机的IP地址及子网掩码,找出地址本中与本机属于同一子网的主机。

2、运行ping 命令Ping 命令是调试网络常用的工具之一。

它通过发出ICMP Echo 请求报文并监听其回应来检测网络的连通性。

Ping 命令只有在安装了TCP/IP 协议之后才可以使用,其命令格式如下:ping [-t] [-a] [-n count] [-l size] [-f] [-i TTL] [-v TOS] [-r count] [-s count] [[-j host-list] | [-k host-list]] [-w timeout] target_name这里对实验中可能用到的参数解释如下:* -t :用户所在主机不断向目标主机发送回送请求报文,直到用户中断;* -n count:指定要Ping 多少次,具体次数由后面的count 来指定,缺省值为4;* -l size:指定发送到目标主机的数据包的大小,默认为32字节,最大值是65,527;* -w timeout:指定超时间隔,单位为毫秒;* target_name:指定要 ping 的远程计算机。

(1)在“工具”菜单中选择“命令行”,出现提示符后输入ping –t(为相邻计算机的IP地址,可以通过ipconfig/all得到)。

(2)观察运行结果,判断本机与相邻计算机的连通性;3、运行Traceroute 命令Traceroute 命令用来获得从本地计算机到目的主机的路径信息。

在MS Windows中该命令为Tracert,而UNIX 系统中为Traceroute。

Tracert 先发送 TTL 为 1 的回显请求报文,并在随后的每次发送过程将TTL 递增 1,直到目标响应或 TTL 达到最大值,从而确定路由。

它所返回的信息要比ping 命令详细得多,它把您送出的到某一站点的请求包,所走的全部路由均告诉您,并且告诉您通过该路由的IP是多少,通过该IP 的时延是多少。

Tracert 命令同样要在安装了TCP/IP 协议之后才可以使用,其命令格式为:tracert [-d] [-h maximum_hops] [-j computer-list] [-w timeout] target_name 参数含义为:* -d:不解析目标主机的名称;* -h:指定搜索到目标地址的最大跳跃数;* -j:按照主机列表中的地址释放源路由;* -w:指定超时时间间隔,程序默认的时间单位是毫秒。

(1)在“工具”菜单中选择“命令行”,出现提示符后输入tracert 。

(2)观察运行结果,查看从本地计算机到目的主机的路径信息。

4、运行netstat命令Netstat命令用于显示与IP、ICM、TCP和UDP协议相关的统计数据,一般用于检验本机各端口的网络连接情况。

(1)在命令行提示符下运行:C:>netstat –r ;显示本机路由表,记录本机的缺省网关的IP地址;(2)在命令行提示符下运行:C:>netstat –s ;观察IP协议部分,查看本机已经接收和发送的IP报文个数。

5、IP协议分析(具体设置参考实验一、二)(1)首先关闭所有的应用程序,打开浏览器,点击菜单栏上的“工具”,点击“Internet选项”,清除缓存的临时文件,那么捕获的数据包更加单纯,利于分析。

(2)打开 Ethereal 软件,最初的时候窗口中都没有数据,因为 Ethereal 还没有开始捕获包。

(3)开始准备捕捉,首先设置好Caption Options,Captrue Filter 设置为“No Broadcast and no Multicast ”,点击“start”开始捕获。

(4)在“工具”菜单中选择“命令行”,出现提示符后输入ping (为不同组计算机的IP地址,可以通过ipconfig/all得到)。

(5)观察运行结果,判断本机与相邻计算机的连通性;(6)通过Ethereal查看Ping运行过程;(7)分析ICMP和IP协议。

(8)在“工具”菜单中选择“命令行”,出现提示符后输入ping –l 4500 –n 2(为不同组计算机的IP地址,可以通过ipconfig/all得到)。

(9)分析ICMP和IP协议。

六、思考题Q1. 通过步骤(4)找到第一个 ICMP请求数据包,观察 ICMP封装的结构关系,记录各层的协议名称。

ICMP协议,UDP协议,TCP协议,以太网协议。

Q2. 通过步骤(4)您截获几个ICMP 报文?分别属于那种类型?并将分析结构填入下表:表2 ICMP 协议报文分析通过步骤(4)分析在上表中哪个字段保证了回送请求报文和回送应答报文的一一对应,仔细体会Ping 命令的作用。

答:报文的序列号保证了报文应答的一一对应。

Q4. 通过步骤(4)在ICMP request中,目标计算机的IP地址的十进制和十六进制表示各是多少?你的电脑IP地址呢?他们分别是哪类地址?答:目的主机:十六进制:ca 72 bb 3e源主机:十六进制:ca 72 bb 1两者都属于C类IPQ5. 通过步骤(4),找到ICMP request的那个包,分析IP包各字段信息。

表3 IP 协议报文分析65535byteQ7. 通过步骤(8), 对截获的报文分析,将属于同一ICMP 请求报文的分片找出来,主机PC1向主机PC2 发送的ICMP 请求报文分成了几个分片?4个分片Q8. 通过步骤(8), 将第二个ICMP 请求报文的分片信息填入下表。