SSG-5基本配置

juniperssg5配置手册

爱屋吉屋JUNIPER SSG 5配置文档2015 年1月9日上海荟诚孙栋目录一、登录控制台 (3)二、配置外网接口 (4)三、配置 DHCP 服务器 (5)四、配置路由 (8)五、策略配置 (9)六、更改 HTTP 端口 (10)七、其他常用功能(非必要配置) (11)八、 PPPOE 配置方式 (12)一、登录控制台1. PC 机直接访问 http://192.168.1.1登录juniper管理控制台2. 输入默认用户名和密码,点击login 。

二、配置外网接口1.依次点击左侧菜单栏 Network —— Interface —— list ,如下图所示:如外网为 PPPOE 拨入方式,请参考文档第八章, PPPOE 配置方式。

2. 如外网 IP 地址为静态 IP,按照下图配置:3.点击 Apply ,后点击 OK 。

三、配置 DHCP 服务器1.依次点击左侧菜单栏 Network —— Interface —— DHCP ,如下图所示:点击编辑,配置内网 DHCP 服务器。

2.填写正确的内网关地址和子网掩码, DNS 一般运营商会给出,以下供参考:上海电信 DNS :202.96.209.133 、202.96.209.6 、202.96.209.5上海联通 DNS :210.22.70.3 、 210.22.84.3点击 Apply,后点击(Advanced Options)高级配置。

3. 正确填写备用 DNS 后,点击 OK 。

4.点击 address ,配置 DHCP 自动分配内网 IP 段地址。

5.点击 Edit ,配置 DHCP 分配的地址范围。

6. 填写开始 IP 地址和结束 IP 地址,点击 OK 。

四、配置路由1.依次点击左侧菜单栏 Network —— Routing —— Destination ,点击 New ,添加默认路由。

2. 添加 0.0.0.0 ,默认路由,选择 Gateway,选择外网出接口 Ethernet0/0 ,配置外网地址,点击 OK 。

Juniper_SSG防火墙配置手册

Juniper SSG防火墙配置手册初始化设置................................................... 错误!未定义书签。

Internet网络设置............................................ 错误!未定义书签。

一样策略设置................................................. 错误!未定义书签。

VPN连接设置................................................. 错误!未定义书签。

初始化设置1.将防火墙设备通电,连接网线从防火墙e0\2口连接到电脑网卡。

2.电脑本地连接设置静态IP地址,IP地址(在都能够),子网掩码,默许网关,如以下图:3.设置好IP地址后,测试连通,在命令行ping ,如以下图:4.从IE阅读器登岸防火墙web页面,在地址栏输入,如以下图向导选择最下面No, skip ——,然后点击下面的Next:5.在登录页面输入用户名,密码,初始均为netscreen,如以下图:6.登岸到web治理页面,选择Configuration –Date/Time,然后点击中间右上角Sync Clock With Client选项,如以下图:7.选择Interfaces – List,在页面中间点击bgroup0最右边的Edit,如以下图:8.此端口为Trust类型端口,建议IP设置选择Static IP,IP Address输入计划好的本地内网IP地址,如,Manage IP 。

以后勾选Web UI,Telnet,SSH,SNMP,SSL,Ping。

如以下图:Internet网络设置1.修改本地IP地址为本地内网IP地址,如以下图:2.从IE阅读器打开防火墙web页面,输入用户名密码登岸,如以下图:3.选择Interfaces –List,点击页面中ethernet0/0最右边的Edit选项,如以下图:4.此端口为Untrust类型端口,设置IP地址有以下三种方式:(依照ISP提供的网络效劳类型选择)A.第一种设置IP地址是通过DHCP端获取IP地址,如以下图:B.第二种设置IP地址的方式是通过PPPoE拨号连接获取IP,如以下图,然后选择Create new pppoe setting,在如以下图输入本地ADSL pppoe拨号账号,PPPoE Instance输入名称,Bound to Interface选择ethernet0/0,Username和Password输入ADSL账号密码,以后OK,如以下图:PPPoE拨号设置完毕以后,点击Connect,如以下图:回到Interface –List,能够看到此拨号连接的连接状态,如以下图:ethernet0/0右边PPPoE一栏有一个红叉,表示此连接已经设置但未连接成功,如连接成功会显示绿勾。

SSG5与SSG20安全业务网关

瞻博网络公司安全业务网关SSG5和SSG20瞻博网络公司5 系列安全业务网关(SSG 5)和20 系列安全业务网关(SSG 20)是专用的安全设备,为小型分支办事处、固定的远程办公人员和小型企业的网络部署提供了集高性能、高安全性、路由和局域网/广域网连接方式于一体的完美组合。

通过状态防火墙、IPSec VPN、IPS、防病毒(包括防间谍软件、防广告、防网页仿冒)、防垃圾邮件以及网页过滤等一套完整的统一威胁管理(UTM) 安全特性,可以对进出于分支办事处和企业的流量进行保护,以避免蠕虫、间谍软件、特洛伊木马和恶意软件的侵袭。

产品系列描述SSG 5 和SSG 20 都是高性能的安全平台,能够保护小型分支办事处和独立企业不受内部和外部攻击、避免未授权访问并符合规范要求。

SSG 5 和SSG 20 都能够提供160Mbps 的状态防火墙流量和40Mbps 的IPSec VPN 流量。

安全:经验证的统一威胁管理(UTM)的安全特性和业界中最优的合作伙伴共同开发的SSG5和SSG20系列,可以保护网络免遭蠕虫、病毒、特洛伊木马、垃圾软件和其他新出现的恶意软件的同时侵袭。

为了符合内部安全要求并同时符合规范,SSG 5 和SSG 20 都提供了一组先进的网络保护特性——如安全区、虚拟路由器和虚拟局域网等,使管理员能够将网络分割为不同层次的安全区域以部署不同的安全策略,从而为各个区域提供不同级别的安全特性。

针对每个安全区域的策略保护机制包括了各种接入控制规则,以及通过任何支持的UTM 安全特性进行的检测。

连接和路由:SSG 5 具有7个10/100 板载接口和可选的固定广域网端口。

SSG 20 具有5个10/100 接口和2个可用于额外的广域网连接的I/O 扩展槽。

I/O 选项的灵活组合加上路由引擎上支持的广域网协议和封装支持,使得SSG 5 和SSG 20 能够被轻松部署成传统分支机构的办公室路由器,或成为用于降低前期购置成本和后期维护成本的坚固安全和路由设备。

juniper ssg 5 配置手册

爱屋吉屋JUNIPER SSG 5 配置文档2015年1月9日上海荟诚孙栋目录一、登录控制台 (2)二、配置外网接口 (3)三、配置DHCP服务器 (5)四、配置路由 (8)五、策略配置 (9)六、更改HTTP 端口 (9)七、其他常用功能(非必要配置) (10)八、PPPOE配置方式 (12)一、登录控制台1.PC机直接访问http://192.168.1.1登录 juniper 管理控制台2.输入默认用户名和密码,点击login。

二、配置外网接口1.依次点击左侧菜单栏Network——Interface——list ,如下图所示:如外网为PPPOE拨入方式,请参考文档第八章,PPPOE配置方式。

2.如外网IP地址为静态IP,按照下图配置:3.点击Apply ,后点击 OK 。

三、配置DHCP服务器1.依次点击左侧菜单栏Network——Interface——DHCP ,如下图所示:点击编辑,配置内网DHCP服务器。

2.填写正确的内网关地址和子网掩码,DNS一般运营商会给出,以下供参考:上海电信DNS:202.96.209.133、202.96.209.6、202.96.209.5上海联通DNS:210.22.70.3、210.22.84.3点击Apply ,后点击(Advanced Options)高级配置。

3.正确填写备用DNS后,点击OK。

4.点击address,配置DHCP自动分配内网IP段地址。

5.点击Edit ,配置DHCP分配的地址范围。

6.填写开始IP地址和结束IP地址,点击OK。

四、配置路由1.依次点击左侧菜单栏Network——Routing——Destination,点击New,添加默认路由。

2.添加0.0.0.0 ,默认路由,选择Gateway ,选择外网出接口Ethernet0/0,配置外网地址,点击OK。

3.配置完成后查看默认路由,Gateway依据运营商给的地址为准!!!五、策略配置1.依次点击左侧菜单栏Policy——Policies ,确认Trust To Untrust允许所有流量通过。

Juniper Networks SSG 5和SSG 20产品说明说明书

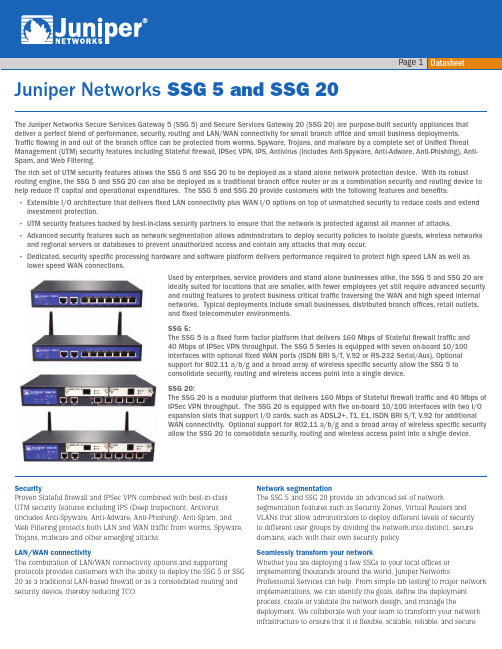

Security Proven Stateful firewall and IPSec VPN combined with best-in-class UTM security features including IPS (Deep Inspection), Antivirus (includes Anti-Spyware, Anti-Adware, Anti-Phishing), Anti-Spam, and Web Filtering protects both LAN and WAN traffic from worms, Spyware, Trojans, malware and other emerging attacks.

MSI Trident S 5M 商品说明书

Chipset

AMD B300

Storage

2x M.2 2280 SSD (2xPCIe Gen 3 x4) 1x 2.5” DriveR4 3200MHz SO-DIMMs, up to 64GB 2x DDR4 2933Mhz SO-DIMMs, up to 64GB

WEIGHT (N.W./ G.W.) 2.42 Kg

Accessories

1x Manual (Optional) 1x Quick guide 1x Warranty card 1x Power cord 1x Wireless controller (Model : GC 30)

Note

*The XBOX GAME PASS Ultimate plan will vary by region, please check with your local MSI retailer for details.

AMD Ryzen™ 5000G series AMD Ryzen™ 5000 G-series with a powerful integrated graphics make gamers enjoy immersive gaming experiences. AMD FidelityFX Super Resolution AMD FidelityFX Super Resolution (FSR) boosts your frame rates by 2.4X on average in FSR-supported games, delivering a batter gaming experience. MSI Game Stadium Integrated cloud gaming platform, mobile game simulator, pc game in one app, allowing gamer can play any kind of their favorite. Compact size The same performance as a big gaming rig but in a powerful small sized chassis so you can take it anywhere. Super Charger 2 Easy To Upgrade ThEeasyfrToonUtpgtryadpee-cEpasryoTvoiUdpegrsadae 15W fast charge technology, allowing players to fully charge device with less waiting time. Easy to upgrade Easy to access and upgrade components to keep the system up to date with the latest hardware.

JuniperSSG防火墙中文版配置手册

J u n i p e r S S G-5防火墙配置手册中文版初始化设置…………………………………………………………………………………….错误!未指定书签。

Internet网络设置………………………………………………………………………………错误!未指定书签。

一般策略设置………………………………………………………………………………….错误!未指定书签。

VPN连接设置…………………………………………….................................... ....................错误!未指定书签。

初始化设置1.将防火墙设备通电,连接网线从防火墙e0\2口连接到电脑网卡。

——,然后点击下面的Next:5.在登录页面输入用户名,密码,初始均为netscreen,如下图:6.登陆到web管理页面,选择Configuration–Date/Time,然后点击中间右上角SyncClockWithClient选项,如下图:7.选择Interfaces–List,在页面中间点击bgroup0最右侧的Edit,如下图:8.此端口为Trust类型端口,建议Internet网络设置1.修改本地IP地址为本地内网IP地址,如下图:2.从IE浏览器打开防火墙web页面,输入用户名密码登陆,如下图:3.选择Interfaces–List,点击页面中ethernet0/0最右侧的Edit选项,如下图:4.此端口为Untrust类型端口,设置IP地址有以下三种方法:(根据ISP提供的网络服务类型选择)A.第一种设置IP地址是通过DHCP端获取IP地址,如下图:B.第二种设置IP地址的方法是通过PPPoE拨号连接获取IP,如下图,然后选择Createnewpppoesetting,在如下图输入本地ADSLpppoe拨号账号,PPPoEInstance输入名称,BoundtoInterface选择ethernet0/0,Username和Password输入ADSL账号密码,之后OK,如下图:PPPoE拨号设置完毕之后,点击Connect,如下图:回到Interface–List,可以看到此拨号连接的连接状态,如下图:ethernet0/0右侧PPPoE一栏有一个红叉,表示此连接已经设置但未连接成功,如连接成功会显示绿勾。

Juniper SSG5_SSG20

UTM

(IPS) ( )

802.11 a/b/g

Juniper Networks

客戶自訂的硬體規格之專用型平台,擁有強大的處理能力 提供最佳效能,以保護目前和未來 和安全作業系統 可能產生的內部和外部攻擊 UTM 安全防護功能 ( 包括防毒、防垃圾郵件、網頁過濾、 確實保護企業網路免於遭受各種類 IPS) 可在各種類型的病毒和惡意軟體破壞網路之前,就將 型的攻擊 它們阻擋在外 Juniper 提供防毒軟體年度授權,此防毒軟體之核心為卡 防止病毒、間諜軟體、廣告軟體和 巴斯基防毒引擎 其他惡意軟體的入侵 Juniper 提供防垃圾郵件軟體年度授權,此軟體之核心為 有效阻擋不知名的垃圾郵件和釣魚 賽門鐵克的 Antispam 技術 詐欺郵件 Juniper 提供網頁過濾年度授權,此功能之核心為 控制 / 阻擋使用者存取惡意網站 SurfControl 的技術 Juniper Networks 提供深層偵測防火牆特徵碼與 IPS 引擎 防止應用層攻擊塞爆企業網路 年度授權 SSG 5 支援 7 個固定 10/100 介面;而 SSG 20 支援 5 個 提供高速 LAN 連結, 備用 WAN 連結, 固定 10/100 介面。SSG 5 固定配置 RS232 Serial/AUX 或 及管理彈性 ISDN BRI S/T 或 V.92 固定式 WAN 備援。二個機型都提供 一個 console port 和一個 aux port。 提供安全區、虛擬 LAN 和虛擬路由器,讓網管人員能夠 提供強大的內部安全控管能力,可 針對不同的外部訪客、無線網路和區域伺服器或資料庫, 防止使用者進行未經授權的網路存 部署不同等級的安全政策。 取、阻擋攻擊,並且遵循資安法令 規範 二個介面擴充槽 ( 僅限 SSG 20),可支援選配的 ADSL 同時提供 LAN 和 WAN 連結,以及 2+、T1、E1、ISDN BRI S/T、Serial、SFP 連結及 v.92 無可匹敵的安全性,以降低設備成 Mini 實體介面模組 (Mini-PIM) * 本並保障既有設備投資 經驗證的路由引擎,支援 OSPF、BGP 和 RIP v1/2 可協助部署整合式安全和路由設備, 以便降低操作成本和資本支出 無線網路的加密和認證功能可提昇 UTM 安全防護能力, 針對小型企業環境,支援更緊密的 以保護無線網路訊務傳輸 設備整合能力 ( 整合了 WLAN 存取 裝置、安全裝置、路由功能等 ) 可與集中政策管理引擎 (IC 系列 ) 協同運作,以便根據使 運用現有的客戶網路基礎設施元件 用者身份、設備安全狀態和網路位置等條件,執行特定連 及最尖端科技,以經濟有效的方式 線存取控制政策 改善企業網路安全性 使用 CLI、WebUI 或 Juniper Networks Network and 管理者可隨時透過網路管理存取, Security Manager (NSM) 等機制,安全地執行、監視並管 減少實地訪查的次數,並改善回應 理安全政策 時間、降低營運成本 從簡單的實驗室測試到主要的網路應用,Juniper 可將網路基礎設施轉型,以確保其 Networks 都提供專業級服務,和您的團隊共同釐清網路 安全性、彈性、擴充性和可靠度 部署目標、制訂佈署流程、建立或驗證網路設計,並管理 整體佈署流程,直到部署完畢為止

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

技术规格参数

SSG5 基础/扩展

最高性能和容量(2)

测试的ScreenOS® 版本ScreenOS 6.2

防火墙性能(大包)160 Mbps

防火墙性能(IMIX) 90 Mbps

防火墙包/秒(64 字节)30,000 PPS

高级加密标准(AES) 256+SHA-1 VPN 性能40 Mbps

3DES 加密+SHA-1 VPN 性能40 Mbps

最大并发会话数8,000/ 16,000

新会话/秒2,800

最高安全策略200

支持的最多用户数无限制

网络连接性

固定I/O 7x10/ 100

Mini-物理接口模块(Mini-PIM) 插槽0

防火墙

网络攻击检测是

DoS 和DDoS 检测是

分段包TCP 重组保护是

缓解暴力攻击是

SYN cookie 保护是

基于区域的IP 欺骗是

畸形包保护是

统一威胁管理

IPS(深度检测防火墙)是

协议异常检测是

状态协议签名是

IPS/DI 攻击模式模糊化是

防病毒是

即时消息防病毒是

签名数据库200,000+

扫描的协议POP3, HTTP, SMTP, IMAP, FTP, IM 防间谍软件是

防广告软件是

防击键记录程序是

防垃圾邮件是

集成URL 过滤是

外部URL 过滤(5) 是

VoIP 安全

H.323. 应用级网关(ALG) 是

SIP ALG 是

MGCP ALG 是

NAT for VoIP 协议是

IPsec VPN

自动连接VPN 是

并行VPN 隧道数25/40

隧道接口数10

DES 加密(56 位),3DES 加密(168 位)是

和高级加密标准(AES)(256 位)

MD-5 和SHA-1 鉴权是

手工密钥,互联网密钥交换(IKE),具有EAP

公开密钥基础结构(PKI) (X.509) 的IKEv2 是

完美转发保密(DH 组)1,2,5

防重放攻击是

远程接入VPN 是

IPsec 内的L2TP 是

IPsec 网络地址转换(NAT) 遍历是

冗余VPN 网关是

用户鉴权和接入控制

内置(内部)数据库- 用户限制100

第三方用户鉴权RADIUS, RSA SecureID, LDAP

RADIUS 计费是

XAUTH VPN 鉴权是

基于Web 的鉴权是

802.1X 鉴权是

统一接入控制(UAC)实施点是

PKI 支持

PKI 认证要求(PKCS 7 和PKCS 10)是

自动认证登记(SCEP) 是

在线认证状态协议(OCSP) 是

所支持的认证机构VeriSign, Entrust, Microsoft, RSA Keon, iPlanet(Netscape) Baltimore, DoD PKI

自我签署证书是

虚拟化

最多安全区域数目8

最多虚拟路由器数目3/4

最多VLAN 数目10/50

路由

BGP 实例数3/4

BGP 点数10/ 16

BGP 路由数1,024

OSPF 实例数 3

OSPF 路由数1,024

RIP v1/v2 实例数16

RIP v2 路由数1,024

静态路由数1,024

基于源的路由是

基于策略的路由是

ECMP 是

高可用性 (HA)

主用/主用- L3 模式是

主用/备用- 透明及L3 模式是

配置同步是

防火墙和VPN 的会话同步是

路由变更的会话故障切换是

VRRP 是

设备故障检测是

链路故障检测是

新HA 成员鉴权是

HA 流量加密是

系统管理

Web 用户界面(HTTP 和HTTPS)是

命令行接口(控制台)是

命令行接口(远程登录)是

命令行接口(SSH)是v1.5 和v2.0 兼容

网络和安全管理程序(NSM) 是

所有管理均通过任何接口上的VPN 隧道是

快速部署是

管理

本地管理员数据库规模20

外部管理员数据库支持RADIUS, RSA SecurID, LDAP

受限管理网络 6

根管理、管理和只读用户级别是

软件升级TFTP, WebUI, NSM, SCP, USB

配置回退是

记录/监视

Syslog(多服务器)是,最多4 个服务器

电子邮件(两个地址)是

NetIQ WebTrends 是

SNMP (v2) 是

SNMP 完整定制MIB 是

Traceroute 是

VPN 隧道监视是

外部闪存

附加日志存储USB 1.1

事件日志与报警是

系统配置脚本是

ScreenOS 软件是

尺寸和电源

尺寸(宽x 高x 深)8.8 x 1.6 x 5.6 英寸(22.2 x 4.1 x 14.3 厘米)

重量 2.1(0.95 千克)

可在机架上安装是

电源(交流)100-240 VAC

最高热输出122.8 BTU/小时

认证

安全认证CSA, CB

电磁兼容性认证FCC B 级,CE B 级,A-Tick,VCCI B 级平均无故障时间(MTBF)

非无线40.5 年

无线22.8 年

安全认证

通用标准:EAL4 是

FIPS 140-2:2 级是

ICSA 防火墙和VPN 是

工作环境

工作温度32°- 104°F(0°- 40°C)

非工作温度-4°- 149°F(-20°- 65°C)

湿度10% - 90% 无凝露。