密码学参考答案

密码学基础知识试题及答案

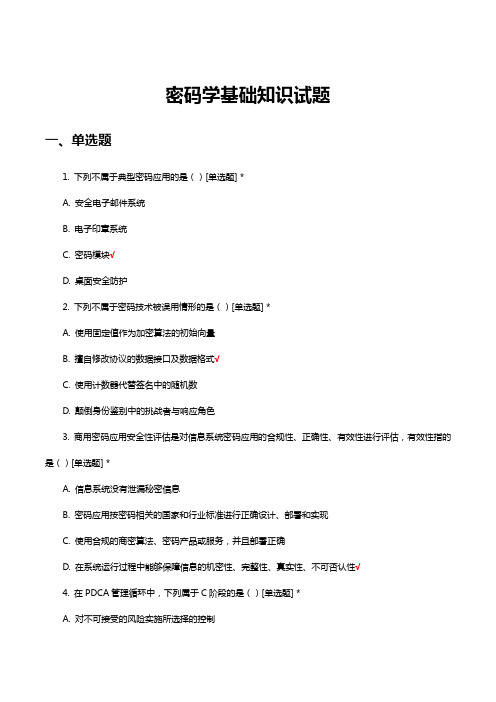

密码学基础知识试题一、单选题1. 下列不属于典型密码应用的是()[单选题] *A. 安全电子邮件系统B. 电子印章系统C. 密码模块√D. 桌面安全防护2. 下列不属于密码技术被误用情形的是()[单选题] *A. 使用固定值作为加密算法的初始向量B. 擅自修改协议的数据接口及数据格式√C. 使用计数器代替签名中的随机数D. 颠倒身份鉴别中的挑战者与响应角色3. 商用密码应用安全性评估是对信息系统密码应用的合规性、正确性、有效性进行评估,有效性指的是()[单选题] *A. 信息系统没有泄漏秘密信息B. 密码应用按密码相关的国家和行业标准进行正确设计、部署和实现C. 使用合规的商密算法、密码产品或服务,并且部署正确D. 在系统运行过程中能够保障信息的机密性、完整性、真实性、不可否认性√4. 在PDCA管理循环中,下列属于C阶段的是()[单选题] *A. 对不可接受的风险实施所选择的控制B. 评审信息安全管理体系的有效性√C. 对使得信息系统处于不可接受风险状态的的控制措施进行纠正D. 通过安全设计产生最终的信息系统安全控制方案5. 密码应用安全性评估与PDCA管理循环的对应关系是()[单选题] *A. P:密码应用方案,D:密码应用方案建设实施,C:整改,D:密评B. P:密码应用方案建设实施,D:密码应用方案,C:整改,D:密评C. P:密码应用方案,D:密评,C:整改,D:密码应用方案建设实施D. P:密码应用方案,D:密码应用方案建设实施,C:密评,D:整改√6. 1976年,Diffie和Hellman发表了《密码学的新方向》,提出了()[单选题] *A. 一种公钥算法B. 一种分组算法C. 一种密钥协商方法√D. 一种签名算法7. RSA与ECC安全模长的比较,正确的是()[单选题] *A. RSA2048:ECC210√B. RSA2048:ECC256C. RSA1024:ECC210D. RSA1024:ECC1288. 我国哪种密码算法成为了4G移动通信密码算法国际标准()[单选题] *A. SM2B. SM4C. SM9D. ZUC√9. 根据密码分析者所掌握的分析资料的不同,密码分析一般可分为4类:唯密文攻击、已知明文攻击、选择明文攻击、选择密文攻击,其中破译难度最大的是()[单选题] *A. 唯密文攻击√B. 已知明文攻击C. 选择明文攻击D. 选择密文攻击10. 目前公钥密码主要用来进行数字签名,或用于保护传统密码的密钥,而不用于数据加密的原因有()。

密码学试题及答案

密码学试题及答案# 密码学试题及答案## 一、选择题1. 密码学中的“对称密钥”指的是什么?A. 只有一个密钥的加密算法B. 加密和解密使用相同密钥的算法C. 需要两个密钥的加密算法D. 用于数字签名的密钥答案:B2. 下列哪个是流密码的一个特点?A. 密钥长度与消息长度相同B. 密钥长度与消息长度无关C. 需要使用随机数生成器D. 所有选项都正确答案:C3. RSA算法属于哪种类型的加密算法?A. 对称加密B. 非对称加密C. 哈希函数D. 消息认证码答案:B## 二、简答题1. 请简述什么是数字签名,以及它在电子商务中的应用。

答案:数字签名是一种用于验证数据完整性和身份认证的技术。

它通过使用发送者的私钥对数据进行加密,接收者使用发送者的公钥进行解密验证。

在电子商务中,数字签名用于确保交易的安全性,防止数据在传输过程中被篡改,同时验证交易双方的身份。

2. 解释公钥密码学中的“公钥”和“私钥”的概念。

答案:在公钥密码学中,每个用户拥有一对密钥:公钥和私钥。

公钥可以公开给任何人,用于加密数据或验证数字签名;而私钥必须保密,用于解密数据或生成数字签名。

公钥和私钥是数学上相关联的,但不可能从公钥推导出私钥。

## 三、论述题1. 论述密码学在网络安全中的重要性,并举例说明。

答案:密码学是网络安全的基石,它通过加密技术保护数据的机密性、完整性和可用性。

例如,在SSL/TLS协议中,密码学用于在客户端和服务器之间建立安全通信通道。

通过使用对称密钥和非对称密钥的组合,确保数据在传输过程中不被未授权的第三方窃取或篡改。

此外,密码学还用于身份验证、访问控制和数据完整性验证等多个方面,是确保网络环境安全的关键技术。

## 四、案例分析题1. 假设你是一家银行的网络安全专家,你需要设计一个系统来保护客户的交易信息。

请描述你将如何使用密码学技术来实现这一目标。

答案:在设计银行交易信息保护系统时,我会采用以下密码学技术:- 使用非对称加密技术,如RSA,来安全地交换对称密钥。

密码学作业参考答案

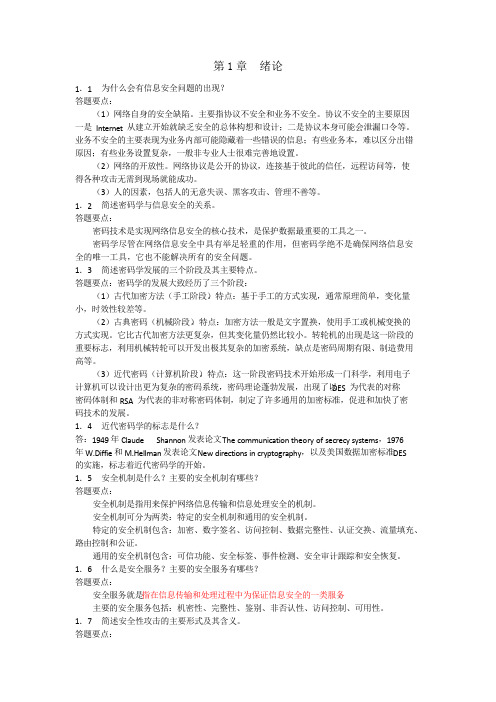

第1章绪论1.1为什么会有信息安全问题的出现?答题要点:(1)网络自身的安全缺陷。

主要指协议不安全和业务不安全。

协议不安全的主要原因一是 Internet 从建立开始就缺乏安全的总体构想和设计;二是协议本身可能会泄漏口令等。

业务不安全的主要表现为业务内部可能隐藏着一些错误的信息;有些业务本,难以区分出错原因;有些业务设置复杂,一般非专业人士很难完善地设置。

(2)网络的开放性。

网络协议是公开的协议,连接基于彼此的信任,远程访问等,使得各种攻击无需到现场就能成功。

(3)人的因素,包括人的无意失误、黑客攻击、管理不善等。

1.2简述密码学与信息安全的关系。

答题要点:密码技术是实现网络信息安全的核心技术,是保护数据最重要的工具之一。

密码学尽管在网络信息安全中具有举足轻重的作用,但密码学绝不是确保网络信息安全的唯一工具,它也不能解决所有的安全问题。

1.3简述密码学发展的三个阶段及其主要特点。

答题要点:密码学的发展大致经历了三个阶段:(1)古代加密方法(手工阶段)。

特点:基于手工的方式实现,通常原理简单,变化量小,时效性较差等。

(2)古典密码(机械阶段)。

特点:加密方法一般是文字置换,使用手工或机械变换的方式实现。

它比古代加密方法更复杂,但其变化量仍然比较小。

转轮机的出现是这一阶段的重要标志,利用机械转轮可以开发出极其复杂的加密系统,缺点是密码周期有限、制造费用高等。

(3)近代密码(计算机阶段)。

特点:这一阶段密码技术开始形成一门科学,利用电子计算机可以设计出更为复杂的密码系统,密码理论蓬勃发展,出现了以 DES 为代表的对称密码体制和 RSA 为代表的非对称密码体制,制定了许多通用的加密标准,促进和加快了密码技术的发展。

1.4近代密码学的标志是什么?答:1949 年 Claude Shannon 发表论文 The communication theory of secrecy systems,1976年 W.Diffie 和 M.Hellman 发表论文 New directions in cryptography,以及美国数据加密标准 DES的实施,标志着近代密码学的开始。

密码学试题及答案

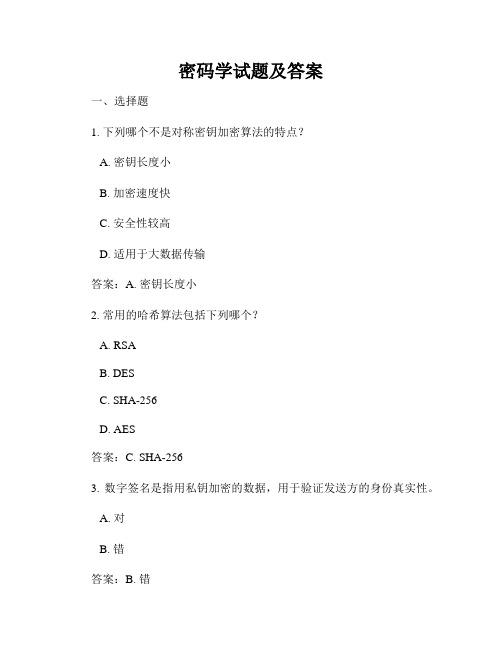

密码学试题及答案一、选择题1. 下列哪个不是对称密钥加密算法的特点?A. 密钥长度小B. 加密速度快C. 安全性较高D. 适用于大数据传输答案:A. 密钥长度小2. 常用的哈希算法包括下列哪个?A. RSAB. DESC. SHA-256D. AES答案:C. SHA-2563. 数字签名是指用私钥加密的数据,用于验证发送方的身份真实性。

A. 对B. 错答案:B. 错4. 以下哪个不是公钥加密算法?A. RSAB. ECCC. IDEAD. ElGamal答案:C. IDEA5. 在密码学中,密钥交换算法主要用于实现以下哪个目标?A. 数据加密B. 消息认证C. 数据完整性D. 密钥建立答案:D. 密钥建立二、填空题1. 对称密钥加密算法中,加密和解密过程使用的是同一个密钥,称为______密钥。

答案:对称2. 公钥加密算法中,加密使用的是公钥,解密使用的是______。

答案:私钥3. 以下是一种常用的哈希算法,SHA-______。

答案:2564. 在数字签名的过程中,发送方使用______密钥进行加密。

答案:私钥5. 密钥交换算法主要用于实现安全的______建立。

答案:密钥三、简答题1. 解释对称密钥加密算法和公钥加密算法的区别。

对称密钥加密算法使用同一个密钥进行加密和解密过程,加密和解密速度较快,但需要事先共享密钥。

而公钥加密算法使用不同的密钥进行加密和解密,公钥用于加密,私钥用于解密,由于私钥只有接收方知道,因此能够实现更好的安全性。

公钥加密算法适用于密钥交换和数字签名等场景。

2. 简述哈希算法的作用和原理。

哈希算法主要用于对数据进行摘要计算,将任意长度的数据转化为固定长度的哈希值。

通过对数据的哈希计算,可以验证数据的完整性和真实性。

哈希算法的原理是利用一系列复杂的数学函数对数据进行处理,使得不同的输入数据产生唯一的输出哈希值。

任意输入数据的改动都会导致输出哈希值的变化,因此可以通过比较哈希值来验证数据是否被篡改。

密码学习题集参考答案

1、请分别举例说明什么就是保密性原则?完整性原则?认证原则?不可抵赖原则?访问控制原则?可用性原则?为了实现这六个安全原则,主要采用哪些密码技术?答:(1)保密性原则就是指不经过授权,不能访问或利用信息,只有发送者与接受者能访问信息内容,信息不能被截获;(2)完整性原则就是指信息不经过授权,不能被修改得特性,即信息在传输得过程中不能被偶然或蓄意得修改、删除或者插入,即不能被篡改;(3)认证原则就是指信息需要明确得身份证明,通过认证过程保证正确得消息来源,与信息接收方建立信任关系,缺乏认证机制可能会导致伪造;(4)不可抵赖原则就是指信息得发送者不可否认已发出得信息,(5)访问控制原则就是指定与控制用户能够访问哪些信息,能够有什么样得操作,通常包括角色管理与规则管理;(6)可用性原则就是指就是信息可被授权实体访问并按需求使用得特性,不因中断等攻击停止服务或降低服务标准。

可以通过信息加密、信息隐形、夹带信息等方式来实现信息得保密性,可以通过特定得安全协议、信息摘要、密码校验与等方法实现信息得完整性,通过口令认证、认证令牌、数字证书、消息认证码、公钥算法等方式实现信息得认证,通过数字签名得方法实现信息得完整性与不可抵赖性,通过用户角色认证、防火墙与IDS等方式实现访问控制与可用性原则。

2、一般病毒、蠕虫、特洛伊木马三者之间最主要得差别就是什么?答:病毒可以将自己得代码嵌入到其她合法得程序中,导致计算机系统或网络得破坏;蠕虫一般不篡改程序,只就是不断得复制自己,最终导致计算机资源或网络大量得消耗从而无法使用,蠕虫不进行任何得破坏性操作,只就是耗尽系统,使其停滞;特洛伊木马也像病毒一样具有隐蔽性,但一般不像病毒与蠕虫那样不断复制自己,其主要得目得就是为入侵者获得某些用户得保密信息。

简单得说,病毒破坏您得信息,木马窃取您得信息,而蠕虫则攻击系统与网络服务能力。

3、什么就是密码技术?替换加密法与置换加密法有什么区别?请分别举例说明替换加密法与置换加密法。

密码学试题及答案

密码学试题及答案一、选择题1. 密码学中最基本的加密方法是:A. 替换密码B. 移位密码C. 公钥密码D. 对称密钥加密2. RSA算法属于哪种类型的加密算法?A. 对称密钥加密B. 非对称密钥加密C. 哈希算法D. 流密码3. 以下哪个不是密码学中的基本概念?A. 密钥B. 明文C. 密文D. 操作系统二、简答题1. 简述对称密钥加密和非对称密钥加密的区别。

2. 解释什么是数字签名,以及它在电子商务中的作用。

三、计算题1. 给定一个简单的凯撒密码,其中明文为 "HELLO",移位量为3,求密文。

2. 使用RSA算法,给定公钥(e, n)=(17, 3233),明文为65(ASCII码表示的'A'),求对应的密文。

四、论述题1. 论述密码学在现代网络安全中的应用及其重要性。

2. 描述一种常见的密码攻击方法,并解释如何防范。

答案:一、选择题1. 答案:A. 替换密码2. 答案:B. 非对称密钥加密3. 答案:D. 操作系统二、简答题1. 答案:对称密钥加密是指加密和解密使用相同的密钥,而非对称密钥加密使用一对密钥,即公钥和私钥,加密和解密使用不同的密钥。

对称密钥加密速度快,但密钥分发困难;非对称密钥加密解决了密钥分发问题,但速度较慢。

2. 答案:数字签名是一种用于验证消息来源和完整性的技术。

在电子商务中,数字签名确保了交易的安全性和不可抵赖性,买家和卖家可以通过数字签名验证对方的身份和交易内容的真实性。

三、计算题1. 答案:将 "HELLO" 中的每个字母向后移位3个位置,得到密文"KHOOR"。

2. 答案:使用公钥(e, n)=(17, 3233)加密明文65,计算 \( c =m^e \mod n \),得到 \( c = 65^{17} \mod 3233 = 2201 \)。

四、论述题1. 答案:密码学在现代网络安全中扮演着至关重要的角色。

密码学原理与实践答案

密码学原理与实践答案1.1 几个简单的密码体制注:小写代表明文,大写代表密文分组密码:单表代换密码:移位密码,代换密码,仿射密码多表代换密码:维吉尼亚密码,希尔密码非代换密码:置换密码流密码:同步流密码,异步流密码1.1.1 移位密码密码体制:令 P = C = K = Z 26 P=C=K=Z_{26} P=C=K=Z26 有 e K ( x ) = ( x + K ) m o d 26 d K ( y ) = ( x −K ) m o d 26 e_{K}(x)=(x+K)mod 26 \quad d_K(y)=(x-K)mod 26 eK(x)=(x+K)mod26dK(y)=(x−K)mod26 并且当K=3时叫凯撒密码。

密钥空间为261.1.2 代换密码密码体制:令 P = C = Z 26 P=C=Z_{26} P=C=Z26 对任意的置换π ∈ K \pi \in K π∈K,有 e π ( x ) = π ( x ) d π ( y ) = π − 1 ( y ) e_{\pi}(x)=\pi(x) \quadd_{\pi}(y)=\pi^{-1}(y) eπ(x)=π(x)dπ(y)=π−1(y)。

密钥空间为 26 ! 26! 26!1.1.3 仿射密码加密函数形式: e ( x ) = ( a x + b ) m o d 26e(x)=(ax+b)mod 26 e(x)=(ax+b)mod26,要求仿射函数必须是单射,也就是同余方程 a x ≡ y ( m o d 26 ) ax\equivy(mod 26) ax≡y(mod26)有唯一解。

上述同余方程有唯一解⇔ g c d ( a , 26 ) = 1\Leftrightarrow gcd(a,26)=1 ⇔gcd(a,26)=1 ,证明略。

此时a的取值为0~25之间与26互素的数,共12个,b的取值为0~25。

这时密钥空间为312。

现代密码学_清华大学_杨波着习题答案(精)

个

76

77

解: 根据题目条件,a可m知 2 初1始am状1 态2asm0 为:ma2 c2 j 1

sc02j1(a10, a2 ,L, am1, am ) (0,1,..., 0,1)

注:s个01

设该 LFSR 的输出序列满足如下递推关系:

Ri i1 F R ,i1 Ki

am k c1am k1 c2am1L cmak , 则第 m+1, m+(iv2) D个E比S 特的为轮:变换为

结合(1)可知,如果记子密钥为(K1,…,K16),K 为初始密钥,KG 为密钥生成算法,则有 如下性质 :

如果 (K1,…,K16)=KG(K),那么 (K1',…,K16')=KG(K’) (iii) 对于任意两个比特 a 和 b,有 (a⊕b)’= a⊕b⊕1=(a⊕1)⊕b=a’⊕b(= a⊕(b⊕1)=a⊕b’),

状态(a1,…a2,∴a3,a解4)密变换 为

…

…

D(c)≡19*(c-23)≡19c+5 (mod

26)

am1 1am 对c2a密m文1LCcm进a2行1解密c:24j1 0 8

16

32

64

72

76

77

am 2 a1 m1 2am M’=mDa(C2)≡19Cc+2 j5(1mod 26)

k 1

'

' ''

'

'

s

根据 (iiia)m可1 知1caEm(Rci21a)m1KLicma(1E(Ri 1c)2j1Ki 0) (E( Ri 1 ))'Ki

'

'

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

三、名词解释18. 答:被动攻击即窃听,是对系统的保密性进行攻击,通过截获密文,进行业务流分析,如搭线窃听、对文件或程序的非法拷贝等,以获取他人的信息。

18.答:主动攻击是对数据流的篡改或产生假的数据流,包括中断可用性、篡改完整性、伪造真实性。

18. 答:研究如何从密文推演出明文、密钥或解密算法的学问称为密码分析学。

18.答:自同步流密码是密钥流的产生与明文有关的流密码。

18.答:杂凑函数H是一公开函数,用于将任意长的消息M映射为较短的、固定长度的一个杂凑值H(M),作为认证符或消息摘要。

18.答:若n次不可约多项式p(x)的阶为2n-1,则称p(x)是n次本原多项式。

18. 答:称c是两个整数a、b的最大公因子,如果①c是a的因子也是b的因子,即c是a、b的公因子。

②a和b的任一公因子,也是c的因子。

表示为c=gcd(a, b)。

18.答:对x,若有y,使得x×y≡1 mod n,则称y为x的倒数,也称为模乘逆元。

19.答:从一个文本中随机选择两个字符,两个字符相同的概率称为重合指数。

20.答:序列密码算法或称流密码算法,通过将明(密)文同密码流逐位相异或进行加(解)密。

19. 答:汉明距离w(x)表示x中所有非0元素的个数。

20. 答:将明文加密成密文时所采用的一组规则称为加密算法。

19.答:设p是素数,a<p,如果方程x2≡a (mod p)无解,称a是p的非平方剩余。

20.答:消息认证码是指消息被一密钥控制的公开函数作用后产生的、用作认证符的、固定长度的数值,也称为密码校验和。

19.答:(Fermat)若p是素数,a是正整数且gcd(a, p)=1,则a p - 1≡1 mod p。

20.答:设p是素数,a<p,如果方程x2≡a (mod p)有解,称a是p的平方剩余。

19.答:如果移位寄存器的反馈函数f(a1,a2,…,a n)是a1,a2,…,a n的线性函数,则称之为线性反馈移位寄存器(LFSR)。

20.答:小于正整数n且与n互素的正整数的个数称为n的欧拉函数,记为φ(n)。

19. 答:(Euler)若a和n互素,则a φ(n)≡1 mod n。

20. 答:同步流密码是密钥流独立于明文,只和密钥流生成器的初始状态有关,由主密钥决定的流密码。

19. 答:密钥产生、分配、存储、销毁等问题,统称为密钥管理。

20.答:序列密码算法又称为流密码算法;将明(密)文和密钥流逐位相异或进行加(解)密。

19. 答:系统的保密性不依赖于对加密体制或算法的保密,而依赖于密钥,这就是Kerckhoff原则。

20. 答:单钥体制是加密密钥和解密密钥相同的密码体制。

21.答:素性检验是指对给定的数检验其是否为素数。

22.答:如果移位寄存器的反馈函数f (a1,a2,…,a n)是a1,a2,…,a n的线性函数,则称之为线性反馈移位寄存器(LFSR)。

23.答:分组密码算法采用密钥将固定长度的明(密)文分组通过加(解)密算法加(解)密成相同长度的密(明)文分组。

四、简答题21.答:PRNG;身份认证算法;密钥交换算法;加解密算法;消息认证算法。

21. 答:1)字节非线性代换;2)行循环左移;3)列线性混合;4)轮密钥异或。

21. 答:CBC模式中,第n个密文块的传输错误将影响2个明文块的正确还原。

21.答:由雪崩效应可知不同;找两个不同的消息具有相同的杂凑值,在计算上不可行。

21.答:RSA方案会因大素数分解问题的解决而被破译;D-H密钥交换协议和DSA算法会因为离散对数问题的解决而被破译。

21.答:Feistel结构SP结构。

21.答:AES算法设计思想:采用宽轨迹策略(WTS)和SP结构。

22.答:CV0=IV;CV q+1= F(Y q, CV q);h =CV L23.答:Euler定理:若a和n互素,则aφ(n)≡1 mod n。

φ(n)表示小于n且与n互素的正整数的个数。

24.答:在代数结构上,DES算法不是一个群。

在安全性方面,DES算法有一些弱密钥、半弱密钥和可能的弱密钥。

DES算法具有互补性。

DES算法的密钥长度比较短,只有56 b,现在不能抗强力攻击(255次尝试)。

频谱测试表明DES算法是非随机的。

差分密码分析表明,对DES算法,选择明文攻击比穷举攻击有效。

22.答:相关攻击线性逼近攻击23.答:MD4MD5SHA。

24.答:保密是用公钥加密,用私钥解密;签名是用私钥签名,用公钥验证。

22. 答:RSA,ElGamal,Rabin,ECC,FAPKC。

23. 答:欧拉函数φ(n)表示小于n且与n互素的正整数的个数。

由于320 = 26*5,因此欧拉函数φ(320) = 320/2 – 320/(2*5) = 128。

24. 答:缺点是计算量大,加密速度慢,密钥长度要求长;优点是密钥分发容易。

22. 答:流密码算法;分组密码算法;公钥密码算法。

23.答:RSA,ElGamal,DSA,ECDSA,ESIGN。

24.答:for i=1 to n{ IV i = IV + i ;S i= E K(IV i);}(可预处理。

初值IV一般为计数器,或为不重复的数)for i=1 to n-1 do C i= P i⊕S i;(加密)C n= P n⊕MSBτ(S n);(加密)(1分)for i=1 to n-1 do P i= C i⊕S i;(解密)P n= C n⊕MSBτ(S n)。

(解密)22.答:PRNG;身份认证;密钥交换;数据认证;数字签名。

23.答:ECB,CBC,CFB,OFB,CTR。

24. 答:OFB模式相当于一个流密码算法,其密钥流产生方法为:for i=1 to n do S i= E K(S i-1);(初值S0一般为计数器,或为不重复的伪随机数) for i=1 to n-1 do C i= P i⊕S i;(加密)C n= P n⊕MSBτ(S n);(加密)for i=1 to n-1 do P i= C i⊕S i;(解密)P n= C n⊕MSBτ(S n)。

(解密)22.答:PRNG与流密码算法;分组密码算法及其工作模式;Hash函数与MAC算法;公钥密码与数字签名算法;密码协议等。

23.答:CBC-MAC,CMAC,HMAC,UMAC,T-T-MAC。

24.答:优点是计算量小,加密速度快,密钥长度要求短;缺点是密钥分发困难。

23.答:RC4,A5,SEAL,SNOW,MUGI。

24.答:for i=1 to n Y i= E K(P i⊕Y i-1);(初值Y0为计数器或不重复的伪随机数)Y n=E K1(Y n)(可选进程);MAC = MSB m(Y n)(认证)。

22.答:DES,IDEA,AES,SHACAL2,Camellia,MISTY1等。

23.答:for i=1 to n Y i= E K(P i⊕Y i-1);(加密)(初值Y0为计数器或不重复的伪随机数)for i=1 to n P i= D K(Y i)⊕Y i-1。

(解密)24.答:认证中心存储了各个用户的密码,用户密码Ki长度为16B。

认证过程开始时认证中心产生一个16B的随机数Rand,并传送给用户。

用户端和认证中心都采用身份认证算法A3处理Ki和Rand ,得到4B的响应值Res,即Res = A3 ( Ki, Rand );当且仅当两个Res相同时,认证通过。

同时,用户端和认证中心都采用密钥生成算法A8处理Ki和Rand ,产生保密通信算法A5所需的8B对称密钥Kc,即Kc = A8 ( Ki, Rand )24. 答:①函数的输入可以是任意长。

②函数的输出是固定长。

③已知x,求H(x)较为容易,可用硬件或软件实现。

④找出任意两个不同的输入x、y,使得H(y)=H(x)在计算上是不可行的。

25.答:Euclid算法是基于下面一个基本结论:对任意非负整数a和正整数b,a、b的最大公因子gcd(a, b)=gcd(b, a mod b)。

26.答:CBC加密过程:for i=1 to n C i= E K(P i⊕C i-1);(C0为初值)解密:for i=1 to n P i= D K(C i)⊕C i-1;27. 答:Round (State, RoundKey){ByteSub (State);ShiftRow (State);MixColumn (State);AddRoundKey (State, RoundKey);}最后一轮的轮变换与前面各轮不同,将MixColumn这一步去掉。

五、应用题25. 答:应该满足以下9个基本条件:1.平衡性。

2.严格雪崩准则(SAC)。

3.高阶SAC 。

4.非线性。

5.线性结构。

6.输出bit 独立原则。

7.完备性。

8.差分均匀性。

9. 抗线性攻击的能力。

26. 解: ① 由 p g y x mod =得 117mod 28==y② 217mod 2mod 9===p g k γ=⨯⨯-=--=--16mod 9)287()1mod()(11p k x m γδ15可得(2,15)是对消息m =7的签名。

27. 解:六.综合题 28. 解:①将轮密钥RoundKey 与明文State 异或AddRoundKey(State ,RoundKey);②对前Nr -1轮中的每一轮进行相同的变换Round(State ,RoundKey) {SubBytes(State);(用S 盒进行一次变换操作)ShiftRow(State);MixColumn(State);AddRoundKey(State ,RoundKey);}③最后一轮变换FinalRound(State ,RoundKey) {SubBytes(State);ShiftRow(State);AddRoundKey(State ,RoundKey); }最后的State 即为密文。

解密过程把加密过程完全反过来即可。

29. 解:首先, 选取三个数, p , q , e, 其中 p , q 是两个相异的大质数;e 是与(p -1)(q -1)互质的数;计算 n = p *q 。

e , n 便是公钥。

用欧几里德扩展法计算d , 使得de ≡1 mod (p -1)(q -1)。

p , q , d 便是私钥。

假设明文为M ,则加密过程为C == M e mod n解密过程为M == C d mod n假设被签消息为M ,则签名过程为S == M d mod n验证过程为M == S e mod n29. 解: ① 811mod 4211mod 3211mod )72)(123(112=⨯=⨯=⨯+⨯=--λ211mod 7528511mod 228323=--⨯==--=)(y x 得 2α=(5, 2)② 随机选取k =6, 计算)9,7()7,2(60===αk y711mod 63mod 711mod 58mod )3,8()2,7(6),(22211121=⨯===⨯=====p x c y p x c y k c c β所以密文y = ( ( 7,9 ) , 7 ,7 )29. 解: ① 由 A d n ms A mod == ==B e n mc B m od 1…;==Be n s c B mod 2…;c = c 1 || c 2 = ②==B e n mc B mod 1…;==A d n c s A mod 1…;c = c 1 || s =。