Cisco ASA 5500 系列防火墙

cisco ASA5500 二

27

ACL 使用指南

高安全级别到低安全级别 --- 使用ACL限制outbound流量(上网流量) --- ACL 源地址为,untranslated(没有转换)的真实地址 低安全级别到高安全级别 --- 使用ACL放行inbound流量(默认是DENY) --- 使用ACL限制inbound协议(服务器提供的服务) --- ACL 目的地址是translated (转换后地址)

NAT + Global 实例 实例1

nat (inside) 1 10.1.1.0 255.255.255.0 nat (insdie) 2 10.1.2.0 255.255.255.0 global (outside) 1 202.1.1.1-202.1.1.10 global (outside) 2 202.1.1.11-202.1.1.20

19

connection limits

static (DMZ,outside) 202.1.1.1 192.168.1.1 tcp 1000 100 udp 1000 tcp_max_conns; 已经完成3次握手连接的最大数量 emb_max_conns:embryonic,half open connection 半开连接数 udp_max_conns:UDP最大连接数

16

PAT 配置 配置2

配置实例3 --- nat (inside) 1 10.1.1.0 255.255.255.0 --- global (outside) 1 202.1.1.10 --- global (outside) 1 202.1.1.11 只有当10 地址超过了承载容量后11 才被启用 配置实例 4 --- nat (inside) 1 10.1.1.0 255.255.255.0 --- global (outside) 1 202.1.1.10-202.1.1.99 --- global (outside) 1 202.1.1.100 只有当动态地址 一对一转换,当地址池耗完后,才复用100做动态多 对一转换(PAT)

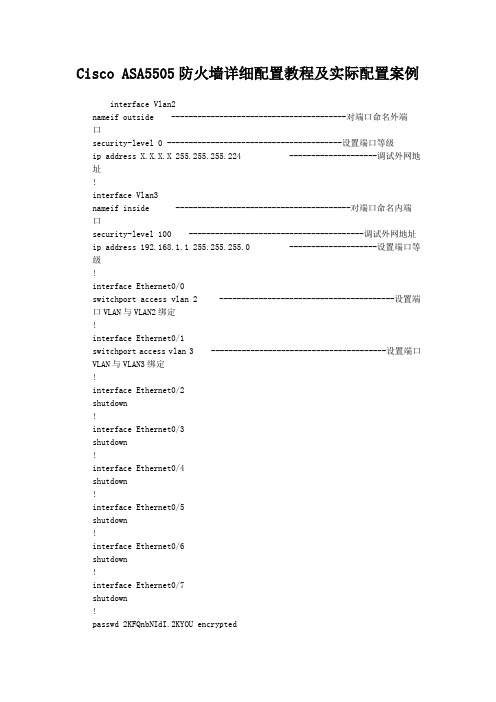

Cisco ASA5505防火墙详细配置教程及实际配置案例

Cisco ASA5505防火墙详细配置教程及实际配置案例interface Vlan2nameif outside ----------------------------------------对端口命名外端口security-level 0 ----------------------------------------设置端口等级ip address X.X.X.X 255.255.255.224 --------------------调试外网地址!interface Vlan3nameif inside ----------------------------------------对端口命名内端口security-level 100 ----------------------------------------调试外网地址ip address 192.168.1.1 255.255.255.0 --------------------设置端口等级!interface Ethernet0/0switchport access vlan 2 ----------------------------------------设置端口VLAN与VLAN2绑定!interface Ethernet0/1switchport access vlan 3 ----------------------------------------设置端口VLAN与VLAN3绑定!interface Ethernet0/2shutdown!interface Ethernet0/3shutdown!interface Ethernet0/4shutdown!interface Ethernet0/5shutdown!interface Ethernet0/6shutdown!interface Ethernet0/7shutdown!passwd 2KFQnbNIdI.2KYOU encryptedftp mode passivedns domain-lookup insidedns server-group DefaultDNSname-server 211.99.129.210name-server 202.106.196.115access-list 102 extended permit icmp any any ------------------设置ACL列表(允许ICMP全部通过)access-list 102 extended permit ip anyany ------------------设置ACL列表(允许所有IP全部通过)pager lines 24mtu outside 1500mtu inside 1500icmp unreachable rate-limit 1 burst-size 1no asdm history enablearp timeout 14400global (outside) 1 interface ----------------------------------------设置NAT地址映射到外网口nat (inside) 1 0.0.0.0 0.0.0.0 0---------------------------------NAT地址池(所有地址)0无最大会话数限制access-group 102 in interface outside ------------------―――设置ACL列表绑定到外端口route outside 0.0.0.0 0.0.0.0 x.x.x.x 1 ------------------设置到外网的默认路由timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absoluteno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstart telnet 0.0.0.0 0.0.0.0 inside ----------------------------------------设置TELNET所有地址进入telnet timeout 5ssh 0.0.0.0 0.0.0.0 outside ----------------------------------------设置SSH所有地址进入ssh timeout 30ssh version 2console timeout 0!dhcpd address 192.168.1.100-192.168.1.199inside ------------------设置DHCP服务器地址池dhcpd dns 211.99.129.210 202.106.196.115 interfaceinside ------------------设置DNS服务器到内网端口dhcpd enableinside --------------------------------------------------------------设置DHCP应用到内网端口!前几天去客户那调试CISCO-ASA-5505设备,第一次摸,跟PIX一样,呵呵.没有技术含量,都是最基本的.其他业务配置暂时没配,会及时更新的.Cisco ASA5505配置cisco, config, telnet, 防火墙, Cisco1.配置防火墙名ciscoasa> enableciscoasa# configure terminalciscoasa(config)# hostname asa55052.配置telnetasa5505(config)#telnet 192.168.1.0 255.255.255.0 inside ↑//允许内部接口192.168.1.0网段telnet防火墙3.配置密码asa5505(config)# password cisco ------------------远程密码asa5505(config)# enable password cisco ------------------特权模式密码4.配置IPasa5505(config)# interface vlan 2 ------------------进入vlan2asa5505(config-if)# ip address 218.16.37.222 255.255.255.192 ------------------vlan2配置IPasa5505(config)#show ip address vlan2 ------------------验证配置5.端口加入vlanasa5505(config)# interface e0/3 ------------------进入接口e0/3asa5505(config-if)# switchport access vlan 3 ------------------接口e0/3加入vlan3asa5505(config)# interface vlan 3 ------------------进入vlan3asa5505(config-if)# ip address 10.10.10.36 255.255.255.224 ------------------vlan3配置IPasa5505(config-if)# nameif dmz ------------------vlan3名asa5505(config-if)# no shutdown ------------------开启asa5505(config-if)# show switch vlan ------------------验证配置6.最大传输单元MTUasa5505(config)#mtu inside 1500 ------------------inside最大传输单元1500字节asa5505(config)#mtu outside 1500 ------------------outside最大传输单元1500字节asa5505(config)#mtu dmz 1500 ------------------dmz最大传输单元1500字节7.配置arp表的超时时间asa5505(config)#arp timeout 14400 ------------------arp表的超时时间14400秒8.FTP模式asa5505(config)#ftp mode passive ------------------FTP被动模式9.配置域名asa5505(config)#domain-name 10.启动日志asa5505(config)#logging enable ------------------启动日志asa5505(config)#logging asdm informational ------------------启动asdm报告日志asa5505(config)#Show logging ------------------验证配置11.启用http服务asa5505(config)#http server enable ------------------启动HTTP server,便于ASDM连接。

Cisco_ASA5500_firewall_配置技巧及实例

一、思科ASA防火墙精华配置总结思科防火墙PIX ASA 配置总结一(基础):下面是我工作以来的配置总结,有些东西是6.3版本的,但不影响在7.*版本的配置。

一:6个基本命令:nameif、interface、ip address 、nat、global、route。

二:基本配置步骤:step1: 命名接口名字nameif ethernet0 outside security0nameif ethernet1 inside security100nameif ethernet2 dmz security50**7版本的配置是先进入接口再命名。

step2:配置接口速率interface ethernet0 10full autointerface ethernet1 10full autointerface ethernet2 10fullstep3:配置接口地址ip address outside 218.106.185.82ip address inside 192.168.100.1 255.255.255.0ip address dmz 192.168.200.1 255.255.255.0step4:地址转换(必须)* 安全高的区域访问安全低的区域(即内部到外部)需NAT和global;nat(inside) 1 192.168.1.1 255.255.255.0global(outside) 1 222.240.254.193 255.255.255.248***nat (inside) 0 192.168.1.1 255.255.255.255 表示192.168.1.1这个地址不需要转换。

直接转发出去。

* 如果内部有服务器需要映像到公网地址(外网访问内网)则需要static和conduit或者acl.static (inside, outside) 222.240.254.194 192.168.1.240static (inside, outside) 222.240.254.194 192.168.1.240 10000 10后面的10000为限制连接数,10为限制的半开连接数。

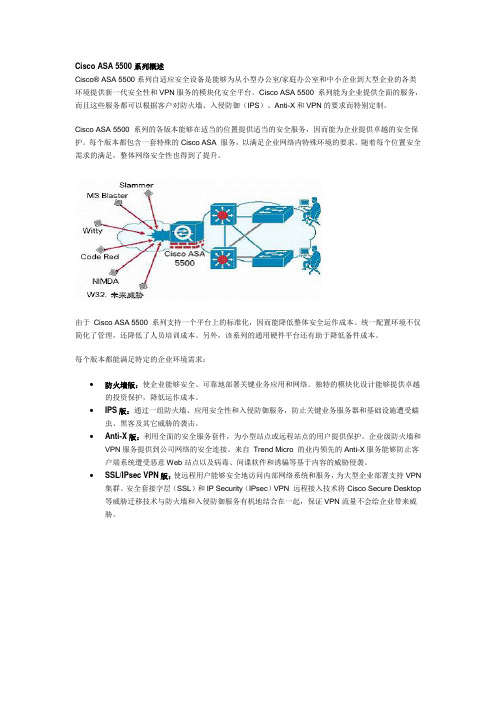

Cisco ASA 5500系列概述

Cisco ASA 5500系列概述Cisco® ASA 5500系列自适应安全设备是能够为从小型办公室/家庭办公室和中小企业到大型企业的各类环境提供新一代安全性和VPN服务的模块化安全平台。

Cisco ASA 5500 系列能为企业提供全面的服务,而且这些服务都可以根据客户对防火墙、入侵防御(IPS)、Anti-X和VPN的要求而特别定制。

Cisco ASA 5500 系列的各版本能够在适当的位置提供适当的安全服务,因而能为企业提供卓越的安全保护。

每个版本都包含一套特殊的Cisco ASA 服务,以满足企业网络内特殊环境的要求。

随着每个位置安全需求的满足,整体网络安全性也得到了提升。

由于Cisco ASA 5500 系列支持一个平台上的标准化,因而能降低整体安全运作成本。

统一配置环境不仅简化了管理,还降低了人员培训成本。

另外,该系列的通用硬件平台还有助于降低备件成本。

每个版本都能满足特定的企业环境需求:∙防火墙版:使企业能够安全、可靠地部署关键业务应用和网络。

独特的模块化设计能够提供卓越的投资保护,降低运作成本。

∙IPS版:通过一组防火墙、应用安全性和入侵防御服务,防止关键业务服务器和基础设施遭受蠕虫、黑客及其它威胁的袭击。

∙Anti-X版:利用全面的安全服务套件,为小型站点或远程站点的用户提供保护。

企业级防火墙和VPN服务提供到公司网络的安全连接。

来自Trend Micro 的业内领先的Anti-X服务能够防止客户端系统遭受恶意Web站点以及病毒、间谍软件和诱骗等基于内容的威胁侵袭。

∙SSL/IPsec VPN版:使远程用户能够安全地访问内部网络系统和服务,为大型企业部署支持VPN 集群。

安全套接字层(SSL)和IP Security(IPsec)VPN 远程接入技术将Cisco Secure Desktop 等威胁迁移技术与防火墙和入侵防御服务有机地结合在一起,保证VPN流量不会给企业带来威胁。

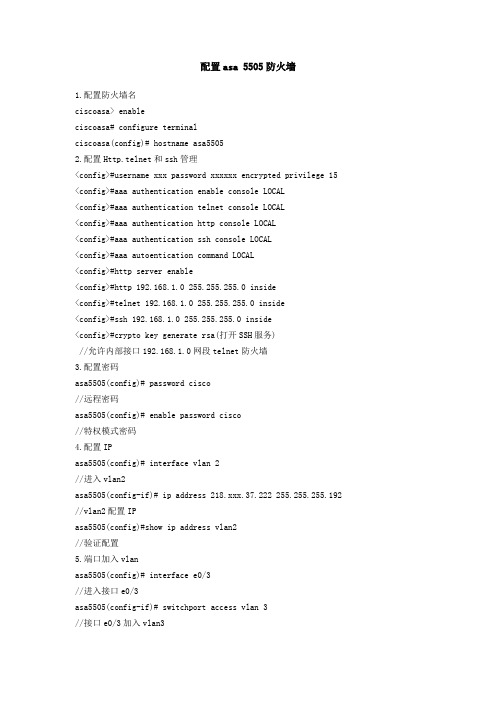

配置asa 5505防火墙

配置asa 5505防火墙1.配置防火墙名ciscoasa> enableciscoasa# configure terminalciscoasa(config)# hostname asa55052.配置Http.telnet和ssh管理<config>#username xxx password xxxxxx encrypted privilege 15 <config>#aaa authentication enable console LOCAL<config>#aaa authentication telnet console LOCAL<config>#aaa authentication http console LOCAL<config>#aaa authentication ssh console LOCAL<config>#aaa autoentication command LOCAL<config>#http server enable<config>#http 192.168.1.0 255.255.255.0 inside<config>#telnet 192.168.1.0 255.255.255.0 inside<config>#ssh 192.168.1.0 255.255.255.0 inside<config>#crypto key generate rsa(打开SSH服务)//允许内部接口192.168.1.0网段telnet防火墙3.配置密码asa5505(config)# password cisco//远程密码asa5505(config)# enable password cisco//特权模式密码4.配置IPasa5505(config)# interface vlan 2//进入vlan2asa5505(config-if)# ip address 218.xxx.37.222 255.255.255.192 //vlan2配置IPasa5505(config)#show ip address vlan2//验证配置5.端口加入vlanasa5505(config)# interface e0/3//进入接口e0/3asa5505(config-if)# switchport access vlan 3//接口e0/3加入vlan3asa5505(config)# interface vlan 3//进入vlan3asa5505(config-if)# ip address 10.10.10.36 255.255.255.224//vlan3配置IPasa5505(config-if)# nameif dmz//vlan3名asa5505(config-if)# no shutdown//开启asa5505(config-if)# show switch vlan//验证配置6.最大传输单元MTUasa5505(config)#mtu inside 1500//inside最大传输单元1500字节asa5505(config)#mtu outside 1500//outside最大传输单元1500字节asa5505(config)#mtu dmz 1500//dmz最大传输单元1500字节7.配置arp表的超时时间asa5505(config)#arp timeout 14400//arp表的超时时间14400秒8.FTP模式asa5505(config)#ftp mode passive//FTP被动模式9.配置域名asa5505(config)#domain-name 10.启动日志asa5505(config)#logging enable//启动日志asa5505(config)#logging asdm informational//启动asdm报告日志asa5505(config)#Show logging//验证配置11.启用http服务asa5505(config)#http server enable ///启动HTTP server,便于ASDM连接。

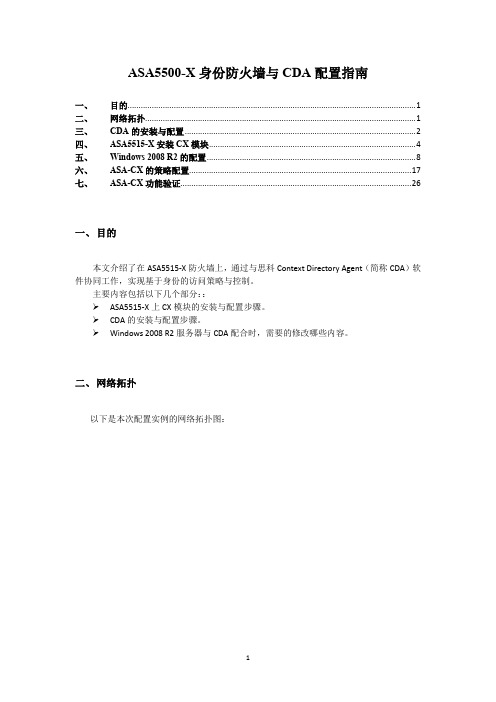

ASA5500-X身份防火墙与CDA配置指南

ASA5500-X身份防火墙与CDA配置指南一、目的 (1)二、网络拓扑 (1)三、CDA的安装与配置 (2)四、ASA5515-X安装CX模块 (4)五、Windows 2008 R2的配置 (8)六、ASA-CX的策略配置 (17)七、ASA-CX功能验证 (26)一、目的本文介绍了在ASA5515-X防火墙上,通过与思科Context Directory Agent(简称CDA)软件协同工作,实现基于身份的访问策略与控制。

主要内容包括以下几个部分::ASA5515-X上CX模块的安装与配置步骤。

CDA的安装与配置步骤。

Windows 2008 R2服务器与CDA配合时,需要的修改哪些内容。

二、网络拓扑以下是本次配置实例的网络拓扑图:三、CDA的安装与配置思科Context Directory Agent(简称CDA)是一套软件,ASA5515-X的CX模块通过CDA能够获取IP地址与用户身份的映射关系,从而可以在ASA-CX上实现基于用户身份的安全访问策略。

通过思科CCO可以下载获取CDA的ISO格式的软件。

CDA软件本身包含了操作系统,它可以安装在一台专用的x86服务器上,或者VMware的ESX或ESXi虚拟机上。

在VMWare 虚拟机上安装时,注意Guest OS类型要选择:Linux CentOS 4/5 32bit。

以下是将CDA安装在ESXi5.0服务器上的安装和配置步骤:步骤1:在CCO下载CDA软件:/download/type.html?mdfid=284143128&flowid=31442步骤2:在VMware ESXi5.0上安装CDA。

步骤3:完成安装后,在login提示符下输入setup,进行基本配置。

以下为配置举例:localhost.localdomain login: setupPress ‘Ctrl-C’ to abort setupEnter Hostname[]: cda-serverEnter IP address []: 10.10.10.83Enter IP netmask []: 255.255.255.0Enter IP default gateway []: 10.10.10.3Enter default DNS domain []: Enter primary nameserver []: 10.10.10.80Enter secondary nameserver? Y/N: nEnter primary NTP server []: 10.10.10.80Enter secondary NTP server? Y/N: nEnter system timezone [UTC]: Asia/ShanghaiEnter username [admin]: adminEnter password:Enter password again:Bringing up the network interface...Pinging the gateway...Pinging the primary nameserver...Do not use ‘Ctrl-C’ from this point on...Installing applications...Installing cda...Pre installPost InstallApplication bundle (cda) installed successfully=== Initial setup for application: cda ===Generating configuration...Rebooting...步骤4:打开浏览器,输入https://10.10.10.83,输入已经创建好的用户名和密码,登陆CDA的GUI页面。

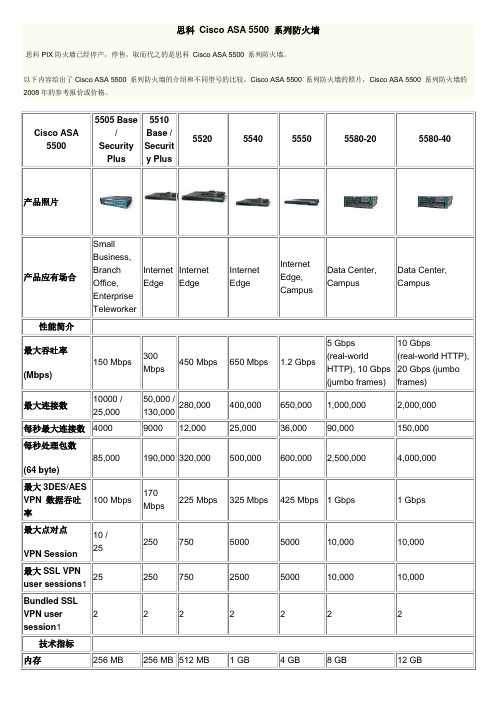

思科 Cisco ASA 5500 系列防火墙

Not available

Not available

内容安全

(防病毒,防木马,文件拦截)

Not available

Yes (with CSC SSM)

Yes (with CSC SSM)

Yes (with CSC SSM)

Not available

Not available

Not available

Not available

Yes

Yes

Yes

Yes

Yes

High availability support4

Not supported

Stateless A/S

Not supported

A/A and A/S

A/A and A/S

A/A and A/S

A/A and A/S

ASA5540-K8

ASA 5540 Appliance with SW, HA, 4GE+1FE, DES

参考价格(人民币:元):112,167

ASA5550-K8

ASA 5550 Appliance with SW, HA, 8GE+1FE, DES

参考价格(人民币:元):131,967

512 MB

1 GB

4 GB

8 GB

12 GB

最小系统闪存

64 MB

64 MB

64 MB

64 MB

64 MB

1 GB

1 GB

接口2

8 port 10/100 switch with 2 Power over Ethernet ports

5-10/100 /

2-10/100/1000, 3-10/100

Cisco ASA5500 配置手册

Cisco ASA5500系列防火墙基本配置手册一、配置基础1.1用户接口思科防火墙支持下列用户配置方式:Console,Telnet,SSH(1.x或者2.0,2.0为7.x新特性),ASDM的http方式,VMS的Firewall Management Center。

支持进入Rom Monitor模式,权限分为用户模式和特权模式,支持Help,History和命令输出的搜索和过滤。

用户模式:Firewall> 为用户模式,输入enable进入特权模式Firewall#。

特权模式下输入config t 可以进入全局配置模式。

通过exit,ctrl-z退回上级模式。

配置特性:在原有命令前加no可以取消该命令。

Show running-config 或者 write terminal显示当前配置。

Show running-config all显示所有配置,包含缺省配置。

Tab可以用于命令补全,ctrl-l可以用于重新显示输入的命令(适用于还没有输入完命令被系统输出打乱的情况),help和history相同于IOS命令集。

Show命令支持 begin,include,exclude,grep 加正则表达式的方式对输出进行过滤和搜索。

Terminal width 命令用于修改终端屏幕显示宽度,缺省为80个字符,pager命令用于修改终端显示屏幕显示行数,缺省为24行。

1.2初始配置跟路由器一样可以使用setup进行对话式的基本配置。

二、配置连接性2.1配置接口接口基础:防火墙的接口都必须配置接口名称,接口IP地址和掩码和安全等级。

接口基本配置:Firewall(config)# interface hardware-id 进入接口模式Firewall(config-if)# speed {auto | 10 | 100 | nonegotiate} 设置接口速率Firewall(config-if)# duplex {auto | full | half} 接口工作模式Firewall(config-if)# [no] shutdown 激活或关闭接口Firewall(config-if)# nameif if_name 配置接口名称Firewall(config-if)# security-level level 定义接口的安全级别例:interface GigabitEthernet0/0nameif outsidesecurity-level 0ip address 125.78.33.22 255.255.255.248!interface GigabitEthernet0/1nameif insidesecurity-level 100ip address 192.168.18.254 255.255.255.0在配置中,接口被命名为外部接口(outside),安全级别是0;被命名为内部接口(inside),安全级别是100.安全级别取值范围为1~99,数字越大安全级别越高。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Cisco ASA 5500 系列防火墙产品介绍Cisco®ASA 5500 系列自适应安全设备是思科专门设计的解决方案,将最高的安全性和出色VPN服务与创新的可扩展服务架构有机地结合在一起。

作为思科自防御网络的核心组件,Cisco ASA 5500系列能够提供主动威胁防御,在网络受到威胁之前就能及时阻挡攻击,控制网络行为和应用流量,并提供灵活的VPN连接。

思科强大的多功能网络安全设备系列不但能为保护家庭办公室、分支机构、中小企业和大型企业网络提供广泛而深入的安全功能,还能降低实现这种新安全性相关的总体部署和运营成本及复杂性。

Cisco ASA 5500 系列在一个平台中有力地提供了多种已经获得市场验证的技术,无论从运营角度还是从经济角度看,都能够为多个地点部署各种安全服务。

利用其多功能安全组件,企业几乎不需要作任何两难选择,也不会面临任何风险,既可以提供强有力的安全保护,又可以降低在多个地点部署多台设备的运营成本。

Cisco ASA 5500系列包含全面的服务,通过为中小企业和大型企业定制的产品版本,能满足各种部署环境的特定需求。

这些版本为各地点提供了相应的服务,从而达到出色的保护效果。

每个版本都综合了一套Cisco ASA 5500系列的重点服务(如防火墙、IPSec和SSL VPN、IPS,以及Anti-X服务),以符合企业网络中特定环境的需要。

通过确保满足每个地点的安全需求,网络整体安全性也得到了提升。

Cisco ASA 5500系列自适应安全设备Cisco ASA 5500 系列能够通过以下关键组件帮助企业更有效地管理网络并提供出色的投资保护:经过市场验证的安全与VPN功能- 全特性、高性能的防火墙,入侵防御系统(IPS), Anti-X和IPSec/SSL VPN 技术提供了强大的应用安全性、基于用户和应用的访问控制、蠕虫与病毒防御、恶意软件防护、内容过滤以及远程用户/站点连接。

可扩展的自适应识别与防御服务架构-利用Cisco ASA 5500系列的一个模块化服务处理和策略框架,企业可根据每个流量的情况,应用特定的安全或网络服务,提供高度精确的策略控制和各种防御服务,并简化流量处理。

该架构具有出色的效率,安全服务模块(SSM)和安全服务卡则提供了软件和硬件可扩展性,因此无需更换平台,也不会降低性能,即能扩展现有服务和部署新服务。

Cisco ASA 5500系列支持高度可定制的安全策略和前所未有的服务可扩展性,来为威胁程度迅速提高的环境提供保护。

降低部署和运营成本-多功能的Cisco ASA 5500系列可实现平台、配置和管理的标准化,从而降低部署与日常运营本。

Cisco ASA 5500系列简介Cisco ASA 5500系列包括Cisco ASA 5505、5510、5520、5540和5550自适应安全设备-这些定制的高性能安全解决方案充分利用了思科系统公司在开发业界领先、屡获大奖的安全和VPN解决方案方面的丰富经验。

该系列集成了Cisco PIX® 500系列安全设备、Cisco IPS 4200系列传感器和Cisco VPN 3000系列集中器的最新技术。

通过结合上述技术,Cisco ASA 5500系列提供了一个无与伦比的优秀解决方案,能防御范围最为广泛的威胁,为企业提供灵活、安全的连接选项。

作为思科自防御网络的核心组件,Cisco ASA 5500系列提供了主动的威胁防御,能够在攻击蔓延到整个网络之前进行阻止,控制网络活动和应用流量,并提供灵活的VPN连接。

这些功能的结合打造了强大的多功能网络安全产品系列,不但能为中小企业(SMB)、大企业和电信运营商网络提供广泛深入的安全保护,还降低了提供如此出色的安全性所涉及的部署和运营成本以及复杂性。

Cisco ASA 5500系列具有可扩展的思科AIM服务架构和灵活的多处理器设计,使这些自适应安全设备能在提供多项并发安全服务时获得前所未有的性能,且同时实现出色的投资保护。

Cisco ASA 5500系列自适应安全设备结合了多个协同工作的高性能处理器,以提供高级防火墙服务、IPS服务、Anti-X/内容安全服务、IPSec和SSL VPN服务等。

企业能通过安装Cisco ASA 5500系列安全服务模块-例如提供入侵防御服务的高级检测和防御安全服务模块(AIP SSM)或提供高级Anti-X服务的Cisco ASA 5500系列内容安全和控制安全服务模块(CSC SSM),添加更多高性能安全服务。

这种灵活的设计使Cisco ASA 5500系列能够独特地应对新威胁、在快速发展的威胁环境中提供保护,并通过可编程硬件使该平台适应未来几年的变化,从而实现出色的投资保护。

Cisco ASA 5500系列结合了这些高性能、经过市场验证的安全和VPN功能,以及集成化千兆以太网连接和基于闪存的无磁盘架构,非常适用于需要高性能、灵活、可靠且能保护投资的最佳安全解决方案的企业。

所有Cisco ASA 5500系列设备都包括基本系统所能支持的最大IPSec VPN用户数;SSL VPN的许可和购买须单独进行。

通过融合IPSec和SSL VPN服务与全面的威胁防御技术,Cisco ASA 5500系列提供了高度可定制的网络接入功能,来满足各种部署环境的需要,并提供了全面的终端和网络级安全。

Cisco ASA 5505自适应安全设备Cisco ASA 5505自适应安全设备是一款下一代、全功能的安全设备,适用于小型企业、分支机构和大型企业远程工作人员等环境,在一个模块化的"即插即用"设备中提供了高性能防火墙、IPSec和SSL VPN,以及丰富的网络服务。

利用基于Web的集成化思科自适应安全设备管理器,能够迅速部署和轻松管理Cisco ASA 5505,使企业能最大限度地降低运营成本。

Cisco ASA 5505配有一个灵活的8端口10/100快速以太网交换机,其端口能进行动态组合,为家庭、企业和互联网流量创建三个独立VLAN,以改进网络分区和安全。

Cisco ASA 5505提供两个以太网供电(PoE)端口,简化了配备自动安全IP语音(VoIP)功能的思科IP电话的部署,以及外部无线接入点的部署,扩展了网络移动性。

Cisco ASA 5505与其他Cisco ASA 55随着企业需求的发展,客户能安装Security Plus升级许可证,扩展Cisco ASA 5505自适应安全设备,以支持更高的连接能力和更多的IPSec VPN用户,增加完全DMZ支持,并通过VLAN端口汇聚支持,集成到交换式网络环境之中。

此外,这一升级许可证还凭借对冗余ISP连接和无状态主用/备用高可用性服务的支持,提供了最高业务连续性。

市场领先的安全和VPN服务、先进的网络特性、灵活的远程管理功能,以及面向未来的可扩展性,使Cisco ASA 5505成为需要最佳小型企业、分支机构或大型企业远程工作人员安全解决方案的企业的理想选择。

Cisco ASA 5505的特性Cisco ASA 5505自适应安全设备平台的功能和容量*通过Cisco ASA 5505 Security Plus 许可证提供的升级特性*通过独立许可证实现的特性;基本系统包括2个Cisco ASA 5510自适应安全设备Cisco ASA 5510 自适应安全设备在一个易于部署、经济有效的设备中为中小企业和大型企业的远程/分支机构提供了种类丰富的高级安全和网络服务。

这些服务可以通过基于Web的集成化思科自适应安全设备管理器应用进行轻松的管理和监控,从而降低了提供高水平安全性所需的总体部署和运营成本。

Cisco ASA 5510 自适应安全设备提供了高性能的防火墙和VPN服务,3个集成的10/100 快速以太网接口,并通过AIP SSM提供了可选高性能入侵防御和蠕虫消除服务,或通过CSC SSM提供可选的全面恶意软件防护服务。

这些服务在单一平台上的独特结合,使Cisco ASA 5510成为那些需要支持DMZ的经济有效、可扩展安全解决方案的企业的理想选择。

随着企业需求的增长,客户能安装一个Security Plus升级许可证,将Cisco ASA 5510自适应安全设备扩展到更高的接口密度,并通过VLAN支持集成到交换式网络环境中。

此外,此升级许可证通过支持主用/主用和主用/备用高可用性服务,最大限度提高了业务连续性。

利用Cisco ASA 5510自适应安全设备的可选安全环境功能,企业最多能在一个设备中部署五个虚拟防火墙,从而在部门级别实现安全策略分区控制。

这种虚拟化功能加强了安全性,降低了管理和支持总成本,同时可将多个安全设备集成到单个设备中。

Cisco ASA 5510的特性Cisco ASA 5510自适应安全设备平台的功能和容量*通过Cisco ASA 5510 Security Plus 许可证提供的升级特性*通过独立许可证实现的特性;基本系统包括2个*通过独立许可证实现的特性;Cisco ASA 5510 Security Plus许可证包括2个Cisco ASA 5520自适应安全设备Cisco ASA 5520 自适应安全设备凭借一个模块化、高性能的设备,为中型企业网络提供了具备主用/主用高可用性和千兆以太网连接的大量安全服务。

利用其4个千兆以太网接口和多达100个的VLAN,企业能够轻松地将Cisco ASA 5520部署到网络中的多个分区。

Cisco ASA 5520 自适应安全设备能随着企业网络安全要求的增长而扩展,从而提供了强大的投资保护功能。

企业能够扩大其IPSec 和SSL VPN 容量,以支持更多的移动员工、远程地点和业务合作伙伴。

通过安装一个SSL VPN升级许可证,企业能在每个Cisco ASA 5520上支持750个SSL VPN对;基本平台上支持750个IPSec VPN对。

Cisco ASA 5520的集成VPN集群和负载均衡功能可提高VPN容量和永续性。

Cisco ASA 5520在一个集群中最多支持10个设备,从而每个集群能支持多达7500个SSL VPN对或7500个IPSec VPN对。

Cisco ASA 5520的高级应用层安全和Anti-X防御能通过部署AIP SSM 的高性能入侵防御和蠕虫消除功能、或CSC SSM的全面恶意软件防护而得到增强。

利用Cisco ASA 5520 自适应安全设备的可选安全环境功能, 企业可在一个设备中部署多达20个虚拟防火墙,实现部门级的安全策略分区控制。

这种虚拟化功能加强了安全性,降低了管理和支持总成本,同时可将多个安全设备集成到单个设备中。