得分统计表【模板】

合集下载

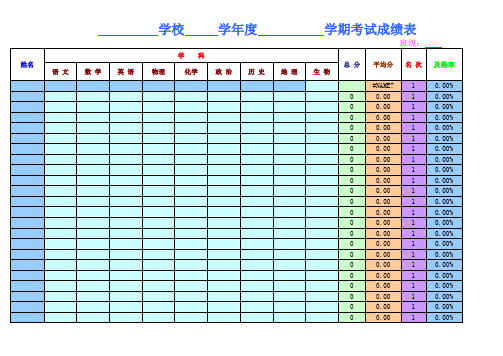

学生成绩分数统计表

0 #VALUE!

0 #VALUE!

0 #VALUE!

0 #VALUE!

0 #VALUE!

0 #VALUE!

0 #VALUE!

总体考试成绩质量分析表

70-79

60-69

60分 以下

应考 人数

0

0

0

#VALUE! #VALUE! #VALUE!

实考 人数

平均分 及格率 优分率

#VALUE! ###### #VALUE!

优分率 #VALUE! #VALUE! #VALUE! #VALUE! #VALUE! #VALUE! #VALUE! #VALUE!

备注:只 需填写各 科成绩, 其它的会 自动的计 算!

班主任:

优分率

0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00%

0.00%

0

0.00

1

0.00%

0

0.00

1

0.00%

0

0.00

1

0.00%

0

0.00

1

0.00%

0

0.00

1

0.00%

0

0.00

1

0.00%

0

0.00

1

0.00%

0

0.00

1

0.00%

0

0.00

1

0.00%

0

0.00

1

0.00%

0

0.00

0 #VALUE!

0 #VALUE!

0 #VALUE!

0 #VALUE!

0 #VALUE!

0 #VALUE!

总体考试成绩质量分析表

70-79

60-69

60分 以下

应考 人数

0

0

0

#VALUE! #VALUE! #VALUE!

实考 人数

平均分 及格率 优分率

#VALUE! ###### #VALUE!

优分率 #VALUE! #VALUE! #VALUE! #VALUE! #VALUE! #VALUE! #VALUE! #VALUE!

备注:只 需填写各 科成绩, 其它的会 自动的计 算!

班主任:

优分率

0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00% 0.00%

0.00%

0

0.00

1

0.00%

0

0.00

1

0.00%

0

0.00

1

0.00%

0

0.00

1

0.00%

0

0.00

1

0.00%

0

0.00

1

0.00%

0

0.00

1

0.00%

0

0.00

1

0.00%

0

0.00

1

0.00%

0

0.00

1

0.00%

0

0.00

中学各科成绩统计表模板

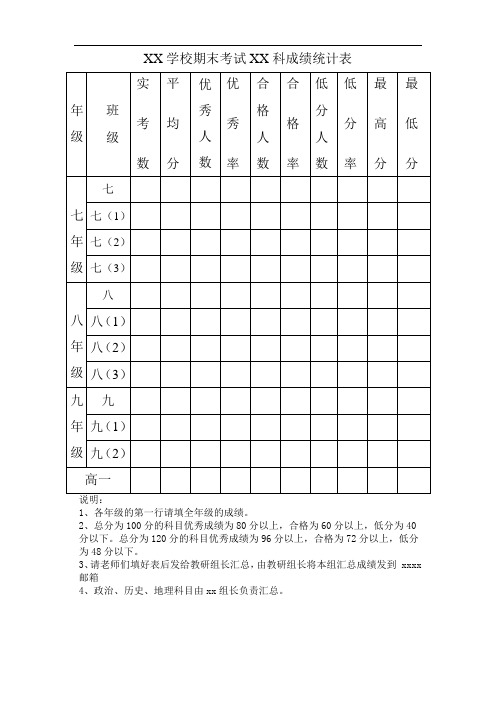

XX学校期末考试XX科成绩统计表

年级

班级

实考数

平均分

优秀人数

优秀率

合格人数

合格率

低分人数

低分率

最高分

最低分

七年级

七

七(1)

七(2)

七(3)

八年级

八

八(1)八(2)八(3)Fra bibliotek九年级

九

九(1)

九(2)

高一

说明:

1、各年级的第一行请填全年级的成绩。

2、总分为100分的科目优秀成绩为80分以上,合格为60分以上,低分为40分以下。总分为120分的科目优秀成绩为96分以上,合格为72分以上,低分为48分以下。

3、请老师们填好表后发给教研组长汇总,由教研组长将本组汇总成绩发到xxxx邮箱

4、政治、历史、地理科目由xx组长负责汇总。

年级

班级

实考数

平均分

优秀人数

优秀率

合格人数

合格率

低分人数

低分率

最高分

最低分

七年级

七

七(1)

七(2)

七(3)

八年级

八

八(1)八(2)八(3)Fra bibliotek九年级

九

九(1)

九(2)

高一

说明:

1、各年级的第一行请填全年级的成绩。

2、总分为100分的科目优秀成绩为80分以上,合格为60分以上,低分为40分以下。总分为120分的科目优秀成绩为96分以上,合格为72分以上,低分为48分以下。

3、请老师们填好表后发给教研组长汇总,由教研组长将本组汇总成绩发到xxxx邮箱

4、政治、历史、地理科目由xx组长负责汇总。

学生成绩统计表模版正式版

学生成绩统计表模版正式版

班学生成绩统计表

2021学年上学期

班学生成绩统计表

2021学年下学期

班学生成绩统计表

2016学年上学期

班学生成绩统计表

2016学年下学期

鑫源中学()年级学生视力情况统计表

杞县县直中学

学生综合素质评价等级统计表

级班总人数

说明:

1.道德品质、公民素养、交流与合作能力方面的评定,H代表“合格”、S代表“尚需努力”;

2.学习能力、运动与健康、审美与表现方面的评定,A代表“优秀”、B代表“良好”、C代表“合格”、D代表“不合格”;

3.各级、各教学班均要统计填写.。

考试成绩统计表(模板)

文件材料题名

电子信息科学与技术本科成绩表 财务管理本科成绩表

服装设计与工程本科成绩表 汉语言文学本科成绩表

机械设计制造及其自动化本科成绩表 计算机科学与技术本科成绩表 旅游管理本科成绩表 人力资源本科成绩表 市场营销本科成绩表 数学与应用数学本科成绩表 通信工程本科成绩表 土木工程本科成绩表 小学教育本科成绩表 行政管理本科成绩表 学前教育本科成绩表 应用化学本科成绩表 英语本科成绩表 电子商务专科成绩表 服装与服饰设计专科成绩表 国际经济与贸易专科成绩表 会计专科成绩表 机电一体化专科成绩表 计算机应用技术专科成绩表 建筑工程技术专科成绩表 旅游管理专科成绩表 商务英语专科成绩表 社会工作专科成绩表 市场营销专科成绩表 小学教育专科成绩表 学前教育专科成绩表 应用化工技术专科成绩表

卷内文件目录

序文 号号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31

责任者

继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院 继续教育学院

日期

2019.3 2019.3 2019.3 2019.3 2019.3 2019.3 2019.3 2019.3 2019.3 2019.3 2019.3 2019.3 2019.3 2019.3 2019.3 201

学生成绩统计表模板

0

5

0

1

0

0

4

0

1

0

0

3

0

1

0

0

2

0

0

1

0

1

1

0

0

1

6

0

1

0

0

5

0

0

1

0

4

1

0

0

1

3

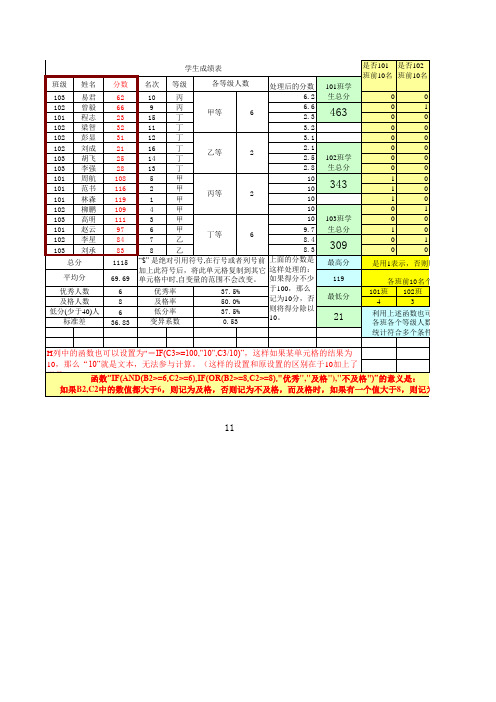

用1表示,否则用0表示

各班前10名个数 103班 3

用上述函数也可以统计 班各个等级人数,或者 计符合多个条件的人数

注意上述函数的设置方法和左 侧的设置方法不同。

的意义是: 大于8,则记为优秀

37.5% 0.53

则将得分除以 10。

101班学 生总分

463

102班学 生总分

343

103班学 生总分

309

最高分 119

最低分

21

是否101 是否102 班前10名 班前10名

0

0

0

1

0

0

0

0

0

0

0

0

0

0

0

0

1

0

1

0

1

0

0

1

0

0

1

0

0

1

0

0

是用1表示,否则用0表示

各班前10名个数

101班 102班

4

3

利用上述函数也可以统计 各班各个等级人数,或者 统计符合多个条件的人数

H列中的函数也可以设置为"=IF(C3>=100,"10",C3/10)”,这样如果某单元格的结果为 10,那么“10”就是文本,无法参与计算。(这样的设置和原设置的区别在于10加上了 引号)。 函数“IF(AND(B2>=6,C2>=6),IF(OR(B2>=8,C2>=8),"优秀","及格"),"不及格")”的意义是:

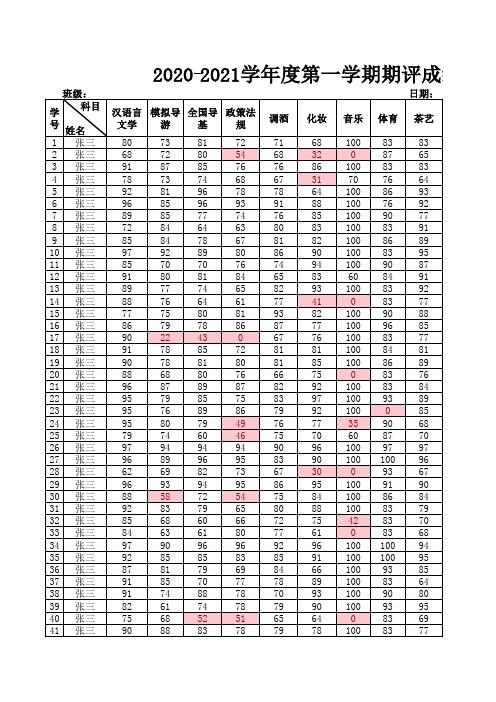

学生成绩统计表(带格式)

87

81

ห้องสมุดไป่ตู้79

69

84

66 100 93

85

91

85

70

77

78

89 100 83

64

91

74

88

78

70

93 100 90

80

82

61

74

78

79

90 100 93

95

75

68

52

51

65

64

0

83

69

90

88

83

78

79

78 100 83

77

42 张三

85

81

78

80

80

90 100 90

76

43 张三

92

77

77

65

75

90 100 83

74

44 张三

92

78

82

57

79

74

63

86

69

45 张三

95

73

75

61

79

80 100 86

80

46 张三

87

87

88

92

79

87 100 90

82

47 张三

94

90

91

88

90

86 100 90

91

48 张三

77

68

55

65

76

74 100 97

85

49 张三

2

86 707 70.70 43

2

91.423

52

52

中层管理人员得分统计表.xls

615 405 708 708 405

708 535 708 708 615

814 535 708 814 615

814 708 936 814 814

814 615 535 814 615

814 814 936 814

814 465

615 405

465 266 405

465 306 405

465 306 405

708 936 936 936 814 814 1423 708 936 708 1238 814 535 936 936 936 814 814 936 936

615 405

814 615 708 814 615

615 936 936 615

708 936 936 615

465 708 936 615

535

615

465 615 814 615

405 535 814 615

352 535 814 615

708 535 936 615

615 405 535 615 405 535 708 405 708 708 465 814 708 465 814

708 306 405 708 405

708 352 535 615 306

936 615 936 814 615

615 535 615 708 615

708 352 708 814 405

936 525 708 814 615

615 306 465 708 405

936 405 708 615 405

财务部部长 金环核算分部经理 集团开发核算分部

经理 计划资金分部经理

证券部部长 一厂厂长 二厂厂长

涤纶工业丝厂厂长 化纤浆厂厂长 修造厂厂长 帘子布厂厂长

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

A.0 B.1 C.2 D.3

5.Softice软件是一种软件。

A.游戏B.动态分析程序

C.字处理D.静态分析程序

6.主动型木马是一种基于远程控制的黑客工具,黑客使用的程序和在你电脑上安装的程序分别是____________。

A.服务程序/控制程序 B.木马程序/驱动程序

C.驱动程序/木马程序 D.控制程序/服务程序

5.单向散列hash函数作用是:当向hash函数输入一任意长度的的消息M时,hash函数将输出一不固定长度为m的散列值h。

6.信息隐藏技术与密码学技术是两个不同技术。

7.分布式拒绝服务DDoS攻击分为3层:攻击者、主控端、代理端,三者在攻击中扮演着相同的角色。

8..防火墙的体系结构中双穴网关是由堡垒机,两块网卡,代理服务程序组成。它是最安全的防火墙的体系结构。

10.对输入任意长度明文,经MD5算法后,输出为。

得分

四、简答题(每题10,共30分)

1.单向散列函有哪些特点?(10分)。

2.画出4种典型防火墙结构图(10分)。

3.如何防止缓冲区溢出?(10分)

得分

五、应用题(每题10分,共30分)

1.已知线性替代加密函数为:

f (a) = ( a+3 ) mod 26

得分

二、选择题:(每题1分,共15分)

1.在开始进入一轮DES时先要对密钥进行分组、移位。56位密钥被分成左右两个部分,每部分为28位。根据轮数,这两部分分别循环左移。

A.1位或2位B.2位或3位

C.3位或4位D.4位或5位

2.AES算法利用外部输入字数为Nk的密钥串K,通过扩展密钥程序得到共字的扩展密钥串。

7.在防火墙双穴网关中,堡垒机充当网关,装有__________块网卡。

A.1 B.2 C. 3 D. 4

8.攻击是指借助于客户机/服务器技术,将多个计算机联合起来作为攻击平台,对一个或多个目标发动DoS攻击,从而成倍地提高拒绝服务攻击的威力。

A.缓冲区溢出攻击B.拒绝服务

C.分布式拒绝服务D.口令攻击

A.Nb *(Nr + l)B.Nb *Nr

C.Nb *(Nk + l)D.Nb *Nk

3.DES算法中扩展置换后的E(R)与子密钥k异或后输入_______到S盒代替。

A. 64位B.54位

C. 48位D. 32位

4.求乘逆时可以利用欧几里德算法,即重复使用带余数除法,每次的余数为除数除上一次的除数,直到余数为时为止。

6.屏蔽子网网关有一台主机和两台路由器组成,两台路由器分别连接到_______和Internet。

7.计算机病毒是一种能自我复制,破坏计算机系统、破坏数据的_________。

8.进行跟踪时必须使用键盘输入操作,如果封锁输入功能,就可以实现反跟踪。

9.人体本身的生理特征包括面像、、掌纹、视网膜、虹膜和基因等。。

14.在为计算机设置使用密码时,下面的最安全。

A.********B.********

C.********D.********

15.下面是一些常用的工具软件,其中是加“壳”软件。

A.softiceB.ASPackC.W32DasmD.Sniffer

得分

三、填空题(每空1分,共10分)

1.AES算法的每轮变换由四种不同的变换组合而成,它们分别是、行位移变换、列混合变换和圈密钥加法变换。

9.就是要确定你的IP地址是否可以到达,运行哪种操作系统,运行哪些服务器程序,是否有后门存在。

A.对各种软件漏洞的攻击 B.缓冲区溢出攻击

C.IP地址和端口扫描 D.服务型攻击

10.下面可以用来实现数据恢复。

A.softiceB.GhostC.W32DasmD.EasyRecovery

11.有一种称为嗅探器的软件,它是通过捕获网络上传送的数据包来收集敏感数据,这些数据可能是用户的账号和密码,或者一些机密数据等等。

字母表如下:

a

b

c

d

e

f

g

h

i

j

k

l

m

n

o

p

q

r

s

t

u

v

w

x

y

z

0

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

密文c = vhfxulwb

试写出解密函数,并对密文进行解密,写出明文P。

A.softiceB.UnicodeC.W32DasmD.Sniffer

12.对等实体鉴别服务是数据传输阶段对合法性进行判断。

A.对方实体 B.对本系统用户

C.系统之间 D.发送实体

13.MD5是按每组512位为一组来处理输入的信息,经过一系列变换后,生成一个位散列值。

A.64 B.128 C.256 D.512

9.利用欧几里德算法,求乘逆算法时,即重复使用带余数除法:每次的余数为除数除上一次的除数,直到余数为0时为止。

10.指纹的纹型是指指纹的基本纹路图案。研究表明指纹的基本纹路可分为环型(loop),弓型(arch)和螺旋型(whorl)三种

11.在MD5算法中,要先将以初始化的A、B、C、D这四个变量分别复制到a、b、c、d中。

2.计算机信息安全技术研究的内容应该包括三个方面:)计算机外部安全、计算机信息在存储介质上的安全、。

3.你知道的动态分析软件有。

4.设两个整数a、b分别被m除,如果所得余数相同,则称a与b对模m是。

5.鲁棒性(robustness)指嵌入有水印的数字信息经过某种改动或变换之后,数字水印破坏,仍能从数字信息中提取出水印信息。

12.W32Dasm是一个强大的动态分析软件,可以实现反汇编,可以针对现在流行的可执行程序进行反编译。

13.宏病毒是一种寄存于文档或模板的宏中的计算机病毒,是利用VC语言编写的。

14.包攻击一般是依据一个包含常用单词的字典文件、程序进行大量的猜测,直到猜对口令并获得访问权为止。

15.拒绝服务是一种破坏网络服务的技术方式,其根本目的是使受害主机或网络失去及时接受处理外界请求,或无法及时回应外界请求的能力。

得分统计表:

题号

一

二三Leabharlann 四五六七

八

九

十

总 分

得分

得分

一、判断题:(每题1分,共15分)

1.加强对人的管理是确保计算机系统安全的根本保证。

2.AES算法是一种分组密码体制,其明文分组长度、密钥长度是固定的。

3.设两个整数a、b分别被m除,如果所得余数相同,则称a与b对模m是同余的。

4.在对称密码体制中有n个成员的话,就需要n(n-1)/2个密钥。而在公开密钥体制中只需要2n个密钥。

5.Softice软件是一种软件。

A.游戏B.动态分析程序

C.字处理D.静态分析程序

6.主动型木马是一种基于远程控制的黑客工具,黑客使用的程序和在你电脑上安装的程序分别是____________。

A.服务程序/控制程序 B.木马程序/驱动程序

C.驱动程序/木马程序 D.控制程序/服务程序

5.单向散列hash函数作用是:当向hash函数输入一任意长度的的消息M时,hash函数将输出一不固定长度为m的散列值h。

6.信息隐藏技术与密码学技术是两个不同技术。

7.分布式拒绝服务DDoS攻击分为3层:攻击者、主控端、代理端,三者在攻击中扮演着相同的角色。

8..防火墙的体系结构中双穴网关是由堡垒机,两块网卡,代理服务程序组成。它是最安全的防火墙的体系结构。

10.对输入任意长度明文,经MD5算法后,输出为。

得分

四、简答题(每题10,共30分)

1.单向散列函有哪些特点?(10分)。

2.画出4种典型防火墙结构图(10分)。

3.如何防止缓冲区溢出?(10分)

得分

五、应用题(每题10分,共30分)

1.已知线性替代加密函数为:

f (a) = ( a+3 ) mod 26

得分

二、选择题:(每题1分,共15分)

1.在开始进入一轮DES时先要对密钥进行分组、移位。56位密钥被分成左右两个部分,每部分为28位。根据轮数,这两部分分别循环左移。

A.1位或2位B.2位或3位

C.3位或4位D.4位或5位

2.AES算法利用外部输入字数为Nk的密钥串K,通过扩展密钥程序得到共字的扩展密钥串。

7.在防火墙双穴网关中,堡垒机充当网关,装有__________块网卡。

A.1 B.2 C. 3 D. 4

8.攻击是指借助于客户机/服务器技术,将多个计算机联合起来作为攻击平台,对一个或多个目标发动DoS攻击,从而成倍地提高拒绝服务攻击的威力。

A.缓冲区溢出攻击B.拒绝服务

C.分布式拒绝服务D.口令攻击

A.Nb *(Nr + l)B.Nb *Nr

C.Nb *(Nk + l)D.Nb *Nk

3.DES算法中扩展置换后的E(R)与子密钥k异或后输入_______到S盒代替。

A. 64位B.54位

C. 48位D. 32位

4.求乘逆时可以利用欧几里德算法,即重复使用带余数除法,每次的余数为除数除上一次的除数,直到余数为时为止。

6.屏蔽子网网关有一台主机和两台路由器组成,两台路由器分别连接到_______和Internet。

7.计算机病毒是一种能自我复制,破坏计算机系统、破坏数据的_________。

8.进行跟踪时必须使用键盘输入操作,如果封锁输入功能,就可以实现反跟踪。

9.人体本身的生理特征包括面像、、掌纹、视网膜、虹膜和基因等。。

14.在为计算机设置使用密码时,下面的最安全。

A.********B.********

C.********D.********

15.下面是一些常用的工具软件,其中是加“壳”软件。

A.softiceB.ASPackC.W32DasmD.Sniffer

得分

三、填空题(每空1分,共10分)

1.AES算法的每轮变换由四种不同的变换组合而成,它们分别是、行位移变换、列混合变换和圈密钥加法变换。

9.就是要确定你的IP地址是否可以到达,运行哪种操作系统,运行哪些服务器程序,是否有后门存在。

A.对各种软件漏洞的攻击 B.缓冲区溢出攻击

C.IP地址和端口扫描 D.服务型攻击

10.下面可以用来实现数据恢复。

A.softiceB.GhostC.W32DasmD.EasyRecovery

11.有一种称为嗅探器的软件,它是通过捕获网络上传送的数据包来收集敏感数据,这些数据可能是用户的账号和密码,或者一些机密数据等等。

字母表如下:

a

b

c

d

e

f

g

h

i

j

k

l

m

n

o

p

q

r

s

t

u

v

w

x

y

z

0

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

密文c = vhfxulwb

试写出解密函数,并对密文进行解密,写出明文P。

A.softiceB.UnicodeC.W32DasmD.Sniffer

12.对等实体鉴别服务是数据传输阶段对合法性进行判断。

A.对方实体 B.对本系统用户

C.系统之间 D.发送实体

13.MD5是按每组512位为一组来处理输入的信息,经过一系列变换后,生成一个位散列值。

A.64 B.128 C.256 D.512

9.利用欧几里德算法,求乘逆算法时,即重复使用带余数除法:每次的余数为除数除上一次的除数,直到余数为0时为止。

10.指纹的纹型是指指纹的基本纹路图案。研究表明指纹的基本纹路可分为环型(loop),弓型(arch)和螺旋型(whorl)三种

11.在MD5算法中,要先将以初始化的A、B、C、D这四个变量分别复制到a、b、c、d中。

2.计算机信息安全技术研究的内容应该包括三个方面:)计算机外部安全、计算机信息在存储介质上的安全、。

3.你知道的动态分析软件有。

4.设两个整数a、b分别被m除,如果所得余数相同,则称a与b对模m是。

5.鲁棒性(robustness)指嵌入有水印的数字信息经过某种改动或变换之后,数字水印破坏,仍能从数字信息中提取出水印信息。

12.W32Dasm是一个强大的动态分析软件,可以实现反汇编,可以针对现在流行的可执行程序进行反编译。

13.宏病毒是一种寄存于文档或模板的宏中的计算机病毒,是利用VC语言编写的。

14.包攻击一般是依据一个包含常用单词的字典文件、程序进行大量的猜测,直到猜对口令并获得访问权为止。

15.拒绝服务是一种破坏网络服务的技术方式,其根本目的是使受害主机或网络失去及时接受处理外界请求,或无法及时回应外界请求的能力。

得分统计表:

题号

一

二三Leabharlann 四五六七

八

九

十

总 分

得分

得分

一、判断题:(每题1分,共15分)

1.加强对人的管理是确保计算机系统安全的根本保证。

2.AES算法是一种分组密码体制,其明文分组长度、密钥长度是固定的。

3.设两个整数a、b分别被m除,如果所得余数相同,则称a与b对模m是同余的。

4.在对称密码体制中有n个成员的话,就需要n(n-1)/2个密钥。而在公开密钥体制中只需要2n个密钥。