密码学知识点总结----考试复习专用

密码学要点总结

(3)秘钥分配方案假定TA与每个网络用户共享一个秘密秘钥

①Needham-Schroeder会话秘钥方案

Needham-Schroeder方案的已知会话秘钥攻击:

②Kerberos密钥分发方案

NS方案存在Denning-Sacco攻击,但Kerberos方案通过检查时间和有效期来限定了实施Denning-Sacco攻击的时间周期

第二章香农理论

5.密码体制安全性准则

计算安全性(Computational security)

可证明安全(Provable Security)

无条件安全(unconditional security)

第三章分组密码

6.SPN网络概念文字描述加密过程计算:

SPN网络是指在迭代加密过程中使用了代换和置换的加密网络。

注意gcd(b, (n))=1 ,否则b的逆不存在

21.(1)RSA正确性的证明

① ,由于 ,所以有

② n/ ,

综上,可证RSA是正确的

(2)对RSA的攻击

(1)分解n

一般推荐p,q取512比特的素数,n就是1024比特的模数,分解超过了现有因子算法的能力

(2)计算 (n),但不比因式分解n容易

n = pq , (n)= (p-1)(q-1)

27.RSA签名认证方案

K={(n,p,q,a,b): n = pq, p,q为素数ab (mod )}

(n,b)为公钥,(p,q,a)为私钥

定义

以及 ,其中x,y

验证算法使用RSA的加密规则

伪造签名:

(1)选择y← ,并计算 ,则y是x的有效签名(唯秘钥攻击的存在性造)

(2)已知合法消息签名对(x1,y1),(x2,y2),可以构造x1x2的签名为y1y2(已知消息攻击的存在性伪造)

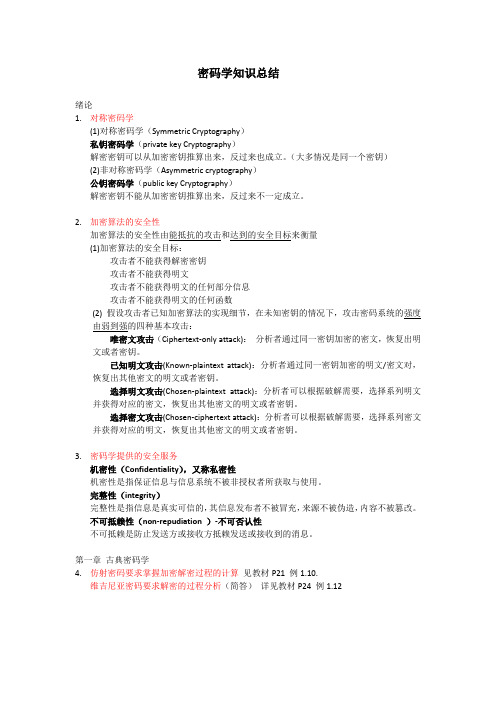

密码学复习要点

密码学复习要点第一章引言密码学的基本概念:1.什么是密码体制?(五大部分)2.根据密码分析者所拥有的资源来看,对密码体制的攻击通常有哪几种方式?其攻击强弱程度排序。

(四种方式)。

3.密码体制的安全性的几个不同概念?4.什么是公钥(非对称)密码体制?什么是(对称)私钥密码体制?第二章古典密码1.欧几里得算法求公因子及求逆的过程。

2.单表代替密码(仿射密码)的加解密流程。

第三章Shannon 理论1.熵的定义。

(熵,条件熵,联合熵)2.贝叶斯公式。

3.密码体制中各部分熵的计算。

例3.1第四章分组密码1.Shannon提出的分组密码设计的两种基本方法。

(扩散和混乱)2.分组密码的两种基本结构:Feistel网络和SP网络.3.DES和AES分组密码算法的基本结构。

(主要参数,圈变换主要组成部件)4.分组密码的工作模式。

第五章公钥密码1.欧拉定理,费马定理,利用欧拉定理或费马定理进行快速模幂运算。

例5.4 例5.72.RSA公钥密码体制的详细加解密流程及解密正确性证明。

3.ElGamal公钥加密体制的详细加解密流程。

4.椭圆曲线上点的计算(P+Q和2P)注意是有限域上的点。

第六章序列密码与移位寄存器1.线性反馈移位寄存器的反馈函数、递推关系、联系多项式的定义。

2.给定联系多项式和初态,求输出序列及其周期。

3.求线性反馈移位寄存器序列的线性综合解。

(B-M算法)第七章数字签名1.RSA数字签名算法及其签名有效性证明。

(参考加密体制的证明)2.ElGamal数字签名算法。

第八章Hash函数1.Hash函数的抗强碰撞性(弱无碰撞性)和抗强碰撞性(强无碰撞性)2.MD5和SHA-1的一些基本结构和重要参数:消息摘要长度,消息填充格式。

第九章密码协议1.密码协议的基本概念和特点。

2.几种密码协议的基本用途和设计思想。

会进行简单的协议分析。

3.DH密钥交换协议及中间人攻击。

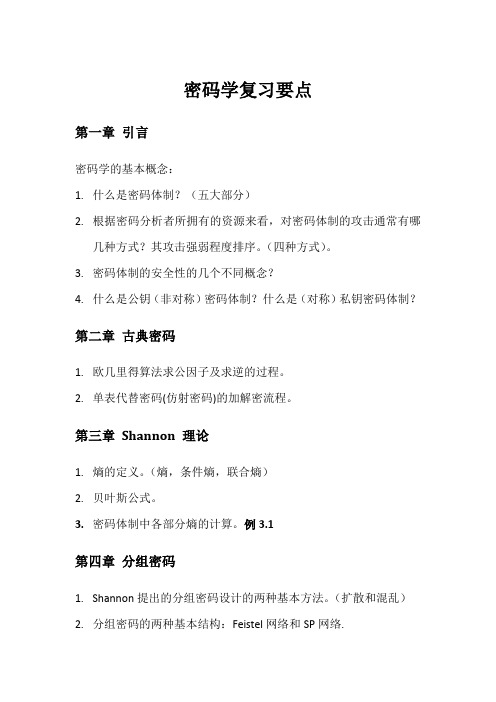

密码学总结——精选推荐

第一章:1选1,、密码学发展史:古代加密方法(手工阶段);古典密码(机械阶段)近代密码(计算机阶段)密码学的新方向————数据加密,公开加密算法2、DES用于政府等非机密单位及商业上的保密通信。

第二章:4选1简答1.密码学的五元组是什么?(简答)明文:作为加密输入的原始信息。

密文:是明文经加密变化后的结果。

密钥:是参与密码变换的参数。

加密算法:将明文变成密文的变换函数。

解密算法:将密文恢复成明文的变换函数。

2. 几种安全攻击区分:(加密协议是公开的)3. 密码系统的三种独立分类方式:1明文变换到密文的操作类型:代替,换位。

2所用的密钥数量:单密钥密码,双密钥密码。

3明文被处理的方式:分组密码,流密码。

4. 对称密码体制与非对称体制区别:对称密码体制:又称秘密密钥密码体制,单密钥体制或者常规密码体制,基本特征是加密密钥与解密密钥相同。

优点:处理速度快,具有很高的数据吞吐率,密钥相对较短。

缺点:1密钥分发过程复杂,代价高。

2多人通信时,密钥组合数量出现急速增长,导致分发过程更加复杂。

3通信双发必须统一密钥,才能发送保密的信息。

4 存在数字签名困难的问题。

非对称密码体制:又称公开密钥密码体制、双密钥密码体制。

原理是加密密钥与解密密钥不同,形成一个密钥对。

优点:1用户只需要保存自己的私钥,密钥少,便于管理。

2密钥分配简单,不需要秘密的信道的复杂的协议。

3可以实现数字签名。

缺点:同等安全强度下,密钥位数多一些。

5. 密码系统的安全性在于密钥6. 密码系统要实际可用需满足什么特征:(1)每一个加密函数和每个解密函数都能有效地计算(2)破译者取得密文后将不能在有效的时间或成本范围内破解出密钥或明文(3)一个密码系统安全的必要条件:穷举密钥搜索将是不可行的,即密钥空间非常大第三章2选1 计1.古典密码:隐写术,代替,换位2. 凯撒密码加密后移3位。

3.单表代替与多表代替的区别:单表代替密码:明文中的所有字母都使用同一个映射。

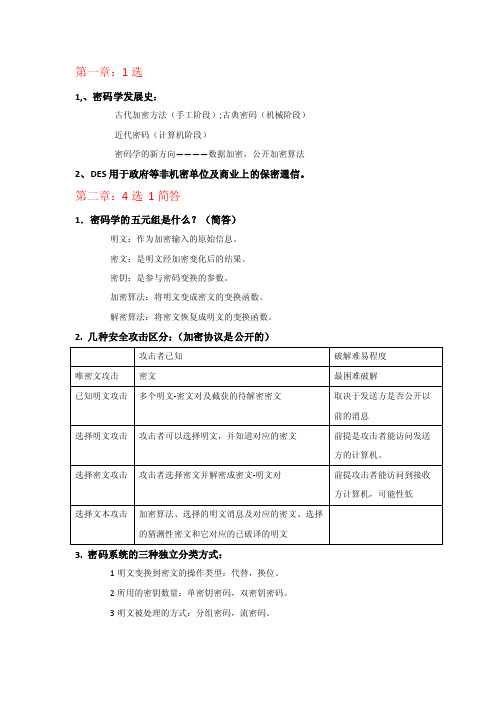

密码学知识点总结----考试复习专用

1 密码学分类2 攻击分类3 安全业务4 算法输入输出位数5 密钥分配管理6 密钥分配7 公钥分配8 三重DES9 杂凑的要求10 欧几里得11 本原根12勒让德符号13数字签名的执行方式14强单向杂凑15模运算性质16 同余式17 DES18 AES19 RSA20 MD521费尔马定理22 欧拉定理23 中国剩余定理24 四种工作模式1 密码学分类单钥体制双钥体制2 攻击分类唯密文攻击已知明文攻击选择明文攻击选择密文攻击3 安全业务认证业务保密业务完整性业务不可否认业务访问控制4 算法输入输出位数DES 64比特明文56比特密钥输出64比特密文AES 128 192 256 比特RSA 输入664比特MD5 输入512比特分组128比特输出5 密钥分配管理两个用户A和B获得共享密钥的方法包括:①密钥由A选取并通过物理手段发送给B。

②密钥由第三方选取并通过物理手段发送给A和B。

③如果A.B事先已有一密钥, 则其中一方选取新密钥后, 用已有的密钥加密新密钥并发送给另一方。

④如果A和B与第三方C分别有一保密信道, 则C为A、B选取密钥后, 分别在两个保密信道上发送给A、B6 密钥分配①A向KDC发出会话密钥请求②KDC为A的请求发出应答。

A存储会话密钥, 并向B转发EKB[KS‖IDA]。

④B用会话密钥KS加密另一个一次性随机数N2, 并将加密结果发送给A。

⑤A以f(N2)作为对B的应答, 其中f是对N2进行某种变换(例如加1)的函数, 并将应答用会话密钥加密后发送给B。

7 公钥分配①用户A向公钥管理机构发送一个带时戳的消息, 消息中有获取用户B的当前公钥的请求。

②管理机构对A的请求作出应答, 应答由一个消息表示, 该消息由管理机构用自己的秘密钥SKAU加密, 因此A能用管理机构的公开钥解密, 并使A相信这个消息的确是来源于管理机构。

③A用B的公开钥对一个消息加密后发往B, 这个消息有两个数据项: 一是A的身份IDA, 二是一个一次性随机数N1, 用于惟一地标识这次业务。

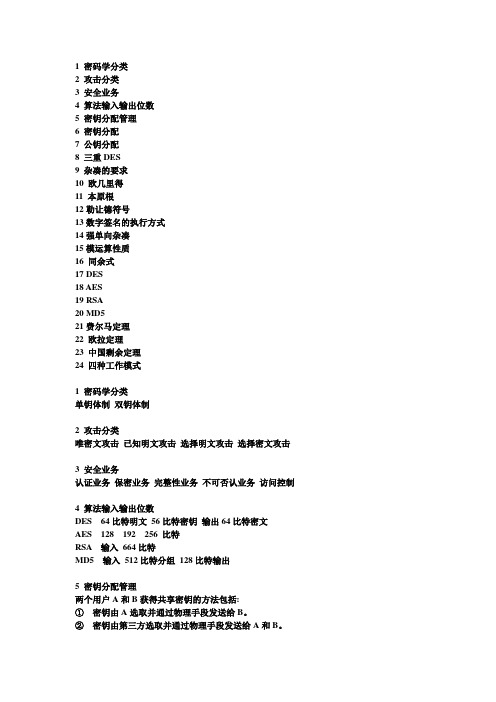

密码学(复习)

列号 0 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 行号

z z1z2 L z2n

由此可推出线性反馈移位寄存器连续的n+1个状态:

记为

S1 z1z2 L zn a1a2 L an

记为

S2 z2 z3 L zn1 a2a3 L an1

L

记为

Sn1 zn1zn2 L z2n an1an2 L a2n

DES 是Feistel密码的代表。 AES是SP结构的代表。

Feistel密码结构

乘积密码指顺序地执行两个或多个基本

密码系统,使得最后结果的密码强度高于每 个基本密码系统产生的结果.

Feistel还提出了实现代换和置换的方法。 其思想实际上是Shannon提出的利用乘积密 码实现混淆和扩散思想的具体应用。

密码算法

密码算法如何构造?

需求1:可逆——算法的使用者可以求得逆函数 需求2:不可逆——敌手无法将密文恢复成明

文 秘密参数——密钥

密码算法实际上是一个带有秘密参数的函 数。

知道秘密参数,求逆非常容易 不知道秘密参数,求逆在计算上是不可行的

密码学概述

密码学是研究密码系统或通信安全的一门 科学,它包括两个分支:密码编码学和密 码分析学。密码编码学的主要目的是寻求 保证消息机密性或认证的方法,密码分析 学主要研究加密消息的破译和消息的伪造。

密码分组链接CBC模式

初始矢量IV(Initial Vector):第一组明文

xi加密时尚无反馈密文,为此需要在寄存 器中预先置入一个。收发双方必须选用同 一IV。 实际上,IV的完整性要比其保密性更为重 要。在CBC模式下,最好是每发一个消息, 都改变IV,比如将其值加一。

密码学期末考试复习

填空题1、密码学的主要任务是实现机密性、鉴别、数据完整性、抗抵赖性。

1、机密性是一种允许特定用户访问和阅读信息,而非授权用户对信息内容不可理解的安全属性。

在密码学中,信息的机密性通过加密技术实现。

2、完整性数据完整性即用以确保数据在存储和传输过程中不被非授权修改的的安全属性。

密码学可通过采用数据加密、报文鉴别或数字签名等技术来实现数据的完整性保护。

3、鉴别是一种与数据来源和身份鉴别有关的安全服务。

鉴别服务包括对身份的鉴别和对数据源的鉴别。

对于一次通信,必须确信通信的对端是预期的实体,这就涉及到身份的鉴别。

4、抗抵赖性是一种用于阻止通信实体抵赖先前的通信行为及相关内容的安全特性。

密码学通过对称加密或非对称加密,以及数字签名等技术,并借助可信机构或证书机构的辅助来提供这种服务。

5、密码编码学的主要任务是寻求有效密码算法和协议,以保证信息的机密性或认证性的方法。

它主要研究密码算法的构造与设计,也就是密码体制的构造。

它是密码理论的基础,也是保密系统设计的基础。

6、密码分析学的主要任务是研究加密信息的破译或认证信息的伪造。

它主要是对密码信息的解析方法进行研究。

7、明文(Plaintext)是待伪装或加密的消息(Message)。

在通信系统中它可能是比特流,如文本、位图、数字化的语音流或数字化的视频图像等。

8、密文(Ciphertext)是对明文施加某种伪装或变换后的输出,也可认为是不可直接理的字符或比特集,密文常用c表示。

9、加密(Encrypt )是把原始的信息(明文)转换为密文的信息变换过程。

10、解密(Decrypt)是把己加密的信息(密文)恢复成原始信息明文的过程。

11、密码算法(Cryptography Algorithm)也简称密码(Cipher),通常是指加、解密过程所使用的信息变换规则,是用于信息加密和解密的数学函数。

对明文进行加密时所采用的规则称作加密算法,而对密文进行解密时所采用的规则称作解密算法。

密码学复习

•只要选择合适的反馈函数便可使序列的周期达到 最大值2n -1,周期达到最大值的序列称为m序列。

反馈函数:b1+b3

4.4 线性移位寄存器的一元多项式表示

设n级线性移位寄存器的输出序列{ ai } 满足递推关系 ak+n=c1 ak+n-1 c2 ak+n-2 ... cn ak,

对任何k≥1成立。将这种递推关系用一个一 元高次多项式

表4.1 三级反馈移位 寄存器的输出状态表

图4.4 一个3级反馈移位寄存器

•三级反馈移位寄存器,其初始状态为(a1,a2,a3)=(1,0,1),

•输出可由表4.1求出,其输出序列为10111011101…,周期为4。

线性反馈移位寄存器(LFSR)

如果移位寄存器的反馈函数f(a1, a2, …, an)是a1, a2, …, an的线性函数,则称之为线性 反馈移位寄存器(LFSR)。

现代密码学理论与实践05 50/28

2013-8-15

扩展欧几里德算法求逆

元素{01}是乘法单位元。对任意次数小于8 的非零二元多项式b(x),其 乘法逆元记为b-1(x),可通过下述方法找到:使用扩展欧几里德算法计 算多项式a(x)和c(x)使得 b(x)a(x)+m(x)c(x)=1 m(x) = x8 + x4 + x3 + x +1

习题

1、对于线性替代密码,设已知明码字母J(9) 对应于密文字母P(15),即9k mod 26 = 15, 试 计算密钥k以破译此密码。

答: k=9-1*15 mod 26 9-1 mod 26=3 k=3*15 mod 26=19

第四章 序列密码

4.1 序列密码的基本概念

密码学重要知识点

密码学重要知识点0x01 密码学定义密码学(Cryptograghy)是研究编制密码和破译密码的技术科学,是研究如何隐密地传递信息的学科。

研究密码变化的客观规律,应用于编制密码以保守通信秘密的,称为编码学;应用于破译密码以获取通信情报的,称为破译学,总称密码学。

在现代特别指对信息以及其传输的数学性研究,常被认为是数学和计算机科学的分支,和信息论也密切相关。

著名的密码学者 Ron Rivest 解释道:“密码学是关于如何在敌人存在的环境中通讯”,自工程学的角度,这相当于密码学与纯数学的异同。

密码是通信双方按约定的法则进行信息特殊变换的一种重要保密手段。

依照这些法则,变明文为密文,称为加密变换;变密文为明文,称为脱密变换。

密码在早期仅对文字或数码进行加、脱密变换,随着通信技术的发展,对语音、图像、数据等都可实施加、脱密变换。

现代密码学所涉及的学科包括:信息论、概率论、数论、计算复杂性理论、近世代数、离散数学、代数几何学和数字逻辑等。

0x02 密码发展史根据国家密码管理局给出的全面文件指出古典密码在古代很多国都有所使用。

古代中国:从古到今,军队历来是使用密码最频繁的地方,因为保护己方秘密并洞悉敌方秘密是克敌制胜的重要条件。

中国古代有着丰富的军事实践和发达的军事理论,其中不乏巧妙、规范和系统的保密通信和身份认证方法。

中国古代兵书《六韬》中的阴符和阴书:《六韬》又称《太公六韬》或《太公兵法》,据说是由西周的开国功臣太公望(又名吕尚或姜子牙,约公元前1128—公元前1015)所著。

书中以周文王和周武王与太公问答的形式阐述军事理论,其中《龙韬•阴符》篇和《龙韬•阴书》篇,讲述了君主如何在战争中与在外的将领进行保密通信。

以下是关于“阴符”使用方法对话的译文。

武王问太公说:领兵深入敌国境内,军队突然遇到紧急情况,战事或有利,或失利。

我要与各军远近相通,内外相应,保持密切的联系,以便及时应对战场上军队的需求,应该怎么办呢?太公回答说:国君与主将之间用阴符秘密联络。