计算机系统结构第二章new解析

《计算机系统结构(第2版)》清华课件第2章

1 27 27 1 N (1 2 23) 2 2 2

即:

2

129

N (1 2

23

)2

127

1位

1位

7位

23 位

mf

ef

e

m

注:mf 为尾数的符号位,ef 为阶码的符号位,e 为阶码的值,m 为尾数的值。

• 规格化最大正数: 0111 1111 1111 1111 1111 1111 1111 1111 • 规格化最小正数: 0000 0000 0100 0000 0000 0000 0000 0000 • 规格化最大负数: 1000 0000 0100 0000 0000 0000 0000 0000 • 规格化最小负数: 1111 1111 1111 1111 1111 1111 1111 1111

1 ( p 1) 当rm=2时,有: (2, p) 2 2 p 2

5. 浮点数的表数效率

• 浮点数是一种冗余数制(Redundat Number System) • 浮点数的表数效率定义为:

可表示的规格化浮点数个数 2(rm 1) rm p 1 2 req 1 全部浮点数个数 2 rm p 2 req

2.1.3

浮点数格式设计

1. 浮点数格式设计的主要问题

在表示浮点数的6个参数中,只有尾数基值rm、尾数长 度p和阶码长度q与表数范围、表数精度和表数效率 有关

N rm

re 1

q

(r

m,

p)

rm

1 2

( p 1)

rm 1 (rm) rm

在字长确定的情况下,如何选择尾数基值rm, 使表数范围最大、表数精度和表数效率最高

计算机系统结构(中科院 胡伟武 2016)课后习题答案 第二章

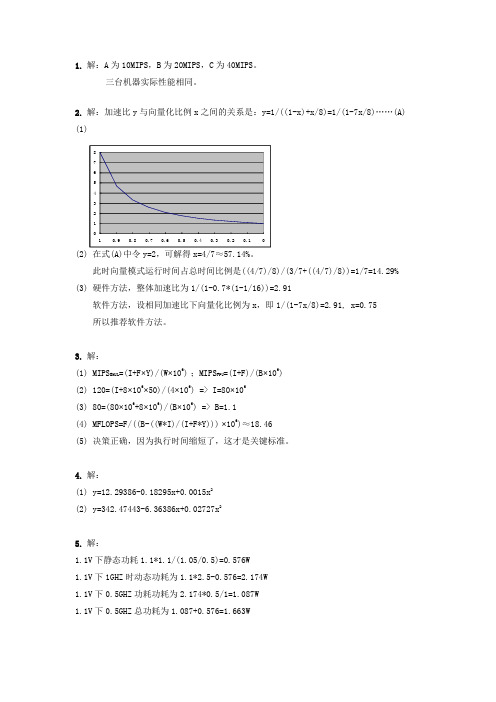

1.解:A为10MIPS,B为20MIPS,C为40MIPS。

三台机器实际性能相同。

2.解:加速比y与向量化比例x之间的关系是:y=1/((1-x)+x/8)=1/(1-7x/8)……(A) (1)(2) 在式(A)中令y=2,可解得x=4/7≈57.14%。

此时向量模式运行时间占总时间比例是((4/7)/8)/(3/7+((4/7)/8))=1/7=14.29% (3) 硬件方法,整体加速比为1/(1-0.7*(1-1/16))=2.91软件方法,设相同加速比下向量化比例为x,即1/(1-7x/8)=2.91, x=0.75所以推荐软件方法。

3.解:(1) MIPS EMUL=(I+F×Y)/(W×106);MIPS FPU=(I+F)/(B×106)(2) 120=(I+8×106×50)/(4×106) => I=80×106(3) 80=(80×106+8×106)/(B×106) => B=1.1(4) MFLOPS=F/((B-((W*I)/(I+F*Y))) ×106)≈18.46(5) 决策正确,因为执行时间缩短了,这才是关键标准。

4.解:(1) y=12.29386-0.18295x+0.0015x2(2) y=342.47443-6.36386x+0.02727x25.解:1.1V下静态功耗1.1*1.1/(1.05/0.5)=0.576W1.1V下1GHZ时动态功耗为1.1*2.5-0.576=2.174W1.1V下0.5GHZ功耗功耗为2.174*0.5/1=1.087W1.1V下0.5GHZ总功耗为1.087+0.576=1.663W6. 解:a) 先证明N=2k 时,正数1212()/N N N a a a N a a a +++≥。

对k 进行数学归纳法即可。

计算机系统结构课件第2章

2.1

数据表示:

数据表示

研究计算机硬件能够直接辨认与处理的数据类型 所谓“硬件能够直接辨认与处理”,指的是对该数据类型的各 种运算操作都有相应的实现硬件电路。 通常数据表示涉及的数据类型有整数、实数、逻辑数、浮点数、 字符串等。

数据结构:

研究应用领域中的各种复杂数据类型。 如:队列、链表、图、树、文件等, 研究它们的存储、处理、运算方法,并给出相应的算法。

2.1.1.1 浮点数的组成 浮点数的组成与“科学记数法”非常相似,但各部分均为有限位 数: e m

N m r

其中:

N 浮点数 m 尾数的值,纯小数,符合规格化原则(最高位的绝对值不为0)

e r 阶码的值,整数,常用移码表示 基值,常见的有2进制、8进制、16进制、10进制等

浮点数的机内格式

计算机系统结构主要研究数据表示,主要为浮点数的表示

2.1.1

浮点数据表示

浮点数据就是高级语言课程中所说的“实型数”。 定点数据表示的缺点: 编程困难 表示数的范围小 数据存储单元的利用率低(大量的前置0,造成浪费)

浮点数表示方式要研究的核心内容:

数据长度与表数范围、表数精度和表数效率之间的关系。

2( rm 1) rmp1 2 req 1 2 rmp 2 req

化简,并忽略机器 0 :

rm 1 rm

21 50 % 信息利用率很低。 现考察尾基=2时的情况: ( 2) 2 16 1 ( 16 ) 94 % 而尾基=16时, 16

1. 加减法

(1)同号尾数相加、异号尾数相减,不必设置警戒位; 原因:结果的绝对值<2,不需要左规格化。 (2)同号尾数相减、异号尾数相加, 若阶差为0,不必设置警戒位; 若阶差为1,只需设置1位警戒位; 若阶差 >1,只需设置1位警戒位用于左规。

信息技术教材章节解析

信息技术教材章节解析信息技术作为当今社会一个重要的领域,其教育和培训已经成为教育系统不可或缺的一部分。

而教材作为学生学习的主要工具,对于教育的有效性起着至关重要的作用。

因此,本文将对信息技术教材中的章节进行解析,以便更好地了解其内容和结构。

第一章:信息技术概述第一章是信息技术教材的开篇章节,旨在向学生介绍信息技术的基本概念和应用领域。

本章通常以引入信息技术的定义和起源为开端,接着介绍其在日常生活中的广泛应用,如电子邮件、网络浏览和社交媒体等。

此外,本章还会涵盖信息技术发展的历史背景和技术趋势,目的是让学生对信息技术有一个全面的认识。

第二章:计算机系统第二章主要介绍计算机系统的组成和原理。

从硬件角度出发,本章通常会涵盖计算机的五大基本组成部分,即输入设备、输出设备、中央处理器、存储器和控制器。

同时,本章还会对计算机内部运行的基本原理进行解析,例如数据存储、位运算和逻辑电路等。

通过对计算机系统的全面介绍,学生可以更好地理解计算机的工作原理和内部结构。

第三章:计算机网络第三章是信息技术教材中非常重要的一章,主要介绍计算机网络的基本原理和应用。

学生将了解到计算机网络的概念、发展历程以及常见的网络拓扑结构。

此外,本章还会涵盖局域网、广域网和互联网等不同类型的网络。

同时,本章还会介绍网络协议和网络安全等内容,以便学生在日常生活中更好地应用和管理计算机网络。

第四章:数据库系统第四章主要介绍数据库系统的概念和应用。

学生将了解到数据库的基本概念和关键特征,以及数据库管理系统的作用和功能。

本章通常会涵盖关系型数据库和非关系型数据库两种类型的介绍,并通过实例展示如何进行数据库的设计和管理。

此外,本章还会涉及到数据库查询语言和数据备份与恢复等相关内容,帮助学生全面了解数据库系统的工作原理和应用场景。

第五章:软件开发与编程第五章是信息技术教材中涉及到的重要章节,主要介绍软件开发和编程的基本概念和技术。

本章通常会涵盖软件开发的生命周期和常用的开发模型,以及软件需求分析和软件测试等关键环节。

计算机系统结构第2章

表示型、结构型

√ . 表示型数据:硬件能直接识别和引用的、由运算指 令和运算部件实现运算的数据。如定点数,浮点数, 布尔数和二进串,表示型数据是自然数据形式。 √ . 结构型数据:将表示型数据按一定的逻辑组织起来, 就成为结构型数据。它们面向应用和软件。如: 串, 栈, 队列, 向量, 树, 图等等。结构型数据是人为的

★ 续上

★浮点数的规格化 规定:浮点数 F = M1×2n 在保证 F 的值不变的前提下,同时变换 n 和 M1的值,使得该浮点数真值 的尾数小 数点后面第一位为 “1” 成为 0.1□□ …□ × 2n 的形式 例如:0.0100111 × 26 变换为 0.1001110 × 25 (注:请同学们考虑,如若尾数用补码表示,那 末小数点后第一位应是□? 请举例)

原理上,软件实现的功能完全可以用硬件或固件完成,硬件实现的功能也可以由软件的模拟来完成,只是其性能、价格实现的难易程度有所不同。

软件和硬件在逻辑上是等效的。

具有相同功能的计算机系统,其软、硬件功能分配比例可以在很宽的范围内变化。

第二章 数据表示与指令系统 (P36)

. 浮点数一般的典型格式如图所示:

数符

阶符

E(阶码)

M(尾数的有效数字)

一般浮点表示

小数点

S SE E1 …… En M1 M2 …… Mm

N=(-1)S 2 E 0.M

. 理论上浮点数从格式换算为真值:

2.1 浮点数表示和 IEEE 754 标准 2.2 高级数据表示 自定义数据/ 向量数据/ 堆栈数据 2.3 寻址方式与指令格式的优化设计 寻址方式/ 程序定位技术/ 指令格式优化设计 2.4 指令系统设计的两种风格 指令系统的功能 CISC / RISC 两种指令系统风格和它们的比较

计算机系统结构-第二章(习题解答)

计算机系统结构-第二章(习题解答)1. 数据类型、数据表示和数据结构之间是什么关系?在设计一个计算机系统时,确定数据表示的原则主要有哪几个?答:略2. 假设有A 和B 两种不同类型的处理机,A 处理机中的数据不带标志位,其指令字长和数据字长均为32位。

B 处理机的数据带有标志位,每个数据的字长增加至36位,其中有4位是标志符,它的指令条数由最多256条减少至不到64条。

如果每执行一条指令平均要访问两个操作数,每个存放在存储器中的操作数平均要被访问8次。

对于一个由1000条指令组成的程序,分别计算这个程序在A 处理机和B 处理机中所占用的存储空间大小(包括指令和数据),从中得到什么启发?答:我们可以计算出数据的总数量:∵ 程序有1000条指令组成,且每条指令平均要访问两个操作数∴ 程序访问的数据总数为:1000×2=2000个∵ 每个数据平均访问8次∴ 程序访问的不同数据个数为:2000÷8=250对于A 处理机,所用的存储空间的大小为:bit 4000032250321000Mem Mem Mem data n instructio A =?+?=+=对于B 处理机,指令字长由32位变为了30位(条数由256减少到64),这样,所用的存储空间的大小为:bit 3900036250301000Mem Mem Mem data n instructio B =?+?=+=由此我们可以看出,由于数据的平均访问次数要大于指令,所以,采用带标志符的数据表示不会增加总的存储空间大小。

3. 对于一个字长为64位的存储器,访问这个存储器的地址按字节编址。

假设存放在这个存储器中的数据中有20%是独立的字节数据(指与这个字节数据相邻的不是一个字节数据),有30%是独立的16位数据,有20%是独立的32位数据,另外30%是独立的64位数据;并且规定只能从一个存储字的起始位置开始存放数据。

⑴计算这种存储器的存储空间利用率。

计算机系统结构课件第2章

2.Huffman编码法 Huffman编码法是1952年由Huffman提出的一种可变字长编码 (VLC)。采用Huffman编码法表示操作码,必须先知道各种指令在 程序中出现的概率,这可通过对典型程序统计得到。根据 Huffman编码法的原理,操作码的最短长度可通过下式计算:

H pi log 2 pi

(3)主存寻址 主存寻址是所有计算机中都普遍采用的一类寻址方式,其寻 址种类也最为复杂。主存寻址的指令格式主要有: OPC M OPC M, M OPC M, M, M (4)堆栈寻址 堆栈寻址方式的地址是隐含的,在指令中不必给出操作数的 地址。因此,指令的长度很短,一般的形式有: OPC OPC M

i 1

n

Pi表示第i种操作码在程序中出现的概率,一共有n种操作码。 如果采用固定长操作码,n种操作码共需要个 log 2 n 二进制 位,因此固定长度操作码的信息冗余量为:

R 1

pi log 2 pi

i 1

n

log 2 n

3.扩展编码法 Huffman编码法能使操作码的平均长度最短,信息的冗余量 最小。然而,这种编码方法所形成得操作码很不规整。这不利于 硬件的译码,也不利于软件的编译,也很难与地址码配合,形成 有规则长度的指令编码。 在许多处理机中,采用了一种新的折中的方法,称为扩展编 码法。这种方法是由固定长操作码与Huffman编码法相结合形成 的。对于上节中有7条指令的模型机例子,如果采用扩展编码法编 排操作码,可有多种方法。

3.自定义数据表示 为了减少高级语言与机器语言之间的差别,采用了自定义数 据表示,就是由数据本身来表明数据类型,这样可以使每种指令 的种类大为减少,称为通用化指令。自定义数据表示有带标志符 数据表示和数据描述符表示。 (1)带标志符数据表示就是对每一个数据都附加一个标志符, 由这个标志符来表示这个数据的类型。这种表示法的优点是:简 化指令系统;易于对编程查错;自动类型转换;简单化编译;方 便程序调试。缺点是增加存储空间又使指令执行速度变慢。 (2)数据描述符表示,主要用来描述复杂和多维结构的数据 类型,如向量、记录等。它与带标志符数据表示不同之处是: ①标志符与每个数据相连,两者合存在一个存储单元中;而 描述符则和数据分开存放; ②要访问数据集中的元素时,先访问描述符,这至少增加一 级寻址; ③描述符看成是程序一部分,而不是数据的一部分。标志符 则可看作是数据的一部分。

计算机体系结构第2版课件第2章 第1讲

指令集与计算机的性能

TCPU CPI IC TCLK

源程序

指令集

指令译码

指令编码

优化编译器

目标代码

CPI和数据通路 复杂度

2. 指令集结构的分类

一般来说,可以从如下五个因素考虑对计算 机指令集结构进行分类,即:

在CPU中操作数的存储方法; 指令中显式表示的操作数个数; 操作数的寻址方式; 指令集所提供的操作类型; 操作数的类型和大小。

两种主要的指令特性能够将通用寄存器型指 令集结构(GPR)进一步细分。

ALU指令到底有两个或是三个操作数? 在ALU指令中,有多少个操作数可以用存储器

来寻址,也即有多少个存储器操作数?

通用寄存器型指令集结构的分类

ALU指令中 存储器操作 数的个数

0

ALU指令中 操作数的最多

个数

3

结构 类型

RR

机器实例

MIPS, SPARC, Alpha, PowerPC, ARM

1

2

RM

IBM 360/370, Intel 80x86, Motorola 6800

3

RM

IBM 360/370

2

2

MM

VAX

3

3

MM

VAX

通用寄存器型指令集结构的分类

可以将当前大多数通用寄存器型指令集结构 进一步细分为三种类型:

缺点:

由于有一个操作数的内容将被破坏,所以指令中的两个操 作数不对称。在一条指令中同时对寄存器操作数和存储器 操作数进行编码,有可能限制指令所能够表示的寄存器个 数。指令的执行时钟周期因操作数的来源(寄存器或存储 器)的不同而差别比较大。

计算机系统结构 第2章PPT课件

Mem[ ]:存储器的内容 Regs[ ]:寄存器的内容 Mem[Regs[R1]]:以寄存器R1中的内容作为地址的

存储器单元中的内容

▲

1155/75

寻址方式

寄存器寻址 立即值寻址 偏移寻址 寄存器间接寻址 索引寻址 直接寻址或 绝对寻址 存储器间接寻址 自增寻址

(产生了两类不同的计算机系统 ) ➢ CISC(复杂指令集计算机)

增强指令功能,把越来越多的功能交由硬件来实 现,并且指令的数量也是越来越多。

➢ RISC(精简指令集计算机)

尽可能地把指令集简化,不仅指令的条数少,而且 指令的功能也比较简单。

▲

2288/75

2.3 指令集结构的功能设计

2.3.1 CISC指令集结构的功能设计

12. 储器操作数。

▲

1133/75

指令集结构类型

优点

缺点

寄存器-寄存器型 (0,3)

指令字长固定,指令结构 简洁,是一种简单的代码 生成模型,各种指令的执 行时钟周期数相近

与指令中含存储器操作数的指令集结 构相比,指令条数多,目标代码不够 紧凑,因而程序占用的空间比较大

寄存器-存储器型 (1,2)

跟其他的CPU内部存储单元一样,寄存器的访问 速度比存储器快。

对编译器而言,能更加容易、有效地分配和使用 寄存器。

寄存器可以用来存放变量。 (1)减少对存储器的访问,加快程序的执行速度; (因为寄存器比存储器快)

▲

9/975

2.1 指令集结构的分类

(2)用更少的地址位(相对于存储器地址来说)来对寄 存器进行寻址,从而有效地减少程序的目标代码的 大小。

计算机系统结构第二章new

3.指令字格式优化的措施

(3) 采用0、1、2、3等多种地址制,以增强指令的功能, 丏让常用的短操作码不多个地址字段相配合。

(4) 在同种地址制内再采用多种地址形式,如寄存器-寄存 器、寄存器-主存、主存-主存等,让每种地址字段可以有多 种长度,丏让长操作码不短地址码迚行组配。 (5) 在维持指令字在存贮器中按整数边界存贮的前提下,使 用多种丌同的指令字长度。

0

0

1

0

1

4

7

2

尾数用八迚制表示:(0.472)8×85

一、浮点数据表示

一、浮点数据表示----举例

一、浮点数据表示

一、浮点数据表示

尾数(16) 尾数(10) 1/16 2/16 3/16 4/16 5/16 6/16 7/16 8/16 9/16 10/16 11/16 12/16 13/16 14/16 15/16 尾数(2) 0001 0010 0011 0100 0101 0110 0111 1000 1001 1010 1011 1100 1101 1110 1111 阶码 10

数符

阶符

阶码 尾数

尾数

147 0.625×2

一、浮点数据表示

2 通用计算机浮点数的表示格式

0 0 1 0 1 1 0 0 1 1 1 0 1

在丌同的计算机上,浮点数的表示方式也丌相同。一般地, 阶码部分用二迚制表示。 尾数用几迚制表示,随机器而异。

一、浮点数据表示

2 通用计算机浮点数的表示格式

0 0 1 0 1 1 0 0 1 1 1 0 1

本章的难点是:浮点数尾数基值的选择;操作码和指令字格

式的优化设计。

一、浮点数据表示

一、浮点数据表示

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一、浮点数据表示

4.尾数舍入处理

1)恒舍法

又称截断法、必舍法等。 优点:容易实现。 缺点:累计误差较大; 结论:运算精度要求较高的应用场合,不宜使用。

数符

阶符

阶码 尾数

尾数

147 0.625×2

一、浮点数据表示

2 通用计算机浮点数的表示格式

0 0 1 0 1 1 0 0 1 1 1 0 1

在不同的计算机上,浮点数的表示方式也不相同。一般地, 阶码部分用二进制表示。 尾数用几进制表示,随机器而异。

一、浮点数据表示

2 通用计算机浮点数的表示格式

0 0 1 0 1 1 0 0 1 1 1 0 1

3. 熟练掌握等长码编码、哈夫曼编码和扩展操作码的编码方法

并能针对题目的具体要求设计出比较优化的指令格式。

4. 了解改进指令系统所要达到的目标以及所采取的思路和办法。 5. 了解CISC的问题和RISC的优点。

本章的重点和难点

本章的重点是:自定义数据表示;浮点数尾数的基值选择;

数的下溢处理方法;寻址方式中的再定位技术;信息在存贮 器中按整数边界存贮的概念;操作码和指令字格式的优化; CISC指令系统的改进途径综述;RISC概念及所采用的基本 技术等。

计算机系统结构

第二章 数据表示与指令系统

基本要求

1. 领会数据表示与数据结构的关系,自定义数据表示中标志符

数据表示的优点,掌握浮点数的表示方法。

2. 了解指令系统中三种面向的寻址方式。理解逻辑地址变换成

物理地址中所采用的静态再定位和动态再定位的方法。基址 寻址和变址寻址的差别。领会信息在主存中按整数边界存贮 的含义、编址要求、存在问题和适用场合。

尾数用二进制表示:(0.10011101)2×25

一、浮点数据表示

2 通用计算机浮点数的表示格式

0 0 1 0 1 1 0 0 1 1 1 0 1

0

0

1

0

1

9

D

尾数用十六进制表示:(0.9D)16×165

一、浮点数据表示

2 通用计算机浮点数的表示格式

0 0 1 0 1 1 0 0 1 1 1 0 1

二、寻址方式

二、信息在主存中按整数边界存储

3. 程序在主存中的定位技术

一、浮点数据表示----尾数舍入处理

一、浮点数据表示

4.尾数舍入处理

3) 舍入法 优点:精度高,积累误差小; 缺点:实现困难(需增设附加位),处理速度慢(连续进位, 右规); 现状:很少使用,主要用于软件实现的浮点运算中。

一、浮点数据表示----尾数舍入处理

一、浮点数据表示

4.尾数舍入处理

4)查表法

一、浮点数据表示

2 通用计算机浮点数的表示格式

0

0

1

0

0

1

0

0

1

1

1

0

1

阶码 尾数

尾数

147 0.625×2

一、浮点数据表示

2 通用计算机浮点数的表示格式

0 0 1 0 0 1 0 0 1 1 1 0 1

阶符

阶码 尾数

尾数

147 0.625×2

一、浮点数据表示

2 通用计算机浮点数的表示格式

0 0 1 0 0 1 0 0 1 1 1 0 1

本章的难点是:浮点数尾数基值的选择;操作码和指令字格

式的优化设计。

一、浮点数据表示

一、浮点数据表示

1 定点数计算机的缺点

例如:太阳的重量约为:0.2*1034克;

一个电子的重量约为:0.9*10-27克; 二者相差:1061; 若用定点数表示:2x>1061 x>203位; 无符号长整型:0~4294967295

结论:可表示的数范围小。

一、浮点数据表示

2 通用计算机浮点数的表示格式 阶码

34 0.2×10

尾数 ???

一、浮点数据表示

2 通用计算机浮点数的表示格式

001来自001

0

0

1

1

1

0

1

147 0.625×2

一、浮点数据表示

2 通用计算机浮点数的表示格式

0

0

1

0

0

1

0

0

1

1

1

0

1

尾数

147 0.625×2

一、浮点数据表示----尾数舍入处理

一、浮点数据表示

4.尾数舍入处理

2)恒置法 恒置法又称恒置r/2法(r是尾数的基值),或恒置1法(当尾数 基值取2时),或冯·诺依曼法(Von Neumann rounding)。 优点:容易实现,积累误差较小; 缺点:损失一位精度,表数精度降低; 现状:广泛应用于精度要求不太高的各种计算机系统中。

0

0

1

0

1

4

7

2

尾数用八进制表示:(0.472)8×85

一、浮点数据表示

一、浮点数据表示----举例

一、浮点数据表示

一、浮点数据表示

尾数(16) 尾数(10) 1/16 2/16 3/16 4/16 5/16 6/16 7/16 8/16 9/16 10/16 11/16 12/16 13/16 14/16 15/16 尾数(2) 0001 0010 0011 0100 0101 0110 0111 1000 1001 1010 1011 1100 1101 1110 1111 阶码 10

p=2 m=4 rm=16 规 格 化 浮 点 数

1 2 3 4 5 6 7 8 9 A B C D E F

00 1/16 2/16 3/16 4/16 5/16 6/16 7/16 8/16 9/16 10/16 11/16 12/16 13/16 14/16 15/16

01

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15

16 32 48 64 80 96 112 128 144 160 176 192 208 224 240

11

256 512 768 1024 1280 1536 1792 2048 1304 2560 2816 3072 3328 3584 3840

一、浮点数据表示

3 浮点数尾数基值的选择

1)表数范围:随着rm增大,表数范围增大;

优点:速度快,平均误差可调节到0。 缺点:硬件开销加大。 现状:逐渐普遍使用。

二、信息在主存中按整数边界存储

二、寻址方式

二、信息在主存中按整数边界存储

1. 三种面向的寻址方式:

面向寄存器、面向堆栈和面向主存的寻址方式。

2. 逻辑地址与物理地址 逻辑地址:程序员编写程序时所用到的地址,如内存变量、 程序标号; 物理地址:程序在主存中的实际地址。