密码编码学与网络安全(第五版) 向金海 03-分组密码与des.ppt

《分组密码理论》课件

分组密码的工作模式

ECB模式

电子密码本模式,是最简单的分组密码工作模式。它将明 文分成固定长度的块,然后对每个块进行加密。

CBC模式

密码块链接模式,将前一块的密文作为下一块的加密密钥 ,使得明文中的重复内容在密文中也呈现规律性变化。

CFB模式

密码反馈模式,将前一块的密文作为下一块的加密密钥, 同时将加密后的密文反馈回来与明文进行异或操作,以实 现加密和解密过程。

介绍量子密码学的基本原理, 包括量子态的叠加性和纠缠性 ,以及量子不可克隆定理等。 这些原理为抗量子计算攻击的 分组密码提供了理论基础。

列举一些已经提出的抗量子计 算攻击的分组密码算法,如基 于多线性映射、基于哈希函数 、基于编码理论的算法等。

分析抗量子计算攻击分组密码 研究中面临的挑战,如算法效 率、实现难度和安全性证明等 ,并对未来的研究方向进行展 望。

分组密码的应用场景

通信安全

01

分组密码广泛应用于通信加密领域,如TLS/SSL协议中的AES加

密算法。

存储安全

02

在存储加密中,分组密码也扮演着重要的角色,用于保护数据

的机密性和完整性。

身份认证

03

分组密码还可以用于身份认证,通过加密和验证消息的完整性

来确保通信双方的身份安全。

2023

PART 02

2023

REPORTING

THANKS

感谢观看

基于云计算的分组密码

ห้องสมุดไป่ตู้云计算环境下的 安全需求

随着云计算技术的普及,数 据安全和隐私保护成为重要 需求。因此,研究基于云计 算的分组密码是必要的。

基于云计算的分 组密码算法原理

介绍基于云计算的分组密码 算法的基本原理,包括如何 利用云计算的分布式处理能 力提高加密和解密的速度, 以及如何利用云计算的存储 能力实现密钥的分布式存储 等。

密码编码学与网络安全第五版

密码编码学与网络安全第五版密码编码学与网络安全是现代信息保密与通信安全的基础理论。

其研究内容包括加密、解密算法的设计与分析,密码系统的实现与安全性评估,网络安全协议的设计与分析等。

在网络时代,密码编码学与网络安全的研究显得尤为重要。

密码编码学主要包括对消息的加密与解密。

加密是将明文消息转化为密文消息的过程,解密是将密文消息还原为明文消息的过程。

密码算法的设计应具有安全性、可靠性和效率性。

安全性是指密文不能被未授权的人解密,可靠性是指密文在传输、存储和处理过程中不会出现错误,效率性是指算法需要较低的时间和空间成本。

密码系统的实现需要考虑多种因素。

首先是密钥的管理,密钥是加密与解密过程中必不可少的要素,因此密钥的生成、分发、存储和更新等都需要考虑。

其次是密码系统的可靠性与安全性评估,对密码系统的实施,应进行相关的评估与测试,以确保其在现实应用中的可靠性与安全性。

最后,密码系统的实施还需要考虑与其他系统的兼容性,以实现不同系统之间的通信与数据交换。

网络安全协议设计与分析是密码编码学与网络安全的重要研究内容之一。

网络安全协议是保证网络信息安全的关键,它基于密码学算法与协议的设计与实现。

网络安全协议的设计目标是实现认证、机密性、完整性和不可否认性等安全性质,并确保这些性质在网络通信中得以维护。

密码编码学与网络安全既有其理论研究的基础,也有其实际应用的重要性。

随着信息技术的不断发展,网络安全问题也越发凸显。

密码编码学与网络安全的研究对于保护个人隐私,防止信息泄露,维护国家安全等方面起到了重要作用。

综上所述,密码编码学与网络安全是现代信息保密与通信安全的基础理论。

其应用领域广泛,包括信息加密,网络安全协议的设计与分析等。

密码编码学与网络安全的研究对于保障个人隐私,防止信息泄露,维护国家安全等方面具有重要意义。

在信息时代,我们需要加强对密码编码学与网络安全的研究与实践,以应对不断增长的网络安全挑战。

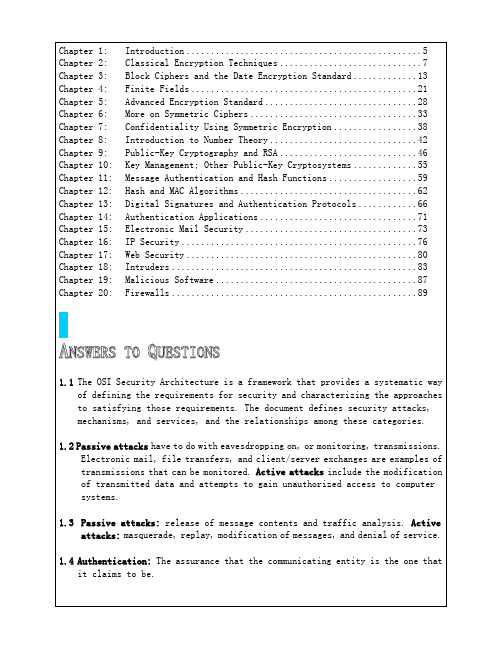

密码编码学与网络安全(第五版)英文答案

In troduct ion 5Classical Encryp tio n Tech niq ues ........Block Cip hers and the Date Encryp ti on Stan dard .... Fi nite FieldsAdva need Encryp ti on Stan dard ........... More on Symmetric Cip hers ................ Con fide ntiality Using Symmetric Encryp ti on In troducti on to Number Theory ........... P ublic-Key Cryp togra phy and RSA .........Key Man ageme nt; Other P ublic-Key Cryp tosystems Message Authe nticati on and Hash Fun cti ons ..............................Hash and MAC Algorithms ...................Digital Sign atures and Authe nticati on P rotocols Authe nticatio n App lications ...........................................Electr onic Mail Security .................IP Security ...............................Web Security .............................Intruders ................................Malicious Software ........................Firewalls .................................A NSWERS TO Q UI S'TIO NSThe OSI Security Architecture is a framework that p rovides a systematic way of defi ning the requirements for security and characteriz ing the app roaches to satisfy ing those requireme nts. The docume ntdefi nes security attacks, mecha ni sms, and services, and the relatio nships among these categories. Passive attacks have to do with eavesdropping on, or monitoring, transmissions. Electro nic mail, file tran sfers, and clie nt/server excha nges are exa mples of transmissions that can be monitored. Activeattacks include the modification of tran smitted data and attem pts to gai n un authorized access tocompu ter systems.Passive attacks: release of message contents and traffic analysis. Active attacks:masquerade, re play, modificatio n of messages, and denial of service.Authe nticati on: The assura nee that the com muni cati ng en tity is the one that it claims to be. Access con trol: The p reve nti on of un authorized use of a resource (i.e., this service con trols who can have access to a resource, un der what con diti ons access can occur, and what the access ing the resource are allowed to do).Data con fide ntiality: The p rotecti on of data from un authorized disclosure.Data integrity: The assuranee that data received are exactly as sent by an authorized entity (i.e., contain no modificati on, in serti on, deleti on, or rep lay).Nonrepudiation: Provides protection against denial by one of the entities involved in a communicationCha pter 1: Cha pter 2: Cha pter 3: Cha pter 4: Chap ter 5: Cha pter 6: Cha pter 7: Cha pter 8: Cha pter 9: Cha pter 10: Cha pter 11: Cha pter 12: Cha pter 13: Cha pter 14: Cha pter 15: Cha pter 16: Cha pter 17: Cha pter 18: Cha pter 19: Cha pter 20:.......7 ..13 ..... 21 ....28 .....33 38 .... 42 ...46 .......55 (59)....62 ... (66)■ ...71 . (73) (76) (80) (83) (87) (89)1.1 1.2 1.3 1.4seof having participated in all or part of the communication.Availability service: The property of a system or a system resource being accessible and usable upon demand by an authorized system entity, according to performance specifications for the system (i.e., a system is available if it provides services according to the system design whenever users request them).1.5 See Table 1.3.。

密码编码学和网络安全(第五版)答案解析

Access control: The prevention of unauthorized use of a resource (i.e., this service controls who can have access to a resource, under what conditions access can occur, and what those accessing the resource are allowed to do).Data confidentiality: The protection of data from unauthorized disclosure.Data integrity: The assurance that data received are exactly as sent by an authorized entity (i.e., contain no modification, insertion, deletion, or replay).Nonrepudiation: Provides protection against denial by one of the entities involved in a communication of having participated in all or part of the communication.Availability service: The property of a system or a system resource being accessible and usable upon demand by an authorized system entity, according to performance specifications for the system (i.e., a system is available if it provides services according to the system design whenever users request them).1.5 See Table 1.3.2.1 Plaintext, encryption algorithm, secret key, ciphertext, decryptionalgorithm.2.2 Permutation and substitution.2.3 One key for symmetric ciphers, two keys for asymmetric ciphers.2.4 A stream cipher is one that encrypts a digital data stream one bit or one byteat a time. A block cipher is one in which a block of plaintext is treated as a whole and used to produce a ciphertext block of equal length.2.5 Cryptanalysis and brute force.2.6 Ciphertext only . One possible attack under these circumstances is thebrute-force approach of trying all possible keys. If the key space is very large, this becomes impractical. Thus, the opponent must rely on an analysis of the ciphertext itself, generally applying various statistical tests to it. Known plaintext. The analyst may be able to capture one or more plaintext messages as well as their encryptions. With this knowledge, the analyst may be able to deduce the key on the basis of the way in which the known plaintext is transformed. Chosen plaintext. If the analyst is able to choose the messages to encrypt, the analyst may deliberately pick patterns that can be expected to reveal the structure of the key.2.7 An encryption scheme is unconditionally secure if the ciphertext generatedby the scheme does not contain enough information to determine uniquely the corresponding plaintext, no matter how much ciphertext is available. An encryption scheme is said to be computationally secure if: (1) the cost of breaking the cipher exceeds the value of the encrypted information, and (2) the time required to break the cipher exceeds the useful lifetime of the information.C HAPTER 2C LASSICAL E NCRYPTION T ECHNIQUESR2.8 The Caesar cipher involves replacing each letter of the alphabet with theletter standing k places further down the alphabet, for k in the range 1 through25.2.9 A monoalphabetic substitution cipher maps a plaintext alphabet to a ciphertextalphabet, so that each letter of the plaintext alphabet maps to a single unique letter of the ciphertext alphabet.2.10 The Playfair algorithm is based on the use of a 5 5 matrix of lettersconstructed using a keyword. Plaintext is encrypted two letters at a time using this matrix.2.11 A polyalphabetic substitution cipher uses a separate monoalphabeticsubstitution cipher for each successive letter of plaintext, depending on a key.2.12 1. There is the practical problem of making large quantities of random keys.Any heavily used system might require millions of random characters on a regular basis. Supplying truly random characters in this volume is asignificant task.2. Even more daunting is the problem of key distribution and protection. Forevery message to be sent, a key of equal length is needed by both sender and receiver. Thus, a mammoth key distribution problem exists.2.13 A transposition cipher involves a permutation of the plaintext letters.2.14 Steganography involves concealing the existence of a message.A NSWERS TO P ROBLEMS2.1 a. No. A change in the value of b shifts the relationship between plaintextletters and ciphertext letters to the left or right uniformly, so that if the mapping is one-to-one it remains one-to-one.b. 2, 4, 6, 8, 10, 12, 13, 14, 16, 18, 20, 22, 24. Any value of a larger than25 is equivalent to a mod 26.c. The values of a and 26 must have no common positive integer factor otherthan 1. This is equivalent to saying that a and 26 are relatively prime, or that the greatest common divisor of a and 26 is 1. To see this, first note that E(a, p) = E(a, q) (0 ≤ p≤ q< 26) if and only if a(p–q) is divisible by 26. 1. Suppose that a and 26 are relatively prime. Then, a(p–q) is not divisible by 26, because there is no way to reduce the fractiona/26 and (p–q) is less than 26. 2. Suppose that a and 26 have a common factor k> 1. Then E(a, p) = E(a, q), if q = p + m/k≠ p.2.2 There are 12 allowable values of a (1, 3, 5, 7, 9, 11, 15, 17, 19, 21, 23,25). There are 26 allowable values of b, from 0 through 25). Thus the totalnumber of distinct affine Caesar ciphers is 12 26 = 312.2.3 Assume that the most frequent plaintext letter is e and the second most frequentletter is t. Note that the numerical values are e = 4; B = 1; t = 19; U = 20.Then we have the following equations:1 = (4a + b) mod 2620 = (19a + b) mod 26Thus, 19 = 15a mod 26. By trial and error, we solve: a = 3.Then 1 = (12 + b) mod 26. By observation, b = 15.2.4 A good glass in the Bishop's hostel in the Devil's seat—twenty-one degreesand thirteen minutes—northeast and by north—main branch seventh limb east side—shoot from the left eye of the death's head— a bee line from the tree through the shot fifty feet out. (from The Gold Bug, by Edgar Allan Poe)2.5 a. The first letter t corresponds to A, the second letter h corresponds toB, e is C, s is D, and so on. Second and subsequent occurrences of a letter in the key sentence are ignored. The resultciphertext: SIDKHKDM AF HCRKIABIE SHIMC KD LFEAILAplaintext: basilisk to leviathan blake is contactb. It is a monalphabetic cipher and so easily breakable.c. The last sentence may not contain all the letters of the alphabet. If thefirst sentence is used, the second and subsequent sentences may also be used until all 26 letters are encountered.2.6The cipher refers to the words in the page of a book. The first entry, 534,refers to page 534. The second entry, C2, refers to column two. The remaining numbers are words in that column. The names DOUGLAS and BIRLSTONE are simply words that do not appear on that page. Elementary! (from The Valley of Fear, by Sir Arthur Conan Doyle)2.7 a.2 8 10 7 9 63 14 5C R Y P T O G A H I4 2 8 1056 37 1 9ISRNG BUTLF RRAFR LIDLP FTIYO NVSEE TBEHI HTETAEYHAT TUCME HRGTA IOENT TUSRU IEADR FOETO LHMETNTEDS IFWRO HUTEL EITDSb. The two matrices are used in reverse order. First, the ciphertext is laidout in columns in the second matrix, taking into account the order dictated by the second memory word. Then, the contents of the second matrix are read left to right, top to bottom and laid out in columns in the first matrix, taking into account the order dictated by the first memory word. Theplaintext is then read left to right, top to bottom.c. Although this is a weak method, it may have use with time-sensitiveinformation and an adversary without immediate access to good cryptanalysis(e.g., tactical use). Plus it doesn't require anything more than paper andpencil, and can be easily remembered.2.8 SPUTNIK2.9 PT BOAT ONE OWE NINE LOST IN ACTION IN BLACKETT STRAIT TWO MILES SW MERESU COVEX CREW OF TWELVE X REQUEST ANY INFORMATION。

密码编码学和网络安全

– 因子分解 N=p.q, 从而发觉 ø(N) 和 d – 直接拟定 ø(N) ,然后找出 d – 直接找出 d

• 关键是因子分解

– 改善不大

• Aug-99 曾经使用 GNFS 攻击 130 decimal digits (512) bit

– 算法改善

• 从 “Quadratic Sieve” 到 “Generalized Number Field Sieve”

– 采用1024+ bit RSA 使攻击更困难

• 确保 p, q 具有相同大小且满足其他限制

RSA-定时攻击

• mid-1990’s 提出 • 利用运算过程中旳时间变化

– 密钥中旳0或1,时间不同

• 从化费时间推算出操作数旳大小 • 对策

– 使用固定时间 – 随机延迟 – 运算盲化-取幂操作前将密文与一种随机数相乘

• 线性混合层:确保多轮之上旳 高度扩散。

• 非线性层:具有最优最差-情形 非线性旳S-盒旳并行应用

• 密钥加层:轮密钥简朴地异或 到中间状态上。

AES算法构造

• Ecryption • Decryption

状态、密钥旳表达

• 状态/密钥旳矩阵表达

State

S00 S01 S02 S03 S10 S11 S12 S13 S20 S21 S22 S23 S30 S31 S32 S33

公钥算法应用:鉴别

保密和鉴别

RSA

• RSA措施由三位MIT科学家Rivest、Shamir 和Adleman于1977年提出

• 最著名和使用最广泛旳公钥加密措施 • 基于整数旳有限幂次对素数旳取模 • 使用大整数作为密钥 • 安全性依赖于大数旳因子分解

《密码学分组密码》PPT课件

.

8

Feistel结构定义

•加密: Li = Ri-1; Ri = Li-1F(Ri-1,Ki) •解密: Ri-1 = Li

Li-1 = RiF(Ri-1,Ki)

= RiF(Li,Ki.)

9

Feistel结构图

.

10

数据加密标准

DES描述 二重DES 两个密钥的三重DES 三个密钥的三重DES

k57= k49= k41= ……= k9= k1=0 或1

k63= k55= k47= ……= k15= k7=0 或1

• 举例:共有4种,如:0101010.101010101。

33

(2) 半弱密钥:

定义:当存在子密钥K和K’,使得: DESk ( m ) = DESk’ -1 ( m ) 或 DESk ( DESk’ ( m ) ) = m 则K和K’成对构成半弱密钥。

C 1( 28 位 )

D 1( 28 位 )

8 2 16 1

( 56 位 ) 置 换 选 择 2

k1

(48 位 )

循环左移

循环左移

C i( 2 8 位 )

D i( 2 8 位 )

置 换 选 择 2 ki

( 56 位 )

( 48 位 )

.

29

置换选择1和置换选择2

.

30

DES解密

和Feistel密码一样,DES的解密和加密使 用同一算法,只是子密钥的使用顺序相 反。

.

32

关于DES的若干问题:

1. DES的坏密钥问题:

(1)弱密钥:

定义:当密钥K所产生的子密钥满足:K1 = K2 = ……= K16 则有:DESk ( m ) = DESk -1 ( m ) , 或:DESk ( DESk ( m ) ) = m 这样的密钥K称为弱密钥。

加密编码的基础知识PPT(89张)

L 16= R 15

R 16= L 15 + f(R 15, K 16) 64

7-7

图 密 码 运 算

26

R i-1(3 2 ) E

密 钥 (64) 密钥表

48 比 特 +

K i(4 8 )

S1

S2

S3 …

S8

P

32 比 特

图 7 -8 密 码 计 算 函 数 f(R , K )

27

密钥

64

置换选择 1

(单密钥),也可以不同(双密钥)

3

安全性

• 如果求解一个问题需要一定量的计算,但 环境所能提供的实际资源却无法实现它, 则称这种问题是计算上不可能的;

• 如果一个密码体制的破译是计算上不可能 的,则称该密码体制是计算上安全的。

4

密码体制必须满足三个基本要求:

对所有的密钥,加密和解密都必须迅速有效 体制必须容易使用; 体制的安全性必须只依赖于密钥的保密性,而

不依赖算法E或D的保密性。

密码体制须实现的功能:

保密性 真实性

5

保密性:密码分析员无法从截获的密文中求出明文

• 即使截获了一段密文C,甚至知道了与它对应 的明文M,破译者要从中系统地求出解密变换 仍然是计算上不可能的。

• 破译者要由截获的密文C系统地求出明文M是 计算上不可能的。

EK

M

C

DK M

j

i

15

疑义度

• 破译者的任务是从截获的密文中提取有关明文的 信息或从密文中提取有关密钥的信息

• I(M; C)=H(M)-H(M/C) • I(K; C)=H(K)-H(K/C) • H(M/C)和H(K/C)越大,破译者从密文能够提取出

密码编码学与网络安全课件

目录

• 密码编码学基础 • 网络安全基础 • 密码编码学在网络安全中的应用 • 网络安全攻击与防范 • 密码编码学的发展趋势与挑战 • 网络安全法律法规与道德规范

01

密码编码学基础

密码编码学简介

密码编码学定义

密码编码学是一门研究如何将信息进行加密以保护其机密性和完 整性的科学。

线。

网络安全协议

SSL/TLS协议

SSL/TLS协议是一种用于保护数据传输安全的协议,广泛应用于网 页浏览、电子邮件和即时通讯等场景。

IPsec协议

IPsec协议是一种用于保护IP层通信安全的协议,能够提供数据加密 和完整性校验功能。

SET协议

SET协议是一种用于保护电子商务交易安全的协议,能够保证交易信 息的机密性和完整性。

网络钓鱼与社交工程攻击防范

识别可疑链接

不要轻易点击来自陌生人或不 可信来源的链接。

保护个人信息

避免在公共场合透露敏感信息 ,如账号、密码等。

使用安全软件

安装防病毒软件和防火墙,定 期更新病毒库。

提高警惕意识

时刻保持警觉,不轻信陌生人 的诱饵。

恶意软件防范与清除

安装防病毒软件

实时监测和清除恶意软 件。

数字签名在网络身份认证中的应用

数字签名

通过使用私钥对数据签名,验证数据的完整性和来源。在网络身份认证中,数字 签名可以确保发送方的身份不被伪造,同时保证数据在传输过程中没有被篡改。

证书签名

通过权威的证书颁发机构(CA)对公钥进行签名,验证公钥的合法性和来源。 在网络身份认证中,证书签名可以确保接收方能够验证发送方的身份,并建立安 全的通信通道。

安全、数据保护、个人信息保护、关键信息基础设施保护等。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Feistel网络(3)

刻画密码系统的两个基本构件

Shannon 目的:挫败基于统计方法的密码分析

混淆(confusion):使得密文的统计特性与密钥 的取值之间的关系尽量复杂。

扩散(diffusion):明文的统计特征消散在密文中, 使得明文和密文之间的统计关系尽量复杂。

2020/10/12

2020/10/12

39

DES的强度(1)

若k为弱密钥,则有

DESk(DESk(x))=x DESk-1(DESk-1(x))=x 即以k对x加密两次或解密两次都可恢复出明文。其加密运算和解密运

算没有区别。

而对一般密钥只满足

DESk-1(DESk(x))=DESk(DESk-1 (x))=x 弱密钥下使DES在选择明文攻击下的搜索量减半。

2020/10/12

54

输出反馈模式

工作模式

加密 解密

应用 特点

缺点:抗消息流篡改攻击的能力不如CFB。

错误传播

不传播

2020/10/12

55

Output FeedBack (OFB)

2020/10/12

56

摘自:NIST Special Publication 800-38A 2001 Edition

可用于所有分组密码。 DES的工作模式

若明文最后一段不足分组长度,则补0或1,或随机串。

2020/10/12

44

DES的工作模式

模式 电码本(ECB) 密码分组链接(CBC)

密码反馈(CFB) 输出反馈(OFB) 计数器(CTR)

描述

典型应用

单个数据的安全传输

普通目的的面向分组的传输; 认证 普通目的的面向分组的传输; 认证

十

六

轮第

迭i

代轮

Round i

加加

密密

2020/10/12

20

DES第i轮迭代加密

2020/10/12

21

F函数

2020/10/12

22

扩展E置换(E-盒)

2020/10/12

23

S盒(1)

2020/10/12

24

S盒(2)

S-盒是DES加密算法的唯一非线性部件

2020/10/12

25

S盒(3) S-盒

认证:

特点

分组任意

安全性优于ECB模式

加、解密都使用加密运算(不用解密运算)

错误传播

有误码传播,设 Pt…,Pt+r。

r

64 s

,则错误的Ct会影响到

2020/10/12

52

Cipher FeedBack (CFB)

2020/10/12

53

摘自:NIST Special Publication 800-38A 2001 Edition

2020/10/12

36

压缩置换2

舍弃了第9,18,22,25,35,38,43,54比特位

2020/10/12

37

DES加解密的数学表达

加密过程:

L0R0 IP (<64 bit明文>)

LiRi-1

i=1,...,16 (1)

RiLi-1f(Ri-1, ki)

i=1,...,16 (2)

DES算法的性质:S盒构造方法未公开!

计时攻击

2020/10/12

42

DES的强度(4)

差分密码分析

通过分析明文对的差值对密文对的差值的影响来 恢复某些密文比特

线性密码分析

通过寻找DES变换的线性近似来攻击

2020/10/12

43

§3.4 分组密码的工作模式

FIPS 81中定义了4种模式,到800-38A中将其 扩展为5个。

33

子密钥产生器

2020/10/12

密钥(64 bit )

除去第8,16, ,64位(8个校验位)

置换选择1,PC1

Ci(28 bit)

Di(28 bit)

循环左移

循环左移

置换选择2,PC2 ki

34

2020/10/12

35

置换选择1

(舍弃了奇偶校验位,即第8,16,…,64位) 循环左移的次数

<64 bit密文> IP-1(R16L16)

(1)(2)运算进行16次后就得到密文组。

解密过程:

R16L16 IP(<64 bit密文>)

Ri-1Li

i=1,...,16 (3)

Li-1Rif(Li-1, ki)

i=1,...,16 (4)

<64 bit明文>IP-1 (R0L0)

(3)(4)运算进行16次后就得到明文组。

噪声信道上的数据流的传输

普通目的的面向分组的传输; 用于高速需求

2020/10/12

45

电码本模式ECB

工作模式

加密:Cj=Ek(Pj),(j=1,2,…,n) 解密:Pj=Dk(Cj)

应用 特点 错误传播

不传播,即某个Ct的传输错误只影响到Pt的恢复,不影 响后续的(j>t)。

2020/10/12

提供了密码算法所必须的混乱作用 S-盒不易于分析,它提供了更好的安全性 S-盒的设计未公开

2020/10/12

28

P置换

2020/10/12

29

P置换

直接P置换(P-盒)

2020/10/12

30

F函数

2020/10/12

31

DES第i轮迭代加密

2020/10/12

32

2020/10/12

分组密码

将一个明文组作为整体加密且通常得到的是与 之等长的密文组

2020/10/12

4

流密码模型

b位

明文

密钥K

加密算法

密文

b位

2020/10/12

5

分组密码的一般设计原理:

分组密码是将明文消息编码表示后的数字(简称明 文数字)序列,划分成长度为n的组(可看成长度 为n的矢量),每组分别在密钥的控制下变换成等 长的输出数字(简称密文数字)序列

数据加密标准 (DES) 第一个并且是最重要的现代分组密码算法

2020/10/12

12

历史

▪ 发明人:美国IBM公司 W. Tuchman 和 C. Meyer

1971-1972年研制成功

▪ 基础:1967年美国Horst Feistel提出的理论 ▪ 产生:美国国家标准局(NBS)1973年5月到1974年8月两次发布通告,

2020/10/12

57计Βιβλιοθήκη 器模式工作模式加密: 给定计数器初值IV,则 C j Pj EK IV j 1 j=1,2,…,N

解密

特点

Pj C j EK IV j 1

优点

硬件效率:可并行处理;

软件效率:并行化;

预处理;

随机访问:比链接模式好;

可证明的安全性:至少与其它模式一样安全;

2020/10/12

49

Cipher Block Chaining (CBC)

2020/10/12

50

摘自:NIST Special Publication 800-38A 2001 Edition

2020/10/12

51

密码反馈模式

工作模式

加密 解密

应用

保密:加密长度大于64位的明文P;分组随意;可作为 流密码使用。

公开征求用于电子计算机的加密算法。经评选从一大批算法中采纳 了IBM的LUCIFER方案

▪ 标准化:DES算法1975年3月公开发表,1977年1月15日由美国国家标

准局颁布为数据加密标准(Data Encryption Standard),于 1977年7月15日生效

2020/10/12

13

概述

46

Electronic Codebook Book (ECB)

2020/10/12

47

摘自:NIST Special Publication 800-38A 2001 Edition

2020/10/12

48

密码分组链接模式

工作模式

加密 解密

应用

加密长度大于64位的明文P 认证

特点 错误传播

轮数,函数F,密钥扩展

DES

算法细节 密码强度 工作模式

2020/10/12

61

第三章作业

思考题:3.5,3.7,3.8

2020/10/12

62

如果随机地选择密钥,则在总数256个密钥中,弱密钥所占比例极小, 而且稍加注意就不难避开。

因此,弱密钥的存在不会危及DES的安全性。

2020/10/12

40

DES的强度(2) 雪崩效应

2020/10/12

41

DES的强度(3)

56位密钥的使用

256 = 7.2 x 1016 1997 ,几个月 1998,几天 1999,22个小时!

2020/10/12

15

2020/10/12

16

初 始 置 换 和 初 始 逆 置 换

2020/10/12

17

初始置换和初始逆置换

DES中的初始置换和初始逆置换

2020/10/12

18

Note

初始置换与初始逆置换是互逆的

严格而言不具有加密的意义

2020/10/12

19

DES的十六轮迭代加密

2

07 11 04 01 09 12 14 02 00 06 10 13 15 03 05 08

3

02 01 14 07 04 10 08 13 15 12 09 00 03 05 06 11