Java 生成数字证书系列

java-keytool生成数字证书

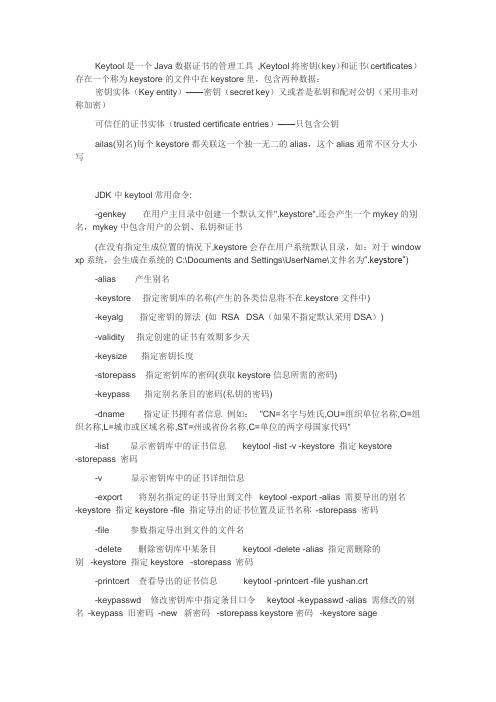

Keytool是一个Java数据证书的管理工具,Keytool将密钥(key)和证书(certificates)存在一个称为keystore的文件中在keystore里,包含两种数据:密钥实体(Key entity)——密钥(secret key)又或者是私钥和配对公钥(采用非对称加密)可信任的证书实体(trusted certificate entries)——只包含公钥ailas(别名)每个keystore都关联这一个独一无二的alias,这个alias通常不区分大小写JDK中keytool常用命令:-genkey 在用户主目录中创建一个默认文件".keystore",还会产生一个mykey的别名,mykey中包含用户的公钥、私钥和证书(在没有指定生成位置的情况下,keystore会存在用户系统默认目录,如:对于window xp系统,会生成在系统的C:\Documents and Settings\UserName\文件名为“.keystore”)-alias 产生别名-keystore 指定密钥库的名称(产生的各类信息将不在.keystore文件中)-keyalg 指定密钥的算法(如RSA DSA(如果不指定默认采用DSA))-validity 指定创建的证书有效期多少天-keysize 指定密钥长度-storepass 指定密钥库的密码(获取keystore信息所需的密码)-keypass 指定别名条目的密码(私钥的密码)-dname 指定证书拥有者信息例如:"CN=名字与姓氏,OU=组织单位名称,O=组织名称,L=城市或区域名称,ST=州或省份名称,C=单位的两字母国家代码"-list 显示密钥库中的证书信息keytool -list -v -keystore 指定keystore-storepass 密码-v 显示密钥库中的证书详细信息-export 将别名指定的证书导出到文件keytool -export -alias 需要导出的别名-keystore 指定keystore -file 指定导出的证书位置及证书名称-storepass 密码-file 参数指定导出到文件的文件名-delete 删除密钥库中某条目keytool -delete -alias 指定需删除的别-keystore 指定keystore -storepass 密码-printcert 查看导出的证书信息keytool -printcert -file yushan.crt-keypasswd 修改密钥库中指定条目口令keytool -keypasswd -alias 需修改的别名-keypass 旧密码-new 新密码-storepass keystore密码-keystore sage-storepasswd 修改keystore口令keytool -storepasswd -keystoree:\yushan.keystore(需修改口令的keystore) -storepass 123456(原始密码) -new yushan(新密码)-import 将已签名数字证书导入密钥库keytool -import -alias 指定导入条目的别名-keystore 指定keystore -file 需导入的证书下面是各选项的缺省值。

rsa java 创建证书

rsa java 创建证书

RSA是一种非对称加密算法,它被广泛应用于数字证书的创建和验证过程中。

在Java中,我们可以使用Java的密钥库(KeyStore)和相关的类来创建和管理RSA证书。

首先,我们需要生成RSA密钥对,包括公钥和私钥。

这可以通过Java的KeyPairGenerator类来实现。

然后,我们可以使用公钥来创建数字证书,私钥用于对证书进行签名。

接下来,我们需要将生成的密钥对存储到KeyStore中。

KeyStore是Java中用于存储密钥和证书的安全存储库。

我们可以使用KeyStore类来创建一个新的KeyStore,并将生成的密钥对存储其中。

然后,我们可以使用生成的密钥对来创建数字证书。

这可以通过Java的Certificate类来实现。

我们可以使用公钥和相关的信息(如持有者的名称、有效期等)来创建证书,并使用私钥对证书进行签名。

最后,我们可以将生成的证书存储到KeyStore中,以便后续使

用。

我们还可以使用KeyStore来管理和检索已创建的证书。

总之,通过使用Java的密钥库和相关类,我们可以很容易地使用RSA算法来创建和管理数字证书。

这些证书可以用于安全通信、身份验证和数字签名等各种安全应用中。

RSA算法的强大加密性能和Java的灵活性使得证书的创建和管理变得更加简单和安全。

如何利用java程序实现加密所需的公钥、密钥、数字证书

如何利⽤java程序实现加密所需的公钥、密钥、数字证书本篇的主要⽬的在于实现pdf的数字签名问题,只是作为我学习知识的总结。

1、数字签名算法的概述数字签名:私钥⽤于签名,公钥⽤于验证。

数字签名的作⽤:验证数据的完整性,认证数据来源,抗否认。

数字签名实现的具体原理:1、将报⽂按双⽅约定的HASH算法计算得到⼀个固定位数的报⽂摘要。

在数学上保证,只要改动报⽂中任何⼀位,重新计算出的报⽂摘要值就会与原先的值不相符。

这样就保证了报⽂的不可更改性。

(详见参考资料的"公钥密码技术原理"章节)2、将该报⽂摘要值⽤发送者的私⼈密钥加密,然后连同原报⽂和数字证书(包含公钥)⼀起发送给接收者⽽产⽣的报⽂即称数字签名。

3、接收⽅收到数字签名后,⽤同样的HASH算法对报⽂计算摘要值,然后与⽤发送者的公开密钥进⾏解密解开的报⽂摘要值相⽐较,如相等则说明报⽂确实来⾃所称的发送者。

4、同时通过证书颁发机构CA确认证书的有效性即可确认发送的真实⾝份。

常⽤的数字签名有:RSA、DSA、ECDSA2、RSA算法概述RSA是⽬前为⽌应⽤最为⼴泛的⾮对称加密算法。

⾮对称加密算法简单的说就是分成公钥和私钥。

加密和解密采⽤不同的算法实现,这样的好处是不需要像传统对称加密算法⼀样将相同算法的密钥分发给对⽅,从⽽减少密钥被获取所带来的严重危害,⽬前基本上都是采⽤⾮对称算法,⽽RSA是最为⼴泛的。

理论上1024位以上的RSA是⽆法破解的(或者未公开)。

基本原理:⾮对称算法将密码将密码分为公钥和私钥,公钥发送给⽤户(可以是多个),⽤户⽤公钥加密想要发送的数据,然后发送给服务器,服务器通过私钥解密加密后的数据。

基本步骤:⽣成公钥和私钥步骤:1. 随机选择两个不相等的质数p和q2. 计算p和q的乘积n (n的长度就是密钥长度。

3233写成⼆进制是110010100001,⼀共有12位,所以这个密钥就是12位。

实际应⽤中,RSA密钥⼀般是1024位,重要场合则为2048位。

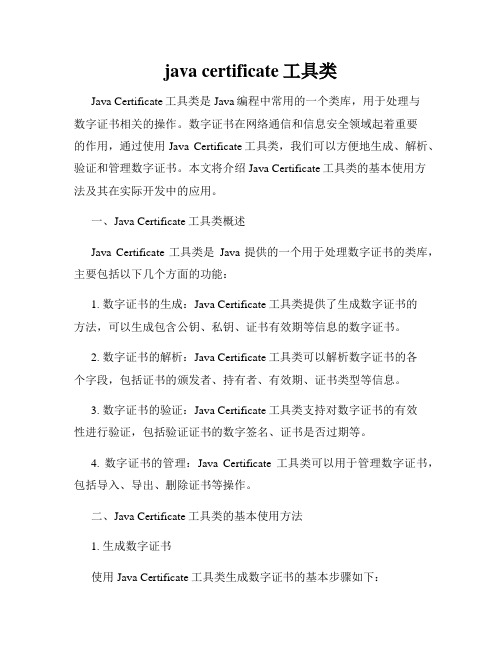

java certificate工具类

java certificate工具类Java Certificate工具类是Java编程中常用的一个类库,用于处理与数字证书相关的操作。

数字证书在网络通信和信息安全领域起着重要的作用,通过使用Java Certificate工具类,我们可以方便地生成、解析、验证和管理数字证书。

本文将介绍Java Certificate工具类的基本使用方法及其在实际开发中的应用。

一、Java Certificate工具类概述Java Certificate工具类是Java提供的一个用于处理数字证书的类库,主要包括以下几个方面的功能:1. 数字证书的生成:Java Certificate工具类提供了生成数字证书的方法,可以生成包含公钥、私钥、证书有效期等信息的数字证书。

2. 数字证书的解析:Java Certificate工具类可以解析数字证书的各个字段,包括证书的颁发者、持有者、有效期、证书类型等信息。

3. 数字证书的验证:Java Certificate工具类支持对数字证书的有效性进行验证,包括验证证书的数字签名、证书是否过期等。

4. 数字证书的管理:Java Certificate工具类可以用于管理数字证书,包括导入、导出、删除证书等操作。

二、Java Certificate工具类的基本使用方法1. 生成数字证书使用Java Certificate工具类生成数字证书的基本步骤如下:(1)创建数字证书生成器对象。

(2)设置证书的有效期、持有者等信息。

(3)生成证书的公钥和私钥对。

(4)将公钥和证书信息传入数字证书生成器。

(5)调用生成方法生成数字证书。

2. 解析数字证书使用Java Certificate工具类解析数字证书的基本步骤如下:(1)创建数字证书解析器对象。

(2)通过输入流读取证书文件。

(3)调用解析方法解析数字证书。

(4)获取数字证书的各个字段信息,如颁发者、持有者、有效期等。

3. 验证数字证书使用Java Certificate工具类验证数字证书的基本步骤如下:(1)创建数字证书验证器对象。

java:如何生成以及导入x.509证书

java:如何生成以及导入x.509证书java:如何生成以及导入x.509证书在OpenSSL官网上下栽了OpenSSL工具,在配置环境变量后,执行以下命令://创建根证书,并采用自签名签署它//创建私钥openssl genrsa -out root/root-key.pem 1024//创建证书请求openssl req -new -out root/root-req.csr -key root/root-key.pem//自签署根证书openssl x509 -req -in root/root-req.csr -out root/root-cert.pem -signkey root/root-key.pem -days 3650//将根证书导出成浏览器支持的.p12(PKCS12)格式openssl pkcs12 -export -clcerts -in root/root-cert.pem -inkey root/root-key.pem -out root/root.p12//创建服务器证书,并采用根证书签署它//创建私钥openssl genrsa -out server/server-key.pem 1024//创建证书请求openssl req -new -out server/server-req.csr -key server/server-key.pem//签署服务器证书openssl x509 -req -in server/server-req.csr -out server/server-cert.pem -signkey server/server-key.pem -CA root/root-cert.pem -CAkey root/root-key.pem -CAcreateserial -days 3650//将客户证书导出成浏览器支持的.p12(PKCS12)格式openssl pkcs12 -export -clcerts -in server/server-cert.pem -inkey server/server-key.pem -out server/server.p12//创建客户证书,并采用根证书签署它//创建私钥openssl genrsa -out client/client-key.pem 1024//创建证书请求openssl req -new -out client/client-req.csr -key client/client-key.pem//签署客户证书openssl x509 -req -in client/client-req.csr -out client/client-cert.pem -signkey client/client-key.pem -CA root/root-cert.pem -CAkey root/root-key.pem -CAcreateserial -days 3650 //将客户证书导出成浏览器支持的.p12(PKCS12)格式openssl pkcs12 -export -clcerts -in client/client-cert.pem -inkey client/client-key.pem -out client/client.p12//将根证书导入到trustStore中keytool -import -v -trustcacerts -storepass password -alias root -file root-cert.pem -keystore root.jksv。

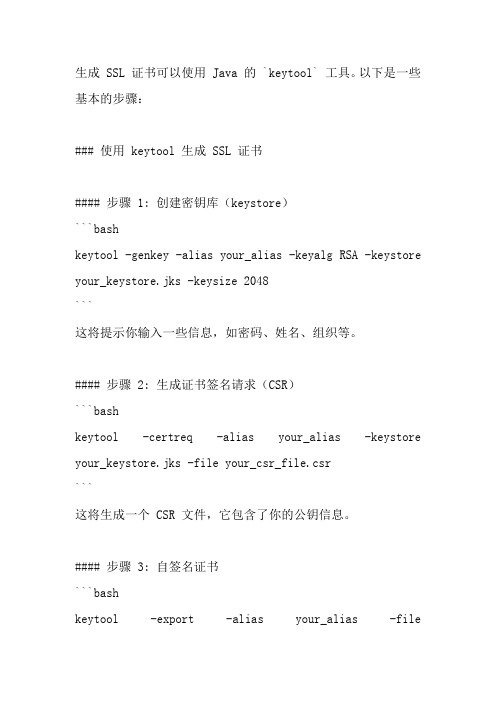

java生成ssl证书方法

生成 SSL 证书可以使用 Java 的 `keytool` 工具。

以下是一些基本的步骤:### 使用 keytool 生成 SSL 证书#### 步骤 1: 创建密钥库(keystore)```bashkeytool -genkey -alias your_alias -keyalg RSA -keystore your_keystore.jks -keysize 2048```这将提示你输入一些信息,如密码、姓名、组织等。

#### 步骤 2: 生成证书签名请求(CSR)```bashkeytool -certreq -alias your_alias -keystore your_keystore.jks -file your_csr_file.csr```这将生成一个 CSR 文件,它包含了你的公钥信息。

#### 步骤 3: 自签名证书```bashkeytool -export -alias your_alias -fileyour_certificate.cer -keystore your_keystore.jks```这将生成一个自签名的证书文件。

以上命令中的参数:- `your_alias` 是你为证书分配的别名。

- `your_keystore.jks` 是你的密钥库文件名。

- `your_csr_file.csr` 是证书签名请求文件名。

- `your_certificate.cer` 是自签名证书文件名。

这些命令会在命令行中运行,确保替换掉 `your_alias`、`your_keystore.jks` 等为你自己的命名和路径。

请注意,生成的证书可以用于测试或内部使用。

如果要在生产环境中使用 SSL 证书,最好从受信任的证书颁发机构(CA)获取正式证书。

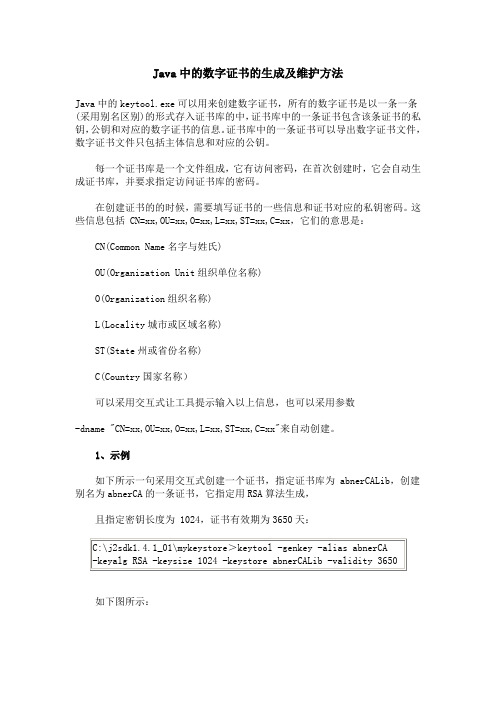

Java中的数字证书的生成及维护方法

Java中的数字证书的生成及维护方法Java中的keytool.exe可以用来创建数字证书,所有的数字证书是以一条一条(采用别名区别)的形式存入证书库的中,证书库中的一条证书包含该条证书的私钥,公钥和对应的数字证书的信息。

证书库中的一条证书可以导出数字证书文件,数字证书文件只包括主体信息和对应的公钥。

每一个证书库是一个文件组成,它有访问密码,在首次创建时,它会自动生成证书库,并要求指定访问证书库的密码。

在创建证书的的时候,需要填写证书的一些信息和证书对应的私钥密码。

这些信息包括 CN=xx,OU=xx,O=xx,L=xx,ST=xx,C=xx,它们的意思是:CN(Common Name名字与姓氏)OU(Organization Unit组织单位名称)O(Organization组织名称)L(Locality城市或区域名称)ST(State州或省份名称)C(Country国家名称)可以采用交互式让工具提示输入以上信息,也可以采用参数-dname "CN=xx,OU=xx,O=xx,L=xx,ST=xx,C=xx"来自动创建。

1、示例如下所示一句采用交互式创建一个证书,指定证书库为 abnerCALib,创建别名为abnerCA的一条证书,它指定用RSA算法生成,且指定密钥长度为 1024,证书有效期为3650天:如下图所示:上图中最后一步,我们输入的是 CN,代表中国的缩写,也可以直接输入“中国”两个字。

2、证书的操作方法●证书的显示如:将显示 abnerCALib证书库的的所有证书列表:如下图示:又如: keytool -list -alias abnerCA -keystore abnerCALib将显示 abnerCALib证书库中别名为abnerCA的证书的信息。

如下图所示:又如: keytool -list -v -alias abnerCA -keystore abnerCALib将显示证书的详细信息( -v参数)如下图所示:●将证书导出到证书文件如: keytool -export -alias abnerCA -file abnerCA.cer -keystore abnerCALib将把证书库 abnerCALib中的别名为abnerCA的证书导出到abnerCA.cer证书文件中,它包含证书主体的信息及证书的公钥,不包括私钥,可以公开,如下图所示 :上面导出的证书文件是以二进制编码文件,无法用文本编辑器正确显示,因此不利用公布证书,可以加上 -rfc参数以一种可打印的编者编码输出。

JavaKeyStore用命令生成keystore文件自己生成证书,简介

JavaKeyStore⽤命令⽣成keystore⽂件⾃⼰⽣成证书,简介1.⽣成keyStore⽂件在命令⾏下执⾏以下命令:Shell代码收藏代码keytool -genkey -validity 36000 -alias -keyalg RSA -keystore d:\zlex.keystore其中-genkey表⽰⽣成密钥-validity指定证书有效期,这⾥是36000天-alias指定别名,这⾥是-keyalg指定算法,这⾥是RSA-keystore指定存储位置,这⾥是d:\zlex.keystore在这⾥我使⽤的密码为 123456控制台输出:Console代码收藏代码输⼊keystore密码:再次输⼊新密码:您的名字与姓⽒是什么?[Unknown]: 您的组织单位名称是什么?[Unknown]: zlex您的组织名称是什么?[Unknown]: zlex您所在的城市或区域名称是什么?[Unknown]: BJ您所在的州或省份名称是什么?[Unknown]: BJ该单位的两字母国家代码是什么[Unknown]: CNCN=, OU=zlex, O=zlex, L=BJ, ST=BJ, C=CN 正确吗?[否]: Y输⼊<tomcat>的主密码(如果和 keystore 密码相同,按回车):再次输⼊新密码:这时,在D盘下会⽣成⼀个zlex.keystore的⽂件。

2.⽣成⾃签名证书光有keyStore⽂件是不够的,还需要证书⽂件,证书才是直接提供给外界使⽤的公钥凭证。

导出证书:Shell代码收藏代码keytool -export -keystore d:\zlex.keystore -alias -file d:\zlex.cer -rfc其中-export指定为导出操作-keystore指定keystore⽂件-alias指定导出keystore⽂件中的别名-file指向导出路径-rfc以⽂本格式输出,也就是以BASE64编码输出这⾥的密码是 123456控制台输出:Console代码收藏代码输⼊keystore密码:保存在⽂件中的认证 <d:\zlex.cer>。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

8)

指纹及指纹算法(Thumbprint、Thumbprint algorithm)

指纹以及指纹算法, 在证书发布的时候, 发布机构会根据指纹算法先计算出整个证书的 hash 值,并使用证书发布机构的私钥对其进行签名构成一个指纹,并将时候,需要自己设定颁发者、有效期、使用者等等。版本、签名算法、以 及证书公钥等都是要设定的,否则生成的证书是无法正常使用的。

(三) 生成数字证书

前两篇把基本的概念和构成都大致的说了一下,今天这篇文章,主要是讲一下,如何使 用 Java 代码生成 CA 证书,以及在生成证书的时候,需要设置的一些属性。 这里使用的是 Java 的 api,以及第三方的一个组件—— BC, (Bouncy Castle) 。稍 微介绍一下 BC,Bouncy Castle 是一种用于 Java 平台的开放源码的轻量级密码术包。它 支持大量的密码术算法,并提供 JCE 1.2.1 的实现。而我们将要使用的就是非常常用的非 对称算法 RSA 加密算法。 下面我们来看一下具体的代码。 CAConfig(配置接口)

按现在的计算机技术水平,要破解目前采用的 1024 位 RSA 密钥,需要上千年的计算 时间。公开密钥技术解决了密钥发布的管理问题,商户可以公开其公开密钥,而保留其私有 密钥。购物者可以用人人皆知的公开密钥对发送的信息进行加密,安全地传送给商户,然后 由商户用自己的私有密钥进行解密。

6. 数字签名

5. 工作原理

数字证书采用公钥体制,即利用一对互相匹配的密钥进行加密、解密。每个用户自己设 定一把特定的仅为本人所知的私有密钥(私钥) ,用它进行解密和签名;同时设定一把公共 密钥(公钥)并由本人公开,为一组用户所共享,用于加密和验证签名。 当发送一份保密文件时, 发送方使用接收方的公钥对数据加密, 而接收方则使用自己的 私钥解密, 这样信息就可以安全无误地到达目的地了。 通过数字的手段保证加密过程是一个 不可逆过程,即只有用私有密钥才能解密。 在公开密钥密码体制中,常用的一种是 RSA 体制。其数学原理是将一个大数分解成两 个质数的乘积,加密和解密用的是两个不同的密钥。即使已知明文、密文和加密密钥(公开 密钥) ,想要推导出解密密钥(私密密钥) ,在计算上是不可能的。

(一) 了解数字证书

最近的工作一直围绕着数字证书,对于 CA 证书的了解还是多少有一点的,只不过没 有那么深入,现在要用到这方面的东西,显然还是有点欠缺,那么从这篇开始,我就将我自 己的学习、工作历程跟大家一同分享,希望对想了解 CA 证书的童鞋有所帮助吧。 很显然,这篇文章大部分都是理论介绍,后续会有相关的一些实例。不喜欢看理论的童 鞋,可以直接略过此章,直接看后续的文章。

4. 颁发

数字证书颁发过程一般为: 用户首先产生自己的密钥对, 并将公共密钥及部分个人身份 信息传送给认证中心。认证中心在核实身份后,将执行一些必要的步骤,以确信请求确实由 用户发送而来,然后,认证中心将发给用户一个数字证书,该证书内包含用户的个人信息和 他的公钥信息,同时还附有认证中心的签名信息。 用户就可以使用自己的数字证书进行相关的各种活动。 数字证书由独立的证书发行机构 发布。数字证书各不相同,每种证书可提供不同级别的可信度。可以从证书发行机构获得您 自己的数字证书。

用户也可以采用自己的私钥对信息加以处理, 由于密钥仅为本人所有, 这样就产生了别 人无法生成的文件,也就形成了数字签名。采用数字签名,能够确认以下两点:

保证信息是由签名者自己签名发送的,签名者不能否认或难以否认。 保证信息自签发后到收到为止未曾作过任何修改,签发的文件是真实文件。

将报文按双方约定的 HASH 算法计算得到一个固定位数的报文摘要。在数学上保证: 只要改动报文中任何一位, 重新计算出的报文摘要值就会与原先的值不相符。 这样就保证了 报文的不可更改性。 将该报文摘要值用发送者的私人密钥加密 (对明文进行解密完全没问题, 会得出一个不 可读的“明文” ) ,然后连同原报文一起发送给接收者,而“加密”后的报文即称数字签名。 接收方收到数字签名后,用同样的 HASH 算法对原报文计算出报文摘要值,然后与用 发送者的公开密钥对数字签名进行解密(原先已经把签名加密了,现在再解密就能还原)得 到的报文摘要值相比较。如相等则说明报文确实来自所称的发送者。 由于只有拥有私钥的签名者能通过 “解密” 摘要生成签名, 因此具有安全和不可抵赖性。 那为什么是对报文摘要进行加密,而不是对原报文进行加密呢?这是因为 RSA 加解密 非常耗时,被加密的报文越大,耗得时间越多,因此聪明的人类对其摘要进行加密, (因为 报文摘要是要比原报文小得多) ,仍然能够起到同样的作用。这是为什么多了个报文摘要。

2. 详细信息

1) 版本(Version)

很明显,这个是证书的版本号,不同版本的证书格式是不同的。这里,我用的是 V3 版 本。 2) 序列号(Serial Number)

证书序列号,同一身份验证机构签发的证书序列号是唯一的。 3) 签名算法(Signature algorithm)

签名算法, 指的是这个数字证书中的数字签名所使用的加密算法, 可以通过根证书中的 公钥对这个证书中的指纹进行解密。 4) 颁发者(Issuer)

7. 证书格式

目前数字证书的格式普遍采用的是 X.509V3 国际标准, 一个标准的 X.509 数字证书包 含以下一些内容:

证书的版本信息; 证书的序列号,每个证书都有一个唯一的证书序列号; 证书所使用的签名算法; 证书的发行机构名称,命名规则一般采用 X.500 格式; 证书的有效期,现在通用的证书一般采用 UTC 时间格式,它的计时范围为 1950-2049;

(二) 剖析数字证书

上一篇介绍了一下 CA 证书的几个相关概念,这几个概念还是很重要的,目的在于了 解数字证书,以及其的工作原理。这篇文章主要是对 CA 证书进行剖析,讲一下证书的基 本构成,这对于生成正确的、可以访问的证书是必不可少的。

1. 构成

先看一下证书到底是什么,在 Windows 下查看证书时(这里以 cer 为例) ,界面是这 样的。

3. 原理

数字证书里存有很多数字和英文,当使用数字证书进行身份认证时,它将随机生成 128 位的身份码, 每份数字证书都能生成相应但每次都不可能相同的数码, 从而保证数据传输的

保密性,即相当于生成一个复杂的密码。 数字证书绑定了公钥及其持有者的真实身份, 它类似于现实生活中的居民身份证, 所不 同的是数字证书不再是纸质的证照, 而是一段含有证书持有者身份信息并经过认证中心审核 签发的电子数据,可以更加方便灵活地运用在电子商务和电子政务中。

@SuppressWarnings("all") public class BaseCert { static { Security.addProvider(new BouncyCastleProvider());

} protected static KeyPairGenerator kpg = null; public BaseCert() { try { // 采用 RSA 非对称算法加密 kpg = KeyPairGenerator.getInstance("RSA"); // 初始化为 1023 位 kpg.initialize(1024); } catch (NoSuchAlgorithmException e) { e.printStackTrace(); } } /** * 生成 X509 证书 * @param user * @return */ public X509Certificate generateCert(String user) { X509Certificate cert = null; try { KeyPair keyPair = this.kpg.generateKeyPair(); // 公钥 PublicKey pubKey = keyPair.getPublic(); // 私钥 PrivateKey priKey = keyPair.getPrivate(); X509V3CertificateGenerator certGen = new X509V3CertificateGenerator( ); // 设置序列号 certGen.setSerialNumber(CertUtil.getNextSerialNumber()); // 设置颁发者 certGen.setIssuerDN(new X500Principal(CAConfig.CA_ROOT_ISSUER)); // 设置有效期 certGen.setNotBefore(DateUtil.getCurrDate()); certGen.setNotAfter(DateUtil.getNextYear()); // 设置使用者 certGen.setSubjectDN(new X500Principal(CAConfig.CA_DEFAULT_SUBJECT + user)); // 公钥 certGen.setPublicKey(pubKey); // 签名算法 certGen.setSignatureAlgorithm(CAConfig.CA_SHA);

证书发布机构,指出这个证书是哪个公司创建的,这是哪个 CA 中心的证书。当然, 如果是你自己公司生成的证书,那么颁发者就是你自己的公司了。 5) 有效期(Valid from to)

证书的生成日期,以及证书使用的截至日期。证书有效期失效之后,在认证服务器中会 进行校验, 校验失败后, 重新生成新证书或者是其他的操作。 这个依据证书的发布机构而定。 6) 使用者(Subject)

public interface CAConfig { String CA_C = "CN"; String CA_ST = "BJ"; String CA_L = "BJ"; String CA_O = "SICCA"; String CA_ROOT_ISSUER="C=CN,ST=BJ,L=BJ,O=SICCA,OU=SC,CN=SICCA"; String CA_DEFAULT_SUBJECT="C=CN,ST=BJ,L=BJ,O=SICCA,OU=SC,CN="; String CA_SHA="SHA256WithRSAEncryption"; }