Gerix_Wifi_Cracker详细使用教程

【推荐下载】jcg捷希路由器怎么设置-实用word文档 (2页)

【推荐下载】jcg捷希路由器怎么设置-实用word文档

本文部分内容来自网络整理,本司不为其真实性负责,如有异议或侵权请及时联系,本司将立即删除!

== 本文为word格式,下载后可方便编辑和修改! ==

jcg捷希路由器怎么设置

JCG路由器,其“智能”是指“像个人电脑一样,具有独立的操作系统,可以由用户自行安装,自行控制带宽,自行控制在线人数,自行控制浏览网页,自行控制在线时间”的一系列功能。

下面是小编帮大家整理的jcg捷希路由器

怎么设置,希望大家喜欢。

工具/原料

电脑网线

捷希智能路由器

方法/步骤

首先给JCG捷希无线路由器通电,用网线连接无线路由器和电脑。

关掉无

线网络,开启本地连接。

查看无线路由器的IP地址,然后在网页上输入IP地址,默认IP地址为192.168.1.1

回车进入无线路由器的设置页面点快速安装向导

输入默认管理用户名和密码,用户名admin, 密码admin 点确定

点下一步

我用的是电信的,选择PPPOE需要输入账号和密码,其他网络运营商的,

按照网络运营商提供的资料选择DHCP或者固定IP地址,填写完点下一步

一般情况下设置都是默认的,频射开关选择开启,频射工作模式选择混合,SSID是无线网络的用户名,可根据自己的意愿更改,

注意要设置成中文。

隐藏选择停用,频道可以自由选择,一般情况下默认频道是

设置完成后点下一步,点应用,初步设置就算完成了

系统会重启。

Giiaker操作说明

Giiaker操作说明

一、概述

Giiaker是一款对智能硬件的连接工具,它可以帮助用户使用智能硬件进行智能控制、信息格式化、数据可视化等操作。

2G/3G/4G/Wi-Fi等无线网络可以通过Giiaker连接智能硬件,从而满足各种智能控制需求。

二、安装Giiaker

2.安装Giiaker,参照Giiaker的安装引导安装Giiaker软件,安装完成后点击安装后页面的“进入Giiaker”按钮,安装成功。

三、Giiaker的使用

2.新建项目,点击“新建项目”,根据所需的模块拖拽,建立所需项目。

3.连接设备,点击右上角设备按钮,可进行设备连接,设备连接成功后可以进行各种操作。

5.运行项目,进入运行界面,点击右上角运行按钮,可以实时查看设备信息,实时调节参数,实时观察智能硬件运行情况,防止智能硬件出现异常。

6.可视化,可以对智能硬件的数据进行可视化处理。

完全教程Aircrack

完全教程Aircrack其实关于无线基础知识的内容还是挺多的,但是由于本书侧重于BT4自身工具使用的讲解,若是再仔细讲述这些外围的知识,这就好比讲述DNS工具时还要把DNS服务器的类型、工作原理及配置讲述一遍一样,哈哈,估计整本书的厚度就需要再翻一、两倍了。

恩,关于无线网络基础知识建议大家可以参考我之前在黑手这里出版的《无线黑客傻瓜书》一书,会很有帮助。

恩,先说明一下,本章的内容适用于目前市面所有主流品牌无线路由器或AP如Linksys、Dlink、TPLink、BelKin等。

涉及内容包括了WEP加密及WPA-PSK加密的无线网络的破解操作实战。

◆什么是Aircrack-ngAircrack-ng是一款用于破解无线802.11WEP及WPA-PSK加密的工具,该工具在2005年11月之前名字是Aircrack,在其2.41版本之后才改名为Aircrack-ng。

Aircrack-ng主要使用了两种攻击方式进行WEP破解:一种是FMS攻击,该攻击方式是以发现该WEP漏洞的研究人员名字(Scott Fluhrer、Itsik Mantin及Adi Shamir)所命名;另一种是KoreK攻击,经统计,该攻击方式的攻击效率要远高于FMS攻击。

当然,最新的版本又集成了更多种类型的攻击方式。

对于无线黑客而言,Aircrack-ng是一款必不可缺的无线攻击工具,可以说很大一部分无线攻击都依赖于它来完成;而对于无线安全人员而言,Aircrack-ng也是一款必备的无线安全检测工具,它可以帮助管理员进行无线网络密码的脆弱性检查及了解无线网络信号的分布情况,非常适合对企业进行无线安全审计时使用。

Aircrack-ng(注意大小写)是一个包含了多款工具的无线攻击审计套装,这里面很多工具在后面的内容中都会用到,具体见下表1为Aircrack-ng包含的组件具体列表。

表1Aircrack-ng在BackTrack4 R2下已经内置(下载BackTrack4 R2),具体调用方法如下图2所示:通过依次选择菜单中“Backtrack”—“Radio Network Analysis” —“80211”—“Cracking”—“Aircrack-ng ”,即可打开Aircrack-ng的主程序界面。

路由器密码破译方法

路由器密码破译方法摘要:一、路由器密码破译方法概述二、路由器密码破译工具及操作步骤三、防范路由器密码被破解的方法四、总结正文:路由器作为家庭和企业网络的核心设备,其安全性能备受关注。

本文将介绍路由器密码破译的方法、工具及防范措施,以帮助大家提高网络安全意识。

一、路由器密码破译方法概述路由器密码破译主要包括两种方式:暴力破解和字典破解。

暴力破解是通过不断尝试密码组合,利用计算能力破解路由器密码;字典破解则是利用密码字典文件,尝试将字典中的单词组合作为密码进行登录。

此外,还有一些高级的破解方法,如彩虹表攻击、穷举法等。

二、路由器密码破译工具及操作步骤1.工具选择:为了方便演示,本文将使用John the Ripper这款开源密码破解工具。

2.操作步骤:(1)安装John the Ripper:在命令行界面输入“pip install john”命令进行安装。

(2)获取路由器管理界面:输入命令“telnet 路由器IP地址”,进入路由器管理界面。

(3)使用John the Ripper进行破解:输入命令“john -u 用户名-p 密码字典文件”,如“john -u root -p /usr/share/wordlist/rockyou.txt”。

三、防范路由器密码被破解的方法1.设置复杂密码:使用字母、数字、特殊符号组合的密码,提高破解难度。

2.定期更改密码:建议每隔一段时间更换一次密码,降低被破解的风险。

3.关闭远程管理:禁用远程管理功能,减少攻击面。

4.开启加密认证:启用SSH加密传输,提高安全性。

5.更新路由器固件:定期更新路由器固件,修复已知漏洞。

四、总结路由器密码破译虽然存在一定的风险,但通过加强安全意识、设置复杂密码、定期更改密码等方法,可以有效降低被破解的可能性。

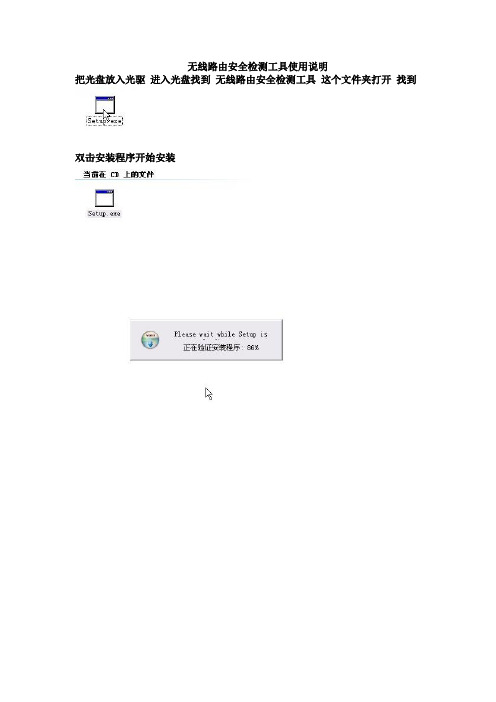

无线路由安全检测工具使用说明

无线路由安全检测工具使用说明把光盘放入光驱进入光盘找到无线路由安全检测工具这个文件夹打开找到双击安装程序开始安装这里改下最好不要安装在C盘点下安装开始安装程序点完成就安装好了桌面就会有这个图标现在把网卡插在电脑的usb接口,可以启动这个软件了。

双击这个图标就开启这个软件了第一次启动这个软件要先创建一个这里点确定启动中…………………………找到网卡这个不要管我们勾住这个网卡就行了的。

这里软件里弹出来没有找到网卡这个不要管我们勾住这个网卡就行了的。

这样就行了现在启动破解软件双击桌面spoonwep 下面的操作和说明书上的操作是完全一样的了我就简单的说下了这里软件里弹出来没有找到网卡这个不要管我们勾住这个网卡就行了的。

NET CARD:表示选择网卡,卡王选择WLAN0;DRIVER;表示选择驱动,卡王选择NORMAL;MODE;表示是否有目标,若是你不知道需要破解哪个无线网络,选择UNKNOWN VICTIM,点下NEXT 搜寻目标CHAN HOPPING:表示全信道扫描,点击,开始扫描。

ESSID 是路由器名称。

破解时最好选DATA数据多的和pow信号强度高的。

这样破解的速度会快很多的若在C LIS已有打勾选项“”,表示该A P 下存在客户端。

这里选择目标A NY,点击来确定目标,进行攻击参数选择界面攻击参数设置及攻击LAUNCH 表示攻击模式的选择,这里提供了4种攻击模式:1) ARP REPLAY ATTACK,表示-3 ARP 注入;(有客户端时选)2)P0841 REPLAY ATTACK,表示-2 交互式注入;(首选)3)CHOPCHOP&FORGEATTACK,表示-4 断续注入;(次次选)4)FRAGMENTATION&FORGE ATTACK,表示-5 碎片注入。

(次选)点击执行破解程序S POONWEP,执行过程成将变为。

破解中破解速度和信号强度还有DATA数据包成正比的时间几分钟到几十分钟不等备注说明:若一种攻击模式没办法获取密码,可跟换其他攻击模式尝试。

wifi_crack

以下是破解过程WEP 破解1) ifconfig -a2) airmon-ng start wifi0 63) airodump-ng –ivs -w name -c 6 ath14) aireplay-ng -1 0 -e ap_essid -a ap_mac -h XXXXXXXXXX ath1-1 is -one5) aireplay-ng -5 -b ap_mac -h XXXXXXXXXX ath1新的第5步: aireplay-ng -3 -b ap_mac -h XXXXXXXXXX -x 1024 ath16) packetforge-ng -0 -a ap_mac -h XXXXXXXXXX -k 255.255.255.255 -l 255.255.255.255 -y fragment-XXXXX-XXXXXX.xor -w mrarp7) aireplay-ng -2 -r mrarp -x 1024 ath1aircrack-ng -n 64 -b ap_mac name-01.ivs我提供了样板的文件供下载。

以下一一解释:(运行这些命令都需要打开终端窗口,可以使用Ctrl+C 从文本文件Copy,然后Shift+Insert 粘贴入终端窗口)1)ifconfig -a这个命令用于找到自己的无线网卡的 Mac地址。

请记录下来备用。

2) airmon-ng start wifi0 6这个命令用于将自己的无线网卡置于Monitor 模式,即类似一个AP的效果,因此可以有抓别人包的功能。

其中 wifi0 是我电脑里面给无线网卡的,一般应该都是这个,第一个ifconfig -a命令可以看得到。

wifi0 后面的那个6 ,是需要破解的AP的频道,如果不知道,可以在事前左下角开始菜单里面,找到第二项 Internet 下面的倒数第二个画着无线网的一个工具,用它可以看到那些需要破解的AP的频道(Channel)。

Kali安装教程

Kali 配置教程(浮尘:717295376)2014年10月9日 15:29一、系统下载 下载地址:http://www.kali.org/downloads/ Kali Linux 镜象 ISO 文件 Kali Linux 提供了 32 位和 64 位的可引导 ISO 警告!请确认你从官方源下载的 Kali Linux 与官方提供的 MD5 校验码一致。

因为在二次封 装的时候往 Kali Linux 植入恶意代码并通过非官方渠道发布是件很容易的事情。

下载 Kali ISOVMware 镜象 Kali 提供了 32 位和 64 位的预装了 Vmware Tools 的 VMware 虚拟机镜象。

ARM 镜象 由于 ARM 的架构性质,单一的一个镜象不能通用于所有 ARM 设备运行。

我们提供了如下 设备的 Kali Linux ARM 镜象: rk3306 mk/ss808•Raspberry Pi•ODROID-U2/X2•MK802/MK802 II•Samsung Chromebook验证下载的镜象的 MD5 校验码 验证你下载的文件的 MD5 校验码与官方提供的校验码是否一致很重要。

在 Linux 验证 MD5 校验码 md5sum kali-i386。

iso 2455da608852a7308e1d3a4dad34d3ce kali-i386。

iso 在 OSX 验证 MD5 校验码 md5 kali-i386。

iso MD5 (kali-i386。

iso) = 2455da608852a7308e1d3a4dad34d3ce 在 Windows 验证 MD5 校验码 Windows 本身不能计算 MD5 校验码,所以你需要 MD5summer 这类软件来验证 MD5 校验码。

二、系统安装 分为图形安装和文字安装模式,在此不作详述。

三、安装VMware Tools 复制VMware Tools到桌面 进入桌面:cd Desktop/ 解压缩:tar zxpf VMwareTools-*.tar.gz 进入压缩文件夹:cd vmware-tools-distrib/ 安装VMware Tools:./vmware-tools-install.pl 解决VMware下鼠标慢的问题:apt-get install xserver-xorg-input-vmmouse四、更新软件源 修改sources.list文件:leafpad /etc/apt/sources.list #官方源 deb http://http.kali.org/kali kali main non-free contrib deb-src http://http.kali.org/kali kali main non-free contrib deb http://security.kali.org/kali-security kali/updates main contrib non-free #激进源,新手不推荐使用这个软件源 deb http://repo.kali.org/kali kali-bleeding-edge main deb-src http://repo.kali.org/kali kali-bleeding-edge main #中科大kali源 deb http://mirrors.ustc.edu.cn/kali kali main non-free contrib deb-src http://mirrors.ustc.edu.cn/kali kali main non-free contrib deb http://mirrors.ustc.edu.cn/kali-security kali/updates main contrib non-free #阿里云kali源 deb http://mirrors.aliyun.com/kali kali main non-free contrib deb-src http://mirrors.aliyun.com/kali kali main non-free contrib deb http://mirrors.aliyun.com/kali-security kali/updates main contrib non-free 五、系统更新 apt-get update&& apt-get dist-upgrade 六、安装工具 1.安装中文输入法 拼音五笔: apt-get install fcitx-table-wbpy ttf-wqy-microhei ttf-wqy-zenhei 经典的ibus: apt-get install ibus ibus-pinyin fcitx拼音: apt-get install fcitx fcitx-googlepinyin fcitx-pinyin fcitx-module-cloudpinyin 安装完成后使用:im-config进行配置。

破解无线路由器蹭网

全程图解“奶瓶”破解密码实用教程蹭网设备:卡王卡皇……还有台湾信号王用过500G,最近新出的25万N其实就是偷人家网的东东。

我用的是“台湾信号王”实质上是一种大功率无线网卡,同时配备了自动破解软件。

由于是无线接收,接收范围大,能同时在几秒内能搜索到大量的网络,我用的是“台湾信号王”,一般情况下搜索到10-30个网络很普遍,就相当同时装了10-30个宽带网线。

现在网上很多这种玩意,,假货也多。

我买过一次假货,所以建议楼主要细心。

我用的是“台湾信号王”,是我用过中最好的,比卡王卡皇好多了。

通过赠送的BT7软件WEP密码%100破解。

WPA、WPA2、TKIP、AES密码格式通过BT7内置500万组密码有机会破解,只要对方密码在这500万组内就能破解。

破解时间和产品并无直接关系,如果对方在使用网络,有客户端破解约5分钟就出密码了。

如果对方没有使用网络,时间会增长,当然你可以暂时选择其它网络破解。

得,这路由器已经被人蹭上了。

于是重启了路由器,改掉了密码,换上WAP加密,一切又都顺畅了起来。

怎样才能不被蹭?这被人蹭的感觉真不好,那么怎样才能不让人蹭呢?我想还是先来看看如何蹭别人,这样才能从根本上了解这其中的一切奥秘。

UltraISO软件界面下载好的“奶瓶”系统是一个.iso文件,而大小只有40MB左右,因此我们可以轻易的使用镜像软件将其写入U盘。

这里,我们使用了UltraISO这款软件,相比其它的同类型软件,这款显得要简便易懂很多。

导入镜像文件之后,选择写入方式写入速度很快,一分钟不到加载引导文件但是有时候选择直接写入之后,电脑并不能成功从U盘启动“奶瓶”。

因此如果制作不成功之后,我们还需要选择手工加载引导文件。

引导文件位置我们首先需要将下载的“奶瓶”的.iso文件解压缩,然后在如上图所示的目录中找到引导文件,然后再进行加载,如此操作之后,再进行U盘的写入。

当我们用光盘安装Ubuntu时,可能回出现如下错误: Could not find kernel image: linux我们可以用如下方法解决: 1、Make sure that the syslinux.cfg file exists on the USB flash drive. Depending on which version of linux you have installed to your flash drive, the syslinux.cfg file should be found at the root of the drive or within the /boot/syslinux or /syslinux directory 2、If a file named isolinux.cfg exists and syslinux.cfg does not, rename isolinux.cfg to syslinux.cfg 3、If the syslinux.cfg file does exist and your still encountering the error, open the syslinux.cfg file with a text editor and make sure that the paths to your kernel and initrd files are correct.译文: 1、确保U盘中存在syslinux.cfg文件。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

GerixWifi Cracker是另一个aircrack图形用户界面,用来方便快速测试wep/wpa.

下面是对wep/open简单说明.更多功能自已慢慢去发掘了!

目前该软件已加入bt的官方源.安装很简单.

apt-get update

apt-get install gerix-wifi-cracker

1.运行gerix-wifi-cracker

菜单 >BackTrack> Radio Network Analysis > 80211 > ALL >GerixWifi Cracker

2.选择 information gathering > card configuration

设置如图

3.选择 monitor mode control

点击put your card in monitor mode

4.点击 start the wireless network mapping

得到ap详细信息

5. 选择 save information

设置如图

6. 选择 wep

选择一种攻击模式,如我使用的是arp重播. 点击 start sniffing and logging捕获数据包

7. 点击 associate with ap use fake auth

做虚假认证

8.成功后点击 arp request replay

arp重播

9 成功后选择 cracking

点击 aircrack-ng -decrypt wep password 等上N分钟得到key。