基于Ethereal的网络协议分析

实验_网络协议分析Ethereal

实验_网络协议分析Ethereal实验_网络协议分析Ethereal协议编号:XXXX甲方(委托方):名称:XXX公司地址:XXX省XXX市XXX区XXX街道XXX号联系方式:XXX-XXXXXXXX法定代表人:XXX乙方(被委托方):名称:XXX律所地址:XXX省XXX市XXX区XXX街道XXX号联系方式:XXX-XXXXXXXX法定代表人:XXX针对甲方委托乙方对实验_网络协议分析Ethereal进行法律服务,双方在平等自愿、遵守法律的基础上,达成以下协议:第一条索引与解释本协议的索引为“实验_网络协议分析Ethereal委托协议”,根据以下约定解释:1.1“甲方”:指根据本协议,向乙方提出网络协议分析Ethereal委托的一方。

1.2“乙方”:指根据本协议,作为网络协议分析Ethereal委托的承接方。

1.3“双方”:指本协议中的甲方和乙方。

第二条委托内容2.1甲方委托乙方对实验_网络协议分析Ethereal进行法律服务,具体包括但不限于分析网络协议相关资料、查阅法律法规、提供法律意见等。

2.2乙方在接到委托后,应当认真履行职责,对网络协议进行全面分析,包括但不限于协议条款解释、履行方式、期限等内容,并对分析结果提供专业、准确、及时的法律意见。

2.3甲方应协助乙方开展工作,如提供必要的相关资料、信息等。

第三条知情权和保密3.1本协议中涉及到的所有信息、资料等,均为双方之间的商业秘密,双方均应予以保密。

3.2双方在履行本协议过程中取得的用户信息和数据,均应本着合法、公正、公开的原则进行管理和使用,并严格保护用户信息和数据的隐私。

第四条权利及义务4.1甲方的权利:4.1.1拥有委托乙方对实验_网络协议分析Ethereal进行法律服务的权利,并要求乙方给予专业、及时、准确的法律意见。

4.2乙方的权利:4.2.1拥有对实验_网络协议分析Ethereal进行法律分析并提供专业、及时、准确的法律意见的权利。

Ethereal 分析数据报文

实验二利用网络嗅探工具Ethereal分析数据报文一、实验目的网络世界中,最基本的单元是数据包。

本实验内容作为将来各个实验的基础,培养对网络通讯协议底层的分析和认识,加强对网络的理解。

实验内容主要关注 ICMP、HTTP 包的检验。

1.学习网络嗅探工具 Ethereal 的使用。

2.利用抓包工具Ethereal,抓取ICMP包,完成对ICMP 包的分析工作。

明白 ICMP 包的结构。

结合 TCP/IP 的模型,分析 ICMP 包各层的功能,以及各层通信使用的地址,了解 ICMP 请求和响应包的 ICMP 协议号。

3.利用抓包工具 Ethereal,抓取 HTTP 包。

了解 HTTP 协议请求、响应包类型,结合课本学习知识完成的 HTTP 协议的剖析和掌握。

将来的课程实验中,需要使用该工具进行包分析,判断大多数安全和网络通讯问题。

二、实验环境1. 局域网环境2. Ethereal软件Ethereal 软件介绍Ethereal是一个网络数据包分析软件。

网络数据包分析软件的功能是截取网络数据包,并尽可能显示出最为详细的网络数据包资料。

网络数据包分析软件的功能可想像成"电工技师使用电表来量测电流、电压、电阻"的工作——只是将场景移植到网络上,并将网络线替换成电线。

三、实验任务1. 任务1:Ethereal 软件的基本功能使用2. 任务2:ICMP 数据报文的检测与分析3. 任务3:HTTP 数据报文的检测与分析四、实验步骤首先安装Ethereal和Winpcap。

任务1:Ethereal 软件的基本功能使用一、 打开 Ethereal,其界面如下图:二、在菜单的“capture”选项中设置抓包的相关参数,如下图:三、选择“interfaces”选项,对话框中显示可操作的网络适配器,如下图:四、通过“Prepare”或上级菜单“Option”选项,可以设置抓包模式、过滤器、数据包限制字节、存档文件模式、停止规则和名字解析等参数,如下图:设置完毕,就可以点击“Capture”,开始数据报文的捕获。

Ethereal协议分析实验指导

Ethereal协议分析实验指导Ethereal是一个开放源码的网络分析系统,也是目前最好的开放源码的网络协议分析器,支持Linux和windows平台。

Ethereal 基本类似于tcpdump,但 Ethereal 还具有设计完美的 GUI 和众多分类信息及过滤选项。

用户通过 Ethereal,同时将网卡插入混杂模式,可以查看到网络中发送的所有通信流量。

Ethereal网络协议分析软件可以十分方便直观地应用于计算机网络原理和网络安全的教学实验,网络的日常安全监测。

使用Ethereal能够非常有效地帮助学生来理解网络原理和协议、帮助学生理解实验现象和诊断实验故障。

一、Ethereal 协议分析软件下载及安装1.下载Ethereal 开源软件Ethereal是免费的,可以从官方网站下载最新版本。

以windows xp操作系统为例,如图2-1所示。

目前可下载最新版本为:Ethereal 0.99.0图2-1 下载Ethereal协议分析软件的界面2.安装Ethereal软件图2-2 Ethereal 安装界面双击Ethereal-setup-0.99.0.exe软件图标,开始安装。

图2-2为Ethereal安装界面。

选择欲安装的选件,一般选择默认即可,如图2-3图2-3选择欲安装的选件选择欲安装的目录,确定软件安装位置。

Ethereal软件的运行需要软件WinPcap的支持,WinPcap是libpcap library的Windows版本,Ethereal可通过WinPcap来劫取网络上的数据包。

在安装Ethereal时可以的过程中也会一并安装WinPcap,不需要再另外安装。

如图2-4所示图2-4选择安装WinPcap如果在安装Ethereal之前未安装Winpcap,可以勾选Install Winpcap 3.1 beta 4。

开始解压缩文件,接着开始安装,接着按Next就可以看到Ethereal的启动画面了。

实验1网络协议分析Ethereal

实验1 网络协议分析Ethereal1.实验目的(1)学会正确安装和配置网络协议分析软件Ethereal;(2)掌握使用Ethereal分析各种网络协议的技能,加深对协议格式、协议层次和协议交互过程的理解。

2.实验环境(1)运行Windows 2000/2003 Server/XP操作系统的PC一台;(2)每台PC具有一块以太网卡,通过双绞线与局域网相连;(3)Ethereal程序(可以从网上下载)。

3.实验步骤(1)安装网络协议分析仪1)安装winPcap。

注意,网络协议分析软件Ethereal的运行需要软件winPcap(wpcap.dll)的支持,应当在执行Ethereal前先霉装WinPcaP。

如果没有安装winPcap,则在执行“Ethereal/Capture /Star时会出现错误。

2)安装Ethereal。

(2)使用Ethereal分析协议1)启动系统。

点击“Ethereal”程序组中的“Ethereal"图标,将会出现如图1-1所示的系统操作界面。

图1-1 Ethereal 系统主界面2)分组俘获。

点击“Capture/Start’’菜单,出现图1-2所示的界面。

在“Interface”(接口)框的下拉列表中选择一个适当的接口项,其余项可暂时保持默认配置。

然后,点击“OK”按钮,系统开始俘获网络分组。

当按“stop”(停止)按钮时,系统停止俘获分组并将已经俘获明分组信息装载在分析系统中。

图1-2 俘获分组配置界面3)协议分析。

如图1-3所示,在上部的窗口中,有帧编号(No.)、时间(Time)、源地址(Source)、目的地址(Destination)、协议(Protocol)和信息(Info)等列,各列下方依次排列着俘获的分组。

中部的窗口给出选中的某帧的详细内容。

下部窗口中是与中部窗口对应的该协议帧某字段的十六进制数值内容。

图1-3 协议分析界面可以将俘获的帧与网络教材中的ARP、UDP、ICMP、SNMP等协议帧格式进行对照,并分析其中的信息。

ethereal使用以及IP协议解析

1.主界面介绍随着3G的普及,手机数据业务量(如浏览器,彩信等)的日益增长,对手机侧网络包的分析显得越来越重要。

一般来说,手机数据业务的抓包工具为QXDM,在抓LOG指导里面已经有了详细参数的配置介绍(详情见《IP数据包抓取方法.doc》)。

但需要注意的是,在将LOG转化为.pcap文件时,必须保证当前电脑里安装有Ethereal软件,否者PCAPGenerator这个工具不会出现。

(针对使用Tools->PCAPGenerator转化.isf文件出错的情况,可以做如下尝试:先使用Tools->ISF File Converter将刚刚保存的.isf文件其转化为.dlf文件,然后使用Tools->PCAPGenerator将.dlf 文件转换成.pcap文件)。

这里主要针对抓到IP包后,怎么样使用Ethereal软件对IP包进行分析,以及一些简单的TCP/IP协议介绍。

直接点击打开.pcap文件,可以看到如下图1所示界面。

图1中间彩色的区域就是IP数据包。

从左到右,字段分别是No.,Time,Source,Destination,Protocol以及Info。

IP包是按照流经手机网卡的时间顺序排列的,NO.是标示抓到的IP包是该抓包文件中的第几个,Time则是计算的所有包与第一个包之间的间隔时间,单位毫秒ms。

Source和Destination字段分别表示IP包的源地址和目的地址。

Protocol显示当前IP包的上层协议,如TCP,UDP,如果应用层协议头也在该IP包中,优先显示应用层协议,如RTSP,HTTP等。

注意中间的彩色显示,不同的颜色代表该IP包中包含了不同内容,这是方便我们对IP 包查看。

如上面的大红色,表示的是该数据包损坏,可能是只有一半的内容,也可能是指在该包与其他包的序号不连续(指在协议层不连续),中间可能出现丢包的现象。

很多时候,Ethereal是用不同颜色来区分上层协议的不同(注意IP包中必须包含上层协议的包头,才能以该应用的颜色进行标示。

实验1-Ethereal的使用和网络协议的层次观察

实验1 Ethereal的使用和网络协议的层次观察一、实验目的:1、了解网络协议的层次结构2、初步掌握Ethereal的使用方法二、实验环境1、Ethereal网络分析软件2、实验文件“网络协议的层次观察.cap”三、实验要求1、能够了解网络协议的层次结构2、能够正确掌握Ethereal的使用方法四、实验内容1、Ethereal介绍Ethereal是一个优秀的网络分析仪,可以捕获(Capture) 和浏览(Display) 网络侦测的内容,还可以定义Filters规则,监视所有在网络上被传送的封包,并分析其内容。

Ethereal通常用来检查网络运作的状况,或是用来发现网络程序的bugs。

它可以分析的协议有:RTP、IP、ISAKMP、ICMP、SMB、SMB-PIPE、VTP、SNMPv3、Ethernet、GRE、EIGRP、DHCP、IPX、X.25、RSVP等。

2、Ethereal的使用启动ethereal后,选择菜单Capature->Options, 定义获取数据包的方式。

主要选项有,Interface: 指定在哪个接口(网卡)上抓包;Limit each packet: 限制每个包的大小以避免数据过大,缺省情况下可不限制;Capture packets in promiscuous mode: 是否打开混杂模式。

如果打开,则抓取共享网络上可以探测的所有数据包。

一般情况下只需要监听本机收到或者发出的包,可以关闭这个选项。

Filter:设定过滤规则,只抓取满足过滤规则的包;File:如果需要将抓到的包写到文件中,在这里输入文件名称。

其他的项选择缺省的就可以了。

选择start开始抓包。

选择stop,则停止抓包。

3.数据包的分析打开文件“网络协议的层次观察.cap”,这是一个包括100个分组的网络通信记录,详细记录了分组的序号、相对时间、源地址、目标地址、协议类型、内容,如图1是对第6个分组的详细信息。

实验二 利用分组嗅探器(ethereal)分析协议HTTP

实验二利用分组嗅探器(ethereal)分析协议HTTP一、实验目的分析HTTP协议二、实验环境与因特网连接的计算机网络系统;主机操作系统为windows;Ethereal、IE等软件。

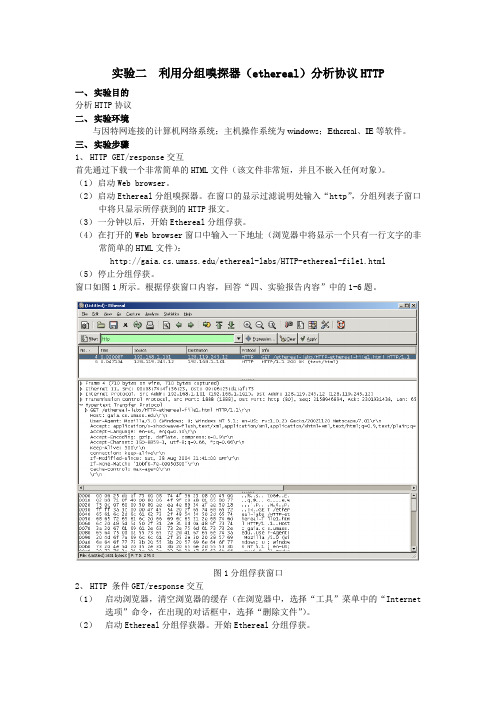

三、实验步骤1、HTTP GET/response交互首先通过下载一个非常简单的HTML文件(该文件非常短,并且不嵌入任何对象)。

(1)启动Web browser。

(2)启动Ethereal分组嗅探器。

在窗口的显示过滤说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

(3)一分钟以后,开始Ethereal分组俘获。

(4)在打开的Web browser窗口中输入一下地址(浏览器中将显示一个只有一行文字的非常简单的HTML文件):/ethereal-labs/HTTP-ethereal-file1.html(5)停止分组俘获。

窗口如图1所示。

根据俘获窗口内容,回答“四、实验报告内容”中的1-6题。

图1分组俘获窗口2、HTTP 条件GET/response交互(1)启动浏览器,清空浏览器的缓存(在浏览器中,选择“工具”菜单中的“Internet 选项”命令,在出现的对话框中,选择“删除文件”)。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/HTTP-ethereal-file2.html,你的浏览器中将显示一个具有五行的非常简单的HTML文件。

(4)在你的浏览器中重新输入相同的URL或单击浏览器中的“刷新”按钮。

(5)停止Ethereal分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

根据操作回答“四、实验报告内容”中的7-10题。

3、获取长文件(1)启动浏览器,将浏览器的缓存清空。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/HTTP-ethereal-file3.html,浏览器将显示一个相当大的美国权力法案。

网络协议分析工具Ethereal的使用

⽹络协议分析⼯具Ethereal的使⽤⼤学时计算机⽹络课的实验报告,当时提不起兴趣,今天看来还挺有⽤的。

可以学习下怎样抓数据包,然后分析程序的通信协议。

⼀:学习使⽤⽹络协议分析⼯具Ethereal的⽅法,并⽤它来分析⼀些协议。

实验步骤:1.⽤“ipconfig”命令获得本机的MAC地址和缺省路由器的IP地址;(注:缺省路由器即 ”Default Gateway”)命令⾏:Start->Run->CMD->ipconfig /all >C:\Mac.txt(在命令⾏中把ipconfig命令保存在⽂本⽂档⾥⾯备⽤)结果:本机Mac地址:00.09.73.4B.8A.D7 缺省路由器IP:192.168.8.254步骤截图:图1(本机⽹络信息:Mac.txt)2.⽤“arp”命令清空本机的缓存:命令⾏:Start->Run->CMD->arp –d图2(arp命令 –d参数的帮助说明)3.运⾏Ethereal,开始捕获所有属于ARP协议或ICMP协议的,并且源或⽬的MAC地址是本机的包:图3(Capture->Options中关于⽹卡设置和Capture Filter)图4(抓包截图)4.执⾏命令:“ping” 缺省路由器的IP地址:图5(捕获包)图6(ping 过程)⼆:⽤Ethereal观察tracert命令的⼯作过程:1.⽤Ethereal语法内容及参数说明:命令⾏操作步骤:Start->Run->CMD->tracert图1(Tracert命令全部参数的帮助说明)2.运⾏Ethereal, 设定源和⽬的MAC地址是本机的包,捕获tracert命令中⽤到的消息:Tracert使⽤ICMP,相应过滤规则为:ether host 00:09:73:4B:8A:D7 and icmp图3(Capture->Options中关于⽹卡设置和Capture Filter)3.执⾏“tracert -d ” ,捕获包:执⾏命令:tracert -d :图3 (执⾏命令 tracert –d )图4(抓包截图)图5(捕获包)4.Tracert⼯作原理:Tracert使⽤ICMP消息,具体地讲,tracert发出的是Echo Request消息,触发返回的是Time Exceeded消息和Echo Reply消息。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

HUANG Xiaoyan (College of Information Science & Technology, Hainan University, Danzhou, Hainan 571737)

Abstract Real-time network packets were captured through Ethereal, and actually unpacked for analysis according to the TCP/IP network protocol analysis flow, so as to allow network researchers to have a perceptual knowledge about the data packets and provide a technical method for the network protocol analysis. Key words protocol analysis 曰 Ethereal 曰 packet

以太帧

判断网络层协议标志

0806 ARP协议分析

0800 IP协议分析

0835 RARP协议分析

当应用层的报文通过TCP/IP网络协议栈到达物 理层传输时袁 各层协议都在数据包上封装一个报 头遥 下面以实际捕捉的编号为24的数据包 (图1包列 表窗口选中的数据包)为例袁 自底向上分析各层的网络 协议[2]遥 2.1 数据链路层

判断传输层协议标志

11 UDP协议分析

06 TCP协议分析

01 ICMP协议分析

字节

6

目的MAC地址

6 源MAC地址

2 46~1 500 4 类型 数据 FCS

图 3 以太网V2 MAC帧格式

判断应用层协议标志

20/21 FTP协议分析

80 HTTP协议分析

23 Telnet协议分析

图 2 协议分析流程

统袁 包括Unix尧 Linux和Windows袁 它的操作界面美 观友好袁 可以对实时显示捕获的数据包进行统计与 分析袁 帮助网管员了解网络的运行状况袁 网络研究 人员研究网络协议袁 对网络性能有一个准确的把 握遥 安装完Ethereal后袁 单击Capture下的Options 菜单袁 打开捕获选项对话框袁 设置好捕捉接口 渊interface冤和过滤器(capture filter)袁 设置混杂模 式渊promiscuous mode冤选项(此选项使得网卡并不检验数

通过技术手段捕获数据包并加以分析袁 追踪数 据包在TCP/IP各层的封装过程袁 对于网络协议的研 究具有重要的意义遥 Ethereal是当前较为流行的尧 图形用户接口的抓包软件袁 它以开源尧 免费尧 操作 界面友好等优点广为世界各地网络研究人员使用袁 为网络协议分析搭建了一个良好的研究平台遥

1 捕获实时网络数据 Ethereal适用于当前所有较为流行的计算机系

- 44 -

万方数据

黄筱燕 基于Ethereal的网络协议分析

TCP报文段袁 目的是为上层提供可靠的服务曰 URG标 志为0与紧急指针为0x 00 00袁 表示该报文段为非 紧迫数据遥 2.4 应用层

TCP/IP的传输层与应用层通过应用层接口处的 端口进行通信遥 因特网指派名字和号码公司渊ICANN冤 分配给一些常用的应用进程固定使用的熟知端口院 如FTP的20/21端口尧 TELNET的23端口尧 SMTP使用的 25端口尧 HTTP的80端口尧 DNS的53端口等等遥 根据 图2对传输层源端口号的分析袁 得知使用的是20端 口袁 即应用层采用文件传输协议(FTP)进行数据传输遥 从图1的包细节窗口中查看应用层报文的信息袁 用 16进制表示为54 68 69 73 20 69 73 20 61 20 74 65 73 74 2e 0d 0a 61 62 63 64 65 66 67 0d 0a

万方数据

- 45 -

基于Ethereal的网络协议分析作者: Fra bibliotek者单位: 刊名:

英文刊名: 年,卷(期): 引用次数:

黄筱燕, HUANG Xiaoyan 海南大学信息科学技术学院,海南儋州,571737

热带农业工程 TROPICAL AGRICULTURAL ENGINEERING 2009,33(1) 0次

比特

0

4

版本

首部长度

标识

生存时间

8

16

服务类型

标志

协议

源IP地址

目的IP地址

19

24

31

总长度

片偏移

首部检验和

图 4 IP数据报首部格式

由图4分析此数据报信息院 版本号为4袁 即 IP层使用的是IPv4的版本曰 报头长度5个单位渊20字 节冤曰 服务类型字段0x 00表示是普通数据报曰 数据 报总长度字段0x 00 49袁 为73字节曰 标识为0x 10 a5袁 当数据报需要分片传送时袁 这个字段用来指出 接收到的数据片属于哪一个数据报曰 标志字段4表 示该报文未分片曰 片偏移为0曰 生存时间0x 7e袁 即 126 hop曰 协议字段0x 06袁 根据图2判断传输层协 议标志表明传输层使用的是TCP协议袁 即IP层封装 了TCP报文段 渊Segment冤曰 首部校验和字段0x da e7袁 在IP层仅对首部进行检验袁 经检验首部数据无误曰 源IP地址是d2 25 33 1a 渊210.37.51.26冤袁 目的IP地 址为d2 25 39 bd 渊210.37.57.189冤遥 2.3 传输层

分析得出院 TCP源端口为0x 00 14(20)袁 端口号 20是FTP协议数据传输的保留端口袁 根据图2判断应 用层协议标志表明应用层使用的是FTP协议曰 目的 端口号0x 05 15 渊1301冤袁 此端口是FTP用户端的端口号曰 报文段序号为0x d2 39 4e 79袁 它等于本次连接的 初始序号加上报文第1个字节在整个数据流中的序 号袁 因此袁 包细节窗口显示了相对于建立连接的初 始握手序列号的相对值1(图1)袁 图中的下一序列号 34就意味着数据区长度是33字节曰 同理确认号0x 7e 08 ee 0d袁 其相对值也为1曰 标志位0x 00 18指 示ACK标志为1袁 表明确认号有效袁 PSH为1表示接收 方将数据不做缓存袁 将接收到的数据立即传输给应 用层曰 窗口字段为0x ff ff袁 表明接收的最大窗口 为65 535字节袁 这个字段用于流量控制曰 校验和字 段为0x 2e f2袁 该字段对首部和数据进行二进制反 码求和运算袁 结果再求一次反码所得袁 用于检验

- 42 -

万方数据

黄筱燕 基于Ethereal的网络协议分析

图 1 捕获的实时数据包

2 网络协议分析 数据包是TCP/IP协议通信传输中的数据单位袁

在不同的协议层袁 将根据所采用的协议封装成相应 协议数据单元(PDU)遥 对数据包进行协议分析的过程 就是一条从协议树根结点到某个叶子结点的路径[1]袁 自数据链路层向应用层根据各层协议标识和端口号来 逐层判断所封装的协议袁 协议分析流程见图2遥

TCP/IP的传输层有2个不同的协议袁 即用户数 据报协议渊UDP冤和传输控制协议渊TCP冤遥 通过网络层 的分析袁 判断该数据包在传输层使用了TCP协议遥 TCP以TCP报文段渊Segment冤为协议数据单元袁 提供可 靠的尧 面向连接的字节流传输服务遥 从图1的包细 节窗口中查看TCP报文段的首部信息渊长度20字节冤袁 用16 进制表示为院

00 14 05 15

d2 39 4e 79

7e 08 ee 0d

50 18 ff ff

2e f2 00 00

TCP报文段固定首部格式如图5遥

比特 0

数据 偏移

8

16

源端口

序号

确认号

UA P R

保留 R C S S

GKHT

检验和

24

31

目的端口

SF YI NN

窗口 紧急指针

图 5 TCP报文段固定首部格式

示为1个点冤遥

① 基金项目院 华南热带农业大学校基金资助(NO.RND06023) 收稿日期院 2008-12-16 责任编辑/白 净 E-mail: rngcrngc3@

② 黄筱燕(1972~)袁 女袁 汉族袁 讲师袁 硕士曰 主要研究方向院 计算机网络技术与应用尧 网络性能分析遥

31 32 33 34 35 36 37袁 经Ethereal解码分析袁 其 此数据包传输的数据内容为 野This is a test... abcdefg... 1234567冶遥 Ethereal不但可以对捕捉 到的数据包进行协议分析袁 还可以分析数据包所携

带的数据内容遥 此外袁 Ethereal还可截获用户的帐 号及密码等机密信息袁 由此可见Ethereal强大的截 取与分析功能遥

从图3可知院 根据数据链路层以太网协议袁 可 以获取此帧的目的MAC地址(1~6字节)为00 19 b9 75 e2 0b曰 源MAC地址 (7~12字节)为00 e0 63 53 f0 75曰 帧的类型渊13~14字节冤为0x 08 00袁 根据图2判 断网络层协议标志可知袁 网络层采用的是IP协议袁

2009 年 2 月 Feb援 圆园园9

栽砸韵孕陨悦粤蕴 粤郧砸陨悦哉蕴栽哉砸AL ENGINEERING

第 33 卷第 1 期 灾燥造援33熏 晕燥援1

基于Ethereal 的网络 协议分 析 淤

黄筱燕②

渊海南大学信息科学技术学院 海南儋州 571737冤

摘 要 通过Ethereal捕捉实时网络数据包袁 并根据网络协议分析流程对数据包在TCP/IP各层协议中进行实际 解包分析袁 让网络研究人员对数据包的认识上升到一个感性的层面袁 为网络协议分析提供技术手段遥 关键词 协议分析 曰 Ethereal 曰 数据包 中图分类号 TP393.04