802.1x认证(英文版)

802.1X集成Radius认证

802.1X集成Radius认证802.1X是一种网络访问控制协议,它提供了对网络中用户和设备的认证和授权。

Radius(远程身份验证拨号用户服务)是一种用于网络访问控制的认证和授权协议。

802.1X集成Radius认证意味着将这两种协议结合在一起使用,以增强网络的安全性和管理能力。

802.1X协议的主要目的是验证连接到LAN或WLAN的用户或设备的身份,并根据他们的认证状态控制他们的访问权限。

它是一种基于端口的认证方法,只有在用户或设备提供有效的凭证后,才能建立网络连接。

这可以防止未授权的用户或设备访问网络资源,保护网络的安全性。

Radius协议是一种用于网络认证和授权的协议,它通过对用户身份进行验证,并为其分配相应的权限和访问级别来控制网络访问。

Radius服务器负责处理用户认证请求,并与认证服务器进行通信进行身份验证和授权。

集成Radius认证意味着802.1X协议将使用Radius服务器来处理认证请求和授权决策。

802.1X集成Radius认证提供了许多优势。

首先,它增强了网络的安全性。

通过要求用户或设备提供有效的凭证,并通过Radius服务器进行身份验证,可以防止未经授权的用户或设备访问网络资源。

这可以减少网络攻击的风险,保护敏感数据和资源的安全性。

其次,802.1X集成Radius认证提供了更好的管理能力。

通过使用Radius服务器,网络管理员可以更轻松地管理和控制用户对网络资源的访问。

他们可以根据用户的身份和权限,对其进行精确的访问控制。

此外,管理员还可以跟踪和审计用户的网络活动,以确保他们的行为符合网络策略和合规要求。

另外,802.1X集成Radius认证还可以支持灵活的网络配置和部署。

由于Radius协议的灵活性,网络管理员可以根据实际需求和网络拓扑来配置和部署认证和授权策略。

他们可以定义不同的认证方法、访问权限和策略,并将其应用到不同的网络设备和用户上。

最后,802.1X集成Radius认证还提供了互操作性。

802.1x端口认证

802.1x端口认证带有eap的radius服务器是802.1x唯一支持的认证服务器,可扩展身份验证(EAP)依赖于radius服务,只支持2层的static_access port,voice port,以及3层的routed port认证的配置Aaa new-model 启用AAA认证Aaa authentication dot1x default group radius 创建一个基于802.1x的认证方法列表Aaa authorization network default group radius 对网络授权Radius-server host 172.16.36.1 key cisco 设置radius服务器地址和密码Dot1x system-auth-control 在全局模式下启用802.1x的认证Int f0/1 进入端口模式下Swichport mode access 设置端口为access模式Dot1x port-control auto 在该端口上启用Force-authorized关键字,802.1x验证被禁用,无需验证即转换到授权状态,是默认设置Force-unauthorized 关键字导致端口处于未认证状态,忽略客户所有的验证尝试。

Auto 启用802.1x授权状态,验证前只允许通过eapol帧,通过验证后进入数据转发状态,不支持802.1x的客户端,不能获批进入网络。

如果客户端支持802.1x,发送固定次数的eapol 请求没有响应,就直接进入授权转发状态设置方案1、认证成功,把其放到正确的vlan,2、认证不成功多次,把其放到“教育”vlan(restrict)3、没有AAA认证软件,放到防护vlan,也可以说下载vlan,下载认证软件。

博达交换机802.1x认证配置手册

6

(Chap-Response/MD5 Challenge)

Radius-access--Request Radius-access--Accept

(Chap-Success)

8

7

802.1X---22

802.1x EAP终结认证图示

3. 结合 结合Radius认证 认证

EAP透传方式: 透传方式: 透传方式

2. System间信息交换 间信息交换

.Authenticator与 Authentication Server 间通过EAP帧

交换信息

.Supplicant 与 Authenticator 间则以IEEE 802.1x 所

定义的EAPoL帧交换信息。

.EAP 帧中封装了认证数据,该认证数据将被封装

缺点:

需要特定的客户端软件

802.1X---19

三、802.1x 在博达交换机上 的认证方式

802.1X---20

1. 本地数据库认证

客户端

1 2 3 4 5 6

博达交换机 EAPOL-Start EAP-Request/Identity EAP-Response/Identity EAP-Request/MD5 Challenge EAP-Response/MD5 Challenge EAP-Success

配置802.1x的AAA认证方式 的 配置 认证方式

dot1x max-req count

配置身份认证请求的最大次数

802.1X---27

802.1x的配置任务 的配置任务

dot1x user-permit xxxx

配置端口下绑定的用户

dot1x authentication method yyy

802.1X认证原理

802.1X认证原理802.1X(dot1x) 技术简介802.1X认证,又称为EAPOE(Extensible Authentication Protocol Over Ethernet)认证,主要目的是为了解决局域网用户接入认证问题。

802.1X认证时采用了RADIUS协议的一种认证方式,典型的C/S结构,包括终端、RADIUS客户端和RADIUS服务器。

802.1x简介:IEEE802 LAN/WAN委员会为解决无线局域网网络安全问题,提出了802. 1X协议。

后来,802.1X协议作为局域网接口的一个普通接入控制机制在以太网中被广泛应用,主要解决以太网内认证和安全方面的问题。

802.1X协议是一种基于接口的网络接入控制协议。

“基于接口的网络接入控制”是指,在局域网接入设备的接口这一级,接入设备通过认证来控制用户对网络资源的访问。

802.1X认证的特点:o安全性高,认证控制点可部署在网络接入层或汇聚层。

o需要使用802.1x认证客户端或操作系统自带的802.1X客户端。

使用AnyOffice 时可以根据终端检查结果规格隔离于和后域。

o技术成熟,被广泛应用于各类型园区网员工接入。

802.1X认证应用场景:o有线接入层:安全性最高,设备管理复杂。

o有线汇聚层:安全性中高,设备少,管理方便。

o无线接入:安全性高,设备少,管理方便。

802.1X系统架构:802.1X系统为典型的Client/Server结构,包括三个实体:客户端、接入设备和认证服务器。

o客户端是位于局域网段一端的一个实体,由该链路另一端的接入设备对其进行认证。

客户端一般为一个用户终端设备,用户可以通过启动客户端软件发起802.1X认证。

客户端必须支持局域网上的可扩展认证协议EAPOL(Extensible Authentication Protocol over LAN)。

o接入设备是位于局域网段一端的另一个实体,对所连接的客户端进行认证。

WLAN认证方式基础一_802.1X认证

IEEE 802.1x 认证∙EAP 协议(可扩展认证协议)∙EAP-TLS∙PEAP-MSCHAPv2∙PEAP-TLSEAP 协议概述可扩展认证协议(Extensible Authentication Protocol, EAP),是一个普遍使用的认证框架,它常被用于无线网络或 PPP 连接的认证中。

EAP 不仅可以用于无线局域网,而且可以用于有线局域网,但它在无线局域网中使用的更频繁。

EAP 是一个认证框架,而不是一个固定的认证机制。

EAP 提供一些公共的功能,并且允许协商真正的认证机制。

这些机制被叫做 EAP 方法,现在大约有40种不同的 EAP 方法。

常见的 EAP 方法有:EAP-MD5, EAP-OTP, EAP-GTC, EAP-TLS, EAP-PEAP, EAP-SIM 等。

虽然 EAP 提供了很强的扩展性,但是取决于不同的 EAP 方法,EAP 消息可能以明文的方式发送。

攻击者如果能访问传输介质,则可以监听EAP报文消息,甚至可以伪造,修改协议报文。

这个问题在无线网络中尤为突出。

因此并不是所有 EAP 方法都适合无线网络认证。

无线网络最常使用的认证方法为:EAP-TLS ,PEAP-MSCHAPv2。

EAP-RADIUS(RADIUS 中继)EAP-RADIUS 并不是一种真正的认证方法,而是指无线接入点(AP),把无线客户端的 EAP 报文,以中继方式转发到外部 RADIUS 认证服务器中,由 RADIUS 服务器完成真正的认证过程。

EAP-TLS概述EAP-TLS 协议是在 EAP 协议框架上,使用 TLS 协议来完成身份认证,密钥交换功能。

TLS 协议也是 HTTPS 协议的核心。

因此 EAP-TLS 可以视为与 HTTPS 协议同等的安全性。

EAP-TLS 协议使用双向证书认证,要求服务器及客户端都使用证书,向对方证明身份,并在无线客户端及认证服务器间安全地协商和传输加密密钥,以保证无线数据传输的机密性及完整性。

Cisco SW 802.1x认证

802.1x - 简介802.1x协议是基于Client/Server的访问控制和认证协议。

它可以限制未经授权的用户/设备通过接入端口访问LAN/MAN。

在获得交换机或LAN提供的各种业务之前,802.1x对连接到交换机端口上的用户/设备进行认证。

在认证通过之前,802.1x只允许EAPoL(基于局域网的扩展认证协议)数据通过设备连接的交换机端口;认证通过以后,正常的数据可以顺利地通过以太网端口。

网络访问技术的核心部分是PAE(端口访问实体)。

在访问控制流程中,端口访问实体包含3部分:认证者--对接入的用户/设备进行认证的端口;请求者--被认证的用户/设备;认证服务器--根据认证者的信息,对请求访问网络资源的用户/设备进行实际认证功能的设备。

以太网的每个物理端口被分为受控和不受控的两个逻辑端口,物理端口收到的每个帧都被送到受控和不受控端口。

对受控端口的访问,受限于受控端口的授权状态。

认证者的PAE 根据认证服务器认证过程的结果,控制"受控端口"的授权/未授权状态。

处在未授权状态的控制端口将拒绝用户/设备的访问。

802.1x - 1.802.1x认证特点基于以太网端口认证的802.1x协议有如下特点:IEEE802.1x协议为二层协议,不需要到达三层,对设备的整体性能要求不高,可以有效降低建网成本;借用了在RAS系统中常用的EAP(扩展认证协议),可以提供良好的扩展性和适应性,实现对传统PPP认证架构的兼容;802.1x的认证体系结构中采用了"可控端口"和"不可控端口"的逻辑功能,从而可以实现业务与认证的分离,由RADIUS和交换机利用不可控的逻辑端口共同完成对用户的认证与控制,业务报文直接承载在正常的二层报文上通过可控端口进行交换,通过认证之后的数据包是无需封装的纯数据包;可以使用现有的后台认证系统降低部署的成本,并有丰富的业务支持;可以映射不同的用户认证等级到不同的VLAN;可以使交换端口和无线LAN具有安全的认证接入功能。

802.1X认证完整配置过程RADIUS_server搭建

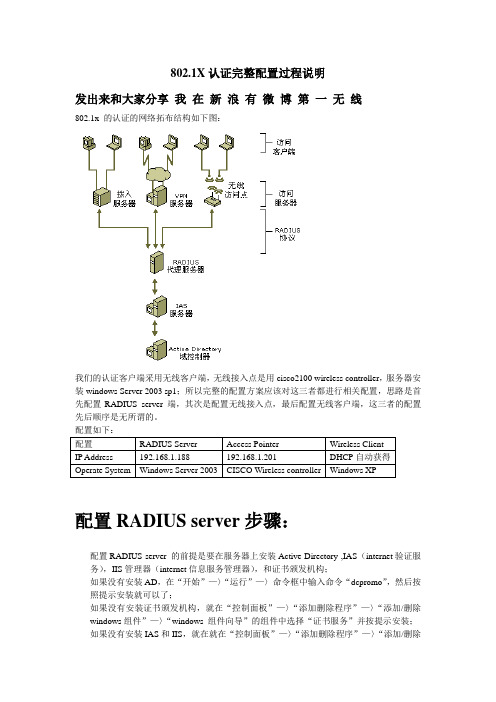

802.1X认证完整配置过程说明发出来和大家分享我在新浪有微博第一无线802.1x 的认证的网络拓布结构如下图:我们的认证客户端采用无线客户端,无线接入点是用cisco2100 wireless controller,服务器安装windows Server 2003 sp1;所以完整的配置方案应该对这三者都进行相关配置,思路是首先配置RADIUS server 端,其次是配置无线接入点,最后配置无线客户端,这三者的配置先后顺序是无所谓的。

配置如下:配置RADIUS Server Access Pointer Wireless ClientIP Address 192.168.1.188 192.168.1.201 DHCP自动获得Operate System Windows Server 2003 CISCO Wireless controller Windows XP配置RADIUS server步骤:配置RADIUS server 的前提是要在服务器上安装Active Directory ,IAS(internet验证服务),IIS管理器(internet信息服务管理器),和证书颁发机构;如果没有安装AD,在“开始”—〉“运行”—〉命令框中输入命令“dcpromo”,然后按照提示安装就可以了;如果没有安装证书颁发机构,就在“控制面板”—〉“添加删除程序”—〉“添加/删除windows组件”—〉“windows 组件向导”的组件中选择“证书服务”并按提示安装;如果没有安装IAS和IIS,就在就在“控制面板”—〉“添加删除程序”—〉“添加/删除windows组件”—〉“windows组件向导”的组件中选择“网络服务”按提示完成安装;在AD和证书服务没有安装时,要先安装AD然后安装证书服务,如果此顺序翻了,证书服务中的企业根证书服务则不能选择安装;在这四个管理部件都安装的条件下,可以配置RADIUS服务器了。

Ruckus Unleashed AP 802.1x 认证配置示例

Ruckus Unleashed AP 802.1X认证 SSID配置示例1.组网需求某企业购买了几台Ruckus Unleashed AP、路由器和交换机等网络设备,路由器供出口Internet接入功能,交换机提供有线网络接入和AP接入功能,Unleashed AP 提供无线网络接入功能。

为保证无线网络安全,该企业WIFI用户采用802.1X认证方式接入网络。

2.配置思路1.Unleashed AP 初始化配置;2.配置802.1x认证方式SSID;3.配置本地802.1x用户。

3.配置步骤3.1Unleashed AP 初始化配置a)电脑有线网卡配置IP为:192.168.0.X(X为192.168.0.2~254任一地址)b)用非IE内核浏览器登录:https://192.168.0.1,c)Unleashed AP 支持中文,喜欢中文用户可选中文,国内用户可选国家代码为中文。

d)一般多AP场景,AP工作在非网关模式,DHCP由其它设备实现(如出口网关、路由器或者交换机),IP地址建议配置为手动模式,方便管理。

本文按非网关模式配置。

少量AP场景,AP可选网关模式,由Ap来实现出口路由器功能,WAN IP 地址可以根据出场景需要配置,可手动、DHCP或者PPPOE拨号e)配置无线信号名称即 SSID 和密码,密码不能有空格,最少8位最多64位字符。

f)配置Unleashed AP管理帐号和密码,可选密码恢复配置,如果密码恢复配置没选而且忘记密码,也可以直接按AP后面的Reset或者 Reset hard按钮恢复出厂设置。

g)点击“完成”,初始化配置结束,AP会重新启动。

不要断开电源或重启AP,不要刷新浏览器或点击浏览器的"回退"按钮h)配置完成后,其它AP只要接入到同一网段,都会自动接入到Unleashed系统里面,不需要做其它配置,建议在Unleashed系统里将Ap管理IP 配置为手动以方便以后登录管理。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

DHCP TFTP KRB5 HTTP EAPOL

?

Unknown User

Page 6

Introduction – Deault Security with 802.1x

After Authentication

User or device is known Identity-based access control Single MAC per port (except for IP phone and VMware)

Page 10

廠區- Core Switch Cisco Catalyst 6509 switch

VLAN 362 10.36.232.16~ 10.36.235.254 10.36.232.16

10.39.X.X

Trunk

機房 Cisco Catalyst 3560 switch

Radius server & Active Directory 10.36.3.200 10.36.3.201 End-user 端 Cisco Catalyst 2960 switch

Page 4

Introduction – Deault Security with 802.1x

No Authentication Required

No access control Hard to identify users

DHCP

TFTP KRB5

?

Unknown User

HTTP

DHCP TFTP KRB5 HTTP

ID: yichun Pwd:yichun

Page 7

Introduction – Deault Security with 802.1x

Clients without supporting 802.1x cannot send EAPOL

Only windows 2000 and later support 802.1x No access without EAPOL

Client MAC address identity is valid Assign the port to a restricted VLAN

Client MAC address identity is invalid Assign the port to a VLAN

Done

Done All authentication servers are down Done Done

Use inaccessible authentication bypass (critical authentication) to assign the critical port to a VLAN

All authentication servers are down

1 = This occurs if the switch does not detect EAPOL packets from the client.

Internet Authentication Service (IAS)

ห้องสมุดไป่ตู้

現行遠端存取原則

– 以switch 10.36.1.250為例

Authentication Request MAC Address Valid MAC Address? No Guest VLAN - Policy: Authorize VLAN 362 IP Range: 10.36.232.16~ 10.36.235.254 1. Authentication fails 2. No response

Authenticator: Access Device · Cisco Catalyst Switches and Access Points - Cisco 2960 (IOS version 12.2(52)SE )

Back-End Database · AD, LDAP

Page 2

Introduction – Authentication Process

Step 3 編輯設定檔

– VLAN Assignment

• • • Tunnel-Type

選擇通道協定為VLAN

Tunnel-Medium-Type 選擇建立通道時之傳輸媒體為802 Tunnel-Pvt-Group-ID

選擇該群組使用者被指派之VLAN ID

Page 18

Internet Authentication Service (IAS)

Page 5

Introduction – Deault Security with 802.1x

Before Authentication

Strictly access control Still hard to identify users Only EAPOL,CDP,and STP traffic pass before authentication

assigned to Trunk VLAN 390

X Deny accessing MAC

End-user PC/NB

Page 11

Unknown users

Valid users

System Environment

Environment and Equipment

– Microsoft Windows Server 2003 R2 – Cisco Catelyst 2960 series

To prevent unauthorized devices from accessing the network

Supplicant: IEEE 802.1X Client · Microsoft Native and Cisco Secure Service Clients (SSC) - Windows 2000 and later support 802.1x

Step 3 編輯設定檔

EAP method MD-5 Challenge

Authentication Password

PEAP Smart cards or other CAs

Certification Certification

Page 17

Internet Authentication Service (IAS)

Internet Authentication Service (IAS)

新增與Radius連線之switch設備 (Authenticators)

– RADIUS共用密碼需和Switch上設置相同 (本專案之共用密碼為foxnet802)

– 不需勾選”要求包含訊息驗證者屬性“

Page 13

DHCP TFTP EAPOL

?

Unknown User

Page 8

Introduction – IEEE 802.1X Decision-making

Start

Is the client IEEE 802.1x capable?

No

IEEE 802.1x authentication process times out.

Remote Access Policy

Authentication Request MAC Address Valid MAC Address? No Guest VLAN - Policy: Authorize VLAN 362 IP Range: 10.36.232.16~ 10.36.235.254 1. Authentication fails 2. No response *Invalid.MAC.Address

Page 3

Introduction – IEEE 802.1X Protocols

Extensible Authentication Protocol (EAP) A flexible transport protocol used to encapsulate and carry authentication information

The switch gets an EAPOL message, and the EAPOL message exchange begins.

Use MAC authentication bypass

Client identity is valid Assign the port to a VLAN

MAC

Authentication FAIL! Authentication success! Authentication starts! - Invalid MAC User-specific VLAN This user is

Trunk assigned to

VLAN 362

Invalid MAC is

Yes - Policy: Accessing the default VLAN Remote Access Policy: 1. Windows-Groups: MAC Authentication 2. NAS-IP-Address: Switch’s IP 3. Tunnel-Type: Virtual LANs (VLAN) 4. Tunnel-Medium-Type: 802 5. Tunnel-Pvt-Group-ID: the same VLAN ID as the switch

Outline

Introduction System Environment Setting

– Internet Authentication Service – Active Directory – Switch

Problems & Solutions