TIPTOP隔离网闸文件交换配置案例

利谱隔离网闸百兆TIPTOPv20

应用访问控制

可根据来源、目的地、用户特权和时间来控制对特定的HTTP、SMTP或FTP等资源的访问。

视频支持

支持视频会议、流媒体、短信等特殊应用代理以及用户定制协议。

传输方向控制

支持单向、双向传输控制。

防病毒

支持病毒检查。

利谱隔离网闸百兆TIPTOPv2.0

指标项

指标要求

产品形态

产品采用“2+1”(即双主机系统+DTP物理隔离通道控制系统)体系结构,产品是自主研发,具备DTP物理隔离通道系统证书。

硬件配置

机架式机箱,带液晶菜单显示内外网IP地址等整机信息,面板可操控整机复位、关机,机箱高强度钢壳结构

网络接口

≥2个标准10/100M/Base-TX(RJ45)自适应以太网接口,可扩展到6个。

单双向访问控制

支持单双向数据访问控制。

文件交换防毒

安全文件交换模块支持防病毒文件过滤

文件类型过滤

支持传输文件类型控制。支持关键字黑白名单过滤等多种附加功能

日志模块

日志审计支持分模块日志控制策略

日志管理

支持日志浏览、查询、导出、删除

审计员认证

单独审计员用户认证

管理界面

友好的全中文GUI配置界面

硬件USB钥匙

采用硬件USB钥匙加密管理

负载均衡和双机热备

支持负载均衡和双机热备

产品证书

1、公安部销售许可证

2、国家保密局认证

3、国家信息安全测评中心认证

4、解放军信息安全产品认证

5、软件著作权证书

6、隔离部件专利证书;

管理接口

提供1个标准10/100MBase-TX(RJ45)自适应以太网接口,1个串口。

TIPTOP网络安全隔离卡白皮书

传真(Fax):0755-83367038

电子信箱:postmaster@

一.物理隔离卡

1.1双硬盘物理隔离卡

1.1.1TP-901X系列软件切换隔离卡……………………………………………….3

1.1.2TP-801X系列硬件隔离卡……………………………………………………..4

布线环境;用户可自定义开机提示画面。支持超薄机箱。

TP-901ESD隔离卡:支持PCI通讯控制;隔离卡驱动程序内置,

SATA硬盘数据线切换;不占用电脑主板COM口;适用于单、

双布线环境;用户可自定义开机提示画面。支持超薄机箱。

TP-901ESDQ隔离卡:支持PCI通讯控制;支持快速切换;隔离

卡驱动程序内置,SATA硬盘数据线切换;不占用电脑主板COM

条网线(单布线)的用户,须配合网络线路选择器使用。

使用鼠标在屏幕上软件切换。

TP-60XH为半高单硬盘隔离卡。

性能说明

1、软件切换,可设定开机选择功能,界面美观;

2、安装方便,安装时可自动拷贝内网数据到外网,附带

WIN2000/WINXP克隆问题修复程序;

3、兼容性好,不占系统资源;支持WINDOWS系列操

三网物理隔离卡:TP-901T软件切换隔离卡、TP-801T硬件切换隔离卡

单硬盘物理隔离卡:TP-601硬件分区隔离卡、TP-608软件分区隔离卡

单布线网络(需配合网络线路选择器使用)。

适用环境

@国家明文规定涉密网必须与互联网实行物理隔离的党政军机关单位;

@与互联网应当实行物理隔离以确保内部网安全的政府和企事业单位;

1.2三网物理隔离卡

1.2.1TP-901T软件切换三网隔离卡…………………………………………5

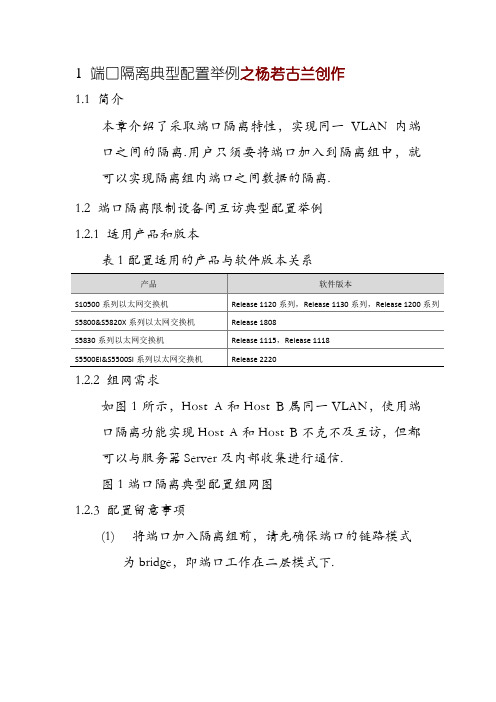

端口隔离典型配置举例

1 端口隔离典型配置举例之杨若古兰创作1.1 简介本章介绍了采取端口隔离特性,实现同一VLAN内端口之间的隔离.用户只须要将端口加入到隔离组中,就可以实现隔离组内端口之间数据的隔离.1.2 端口隔离限制设备间互访典型配置举例1.2.1 适用产品和版本1.2.2 组网需求如图1所示,Host A和Host B属同一VLAN,使用端口隔离功能实现Host A和Host B不克不及互访,但都可以与服务器Server及内部收集进行通信.图1 端口隔离典型配置组网图1.2.3 配置留意事项(1) 将端口加入隔离组前,请先确保端口的链路模式为bridge,即端口工作在二层模式下.(2) 同一端口不克不及同时配置为营业环回构成员端口和隔离组端口,即营业环回构成员端口不克不及加入隔离组.1.2.4 配置步调# 创建VLAN 100 ,并将端口GigabitEthernet1/0/1、GigabitEthernet1/0/2、GigabitEthernet1/0/3、GigabitEthernet1/0/4全部加入VLAN 100.<SwitchA> systemview[SwitchA] vlan 100[SwitchAvlan100] port gigabitethernet 1/0/1 togigabitethernet 1/0/4[SwitchAvlan100] quit# 将端口GigabitEthernet1/0/1、GigabitEthernet1/0/2加入隔离组.[SwitchA] interface gigabitethernet 1/0/1[SwitchAGigabitEthernet1/0/1] portisolate enable[SwitchAGigabitEthernet1/0/1] quit[SwitchA] interface gigabitethernet 1/0/2[SwitchAGigabitEthernet1/0/2] portisolate enable[SwitchAGigabitEthernet1/0/2] quit1.2.5 验证配置# 使用display portisolate group命令显示Switch A上隔离1.2.6 配置文件S5500SI系列交换机不撑持port linkmode bridge命令.#vlan 100#interface GigabitEthernet1/0/1port linkmode bridgeport access vlan 100portisolate enable#interface GigabitEthernet1/0/2port linkmode bridgeport access vlan 100portisolate enable#interface GigabitEthernet1/0/3port linkmode bridgeport access vlan 100#interface GigabitEthernet1/0/4port linkmode bridgeport access vlan 100#1.3.2 组网需求如图2所示,某公司内部的研发部分、市场部分和行政部分分别与Switch B上的端口相连.请求在使用端口隔离功能的情况下同时实现以下需求:各部分与外界收集互访.在每天8:00~12:00的时间段内,答应Host A访问行政部分的服务器,拒绝其它的IP报文通过.在每天14:00~16:00的时间段内,答应Host B访问行政部分的服务器,拒绝其它的IP报文通过.在其他时间段,各部分之间不克不及互访.图2 隔离端口间的定时互访组网图1.3.3 配置思路要实现隔离端口间的互访,须要在网关设备上使用当地代理ARP功能.然而,启用当地代理ARP以后,接入层设备上的隔离端口都可互访或某一IP地址范围内的设备可互访.是以,还须要结合网关设备的报文过滤功能以实现隔离端口间的定时访问.1.3.4 配置步调1. Switch B的配置# 配置Switch B上的端口GigabitEthernet1/0/1、GigabitEthernet1/0/2、GigabitEthernet1/0/3和GigabitEthernet1/0/4属于同一VLAN 100;并将端口GigabitEthernet1/0/1、GigabitEthernet1/0/2和GigabitEthernet1/0/3加入到隔离组中,以实现研发部分、市场部分和行政部分彼此之间二层报文不克不及互通.<SwitchB> systemview[SwitchB] vlan 100[SwitchBvlan100] port gigabitethernet 1/0/1 togigabitethernet 1/0/4[SwitchBvlan100] quit[SwitchB] interface gigabitethernet 1/0/1[SwitchBGigabitEthernet1/0/1] portisolate enable[SwitchBGigabitEthernet1/0/1] quit[SwitchB] interface gigabitethernet 1/0/2[SwitchBGigabitEthernet1/0/2] portisolate enable[SwitchBGigabitEthernet1/0/2] quit[SwitchB] interface gigabitethernet 1/0/3[SwitchBGigabitEthernet1/0/3] portisolate enable[SwitchBGigabitEthernet1/0/3] quit2. Switch A的配置# 在Switch A上配置VLAN接口100的IP地址为10.1.1.33,掩码为24位.<SwitchA> systemview[SwitchA] vlan 100[SwitchAvlan100] port gigabitethernet 1/0/4 [SwitchAvlan100] interface vlaninterface 100# 在Switch A上配置当地代理ARP,实现部分之间的三层互通.[SwitchAVlaninterface100] localproxyarp enable [SwitchAVlaninterface100] quit# 在Switch A上定义两个工作时间段,分别是trname_1,周期时间范围为每天的8:00~12:00;trname_2,周期时间范围为每天的14:00~16:00.[SwitchA] timerange trname_1 8:00 to 12:00 daily[SwitchA] timerange trname_2 14:00 to 16:00 daily# 在Switch A上定义到行政部分服务器的三条访问规则.答应Host A访问行政部分的服务器. [SwitchA] acl number 3000[SwitchAacladv3000] rule permit ip source 10.1.1.1 0 destination 10.1.1.24 0 timerange trname_1答应Host B访问行政部分的服务器. [SwitchAacladv3000] rule permit ip source 10.1.1.16 0 destination 10.1.1.24 0 timerange trname_2禁止各部分间的互访.[SwitchAacladv3000] quit# 在端口GigabitEthernet1/0/4上利用高级IPv4 ACL,以对该端口收到的IPv4报文进行过滤.[SwitchA] interface gigabitethernet 1/0/4[SwitchAGigabitEthernet1/0/4] packetfilter 3000 inbound[SwitchAGigabitEthernet1/0/4] quit1.3.5 验证配置# 使用display portisolate group命令显示Switch B上隔离组的信息.[SwitchB] display portisolate groupPortisolate group information:Uplink port support: NOGroup ID: 1Group members:GigabitEthernet1/0/1 GigabitEthernet1/0/2 Gigabit Ethernet1/0/3# 显示Switch A上的配相信息在VLAN接口视图下通过display this命令显示VLAN 100的信息.[SwitchAVlaninterface100]display this#interface Vlaninterface100localproxyarp enable#return通过display acl 3000命令显示Switch A上的访问规则.[SwitchA]display acl 3000Advanced ACL 3000, named none, 3 rules,ACL's step is 5rule 0 permit ip source 10.1.1.1 0 destination 10.1.1.24 0timerange trname_1rule 5 permit ip source 10.1.1.16 0 destination 10.1.1.24 0timerange trname_21.3.6 配置文件S5500SI系列交换机不撑持port linkmode bridge命令.Switch B:#vlan 100#interface GigabitEthernet1/0/1port linkmode bridgeport access vlan 100portisolate enable#interface GigabitEthernet1/0/2port linkmode bridgeport access vlan 100portisolate enable#interface GigabitEthernet1/0/3port linkmode bridgeport access vlan 100portisolate enable#interface GigabitEthernet1/0/4port linkmode bridgeport access vlan 100#Switch A:#timerange trname_1_8:00 to 12:00 daily timerange trname_2 14:00 to 16:00 daily#acl number 3000rule 0 permit ip source 10.1.1.1 0 destination 10.1.1.24 0 timerange trname_1rule 5 permit ip source 10.1.1.16 0 destination 10.1.1.24 0 timerange trname_2#vlan 100#interface Vlaninterface 100localproxyarp enable#interface GigabitEthernet1/0/4port linkmode bridgeport access vlan 100packetfilter 3000 inbound#。

网闸文件交换配置案例

网闸文件交换功能配置案例2006-1-17目录1 网络拓扑 (1)2 客户需求 (1)3 网络配置 (2)3.1 内网网络端口配置 (2)3.2 内网管理端口地址 (2)3.3 外网网络端口配置 (2)3.4 外网管理端口地址 (3)4 网闸具体配置 (3)4.1 需求一文件交换配置 (3)4.1.1 文件交换模块配置 (3)4.1.2 发送黑名单的设置 (8)4.1.3 发送白名单的设置 (9)4.1.4 接受黑名单的设置 (11)4.1.5 接受白名单的设置 (12)4.2 需求二实现内外网主机共享目录之间文件自动交换 (14)1 网络拓扑说明: 1 网闸的内外网管理端口地址分别默认为:内网:10.0.0.1,外网:10.0.0.2,建议不要进行更改,如果与已有网络冲突可以在管理界面上进行更改。

2 PC5为管理主机,其地址要求与网闸的管理端口地址在同一个网段。

3 管理主机与网闸的内外网管理端口相连接,分别以https://10.0.0.1和https://10.0.0.2访问,用户名和密码为:admin 。

2 客户需求客户需求需求一:实现外网用户对内网共享文件的读取,关键字的过滤;注意:配置相反的任务就可以实现内网用户对外网共享文件的读取,关键字的过滤;需求二:内外网文件服务器可将本地目录下文件互传到对方服务器指定的目录下的文件夹下。

内网外网文件交换服务器 192.168.2.56集线器Pc5 10.0.0.4安全隔离与信息交换系统管理口 10.0.0.1 网络口 192.168.2.100管理口 10.0.0.2 网络口192.168.1.100文件交换服务器192.168.1.473网络配置3.1 内网网络端口配置修改IP地址为:192.168.2.100 子网掩码:255.255.255.03.2 内网管理端口地址如与网络接口不冲突,可以为默认。

3.3 外网网络端口配置修改IP地址为:192.168.1.100,子网掩码:255.255.255.03.4 外网管理端口地址如与网络接口不冲突,可以为默认。

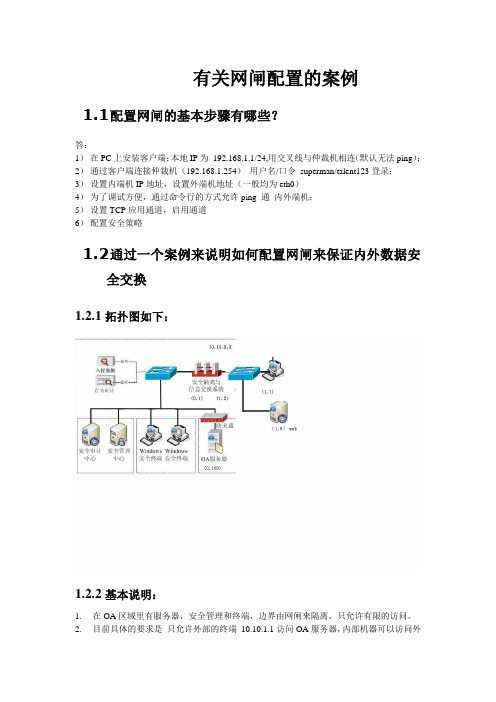

有关网闸的配置案例

有关网闸配置的案例1.1配置网闸的基本步骤有哪些?答:1)在PC上安装客户端;本地IP为192.168.1.1/24,用交叉线与仲裁机相连(默认无法ping);2)通过客户端连接仲裁机(192.168.1.254)用户名/口令superman/talent123登录;3)设置内端机IP地址,设置外端机地址(一般均为eth0)4)为了调试方便,通过命令行的方式允许ping 通内外端机;5)设置TCP应用通道,启用通道6)配置安全策略1.2通过一个案例来说明如何配置网闸来保证内外数据安全交换1.2.1拓扑图如下:1.2.2基本说明:1.在OA区域里有服务器,安全管理和终端,边界由网闸来隔离,只允许有限的访问。

2.目前具体的要求是只允许外部的终端10.10.1.1访问OA服务器,内部机器可以访问外部的WEB 10.10.1.53.不能泄漏内(外)部的网络结构。

1.2.3基本配置:设置内外端地址1.2.4测试验证:由于是端口转发,客户端的IE无需作代理设置,只是将访问的目的设为外(内)端机地址10.10.1.2(10.10.0.1)即可。

1.2.5效果用户只需访问本地的服务器,通过网站作代理映射,就可以到达从内部(外部)访问外部(内部)的目的。

以下为链接:http: //10.10.0.1 (可以访问到10.10.1.5)http://10.10.1.2(可以访问到10.10.0.109)1.3 对于级联的网闸的配置如何来做在等级保护的实际案例中,需要两个或以上的网闸来配置一条完整的通道,如以下图1.3.1基本要求OA区域(10.10.*.*)可以访问位于门户网站区域的web_door 192.168.2.3 门户网站区域()可以访问位于OA区域的OA服务器10.10.0.109 1.3.2基本配置1.3.2.1 OA区域网闸配置说明:从内到外的访问目的就是门户网闸的外端机地址(192.168.4.2)从外到内的访问目的是真实的服务器地址10.10.0.1091.3.2.2门户区域网闸配置说明:从内到外的访问目的就是OA网闸的外端机地址(10.10.1.2)从外到内的访问目的是真实的服务器地址192.168.2.31.3.3测试验证:OA和门户的终端只需访问自己的网闸的内端机地址就可以访问到对端的服务器资源,这样做到了隐藏内部拓扑的目的OA区域(10.10.*.*)可以访问位于门户网站区域的web_door 192.168.2.3OA访问门户:http: //10.10.0.1门户网站区域(192.168.*.*)可以访问位于OA区域的OA服务器10.10.0.109门户访问OA:http: //192.168.3.2。

利谱信息单向导入系统应用

TIPTOP V2.0信息单向导入系统应用

1、TIPTOP V2.0信息单向导入系统(单向网闸)基于文件单向导入应用示意图:

2、TIPTOP V2.0信息单向导入系统(单向网闸)基于网页单向发布单向导入应用示意图:

3、TIPTOP V2.0信息单向导入系统(单向网闸)基于邮件单向导入应用示意图:

4、TIPTOP V2.0信息单向导入系统(单向网闸)基于数据苦单向导入应用示意图:

附功能:

胡义强

深圳市利谱信息技术有限公司

职务:销售总监

地址:深圳市福田区深南西路竹子林建业公司工业区2#厂房六层A

手机:####

电话:####-1017

传真:####

网址:

自主研发产品:物理隔离卡、文件交换网闸、数据库交换网闸、视频交换网闸、单向网闸、涉密文档违规处理监控系统、计算机安全保密检查取证工具软件、存储介质信息消除工具、计算机使用痕迹清除软件和手机信号屏蔽器等。

网闸FTP访问配置案例

网闸FTP访问配置案例文档来源为:从网络收集整理.word版本可编辑.欢迎下载支持. 网闸FTP访问功能配置案例目录1 网络拓扑....................................................................................................错误!未定义书签。

2客户需求....................................................................................................错误!未定义书签。

3网络配置....................................................................................................错误!未定义书签。

3.1内网网络端口配置....................................................................错误!未定义书签。

3.2内网管理端口地址....................................................................错误!未定义书签。

3.3外网网络端口配置....................................................................错误!未定义书签。

3.4外网网关配置............................................................................错误!未定义书签。

3.5外网管理端口地址....................................................................错误!未定义书签。

4-4 网络隔离产品介绍与解决方案

《信息安全产品配置与应用》之网闸原理介绍

在TP-608系列隔离卡系列中又有如下几个型号产品: TP-608A隔离卡:单硬盘工作,适用于内外网时分开布线(双布线) 的用户。它使用鼠标在屏幕上软件切换。 TP-608B隔离卡:单硬盘工作,适用于内外网共用一条网线(单布线 ) 的用户,须配合网络线路选择器使用。使用鼠标在屏幕上软件切换 。 TP-608H隔离卡:为半高单硬盘隔离卡。 2. 双硬盘系列 利普公司的单硬盘物理隔离卡有两个主要的系列:TP-90X和TP-80X在 TP—90X系列双硬盘隔离卡系列中又有以下几个型号的产品: TP-901隔离卡:双硬盘工作,适用于内外网时分开布线(双布线)的 用户。使用鼠标在屏幕上软件切换。 TP-902隔离卡:双硬盘工作,适用于单机拨号方式的用户。 适用于 ISDN、ADSL、Modem等拨号上网方式。使用鼠标在屏幕上软件切换 。 TP-903隔离卡:双硬盘工作,适用于内外网共用一条网线(单布线) 的用户,须配合网络线路选择器使用。使用鼠标在屏幕上软件切换。

TIPTOP v2.0 物理 隔离网闸

2.中网物理隔离网闸X-GAP 中网物理隔离网闸X-GAP真正实现了两个网络之间的物理 隔离。物理隔离网闸中断了两个网络之间的直接连接,所 有的数据交换必须通过物理隔离网闸,网闸从网络层的第 七层将数据还原为原始数据(文件),然后以“摆渡文件 ”的形式来传递数据。X-GAP方案在工商行政系统中的应 用方案示例如下图所示。

《信息安全产品配置与应用》之网闸原理介绍

TP-90X隔离卡:采用切换硬盘电源方式。 TP-90XD隔离卡:采用切换硬盘数据线方式。 TP-90XK隔离卡:既可采用鼠标点击软件切换,也可采用扭动

钥匙切换。 0XS隔离卡:适用于SATA标准的串口硬盘。 TP-90XQ隔离卡:快速切换隔离卡,采用特殊技术缩短重新 启动时间。 TP-90XH隔离卡:为半高隔离卡。 TP-80X系列双硬盘隔离卡有如下主要型号产品: TP-801隔离卡:双硬盘工作,适用于内外网时分开布线(双 布线)的用户.使用外置选择开关硬件切换。 TP-802隔离卡:双硬盘工作,适用于单机拨号方式的用户。 适用于ISDN、ADSL、Modem等拨号上网方式,使用外置选 择开关硬件切换。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

内网文件交换服务器:建立一个共享文件夹testin

操作系统有一个用户:Guest密码为:123456

Guest对共享文件夹testin具有可读写权限。

外网文件交换服务器:建立一个共享文件夹testout

操作系统有一个用户:Guest密码为:123456

发送文件参数配置:

外网文件服务器上客户端的配置:首先安装文件自动收发系统,配置如下

2

客户需求

需求一:实现内网或外网用户通过隔离网闸进行文件信息的交互,关键字的过滤,文件的加密传输等;

注意:实现内外网指定用户文件传输需要使用到专用的文件传输软件。

需求二:内外网文件服务器可将本地指定目录下文件同步到对方服务器指定的目录下的文件夹下。

3

3.1

默认IP地址为:192.168.8.1子网掩码:255.255.255.0

3.2

默认IP地址为:94.4.19.33子网掩码:255.255.255.0

如需修改按如下方法配置:

在左边窗口中选择“网闸网络设置”->“外网网络参数设置”,系统显示以下界面:

在上面的相应项输入网闸外网网络的IP地址,外网网络的IP地址与内网网络的IP地址没有关联,外端机上也有三个网络接口(标准配置),可连接三个不同的外网网段。

4.1.1.2

在外网设置相应的传输过滤条件:网闸数据交换设置->文件交换由外网到内网 如下图

配置完成后发送配置生效。

4.1.1.3

内网主机PC1:安装文件交换客户端,设置服务器IP地址为网闸内端一口IP,如下图

设置完成后连接网闸,通过文件交换软件将内网的文件传送到外网,接收外网传送的文件。

4.1.1.4

TIPTOP隔离网闸文件交换功能配置案例

2009-4-17

版权声明

本手册中的内容是TIPTOP隔离网闸文件交换配置案例。

本手册的相关权力归深圳市利谱信息技术有限公司所有。手册中的任何部分未经本公司许可,不得转印、影印或复印。

© 2005-2007深圳市利谱信息技术有限公司

Shenzhen Tiptop Information Technology Co., Ltd.

Guest对共享文件夹testout具有可读写权限。

网闸上进行文件共享同步配置:

网闸其它服务设置->共享文件同步->添加任务

扩展设置可以对相应的过滤条件进行设置

设置完成后发送配置生效。如上配置情况,在内网的文件服务器192.168.8.56的testin文件夹中放置文件,会自动同步到外网的文件服务器94.4.19.103的testout文件夹中。

如需修改按如下方法配置:

在左边窗口中选择“网闸网络设置”->“内网网络参数设置”,系统显示以下界面

内网网络端口配置在上面的相应项输入网闸内网网络的IP地址及其它网络设置,网闸内端机上有三个网络接口(标准配置),可连接三个不同的内网网段。如果内端机还有更多的网络接口,可以继续添加。

(注:设置的该内端机IP必须是合法的未被占用的IP)

All rights reserved.

TIPTOP隔离网闸

文件交换配置案例

本手册将定期更新,如欲获取最新相关信息,请访问

公司网站:

您的意见和建议请发送至:

深圳市利谱信息技术有限公司

地址ห้องสมุดไป่ตู้深圳市福田区泰然工业园泰然四路210栋东座7B

电话:0邮编:518040

传真:8

网址:

电子信箱:

1

说明:

1网闸的内网管理端口地址默认为:192.168.8.1,如果与已有网络冲突可以在管理界面上进行更改。

外网主机:安装文件交换客户端,设置服务器IP地址为网闸外端一口IP,如下图

设置完成后连接网闸,通过文件交换软件将外网的文件传送到外网,接收内网传送的文件

4.2

4.2.1实现方式一:文件共享同步

内网主机文件通过网闸交换到外网主机目录中

前提:

内/外网主机都要建立一个共享文件夹,且文件夹必须具有可读写的权限。

2管理主机为PC3,其地址要求与网闸的管理端口(内端网口一)地址在同一个网段。

3管理主机与网闸的内网管理端口相连接,其管理登陆地址为:c:\iknow\docshare\data\cur_work\.1用户名为:admin密码为:admin

注意:管理主机要使用管理端口进行管理时必须使用加密key才可以使用。

4

4.1

实现内网或外网用户通过隔离网闸进行文件信息的交互,关键字的过滤,文件的加密传输等;

4.1.1

首先配置相应的用户传输文件的权限设置:网闸用户组与用户设置->用户设置->用户文件交换权限设置,如下图:

4.1.1.1

在内网设置相应的传输过滤条件:网闸数据交换设置->文件交换由内网到外网 如下图:

配置完成后发送配置生效

4.2.2

说明:此方式与需求一的实现方式相同,只是使用的是自动收发的客户端软件,所以相应得用户和权限的配置与需求一是相同的。

例如,要实现在内端的文件交换服务test-in文件夹中放置文件,自动同步到外网的文件交换服务器的test-out文件夹下

内网文件服务器上客户端的配置:首先安装文件自动收发系统,配置如下