抓包工具演示

fiddlereverywhere抓包的基本操作

fiddlereverywhere抓包的基本操作Fiddler是一款常用的网络抓包工具,可以用来分析、监控和修改HTTP/HTTPS流量。

下面详细介绍Fiddler的基本操作,帮助你熟悉该工具并了解如何使用。

一、安装和配置:1.下载Fiddler:首先需要从官方网站或其他可靠来源下载Fiddler的安装包。

安装包通常为可执行文件,下载完成后直接执行安装即可。

2.安装Fiddler:双击运行下载的安装包,按照安装向导的指引完成安装过程。

在安装过程中可以自定义一些选项,一般保持默认即可。

3.配置Fiddler:安装完成后,打开Fiddler并进入“Tools”菜单,选择“Options”。

在弹出的对话框中,可以进行一些基本的配置,例如设置Fiddler监听的端口、启用HTTPS解密等。

根据需要进行相关配置后,点击“OK”保存并关闭对话框。

二、监控流量:1.启动Fiddler:双击Fiddler的桌面快捷方式或者查找Fiddler的安装路径运行Fiddler.exe,启动Fiddler。

2.监听流量:启动Fiddler后,会自动开始监听网络流量。

Fiddler会拦截HTTP/HTTPS请求和响应,并在主窗口中显示。

在浏览器中访问网页或进行其他网络操作时,相关的请求和响应信息都会在Fiddler中显示出来。

3.过滤流量:当流量比较多的时候,可以使用过滤功能来只显示感兴趣的流量。

在Fiddler的主窗口的右上角有一个“Find”框,可以输入关键词来过滤显示。

只有包含关键词的请求和响应会被显示,其它的流量都被过滤掉。

三、分析流量:1.查看请求和响应:在Fiddler主窗口的“Web Sessions”选项卡中,会显示所有的请求和响应。

可以通过点击选中某个请求或响应,然后在下面的“Inspector”选项卡中查看详细信息。

默认情况下,请求和响应信息分别显示在两个选项卡中。

2.查看详细信息:在“Inspector”选项卡中,可以查看请求和响应的详细信息,包括HTTP头部、Cookie、查询参数、请求体、响应状态码、响应内容等。

Wireshark网络抓包分析技巧

Wireshark网络抓包分析技巧网络抓包是计算机网络中常用的一种分析技术。

它可以用来捕获网络数据包,进行深入分析,了解网络传输中的各种细节。

Wireshark是一款开源、跨平台的网络抓包分析软件,具有强大的功能和灵活的扩展性。

本文将介绍Wireshark网络抓包分析技巧,并结合实例进行详细讲解。

一、Wireshark基本操作1.安装Wireshark:从官方网站下载并安装Wireshark。

2.启动Wireshark:启动后,选择需要抓包的网络接口(例如,本地网卡)。

Wireshark便开始进行抓包操作。

3.过滤抓到的数据包:Wireshark支持将抓取到的数据包进行过滤,只保留我们需要的数据包。

可以通过命令行或GUI界面的过滤器,来实现对数据包的过滤。

4.保存数据包:将抓到的数据包保存到本地磁盘中,以便后续分析。

5.多种图形化显示:Wireshark支持多种图形化界面,例如流图,I/O图等,来对抓到的数据包进行可视化分析。

二、常用Wireshark功能1.协议分析:Wireshark支持常见协议分析,例如TCP、UDP、HTTP等。

2.流量分析:Wireshark可以对抓到的数据包进行统计和分析,包括流量的大小、流量的源和目的地等。

3.时间线分析:Wireshark支持对抓到的数据包进行时间线分析,可以方便地定位网络问题和故障。

4.嗅探网络流量:Wireshark可以嗅探网络流量,得到抓包数据后,可以分析网络通讯过程的每个细节。

5.深入了解网络问题:通过分析网络流量,可以找出网络问题的根源,并能够帮助解决网络故障。

三、常见实例演示1.抓取HTTP请求:如下图所示,我们通过Wireshark抓取到浏览器发送的HTTP请求。

通过分析数据包的内容,我们可以了解每个HTTP请求的详细信息,例如请求头、请求体、响应头等。

2.查找网络故障:如下图所示,我们使用Wireshark来查找网络故障。

通过分析数据包的内容,我们可以发现某些数据包的响应时间过长,从而找出网络故障的根源。

【实用技巧】wireshark过滤抓包与过滤查看

在分析网络数据和判断网络故障问题中,都离不开网络协议分析软件(或叫网络嗅探器、抓包软件等等)这个“利器”,通过网络协议分析软件我们可以捕获网络中正常传输哪些数据包,通过分析这些数据包,我们就可以准确地判断网络故障环节出在哪。

网络协议分析软件众多,比如ethereal(wireshark 的前身),wireshark,omnipeek,sniffer,科来网络分析仪(被誉为国产版sniffer,符合我们的使用习惯)等等,本人水平有限,都是初步玩玩而已,先谈谈个人对这几款软件使用感受,wireshark(ethereal)在对数据包的解码上,可以说是相当的专业,能够深入到协议的细节上,用它们来对数据包深入分析相当不错,更重要的是它们还是免费得,但是用wireshark(ethereal)来分析大量数据包并在大量数据包中快速判断问题所在,比较费时间,不能直观的反应出来,而且操作较为复杂。

像omnipeek,sniffer,科来网络分析仪这些软件是专业级网络分析软件,不仅仅能解码(不过有些解码还是没有wireshark专业),还能直观形象的反应出数据情况,这些软件会对数据包进行统计,并生成各种各样的报表日志,便于我们查看和分析,能直观的看到问题所在,但这类软件是收费,如果想感受这类专业级的软件,我推荐玩科来网络分析仪技术交流版,免费注册激活,但是只能对50个点进行分析。

废话不多说,下面介绍几个wireshark使用小技巧,说的不好,还请各位多指点批评。

目前wireshark最新版本是1.7的,先简单对比下wireshark的1.6和1.7版本。

下面是wireshark的1.6版本的界面图:(看不清图,请点击放大)点击图中那个按钮,进入抓包网卡选择,然后点击option进入抓包条件设置,就会打开如下图的对话框如果想抓无线网卡的数据吧,就把图中那个勾去掉,不然会报错。

点击Capture Filter进入过滤抓包设置(也可以在这个按钮旁边,那个白色框直接写过滤语法,语法不完成或无法错误,会变成粉红色的框,正确完整的会变成浅绿色),Filter name是过滤条件命名,Filter string 是过滤的语法定义,设置好了,点击new会把你设置好的加入到过滤条件区域,下次要用的时候,直接选者你定义这个过滤条件名。

Wireshark过滤抓包与过滤查看(简化步骤)

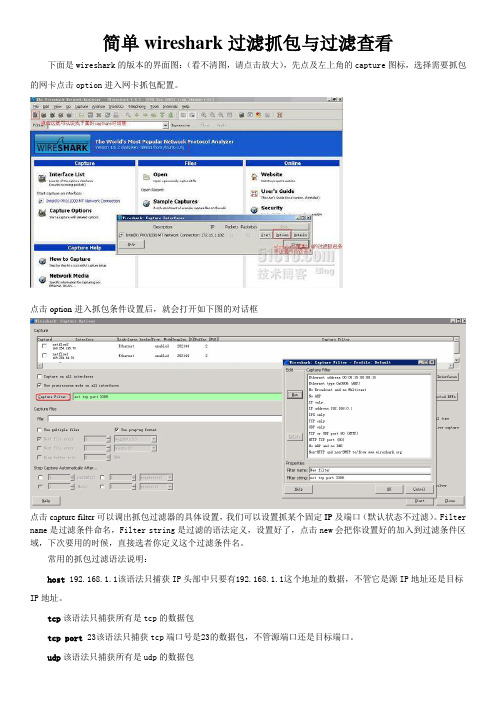

简单wireshark过滤抓包与过滤查看下面是wireshark的版本的界面图:(看不清图,请点击放大),先点及左上角的capture图标,选择需要抓包的网卡点击option进入网卡抓包配置。

点击option进入抓包条件设置后,就会打开如下图的对话框点击capture filter可以调出抓包过滤器的具体设置,我们可以设置抓某个固定IP及端口(默认状态不过滤)。

Filter name是过滤条件命名,Filter string是过滤的语法定义,设置好了,点击new会把你设置好的加入到过滤条件区域,下次要用的时候,直接选者你定义这个过滤条件名。

常用的抓包过滤语法说明:host 192.168.1.1该语法只捕获IP头部中只要有192.168.1.1这个地址的数据,不管它是源IP地址还是目标IP地址。

tcp该语法只捕获所有是tcp的数据包tcp port 23该语法只捕获tcp端口号是23的数据包,不管源端口还是目标端口。

udp该语法只捕获所有是udp的数据包udp port 53该语法只捕获udp端口号是23的数据包,不管源端口还是目标端口。

port 68该语法只捕获端口为68的数据,不管是TCP还是UDP,不管该端口号是源端口,还是目标端口。

not tcp port 3389 该语法表示不抓取tcp端口为3389(RDP)的报文。

设置好过滤器后可以设置抓包停止条件,抓取报文的个数或者抓取报文的大小(不设置默认不限制,一般设置抓包文件在100M以下或者报文数量100000以下),设置好后开始抓包。

下面是演示图:抓包结束后可以将包保存发出。

保存好后可以用显示过滤语句简单的筛选报文输入查看语法后,回车,wireshark查找数据,看数据包的大小决定查找时间,我抓了个300多M的包,过滤查找想要的包花了3分钟。

正在查找包过滤查找出了自己想要的包了。

Fiddler抓包工具安装和抓包教程

Fiddler抓包工具安装和抓包教程1.抓包简介1.1抓包简介抓包(packet capture)就是将网络传输发送与接收的数据包进行截获、重发、编辑、转存等操作,也用来检查网络安全。

抓包也经常被用来进行数据截取等。

1.2Fiddler简介Fiddler是一款免费而且功能强大的数据包抓取软件,其位于客户端和服务端中间,记录所有Http/Https协议的通信数据,类似于邮局电报员的角色。

1 / 112.Fiddler安装与配置2.1Fiddler下载安装下图所示选中“TRY NOW”,单击“fiddler classic”。

(图1所示),进入下载页面填写先关信息,即可下载安装。

(图2所示)2 / 113 / 11图1图22.2 Fiddler 环境配置安装好后界面是这样的,但还需要进行一些设置图3选中“tools”点击“options”图4勾选HTTPS下Capture HTTPS CONNECTs选项图5点击“Connections”勾选“允许远程计算机连接”选项4 / 115 / 11图6按步骤进行配置操作,然后重启FIDDLER 。

3. 安卓模拟器安装与配置3.1模拟器下载安装这里选用“夜神模拟器”进行讲解安装过程不做赘述,注意安装目录文件夹命名不能用中文 3.2模拟器配置查询本机IP 地址,按下Win+R 在运行窗口输入“cmd ”,在命令窗口数据“ipconfig ”查看本机IP ;图7模拟器设置打开模拟器的设置选项图8选择网络左键长按,弹出网络选项,点击修改网络。

6 / 11图9进入设置点击“代理”,选择“手动”。

图10输入刚才查询到的IP地址服务端口改为8888,点击保存。

7 / 118 / 11图11打开模拟器浏览器输入IP 地址+端口号,已本机为例输入“192.168.3.16:8888”,点击下载FIDDLER 证书。

图129 / 11下载完成后单击证书文件进行安装,安装时需输入锁屏密码,若模拟器未设置密码会提示你创建密码后安装。

抓包工具使用方法

抓包工具使用方法嘿,朋友们!今天咱就来唠唠这抓包工具的使用方法。

你可别小瞧它,这玩意儿就像是个神奇的侦探,能帮咱抓住网络世界里那些看不见摸不着的数据小调皮呢!咱先来说说准备工作哈。

就跟你出门得先找对鞋子一样,用抓包工具也得先把该准备的准备好。

电脑得有吧,抓包工具得装上吧,这些都是基础。

然后呢,就像你要去抓一只调皮的小猫,得先找对地方。

在网络世界里,咱得知道从哪儿开始抓。

一般来说,就是在你想要了解数据流动的那个地方设置好抓包工具。

等一切就绪,就可以开始抓啦!这感觉就像是张开了一张大网,等着那些数据小鱼游进来。

看着那些数据源源不断地被抓到,是不是有点小兴奋呢?抓包工具会把抓到的数据清清楚楚地展示给你看。

就好像你打开了一个装满宝贝的箱子,各种信息都在里面。

你得学会分辨哪些是你想要的,哪些是可以忽略的。

这就像在一堆杂物里找你心仪的那个小物件一样。

比如说,你想知道某个网站是怎么跟你的电脑交流信息的,那抓包工具就能告诉你它们之间说了啥悄悄话。

是不是很神奇?再比如说,你在玩游戏的时候,觉得网络有点卡顿,那用抓包工具看看是不是有什么数据在捣乱呢。

哎呀,你想想,这就像你有了一双透视眼,能看穿网络的秘密!多酷啊!不过啊,用抓包工具也得小心点哦,可别不小心抓到了不该抓的东西。

就像你走路的时候得看着点路,别踩到不该踩的。

而且,用这玩意儿得有点耐心,有时候数据可多了,你得慢慢找你想要的。

这可不是一蹴而就的事儿,得像挖宝藏一样,慢慢挖,细细找。

总之呢,抓包工具是个很厉害的东西,但也得好好用。

只要你掌握了方法,就能在网络世界里畅游无阻啦!它能帮你解决很多问题,让你对网络有更深的了解。

怎么样,是不是心动了?赶紧去试试吧!。

wireshark抓包工具用法

wireshark抓包工具用法wireshark啊,这可是个超有趣又超有用的抓包小能手呢。

咱先说说这wireshark的界面吧。

打开它就像打开了一个装满各种网络小秘密的百宝盒。

界面上有好多栏,就像是一个个小格子,每个格子都有它的用处。

最上面那栏,就像是一个小导航,能让你找到各种功能按钮。

左边那一栏呢,像是个小目录,把抓到的包都整整齐齐地列在那儿。

而中间那一大块地方,就像是个大舞台,每个抓到的包都在这儿展示自己的详细信息。

抓包之前啊,得先选好要抓包的网络接口。

这就好比钓鱼之前得选好鱼竿要放的地方。

如果选错了接口,就像在没鱼的小水坑里钓鱼,啥也抓不到。

一般电脑上会有好几个网络接口,像有线网卡、无线网卡啥的。

要是你想抓无线的包,就得选那个无线网卡对应的接口。

怎么选呢?在wireshark的界面里仔细找一找,能看到一个像小齿轮旁边有好多小线条的图标,点进去就能看到那些接口啦,然后挑中你想要的那个就行。

开始抓包的时候啊,就像按下了一个魔法按钮。

一瞬间,各种包就像小虫子一样纷纷被捕捉到了。

你会看到左边的小目录里包的数量蹭蹭往上涨。

这时候可别急,每个包都像是一个带着小秘密的小包裹。

你要是想看看某个包里面到底装了啥,就点一下它。

然后中间的大舞台就会把这个包的详细信息都展示出来。

比如说,有这个包的源地址、目的地址,就像是写信的时候的寄信人和收信人地址一样。

还有这个包的协议类型,是TCP 呢还是UDP,这就好比是信件是用挂号信的方式寄的(TCP比较可靠),还是像明信片一样随便寄寄(UDP速度快但不太可靠)。

要是你想找特定类型的包,这也不难。

wireshark有个很厉害的小功能,就像一个小筛子一样。

比如说你只想看HTTP协议的包,因为你想知道网页之间是怎么传递信息的。

那你就可以在上面的搜索栏里输入“HTTP”,然后神奇的事情就发生了,那些不是HTTP协议的包就像小沙子一样被筛掉了,只剩下HTTP协议的包展现在你眼前。

charles抓包工具使用方法

charles抓包工具使用方法Charles抓包工具使用方法一、什么是Charles抓包工具Charles是一款功能强大的网络抓包工具,可以截取并分析HTTP 和HTTPS的网络流量,帮助开发者调试和监测网络请求。

它可以在计算机和移动设备上使用,支持多平台操作系统。

二、安装和配置1. 下载Charles:从官方网站下载并安装适合您操作系统的版本。

2. 安装证书:在Charles中,点击Help -> SSL Proxying -> Install Charles Root Certificate,按照指示安装证书。

3. 配置网络代理:在手机或电脑的网络设置中,将代理设置为Charles所在计算机的IP地址和端口号。

三、抓包流程1. 打开Charles:在电脑上双击打开Charles应用程序。

2. 打开目标应用:确保您的手机或电脑与Charles所在计算机处于同一网络环境中,打开您需要抓包的应用。

3. 开启抓包:在Charles中,点击“Start”按钮开始抓包。

4. 分析流量:在Charles的“Session”选项卡中,您可以看到抓取到的网络请求和响应。

您可以根据需要进行过滤、排序和搜索,以方便分析。

5. 拦截请求:如果需要修改请求或响应,可以在Charles中进行拦截并修改相关内容。

在“Tools”选项卡中,选择“Map Local”或“Map Remote”,添加映射规则并设置相应的动作。

6. 导出报告:在Charles中,您可以将抓包数据导出为HAR文件或其他格式,以便与团队成员或其他开发者共享。

四、常用功能介绍1. 设置断点:在Charles的“Breakpoints”选项卡中,您可以设置断点以暂停请求的发送,方便进行调试和修改。

2. 重发请求:在Charles的“Sequence”选项卡中,您可以找到之前的请求记录,并选择性地重发请求。

3. 仿真慢速网络:在Charles的“Throttle”选项卡中,您可以模拟低速网络环境,以测试应用在不同网络条件下的性能。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Wireshark抓包软件简单使用

wireshark是一款抓包软件,比较易用,在平常可以利用它抓包,分析协议或者监控网络。

一、抓包使用简单过程:

Wireshark启动界面:

看到启动界面后,现在主要会用到这几个按钮:

2.点击“开始”获取抓取结果(抓取到的为未加密数据)

4.显示结果:

加密数据抓取:

抓取结果:

二、捕捉过滤器使用方法:

Protocol(协议):

可能的值: ether, fddi, ip, arp, rarp, decnet, lat, sca, moprc, mopdl, tcp and udp.

如果没有特别指明是什么协议,则默认使用所有支持的协议。

Direction(方向):

可能的值: src, dst, src and dst, src or dst

如果没有特别指明来源或目的地,则默认使用“src or dst”作为关键字。

例如,”host 10.2.2.2″与”src or dst host 10.2.2.2″是一样的。

Host(s):

可能的值:net, port, host, portrange.

如果没有指定此值,则默认使用”host”关键字。

例如,”src 10.1.1.1″与”src host 10.1.1.1″相同。

Logical Operations(逻辑运算):

可能的值:not, and, or.

否(“not”)具有最高的优先级。

或(“or”)和与(“and”)具有相同的优先级,运算时从左至右进行。

例如,

“not tcp port 3128 and tcp port 23″与”(not tcp port 3128) and tcp port 23″相同。

“not tcp port 3128 and tcp port 23″与”not (tcp port 3128 and tcp port 23)”不同。

例子:

tcp dst port 3128 //捕捉目的TCP端口为3128的封包。

ip src host 10.1.1.1 //捕捉来源IP地址为10.1.1.1的封包。

host 10.1.2.3 //捕捉目的或来源IP地址为10.1.2.3的封包。

ether host e0-05-c5-44-b1-3c //捕捉目的或来源MAC地址为e0-05-c5-44-b1-3c的封包。

如果你想抓本机与所有外网通讯的数据包时,可以将这里的mac地址换成路由的mac 地址即可。

src portrange 2000-2500 //捕捉来源为UDP或TCP,并且端口号在2000至2500范围内的封包。

not imcp //显示除了icmp以外的所有封包。

(icmp通常被ping工具使用)

src host 10.7.2.12 and not dst net 10.200.0.0/16 //显示来源IP地址为10.7.2.12,但目的地不是10.200.0.0/16的封包。

(src host 10.4.1.12 or src net 10.6.0.0/16) and tcp dst portrange 200-10000 and dst net 10.0.0.0/8 //捕捉来源IP为10.4.1.12或者来源网络为10.6.0.0/16,目的地TCP端口号在200至10000之间,并且目的位于网络10.0.0.0/8内的所有封包。

src net 192.168.0.0/24

src net 192.168.0.0 mask 255.255.255.0 //捕捉源地址为192.168.0.0网络内的所有封包。

当使用关键字作为值时,需使用反斜杠“/”。

“ether proto /ip”(与关键字”ip”相同).

这样写将会以IP协议作为目标。

“ip proto /icmp”(与关键字”icmp”相同).

这样写将会以ping工具常用的icmp作为目标。

可以在”ip”或”ether”后面使用”multicast”及”broadcast”关键字。

当您想排除广播请求时,”no broadcast”就会非常有用。

三、显示过滤器使用方法:

Protocol(协议):

您可以使用大量位于OSI模型第2至7层的协议。

点击”Expression…”按钮后,您可以看到它们。

比如:IP,TCP,DNS,SSH

String1, String2 (可选项):

点击相关父类旁的”+”号,然后选择其子类。

Comparison operators (比较运算符):

可以使用6种比较运算符:

Logical expressions(逻辑运算符):

snmp || dns || icmp //显示SNMP或DNS或ICMP封包。

ip.addr == 10.1.1.1 //显示来源或目的IP地址为10.1.1.1的封包。

ip.src != 10.1.2.3 or ip.dst != 10.4.5.6 //显示来源不为10.1.2.3或者目的不为10.4.5.6的封包。

换句话说,显示的封包将会为:来源IP:除了10.1.2.3以外任意IP;目的IP:除了10.4.5.6以外任意IP。

tcp.port == 25 //显示来源或目的TCP端口号为25的封包。

tcp.dstport == 25 //显示目的TCP端口号为25的封包。

tcp.flags //显示包含TCP标志的封包。

tcp.flags.syn == 0×02 //显示包含TCP SYN标志的封包。

如果过滤器的语法是正确的,表达式的背景呈绿色。

如果呈红色,说明表达式有误。