信息安全漏洞月报(2018年9月)

网络安全漏洞报告

网络安全漏洞报告尊敬的相关部门:本报告旨在通报我发现的网络安全漏洞,以便尽快修复并加强网络系统的安全性。

根据我在网络安全领域的经验和技术能力,以下是我发现的漏洞及建议的修复措施。

一、漏洞一:弱口令漏洞描述:在登录系统和管理界面中存在过于简单的口令,易受到恶意攻击者的暴力破解。

漏洞危害:恶意攻击者可能通过猜测密码或使用密码破解工具,进而非法访问和控制系统,获取敏感信息或进行其他恶意操作。

修复建议:请采取以下措施加强口令安全性:1. 强制用户设置包含字母、数字和特殊字符的复杂密码;2. 引导用户定期更换密码,避免长期使用同一密码;3. 分别为用户和管理员设置不同的账户和密码策略;4. 针对多次登录失败的账户实施账户锁定机制。

二、漏洞二:未及时更新软件版本漏洞描述:系统中存在旧版本软件,未及时更新修复已公开的安全漏洞,导致系统易遭受已知攻击。

漏洞危害:已公开的安全漏洞可能被攻击者利用,进而趁机侵入系统、篡改数据或获取机密信息。

修复建议:请采取以下措施加强软件版本管理:1. 建立软件版本追踪和更新机制,定期关注软件供应商的安全公告;2. 及时安装供应商发布的最新安全补丁和更新,确保系统保持在最新版本。

三、漏洞三:访问控制不严格漏洞描述:系统中存在未正确配置或过于松散的访问控制策略,导致未经授权的用户可以访问敏感资源。

漏洞危害:未经授权访问可能导致机密信息泄露、数据篡改或系统崩溃等风险。

修复建议:请采取以下措施加强访问控制:1. 针对各类用户,基于最小权限原则分配访问权限;2. 启用多因素身份验证机制,增加访问的安全性;3. 限制内外网的访问权限,只允许必要的网络流量通过;4. 定期审计和修复漏洞,确保访问控制策略的有效性。

四、漏洞四:缺乏安全日志监测漏洞描述:系统缺少有效的安全日志监测机制,无法及时检测和响应潜在的安全威胁事件。

漏洞危害:安全事件未被及时发现和处置,可能导致重要数据的泄露、系统服务的中断甚至系统被完全控制。

网络和信息安全实习月报

网络和信息安全实习月报总结:本月我在网络和信息安全实习方面取得了一些进展。

通过参与实际项目和团队合作,我获得了宝贵的实践经验,提高了网络安全意识和技能。

以下是详细的实习月报:一、实习项目介绍在本月的实习中,我参与了公司的网络和信息安全项目,主要聚焦于网络防护、安全策略和风险评估等方面。

我积极学习并运用现有工具和技术,提升自己的专业能力。

二、知识学习和技能提升1.网络安全框架:通过学习和研究网络和信息安全的框架,如ISO 27001、NIST等,我了解到安全策略和控制的基本原理。

2.风险评估:熟悉了风险评估的方法和流程,掌握了常用的风险分析工具,如OWASP风险评估工具。

3.网络防护技术:主动学习了网络入侵检测与防御、防火墙配置和日志分析等技术,加深了对网络防护的理解。

4.密码学知识:学习了密码学的基本概念和常用算法,了解了对称加密和非对称加密的原理和应用。

三、项目参与与成果1.参与了内部网络安全演练活动,了解了网络攻击和防御的过程,并在实践中掌握了应急响应的基本原则。

2.协助团队进行风险评估,参与了对公司系统的漏洞扫描和分析工作,提供了相关的修复建议。

3.参与了系统安全审计,对现有安全策略进行了评估和改进,并提供了完善的文档和报告。

四、团队协作与交流1.与团队成员密切合作,通过每周团队会议和讨论,分享了我在安全方面的学习和经验,并从他们的反馈中得到了更多的启发。

2.与其他实习生进行技术交流,在他们的帮助下,我解决了一些实践中遇到的问题,并且也向他们分享了我在网络安全领域的学习心得。

五、实习心得与展望通过本月的实习,我加深了对网络和信息安全的理解,提高了自己的技能和实践能力。

我学到了很多新知识,并将其成功应用于实际项目中。

在未来的实习中,我希望能够继续扩展自己的技能,关注网络安全领域的前沿技术,不断提高自己的专业水平。

六、致谢在此,我要感谢公司的指导老师和团队成员的悉心指导和支持,他们的宝贵建议和鼓励对我在学习和实践中起到了重要的作用。

网络安全漏洞检测报告表

网络安全漏洞检测报告表概述本报告旨在汇总对网络系统进行的安全漏洞检测的结果,并提供相应的解决方案,以确保网络系统的安全性。

检测结果以下是检测团队对网络系统进行的漏洞检测的主要结果:1. 系统漏洞系统漏洞- 存在操作系统的安全漏洞,请尽快安装最新的安全补丁以修复漏洞。

- 服务器软件存在未经修补的漏洞,建议升级到最新版本或应用相关修复措施。

- 数据库系统存在配置缺陷,建议重新配置数据库以加强安全性。

2. 网络漏洞网络漏洞- 网络设备存在默认凭据和弱口令,建议更改默认凭据和使用强密码。

- 未经授权的用户可以轻易访问网络设备,请加强访问控制措施。

3. 应用漏洞应用漏洞- Web应用程序存在注入漏洞,请进行代码审计并修复相关漏洞。

- 文件上传功能存在安全问题,应增强文件上传的安全性防护措施。

解决方案为了解决上述漏洞,我们推荐以下解决方案:1. 安装最新的操作系统和服务器软件更新程序,以修复系统漏洞。

2. 更改默认凭据并为网络设备设置强密码。

3. 增强数据库的安全配置,例如合理设置用户权限和加密敏感数据。

4. 进行Web应用程序的代码审计,并修复存在的漏洞。

5. 强化文件上传功能的安全性措施,包括文件类型和大小限制、对上传文件进行验证等。

结论通过进行网络安全漏洞检测,我们发现了多个潜在的安全漏洞,并提供了相应的解决方案。

建议尽快采取相应的措施,以确保网络系统的安全性和可靠性。

请在报告中详细记录每个漏洞的具体内容、风险评估和解决方案,并在必要时提供详细的技术细节和说明。

同时,定期进行安全检测,并与相关人员共享检测结果和解决方案,以确保网络系统持续的安全防护和漏洞修复工作。

网络安全漏洞检测报告

网络安全漏洞检测报告摘要本报告旨在对某个系统的网络安全漏洞进行检测和分析,并提供相应的解决方案。

通过详细描述漏洞的类型、危害程度以及可能的攻击方式,我们希望能够帮助您及时修复这些漏洞,提升系统的安全性。

1. 引言网络安全问题日益突出,黑客攻击和数据泄露事件频繁发生。

为了确保系统的安全性,我们进行了全面的网络安全漏洞检测。

本报告将详细介绍检测过程中发现的漏洞,并提供相应的修复建议。

2. 漏洞类型及危害程度2.1 SQL注入漏洞SQL注入漏洞是一种常见的网络安全漏洞,攻击者可以通过在用户输入中插入恶意SQL代码,从而获取敏感信息或者篡改数据库内容。

该漏洞的危害程度较高,可能导致系统完全被控制。

2.2 跨站脚本攻击(XSS)跨站脚本攻击是指攻击者通过在网页中注入恶意脚本代码,从而获取用户的敏感信息或者进行其他恶意操作。

该漏洞的危害程度较高,可能导致用户信息泄露或者账户被盗。

2.3 未授权访问漏洞未授权访问漏洞是指攻击者通过绕过系统的访问控制机制,获取未经授权的权限,从而对系统进行恶意操作。

该漏洞的危害程度较高,可能导致系统数据泄露或者被篡改。

3. 漏洞检测结果3.1 SQL注入漏洞在系统的用户登录页面中,我们发现了一个潜在的SQL注入漏洞。

攻击者可以通过在用户名或密码输入框中插入恶意SQL代码,绕过登录验证,获取管理员权限。

为了修复该漏洞,我们建议对用户输入进行严格的过滤和验证,使用参数化查询或存储过程来防止SQL注入攻击。

3.2 跨站脚本攻击(XSS)在系统的留言板功能中,我们发现了一个潜在的跨站脚本攻击漏洞。

攻击者可以通过在留言内容中插入恶意脚本代码,获取用户的敏感信息或者进行其他恶意操作。

为了修复该漏洞,我们建议对用户输入进行过滤和转义,确保用户输入的内容不会被解析为脚本代码。

3.3 未授权访问漏洞在系统的文件管理功能中,我们发现了一个潜在的未授权访问漏洞。

攻击者可以通过直接访问文件的URL,绕过系统的访问控制机制,获取未经授权的文件内容。

十大泄露事件揭秘信息安全问题

十大泄露事件揭秘信息安全问题近年来,随着数字化时代的到来,信息安全问题成为了一个备受关注的话题。

随之而来的是一系列的泄露事件,给个人和企业的信息安全带来了极大的威胁。

在这篇文章中,我将为大家揭秘十大泄露事件,并探讨其中的信息安全问题。

1. 美国国家安全局(NSA)泄露事件2013年,前美国国家安全局承包商爱德华·斯诺登泄露了NSA的大量机密文件,揭露了该机构广泛的监听活动,引起了全球范围内的轩然大波。

信息安全问题:NSA的监听活动涉及大量的个人和企业信息,这种大规模的监听行为对个人隐私权和企业商业机密构成了巨大的威胁。

2. 沃尔玛泄露事件2019年,沃尔玛的数据库遭到黑客攻击,导致超过1.4亿名顾客的个人信息被泄露。

信息安全问题:企业的数据库是存储大量个人信息的重要载体,一旦被黑客攻击,个人信息的泄露将导致用户的个人隐私权受到侵犯,并可能被用于进行诈骗和其他恶意活动。

3. 马里奥特酒店泄露事件2018年,马里奥特酒店集团的数据库被黑客攻击,导致超过5亿名顾客的个人信息被泄露。

信息安全问题:酒店集团拥有大量客户的个人信息,包括姓名、电话号码、信用卡信息等,一旦被黑客攻击,这些个人信息将面临被滥用的风险。

4. 谷歌泄露事件2018年,谷歌的社交媒体平台Google+存在安全漏洞,导致将近50万名用户的个人信息被泄露。

信息安全问题:谷歌作为全球最大的互联网公司之一,其社交媒体平台的安全漏洞暴露了用户的个人信息,这对用户的个人隐私权构成了威胁。

5. 美国联邦调查局(FBI)泄露事件2016年,FBI的数据库遭到黑客攻击,导致超过2.3万名特工的个人信息被泄露。

信息安全问题:政府机构的数据库存储着大量敏感信息,一旦被黑客攻击,可能导致特工的个人安全受到威胁,并可能泄露国家安全相关的信息。

6. 约翰逊和约翰逊泄露事件2017年,英国市场调研公司约翰逊和约翰逊的数据库遭到黑客攻击,导致超过7万名顾客的个人信息被泄露。

安全月报范例

安全月报范例概述安全月报是为了全面了解和评估企业安全状况而制定的一项重要报告。

该报告旨在汇总上一个月内的安全事件、漏洞发现、安全措施以及应对措施,并为决策者提供必要的信息,以便采取适当的行动来加强和改进安全防护。

重要事件1. 5月份发生了一次网络攻击事件,尽管我们的安全团队及时发现并应对,但仍然造成了一些系统中断和数据泄露。

我们及时采取了紧急修复措施,并对系统进行了完善的安全审计,以确保不再发生类似事件。

2. 6月份发现一处重要应用程序的漏洞,该漏洞可能导致未授权访问和数据丢失。

我们立即启动了修复过程,并对其他应用程序进行了全面的安全审查,以排除类似漏洞的存在。

安全措施1. 我们加强了员工的安全意识培训,并将安全规范纳入了员工绩效评估体系中。

通过提高员工的安全意识和行为,我们可以减少内部安全事件的发生。

2. 我们更新了防火墙和入侵检测系统的规则,并且定期进行了设备和软件的更新和升级。

这些措施可以帮助我们更好地防范外部攻击和入侵。

应对措施1. 对于发生的网络攻击事件,我们及时与相关执法部门合作,并提供了必要的信息来协助调查。

我们还与相关供应商和合作伙伴密切合作,共同应对和解决问题。

2. 对于发现的漏洞,我们立即修复并发布了安全补丁。

我们还加强了应用程序的代码审查流程,以减少漏洞的存在和发现。

结论通过这份安全月报,我们对企业的安全状况有了全面的了解,并采取了相应的安全措施和应对措施来加强和改进安全防护。

我们将继续关注安全事件和漏洞的发现,并不断改进我们的安全策略,以保障企业的信息安全。

注:此为范例文档,实际的安全月报根据具体情况进行编制和调整。

信息系统安全运维情况月报

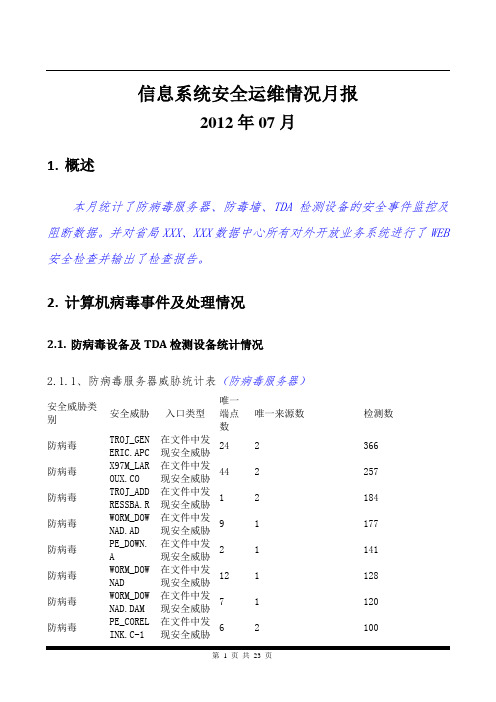

信息系统安全运维情况月报2012年07月1.概述本月统计了防病毒服务器、防毒墙、TDA检测设备的安全事件监控及阻断数据。

并对省局XXX、XXX数据中心所有对外开放业务系统进行了WEB 安全检查并输出了检查报告。

2.计算机病毒事件及处理情况2.1.防病毒设备及TDA检测设备统计情况2.1.1、防病毒服务器威胁统计表(防病毒服务器)安全威胁类别安全威胁入口类型唯一端点数唯一来源数检测数防病毒TROJ_GENERIC.APC在文件中发现安全威胁24 2 366防病毒X97M_LAROUX.CO在文件中发现安全威胁44 2 257防病毒TROJ_ADDRESSBA.R在文件中发现安全威胁1 2 184防病毒WORM_DOWNAD.AD在文件中发现安全威胁9 1 177防病毒PE_DOWN.A在文件中发现安全威胁2 1 141防病毒WORM_DOWNAD在文件中发现安全威胁12 1 128防病毒WORM_DOWNAD.DAM在文件中发现安全威胁7 1 120防病毒PE_CORELINK.C-1在文件中发现安全威胁6 2 100防病毒WORM_MORTO.SM在文件中发现安全威胁11 1 52防病毒TROJ_CORELINK.D在文件中发现安全威胁3 4 48防病毒X97M_LAROUX.BK在文件中发现安全威胁9 1 47防病毒TROJ_SPNR.0BFE11在文件中发现安全威胁2 1 42防病毒TROJ_MICROFAK.AC在文件中发现安全威胁2 1 38防病毒HTML_DOWN.A在文件中发现安全威胁1 1 31防病毒Cryp_Xed-12在文件中发现安全威胁1 1 25防病毒TROJ_DOWNAD.INF在文件中发现安全威胁7 1 22防病毒XF_HELPOPY.ARL在文件中发现安全威胁6 1 21防病毒ADW_PIGSEARCH.A在文件中发现安全威胁10 1 14防病毒PE_PARITE.A在文件中发现安全威胁1 1 14防病毒TROJ_SPNR.15F612在文件中发现安全威胁4 1 12防病毒WORM_ECODE.E-CN在文件中发现安全威胁1 1 12防病毒Mal_Otorun1在文件中发现安全威胁5 1 9防病毒TROJ_MALPGR.A在文件中发现安全威胁1 1 8防病毒TROJ_SPNR.08JT11在文件中发现安全威胁3 1 8防病毒Possible_Movly-1在文件中发现安全威胁2 2 7网络防护边界摘要产品类别产品安全威胁类别唯一端点数唯一来源数检测数成功处理数无法处理桌面产品防毒墙网络版防病毒141 9 2012 1932 80端点IP地址安全威胁类别安全威胁检测数SH3 XXX.16.19.46 防病毒TROJ_ADDRESSBA.184RZHANGJIANM EI XXX.16.25.88 防病毒TROJ_GENERIC.APC164BOSERVER2 XXX.18.30.78 防病毒WORM_DOWNAD.AD 123LENOVO-PC XXX.16.17.143/XXX.16.21.10防病毒PE_DOWN.A 117BOSERVER2 XXX.18.30.78 防病毒WORM_DOWNAD 105 BOSERVER2 XXX.18.30.78 防病毒WORM_DOWNAD.DAM 100 NH0733-1 XXX.18.45.108 防病毒PE_CORELINK.C-1 80MOHAIDAN XXX.16.21.100 防病毒TROJ_GENERIC.APC53CHENHUIYI XXX.16.25.115 防病毒TROJ_GENERIC.APC46NH0813方欣科技XXX.18.44.252 防病毒TROJ_CORELINK.D 44 XXX-16-18-35XXX.16.18.35 防病毒X97M_LAROUX.CO 40 GDOA03 XXX.16.16.204 防病毒X97M_LAROUX.CO 37 2503CHENNENGBO防病毒X97M_LAROUX.CO 36 FORESEE-SVNXXX.18.45.23 防病毒HTML_DOWN.A 31 NH0740 防病毒Cryp_Xed-12 25 1713HEFAN 防病毒PE_DOWN.A 2420120316-1 616 XXX.18.45.133 防病毒TROJ_MICROFAK.AC241207服务中心秦防病毒TROJ_SPNR.0BFE1122FOUNDERT-B 0F398 XXX.16.21.200 防病毒TROJ_GENERIC.APC222415-01-PC XXX.16.21.92 防病毒X97M_LAROUX.BK 21 FORESEE-SVNXXX.18.45.23 防病毒WORM_DOWNAD.AD 211206服务中心翟防病毒TROJ_SPNR.0BFE1120LBPM-SRV1 XXX.18.31.63 防病毒WORM_MORTO.SM 162415-01-PC XXX.16.21.92 防病毒XF_HELPOPY.ARL 15PZ16 XXX.16.19.77 防病毒TROJ_DOWNAD.INF 152.1.2、防毒墙安全威胁统计表(防毒墙月报)安全威胁类别安全威胁入口类型唯一端点数唯一来源数检测数防病毒MS08-067_SERVER_SERVICE_REMOTE_EXECUTION_EXPLOIT在网络通信中发现安全威胁601 1 37759防病毒MS04-011_LSASS_EXPLOIT在网络通信中发现安全威胁5 1 1971防病毒WORM_DOWNAD.AD在网络通信中发现安全威胁60 1 1022防病毒MS03-026_RPC_DCOM_REMACT_EXPLOIT在网络通信中发现安全威胁8 1 713防病毒MS04-007_ASN.1_EXPLOIT在网络通信中发现安全威胁1 1 1防病毒WAR-FTPD_1.65_PASS_EXPLOIT在网络通信中发现安全威胁1 1 1网络防护边界摘要产品类别产品安全威胁类别唯一端点数唯一来源数检测数网络产品网络病毒墙2500 V2防病毒796 2 41467安全风险目标分析信息端点安全威胁类别安全威胁检测数XXX.48. 187.36 防病毒MS08-067_SERVER_SERVICE_REMOTE_EXECUTION_EXPLOIT2113XXX.28.18.160 防病毒MS08-067_SERVER_SERVICE_REMOTE_EXECUTION_EXPLOIT2081XXX.76. 128.2 防病毒MS08-067_SERVER_SERVICE_REMOTE_EXECUTION_EXPLOIT1389XXX.18.35.205 防病毒MS08-067_SERVER_SERVICE_REMO1300TE_EXECUTION_E XPLOITXXX.17.16.111 防病毒MS08-067_SERVER_SERVICE_REMOTE_EXECUTION_EXPLOIT1218XXX.72.64.188 防病毒MS08-067_SERVER_SERVICE_REMOTE_EXECUTION_EXPLOIT1064XXX.28.25.25 防病毒MS08-067_SERVER_SERVICE_REMOTE_EXECUTION_EXPLOIT990XXX.72.64.188 防病毒MS04-011_LSASS_EXPLOIT951XXX.72.52.128 防病毒MS04-011_LSASS_EXPLOIT641XXX.40.26.205 防病毒MS08-067_SERVER_SERVICE_REMOTE_EXECUTION_EXPLOIT616100.16.92.27 防病毒MS08-067_SERVER_SERVICE_REMOTE_EXECUTION_EXPLOIT526XXX.40.30.247 防病毒MS08-067_SERVER_SERVICE_REMOTE_EXECUTION_EXPLOIT476XXX.84.25.99 防病毒MS08-067_SERVER_SERVICE_REMOTE_EXECUTION_EXPLOIT395XXX.20. 152.133 防病毒MS08-067_SERVER_SERVICE_REMOTE_EXECUTION_EXPLOIT384XXX.20. 175.15 防病毒MS08-067_SERVER_SERVICE_REMOTE_EXECUTION_EXPLOIT382XXX.88.38.40 防病毒MS08-067_SERVER_SERVICE_REMO372TE_EXECUTION_E XPLOIT100.16. 152.71 防病毒MS08-067_SERVER_SERVICE_REMOTE_EXECUTION_EXPLOIT361130.9.1 .80 防病毒MS08-067_SERVER_SERVICE_REMOTE_EXECUTION_EXPLOIT333XXX.24.72.36 防病毒MS08-067_SERVER_SERVICE_REMOTE_EXECUTION_EXPLOIT327XXX.48.187.36防病毒WORM_DOWNAD.AD 307XXX.92. 223.110 防病毒MS08-067_SERVER_SERVICE_REMOTE_EXECUTION_EXPLOIT305100.16.92.43 防病毒MS08-067_SERVER_SERVICE_REMOTE_EXECUTION_EXPLOIT292XXX.24.82.243 防病毒MS08-067_SERVER_SERVICE_REMOTE_EXECUTION_EXPLOIT287130.9.1 .189 防病毒MS08-067_SERVER_SERVICE_REMOTE_EXECUTION_EXPLOIT254XXX.32. 248.5 防病毒MS08-067_SERVER_SERVICE_REMOTE_EXECUTION_EXPLOIT2482.1.3、TDA检测系统安全事件事件类型风险级别事件名称服务源地址▲目的地址代码攻击中Wu-ftpd路径缓存溢出 #08 FTP10.245.33.85:39797移动运营商XXX.17.32.100:21代码攻击中Proftpd log_xfer()缓存溢出 #3 FTP10.245.33.85:39797移动运营商XXX.17.32.100:21代码攻击中FTP登录前各种恶意命令企图FTP10.245.33.85:39403移动运营商XXX.17.32.100:21DoS 中泪滴攻击 #1(Original) IP XXX.16.16.1 省局XXX.18.16.41DoS 中TCP异步状态攻击TCP XXX.16.16.110:80 省局XXX.32.25.47:1565代码攻击较高[MS04-028]处理JPEG缓存溢出(GDI+) #1HTTPXXX.16.16.141:1082 省局XXX.20.8.135:8代码攻击高DNS Question八进制数值溢出DNSXXX.16.17.21:4743 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.17.30:1265 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.17.33:1658 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.17.56:1720 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.17.60:2902 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.17.138:1593 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.17.168:3608 省局XXX.16.16.189:53后门中W32.Zindos.A orMydoom.M 蠕虫TCPXXX.16.17.233:1034 省局XXX.16.16.189:188代码攻击高DNS Question八进制数值溢出DNSXXX.16.18.23:1817 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.18.27:1167 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.18.39:1371 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.18.51:1263 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.18.52:1185 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.18.66:1620 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.18.88:2697 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.18.100:1591 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.18.127:1461 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.18.173:2243 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.18.210:2492 省局XXX.16.16.189:53后门中W32.Zindos.A orMydoom.M 蠕虫TCPXXX.16.18.213:1034 省局XXX.16.16.189:188代码攻击高DNS Question八进制数值溢出DNSXXX.16.18.221:3142 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.19.31:1171 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.19.37:3093 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.19.44:1649 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.19.46:2039 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.19.48:1836 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.19.65:1610 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.19.77:2188 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.19.88:1110 省局XXX.16.16.189:53后门中W32.Zindos.A orMydoom.M 蠕虫TCPXXX.16.19.91:1034 省局XXX.16.16.189:88代码攻击高DNS Question八进制数值溢出DNSXXX.16.19.114:2490 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.19.123:1184 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.20.9:1538 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.21.13:1498 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.21.19:2165 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.21.22:1761 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.21.85:1576 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.21.100:4533 省局XXX.16.16.189:53代码高DNS Question八进制DNS XXX.16.21.1省局XXX.16.攻击数值溢出69:3444 16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.21.170:1949 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.21.226:2903 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.21.231:3629 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.21.234:2295 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.22.43:4105 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.23.97:1837 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.34:2036 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.41:4322 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.45:3240 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.46:2216 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.51:1635 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.53:1803 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.54:4446 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.57:1583 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.61:1975 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.62:2773 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.63:1245 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.64:1149 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.65:1169 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.66:1522 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.67:3976 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.73:1528 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.85:1463 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.90:2858 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.95:3135 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.98:1166 省局XXX.16.16.189:53后门中W32.Zindos.A orMydoom.M 蠕虫TCPXXX.16.25.100:1034 省局XXX.16.16.189:188代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.101:2594 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.104:1600 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.109:2265 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.129:2537 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.129:2352 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.146:1639 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.147:1194 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.XXX:3399 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.155:4603 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.164:3920 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.165:1165 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.166:2926 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.167:1458 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.168:3127 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.170:1558 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.179:3472 省局XXX.16.16.189:53代码中MS Windows mic XXX.16.25.1省局XXX.16.攻击Workstation服务远程缓存溢出(MS03-049) #2 rosoft-ds84:3298 16.78:445代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.202:3686 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.25.243:1248 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.28.15:2034 省局XXX.16.16.189:53代码攻击高DNS Question八进制数值溢出DNSXXX.16.28.248:1451 省局XXX.16.16.189:53代码攻击中Proftpd log_xfer()缓存溢出 #3 FTPXXX.17.19.20:63133 省局XXX.17.16.100:21DoS 中泪滴攻击 #1(Original) IPXXX.17.19.25 省局XXX.18.16.41代码攻击中[RPC]snmp服务SUNRPCXXX.17.19.27:55258 省局XXX.18.16.41:111代码攻击中[RPC] PortMapperCall尝试SUNRPCXXX.17.19.27:55258 省局XXX.18.16.41:111DoS 中泪滴攻击 #1(Original) IPXXX.17.19.28 省局XXX.18.16.41DoS 中泪滴攻击 #1(Original) IPXXX.17.19.38 省局XXX.18.16.41DoS 中TCP异步状态攻击TCP XXX.17.19.81:1521 省局XXX.17.30.96:64358DoS 中TCP异步状态攻击TCP XXX.17.30.23:7013 省局XXX.17.30.183:38283DoS 中泪滴攻击 #1(Original) IPXXX.17.30.31 省局XXX.18.16.41DoS 中TCP异步状态攻击TCP XXX.17.30.43:36929 省局XXX.17.30.183:7013代码攻击高TDS空包头数据错误MSSQLXXX.17.30.45:7023 省局XXX.68.178.168:1433DoS 中TCP异步状态攻击TCP XXX.17.30.45:8021 省局XXX.17.30.82:34462DoS 中TCP异步状态攻击TCP XXX.17.30.74:63266 省局XXX.17.19.103:1521DoS 中TCP异步状态攻击TCP XXX.17.30.82:35639 省局XXX.17.30.45:8023DoS 中TCP异步状态攻击TCP XXX.17.30.84:63784 省局XXX.17.30.45:8021DoS 中TCP异步状态攻击TCP XXX.17.30.96:64394 省局XXX.17.19.81:1521DoS 中TCP异步状态攻击TCP XXX.17.30.174:33724 省局XXX.17.19.81:1521DoS 中TCP异步状态攻击TCP XXX.17.30.181:7011 省局XXX.17.30.43:36927代码攻击高TDS空包头数据错误MSSQLXXX.17.30.183:10011 省局XXX.60.43.14:1433DoS 中TCP异步状态攻击TCP XXX.17.30.183:7013 省局XXX.17.30.43:36929DoS 中泪滴攻击 #1(Original) IP XXX.17.32.6 省局XXX.36.177.41DoS 较高Microsoft WindowsSSL库拒绝服务漏洞SSLXXX.17.32.100:20 省局10.245.33.85:38840代码攻击高Mozilla/Netscape/Firefox浏览器远程缓存溢出漏洞#1HTTPXXX.17.36.249:11224 省局XXX.56.20.12:8代码攻击较高Microsoft IIS .cmd攻击HTTPXXX.17.36.249:33179 省局XXX.84.16.229:80DoS 中泪滴攻击 #1(Original) IPXXX.18.31.62 XXXXX.17.32.6代码攻击中Oracle 8i SQLNetHeader漏洞TNSXXX.18.44.161:63384 XXXXX.17.19.31:1521代码较高[MS04-028]处理JPEG HTT XXX.20.129.XX XXX.17.攻击缓存溢出(GDI+) #1 P 62:1136 30.29:8DoS 较高Microsoft WindowsSSL库拒绝服务漏洞SSLXXX.20.1XX.149:1132 XXXXX.17.36.118:443DoS 较高Microsoft WindowsSSL库拒绝服务漏洞SSLXXX.21.13.178:1280 XXXXX.17.36.118:443DoS 较高Microsoft WindowsSSL库拒绝服务漏洞SSLXXX.21.30.33:1283 XXXXX.17.36.118:443代码攻击中Primo Cart "q" and"email" 参数处理SQL注入漏洞 #1HTTPXXX.24.92.183:1126 XXXXX.48.16.9:80DoS 较高Microsoft WindowsSSL库拒绝服务漏洞SSLXXX.24.101.111:1730 XXXXX.17.36.118:443后门中W32.Zindos.A orMydoom.M 蠕虫TCPXXX.32.24.14:1034 XXXXX.17.30.39:7050后门中W32.Zindos.A orMydoom.M 蠕虫TCPXXX.32.24.42:1034 XXXXX.17.30.39:7050后门中W32.Zindos.A orMydoom.M 蠕虫TCPXXX.32.24.94:1034 XXXXX.17.30.39:7050后门中W32.Zindos.A orMydoom.M 蠕虫TCPXXX.32.24.162:1034 XXXXX.17.30.39:7050后门中W32.Zindos.A orMydoom.M 蠕虫TCPXXX.32.26.38:1034 XXXXX.17.30.39:7050后门中W32.Zindos.A orMydoom.M 蠕虫TCPXXX.32.28.22:1034 XXXXX.17.30.39:7050后门中W32.Zindos.A orMydoom.M 蠕虫TCPXXX.32.28.163:1034 XXXXX.17.30.39:7050代码攻击中FTP登录前各种恶意命令企图FTPXXX.32.224.26:2336 XXXXX.17.32.16:21DoS 较高Microsoft WindowsSSL库拒绝服务漏洞SSLXXX.36.32.48:1205 XXXXX.17.36.118:443后门中W32.Zindos.A orMydoom.M 蠕虫TCPXXX.40.80.40:1034 XXXXX.17.30.39:7050后门中W32.Zindos.A orMydoom.M 蠕虫TCPXXX.44.162.143:1034 XXXXX.17.30.39:8050代码攻击较高[MS04-028]处理JPEG缓存溢出(GDI+) #1HTTPXXX.56.64.159:1109 XXXXX.17.30.29:8DoS 较高Microsoft WindowsSSL库拒绝服务漏洞SSLXXX.60.34.108:1140 XXXXX.17.36.118:443DoS 较高Microsoft WindowsSSL库拒绝服务漏洞SSLXXX.64.52.99:1302 XXXXX.17.36.118:443DoS 较高Microsoft WindowsSSL库拒绝服务漏洞SSLXXX.68.28.231:1173 XXXXX.17.36.118:443DoS 较高Microsoft WindowsSSL库拒绝服务漏洞SSLXXX.68.81.136:1204 XXXXX.17.36.118:443DoS 较高Microsoft WindowsSSL库拒绝服务漏洞SSLXXX.68.81.142:1161 XXXXX.17.36.118:443代码攻击高TDS空包头数据错误MSSQLXXX.68.149.136:1209 XXXXX.16.16.20:1433代码攻击高DNS Question八进制数值溢出DNSXXX.72.18.199:2710 XXXXX.16.16.189:53后门中W32.Zindos.A orMydoom.M 蠕虫TCPXXX.72.97.207:1034 XXXXX.17.30.39:7050后门中W32.Zindos.A orMydoom.M 蠕虫TCPXXX.72.132.60:1034 XXXXX.17.30.39:7050代码攻击较高[MS04-028]处理JPEG缓存溢出(GDI+) #1HTTPXXX.76.74.175:1141 XXXXX.17.30.29:8DoS 较高Microsoft WindowsSSL库拒绝服务漏洞SSLXXX.76.76.183:1223 XXXXX.17.36.118:443后门中W32.Zindos.A orMydoom.M 蠕虫TCPXXX.80.18.97:1034 XXXXX.17.30.39:7050后门中W32.Zindos.A orMydoom.M 蠕虫TCPXXX.80.18.108:1034 XXXXX.17.30.39:7050后门中W32.Zindos.A orMydoom.M 蠕虫TCPXXX.80.39.66:1034 XXXXX.17.30.39:7050代码攻击高BEA Weblogic Proxy远程缓存溢出漏洞HTTPXXX.84.16.182:1050 XXXXX.17.36.113:80代码攻击较高Microsoft windows超链接缓存溢出HTTPXXX.84.16.182:1050 XXXXX.17.36.113:80代码攻击较高Mozilla/FirefoxJavaScript信息泄漏漏洞HTTPXXX.84.18.64:1714 XXXXX.17.30.125:80DoS 较高Microsoft WindowsSSL库拒绝服务漏洞SSLXXX.84.81.222:1226 XXXXX.17.36.118:443DoS 较高Microsoft WindowsSSL库拒绝服务漏洞SSLXXX.84.104.123:1100 XXXXX.17.36.118:443后门中W32.Zindos.A orMydoom.M 蠕虫TCPXXX.88.24.186:1034 XXXXX.17.30.39:7050后门中W32.Zindos.A orMydoom.M 蠕虫TCPXXX.88.37.34:1034 XXXXX.17.30.39:7050后门中W32.Zindos.A orMydoom.M 蠕虫TCPXXX.88.42.45:1034 XXXXX.17.30.39:7050后门中W32.Zindos.A orMydoom.M 蠕虫TCPXXX.88.44.148:1034 XXXXX.17.30.39:7050后门中W32.Zindos.A orMydoom.M 蠕虫TCPXXX.92.34.35:1034 XXXXX.17.30.39:80503.网站安全检查报告(绿盟RSAS设备)3.1.X X数据中心1. 综述1.1. 具有最多安全性问题的文件(TOP5)1.2. Web风险分布统计2. Web风险类别分布表 1. 类别分布分类名高风险中风险低风险总计3. 域名风险等级列表3.1. 域名风险列表表 2. 域名风险列表3.2.X X1. 综述1.1. 具有最多安全性问题的文件(TOP5)1.2. Web风险分布统计2. Web风险类别分布表 1. 类别分布分类名高风险中风险低风险总计3. 域名风险等级列表3.1. 域名风险列表表 2. 域名风险列表。

信息安全审计月报(模板)

信息安全审计月报(模板)

介绍

本文档旨在提供信息安全审计月报的模板,供参考使用。

月报

是用来记录和汇总特定时间段内的信息安全审计活动的重要文件。

月报内容

信息安全审计月报应包含以下内容:

1. 月度总结:概述本月的信息安全审计活动和结果。

2. 审计项目:列出本月进行的信息安全审计项目及其进展情况。

3. 风险评估:根据审计发现,对已发现的安全风险进行评估和

分类,包括重要性和紧急程度。

4. 安全措施建议:根据风险评估结果,提出相应的安全措施建议,以减少潜在威胁和强化信息安全防护。

5. 审计发现统计:统计本月审计过程中发现的重要问题和漏洞

数量,并按照类型进行分类和汇总。

6. 已处理问题:记录本月已处理或正在处理中的安全问题,包

括修复措施和进展情况。

7. 未处理问题:列出本月发现但尚未处理的安全问题,以便追

踪和跟进处理进度。

8. 总结和建议:总结本月的信息安全工作,提出改进和加强信

息安全管理的建议。

使用说明

1. 根据实际情况修改月度总结、审计项目、审计发现统计等部

分的内容。

2. 风险评估和安全措施建议应根据具体情况进行客观、全面的

分析和提炼。

3. 预留足够的时间和资源来跟踪和处理未处理问题,确保信息

安全问题得到及时解决。

4. 月报需要及时更新,保持对信息安全审计工作的记录和反馈。

5. 对于涉及敏感信息的内容,需遵守相关法律法规和公司政策,确保信息安全和保密。

以上是信息安全审计月报模板的基本内容,希望能对你的工作

有所帮助。

如有任何问题或意见,请随时向我提问。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

信息安全漏洞通报2018年9月国家信息安全漏洞库(CNNVD)本期导读漏洞态势根据国家信息安全漏洞库(CNNVD)统计,2018年9月份采集安全漏洞共1324个。

本月接报漏洞共计2314个,其中信息技术产品漏洞(通用型漏洞)129个,网络信息系统漏洞(事件型漏洞)2185个。

重大漏洞预警1、微软官方发布了多个安全漏洞的公告,包括Internet Explorer 内存损坏漏洞(CNNVD-201809-509、CVE-2018-8447)、Microsoft Excel 远程代码执行漏洞(CNNVD-201809-550、CVE-2018-8331)等多个漏洞。

成功利用上述安全漏洞的攻击者,可以在目标系统上执行任意代码。

微软多个产品和系统受漏洞影响。

目前,微软官方已经发布补丁修复了上述漏洞,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。

漏洞态势一、公开漏洞情况根据国家信息安全漏洞库(CNNVD )统计,2018年9月份新增安全漏洞共1324个,从厂商分布来看,Google 公司产品的漏洞数量最多,共发布110个;从漏洞类型来看,跨站脚本类的漏洞占比最大,达到13.14%。

本月新增漏洞中,超危漏洞24个、高危漏洞89个、中危漏洞873个、低危漏洞338个,相应修复率分别为62.50%、92.13%、70.33%以及56.80%。

合计903个漏洞已有修复补丁发布,本月整体修复率68.20%。

截至2018年9月30日,CNNVD 采集漏洞总量已达115764个。

1.1 漏洞增长概况2018年9月新增安全漏洞1324个,与上月(962个)相比增加了37.63%。

根据近6个月来漏洞新增数量统计图,平均每月漏洞数量达到1374个。

图1 2018年4月至2018年9月漏洞新增数量统计图149695115052004962132425045065085010501250145016501850205022502018年4月2018年5月2018年6月2018年7月2018年8月2018年9月1.2 漏洞分布情况1.2.1漏洞厂商分布9月厂商漏洞数量分布情况如表1所示,Google公司达到110个,占本月漏洞总量的8.31%。

本月Google、Cisco、Apple等公司的漏洞数量均有所上升。

表1 2018年9月排名前十厂商新增安全漏洞统计表1.2.2漏洞产品分布9月主流操作系统的漏洞统计情况如表2所示。

本月Windows 系列操作系统漏洞数量共50条,其中桌面操作系统50条,服务器操作系统41条。

本月Android漏洞数量最多,达到79个,占主流操作系统漏洞总量的22.38%,排名第一。

表2 2018年9月主流操作系统漏洞数量统计*由于Windows整体市占率高达百分之九十以上,所以上表针对不同的Windows版本分别进行统计*上表漏洞数量为影响该版本的漏洞数量,由于同一漏洞可能影响多个版本操作系统,计算某一系列操作系统漏洞总量时,不能对该系列所有操作系统漏洞数量进行简单相加。

1.2.3 漏洞类型分布9月份发布的漏洞类型分布如表3所示,其中跨站脚本类漏洞所占比例最大,约为13.14%。

表32018年9月漏洞类型统计表1.2.4 漏洞危害等级分布根据漏洞的影响范围、利用方式、攻击后果等情况,从高到低可将其分为四个危害等级,即超危、高危、中危和低危级别。

9月漏洞危害等级分布如图2所示,其中超危漏洞24条,占本月漏洞总数的1.81%。

图2 2018年9月漏洞危害等级分布1.3漏洞修复情况 1.3.1 整体修复情况9月漏洞修复情况按危害等级进行统计见图3。

其中高危漏洞修24个96个873个338个超危1.81%高危7.25%中危65.94%低危25.53%复率最高,达到92.13%,低危漏洞修复率最低,比例为56.80%。

与上月相比,本月超危、低危漏洞修复率有所上升,高危、中危漏洞修复率有所下降。

总体来看,本月漏洞整体修复率上升,由上月的67.78%上升至本月的68.20%。

图3 2018年9月漏洞修复数量统计1.3.2 厂商修复情况9月漏洞修复情况按漏洞数量前十厂商进行统计,其中Google 、Microsoft 、IBM 等十个厂商共407条漏洞,占本月漏洞总数的30.74%,漏洞修复率为95.82%,详细情况见表4。

多数知名厂商对产品安全高度重视,产品漏洞修复比较及时,其中IBM 、Apple 、Adobe 、Qualcomm 、Apache 、Samsung 、SAP 、联想、Mozilla 、CA 等公司本月漏洞修复率均为100%,共356条漏洞已全部修复。

表4 2018年9月厂商修复情况统计表100200300400500600700800900超高中低24968733381582614192漏洞数量修复数量1.4 重要漏洞实例1.4.1 超危漏洞实例本月超危漏洞共24个,其中重要漏洞实例如表5所示。

表5 2018年9月超危漏洞实例1.Micronet INplc-RT 授权问题漏洞(CNNVD-201809-429)Micronet INplc-RT是日本Micronet公司的一款软件定义的PLC (可编程逻辑控制器)。

Micronet INplc-RT 3.08及之前版本中存在授权问题漏洞。

远程攻击者可利用该漏洞执行任意命令。

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:http://www.mnc.co.jp/INplc/info_20180907_E.htm2.Cisco RV110W Wireless-N VPN Firewall、RV130W Wireless-NMultifunction VPN Router和RV215W Wireless-N VPN Router 缓冲区错误漏洞(CNNVD-201809-254)Cisco RV110W Wireless-N VPN Firewall、RV130W Wireless-N Multifunction VPN Router和RV215W Wireless-N VPN Router都是美国思科(Cisco)公司的产品。

Cisco RV110W Wireless-N VPN Firewall是一款防火墙产品。

RV130W Wireless-N Multifunction VPN Router和RV215W Wireless-N VPN Router都是企业级无线路由器产品。

Cisco RV110W Wireless-N VPN Firewall、RV130W Wireless-N Multifunction VPN Router和RV215W Wireless-N VPN Router中基于Web的管理接口存在缓冲区错误漏洞。

远程攻击者可通过向目标设备发送恶意的请求利用该漏洞造成拒绝服务(设备停止响应)或执行任意代码。

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:https:///security/center/content/CiscoSec urityAdvisory/cisco-sa-20180905-rv-routers-overflow3.Emerson Electric AMS Device Manager 访问控制错误漏洞(CNNVD-201809-1249)Emerson Electric AMS Device Manager是美国艾默生电气(Emerson Electric)公司的一套固定资产管理软件。

该软件提供预测性诊断、设备配置管理等功能。

Emerson Electric AMS Device Manager 12.0版本至13.5版本中存在访问控制错误漏洞。

远程攻击者可借助特制的脚本利用该漏洞执行任意代码。

解决措施:目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:https:///en-us1.4.2 高危漏洞实例本月高危漏洞共96个,其中重点漏洞实例如表6所示。

表6 2018年9月高危漏洞实例1.Cisco RV110W Wireless-N VPN Firewall、RV130W Wireless-NMultifunction VPN Router和RV215W Wireless-N VPN Router 信息泄露漏洞(CNNVD-201809-264)Cisco RV110W Wireless-N VPN Firewall、RV130W Wireless-N Multifunction VPN Router和RV215W Wireless-N VPN Router都是美国思科(Cisco)公司的产品。

Cisco RV110W Wireless-N VPN Firewall 是一款防火墙产品。

RV130W Wireless-N Multifunction VPN Router和RV215W Wireless-N VPN Router都是企业级无线路由器产品。

Cisco RV110W Wireless-N VPN Firewall、RV130W Wireless-N Multifunction VPN Router和RV215W Wireless-N VPN Router中基于Web的管理界面存在信息泄露漏洞,该漏洞源于程序没有对界面中的文件执行正确的访问控制。

远程攻击者可利用该漏洞获取敏感信息,包括用户身份验证凭证。

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:https:///security/center/content/CiscoSecurityAdvisory /cisco-sa-20180905-rv-routers-disclosure2.Cisco Integrated Management Controller Software 命令注入漏洞(CNNVD-201809-266)Cisco Integrated Management Controller(IMC)Software是美国思科(Cisco)公司的一套用于对UCS(统一计算系统)进行管理的软件。

该软件支持HTTP、SSH访问等,并可对服务器进行开机、关机和重启等操作。

Cisco IMC Software中的基于Web的管理界面存在命令注入漏洞,该漏洞源于受影响的软件对命令的验证不充分。

远程攻击者可通过向该界面发送特制的命令利用该漏洞在受影响的设备上以root权限注入并执行任意系统级别的命令。

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:https:///security/center/content/CiscoSecurityAdvisory /cisco-sa-20180905-cimc-injection3.Fuji Electric V-Server VPR 数字错误漏洞(CNNVD-201809-580)Fuji Electric V-Server VPR是日本富士电机(Fuji Electric)公司的一款数据收集软件。