第三章 网络扫描与网络监听

实验报告_网络扫描与监听

信息安全实验报告学号:学生姓名:班级:实验一网络扫描与监听一、实验目的网络扫描是对整个目标网络或单台主机进行全面、快速、准确的获取信息的必要手段。

通过网络扫描发现对方,获取对方的信息是进行网络攻防的前提。

该实验使学生了解网络扫描的内容,通过主机漏洞扫描发现目标主机存在的漏洞,通过端口扫描发现目标主机的开放端口和服务,通过操作系统类型扫描判断目标主机的操作系统类型。

通过该实验,了解网络扫描的作用,掌握主机漏洞扫描、端口扫描、操作系统类型扫描软件的使用的方法,能够通过网络扫描发现对方的信息和是否存在漏洞。

要求能够综合使用以上的方法来获取目标主机的信息。

而网络监听可以获知被监听用户的敏感信息。

通过实验使学生了解网络监听的实现原理,掌握网络监听软件的使用方法,以及对网络中可能存在的嗅探结点进行判断的原理。

掌握网络监听工具的安装、使用,能够发现监听数据中的有价值信息,了解网络中是否存在嗅探结点的判断方法及其使用。

二、实验要求基本要求了解网络扫描的作用,掌握主机漏洞扫描、端口扫描、操作系统类型扫描软件的使用的方法,能够通过网络扫描发现对方的信息和是否存在漏洞。

掌握网络监听工具的安装、使用,能够发现监听数据中的有价值信息等。

提高要求能够对网络中可能存在的嗅探结点进行判断的方法及工具使用等。

三、实验步骤1)扫描软件X-Scan 和Nmap 以及WinPcap 驱动安装包并安装。

2)打开X-Scan,如下图所示。

3)点击“设置”->“扫描参数”,弹出扫描参数设置对话框,在“指定IP 范围”输入被扫描的IP 地址或地址范围。

在“全局设置”的“扫描模块”设置对话框中选择需要检测的模块。

其他可以使用默认的设置,也可以根据实际需要进行选择。

最后点击“确定”回到主界面。

4)在主界面点击“文件”->“开始扫描”,开始对目标主机或目标网络的扫描。

不久,就可以得到目标主机的扫描结果,从分析报告中可以看到有关目标主机开放端口和服务的详细报告。

网络信息安全课程《网络信息安全》教学大纲(2014-2015)

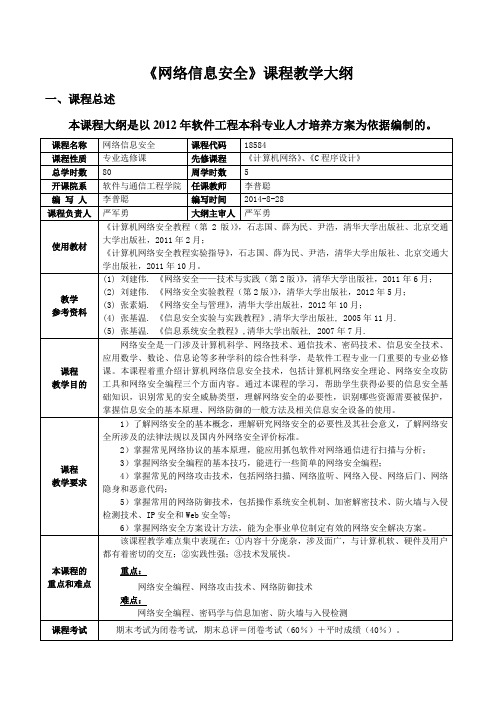

《网络信息安全》课程教学大纲一、课程总述本课程大纲是以2012年软件工程本科专业人才培养方案为依据编制的。

二、教学时数分配三、单元教学目的、教学重难点和内容设置第1章网络安全概述与环境配置【教学目的】了解内容:网络面临的安全威胁、信息系统安全的脆弱性、保证网络安全的途径;理解内容:网络安全的攻防体系、研究网络安全的必要性及其社会意义掌握内容:信息系统安全评估标准;熟练掌握内容:网络安全实验环境的配置及网络抓包软件的使用【重点难点】重点:网络安全的攻防体系、研究网络安全的必要性难点:研究网络安全的必要性【教学内容】1.1 信息安全概述1.2 网络安全概述1.3 研究网络安全的必要性1.4 研究网络安全的社会意义1.5 网络安全的相关法规1.6 网络安全的评价标准1.7 环境配置【课时要求】7节第2章网络安全协议基础【教学目的】了解内容:OSI参考模型和TCP/IP协议组理解内容:IP/TCP/UDP/ICMP协议的工作原理掌握内容: IP/TCP/UDP/ICMP协议的结构分析熟练掌握内容:常用的网络服务和网络命令【重点难点】重点:IP/TCP/UDP/ICMP协议的工作原理难点:IP/TCP/UDP/ICMP协议的结构分析【教学内容】2.1 OSI参考模型2.2 TCP/IP协议族2.3 网际协议IP2.4 传输控制协议TCP2.5 用户数据报协议UDP2.6 ICMP协议2.7 常用的网络服务2.8 常用的网络命令【课时要求】7节第3章网络空全编程基础【教学目的】了解内容:网络安全编程的基础知识理解内容:C和C++的几种编程模式掌握内容:网络安全编程的常用技术熟练掌握内容:注册表编程、定时器编程、驻留程序编程【重点难点】重点:网络安全编程的常用技术难点:注册表编程、定时器编程、驻留程序编程【教学内容】3.1 网络安全编程概述3.2 C和C++的几种编程模式3.3 网络安全编程【课时要求】10节第4章网络扫描与网络监听【教学目的】了解内容:黑客以及黑客攻击的基本概念理解内容:黑客攻击与网络安全的关系掌握内容:如何利用工具实现网络踩点、网络扫描和网络监听熟练掌握内容:黑客攻击的常用工具【重点难点】重点:黑客攻击的步骤难点:如何利用工具实现网络踩点、网络扫描和网络监听【教学内容】4.1 黑客概述4.2 网络踩点4.3 网络扫描4.4 网络监听【课时要求】5节第5章网络入侵【教学目的】了解内容:网络入侵的基本概念理解内容:社会工程学攻击、物理攻击、暴力攻击掌握内容:利用Unicode漏洞攻击和缓冲区溢出漏洞进行攻击的技术熟练掌握内容:流行攻击工具的使用和部分工具的代码实现【重点难点】重点:流行攻击工具的使用和部分工具的代码实现难点:利用Unicode漏洞攻击和缓冲区溢出漏洞进行攻击的技术【教学内容】5.1 社会工程学攻击5.2 物理攻击与防范5.3 暴力攻击5.4 Unicode漏洞专题5.5 其他漏洞攻击5.6 缓冲区溢出攻击5.7 拒绝服务攻击5.8 分布式拒绝服务攻击【课时要求】8节第6章网络后门与网络隐【教学目的】了解内容:利用四种方法实现网络后门理解内容:网络隐身的两种方法掌握内容:利用四种方法实现网络后门熟练掌握内容:常见后门工具的使用【重点难点】重点:利用四种方法实现网络后门难点:常见后门工具的使用【教学内容】6.1 网络后门6.2 木马6.3 网络代理跳板6.4 清除日志【课时要求】5节第7章恶意代码【教学目的】了解内容:恶意代码的发展史理解内容:研究恶意代码的必要性、恶意代码长期存在的原因掌握内容:恶意代码实现机理熟练掌握内容:恶意代码的设计与实现【重点难点】重点:恶意代码的设计与实现难点:恶意代码的设计与实现【教学内容】7.1 恶意代码概述7.2 恶意代码实现机理7.3 常见的恶意代码【课时要求】5节第8章操作系统安全基础【教学目的】了解内容:操作系统安全的基本概念理解内容:操作系统安全的实现机制、安全模型及安全体系结构掌握内容:操作系统安全的36条基本配置原则熟练掌握内容:Windows操作系统的安全配置方案【重点难点】重点:Windows操作系统的安全配置方案难点:Windows操作系统的安全配置方案【教学内容】8.1 常用操作系统概述8.2 安全操作系统的研究发展8.3 安全操作系统的基本概念8.4 安全操作系统的机制8.5 代表性的安全模型8.6 操作系统安全体系结构8.7 操作系统安全配置方案【课时要求】5节第9章密码学与信息加密【教学目的】了解内容:密码学的基本概念、数字水印的基本概念理解内容:主流加密技术、数字签名的原理、PGP加密的原理和实现及PKI信任模型掌握内容:DES加密算法的概念以及如何利用程序实现、RSA加密算法的概念以及实现算法熟练掌握内容:DES加密算法的概念以及如何利用程序实现【重点难点】重点:主流加密技术、数字签名的原理及PKI信任模型难点:如何利用程序实现主流加密算法【教学内容】9.1 密码学概述9.2 des对称加密技术9.3 rsa公钥加密技术9.4 pgp加密技术9.5 数字信封和数字签名9.6 数字水印9.7 公钥基础设施pki【课时要求】10节第10章防火墙与入侵检测【教学目的】了解内容:利用软件实现防火墙的规则集理解内容:防火墙的基本概念、分类、入侵检测系统的概念、原理及常用方法掌握内容:防火墙的实现模型、如何利用程序实现简单的入侵检测熟练掌握内容:防火墙的配置【重点难点】重点:防火墙的配置难点:入侵检测工具的编程实现【教学内容】10.1 防火墙的概念10.2 防火墙的分类10.3 常见防火墙系统模型10.4 创建防火墙的步骤10.5 入侵检测系统的概念10.6 入侵检测的方法10.7 入侵检测的步骤【课时要求】8节第11章IP安全与WEB安全【教学目的】了解内容:IPSec的必要性理解内容: IPSec中的AH协议、ESP协议和密钥交换协议掌握内容: VPN的功能和解决方案、Web安全的3个方面,SSL和TLS安全协议的内容与体系结构熟练掌握内容:VPN的解决方案【重点难点】重点:VPN的功能和解决方案、Web安全的3个方面、SSL和TLS安全协议的内容与体系结构难点:VPN的解决方案【教学内容】11.1 IP安全概述11.2 密钥交换协议IKE11.3 VPN技术11.4 WEB安全概述11.5 SSL/TLS技术11.6 安全电子交易SET简介【课时要求】3节第12章网络安全方案设计【教学目的】了解内容:网络安全方案设计方法理解内容:评价网络安全方案的质量的标准掌握内容:网络安全方案编写的注意点以及网络安全方案的编写框架熟练掌握内容:网络安全方案设计的基本步骤【重点难点】重点:网络安全的需求分析、方案设计难点:网络安全方案的设计【教学内容】12.1 网络安全方案概念12.2 网络安全方案的框架12.3 网络安全案例需求12.4 解决方案设计【课时要求】7节四、教材1、《计算机网络安全教程(第2版)》,石志国、薛为民、尹浩,清华大学出版社、北京交通大学出版社,2011年2月;2、《计算机网络安全教程实验指导》,石志国、薛为民、尹浩,清华大学出版社、北京交通大学出版社,2011年10月。

转:网络监听原理

转:⽹络监听原理⽹络监听是指利⽤计算机的⽹络接⼝截获⽬的地为第三⽅计算机的数据报⽂的⼀种技术。

利⽤这种技术可以监听⽹络的当前流量状况;⽹络程序的运⾏以及⾮法窃取⽹络中传输的机密信息。

在共享式以太⽹中,所有的通讯都是⼴播的,也就是说通常在同⼀⽹段的所有⽹络接⼝都可以访问在物理媒体上传输的所有数据,使⽤ARP 和RARP协议进⾏相互转换。

在正常的情况下,⼀个⽹络接⼝应该只响应两种数据帧:与⾃⼰硬件地址相匹配的数据帧和发向所有机器的⼴播数据帧。

在⼀个实际的系统中,数据的收发由⽹卡来完成。

每个以太⽹卡拥有⼀个全球难⼀的以太⽹地址。

以太⽹地址是⼀个48位的⼆进制数。

在以太⽹卡中内建有⼀个数据报过滤器。

该数据包过滤器的作⽤是保留以本⾝⽹卡的MAC地址为通讯⽬的的数据包和⼴播数据包,丢弃所有其它⽆关的数据包,以免除CPU对⽆关的数据包做⽆谓的处理。

这是以太⽹卡在⼀般情况下的⼯作⽅式。

在这种⽅式下,以太⽹卡只将接收到的数据包中与本机有关部分向上传递。

然⽽数据包过滤器是可以通过编程禁⽤的。

禁⽤数据包过滤器后,⽹卡将把接收到的所有的数据包向上传递,上⼀层软件因此可以监听以太⽹中其它计算机之间的通讯。

我们称这种⼯作模式为“混杂模式”。

多数⽹卡⽀持“混杂模式”,⽽该模式还是微软公司的“pC99”规范中对⽹卡的⼀个要求。

⽹卡的“混杂模式”使得采⽤普通⽹卡作为⽹络探针,实现⽹络的侦听变得⾮常容易。

⼀⽅⾯⽅便了⽹络管理,另⼀⽅⾯,普通⽤户也能轻易地侦听⽹络通讯,对⽤户的数据通讯保密是⼀个很⼤的威胁。

在进⾏此种⽅式的数据监听时,是在⽹络的节点处设置⽹络设备为混杂模式,进⾏数据监听管理⽹络;⿊客则是利⽤ARP侦探⽹络上出于混杂模式的⽹络节点并将⿊客软件放置在节点处进⾏窃听的。

还有⼀种窃听⽅式是利⽤ARP欺骗达到的。

ARP欺骗⼜被称为ARP重定向技术,ARP地址解析协议虽然是⼀个⾼效的数据链路层协议,但是作为⼀个局域⽹的协议,它是建⽴在各主机之间互相信任基础之上的,因此存在⼀定的安全问题:(1)主机地址映射表是基于⾼速缓存动态更新的,这是ARP协议的特⾊,也是安全问题之⼀。

网络安全与管理综合实训

网络安全与管理姓名:XXX学号:课程名称:网络安全与管理综合实训提交日期:2012年06月20日指导教师:概要本文分为网络安全和网络管理两部分,分别介绍了网络安全与网络管理所需使用的各种工具软件,通过图文介绍来知晓网络安全和网络管理中各种软件的作用及使用方法。

目录前言 (4)网络安全部分 (5)第一章目标系统探测 (5)1.1在线Web工具 (5)1.2 SmartWhois (5)1.3 Zenmap (6)1.4 X-scan (7)第二章口令破解 (10)2.1使用smbcrack对主机的口令进行破解 (10)第三章网络监听 (11)3.1使用Wireshark捕捉数据报 (11)第四章木马配置 (13)4.1冰河木马的配置 (13)第五章拒绝服务攻击 (15)5.1 DDoS攻击工具 (15)第六章缓冲区溢出 (17)6.1 OllDbg (17)第七章 PGP数据加密 (19)7.1加密的概念 (19)7.2数字签名概述 (19)7.3加密软件PGP( Pretty Good Privacy) (19)第八章防火墙应用 (21)8.1防火墙的定义 (21)8.2瑞星个人防火墙 (21)第九章 SSL安全设置 (24)第十章 ASP/SQL安全设置 (26)10.1 网站啄木鸟(WebPecker)-网站整体威胁检测系统 (26)10.2 WebPecker系统具备的功能 (26)10.3 WebPecker核心技术优势 (26)网络管理部分 (27)第一章 IP/MAC地址工具使用 (27)1.1 IP 地址扫描器 (27)1.2 超级扫描工具[super scan] (27)第二章 IP链路测试工具使用 (29)2.1 IP-Tools (29)2.2 网络信息工具WS_Ping ProPack (29)第三章网络查看与搜索工具使用 (31)3.1 超级网管(SuperLANadmin) (31)3.2 搜索工具 (32)第四章网络监管诊断分析工具使用 (34)4.1 网络监管专家———Red Eagle (34)4.2 查询分析工具 (35)第五章网络性能与带宽测试工具使用 (36)5.1 吞吐量测试工具-Qcheck (36)第六章流量监控与分析工具使用 (37)6.1 Essential NetTools (37)6.2 流量统计分析器利器-Comm View (38)第七章服务器监控工具使用 (40)7.1 监视各种服务与网络应用程序 (40)7.2 应用服务器的监视 (40)7.3 服务监视 (41)7.4 网站监视 (41)第八章网络维护与恢复工具使用 (43)8.1 网络维护工具 (43)8.2 Sql数据的备份与恢复 (46)结论 (47)致谢 (48)参考文献 (49)前言本实训项目通过对网络安全方面的目标系统探测、口令破解、网络监听、木马配置、拒绝服务攻击、缓冲区溢出、PGP数据加密、防火墙应用等及网络管理方面的IP/MAC地址工具使用、IP链路测试工具使用、网络查看与搜索工具使用、网络监管诊断分析工具使用、网络性能与带宽测试工具使用等工具和软件来对这两方面可能遇到的问题进行试验性分析。

网络安全之网络监听

网络安全之网络监听

1

总之,网络安全是一个 持续的挑战,需要不断 更新和发展技术、政策

和最佳实践来应对

2

我们应该不断关注新技术的发 展,加强安全意识和培训,提 高网络安全防护能力,以确保 网络通信的安全性和可靠性

网络安全之网络监听

网络安全教育与意识

网络安全并不仅仅是技术问题,而是一个涉及多个层面的复杂议题。因此,除了技术层面 的防范措施外,网络安全教育也是至关重要的

定期审计和监控

定期检查和监控网络设备和 系统的日志文件,以便及时 发现异常活动或潜在的安全 威胁。通过审计和监控,可 以及时采取措施应对安全事

件或潜在的网络攻击

使用加密技术保护数据存储

对于存储在本地或云端的数 据,应使用加密技术进行保 护。这可以确保即使数据被 盗或泄露,攻击者也无法轻 易地访问或解密敏感信息

启用防火墙和入侵检测系统

防火墙可以限制对网络的访 问,防止未经授权的访问和 数据泄漏。入侵检测系统能 够实时监控网络活动,并检 测任何可疑行为或攻击活动

教育和培训

提高员工对网络安全的认识 和意识,让他们了解如何避 免常见的安全风险和识别潜 在的网络威胁。定期进行安 全培训和演练,确保员工具 备足够的安全知识和技能

使用VPN:使用虚拟专用网络(VPN)可以在公共网络上建立加密的连接,保护用户的个 人信息和通信内容

网络安全之网络监听

使用安全的网络设备

确保使用的网络设备和软件 是最新版本,并及时更新安 全补丁。这可以减少漏洞和

潜在的安全风险

使用强密码

使用复杂且难以猜测的密码 来保护账户和系统安全。定 期更改密码,并避免在多个 账户上重复使用相同的密码

网络安全之网络监听

结论

网络扫描与侦听

实验三、网络扫描与侦听一、实验目的进一步理解网络安全威胁熟悉网络安全扫描软件3.熟悉网络侦听(嗅探)软件二、实验内容1.熟悉并使用网络扫描软件查找主机:Scan Host and Service Discovery | Scan Olp'tions | Tools | Windows Enumeration | About |IPsLi▽色hosts batrCh: 2*7Scaiminq £S£ machines vith Z£5 reiaaining.Host discovery pass I of 1 Host discovery ICMP (Echo> scan hosts)...27 new machines discovered with ICMP (Echo) Reporting scan cesuitrS,,,--------- Wean dene -------------Discovery scan, finished: 06/06/13 16:55:460O:0EViIIVie艸HTML Re汕起IlliS^ved log file|Live:27TCP open: 0 VDP openl 0E5S/25S done1.2.11 |11h[iHostnacne^lP Start IP X End IIP X 10.4,23.31■>CDRead IPs hom hie :>Start IP10.4.23.0End IP10.4.23.254Clear SelectedClear Alllive open hOEtE discovered TCP portsTotalTo匕住1Total open UDP ports 27 0 Os扌乌s 笑埜r 决足主机召P 应收扫1^訂显示FUfii 砸主机 r 怏仪珀陀 r 列表中&W 亍口(T 列表中全部遶需前幅口 广列竝輛口从 r 全蹄口 M扫瑶奁找IF]9£. 1E6.D 136• 1 0 扫描中]9f. JW, Q 1 胆 Of 0曲 Of 0开始I (?止IInterface 1 oF4・■ ■tt 址192.16e.43.1SM25S.25S.2SS.£55 ffi 码 £55 25S ess 0 fi± Yai点到虫 N Q回送 Ho 可放Yes可以塞点崔转 Yet1題回||0迫匸(|确定12. 熟悉并使用网络侦听(嗅探)软件渥冲区用耒暂时存1诵捕棍討的栽据fe -抑果罐冲叵用恳本程序会停止捕捉. 制定遥冲区刘、(大于EJK 沖卜于5QME ).[To —3 皿F7趙文本英面(/, .ktiJ. .htx )熾H 省送项)厂图 AH. jp 即.J"年,.g:rf )r 任何其他内零(注想:本程用可能弟支样臬些向容J主机过浦酬监视目标主机.可以港择曲主机都监视或验视栗苦主机. 广任何主4n (粧肯迭顶) U 指定杲台主机措定應主机尉艮务^?还是1股的网贯浏览ffl 户O作擡一匪的网页和J 览馬户.師只监视由诗主机发岀用贡浏览请求的 莎网同内容(《省辭J 厂作曲服勞S,即貝监褪由谱主机提快的网瓦內容*3. 观察并记录扫描 (1 )、nmap 端口扫描具体操作及结果如下:[root@liulia nshu n liyo ngfe ng]# nmap -sS 202.117.216.94匚 Sup etSiz^n2.33B主机查按|]3Z. IBC.D査按*30 [Http] Vorld 肌證 Y 心]HTIP•no [pcp3] F^st Office frot^coL - Verzion 3 * [njcttio -33J1] IfETBICG SessLOH Service* [littpsj hlipi rtCon7 ifl£ ise. a. L«■ SI [如J file TzdJizfer■ 25 [=rtp]SinpLe rifeil Truisftr■ 加 [h 七切] Vorld Vhdt v«h Hrrr■ ilO b 腆] F M I Offic-4 Fl-DtOCDl - Varxian 念• lag [M IL LOS -SEH ] IfEISrCS Eflrvici•M3 [Kttps] htlDE HCori上1亍X 下一个■ ]255厂ffl 用U HI 文件中的ir 「超时设S 0=)护 Pine 丽—15JSJflaDD~/侦听过程及结果If — ;Jf&n|l02. les.o. 1 g 止 III 號.163.0 ]9E 二麼怨略褻FStarti ng nmap 3.81 ( htt p: ///nma p/ ) at 2005-06-24 In teresti ng ports on p .c n (202.117.216.94):(The 1657 ports sca nned but not show n below are in state: closed)P ORTMAC Address: 00:0A:E6:EC:16:DF (Elitegroup Computer System Co. (ECNmap fini shed: 1 IP address (1 host up) sca nned in 0.774 sec onds可见 202.117.216.94 这台机器的 135、139、445、1025、3306、5000 端口是开放状态, 提供的服务从Service 列表中可以读出,而且都是支持 (2)、windump 抓包运行参数为:windump [-aAdDeflnNOpqRStuvxX] [-B size] [-c count] [ -C file_size ] [-F file ] [ -i interface ] [ -r file ] [ -s snaplen ] [ -T type ] [ -w file ] [ -E algo:secret ] [ exp ressi on ]实验用win dump 来监听三次握手,结果如下:看第二幅图的第五和六行。

漏洞扫描1漏洞扫描工具X-scan2网络监听技术

从功能上讲,硬盘的数据安全设计分为机械防护、状态监控、数 据转移和数据校验4种。 2. 利用第三方硬件保护设备 保护硬盘的第三方硬件设备主要有RAID卡(Redundant Array of Independent Disks独立磁盘冗余阵列)和硬盘保护卡(也叫 还原卡)。

复习 网络攻击一般过程

1掌握漏洞扫描的原理及类型2掌握常见的漏洞扫描工具使用3掌握网络监听技术的原理及类型4掌握常见的网络监听工具使用复习复习硬盘存储介质的保护硬盘存储介质的保护硬盘的数据安全从功能上讲硬盘的数据安全设计分为机械防护状态监控数据转移和数据校验4种

第 4讲

第3章 网络攻击与防 范—— 漏洞扫描、网络监听技术

ESM控制台安装在一台计算机中; ESM管理器安装在企业网络中; 所有的目标系统都需要安装ESM代理。ESM 代理安装完后,需要向ESM管理器注册。

当ESM代理收到ESM管理器发来的扫描指令 时,ESM代理单独完成本目标系统的漏洞扫 描任务;扫描结束后,ESM代理Байду номын сангаас结果传给 ESM管理器;最终用户可以通过ESM控制台 浏览扫描报告。

二、漏洞扫描工具X-scan

X-scan 是国内相当出名的扫描工具,是安全焦点又一力作。 完全免费,无需注册,无需安装(解压缩即可运行),无需 额外驱动程序支持。可以运行在Windows 9x/NT4/2000上, 但在Windows 98/NT 4.0系统下无法通过TCP/IP堆栈指纹识别 远程操作系统类型,在Windows 98系统下对Netbios信息的检 测功能受限。 X-scan 采用多线程方式对指定IP地址段(或单机)进行安全漏 洞检测,支持插件功能,提供了图形界面和命令行两种操作 方式。 扫描内容包括:远程操作系统类型及版本,标准端口状态及 端口BANNER信息,SNMP信息,CGI漏洞,IIS漏洞,RPC 漏洞,SSL漏洞,SQL-SERVER、FTP-SERVER、SMTPSERVER、POP3-SERVER、NT-SERVER弱口令用户,NT服 务器NETBIOS信息、注册表信息等。扫描结果保存在/log/目 录中,index_*.htm为扫描结果索引文件。

《网络与网络监听》课件

目录

CONTENTS

• 网络基础知识 • 网络监听原理 • 网络监听工具 • 网络监听的防范措施 • 案例分析

01

CHAPTER

网络基础知识

网络的定义与分类

总结词

网络是由多个节点(计算机、手机等)通过特定通信协议连接而成的系统,用 于实现数据传输和资源共享。根据不同的分类标准,网络可以分为多种类型。

网络监听的防范措施

加密技术防范监听

01

02

03

加密技术

通过加密传输数据,使得 监听者无法获取明文数据 ,从而保护数据的机密性 和完整性。

端到端加密

数据在发送端和接收端之 间进行加密和解密,确保 数据在传输过程中不被监 听。

链路加密

加密设备之间的链路,保 护数据在传输过程中的安 全。

VLAN技术防范监听

案例三:网络监听相关法律法规介绍

1 2 3

法律法规名称

《中华人民共和国网络安全法》

法律法规内容

该法规定了任何个人和组织不得利用网络从事危 害网络安全的活动,对于利用网络进行监听的行 为将依法追究刑事责任。

法律法规意义

该法的出台为打击网络监听行为提供了法律依据 ,有利于维护国家安全和公民个人隐私。

THANKS

详细描述

常见的网络协议包括TCP/IP协议族、HTTP、FTP、SMTP等 。IP地址由32位二进制数组成,通常以点分十进制形式表示 ,分为四个部分,每个部分为0-255之间的整数。

路由与交换原理

总结词

路由是指在网络中传输数据包时,数据包从源节点到目的节点的路径选择过程; 交换则是数据包在到达目的节点前的转发过程。

实现网络监听需要经过数据包捕获、数据包过滤、数据包解析和数据包分析等步骤。其中 ,数据包捕获是监听的基础,数据包过滤可以提高监听的效率,数据包解析可以识别出不 同类型的数据包,数据包分析则可以对数据包的内容进行深入的分析。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

3.3 网络扫描

• 漏洞存在原因 现在Internet上仍然在使用的基础协议中,有很多早期的 协议在最初设计时并没有考虑安全方面的需求。并且, Internet是一个快速变化的动态环境,要在这样一个基础 设施并不安全、动态的、分布式的环境中保证应用的安 全是相当困难的。正是由于Internet的开放性和其协议的 原始设计,攻击者无需与被攻击者有物理上的接触,就 可以成功地对目标实施攻击,而不被检测到或跟踪到。 • 从技术角度来看,漏洞的来源主要有以下几个方面: (1)软件或协议设计时的瑕疵(NFS网络文件系统) (2)软件或协议实现中的弱点(如Email) (3)软件本身的瑕疵(如程序的try catch异常处理) (4)系统和网络的错误配置(SQL的用户名和密码)

(e) 伪造

3.1 黑客概述

按照入侵者的攻击目的,可将攻击分为下面四类。

(1) 拒绝服务攻击:是最容易实施的攻击行为,它企图通过使目 标计算机崩溃或把它压跨来阻止其提供服务。主要包括:Land ,Syn flooding (UDP flooding),Ping of death,Smurf (Fraggle),Teardrop,TCP RST攻击,Jot2,电子邮件炸弹, IP轰炸,畸形消息攻击。 (2) 利用型攻击:是一类试图直接对你的机器进行控制的攻击。 主要包括:口令猜测,特洛伊木马,缓冲区溢出。 (3) 信息收集型攻击:这类攻击并不对目标本身造成危害,而是 被用来为进一步入侵提供有用的信息。主要包括:扫描(包括 :端口扫描、地址扫描、反向映射、慢速扫描),体系结构刺 探,利用信息服务(包括:DNS域转换、Finger服务,LDAP 服务)。 (4) 假消息攻击:用于攻击目标配置不正确的消息,主要包括: DNS高速缓存污染、伪造电子邮件。

黑客守则

• 任何职业都有相关的职业道德,一名黑客同样有职业道德,一些守则是必须遵守 的,不让会给自己招来麻烦。归纳起来就是“黑客十二条守则”。 – 1、不要恶意破坏任何的系统,这样做只会给你带来麻烦。 – 2、不要破坏别人的软件和资料。 – 3、不要修改任何系统文件,如果是因为进入系统的需要而修改了系统文件 ,请在目的达到后将他改回原状。 – 4、不要轻易的将你要黑的或者黑过的站点告诉你不信任的朋友。 – 5、在发表黑客文章时不要用你的真实名字。 – 6、正在入侵的时候,不要随意离开你的电脑。 – 7、不要入侵或破坏政府机关的主机。 – 8、将你的笔记放在安全的地方。 – 9、已侵入的电脑中的账号不得清除或修改。 – 10、可以为隐藏自己的侵入而作一些修改,但要尽量保持原系统的安全性, 不能因为得到系统的控制权而将门户大开。 – 11、不要做一些无聊、单调并且愚蠢的重复性工作。 – 12、做真正的黑客,读遍所有有关系统安全或系统漏洞的书。

版权所有,盗版必纠

3.2 网络踩点

• 踩点,也就是信息收集。黑客实施攻击前要做 的第一步就是“踩点”。与劫匪抢银行类似, 攻击者在实施攻击前会使用公开的和可利用的 信息来调查攻击目标。通过信息收集,攻击者 可获得目标系统的外围资料,如机构的注册资 料、网络管理员的个人爱好、网络拓扑图等。 攻击者将收集来的信息进行整理、综合和分析 后,就能够初步了解一个机构网络的安全态势 和存在的问题,并据此拟定出一个攻击方案。

版权所有,盗版必纠

3.2 网络踩点

• 打开Index of页面就能够浏览一些隐藏在互联网背后 的开放了目录浏览的网站服务器的目录,并下载本无 法看到的密码账户等有用文件,如图3.3。

版权所有,盗版必纠

3.2 网络踩点

2.利用whois数据库 • 除了搜索引擎外,Internet上的各种whois数据库也 是非常有用的信息来源。这些数据库包含各种关于 Internet地址分配、域名和个人联系方式等数据元 素。攻击者可以从Whois数据库了解目标的一些注 册信息。提供whois服务的机构很多,其中和中国 最相关的机构及其对应网址如表3.2。

版权所有,盗版必纠

曾经著名的黑客

黑客分类

• 目前将黑客的分成三类:

• 第一类:破坏者; • 第二类:红客; • 第三类:间谍

黑客的行为发展趋势

• 网站被黑可谓是家常便饭,世界范围内一般美国和日本的网 站比较难入侵,韩国、澳大利亚等国家的网站比较容易入侵 ,黑客的行为有三方面发展趋势:

– 手段高明化:黑客界已经意识到单靠一个人力量远远不够了,已经 逐步形成了一个团体,利用网络进行交流和团体攻击,互相交流经 验和自己写的工具。 – 活动频繁化:做一个黑客已经不再需要掌握大量的计算机和网路知 识,学会使用几个黑客工具,就可以再互联网上进行攻击活动,黑 客工具的大众化是黑客活动频繁的主要原因。 – 动机复杂化:黑客的动机目前已经不再局限于为了国家、金钱和刺 激。已经和国际的政治变化、经济变化紧密的结合在一起。

版权所有,盗版必纠

目

一. 黑客概述 二. 网络踩点 三. 网络扫描 四. 网络监听

录

版权所有,盗版必纠

黑客帝国

“未来生活,也许网络不会‘杀了’我们的身体。但它 已经‘杀了’我们现有的生活方式。”

3.1 黑客概述

• 3.1.1 黑客的概念 • “黑客”一词是由英文单词“Hacker”音译过来的 。最初起源于20世纪50年代,是指那些精力充沛、 热衷于解决计算机难题的程序员。当时计算机非常 昂贵,只存在于各大院校与科研机构,技术人员使 用一次计算机,需要很复杂的手续,而且计算机的 效率也不高,为了绕过一些限制,最大限度地利用 这些昂贵的计算机,一些程序员们就写出了一些简 洁高效的捷径程序,这些程序往往较原有的程序系 统更完善。 • 黑客的分类 黑帽子,也称为Cracker。 白帽子 灰帽子

网络系统全部瘫痪

电子邮件炸弹攻击

• 预防炸弹袭击的措施

向ISP求援 采用过滤功能 使用转信功能 谨慎使用自动回信功能 用专用工具来对付(如PoP-It)

3.1 黑客概述

按照入侵者使用的技术手段,攻击技术主要分 为以下四类。 (1)网络信息收集技术:包括目标网络中主机的 拓扑结构分析技术、目标网络服务分布分析技 术和目标网络漏洞扫描技术。 (2)目标网络权限提升技术:包括本地权限提升 和远程权限提升。 (3)目标网络渗透技术:包括后门技术、Sniffer 技术、欺骗技术、tunnel及代理技术。 (4)目标网络摧毁技术:包括目标服务终止、目 标系统瘫痪和目标网络瘫痪。

第3章 网络扫描与网络监听 刘海滨

河北科技师范学院 E-mail: champion_lhb@

电话:159-03391949

版权所有,盗版必纠

概

述

本章主要介绍黑客的相关知识、网络踩点的方法、 网络扫描和网络监听技术。其中,网络扫描是黑客实 施攻击前获得目标及其漏洞信息的重要手段,而网络 监听则是黑客向内部网进行渗透的常用手法。

版权所有,盗版必纠

3.1 黑客概述

• 3.1.3 攻击的分类 • 互联计算机的威胁来自很多形式。1980年, Anderson在其著名的报告中,对不同类型的计 算机系统安全威胁进行了划分,他将入侵三种 类型。 外部闯入 内部授权用户的越权使用 滥用 • 并以此为基础提出了不同安全渗透的检测方法 • 攻击分类的主要依据: 威胁来源、攻击方式、安全属性、攻击目的 和攻击使用的技术手段等。

黑客精神

• • 要成为一名好的黑客,需要具备四种基本素质:“Free”精神、探索与创新精神 、反传统精神和合作精神。 1、“Free”(自由、免费)的精神

– 需要在网络上和本国以及国际上一些高手进行广泛的交流,并有一种奉献精神,将自己 的心得和编写的工具和其他黑客共享。

•

2、探索与创新的精神

– 所有的黑客都是喜欢探索软件程序奥秘的人。他们探索程序与系统的漏洞,在发现问题 的同时会提出解决问题的方法。

攻击五部曲

• 一次成功的攻击,都可以归纳成基本的五步 骤,但是根据实际情况可以随时调整。归纳 起来就是“黑客攻击五部曲”

– 1、隐藏IP – 2、踩点扫描 – 3、获得系统或管理员权限 – 4、种植后门 – 5、在网络中隐身

3.1 黑客概述

• 3.1.2 攻击的概念 攻击是对系统安全策略的一种侵犯,是指任何企 图破坏计算机资源的完整性(未授权的数据修改 )、机密性(未授权的数据泄露或未授权的服务 的使用)以及可用性(拒绝服务)的活动。 通常,“攻击”和“入侵”同指这样一种活动。

版权所有,盗版必纠

3.3 网络扫描

扫描是进行信息收集的一种必要工具,它可以完成 大量的重复性工作,为使用者收集与系统相关的必 要信息。对于黑客来讲,扫描是攻击系统时的有力 助手;而对于管理员,扫描同样具备检查漏洞,提 高安全性的重要作用。

版权所有,盗版必纠

3.3 网络扫描

• 3.3.1 安全漏洞概述 • 通常,网络或主机中存在的安全漏洞是攻击者成功地 实施攻击的关键。那么,什么是安全漏洞?安全漏洞 产生的根源是什么?这些漏洞有哪些危害呢? • 安全漏洞的概念 • 这里所说的漏洞不是一个物理上的概念,而是指计算 机系统,在计算机安全领域,安全漏洞通常又称作具 有的某种可能被入侵者恶意利用的属性脆弱性。 • 简单地说,计算机漏洞是系统的一组特性,恶意的主 体能够利用这组特性,通过已授权的手段和方式获取 对资源的未授权访问,或者对系统造成损害。这里的 漏洞既包括单个计算机系统的脆弱性,也包括计算机 网络系统的漏洞。

版权所有,盗版必纠

3.2 网络踩点

• 下面给出一个例子,利用提供 的 whois 服务查询 信息,如图 3.4 、图 3.5所示。

版权所有,盗版必纠

Hale Waihona Puke 3.2 网络踩点版权所有,盗版必纠

3.2 网络踩点

3.利用DNS服务器 • DNS服务中维护的信息除了域名和IP地址的对应关系 外,还有主机类型、一个域中的邮件服务器地址、邮 件转发信息、从IP地址到域名的反向解析信息等。用 nslookup程序可以从DNS服务器上查询一些网站的相 关信息,如图3.6是查询和得到的结 果。