实验7 利用分组嗅探器(Wireshark)分析协议HTTP和DNS

《使用wireshark进行网络协议分析》实验报告

《计算机网络与通信原理》课程实验报告Wireshark和其它的图形化嗅探器使用基本类似的界面,整个窗口被分成三个部分:最上面为数据包列表,用来显示截获的每个数据包的总结性信息;中间为协议树,用来显示选定的数据包所属的协议信息;最下边是以十六进制形式表示的数据包内容,用来显示数据包在物理层上传输时的最终形式。

(2)Wireshark的显示过滤器显示过滤器可以根据1)协议2)是否存在某个域3)域值4)域值之间的比较来查找感兴趣的数据包。

注意:捕获过滤器(Capture Filters)和显示过滤器(Display Filters)的语法规则是不同的。

值比较表达式可以使用下面的操作符来构造:●eq ==,如ip.addr==10.1.10.20●ne !=,如ip.addr!=10.1.10.20●gt >,如frame.pkt_len>10●lt <,如frame.pkt_len<10●ge >=,如frame.pkt_len>=10●le <=,如frame.pkt_len<=10可以使用下面的逻辑操作符将表达式组合起来:●and &&逻辑与,如ip.addr=10.1.10.20 && tcp.flag.fin●or || 逻辑或,如ip.addr=10.1.10.20||ip.addr=10.1.10.21●not ! 逻辑非,如!llc例如:IP 地址是192.168.2.10 的主机,它所接收收或发送的所有的HTTP 报文,那么合适的Filter(过滤器)就是:ip.addr == 192.168.2.10 && http。

提示:Filter的背景显示出表达式的合法与否,绿色为合法,红色为否。

(3)菜单Capture的Options说明Interface:选择采集数据包的网卡IP address:选择的网卡所对应的IP地址Link-layer header type:数据链路层的协议,在以太网中一般是Ethernet IIBuffer size:数据缓存大小设定,默认是1M字节。

实验六利用Wireshark分析协议HTTP

实验六利用W i r e s h a r k 分析协议H T T P文件编码(GHTU-UITID-GGBKT-POIU-WUUI-8968)实验六利用W i r e s h a r k分析协议H T T P 一、实验目的分析HTTP协议二、实验环境与因特网连接的计算机,操作系统为Windows,安装有Wireshark、IE等软件。

三、实验步骤1、利用Wireshark俘获HTTP分组(1)在进行跟踪之前,我们首先清空Web 浏览器的高速缓存来确保Web网页是从网络中获取的,而不是从高速缓冲中取得的。

之后,还要在客户端清空DNS高速缓存,来确保Web服务器域名到IP地址的映射是从网络中请求。

在WindowsXP机器上,可在命令提示行输入ipconfig/flushdns(清除DNS解析程序缓存)完成操作。

(2)启动Wireshark 分组俘获器。

(3)在Web 浏览器中输入:(4)停止分组俘获。

图利用Wireshark俘获的HTTP分组在URL 中,是一个具体的web 服务器的域名。

最前面有两个DNS 分组。

第一个分组是将域名转换成为对应的IP 地址的请求,第二个分组包含了转换的结果。

这个转换是必要的,因为网络层协议——IP协议,是通过点分十进制来表示因特网主机的,而不是通过这样的域名。

当输入URL http://时,将要求Web服务器从主机上请求数据,但首先Web 浏览器必须确定这个主机的IP地址。

随着转换的完成,Web浏览器与Web服务器建立一个TCP连接。

最后,Web 浏览器使用已建立好的TCP连接来发送请求“GET/HTTP/1.1”。

这个分组描述了要求的行为(“GET”)及文件(只写“/”是因为我们没有指定额外的文件名),还有所用到的协议的版本(“HTTP/1.1”)。

2、HTTP GET/response交互(1)在协议框中,选择“GET/HTTP/1.1” 所在的分组会看到这个基本请求行后跟随着一系列额外的请求首部。

实验七 利用Wireshark分析DNS协议

实验七利用Wireshark分析DNS协议一、实验目的分析DNS协议二、实验环境与因特网连接的计算机,操作系统为Windows,安装有Wireshark、IE等软件。

三、实验步骤nslookup工具允许运行该工具的主机向指定的DNS服务器查询某个DNS记录。

如果没有指明DNS服务器,nslookup将把查询请求发向默认的DNS服务器。

其命令的一般格式是:nslookup –option1 –option2 host-to-find dns-server1、打开命令提示符(Command Prompt),输入nslookup命令。

图中显示三条命令,第一条命令: “提出一个问题”即:“将主机的IP地址告诉我”。

屏幕上出现了两条信息:(1)“回答这一问题”DNS服务器的名字和IP地址;(2)主机名字和IP 地址。

第二条命令:nslookup –type=NS 在这个例子中,我们提供了选项“-type=NS”,域为。

执行这条命令后,屏幕上显示了DNS服务器的名字和地址。

接着下面是三个USST DNS服务器,每一个服务器是USST校园里缺省的DNS服务器。

第三条命令:nslookup 在这个例子中,我们请求返回 DNS server 而不是默认的DNS 服务器()。

此例中,DNS 服务器提供主机的IP地址。

2、ipconfigipconfig用来显示TCP/IP 信息, 你的主机地址、DNS服务器地址,适配器等信息。

如果你想看到所有关于你所在主机的信息,可在命令行键入:ipconfig /allipconfig在管理主机所储存的DNS信息非常有用。

如果查看DNS缓存中的记录用命令:ipconfig /displaydns要清空DNS缓存,用命令:ipconfig /flushdns3、利用Wireshark捕获DNS信息(1)利用ipconfig命令清空你的主机上的DNS缓存。

(2)启动浏览器,将浏览器的缓存清空。

实验06 - DNS、HTTP协议分析

《计算机网络》实验报告实验六DNS、HTTP协议分析姓名:XXX学号:XXXXXXXX专业:XXXXXXXXX学院:XXXXXX报告日期:XXXXX(一) 实验目的与要求目的:(1)分析DNS协议;(2)分析HTTP协议。

(二) 实验内容1.分析DNS协议:(1) 在命令行执行ipconfig /displaydns,查看本机的DNS缓存记录。

(2) 执行ipconfig /flushdns,再执行ipconfig /displaydns,查看本机的DNS缓存中是否还有记录?(3) 运行WireShark软件,并设置显示过滤条件为“dns”,ping ,执行ipconfig /displaydns,查看本机的DNS缓存中是否有了的对应记录,同时在WireShark中找到对应的DNS请求和响应报文,并填写下表。

字段项DNS查询报文DNS应答报文IP层Source地址IP层Destination地址运输层协议运输层Source Port运输层Destination PortDNS查询域名/ 应答结果(4) 用记事本(Notepad)打开本机C:\WINDOWS\system32\drivers\etc目录下一个名为hosts的文件,增加一条记录:145.6.7.8 ,在命令行执行ipconfig /displaydns,查看本机的DNS缓存中是否多了一条的记录?再ping ,观察执行结果。

(5) 在命令行执行nslookup命令,在交互的方式下输入,观察查询的结果。

输入exit退出查询。

(6) 在命令行执行ipconfig / flushdns清空DNS缓存,并修改本机的TCP/IP属性,清除DNS设置。

在IE浏览器中输入,看能否正常访问?2.分析HTTP协议:(1) 恢复本机的DNS设置为210.45.176.5,运行WireShark软件,并设置显示过滤条件为“http”,在IE浏览器中打开,在WireShark中找到一对HTTP请求和响应报文,并填写下表。

dns协议与抓包分析

竭诚为您提供优质文档/双击可除dns协议与抓包分析篇一:dns协议与抓包分析1.dns全称为domainnamesystem,中文为计算机域名系统,它是由解析器和域名服务器组成的,域名服务器是指保存有该网络中所有主机的域名和对应ip地址,并具有将域名转换为ip地址,并具有将域名转换为ip地址功能的服务器的服务器。

其中域名必须对应一个ip地址,而ip地址不一定有域名。

将域名映射为ip地址的过程就称为“域名解析”。

在internet上域名与ip地址之间是一对一(或者多对一)的,域名和ip地址之间的转换过程称为域名解析,域名解析需要由专门的域名解析服务器来完成,dns就是进行域名解析的服务器。

dns 命名用于internet等tcp/ip网络中,通过用户友好的名称查找计算机和服务。

域名的最终指向是ip2.dns解析过程(1)当客户机提出查询请求时,首先在本地计算机的缓存中查找,如果在本地无法查询信息,则将查询请求发给dns服务器(2)首先客户机将域名查询请求发送到本地dns服务器,当本地dns服务器接到查询后,首先在该服务器管理的区域的记录中查找,如果找到该记录,则进行此记录进行解析,如果没有区域信息可以满足查询要求,服务器在本地缓存中查找(3)如果本地服务器不能在本地找到客户机查询的信息,将客户机请求发送到根域名dns服务器(4)根域名服务器负责解析客户机请求的根域名部分,它将包含下一级域名信息的dns服务器地址地址返回给客户机的dns服务器地址(5)客户机的dns服务器利用根域名服务器解析的地址访问下一级dns服务器,得到再下一级域名的dns服务器地址(6)按照上述递归方法逐级接近查询目标,最后在有目标域名的dns服务器上找到相应ip地址信息(7)客户机的本地dns服务器将递归查询结构返回客户机(8)客户机利用从本地dns服务器查询得到的ip访问目标主机,就完成了一个解析过程(9)同时客户机本地dns服务器更新其缓存表,客户机也更新期缓存表,方便以后查询3.dns处于ip分层结构的应用层,是一种应用层协议,dns协议数据单元封装在udp数据报文中,dns服务器端使用公用端口号为53(使用udp协议0x11)4.dns协议报文结构:该报文是由12字节的首部和4个长度可变的字节组成标识字段:占用两个字节,由客户程序设置,并由服务器返回结果opcode:4bits字段,通常值为0(标准查询),其他值为1(反向查询)和2(服务器状态请求)aa:1bits标志表示授权回答(authoritiveanswer),该名字服务器是授权于该领域的tc:1bits字段,表示可截(truncated),使用udp时,它表示当应答的总长度超过512字节时,只返回前512个字节Rd:1bits字段,表示期望递归,该比特能在一个查询中设置,并在一个响应中返回,这个标志告诉名字服务器必须处理这个查询,也称为一个递归查询,如果该位为0,且被请求的名字服务器没有一个授权回答,它就返回一个能解答该查询的其他名字服务器列表,这称为迭代查询(期望递归)Ra:1bits字段,表示可用递归,如果名字服务器支持递归查询,则在响应中将该bit置为1(可用递归)zero:必须为0rcode:是一个4bit的返回码字段,通常值为0(没有差错)和3(名字差错),名字差错只有从一个授权名字服务器上返回,它表示在查询中指定的域名不存在随后的4个bit字段说明最后4个变长字段中包含的条目数,对于查询报文,问题数通常是1,其他三项为0,类似的,对于应答报文,回答数至少是1,剩余两项可以使0或非05.dns查询报文中每个查询问题的格式查询类:通常值为1,表示是互联网的地址,也就是ip 协议族的地址查询类型:有很多种查询类型,一般最常用的查询类型是a类型(表示查找域名对应的ip地址)和ptR类型(表示查找ip地址对应的域名)查询名为要查找的名字,它由一个或者多个标示符序列组成,每个标示符已首字符字节数的计数值来说明该表示符长度,每个名字以0结束,计数字节数必须是0~63之间,该字段无需填充字节,如:6.dns响应报文中的资源记录格式:域名:记录中资源数据对应的名字,它的格式和查询名字段格式相同类型:类型说明RR的类型码,类通常为1,指internet 数据生存时间:客户程序保存该资源记录的秒数资源数据长度:说明后面资源数据的数量,该数据的格式依赖于类型字段的值,对于类1(a记录)记录数据室4字节的ip地址资源数据:服务器端返回给客户端的记录数据7.数据包dns查询(dnsquery)8.数据包dns响应(dnsResponse)9.aRpa域的作用:10.根据in-arpa.arpa,我们可以根据ip地址解析对应的域名,在dns的服务器中,将要解析的点分十进制的ip地址反过来写,然后将该域名根在这个反写的ip地址的后面就形成了一个反向查询域,然后客户端就可以根据该ip地址来解析对应的域名了11.ddns(即所谓的动态dns)工作原理:(1)client端每次开机或者是重新拨号后,获取一个新的ip之后,会向dnsserver端提出ip和域名更新要求,希望server端变更域名与ip的对应关系(2)server端接受client端要求之后,会去查询client 提供的账号密码是否正确,正确之后会立即修改server本身对于你的主机名称的设定值12.篇二:利用wireshark分析dns协议实验七利用wireshark分析dns协议一、实验目的分析dns协议二、实验环境与因特网连接的计算机,操作系统为windows,安装有wireshark、ie等软件。

利用分组嗅探器分析数据链路层协议

计算机网络与通信实验报告(五)学号姓名班级日期实验内容利用分组嗅探器分析数据链路层协议实验目的了解数据链路层协议构造实验预备知识实验过程描述俘获并分析以太网帧(1)清空浏览器缓存(在IE窗口中,选择“工具/Internet选项/删除文件”命令)。

(2)启动Ethereal,开始分组俘获。

(3)地址栏中输入/ethereal-labs/HTTP-ethereal-file3.html(4)停止分组俘获。

首先,找到你的主机向服务器发送的HTTP GET报文的分组序号,以及服务器发送到你主机上的HTTP 响应报文的序号。

选择“Analyze->Enabled Protocols”,取消对IP复选框的选择,单击OK。

(5)选择包含HTTP GET报文的以太网帧,在分组详细信息窗口中,展开Ethernet II信息部分。

(6)选择包含HTTPARP分析(1)利用MS-DOS命令:arp 或 c:\windows\system32\arp查看主机上ARP缓存的内容。

(2)利用MS-DOS命令:arp-d * 清除主机上ARP缓存的内容。

(3)清除浏览器缓存。

(4)启动Ethereal,开始分组俘获。

(5)在浏览器的地址栏中输入:/ethereal-labs/ HTTP-ethereal-lab-file3.html(6)停止分组俘获。

选择“Analyze->Enabled Protocols”,取消IP选择,单击OK.实验结果回答问题:(1)你的主机的48位以太网地址是多少?答:00 24 7e 05 20 29(2)是服务器的地址吗?如不是,该地址是什么设备的以太网地址?不是.是路由器的(3)给出两种帧类型字段的十六进制值。

标志字段的值是1的含义是什么?Type 字段的值是0x0800,代表IP协议(4)在包含“get”以太网帧中,从该帧的起始处开始一共有多少个ASCII字符“G”?答:共54bit(5)以太网源地址是多少?该地址是你主机的地址吗?是服务器的地址吗?如果不是,该地址是什么设备的以太网地址?答:不是主机以太网地址,也不是目的主机以太网地址,实验结果(6)在包含“OK”以太网帧中,从该帧的起始处开始一共有多少个ASCII字符“O”?没有出现。

实验7 利用分组嗅探器(Wireshark)分析协议HTTP和DNS

实验七利用分组嗅探器(Wireshark)分析协议HTTP和DNS一、实验目的1、分析HTTP协议2、分析DNS协议二、实验环境与因特网连接的计算机网络系统;主机操作系统为Windows;Wireshark、IE 等软件。

三、实验步骤1、HTTP GET/response交互首先通过下载一个非常简单的HTML文件(该文件非常短,并且不嵌入任何对象)。

(1)启动Web browser。

(2)启动Wireshark分组嗅探器。

在窗口的显示过滤说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

(3)一分钟以后,开始Wireshark分组俘获。

(4)在打开的Web browser窗口中输入一下地址(浏览器中将显示一个只有一行文字的非常简单的HTML文件):/ethereal-labs/HTTP-ethereal-file1.html(5)停止分组俘获。

图1分组俘获窗口2、HTTP 条件GET/response交互(1)启动浏览器,清空浏览器的缓存(在浏览器中,选择“工具”菜单中的“Internet选项”命令,在出现的对话框中,选择“删除文件”)。

(2)启动Wireshark分组俘获器。

开始Wireshark分组俘获。

(3)在浏览器的地址栏中输入以下URL:/ethereal-labs/HTTP-ethereal-file2.html 你的浏览器中将显示一个具有五行的非常简单的HTML文件。

(4)在你的浏览器中重新输入相同的URL或单击浏览器中的“刷新”按钮。

(5)停止Wireshark分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

3、获取长文件(1)启动浏览器,将浏览器的缓存清空。

(2)启动Wireshark分组俘获器。

开始Wireshark分组俘获。

(3)在浏览器的地址栏中输入以下URL:/ethereal-labs/HTTP-ethereal-file3.html 浏览器将显示一个相当大的美国权力法案。

实验二 利用分组嗅探器(ethereal)分析协议HTTP

实验二利用分组嗅探器(ethereal)分析协议HTTP一、实验目的分析HTTP协议二、实验环境与因特网连接的计算机网络系统;主机操作系统为windows;Ethereal、IE等软件。

三、实验步骤1、HTTP GET/response交互首先通过下载一个非常简单的HTML文件(该文件非常短,并且不嵌入任何对象)。

(1)启动Web browser。

(2)启动Ethereal分组嗅探器。

在窗口的显示过滤说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

(3)一分钟以后,开始Ethereal分组俘获。

(4)在打开的Web browser窗口中输入一下地址(浏览器中将显示一个只有一行文字的非常简单的HTML文件):/ethereal-labs/HTTP-ethereal-file1.html(5)停止分组俘获。

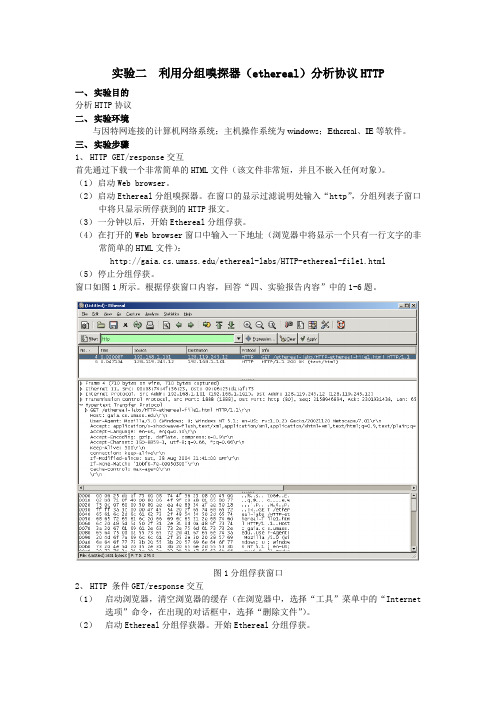

窗口如图1所示。

根据俘获窗口内容,回答“四、实验报告内容”中的1-6题。

图1分组俘获窗口2、HTTP 条件GET/response交互(1)启动浏览器,清空浏览器的缓存(在浏览器中,选择“工具”菜单中的“Internet 选项”命令,在出现的对话框中,选择“删除文件”)。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/HTTP-ethereal-file2.html,你的浏览器中将显示一个具有五行的非常简单的HTML文件。

(4)在你的浏览器中重新输入相同的URL或单击浏览器中的“刷新”按钮。

(5)停止Ethereal分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

根据操作回答“四、实验报告内容”中的7-10题。

3、获取长文件(1)启动浏览器,将浏览器的缓存清空。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/HTTP-ethereal-file3.html,浏览器将显示一个相当大的美国权力法案。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验七利用分组嗅探器(Wireshark)分析协议HTTP和DNS

一、实验目的

1、分析HTTP协议

2、分析DNS协议

二、实验环境

与因特网连接的计算机网络系统;主机操作系统为Windows;Wireshark、IE 等软件。

三、实验步骤

1、HTTP GET/response交互

首先通过下载一个非常简单的HTML文件(该文件非常短,并且不嵌入任何对象)。

(1)启动Web browser。

(2)启动Wireshark分组嗅探器。

在窗口的显示过滤说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

(3)一分钟以后,开始Wireshark分组俘获。

(4)在打开的Web browser窗口中输入一下地址(浏览器中将显示一个只有一行文字的非常简单的HTML文件):

/ethereal-labs/HTTP-ethereal-file1.html

(5)停止分组俘获。

图1分组俘获窗口

2、HTTP 条件GET/response交互

(1)启动浏览器,清空浏览器的缓存(在浏览器中,选择“工具”菜单中的“Internet选项”命令,在出现的对话框中,选择“删除文件”)。

(2)启动Wireshark分组俘获器。

开始Wireshark分组俘获。

(3)在浏览器的地址栏中输入以下URL:

/ethereal-labs/HTTP-ethereal-file2.html 你的浏览器中将显示一个具有五行的非常简单的HTML文件。

(4)在你的浏览器中重新输入相同的URL或单击浏览器中的“刷新”按钮。

(5)停止Wireshark分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

3、获取长文件

(1)启动浏览器,将浏览器的缓存清空。

(2)启动Wireshark分组俘获器。

开始Wireshark分组俘获。

(3)在浏览器的地址栏中输入以下URL:

/ethereal-labs/HTTP-ethereal-file3.html 浏览器将显示一个相当大的美国权力法案。

(4)停止Wireshark分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

4、嵌有对象的HTML文档

(1)启动浏览器,将浏览器的缓存清空。

(2)启动Wireshark分组俘获器。

开始Wireshark分组俘获。

(3)在浏览器的地址栏中输入以下URL:

/ethereal-labs/HTTP-ethereal-file4.html 浏览器将显示一个具有两个图片的短HTTP文件

(4)停止Wireshark分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

5、HTTP认证

(1)启动浏览器,将浏览器的缓存清空。

(2)启动Wireshark分组俘获器。

开始Wireshark分组俘获。

(3)在浏览器的地址栏中输入以下URL:

/ethereal-labs/protected_pages/HTTP-ether eal-file5.html

浏览器将显示一个HTTP文件,输入所需要的用户名和密码(用户名:eth-students,密码:networks)。

(4)停止Wireshark分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

6、跟踪DNS

nslookup工具允许运行该工具的主机向指定的DNS服务器查询某个DNS记录。

如果没有指明DNS服务器,nslookup将把查询请求发向默认的DNS服务器。

其命令的一般格式是:

nslookup –option1 –option2 host-to-find dns-server

ipconfig命令用来显示你当前的TCP/IP信息,包括:你的地址、DNS服务器的地址、适配器的类型等信息。

如果,要显示与主机相关的信息用命令:ipconfig /all

如果查看DNS缓存中的记录用命令:

ipconfig /displaydns

要清空DNS缓存,用命令:

ipconfig /flushdns

运行以上命令需要进入MSDOS环境(1.开始-)运行,cmd; 2. 快捷键:Windows+R,cmd)。

(1)利用ipconfig命令清空你的主机上的DNS缓存。

(2)启动浏览器,将浏览器的缓存清空。

(3)启动Wireshark分组俘获器,在显示过滤筛选说明处输入“ip.addr==your_IP_address”(如:ip.addr==10.17.7.23),过滤器将会删除所有目的地址和源地址都与指定IP地址不同的分组。

(4)开始Wireshark分组俘获。

(5)在浏览器的地址栏中输入:

(6)停止分组俘获。

(7)开始Wireshark分组俘获。

(8)在上进行nslookup(即执行命令:nslookup )。

(9)停止分组俘获。

(10)重复上面的实验,只是将命令替换为:nslookup www.aiit.or.kr

四、实验报告内容

在实验的基础上,回答以下问题:

(1)你的浏览器运行的是HTTP1.0,还是HTTP1.1?你所访问的服务器所运行的HTTP版本号是多少?

(2)你的计算机的IP地址是多少?服务器的IP地址是多少?

(3)从服务器向你的浏览器返回的状态代码是多少?

(4)你从服务器上所获取的HTML文件的最后修改时间是多少?

(5)返回到你的浏览器的内容一共多少字节?

(6)你的浏览器一共发出了多少个HTTP GET请求?

(7)与这个HTTP GET请求相对应的响应报文的状态代码和状态短语是什么?

(8)你的浏览器一共发出了多少个HTTP GET请求?这些请求被发送到的目的地的IP地址是多少?

(9)定位到DNS查询报文和查询响应报文,这两种报文的发送是基于UDP 还是基于TCP的?

(10)DNS查询报文的目的端口号是多少?DNS查询响应报文的源端口号是多少?

(11)DNS查询报文发送的目的地的IP地址是多少?利用ipconfig命令(ipconfig /all)决定你主机的本地DNS服务器的IP地址。

这两个地址相同吗?。