电子商务设计师下半年考试试题

软件资格考试电子商务设计师(基础知识、应用技术)合卷(中级)试题及答案指导(2024年)

2024年软件资格考试电子商务设计师(基础知识、应用技术)合卷(中级)自测试题(答案在后面)一、基础知识(客观选择题,75题,每题1分,共75分)1、电子商务的英文缩写是什么?2、在电子商务系统中,下列哪项不属于电子商务的基本要素?A、消费者B、商家C、物流配送D、网络安全3、在电子商务系统中,以下哪个不是电子商务活动的参与者?A、消费者B、企业C、政府D、病毒4、以下哪个不是电子商务系统架构的五层模型中的层次?A、表现层B、业务逻辑层C、数据访问层D、网络通信层5、在电子商务中,下列哪项不是电子商务的关键技术?A. 数据库技术B. 互联网技术C. 移动支付技术D. 供应链管理技术6、在电子商务网站的设计中,以下哪种设计模式最符合用户体验原则?A. 单一页面应用(SPA)B. 多页面应用(MPA)C. 混合模式(Hybrid)D. 传统网页设计7、在电子商务系统中,下列哪项不是常见的电子商务模式?A. B2BB. B2CC. C2CD. B2E8、在电子商务系统中,以下哪项不属于电子商务的关键技术?A. 数据库技术B. 人工智能技术C. 移动支付技术D. 物联网技术9、题目:以下哪个说法是关于电子商务网站设计原则的正确理解?A. 网站设计应尽可能复杂,以便提供更多功能B. 网站界面设计应尽量简洁,以提高用户体验C. 网站内容更新频率越高越好,不考虑内容质量D. 网站开发过程中应只关注技术实现,忽略用户需求 10、题目:在电子商务网站中,以下哪种技术通常用于实现购物车功能?A. 数据库技术B. 分布式计算技术C. 人工智能技术D. 信息检索技术11、在电子商务中,以下哪项不是电子商务的典型业务模式?A. B2B(Business-to-Business)B. B2C(Business-to-Consumer)C. C2C(Consumer-to-Consumer)D. E-commerce(电子商务)12、在电子商务系统中,以下哪项不是电子商务系统的基本组成部分?A. 交易系统B. 支付系统C. 物流系统D. 客户关系管理系统(CRM)13、电子商务系统中的客户关系管理(CRM)模块主要用于哪些功能?A. 客户信息管理B. 销售管理C. 市场营销D. 客户服务E. 技术支持14、在电子商务平台中,以下哪项技术通常用于确保交易数据的安全和完整?A. SSL/TLSB. 数据库加密C. 双因素认证D. 访问控制E. 物理安全15、电子商务网站中,以下哪项技术不属于常用的信息检索技术?A. 关键词搜索B. 智能推荐C. 数据挖掘D. 语音识别16、在电子商务交易过程中,以下哪种安全机制不属于SSL协议的功能?A. 数据加密B. 数字签名C. 认证机制D. 访问控制17、以下关于电子商务的基本概念,错误的是()A. 电子商务是以互联网为平台,以电子手段进行的商务活动B. 电子商务可以分为B2B、B2C、C2C等模式C. 电子商务的核心是信息技术的应用D. 电子商务的本质是商业,与互联网无关18、在电子商务活动中,以下哪种类型的交易方式不属于在线支付()A. 网上银行支付B. 第三方支付平台支付C. 电子钱包支付D. 纸质支票支付19、电子商务系统的核心功能不包括以下哪项?A. 交易管理B. 供应链管理C. 客户服务D. 市场营销 20、以下哪项不是电子商务平台的主要特点?A. 灵活性和适应性B. 开放性和互操作性C. 安全性和稳定性D. 通用性和标准化21、在电子商务系统中,以下哪个环节不属于电子商务活动的核心环节?()A. 交易前准备B. 网上谈判与订购C. 交易办理D. 交易后服务22、以下关于电子商务模式的说法,不正确的是()。

电子商务设计师下半年考试试题(doc 12页)

电子商务设计师下半年考试试题(doc 12页)●在指令系统的各种寻址方式中,获取操作数最快的方式是(1)。

若操作数的地址包含在指令中,则属于(2)方式。

(1)A.直接寻址B.立即寻址C.寄存器寻址D.间接寻址(2)A.直接寻址B.立即寻址C.寄存器寻址D.间接寻址●在Windows 系统中,通过设置文件的(3),可以使其成为“隐藏”文件。

(3)A.类型B.格式C.属性D.状态●若文件系统允许不同用户的文件可以具有相同的文件名,则操作系统应采用(4)来实现。

(4)A.索引表B.索引文件C.指针D.多级目录●设有关系Students(学号,姓名,年龄,性别,系名,家庭住址),其中,属性“系名”是关系DEPT 的主键,用户要求访问“家庭住址”的某个成分,如邮编、省、市、街道以及门牌号。

关系Students 的主键和外键分别是(5)。

“家庭住址”是一个(6)属性。

(5)A.学号、家庭住址B.姓名、家庭住址C.学号、系名D.姓名、系名(6)A.简单B.复合C.多值D.派生●若某人持有盗版软件,但他本人确实不知道该软件是盗版的,则(7)承担侵权责任。

(7)A.应该由软件的持有者B.应由该软件的提供者C.应该由软件的提供者和持有者共同D.该软件的提供者和持有者都不●(8)不属于知识产权的范围。

(8)A.地理标志权B.物权C.邻接权D.商业秘密权●W3C 制定了同步多媒体集成语言规范,称为(9)规范。

(9)A.XML B.SMIL C.VRML D.SGML●对同一段音乐可以选用MIDI 格式或W A V 格式来记录存储。

以下叙述中,(10)是不正确的。

(10)A.WA V 格式的音乐数据量比MIDI 格式的音乐数据量大B.记录演唱会实况不能采用MIDI 格式的音乐数据C.WA V 格式的音乐数据没有体现音乐的曲谱信息D.WA V 格式的音乐数据和MIDI 格式的音乐数据都能记录音乐波形信息●设计制作一个多媒体地图导航系统,使其能根据用户需求缩放地图并自动搜索路径,最适合的地图数据应该是(11)。

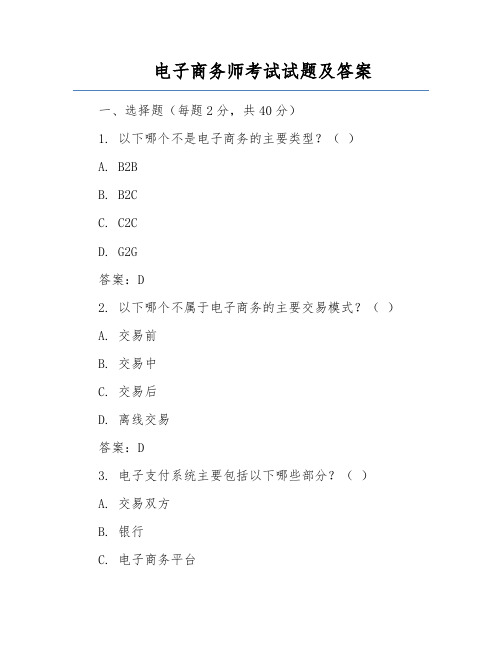

电子商务师考试试题及答案

电子商务师考试试题及答案一、选择题(每题2分,共40分)1. 以下哪个不是电子商务的主要类型?()A. B2BB. B2CC. C2CD. G2G答案:D2. 以下哪个不属于电子商务的主要交易模式?()A. 交易前B. 交易中C. 交易后D. 离线交易答案:D3. 电子支付系统主要包括以下哪些部分?()A. 交易双方B. 银行C. 电子商务平台答案:D4. 在电子商务中,以下哪种物流模式属于第三方物流?()A. 自建物流B. 合作物流C. 外包物流D. 虚拟物流答案:C5. 以下哪个不是电子商务安全的关键技术?()A. 加密技术B. 认证技术C. 防火墙技术D. 数据挖掘技术答案:D6. 在电子商务中,以下哪个属于网络营销的策略?()A. 搜索引擎优化B. 社交媒体营销C. 电子邮件营销答案:D7. 以下哪个不是电子商务发展的主要障碍?()A. 网络安全B. 支付体系不完善C. 物流体系不完善D. 消费者观念落后答案:D8. 以下哪个不是电子商务对我国经济发展的影响?()A. 提高企业竞争力B. 促进产业升级C. 提升消费者购物体验D. 增加失业人口答案:D9. 以下哪个不是电子商务法律法规的主要内容?()A. 电子商务合同法B. 电子商务个人信息保护法C. 电子商务税收法D. 电子商务广告法答案:D10. 在电子商务中,以下哪个不属于消费者权益保护的内容?()A. 网上购物安全保障B. 消费者个人信息保护C. 消费者投诉处理D. 消费者教育答案:D二、填空题(每题2分,共20分)1. 电子商务的三个基本要素是______、______、______。

答案:信息流、资金流、物流2. 我国电子商务的发展经历了______、______、______三个阶段。

答案:起步阶段、发展阶段、成熟阶段3. 电子支付的主要方式有______、______、______。

答案:网上银行、第三方支付、移动支付4. 电子商务物流的主要模式有______、______、______。

软件资格考试电子商务设计师(基础知识、应用技术)合卷(中级)试卷与参考答案(2024年)

2024年软件资格考试电子商务设计师(基础知识、应用技术)合卷(中级)复习试卷(答案在后面)一、基础知识(客观选择题,75题,每题1分,共75分)1、电子商务系统的核心是()。

A、物流系统B、支付系统C、信息流系统D、客户服务系统2、电子商务中的供应链管理(SCM)是指()。

A、企业内部物流管理B、企业间物流管理C、企业内部与外部物流管理D、企业供应链中的信息流、物流、资金流和业务流程的管理3、电子商务系统架构中,以下哪个组件主要负责处理与客户交互的信息和业务逻辑?A. 数据库服务器B. 应用服务器C. 网络设备D. 客户端4、在电子商务网站中,以下哪个技术主要用于实现用户身份验证和授权?A. SSL/TLSB. XMLC. JSOND. OAuth5、以下关于电子商务系统的构成要素,错误的是:A、客户服务系统B、支付系统C、供应链管理系统D、搜索引擎6、在电子商务中,以下哪项不是影响消费者购买决策的因素:A、产品质量B、价格C、商家信誉D、天气状况7、以下关于电子商务系统架构的描述中,错误的是()A. 电子商务系统通常采用多层架构B. 用户层通常负责用户界面展示C. 业务逻辑层负责处理电子商务系统的核心业务D. 数据库层负责存储电子商务系统的用户数据、商品信息等8、在电子商务网站中,以下哪个技术用于实现商品搜索功能?()A. AJAXB. JavaScriptC. PHPD. Lucene9、以下哪种技术不属于电子商务网站的技术架构层?A. 数据库技术B. Web服务器技术C. 应用服务器技术D. 网络安全技术11、以下哪个不是电子商务系统中的常见组件?A. 交易管理B. 客户服务C. 供应链管理D. 用户界面设计13、【题目】以下哪种协议不属于网络层协议?A. TCPB. IPC. UDPD. HTTP15、在电子商务系统中,以下哪项不是电子商务活动的基本要素?A. 物流B. 供应链C. 金融服务D. 用户体验设计17、下列选项中,不属于电子商务系统安全要素的是:A. 信息的保密性B. 信息的完整性C. 交易者身份的真实性D. 信息传输的即时性19、以下关于电子商务的概念描述,正确的是()A. 电子商务是指通过互联网进行的商品交易活动B. 电子商务是指通过计算机网络进行的商业活动C. 电子商务是指利用电子手段进行的市场营销活动D. 电子商务是指通过电子数据交换进行的供应链管理21、关于电子商务中的数字签名,下列说法正确的是:A. 数字签名能够保证信息的完整性。

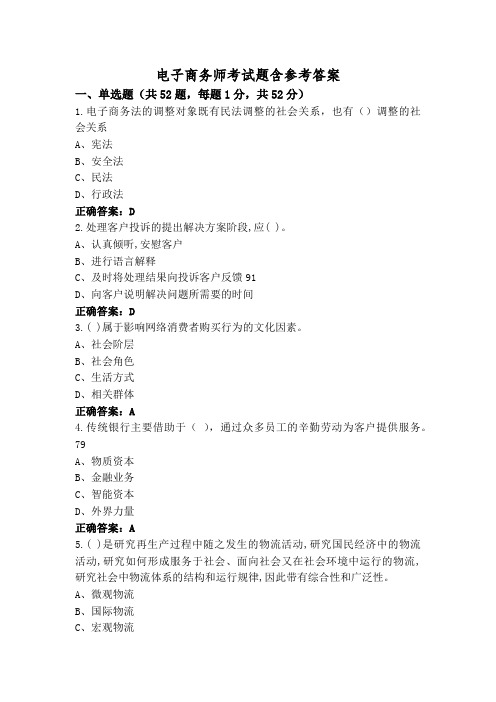

电子商务师考试题含参考答案

电子商务师考试题含参考答案一、单选题(共52题,每题1分,共52分)1.电子商务法的调整对象既有民法调整的社会关系,也有()调整的社会关系A、宪法B、安全法C、民法D、行政法正确答案:D2.处理客户投诉的提出解决方案阶段,应( )。

A、认真倾听,安慰客户B、进行语言解释C、及时将处理结果向投诉客户反馈91D、向客户说明解决问题所需要的时间正确答案:D3.( )属于影响网络消费者购买行为的文化因素。

A、社会阶层B、社会角色C、生活方式D、相关群体正确答案:A4.传统银行主要借助于(),通过众多员工的辛勤劳动为客户提供服务。

79A、物质资本B、金融业务C、智能资本D、外界力量正确答案:A5.( )是研究再生产过程中随之发生的物流活动,研究国民经济中的物流活动,研究如何形成服务于社会、面向社会又在社会环境中运行的物流,研究社会中物流体系的结构和运行规律,因此带有综合性和广泛性。

A、微观物流B、国际物流C、宏观物流D、社会物流正确答案:D6.当一封邮件多次被退回时,可以联系接收人请他们将发送者地址加入()名单A、蓝B、黑C、白D、红正确答案:C7.首信易支付不单纯是连接各银行支付网关的通道,也是()。

A、消费者的安全保障B、独立的支付通道C、中立的第三方机构D、商家的商品登记处正确答案:C8.下列()不是无形商品模式?A、广告支付B、付费浏览C、网上赠与D、付费搜索正确答案:D9.以下()域名用于政府部门A、eduB、comC、orgD、gov正确答案:D10.现如今邮件的有效阅读率不高,未经许可而发送的()信息通常未经阅读就被用户删了A、电子杂志B、商业广告C、市场调查D、网页推广正确答案:B11.运算器和()构成计算机的中央处理器(CPU)。

A、内存B、外存C、控制器D、输入输出设备正确答案:C12.第三方网上支付平台在与各家银行密切合作的前提下,为商户提供()网上支付服务。

A、单项型B、独一型C、复合型D、整合型正确答案:D13.将分布在不同国家、地区甚至全球范围内的各种网络、计算机、终端等互联而形成的大型计算机通信网络称为()。

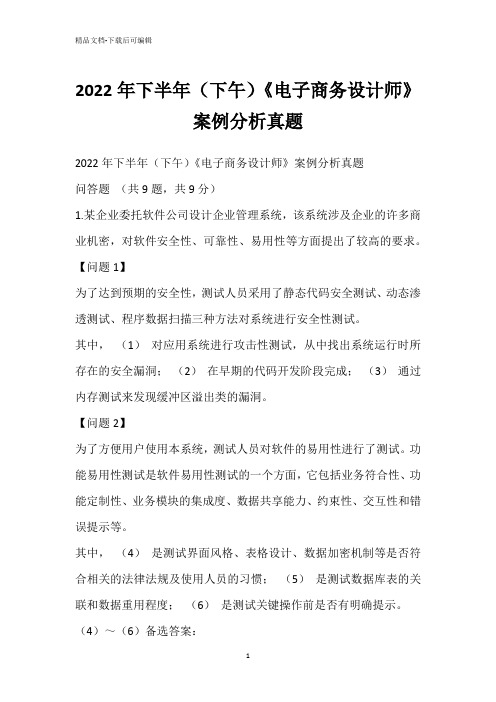

2022年下半年(下午)《电子商务设计师》案例分析真题_8

2022年下半年(下午)《电子商务设计师》案例分析真题2022年下半年(下午)《电子商务设计师》案例分析真题问答题(共9题,共9分)1.某企业委托软件公司设计企业管理系统,该系统涉及企业的许多商业机密,对软件安全性、可靠性、易用性等方面提出了较高的要求。

【问题1】为了达到预期的安全性,测试人员采用了静态代码安全测试、动态渗透测试、程序数据扫描三种方法对系统进行安全性测试。

其中,(1)对应用系统进行攻击性测试,从中找出系统运行时所存在的安全漏洞;(2)在早期的代码开发阶段完成;(3)通过内存测试来发现缓冲区溢出类的漏洞。

【问题2】为了方便用户使用本系统,测试人员对软件的易用性进行了测试。

功能易用性测试是软件易用性测试的一个方面,它包括业务符合性、功能定制性、业务模块的集成度、数据共享能力、约束性、交互性和错误提示等。

其中,(4)是测试界面风格、表格设计、数据加密机制等是否符合相关的法律法规及使用人员的习惯;(5)是测试数据库表的关联和数据重用程度;(6)是测试关键操作前是否有明确提示。

(4)~(6)备选答案:A.业务符合性测试B.业务模块的集成度测试C.约束性测试D.功能定制性测试E.数据共享能力F.错误提示测试【问题3】为了验证系统的可恢复性,测试人员从自动恢复和人工恢复两个方面着手测试。

自动恢复需验证数据恢复、(7)和(8)等机制的正确性;需人工干预的系统恢复还需(9),确定其是否在可接受的范围内。

(7)~(9)备选答案:A.重新初始化B.数据备份C.重新启动D.关闭系统E.界面刷新F.估计平均修复时间G.估计平均故障时间【问题4】技术员小张选择以下三个实例对系统进行测试:A.输入错误的密码B.手工拔下客户端的网线,在许可的时间范围内再插上C.关闭服务器电源,判断备份机器是否能够正常启动其中,(10)进行的是可恢复性测试;(11)进行的是安全测试;(12)进行的是故障转移测试。

2.某公司的商务网站需要实现公司产品的网上销售,预采用+SQL Server 技术开发,网站主要功能包括商品列表、商品详情、订单管理、订单结算和会员管理等。

电子商务设计师下半年考试试题

●在指令系统的各种寻址方式中,猎取操作数最快的方式是〔1〕。

假设操作数的地址包含在指令中,那么属于〔2〕方式。

〔1〕A.直截了当寻址B.马上寻址C.存放器寻址D.间接寻址〔2〕A.直截了当寻址B.马上寻址C.存放器寻址D.间接寻址●在Windows系统中,通过设置文件的〔3〕,能够使其成为“隐躲〞文件。

〔3〕A.类型B.格式C.属性D.状态●假设文件系统答应不同用户的文件能够具有相同的文件名,那么操作系统应采纳〔4〕来实现。

〔4〕A.索引表B.索引文件C.指针D.多级名目●设有关系Students〔学号,姓名,年龄,性不,系名,家庭住址〕,其中,属性“系名〞是关系DEPT的主键,用户要求访咨询“家庭住址〞的某个成分,如、省、市、街道以及门牌号。

关系Students的主键和外键分不是〔5〕。

“家庭住址〞是一个〔6〕属性。

〔5〕A.学号、家庭住址B.姓名、家庭住址C.学号、系名D.姓名、系名〔6〕A.简单B.复合C.多值D.派生●假设某人持有盗版软件,但他本人确实不明白该软件是盗版的,那么〔7〕担负侵权责任。

〔7〕A.应该由软件的持有者B.应由该软件的提供者C.应该由软件的提供者和持有者共同D.该软件的提供者和持有者都不●〔8〕不属于知识产权的范围。

〔8〕A.地理标志权B.物权C.邻接权D.商业隐秘权●W3C制定了同步多媒体集成语言标准,称为〔9〕标准。

〔9〕A.XMLB.SMILC.VRMLD.SGML●对同一段音乐能够选用MIDI格式或WA V格式来记录存储。

以下表达中,〔10〕是不正确的。

〔10〕A.WA V格式的音乐数据量比MIDI格式的音乐数据量大B.记录演唱会实况不能采纳MIDI格式的音乐数据C.WA V格式的音乐数据没有表达音乐的曲曲折折谱信息D.WA V格式的音乐数据和MIDI格式的音乐数据都能记录音乐波形信息●设计制作一个多媒体地图导航系统,使其能依据用户需求缩放地图并自动搜索路径,最适合的地图数据应该是〔11〕。

电子商务设计师考试试题(doc 79页)

电子商务设计师考试试题(doc 79页)题库:电子商务设计师题目电子商务单项选择题1、谈到电子商务的起源,人类利用电子手段开展各种商务活动的时代最早是通过_______开始的。

[答案:C]A:互联网B:电话C:电报D:电视2、电子商务的标准英文缩写是_______。

[答案:B]A:EBB:ECC:EDID:DC3、INTERNET的前身最早是_____,它首次实现了一些异地计算机的数据共享。

[答案:C] A:INTRANETB:NSFNETC:ARPNETD:EXTRANET4、2000年6月21日____标志着我国电子商务的发展将进一步走向健康和规范。

[答案:A] A:中国电子商务协会的正式成立B:中国互联网大会的召开C:由信息产业部等单位主持召开了电子商务法律专题研讨会D:国家信息化推广协调办公室的成立5、2000年内,中国电信出口带宽将从50M提高到_____。

[答案:C]A:250MB:100MC:150MD:80M6、INTERNET是1989年由先前的______更名而来的。

[答案:D]A:INTRANETB:EXTRANETC:ARPNETD:NSFNET7、亚太经合组织(APEC)已建了__,以监控本地区及全球各认证中心的发展。

[答案:D] A:亚洲认证协调中心B:认证中心授权系统C:亚洲各国认证机构联合会D:一个现有鉴证授权机构的数据库8、一般认为:________是最早出现的真正意义上的电子商务。

[答案:B]A:Spread SheetB:EDIC:EDPD:SSL9、1991年,美国三家公司组成了’商用Internet 协会’(Commercial Internet Exchange Associati on),宣布用户可以把它们的Internet子网用于任何的商业用途,这标志了________。

[答案:A] A:Internet开始进入商业领域B:Internet的商业化彻底完成C:Internet已完全替代了NSFNETD:Internet已完全替代了ARPNET10、ARPAnet网络成功的最主要原因是其采用后来被称为互联网’通用语言’的______。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

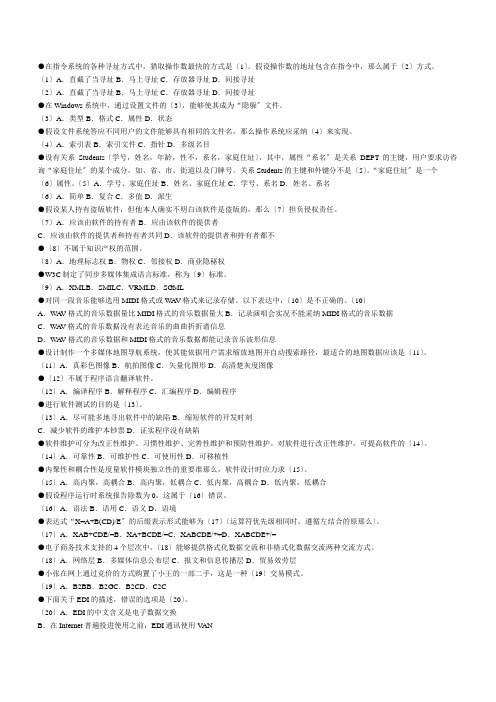

●在指令系统的各种寻址方式中,获取操作数最快的方式是(1)。

若操作数的地址包含在指令中,则属于(2)方式。

(1)A.直接寻址 B.立即寻址 C.寄存器寻址 D.间接寻址(2)A.直接寻址 B.立即寻址 C.寄存器寻址 D.间接寻址●在 Windows 系统中,通过设置文件的(3),可以使其成为“隐藏”文件。

(3)A.类型 B.格式 C.属性 D.状态●若文件系统允许不同用户的文件可以具有相同的文件名,则操作系统应采用(4)来实现。

(4)A.索引表 B.索引文件 C.指针 D.多级目录●设有关系 Students(学号,姓名,年龄,性别,系名,家庭住址),其中,属性“系名”是关系 DEPT 的主键,用户要求访问“家庭住址”的某个成分,如邮编、省、市、街道以及门牌号。

关系 Students 的主键和外键分别是(5)。

“家庭住址”是一个(6)属性。

(5)A.学号、家庭住址 B.姓名、家庭住址C.学号、系名 D.姓名、系名(6)A.简单 B.复合 C.多值 D.派生●若某人持有盗版软件,但他本人确实不知道该软件是盗版的,则(7)承担侵权责任。

(7)A.应该由软件的持有者 B.应由该软件的提供者C.应该由软件的提供者和持有者共同 D.该软件的提供者和持有者都不●(8)不属于知识产权的范围。

(8)A.地理标志权 B.物权 C.邻接权 D.商业秘密权● W3C 制定了同步多媒体集成语言规范,称为(9)规范。

(9)A.XML B.SMIL C.VRML D.SGML●对同一段音乐可以选用 MIDI 格式或 WA V 格式来记录存储。

以下叙述中,(10)是不正确的。

(10)A.WA V 格式的音乐数据量比 MIDI 格式的音乐数据量大 B.记录演唱会实况不能采用 MIDI 格式的音乐数据C.WA V 格式的音乐数据没有体现音乐的曲谱信息D.WA V 格式的音乐数据和 MIDI 格式的音乐数据都能记录音乐波形信息●设计制作一个多媒体地图导航系统,使其能根据用户需求缩放地图并自动搜索路径,最适合的地图数据应该是(11)。

(11)A.真彩色图像 B.航拍图像C.矢量化图形 D.高清晰灰度图像●(12)不属于程序语言翻译软件。

(12)A.编译程序 B.解释程序 C.汇编程序 D.编辑程序●进行软件测试的目的是(13)。

(13)A.尽可能多地找出软件中的缺陷 B.缩短软件的开发时间C.减少软件的维护成本 D.证明程序没有缺陷●软件维护可分为改正性维护、适应性维护、完善性维护和预防性维护。

对软件进行改正性维护,可提高软件的(14)。

(14)A.可靠性 B.可维护性 C.可使用性 D.可移植性●内聚性和耦合性是度量软件模块独立性的重要准则,软件设计时应力求(15)。

(15)A.高内聚,高耦合 B.高内聚,低耦合C.低内聚,高耦合 D.低内聚,低耦合●若程序运行时系统报告除数为 0,这属于(16)错误。

(16)A.语法 B.语用 C.语义 D.语境●表达式“X = A + B ( C D ) /E ”的后缀表示形式可以为(17)(运算符优先级相同时,遵循左结合的原则)。

(17)A.XAB + CDE/ = B.XA+BC DE/ = C.XABCD E/+= D.XABCDE+ /=●电子商务技术支持的 4 个层次中,(18)能够提供格式化数据交流和非格式化数据交流两种交流方式。

(18)A.网络层 B.多媒体信息发布层C.报文和信息传播层 D.贸易服务层●小张在网上通过竞价的方式购买了小王的一部二手手机,这是一种(19)交易模式。

(19)A.B2B B.B2G C.B2C D.C2C●下面关于 EDI 的描述,错误的是(20)。

(20)A.EDI 的中文含义是电子数据交换B.在 Internet 普遍投入使用之前,EDI 通讯使用 V ANC.EDI 可以应用在经济和行政部门D.EDI 系统就是无纸贸易● EDI 的工作内容包含以下几项:①生成平面文件②信息编辑③传送给对方用户④生成 EDI 标准格式文件正确的工作流程是(21)。

(21)A.②→①→④→③ B.②→①→③→④C.①→②→④→③ D.①→③→④→②●以下对电子支付的描述,正确的是(22)。

(22)A.电子支付中消费者是通过电话与银行传递支付信息,同时通过电子钱包与银行支付网关传递电子货币B.电子支付是指电子交易的当事人(包括消费者、厂商和金融机构)使用安全电子手段通过网络进行的货币支付和资金流转C.电子支付的支付手段有信用卡支付、智能卡支付、电子货币支付和现金支付D.电子支付必须要经过银行的专用网络●以下关于数字现金的说法,错误的是(23)。

(23)A.数字现金具有可跟踪性B.数字现金会增加外汇汇率的不稳定性C.数字现金具有匿名性 D.数字现金支付灵活方便●以下关于 SET 协议的叙述,错误的是(24)。

(24)A.SET 支付系统主要由持卡人、商户、发卡行、收单行、支付网关及认证机构六部分组成B.SET 采用数字签名技术来鉴别消息的真伪及有无篡改C.SET 是基于传输层的通用安全协议D.在 SET 工作流程中,消费者、在线商店、支付网关都需要通过认证中心认证●以下关于简单加密支付系统模型中加密技术的叙述,正确的是(25)。

(25)A.简单加密支付系统模型只采用对称加密技术 B.简单加密支付系统模型只采用非对称加密技术C.简单加密支付系统模型采用对称和非对称加密技术D.以上说法均不正确●电子钱包的功能不包括(26)。

(26)A.储存电子信用卡 B.传输电子票据C.储存电子现金 D.保存交易记录●(27)属于电子商务支付模型。

(27)A.SET 支付模型 B.SWIFT 支付模型 C.SHTTP 支付模型 D.SSL 支付模型● ERP 的中文译文是(28)。

(28)A.供应链管理 B.企业资源计划C.人力资源管理 D.销售链管理● CRM 的核心是(29)。

(29)A.加强客户对企业的认识 B.加强企业对客户的认识C.加强企业对客户的承诺 D.加强客户对企业的承诺● SCM 的核心内容包括(30)。

(30)A.物流、信息流、工作流B.工作流、供应流、资金流C.工作流、信息流、资金流D.物流、信息流、资金流●从网络环境来看,电子商务系统由三个部分组成,其以(31)为基础。

(31)A. Intranet B. Extranet C. Internet D. VPN● J2EE 规范定义的组件中,属于客户端组件的是(32)。

(32)A.EJB 组件和 Applet B.Application 和 AppletC.Java Servlet 和 JSP D.Java Servlet 和 EJB 组件●以下关于中间件的描述,错误的是(33)。

(33)A.中间件是基于分布式系统的软件B.中间件不仅仅实现互连,还要实现应用之间的互操作C.中间件本质上是对分布式应用的抽象D.中间件是一种应用软件●(34)致力于知识的自动发现。

(34)A.数据挖掘技术 B.数据仓库技术C.联机分析处理技术 D.数据库技术●以下关于工作流的描述,错误的是(35)。

(35)A.工作流按某种预定规则自动传递文档、信息或者任务B.在不同的工作流管理系统的实施方式中,所应用的支持技术都是相同的C.工作流管理系统在实际系统中的应用一般分为模型建立、模型实例化和模型执行三个阶段D.工作流实现了应用逻辑和过程逻辑的分离●(36)不属于访问控制策略。

(36)A.基于身份的策略 B.基于任务的策略C.多等级策略 D.组策略●在电子商务交易中,消费者面临的威胁不包括(37)。

(37)A.虚假订单 B.付款后不能收到商品C.客户资料的机密性丧失 D.非授权访问●应用系统的安全风险涉及很多方面,以下属于数据库服务器安全风险的是(38)。

(38)A.IIS 服务器安全漏洞B.Apache 服务器安全漏洞C.Websphere 服务器安全漏洞D.SQL Server 服务器安全漏洞●目前国际上通行的与网络和信息安全有关的加密标准大致有三类,以下标准中不属于互操作标准的是(39)。

(39)A.对称加密标准 DES B.非对称加密标准 RSAC.安全电子交易标准 SET D.信息安全管理体系标准 BS7799●在 SET 认证机构体系中,(40)是离线并被严格保护的。

(40)A.商户 CA B.支付网关 CA C.根 CA D.持卡人 CA●入侵检测系统的基本组成部分有:事件产生器、事件分析器以及事件数据库和响应单元,其中响应单元的作用是(41)。

A.负责原始数据的采集,对数据流、日志文件等进行追踪,将搜集到的原始数据转换为事件,并向系统的其他部分提供此事件B.负责接收事件信息,然后对他们进行分析,判断是否为入侵行为或异常现象,最后将判断结果转变为警告信息C.根据警告信息做出反应D.从事件产生器或事件分析器接收数据并保存●容灾系统通常要采用各种容灾手段来防止灾难发生后的数据损失,以下容灾手段和保持业务持续性无关的是(42)。

(42)A.双机热备份 B.双网卡C.双交换机 D.安装防火墙●磁盘镜像的磁盘利用率是(43)。

(43)A.30% B.40% C.50% D.80%●以下关于网络营销的说法,正确的是(44)。

(44)A.网络营销就是网上销售B.网络营销就是电子商务C.网络营销将完全取代传统营销D.网络营销与传统营销是一个整合的过程●以下关于网上市场调研中选择样本的说法,正确的是(45)。

(45)A.选择样本按照随机原则组织抽样,任意从因特网网址中抽取样本B.选择样本通过对期望样本特征的配额,限制一些自我挑选不具代表性的样本C.选择样本以分支或跳问形式安排问卷,以确定被选者是否适宜回答全部问题D.选择样本适用于因特网中需要对样本进行更多限制的目标群体●以下关于邮件列表的说法,错误的是(46)。

(46)A.邮件列表是公司产品或服务的促销工具B.邮件列表方便和用户交流,增进顾客关系C.邮件列表向用户只发送促销信息D.邮件列表的表现形式多样化●以下关于病毒式营销的说法,错误的是(47)。

(47)A.病毒式营销是指信息能够达到像病毒一样传播和扩散的效果 B.病毒式营销有利于网络品牌推广C.病毒式营销的信息载体可以是免费电子邮箱、电子书、节日电子贺卡等 D.病毒式营销只适于网站推广●使用 E-mail 进行市场调研,以下做法错误的是(48)。

(48)A.尽量使用 ASCII 码纯文本格式B.首先传递最重要的信息C.把文件标题作为邮件主题D.邮件内容越长越有说服力●网络营销策略的制定与(49)无关。

(49)A.企业所处行业 B.企业规模C.目标人群属性 D.网络编程技术●(50)不是供应链结构的特征。