防火墙巡检列表

防火墙设备日常巡检检查

防火墙设备日常巡检检查(1)巡检细则我公司在对北京市公安局防火墙设备巡检过程中发现故障、隐患或其它可能影响其正常运行的问题,将第一时间上报用户,并在用户的要求下对故障、隐患或问题进行处理。

一、周期:日检、周检、月检记录工作状态。

维护合同有特殊要求的按照合同执行。

二、人员:驻场维护检查人员。

三、工具:万能表、钳子、线缆剪、工程宝、套装螺丝刀、电工常用维修工具、笔记本等。

四、作业范围:定期对防火墙设备的可用性及功能完整度进行巡检。

如果维护保养合同有特殊规定的按照合同执行。

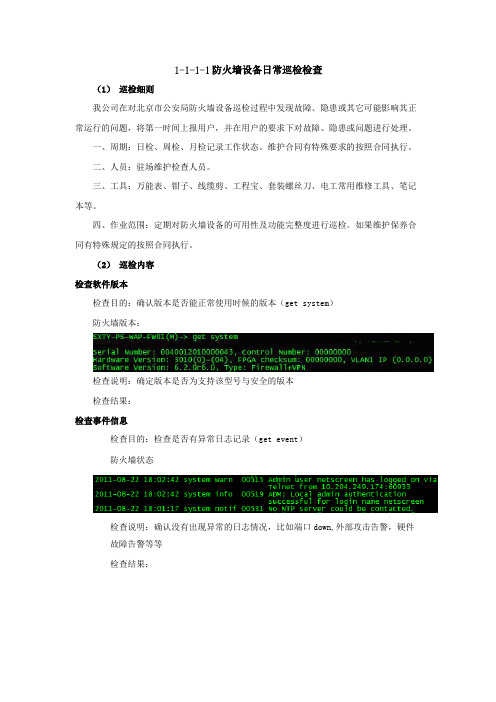

(2)巡检内容检查软件版本检查目的:确认版本是否能正常使用时候的版本(get system)防火墙版本:检查说明:确定版本是否为支持该型号与安全的版本检查结果:检查事件信息检查目的:检查是否有异常日志记录(get event)防火墙状态检查说明:确认没有出现异常的日志情况,比如端口down,外部攻击告警,硬件故障告警等等检查结果:检查目的:检查系统时间是否准确(get clock)防火墙状态:检查说明:确认系统时间是否准确,已经是否NTP同步正常检查结果:检查系统日志信息检查目的:是否有异常系统级警告(get log sys)防火墙状态:检查说明:当出现流量或者硬件错误以及芯片溢出时会有日志记录检查结果:检查ARP表检查目的:ARP表是否满了(get arp)防火墙状态:检查说明:当ARP表满了,将会出现数据连接丢失检查结果:检查目的:检查端口是否出现端口状态不正常,或者数据丢失情况(getinterface)防火墙状态:检查说明:ha1、ha2为心跳线,其他以太网口为业务口。

接口配置zone与statue与组网设计是否相符。

检查结果:检查系统CPU使用率检查目的:检查系统CPU使用率(get performance cpu detail)防火墙状态:检查说明:当CPU超过70%,则利用率使用偏高检查结果:检查系统内存使用率检查目的:检查系统内存使用率(get memory)防火墙状态:检查说明:当内存利用率达到80%,则利用率偏高。

网络设备巡检表

XXX公司网络设备巡检登记单

巡检人员:日期:年月日

一、网络设备巡检

1、设备登记

2、设备外观清洁:已做□

3、绘制机房网络设备平面图:已做□

4、网络拓扑检查:已做□

5、标签核对:已做□

6、线缆整理:已做□

7、防火墙检查

8、路由器检查

9、交换机检查

二、发现的问题

三、采取的措施

四、设备运维建议

甲方确认签字:

年月日

网络设备安全检查- CISCO路由器/交换机

检查流程

1.设备编号规则

编号规则:设备类型_客户名称_部门名称_数字编号。

设备类型(SV-服务器;PC-终端;FW-防火墙,RO-路由器,SW-交换机);客户名称(拼音缩写);

部门名称(拼音缩写);

数字编号使用三位数字顺序号。

2.基本信息

3.检查方法3.1.基本信息

3.2.系统信息

3.3.备份和升级情况

3.4.访问控制情况

3.5.网络服务情况

3.6.路由协议情况

3.7.日志审核情况

3.8.网络攻击防护情况

3.9.登陆标志

3.10.安全管理

4.检查编号索引

编号:

测评指导书《信息系统安全等级保护基本要求》

基础网络安全-通用网络设备-第三级

V1.0

天融信信息安全等保中心。

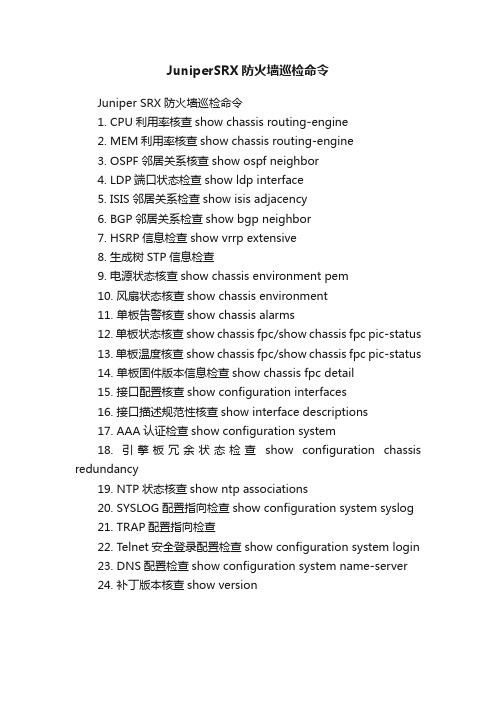

JuniperSRX防火墙巡检命令

JuniperSRX防火墙巡检命令Juniper SRX防火墙巡检命令1. CPU利用率核查show chassis routing-engine2. MEM利用率核查show chassis routing-engine3. OSPF邻居关系核查show ospf neighbor4. LDP端口状态检查show ldp interface5. ISIS邻居关系检查show isis adjacency6. BGP邻居关系检查show bgp neighbor7. HSRP信息检查show vrrp extensive8. 生成树STP信息检查9. 电源状态核查show chassis environment pem10. 风扇状态核查show chassis environment11. 单板告警核查show chassis alarms12. 单板状态核查show chassis fpc/show chassis fpc pic-status13. 单板温度核查show chassis fpc/show chassis fpc pic-status14. 单板固件版本信息检查show chassis fpc detail15. 接口配置核查show configuration interfaces16. 接口描述规范性核查show interface descriptions17. AAA认证检查show configuration system18. 引擎板冗余状态检查show configuration chassis redundancy19. NTP状态核查show ntp associations20. SYSLOG配置指向检查show configuration system syslog21. TRAP配置指向检查22. Telnet安全登录配置检查show configuration system login23. DNS配置检查show configuration system name-server24. 补丁版本核查show version。

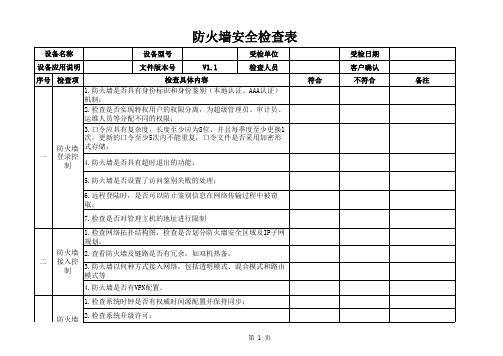

防火墙安全策略检查表模板

查 第2页

防火墙 八 管理检

查 4.检查是否采用USB电子钥匙和证书通过web方式管理。 5.检查防火墙默认管理IP地址和管理帐户及用户名是否更改;

6.检查否是启用多用户管理;

1.防火墙日志审计记录是否包括日期和时间、用户、事件类型、 事件是否成功等。 2.检查防火墙的日志设置是否合理,是否有所有拒绝数据包的记 录日志

5.防火墙是否标注NAT地址转换和MAP等;

6.是否采用认证服务器进行用户认证。 1.是否有专职人员对防火墙设备进行监控和操作;

第3页

2.是否将防火墙配置文件及时保存并导出,配置文件是否有备份

3.是否设置网络监控系统,实时监控网络设备的运行情况;

十一

防火墙 运行维 护检查

4.是否设置报警机制,检测到网络异常时发出报警; 5.防火墙管理人员是否岗位互相备份; 6.是否具有防火墙应急预案,并定期进行应急演练;

7.是否使用第三方的日志服务器,集中收集防火墙的日志信息并 设置访问权限

1.查看防火墙安全区域的划分,在区域与区域之间是否设置了访

问控制策略;

2.防火墙根据数据的源IP地址、目的IP地址和端口号为数据流提

供明确的允许/拒绝控制;

十

防火墙 访问控 制检查

3.查看防火墙启用的哪些服务,采取安全措施保证服务的安全 性; 4.关闭不必要的服务及端口:关闭CDP、PING、TELNET、HTTP、 finger等服务;

5.检查是否配置域名服务器。

1.安全规则的创建是否有规划文档;

防火墙 2.是否启用防欺骗的IP地址与MAC地址绑定功能 安全网 3.对于P2P的限制是否启用

四 关核心 4.针对不同端口是否配置抗攻击策略; 配置检 查 5.检查是否配置与IDS进行联动;在没有部署IDS的情况下,是否 配置基本的入侵检测功能;

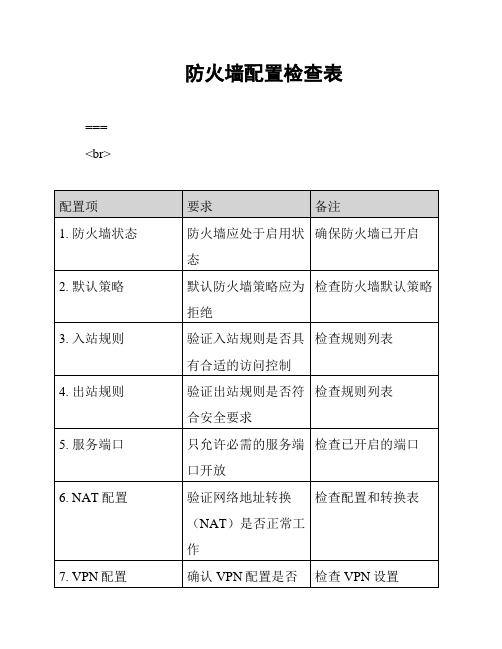

防火墙配置检查表

确保设备安装位置安全

以上是防火墙配置检查表的内容。请根据实际情况逐项检查,确保防火墙的配置符合要求。如果发现任何问题,应当及时修复以提高网络安全性。

6. NAT配置

验证网络地址转换(NAT)是否正常工作

检查配置和转换表

7. VPN配置

确认VPN配置是否正确

检查VPN设置

8.日志记录

验证防火墙是否正确记录日志

检查日志记录设置

9.定期审计

确保定期审查和更新防火墙策略

确定审计周期

10.周期性测试

执行周期性测试以验证防火墙有效性

确定测试计划

11.物理安全

防火墙配置检查表

===

<br>

配置项

要求

备注

1.防火墙状态

防火墙应处于启用状态

确保防火墙已开启

2.默认策略

默认防火墙策略应为拒绝

检查防火墙默认策略

3.入站规则

验证入站规则是否具有合适的访问控制

检查规则列表

4.出站规则

验证出站规则是否符合安全要求

检查ห้องสมุดไป่ตู้则列表

5.服务端口

只允许必需的服务端口开放

检查已开启的端口

防火墙检查列表

远程登录限制

1、设置可用于远程登录的源IP地址

●已设置○未设置

密码策略

1、静态口令必须满足复杂度要求(8位以上,字母、数字混用)。

●已设置○未设置

超时设置

1、设有登录超时时间,如5分钟不活动则自动断开回话

●已设置○未设置

远程管理安全性

1、远程管理端口使用加密方式传输

○已设置○未设置

1、具有登陆失败后的账户处理机制

●已设置○未设置

运行维护

双机热备功能

1、具备双机热备功能

○已设置●未设置

应急恢复方案1、具有设备来自障后的应急恢复方案●已设置○未设置

策略联动机制

1、支持与防火墙建立联动机制

○已设置○未设置

售后支持

1、含有完备的售后服务和技术支持手段

●已设置○未设置

防火墙检查列表

信息

品牌

型号

IP地址

检查列表

检查类型

检查子类

操作流程

检查情况

备注

安全访问配置

远程管理策略

1、有专用的远程管理端提供设备管理

○已设置○未设置

登入用户比较多

默认管理员密码

1、是否修改默认管理员密码

●已设置○未设置

端口策略

1、关闭防火墙本身不必要的端口和服务

●已设置○未设置

管理权限划分

1、根据系统管理员、审计员等角色划分账户权限

●已设置○未设置

网络访问策略

访问控制策略

1、只开放符合实际需求的端口

●已设置○未设置

设备监控

设备监控策略

1、如开启SNMP服务,必须修改默认口令(默认口令为:public、private)

H3C防火墙现场巡检报告

H3C防火墙现场巡检报告2017年3月一、【安全设备巡检明细】1.1 设备硬件检查机框图1-1F5000-A5表主控板指示灯1.1.2说明检查结果检查内容检查方法观察□完善1. CF卡指示灯√□不完善观完RU指示2.主控□不完观完指示主控3AL□不完观完主控AC指示4.□不完?1.1.3 防火墙接口板指示灯主要的接口板型号如下:F5000-A5.此次巡检的设备如下:设备槽位板卡型号序列号Slot0 NSQM1MPUA0 JSCHZ-IMS-FW03-H3CF5000 Slot1NSQM1GT8P40NSQM1MPUA0 Slot0 JSCHZ-IMS-FW04-H3CF5000 Slot1NSQM1GT8P40Slot0 NSQM1MPUA0 JSLYG-IMS-FW03-H3CF5000NSQM1GT8P40 Slot2NSQM1MPUA0 Slot0 JSLYG-IMS-FW04-H3CF5000Slot2 NSQM1GT8P40Slot0 NSQM1MPUA0 JSNAT-IMS-FW03-H3CF5000Slot2 NSQM1GT8P40Slot0 NSQM1MPUA0 JSNJ-IMS-FW05-H3F5000 Slot2NSQM1GT8P40Slot0NSQM1MPUA0JSNJ-IMS-FW06-H3F5000Slot2NSQM1GT8P40Slot0 NSQM1MPUA0 JSSUQ-IMS-FW03-H3CF5000 NSQM1GT8P40 Slot2NSQM1MPUA0Slot0JSSUQ-IMS-FW04-H.表1-2F5000-A5接口板型号说1.2 设备运行状态检查检查内容检查方法检查结果说明线缆登录;远程直连Console1. 检查设备管理情况□完善√登录防火HTTP或Telnet/SSH WEB或Telnet/SSH等相应的通过串口、□不完善墙管理地址方式能正常登录到防火墙,从而确认防火墙可以被正常网管。

防火墙完整检查表

防火墙应在网络边界部署访问控制设备,启用访问控制功能启用了访问控制规则应能根据会话状态信息为数据流提供明确的允许/拒绝访问的能力,控制粒度为端口级配置数据流只允许授权的IP地址、协议、端口通过应对进出网络的信息内容进实现对应用层HTTP、FTP、TELNET、行过滤 SMTP、POP3等协议命令级的控制应在会话处于非活跃一定时间或会话结束后终止网络连接防火墙配置了连接超时时间设置访问控制应限制网络最大流量数及网络连接数防火墙根据IP地址限制了网络连接数,对数据报文做了带宽限制重要网段应采取技术手段防 防火墙开启IP/MAC 地址绑定方式,防止地址欺骗 止重要网段的地址欺骗应按用户和系统之间的允许 访问规则,决定允许或拒绝 用户对受控系统进行资源访 问,控制粒度为单个用户, 并限制具有拨号访问权限的 用户数量 对远程连接的VPN 等提供用户认证功 能,并限制了拥有拨号权限的用户数 量防火墙应对网络系统中的网 络设备运行状况、网络流量 、用户行为等进行日志记录对运行状况,网络流量,用户行为等 都进行了记录审计内容应包括重要用户行 为、系统资源的异常使用和 审计记录包括:事件的日期和时间、 安全审计重要系统命令的使用等系统 用户、事件类型、事件是否成功及其 内重要的安全相关事件 他与审计相关的信息应能够根据记录数据进行分 能够根据记录数据进行分析,并生成析,并生成审计报表 审计报表应对审计记录进行保护,避 免受到未预期的删除、修改 或覆盖 人工不能对审计记录进行修改应对登录网络设备的用户进行身份鉴别通过web界面登录和通过console登录都需要账号和口令,并不存在空口令和弱口令应对网络设备的管理员登录地址进行限制对远程登录防火墙的登录地址进行限制,避免未授权访问主要网络设备应对同一用户选择两种或两种以上组合的鉴别技术来进行身份鉴别尽量都采用两种鉴别技术进行身份鉴别网络设备防护身份鉴别信息应具有不易被口令长度至少为10位,包含数字,字冒用的特点,口令应有复杂母(大小写),特殊字符三种形式,度要求并定期更换更换周期为90天应具有登录失败处理功能,可采取结束会话、限制非法登录次数和当网络登录连接超时自动退出等措施限制非法登录次数为5次,登录超时退出时间为300秒当对网络设备进行远程管理时,应采取必要措施防止鉴别信息在网络传输过程中被窃听通过web界面登录防火墙时使用了ssl 协议进行加密处理,即https登录防火墙标准检查表访谈管理员。

H3C防火墙现场巡检报告

----H3C防火墙现场巡检报告2021年3月一、【平安设备巡检明细】1.1设备硬件检查表1-1F5000-A5机框图1.1.2主控板指示灯检查内容检查方法检查结果说明1.CF卡指示灯观察□√完善□不完善2.主控板RUN指示灯观察□√完善□不完善3.主控板ALM指示灯观察□√完善□不完善4.主控板ACT指示灯观察□√完善□不完善1.1.3防火墙接口板指示灯F5000-A5主要的接口板型号如下:此次巡检的设备如下:设备槽位板卡型号序列号JSCHZ-IMS-FW03Slot0NSQM1MPUA0 -H3CF5000Slot1NSQM1GT8P40 JSCHZ-IMS-FW04Slot0NSQM1MPUA0 -H3CF5000Slot1NSQM1GT8P40 Slot0NSQM1MPUA0JSLYG-IMS-FW03-H3 CF5000Slot2NSQM1GT8P40JSLYG-IMS-FW04-H3Slot0NSQM1MPUA0 CF5000Slot2NSQM1GT8P40JSNAT-IMS-FW03-H3Slot0NSQM1MPUA0 CF5000Slot2NSQM1GT8P40JSNJ-IMS-FW05-H3CSlot0NSQM1MPUA0 F5000Slot2NSQM1GT8P40JSNJ-IMS-FW06-H3CSlot0NSQM1MPUA0 F5000Slot2NSQM1GT8P40JSSUQ-IMS-FW03-HSlot0NSQM1MPUA0 3CF5000Slot2NSQM1GT8P40JSSUQ-IMS-FW04-HSlot0NSQM1MPUA03CF5000Slot2NSQM1GT8P40JSSZ-IMS-FW03-H3CSlot0NSQM1MPUA0 F5000Slot2NSQM1GT8P40JSSZ-IMS-FW04-H3CSlot0NSQM1MPUA0 F5000Slot2NSQM1GT8P40JSTAZ-IMS-FW03-H3Slot0NSQM1MPUA0 CF5000Slot1NSQM1GT8P40JSTAZ-IMS-FW04-H3Slot0NSQM1MPUA0 CF5000Slot2NSQM1GT8P40JSXZH-IMS-FW03-H3Slot0NSQM1MPUA0 CF5000Slot1NSQM1GT8P40JSXZH-IMS-FW04-H3Slot0NSQM1MPUA0 CF5000Slot2NSQM1GT8P40JSYAC-IMS-FW03-H3Slot0NSQM1MPUA0 CF5000Slot2NSQM1GT8P40JSYAC-IMS-FW04-H3Slot0NSQM1MPUA0 CF5000Slot2NSQM1GT8P40JSYZH-IMS-FW03-H3Slot0NSQM1MPUA0 CF5000Slot2NSQM1GT8P40JSYZH-IMS-FW04-H3Slot0NSQM1MPUA0 CF5000Slot2NSQM1GT8P40表1-2F5000-A5接口板型号检查内容检查方法检查结果说明1.接口LINK/ACT〔绿色〕指示灯观察□√完善□不完善2bo接口LINK/ACT〔黄绿双色〕指示灯观察□√完善□不完善1.2设备运行状态检查检检果说明 直连C on s o l e 线缆1.检查设备管理情况 □√完善 通过串口、WEB 或Telnet/SSH 等相应的或Telnet/SSH 登录防火 □不完善方式能正常登录到防火墙,从而确认防墙管理地址 火墙可以被正常网管。

防火墙安全策略检查表

3.对于P2P的限制是否启用

4.针对不同端口是否配置抗攻击策略;

5.检查是否配置与IDS进行联动;在没有部署IDS的情况下,是否配置基本的入侵检测功能;

6.防火墙是否启用连接限制。

23

防火墙安全策略检查

1.检查防火墙是否只开放了必须要开放的端口;

2.检查防火墙是否禁止了所有不必要开放的端口;

4.防火墙是否具有超时退出的功能;

5.防火墙是否设置了访问鉴别失败的处理;

6.远程登陆时,是否可以防止鉴别信息在网络传输过程中被窃取;

7.检查是否对管理主机的地址进行限制

8

防火墙接入控制

1.检查网络拓扑结构图,检查是否划分防火墙安全区域及IP子网规划。

2.查看防火墙及链路是否有冗余,如双机热备。

3.防火墙以何种方式接入网络,包括透明模式、混合模式和路由模式等。

30

防火墙管理检查

1.检查防火墙的通过什么方式进行管理,是否为安全的管理方式

2.检查防火墙是否根据权限不同进行分级管理

3.检查防火墙的口令设置情况,口令设置是否满足安全要求

4.检查采用USB电子钥匙和证书通过web方式管理。

5.检查防火墙默认管理IP地址和管理帐户及用户名更改;

6.检查否是启用多用户管理;

49

防火墙运行维护检查

1.有专职人员对防火墙设备进行监控和操作;

2.是否将防火墙配置文件及时保存并导出,配置文件是否有备份

3.是否设置网络监控系统,实时监控网络设备的运行情况;

4.设置报警机制,检测到网络异常时发出报警;

5.防火墙管理人员是否岗位互相备份;

6.是否具有防火墙应急预案,并定期进行应急演练;

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

10

防火墙是否具有详细的访问控制列表。

□是 □否

12

防火墙是否标注了源地址和目的地址。

□是 □否

13

防火墙是否标注了允许和拒绝的动作。

□是 □否

14

防火墙访问控制策略中是否出现重复或冲突。

□是 □否

15

防火墙接口IP是否有明确的标注。

□是 □否

16

是否对不安全的远程登录进行控制。

□是 □否

□是 □否

5

管理员口令是否具有严格的保管措施。

□是 □否

运行维护

6

是否具备两个以上的用户身份,对系统策略和日志进行维护和管理。

□是 □否

7

防火墙在网络拓扑图中是否有明显的标示。

□是 □否

8

防火墙安全区域的划分是否明确合理。

□是 □否

9

防火墙是否明确以何种方式接入网络,包括透明模式、混合模式和路由模式。

防火墙巡检列表

巡检编号

生产厂商

外部IP地址

内部IP地址

管理IP

物理位置

检查日期

S/N号

责任人

巡检人

责任人联系电话

购买时间

编号

检查内容

结果

检查记录

自身安全性

1

防火墙是否具有专门的配制管理终端。

□是 □否

2

是否不定时修改防火墙超级管理员的默认口令。

□是 □否

3

是否开放了不必要的端口和服务

□是 □否

4

是否划分了不同级别的用户,赋予其不同的权限,至少应包括系统管理员、审计管理员等用户角色。

17

防火墙是否标注NAT地址转换和MAP等。

□是 □否

18

是否将防火墙配置及时保存并导出。

□是 □否

19

是否每天有专人查看和分析防火墙日志,并对高危事件进行记录。

□是 □否

20

是否具有完备的日志导出和报表功能,原则上应每周生成统计报告。

□是 பைடு நூலகம்否

21

是否有专门的防火墙监测报告。

□是 □否

22

防火墙是否具备双机热备功能。

□是 □否

23

是否具有防火墙应急恢复方案。

□是 □否

24

是否对防火墙的CPU、内存和硬盘使用情况进行监测。

□是 □否

运行状况

25

是否具有防火墙应用情况报告。

□是 □否

26

是否具有防火墙安全管理状况报告。

□是 □否

27

是否具有防火墙系统运行监测报告。

□是 □否

28

售后服务和技术支持手段是否完备。

□是 □否