第二章访问控制列表ACL案例

ACL访问控制列表配置案例

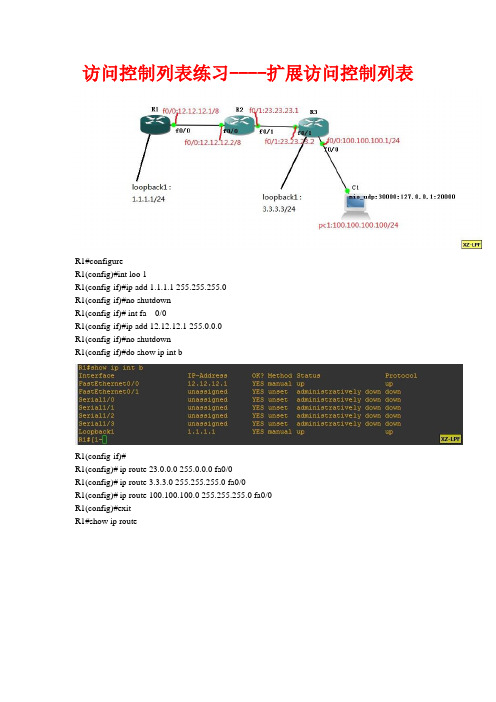

访问控制列表练习----扩展访问控制列表R1#configureR1(config)#int loo 1R1(config-if)#ip add 1.1.1.1 255.255.255.0R1(config-if)#no shutdownR1(config-if)# int fa 0/0R1(config-if)#ip add 12.12.12.1 255.0.0.0R1(config-if)#no shutdownR1(config-if)#do show ip int bR1(config-if)#R1(config)#ip route 23.0.0.0 255.0.0.0 fa0/0R1(config)#ip route 3.3.3.0 255.255.255.0 fa0/0R1(config)#ip route 100.100.100.0 255.255.255.0 fa0/0R1(config)#exitR1#show ip routeR2#configureR2(config)#int fa 0/0R2(config-if)#ip add 12.12.12.2 255.0.0.0R2(config-if)#no shutdownR2(config-if)# int fa 0/1R2(config-if)#ip add 23.23.23.1 255.0.0.0R2(config-if)#no shutdownR2(config-if)#do show ip int bR2(config-if)#R2(config)#ip route 1.1.1.0 255.255.255.0 fa0/0R2(config)#ip route 3.3.3.0 255.255.255.0 fa0/1R2(config)#ip route 100.100.100.0 255.255.255.0 fa0/1 R2(config)#exitR3#configureR3(config)#int fa 0/1R3(config-if)#ip add 23.23.23.2 255.0.0.0R3(config-if)#no shutdownR3(config-if)# int fa 0/0R3(config-if)#ip add 100.100.100.1 255.255.255.0 R3(config-if)#no shutdownR3(config-if)#int loo 1R3(config-if)#ip add 3.3.3.3 255.255.255.0R3(config-if)#do show ip int bR3(config-if)#R3(config)#ip route 1.1.1.0 255.255.255.0 fa0/1 R3(config)#ip route 12.0.0.0 255.0.0.0 fa0/1R3(config)#exit1、禁止1.1.1.1访问3.3.3.3,允许其他流量分析后,发现使用扩展ACL并且放在R2:的fa0/0进口上较好用R1的回环口1.1.1.1 ping R3 的回环口3.3.3.3 R1#ping 3.3.3.3 source 1.1.1.1进入R2配置访问列表R2(config)#access-list 101 deny ip host 1.1.1.1 host 3.3.3.3R2(config)#access-list 101 permit ip any anyR2(config)#int fa 0/0R2(config-if)#ip access-group 101 inR2(config-if)#用R1的回环口1.1.1.1 ping R3 的回环口3.3.3.3R1#ping 3.3.3.3 source 1.1.1.1R1#ping 3.3.3.3R1#ping 3.3.3.3 source 12.12.12.12:禁止1.1.1.1访问100.100.100.100,允许其他流量注意:做这个要去掉上一题的分析后,发现使用扩展ACL并且放在R2:的fa0/0进口上较好用R1的回环口1.1.1.1 ping R3 的f0/0 100.100.100.100R1#ping 100.100.100.100 source 1.1.1.1进入R2配置访问列表R2(config)#access-list 102 deny ip host 1.1.1.1 host 100.100.100.100 R2(config)#access-list 102 permit ip any anyR2(config)#int fa 0/0R2(config-if)#ip access-group 102 inR2(config-if)#用R1的回环口1.1.1.1 ping R3 的f0/0 100.100.100.100R1#ping 100.100.100.100 source 1.1.1.1R1#ping 100.100.100.100R1#ping 100.100.100.100 source 12.12.12.1VPCS[1]ping 1.1.1.13:禁止100.100.100.0访问1.1.1.1的web流量,允许其他所有注意:做这个要去掉上一题的分析后,发现使用扩展ACL并且放在R2:的fa0/1进口上较好r2(config)#access-list 103 deny tcp 100.100.100.0 0.0.0.255 host 1.1.1.1 eq 80 r2(config)#access-list 103 permit ip any anyr2(config)#int fa 0/1r2(config-if)#ip access-group 103 in注意,此题无法演示结果现象4:允许100.100.100.100ping1.1.1.1但是不允许反向操作,其他流量允许注意:做这个要去掉上一题的分析后,发现使用扩展ACL分析ping。

第2章-访问控制列表(一)

第2章访问控制列表(一)➢TCP和UDP协议TCP/IP协议族的传输层协议主要有两个:TCP(Transmission ,传输控制协议)和UDP(User Datagram Protocol,用户数据抱协议)。

➢TCP协议TCP是面向连接的、可靠的进程到进程通信的协议。

TCP提供全双工服务,即数据可在同一时间双向传输,每一个TCP都有发送缓存和接受缓存,用来临时存储数据。

1.TCP报文段TCP将若干个字节构成一个分组,叫做报文段(Segment)。

TCP报文段封装在IP数据段中。

首部长度为20-60字节,以下是各个字段的含义:➢源端口:它是16位字段,为发送方进程对应的端口号➢目标端口号:它是16位字段,对应的是接收端的进程,接收端收到数据段后,根据这个端口号来确定把数据送给哪个应用程序的进程。

➢序号:当TCP从进程接收数据字节时,就把它们存储在发送缓存中,并对每一个字节进行编号。

编号的特点如下所述:◆编号不一定从0开始,一般会产尘一个随机数作为第1个字节的编号,称为初始序号(ISN),范围是0~232-1。

◆TCP每一个方向的编号是互相独立的。

◆当字节都被编上号后,TCP就给每一个报文段指派一个序号,序号就是该报文段中第1个字节的编号。

当数据到达目的地后,接收端会按照这个序号把数据重新排列,保证数据的正确性。

➢确认号:确认号是对发送端的确认信息,用它来告诉发送端这个序号之前的数据段都已经收到,比如确认号是X,就是表示前X-1个数据段都已经收到。

➢首部长度:用它可以确定首部数据结构的字节长度。

一般情况下TCP首部是20字节,但首部长度最大可以扩展为60字节。

➢保留:这部分保留位作为今后扩展功能用,现在还没有使用到。

➢控制位:这六位有很重要的作用,TCP的连接、传输和断开都是受六个控制为的指挥。

各位含义如下:◆URG:紧急指针有效位。

(指定一个包快速传送(重要数据优先传送))◆ACK:只有当ACK=1时,确认序列号字段才有效。

ACL配置实例

ACL配置实例拓扑图如下:实验一:标准访问控制列表1、设置访问控制列表1,禁止192、168、2、2这台主机访问192、168、1、0/24这个网段中得服务器,而192、168、2、0/24这个网段中得其它主机可以正常访问。

设置访问控制列表如下:R1(config)#access-list 1 deny host 192、168、2、2R1(config)#access-list 1 permit any将访问控制列表应用到接口F0/0得出站方向上R1(config)#int f0/0R1(config-if)#ip access-group 1 out2、设置访问控制列表2,只允许192、168、2、0/24这个网段中得主机可以访问外网,192、168、1、0/24这个网段得主机则不可以。

设置访问控制列表R1(config)#access-list 2 permit 192、168、2、0 0、0、0、255将访问控制列表应用到S0/0得出站方向上R1(config)#int serial 0/0R1(config-if)#ip access-group 2 out3、设置访问控制列表3,只允许192、168、2、3这台主机可以使用telnet连接R1。

4、查瞧访问控制列表2 match(es)这些信息显示就是过滤包得数据,可以使用clear access-list counters命令来清除。

5、查瞧配置在接口上得访问控制列表6、删除访问控制列表删除访问控制列表要从两个方面入手,一就是删除访问控制列表,二就是取消访问控制列表有接口上得应用。

R1(config)#no access-list 1R1(config)#int f0/0R1(config-if)#no ip access-group 1 out实验二:扩展访问控制列表扩展访问控制列表得语法:access-list [100-199] [permit/deny] 协议源IP 源IP反码目标IP 目标IP 反码条件[eq] [具体协议/端口号]1、在SERVER上搭建、DNS服务如下:2、测试从三台PC中就是否可以正常访问各种服务。

访问控制列表ACL应用多种案例

访问控制列表ACL应用多种案例本文以华为设备为例ACL简介访问控制列表ACL(Access Control List)是由一条或多条规则组成的集合。

所谓规则,是指描述报文匹配条件的判断语句,这些条件可以是报文的源地址、目的地址、端口号等。

ACL本质上是一种报文过滤器,规则是过滤器的滤芯。

设备基于这些规则进行报文匹配,可以过滤出特定的报文,并根据应用ACL的业务模块的处理策略来允许或阻止该报文通过。

基于ACL规则定义方式,可以将ACL分为基本ACL、高级ACL、二层ACL等种类。

基本ACL根据源IP地址、分片信息和生效时间段等信息来定义规则,对IPv4报文进行过滤。

如果只需要根据源IP地址对报文进行过滤,可以配置基本ACL。

本例,就是将基本ACL应用在FTP模块中,实现只允许指定的客户端访问FTP服务器,以提高安全性。

本文包含以下5个ACL应用案例1使用ACL限制FTP访问权限示例2使用ACL限制用户在特定时间访问特定服务器的权限示例3使用ACL禁止特定用户上网示例4配置特定时间段允许个别用户上网示例5使用ACL限制不同网段的用户互访示例使用ACL限制FTP访问权限示例组网需求如图1所示,Switch作为FTP服务器,对网络中的不同用户开放不同的访问权限:子网1(172.16.105.0/24)的所有用户在任意时间都可以访问FTP服务器。

子网2(172.16.107.0/24)的所有用户只能在某一个时间范围内访问FTP 服务器。

其他用户不可以访问FTP服务器。

已知Switch与各个子网之间路由可达,要求在Switch上进行配置,实现FTP服务器对客户端访问权限的设置。

图1 使用基本ACL限制FTP访问权限组网图操作步骤配置时间段<HUAWEI> system-view[HUAWEI] sysname Switch[Switch] time-range ftp-access from 0:0 2014/1/1 to 23:592014/12/31 //配置ACL生效时间段,该时间段是一个绝对时间段模式的时间段[Switch] time-range ftp-access 14:00 to 18:00 off-day //配置ACL生效时间段,该时间段是一个周期时间段,ftp-access最终生效的时间范围为以上两个时间段的交集配置基本ACL[Switch] acl number 2001[Switch-acl-basic-2001] rule permit source 172.16.105.00.0.0.255 //允许172.16.105.0/24网段的所有用户在任意时间都可以访问FTP服务器[Switch-acl-basic-2001] rule permit source 172.16.107.0 0.0.0.255 time-range ftp-access //限制172.16.107.0/24网段的所有用户只能在ftp-access时间段定义的时间范围内访问FTP服务器[Switch-acl-basic-2001] rule deny source any //限制其他用户不可以访问FTP服务器[Switch-acl-basic-2001] quit配置FTP基本功能[Switch] ftp server enable //开启设备的FTP服务器功能,允许FTP 用户登录[Switch] aaa[Switch-aaa] local-user huawei password irreversible-cipherirreversible-cipher方式的密码仅适用于V200R003C00及以后版本,在V200R003C00之前版本上,仅适用cipher方式密码[Switch-aaa] local-user huawei privilege level 15 //配置FTP用户的用户级别[Switch-aaa] local-user huawei service-type ftp //配置FTP用户的服务类型[Switch-aaa] local-user huawei ftp-directory cfcard: //配置FTP用户的授权目录,在盒式交换机上需配置为flash:[Switch-aaa] quit配置FTP服务器访问权限[Switch] ftp acl 2001 //在FTP模块中应用ACL验证配置结果在子网1的PC1(172.16.105.111/24)上执行ftp 172.16.104.110命令,可以连接FTP服务器。

H3C交换机典型(ACL)访问控制列表配置实例

H3C交换机典型(A C L)访问控制列表配置实例一、组网需求:2.要求配置高级访问控制列表,禁止研发部门与技术支援部门之间互访,并限制研发部门在上班时间8:00至18:00访问工资查询服务器;3.通过二层访问控制列表,实现在每天8:00~18:00时间段内对源MAC为00e0-fc01-0101的报文进行过滤。

二、组网图:三、配置步骤:H3C360056005100系列交换机典型访问控制列表配置共用配置1.根据组网图,创建四个vlan,对应加入各个端口<H3C>system-view[H3C]vlan10[H3C-vlan10]portGigabitEthernet1/0/1[H3C-vlan10]vlan20[H3C-vlan20]portGigabitEthernet1/0/2[H3C-vlan20]vlan30[H3C-vlan30]portGigabitEthernet1/0/3[H3C-vlan30]vlan40[H3C-vlan40]portGigabitEthernet1/0/4[H3C-vlan40]quit2.配置各VLAN虚接口地址[H3C]interfacevlan10[H3C-Vlan-interface10]ipaddress24[H3C-Vlan-interface10]quit[H3C]interfacevlan20[H3C-Vlan-interface20]ipaddress24[H3C-Vlan-interface20]quit[H3C]interfacevlan30[H3C-Vlan-interface30]ipaddress24[H3C-Vlan-interface30]quit[H3C]interfacevlan40[H3C-Vlan-interface40]ipaddress24[H3C-Vlan-interface40]quit3.定义时间段[H3C]time-rangehuawei8:00to18:00working-day需求1配置(基本ACL配置)1.进入2000号的基本访问控制列表视图[H3C-GigabitEthernet1/0/1]aclnumber2000[H3C-acl-basic-2000]rule1denysource0time-rangeHuawei3.在接口上应用2000号ACL[H3C-acl-basic-2000]interfaceGigabitEthernet1/0/1[H3C-GigabitEthernet1/0/1]packet-filterinboundip-group2000[H3C-GigabitEthernet1/0/1]quit需求2配置(高级ACL配置)1.进入3000号的高级访问控制列表视图[H3C]aclnumber30002.定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule1denyipsourcedestination3.定义访问规则禁止研发部门在上班时间8:00至18:00访问工资查询服务器[H3C-acl-adv-3000]rule2denyipsourceanydestinationtime-rangeHuawei[H3C-acl-adv-3000]quit4.在接口上用3000号ACL[H3C-acl-adv-3000]interfaceGigabitEthernet1/0/2[H3C-GigabitEthernet1/0/2]packet-filterinboundip-group3000需求3配置(二层ACL配置)1.进入4000号的二层访问控制列表视图[H3C]aclnumber40002.定义访问规则过滤源MAC为00e0-fc01-0101的报文[H3C-acl-ethernetframe-4000]rule1denysource00e0-fc01-0101ffff-ffff-fffftime-rangeH uawei3.在接口上应用4000号ACL[H3C-acl-ethernetframe-4000]interfaceGigabitEthernet1/0/4[H3C-GigabitEthernet1/0/4]packet-filterinboundlink-group40002H3C5500-SI36105510系列交换机典型访问控制列表配置需求2配置1.进入3000号的高级访问控制列表视图[H3C]aclnumber30002.定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule1denyipsourcedestination3.定义访问规则禁止研发部门在上班时间8:00至18:00访问工资查询服务器[H3C-acl-adv-3000]rule2denyipsourceanydestinationtime-rangeHuawei[H3C-acl-adv-3000]quit4.定义流分类[H3C]trafficclassifierabc[H3C-classifier-abc]if-matchacl3000[H3C-classifier-abc]quit5.定义流行为,确定禁止符合流分类的报文[H3C]trafficbehaviorabc[H3C-behavior-abc]filterdeny[H3C-behavior-abc]quit6.定义Qos策略,将流分类和流行为进行关联[H3C]qospolicyabc[H3C-qospolicy-abc]classifierabcbehaviorabc[H3C-qospolicy-abc]quit7.在端口下发Qospolicy[H3C]interfaceg1/1/2[H3C-GigabitEthernet1/1/2]qosapplypolicyabcinbound8.补充说明:lacl只是用来区分数据流,permit与deny由filter确定;l如果一个端口同时有permit和deny的数据流,需要分别定义流分类和流行为,并在同一QoS策略中进行关联;lQoS策略会按照配置顺序将报文和classifier相匹配,当报文和某一个classifier匹配后,执行该classifier所对应的behavior,然后策略执行就结束了,不会再匹配剩下的classif ier;l将QoS策略应用到端口后,系统不允许对应修改义流分类、流行为以及QoS策略,直至取消下发。

route-map配置案例

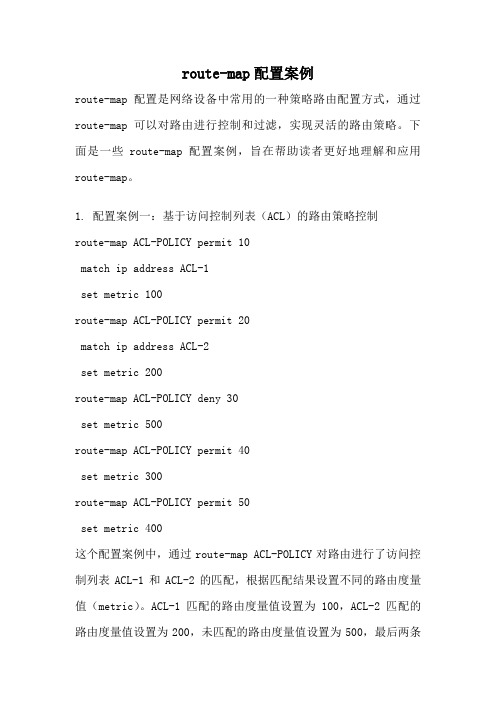

route-map配置案例route-map配置是网络设备中常用的一种策略路由配置方式,通过route-map可以对路由进行控制和过滤,实现灵活的路由策略。

下面是一些route-map配置案例,旨在帮助读者更好地理解和应用route-map。

1. 配置案例一:基于访问控制列表(ACL)的路由策略控制route-map ACL-POLICY permit 10match ip address ACL-1set metric 100route-map ACL-POLICY permit 20match ip address ACL-2set metric 200route-map ACL-POLICY deny 30set metric 500route-map ACL-POLICY permit 40set metric 300route-map ACL-POLICY permit 50set metric 400这个配置案例中,通过route-map ACL-POLICY对路由进行了访问控制列表ACL-1和ACL-2的匹配,根据匹配结果设置不同的路由度量值(metric)。

ACL-1匹配的路由度量值设置为100,ACL-2匹配的路由度量值设置为200,未匹配的路由度量值设置为500,最后两条permit语句设置了未匹配的路由度量值为300和400。

2. 配置案例二:基于访问控制列表(ACL)和策略路由的路由策略控制route-map ACL-POLICY permit 10match ip address ACL-1set ip next-hop 10.0.0.1route-map ACL-POLICY permit 20match ip address ACL-2set ip next-hop 10.0.0.2route-map ACL-POLICY deny 30set ip next-hop 10.0.0.3route-map ACL-POLICY permit 40set ip next-hop 10.0.0.4route-map ACL-POLICY permit 50set ip next-hop 10.0.0.5这个配置案例中,通过route-map ACL-POLICY对路由进行了访问控制列表ACL-1和ACL-2的匹配,根据匹配结果设置不同的下一跳地址(next-hop)。

ACL技术原理浅析及实例

ACL技术原理浅析及实例ACL(Access Control List)即访问控制列表,是一种网络安全规则,用于控制网络设备对网络数据的流动进行过滤和管理。

ACL技术原理以及实例如下。

一、ACL技术原理具体来说,ACL技术可以分为两种类型,即基于包过滤的ACL和基于上下文的ACL。

1.基于包过滤的ACL基于包过滤的ACL是最常见的ACL技术应用之一,也是最简单的一种。

它基于网络数据的源地址和目的地址、传输协议和端口号来决定是否允许数据包通过。

ACL规则通常包括两个部分,即匹配条件和操作方式。

匹配条件指定了要过滤的网络数据包所需满足的条件,操作方式则定义了匹配条件满足时采取的操作,如允许、阻止等。

2.基于上下文的ACL基于上下文的ACL技术相比于基于包过滤的ACL技术更为复杂。

它不仅考虑了数据包的源地址、目的地址、传输协议和端口号,还会根据网络上下文的情况作出决策。

上下文是指网络设备所处的环境和状态,如时间、用户身份、目标地址类型等。

基于上下文的ACL会根据这些上下文信息进行访问控制决策,从而实现更精细化的网络访问控制。

例如,根据时间段只允许特定用户访问一些特定网站。

二、ACL技术实例下面以两个具体的ACL技术实例来说明ACL技术的应用。

1.企业内部网络的访问控制企业内部的网络环境通常非常复杂,包含了大量的网络设备和用户。

为了保证内部网络的安全性,可以利用ACL技术设置访问控制策略。

例如,在一个企业内部网络中,只允许特定的IP地址范围的用户访问内部的数据库服务器。

管理员可以通过配置ACL规则,限制只有符合条件的用户才能访问数据库服务器,其他用户则被阻止访问。

2.公共无线网络的访问控制在公共场所提供无线网络服务时,为了防止未授权的用户访问网络设备,可以在无线接入点上设置ACL规则。

例如,在一个咖啡店提供的无线网络中,只允许购买咖啡的顾客访问无线网络,其他未购买咖啡的用户则无法连接无线网络。

管理员可以通过ACL技术设置访问控制规则,根据用户的MAC地址进行过滤,只允许被授权的MAC地址连接无线网络。

H3C交换机典型(ACL)访问控制列表配置实例

H3C交换机典型(ACL)访问控制列表配置实例一、组网需求:1.通过配置基本访问控制列表,实现在每天8:00~18:00时间段内对源IP为10.1.1.2主机发出报文的过滤;2.要求配置高级访问控制列表,禁止研发部门与技术支援部门之间互访,并限制研发部门在上班时间8:00至18:00访问工资查询服务器;3.通过二层访问控制列表,实现在每天8:00~18:00时间段内对源MAC为00e0-fc01-0101的报文进行过滤。

二、组网图:三、配置步骤:H3C 3600 5600 5100系列交换机典型访问控制列表配置共用配置1.根据组网图,创建四个vlan,对应加入各个端口<H3C>system-view[H3C]vlan 10[H3C-vlan10]port GigabitEthernet 1/0/1[H3C-vlan10]vlan 20[H3C-vlan20]port GigabitEthernet 1/0/2[H3C-vlan20]vlan 30[H3C-vlan30]port GigabitEthernet 1/0/3[H3C-vlan30]vlan 40[H3C-vlan40]port GigabitEthernet 1/0/4[H3C-vlan40]quit2.配置各VLAN虚接口地址[H3C]interface vlan 10[H3C-Vlan-interface10]ip address 10.1.1.1 24 [H3C-Vlan-interface10]quit[H3C]interface vlan 20[H3C-Vlan-interface20]ip address 10.1.2.1 24 [H3C-Vlan-interface20]quit[H3C]interface vlan 30[H3C-Vlan-interface30]ip address 10.1.3.1 24 [H3C-Vlan-interface30]quit[H3C]interface vlan 40[H3C-Vlan-interface40]ip address 10.1.4.1 24 [H3C-Vlan-interface40]quit3.定义时间段[H3C] time-range huawei 8:00 to 18:00 working-day需求1配置(基本ACL配置)1.进入2000号的基本访问控制列表视图[H3C-GigabitEthernet1/0/1] acl number 20002.定义访问规则过滤10.1.1.2主机发出的报文[H3C-acl-basic-2000] rule 1 deny source 10.1.1.2 0 time-range Huawei3.在接口上应用2000号ACL[H3C-acl-basic-2000] interface GigabitEthernet1/0/1[H3C-GigabitEthernet1/0/1] packet-filter inbound ip-group 2000[H3C-GigabitEthernet1/0/1] quit需求2配置(高级ACL配置)1.进入3000号的高级访问控制列表视图[H3C] acl number 30002.定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule 1 deny ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.2553.定义访问规则禁止研发部门在上班时间8:00至18:00访问工资查询服务器[H3C-acl-adv-3000] rule 2 deny ip source any destination 129.110.1.2 0.0.0.0 time -range Huawei[H3C-acl-adv-3000] quit4.在接口上用3000号ACL[H3C-acl-adv-3000] interface GigabitEthernet1/0/2[H3C-GigabitEthernet1/0/2] packet-filter inbound ip-group 3000需求3配置(二层ACL配置)1.进入4000号的二层访问控制列表视图[H3C] acl number 40002.定义访问规则过滤源MAC为00e0-fc01-0101的报文[H3C-acl-ethernetframe-4000] rule 1 deny source 00e0-fc01-0101 ffff-ffff-ffff time-r ange Huawei3.在接口上应用4000号ACL[H3C-acl-ethernetframe-4000] interface GigabitEthernet1/0/4[H3C-GigabitEthernet1/0/4] packet-filter inbound link-group 40002 H3C 5500-SI 3610 5510系列交换机典型访问控制列表配置需求2配置1.进入3000号的高级访问控制列表视图[H3C] acl number 30002.定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule 1 deny ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.2553.定义访问规则禁止研发部门在上班时间8:00至18:00访问工资查询服务器[H3C-acl-adv-3000] rule 2 deny ip source any destination 129.110.1.2 0.0.0.0 time -range Huawei[H3C-acl-adv-3000] quit4.定义流分类[H3C] traffic classifier abc[H3C-classifier-abc]if-match acl 3000[H3C-classifier-abc]quit5.定义流行为,确定禁止符合流分类的报文[H3C] traffic behavior abc[H3C-behavior-abc] filter deny[H3C-behavior-abc] quit6.定义Qos策略,将流分类和流行为进行关联[H3C]qos policy abc[H3C-qospolicy-abc] classifier abc behavior abc[H3C-qospolicy-abc] quit7.在端口下发Qos policy[H3C] interface g1/1/2[H3C-GigabitEthernet1/1/2] qos apply policy abc inbound8.补充说明:l acl只是用来区分数据流,permit与deny由filter确定;l 如果一个端口同时有permit和deny的数据流,需要分别定义流分类和流行为,并在同一QoS策略中进行关联;l QoS策略会按照配置顺序将报文和classifier相匹配,当报文和某一个classifier匹配后,执行该classifier所对应的behavior,然后策略执行就结束了,不会再匹配剩下的classif ier;l 将QoS策略应用到端口后,系统不允许对应修改义流分类、流行为以及QoS策略,直至取消下发。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

为什么使用访问控制列表(ACL)?

• 当网络快速增长时,ACL能够更好地为企业控制流量的入 出.

• 为穿越路由器或交换机的流量实施过滤.

访问列表(ACL)的应用

应用到路由器接口上控制数据流的通过: • Permit(允许)或deny(拒绝)分组穿越路由器. • 允许或拒绝到路由器的vty(虚拟终端)访问. • 如果没有访问控制列表,所有的数据流都能穿越路由器的接口

• ACL作为一种安全控制的可选手段,网络管理员 可以根据企业的实际需要做流量的允许或拒绝操作。

总结(继续)

• Inbound(入站)访问列表是先对数据报实施允许还是拒绝 的操作,如果允许的话再路由到路由器的相应出口. 而 outbound(出站)访问列表是先路由数据包,再根据出口的 访问规则实行数据包的允许还是拒绝的操作.

随意访问.

访问列表的其他应用

• 依照企业策略对各种不同类型的分组在不同情况下实行专门的 控制。

访问控制列表的类型

• 标准访问列表(standard access lists) – 只检查分组的源地址信息 – 允许或拒绝的是整个协议栈

• 扩展访问列表(extended access lists) – 可以同时检查源和目的地址信息 – 可针对于三层或四层协议信息进行控制,是目前使用 非常广泛的安全控制方法。

• 接受任何地址: 0.0.0.0 255.255.255.255 • 可以缩写为:any.

使用通配符掩码匹配IP子网

• 如果你想实施路由通告过滤,可以使用ACL结合路由通告命令 对需要通过的子网路由进行过滤.比如你想让下列路由信息通过: 172.30.16.0/24 to 172.30.31.0/24.

通配符掩码匹配特定的主机地址

• 检查所有的地址位(匹配所有). • 检查一个IP主机地址, 例如:

• 例如, 172.30.16.29 0.0.0.0 检查所有的地址位. • 在访问控制列表中可以简写为host 172.30.16.29.

通配符掩码匹配任何IP地址

• 测试条件: 忽略所有的地址位(匹配所有). • An IP host address, for example:

同样包括标准和扩展两种列表,定义过滤的语句与编号方式相似。

使用标准访问列表对分组实施过 滤

使用扩展访问控制列表对分组实 施过滤

出站ACL是如何工作的?

• 如果没有任何ACL条目相匹配,则缺省丢弃此分组。

ACL的过滤流程: 拒绝或允许

通配符掩码位: 如何检查相应的地 址位

• 0 表示检查相应的位. • 1 表示不检查(忽略)相应的位.

Access Lists(访问列表) 和它们 的应用

ห้องสมุดไป่ตู้

© 2002, Cisco Systems, Inc. All rights reserved.

3

目标

完成本章后,你能:

• 解释访问列表的目的并知晓他们常用的应用. • 描述CISCO IOS软件系统是如何在接口的”in”

或”out”方向上处理标准和扩展访问列表的.

• Cisco IOS 对ACL是按照从上至下顺序执行的,因此,推荐 你把最严格和最常用的条目放在上面,而不常用和不严格 的条目放在下面,这样不仅严谨而且不浪费路由器的CPU 资源.

• 流量的过滤与否是通过在ACL中地址和通配符掩码的比 对实现的。“1”为不关注;“0”为关注位。

人有了知识,就会具备各种分析能力, 明辨是非的能力。 所以我们要勤恳读书,广泛阅读, 古人说“书中自有黄金屋。 ”通过阅读科技书籍,我们能丰富知识, 培养逻辑思维能力; 通过阅读文学作品,我们能提高文学鉴赏水平, 培养文学情趣; 通过阅读报刊,我们能增长见识,扩大自己的知识面。 有许多书籍还能培养我们的道德情操, 给我们巨大的精神力量, 鼓舞我们前进。

使用访问控制列表(ACL)管理IP流量

模块 6

目标

本模块完成后,你能:

• 对于一个给定的路由器,你能使用IOS命令配置标 准访问列表和扩展访问列表,并能熟练的应用 NAT/PAT(网络地址转换/端口地址转换)来访问外 部网络.

• 使用show命令显示访问控制列表的内容;并通过 观察记数器的数值来确定访问列表条目是否生效, 从而明白你是否做的正确

• 地址 和 通配符掩码: 172.30.16.0 0.0.15.255

总结

• 访问列表是实施各种网络控制的强大的工具;不仅 对数据包通过路由器接口实施安全控制,而且可以 起到控制路由信息的发布和节省带宽的作用。

• 一个ACL是一组允许或拒绝的判断语句的集合; 它可以根据数据报的三层或四层协议信息进行流量 的过滤。ACL可以对通过路由器或到达路由器的 流量进行过滤,但对路由器自身产生的流量不能起 到过滤作用。

如何识别标准和扩展访问列表

• 标准IP访问列表 (1-99):只使用源地址信息来做过滤决定. • 扩展IP访问列表(100-199): 可以根据源和目的IP地址、协议类型、源和

目的端口等信息综合作出过滤决定. • 延伸的标准IP访问列表编号:1300-1999. • 延伸的扩展IP访问列表编号:2000-2699. • 其他的访问列表号码用来进行其他二层或三层网络协议的过滤。 • 命名的IP访问控制列表:以列表名代替列表编号来定义IP访问控制列表,