sql注入验证方法

sql手工注入常用方法

SQL手工注入常用方法什么是SQL注入?SQL注入(SQL Injection)是一种常见的网络安全漏洞,攻击者通过在用户输入的数据中插入恶意的SQL代码,从而可以对数据库进行未经授权的访问和操作。

攻击者可以利用这个漏洞获取敏感信息、篡改数据或者执行非法操作。

在应用程序中,当用户输入的数据没有经过正确的过滤和验证时,就容易受到SQL注入攻击。

因此,了解常用的SQL注入方法以及如何防范这些攻击是非常重要的。

SQL手工注入常用方法1. 基于布尔盲注基于布尔盲注是一种常见且有效的手工注入方法。

它利用了数据库查询结果为真或假来判断语句是否执行成功。

攻击者通过构造恶意输入,并观察页面返回结果的变化来推测数据库中存储的信息。

例如,假设存在一个登录页面,用户输入用户名和密码进行登录。

如果应用程序没有对用户输入进行充分验证和过滤,攻击者可以尝试在用户名或密码字段中输入特殊字符来触发SQL注入。

以下是一个简单示例:SELECT * FROM users WHERE username = 'admin' AND password = 'password' OR '1'='1';在上述示例中,攻击者通过在密码字段中输入' OR '1'='1来构造恶意输入。

由于1=1恒成立,所以整个查询语句将返回所有用户的信息,从而绕过了登录验证。

为了防止基于布尔盲注的攻击,应用程序需要对用户输入进行严格的验证和过滤,并使用参数化查询或预编译语句来构建SQL查询。

2. 基于时间盲注基于时间盲注是一种利用数据库延迟响应时间来判断语句执行结果的手工注入方法。

攻击者通过构造恶意输入,并观察页面返回结果的响应时间来推测数据库中存储的信息。

例如,假设存在一个搜索功能,用户可以通过输入关键字搜索相关内容。

如果应用程序没有对用户输入进行充分验证和过滤,攻击者可以尝试在搜索关键字中插入特殊字符来触发SQL注入。

1.1SQL注入漏洞原理及测试方法

判断注入方式

内联式SQL注入 内联注入是指查询注入SQL代码后,原来的查询仍然 全部执行

Sqlstr = "select * from admin where username = '"+username+"' and password = '"+password+"'" username = "' or ''='" password = "' or ''='"

§ 万能列类型:

• 大部分数据库中NULL可兼容任何类型的数据,所有可使用NULL 匹配数据表的列类型

§ 确定列数量:

• 使用union select null,null,null,…,null from dual逐步增 加null数量,直到匹配原语句的列数量,成功匹配后返回正常 页面 • 使用order by 确原语句列数量, 可使用折半查找法提高猜测 效率

注入方法(union)

v 使用union获取数据规则

§ 两个查询返回的列数必须相同。 § 两个SELECT语句返回的数据库对应的列必须类型 相同或兼容 § 通常只有终止式注入时,可较快猜解并利用,否 则要知道原始的SQL语句才能比较方便的利用

注入方法(union)

v Union语句的构建

识别数据库类型

v 使用字符连接方式判断数据库类型

§ MSSQL数据库

http://host/test.php?id=100 and ‘1’+’1’=‘11’ § MySql数据库 http://host/test.php?id=100 and ‘1’+’1’=‘11’ http://host/test.php?id=100 and CONCAT(‘1’,’1’)=‘11’ § Oracle数据库 http://host/test.php?id=100 and ‘1’||’1’=‘11’ http://host/test.php?id=100 and CONCAT(‘1’,’1’)=‘11’

常见的SQL注入手法

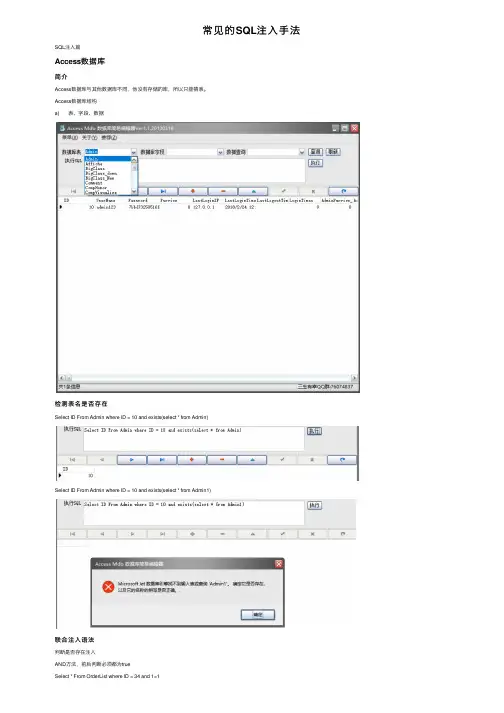

常见的SQL注⼊⼿法SQL注⼊篇Access数据库简介Access数据库与其他数据库不同,他没有存储的库,所以只能猜表。

Access数据库结构a) 表、字段、数据检测表名是否存在Select ID From Admin where ID = 10 and exists(select * from Admin)Select ID From Admin where ID = 10 and exists(select * from Admin1)联合注⼊语法判断是否存在注⼊AND⽅法,前后判断必须都为trueSelect * From OrderList where ID = 34 and 1=1Select * From OrderList where ID = 34 and 1=2OR⽅法,前后判断⼀边为true即可Select * From OrderList where ID = 3 or 1=1Select * From OrderList where ID = 3 or 1=2判断字段数量Select * From Paydefault where ID = 1 order by 6Select * From Paydefault where ID = 1 order by 7报错,说明只有6个字段根据表查询数据Select * From Paydefault where ID = 1 and 1=2 union select 1,2,3,4,5,6 from PaydefaultFrom 后⾯的表名如果不对会报错,可以⽤来猜测表名数据回显Select * From Paydefault where ID = 1 and 1=2 union select 1,Paytype,3,4,5,6 from Paydefault布尔盲注利⽤ascii码来猜解字段值⾸先判断是否存在表名:And exists(select * from admin)不会报错,说明admin表是存在的,接下来就查列可以使⽤字典+⼯具去枚举列名如果列不存在,则会报错列存在返回正常知道了列之后,就可以去猜解zidu字段⾸先需要知道字段的长度,可以使⽤top len 函数Select * from admin where id = 1 and (select top 1 len(username) from admin)>1这句话的的意思很简单,id = 1之后是可控的内容,然后and⼀个判断true=true为true相反true=false为false,可控的内容使之我们的条件语句成⽴。

apifox sql注入测试方法

apifox sql注入测试方法

SQL注入是一种常见的Web应用程序安全漏洞,可以通过在输入字段中插入恶意的SQL语句来执行未经授权的数据库操作。

在APIFOX中进行SQL注入测试时,需要先了解测试的目的和方法。

首先,测试SQL注入时,需要有一个测试环境,可以是一个本地搭建的虚拟机环境或者一个专门用于测试的数据库。

在测试环境中,可以创建一个简单的Web应用程序,包含输入字段用于模拟用户输入。

接下来,可以使用APIFOX提供的HTTP请求功能,构建一个包含有漏洞的SQL查询的请求。

在输入字段中,尝试插入各种SQL注入payload,例如单引号、OR运算符、UNION查询等,以验证目标应用程序是否存在SQL注入漏洞。

另外,还可以使用APIFOX提供的HTTP响应功能,观察目标应用程序对恶意SQL语句的响应。

通过观察响应内容和状态码,可以判断目标应用程序是否对恶意SQL语句做了过滤或者防护。

除了直接对目标应用程序进行测试外,还可以使用APIFOX提供

的代理功能,将目标应用程序的流量通过代理进行拦截和修改,以验证是否能够成功利用SQL注入漏洞执行未经授权的数据库操作。

在进行SQL注入测试时,需要注意保护好测试环境和目标应用程序,避免对真实的生产环境造成影响。

同时,还需要遵守法律法规,避免违反网络安全相关的法律法规。

总之,通过使用APIFOX的HTTP请求和响应功能,结合代理功能,可以对目标应用程序进行全面的SQL注入测试,验证其安全性并及时修复潜在的漏洞。

sql注入验证方法

sql注入验证方法SQL注入是一种常见的网络安全漏洞,攻击者通过在用户输入的数据中注入恶意的SQL代码,以获取未授权的访问权限或者执行非法操作。

为了保护网站的安全,我们需要对用户的输入进行有效的验证和过滤,防止SQL注入攻击的发生。

一、什么是SQL注入SQL注入是指攻击者通过在Web应用程序的用户输入字段中注入恶意的SQL代码,从而可以执行未经授权的SQL查询和操作。

这种攻击方式一般利用应用程序对用户输入的数据没有进行充分验证和过滤的漏洞。

二、SQL注入的危害1. 数据泄露:攻击者可以通过注入恶意的SQL代码获取数据库中的敏感信息,如用户账号、密码、个人隐私等。

2. 数据篡改:攻击者可以通过注入恶意的SQL代码修改数据库中的数据,例如更改订单金额、删除数据等。

3. 服务器被控制:攻击者通过注入恶意的SQL代码,可以获取服务器的操作权限,甚至控制整个服务器。

三、如何进行SQL注入验证1. 使用参数化查询:参数化查询是一种通过将用户输入的值作为参数传递给数据库查询语句来执行的方法,可以有效防止SQL注入攻击。

参数化查询可以在执行查询之前对输入进行验证和过滤,确保用户输入的数据只作为参数而不是SQL代码的一部分。

2. 输入验证和过滤:对用户输入的数据进行验证和过滤,确保输入的数据符合预期的格式和要求。

可以使用正则表达式、过滤特殊字符等方法进行验证和过滤。

3. 最小权限原则:为数据库用户设置最小权限,限制其对数据库的操作。

即使发生SQL注入攻击,攻击者也只能在其权限范围内进行操作,减少损失。

4. 安全编码实践:开发人员应遵循安全编码规范,不要将用户输入直接拼接到SQL查询语句中,而应使用参数化查询或者ORM框架等安全的方式进行数据库操作。

四、SQL注入验证的实例下面通过一个简单的实例来演示SQL注入验证的方法。

假设我们有一个登录功能的网页,用户需要输入用户名和密码进行登录。

代码如下:```$username = $_POST['username'];$password = $_POST['password'];$sql = "SELECT * FROM users WHERE username = '$username' AND password = '$password'";$result = mysqli_query($conn, $sql);```上述代码存在SQL注入的风险,攻击者可以通过输入恶意的用户名和密码进行注入攻击。

sql注入漏洞原理、常见测试方法及防御方法

sql注入漏洞原理、常见测试方法及防御方法SQL注入漏洞原理:SQL注入是一种利用Web应用程序中未正确过滤、转义或验证用户输入的漏洞,允许攻击者执行恶意的SQL语句。

攻击者可以通过在输入中插入特定的注入代码来修改应用程序的SQL查询,或者绕过身份验证、绕过访问控制或直接获取敏感信息。

常见的SQL注入测试方法:1. 基于错误的盲注:场景是当应用程序返回错误消息时,攻击者可以通过插入错误的语句来诱使应用程序返回不同的错误消息。

通过观察错误消息,攻击者可以推测出数据库结构和内容。

2. 基于时间的盲注:场景是当应用程序有时间延迟时,攻击者可以通过插入一些导致延迟的语句来判断SQL语句的执行结果。

通过观察应用程序的响应时间,攻击者可以推测出一些敏感信息。

3. 基于布尔的盲注:场景是当应用程序返回不同的响应内容时,攻击者可以通过插入布尔语句来判断SQL语句的执行结果。

通过观察应用程序的响应内容,攻击者可以推测出一些敏感信息。

防御方法:1. 输入验证和过滤:对用户输入的数据进行验证和过滤,确保只有合法的数据被传递给SQL查询。

可以使用编程语言内置的验证函数,或采用正则表达式进行输入过滤。

2. 使用参数化查询或预编译语句:通过使用参数化查询或预编译语句,可以确保用户输入的数据被正确地转义和处理,从而避免SQL注入漏洞。

3. 最小权限原则:数据库用户应该被授予最小的权限,以限制其对数据库的访问。

具体来说,应该禁止数据库用户执行DDL语句,只允许执行必要的DML操作。

4. 异常处理:在应用程序中正确处理异常,不要将详细的错误信息暴露给攻击者。

错误信息应该记录在日志中,而不是直接显示给用户。

5. 定期更新和修补:及时更新和修补数据库和应用程序中的安全漏洞,以确保系统的安全性。

同时,定期进行安全审计和漏洞扫描,及时发现和修复潜在的SQL注入问题。

等保二级测评sql注入方法

等保二级测评sql注入方法一、定义SQL注入是指攻击者利用网站数据库技术不严格的安全防御,利用网页表单提交的数据,向数据库注入恶意指令,从而改变数据库中数据的一种攻击方式。

二、安全测评1、在网页表单提交的数据中,插入可能执行的SQL语句,如:' ; select * from table_name ('; select * from table_name //空格 ; select * from table_name若网页报错,则说明存在SQL注入漏洞。

2、在网页表单提交的数据中插入特殊字符如“' ”,若可以正常提交,则说明存在SQL注入漏洞。

3、在网页表单提交的数据中,随机插入不存在的字段,如user_id='1' and 1=1 and name=''若网页可以正常访问,则说明存在SQL注入漏洞。

4、在网页表单提交的数据中,插入可能执行的SQL语句,如';update table_name set password=123456789 where user_id=1 若网页可以正常访问,则说明存在SQL注入漏洞。

三、防范方案1、使用参数绑定(Parameter Binding)技术,即在编写SQL语句时以参数的形式代替具体的值,从而防止SQL注入的发生。

2、使用基于角色的访问控制(RBAC)技术,为不同的角色定义不同的权限,从而限制用户对数据库的访问权限,减少SQL注入的发生。

3、对数据库进行严格的安全审核,包括代码审核、数据库权限审核等,从而避免SQL注入的发生。

4、设置输入过滤和检测,对用户输入的内容进行过滤和检测,以避免SQL注入攻击的发生。

sql注入漏洞 测试方法

sql注入漏洞测试方法SQL注入是一种常见的Web应用程序安全漏洞,攻击者可以利用它来执行恶意的SQL查询。

为了测试SQL注入漏洞,我们需要遵循一些步骤和方法来验证系统的安全性。

以下是一些常见的测试方法:1. 输入验证,尝试在输入字段中输入特殊字符,如单引号(')、分号(;)、双横线(--)等,看系统是否能够正确地处理这些输入。

如果系统没有对输入进行正确的验证和过滤,可能会存在注入漏洞。

2. UNION查询,尝试在输入字段中构造一个UNION查询,以验证系统是否允许执行多个查询并将结果合并返回。

例如,尝试将一个恶意的UNION查询添加到一个SQL语句中,以查看系统是否会返回额外的数据。

3. 错误消息,利用错误消息来获取有关数据库结构和查询的信息。

通过在输入字段中插入错误的语法或者恶意代码,观察系统返回的错误消息是否包含敏感信息。

4. 时间延迟,通过在注入代码中添加时间延迟函数,来验证系统是否容易受到时间延迟攻击。

如果系统在执行恶意注入时出现延迟,可能意味着存在注入漏洞。

5. 盲注尝试,当系统没有直接返回任何错误消息或数据时,可以尝试进行盲注测试。

通过构造布尔查询或者基于时间延迟的查询,来逐步推断数据库中的数据。

总的来说,测试SQL注入漏洞需要仔细审查应用程序的输入验证和数据处理过程。

同时,需要使用专门设计用于测试漏洞的工具和技术,以确保系统的安全性。

除了上述方法,还可以使用自动化的漏洞扫描工具来帮助发现潜在的SQL注入漏洞。

最重要的是,及时修复和更新系统以防范这类漏洞对系统造成的潜在威胁。

sql注入的方法

SQL注入的方法SQL注入是一种常见的Web应用程序安全漏洞,攻击者通过在应用程序接受用户输入的地方注入恶意的SQL代码,从而可以执行任意的SQL语句。

这种漏洞可能导致数据库被非法访问、数据泄露甚至整个系统被完全控制。

在本文中,我们将介绍SQL注入的方法,并提供一些预防措施。

1. 基于用户输入的SQL注入最常见的SQL注入类型是基于用户输入的注入。

攻击者通过修改用户输入的数据来执行恶意的SQL查询。

下面是一些常见的用户输入注入的方法:1.1 嵌入式SQL注入嵌入式SQL注入是通过在用户输入的字符串中插入额外的SQL代码来实现的。

例如,考虑以下的用户输入表单:SELECT * FROM products WHERE product_name = '$user_input';攻击者可以通过在$user_input中插入额外的代码来执行任意的SQL查询。

例如,如果用户输入' OR '1'='1,那么SQL查询会变成:SELECT * FROM products WHERE product_name = '' OR '1'='1';这将导致数据库返回所有的产品记录,因为'1'='1'始终为真。

1.2 盲注入盲注入是一种注入方式,攻击者无法直接获取查询结果,但可以根据应用程序对不同查询结果的响应来判断查询结果是否为真。

通常,攻击者会使用布尔逻辑来判断查询结果是否为真。

例如,攻击者可以使用以下查询:SELECT * FROM users WHERE username = 'admin' AND password LIKE '$password%';攻击者可以通过猜测$password的值来判断密码的正确性。

例如,攻击者可以使用以下查询:SELECT * FROM users WHERE username = 'admin' AND password LIKE 'a%' -- ';如果应用程序对于存在用户的情况返回不同的响应,那么攻击者可以根据响应时间或页面内容来推断密码的正确性。

sql注入测试方法

sql注入测试方法

SQL注入是一种常见的网络攻击手段,它利用Web应用程序中的安全漏洞,通过注入SQL语句来达到攻击目的。

为了保障Web应用程序的安全性,开发人员需要进行SQL注入测试。

SQL注入测试方法有以下几种:

1. 基于手工测试

手工测试是最基本的测试方法,在测试之前需要对反注入进行必要的了解。

手工测试的主要思路是通过输入恶意字符或者语句,来判断系统是否存在注入漏洞,从而进行防护修补。

2. 基于工具测试

工具测试是相对于手工测试来说更高效、更准确的一种测试方法。

工具测试可以基于现有的SQL注入测试工具来进行,例如SQLMap,

它可以自动化地检测Web应用程序是否存在注入漏洞,并且提供相应的修补方案。

3. 基于黑盒测试

黑盒测试是一种模拟攻击的测试方法。

黑盒测试可以模拟攻击者的行为,找出Web应用程序中的漏洞,从而对系统进行修补和加固。

4. 基于白盒测试

白盒测试是一种基于源代码的测试方法。

白盒测试可以通过对Web应用程序源代码的分析来找出存在的漏洞,从而进行修补和加固。

总之,SQL注入测试是非常重要的,通过合适的测试方法,可以使Web应用程序更加安全可靠。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

sql注入验证方法

SQL注入验证方法

什么是SQL注入

SQL注入是一种常见的网络安全漏洞,攻击者通过在输入字段中

插入恶意的SQL代码,从而执行非授权的数据库操作。

这可以导致泄

露敏感数据、篡改数据,甚至完全控制数据库服务器。

SQL注入验证方法

以下是一些常用的SQL注入验证方法,用于检测系统是否容易受

到SQL注入攻击。

1. 单引号测试

尝试在输入参数中插入单引号(’),观察系统对此的响应。

如

果系统返回异常错误信息,则可能存在SQL注入漏洞。

2. 关键字测试

尝试在输入参数中插入常见的SQL关键字,如SELECT、INSERT、UPDATE等,观察系统对此的响应。

如果系统执行了相应的数据库操作,说明存在SQL注入漏洞。

3. 嵌套查询测试

尝试在输入参数中插入嵌套查询语句,如(SELECT * FROM users),观察系统对此的响应。

如果系统返回了与正常查询结果相同的数据,说明存在SQL注入漏洞。

4. UNION测试

尝试在输入参数中使用UNION操作符,如' UNION SELECT username, password FROM users--,观察系统对此的响应。

如果系统返回了其他表中的数据,说明存在SQL注入漏洞。

5. 注释测试

尝试在输入参数中使用注释符号(--或#),如' OR '1'='1' --,观察系统对此的响应。

如果系统返回了所有记录,说明存在SQL注入漏洞。

6. 基于错误的测试

尝试在输入参数中插入错误的SQL语句,如' AND 1=2,观察系统对此的响应。

如果系统返回了错误信息,说明存在SQL注入漏洞。

防范SQL注入的方法

为了防范SQL注入攻击,开发人员应采取以下措施:

•使用参数化查询或预编译语句,确保用户输入的数据不会被当作代码执行。

•对用户输入进行严格的验证和过滤,去除可能包含恶意代码的字符和特殊符号。

•不要直接拼接用户输入的数据到SQL语句中,而是使用参数化的方式传递数据。

•限制数据库用户的权限,避免数据库管理员权限的用户被攻击者利用。

以上是SQL注入验证方法的简要介绍,开发人员应该时刻关注系统的安全性,并采取相应的措施来防范SQL注入攻击的风险。

只有保持对安全漏洞的警惕性,我们才能确保系统的安全可靠。

还有更多关于SQL注入验证方法的内容。

让我们继续探讨。

7. 定界符测试

尝试在输入参数中插入注入数据库中常见的定界符,如单引号(’)、双引号(“)和分号(;),观察系统对此的响应。

如果系统显示异常错误或执行了意外的数据库操作,说明存在SQL注入漏洞。

8. 时间延迟测试

尝试在输入参数中插入时间延迟语句,如' OR SLEEP(5)--,观察系统对此的响应时间。

如果系统在注入点处出现明显的延迟,说明存在SQL注入漏洞。

9. 批量测试

使用自动化工具(如SQLMap)对系统进行批量的SQL注入测试。

这些工具可以通过自动检测和测试系统中的潜在注入点来发现并利用SQL注入漏洞。

10. 日志分析

通过分析系统日志,特别是数据库错误日志,可以发现潜在的

SQL注入攻击。

常见的指示可能包括意外的SQL错误、异常查询或执行时间延迟。

11. 安全审计

进行定期的安全审计,检查系统和应用程序代码中是否存在潜在

的SQL注入漏洞。

审计包括代码检查、漏洞扫描以及渗透测试等方法,可以帮助发现并修复安全隐患。

以上是更多关于SQL注入验证方法的内容。

通过使用这些方法,

开发人员可以更好地评估系统的安全性,并及时采取措施来修复潜在

的漏洞。

同时,用户也应保持警惕,避免在不信任的网站上输入敏感

信息,以减少受到SQL注入攻击的风险。