代码逆向(一)――寻找main函数入口

代码逆向(一)――寻找main函数入口

代码逆向(一)――寻找main函数入口逆向的第一步是什么?这要问你学习C语言的第一步是什么,很自然的,逆向的第一步当然也是大名鼎鼎“HelloWorld!”了。

但是也不要因此就误认为这一节会很简单,如果你是第一次接触逆向的话,那么这一节还是有些难度的。

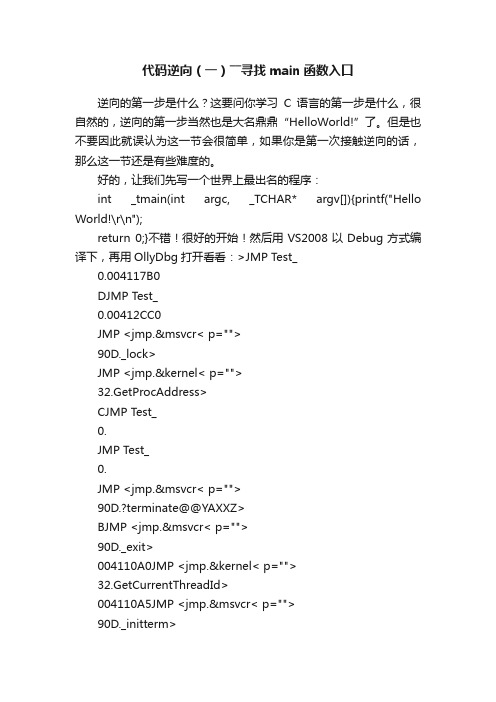

好的,让我们先写一个世界上最出名的程序:int _tmain(int argc, _TCHAR* argv[]){printf("Hello World!\r\n");return 0;}不错!很好的开始!然后用VS2008以Debug方式编译下,再用OllyDbg打开看看:>JMP Test_0.004117B0DJMP Test_0.00412CC0JMP <jmp.&msvcr< p="">90D._lock>JMP <jmp.&kernel< p="">32.GetProcAddress>CJMP Test_0.JMP Test_0.JMP <jmp.&msvcr< p="">90D.?terminate@@YAXXZ>BJMP <jmp.&msvcr< p="">90D._exit>004110A0JMP <jmp.&kernel< p="">32.GetCurrentThreadId>004110A5JMP <jmp.&msvcr< p="">90D._initterm>看看我们的程序停在了什么鬼地方,如果各位初学读者试图从这里就开始分析的话那真的很恐怖,相信30分钟内你的自信心将被打击到零……我们都知道其实编译器在编译我们的程序前会做很多准备工作,而这些准备工作由于涉及的东西较多且每个由此编译器生成的程序都一样,因此我们不必深究,只需快速且准确的找到main函数即可。

EA qt代码逆向

EA qt代码逆向

随着软件开发及维护比较成熟,qt代码逆向工具可以帮助那些想要更深入地理解qt代码

背后的原理的开发者。

Qt代码逆向本质上就是一种技术,它将高层语言的应用程序(如C++)转换成诸如汇编语言,机器语言和汇编指令集(如汇编)之类的低级语言来分析源代码。

这样,开发者就可

以更好地分析和更改软件。

qt代码逆向也使得软件开发和维护工作更加安全可靠。

它可以帮助开发者快速定位潜在问题所在,从而更有效地管理项目。

而在源码控制上,它可以真正地使用更新的版本,可以

多次再测试和维护代码,甚至可以彻底解决系统错误,制定一项完整的测试策略。

Qt代码逆向也使开发者能够发掘其原始源代码的真正含义,而不必只依赖高层语言的表象。

这样,开发者就能更加熟悉自己的代码,分析和探究不同的框架和元组件之间的联系,以

及与系统之间的数据交互。

总之,Qt代码逆向可以提供强大的分析和测试功能,能够帮助开发者轻松深入地理解源码中可能存在的问题,使开发流程更高效地顺利完成。

python入口写法 -回复

python入口写法-回复Python入口写法指的是Python程序的入口点,也就是程序开始执行的地方。

在Python中,可以通过以下几种方式来定义入口点。

1. 使用`if __name__ == "__main__":`这是Python中常见的一种入口写法。

在一个Python模块中,`__name__`是一个特殊的变量,表示当前模块的名字。

当一个模块被直接执行时,`__name__`的值就是`__main__`;当一个模块被导入时,`__name__`的值就是模块的名字。

因此,我们可以使用`if __name__ == "__main__":`来判断当前模块是否被直接执行,如果是,就执行一些特定的代码块作为入口点。

2. 使用函数定义入口点除了使用`if __name__ == "__main__":`外,我们还可以通过定义一个函数作为入口点来执行Python程序。

这种方式可以将入口点逻辑封装在一个函数中,以便复用和测试。

例如,我们可以定义一个名为`main()`的函数,然后在程序的其他部分调用`main()`函数作为入口点。

下面,我们将逐步回答如何使用以上两种方式来定义Python程序的入口点。

第一步:了解Python入口写法的作用和意义(200-300字)Python入口写法的作用在于定义程序的入口点,即程序开始执行的地方。

通过明确指定入口点,我们可以控制程序的执行过程,同时也可以将一些特定的代码块作为入口点,用于特定的测试或调试目的。

使用正确的入口写法可以使程序具有更好的可读性和可维护性,同时也提供了一种机制,使得我们可以单独运行一个模块的时候,只执行特定的代码块,而不会执行其他不必要的代码。

第二步:使用`if __name__ == "__main__":`作为入口写法(300-500字)在Python中,我们可以使用`if __name__ == "__main__":`作为入口写法来判断当前模块是否被直接执行。

main函数的输入参数

main函数的输入参数main函数是一个程序的入口函数,一般用于执行程序的初始化操作,并从命令行或其他地方获取输入参数,然后调用其他函数或模块来完成具体的任务。

main函数的输入参数可以有多种形式,下面是常见的几种形式及其使用方法的相关参考内容。

1. 使用命令行参数:命令行参数是在终端中运行程序时通过命令行传递给程序的参数。

在C/C++程序中,可以通过main函数的参数列表来获取命令行参数的值。

一般情况下,main函数的参数列表包括两个参数,分别是argc和argv,其中argc表示命令行参数的个数,argv是一个指针数组,其中每个元素指向一个字符串,表示相应的命令行参数。

示例代码如下:```c++int main(int argc, char* argv[]) {// 使用命令行参数进行操作for (int i = 0; i < argc; i++) {printf("命令行参数[%d]: %s\n", i, argv[i]);}return 0;}```参考内容:- 严蔚敏,《数据结构(C语言版)》(第2版)第一章,清华大学出版社2. 使用环境变量:环境变量是操作系统提供的一种机制,用于存储全局的配置信息。

在C/C++程序中,可以通过操作系统提供的接口函数来获取环境变量的值。

一般情况下,环境变量的名称和值都是以字符串的形式存储的。

示例代码如下:```c++#include <stdlib.h>int main() {// 使用环境变量进行操作char* username = getenv("USERNAME");if (username != NULL) {printf("当前登录用户名:%s\n", username);}return 0;}```参考内容:- 《C和指针》(第2版)第九章,中国电力出版社3. 使用配置文件:配置文件是一种用来存储程序运行时的配置信息的文本文件,一般以键值对的形式存储。

c语言最简main函数的反汇编代码解析

目前我们写的最简单的Main函数如下:代码:#include "stdafx.h"int _tmain(int argc, _TCHAR* argv[]){return 0;}利用VS编译器将运行时程序反汇编,结果如下:代码:int _tmain(int argc, _TCHAR* argv[]){010C13A0 push ebp010C13A1 mov ebp,esp010C13A3 sub esp,0C0h010C13A9 push ebx010C13AA push esi010C13AB push edi010C13AC lea edi,[ebp-0C0h]010C13B2 mov ecx,30h010C13B7 mov eax,0CCCCCCCCh010C13BC rep stos dword ptr es:[edi]return 0;010C13BE xor eax,eax}010C13C0 pop edi010C13C1 pop esi010C13C2 pop ebx010C13C3 mov esp,ebp010C13C5 pop ebp010C13C6 ret看起来汇编很头疼吧,那么让我们来茅塞顿开吧。

首先了解一下以前几个未知半懂的汇编指令的含义:代码:push ebpmov ebp,esppush:把一个32位操作数压入栈中,这个操作导致esp被减4。

ebp被用来保存这个函数执行前的esp 的值,执行完毕后用ebp恢复esp。

同时,调用此函数的上层函数也用ebp做同样的事情。

所以先把ebp 压入堆栈,返回之前弹出,避免ebp被我们改动。

代码:xor eax,eaxretxor eax,eax常用来代替mov eax,0。

清零操作。

在windows中,函数返回值都是放在eax中然后返回,外部从eax中得到返回值。

这就代表return 0操作。

代码:lea edi,[ebp-0C0h]lea取得第二个参数代表的地址放入第一个参数代表的寄存器中。

main函数的用法

main函数的用法

main函数是C/C++程序的入口点。

每个程序都必须有一个main 函数,并且只能有一个main函数。

main函数通常被放在程序的开头,它是程序执行的起点。

main函数的格式有两种:

1.不带参数:int main()

2.带参数:int main(int argc, char* argv[])

其中,argc表示命令行参数的个数,argv是一个指向参数字符串数组的指针,数组中的每个字符串都是一个命令行参数。

在C/C++程序中,main函数返回一个整数值,通常用来表示程序的执行结果。

如果main函数返回0,则表示程序执行成功;如果返回非零值,则表示程序执行失败。

这个返回值可以被操作系统或其他程序使用来判断程序的执行状态。

除了返回值外,main函数还可以使用printf、scanf等函数来输出和输入数据,或者调用其他函数来执行各种操作。

这些操作可以是计算、文件操作、网络通信等等,具体取决于程序的功能需求。

main方法的定义

main方法的定义在Java编程语言中,main方法是程序的入口点。

它是程序执行的起点,也是编译器找到并开始执行程序的地方。

在一个Java类中,main方法必须被定义为public、static和void类型,并且接受一个String类型的数组作为参数。

即main方法的定义通常为:public static void main(String[] args)。

以下是对main方法的定义的详细解释:public:主要是访问修饰符的一种,表示该方法是公共的,可以从任何地方访问和调用。

公共的方法能在程序的任何地方被调用,使得main 方法可以被Java虚拟机(JVM)访问并执行。

static:也是一个访问修饰符,在方法定义中使用static关键字可以将方法标记为静态方法。

静态方法属于类而不属于对象,可以通过类名直接访问,而不需要创建类的实例。

在main方法中使用static关键字是必需的,因为JVM在执行程序时需要找到main方法,而且不需要创建类的实例。

void:表示该方法没有返回值。

在Java中,方法可以有返回值也可以没有返回值。

如果一个方法没有返回值,则可以使用void关键字进行标记。

main方法通常不需要返回任何值,因此它被定义为void类型。

main:是方法的名称。

main方法是Java程序的主方法,使用main 作为方法名称是规定的。

JVM会自动调用main方法来启动程序的执行。

String[] args:是方法的参数。

main方法需要一个String类型的数组作为参数,这个数组通常被命名为args。

args参数允许从命令行传递参数给程序,并在程序中进行处理。

这个参数是可选的,如果不需要从命令行传递参数,也可以将参数列表留空。

在main方法中,可以通过调用其他方法和使用Java的控制结构来执行程序的逻辑。

main方法的内容可以根据具体的需求进行编写,可以是简单的打印语句,也可以是复杂的业务逻辑。

main函数原型

main函数原型在C语言和C++语言中,main函数是程序的入口函数,它是程序开始执行的地方。

main函数的原型如下:int main(int argc, char *argv[])其中,int是main函数的返回类型,表示main函数执行完后返回一个整数值给操作系统。

argc和argv是main函数的两个参数,它们用于接收命令行参数。

argc是一个整数,表示命令行参数的个数。

命令行参数是在命令行中输入的一些选项和参数,用于传递给程序。

一般情况下,argc的值至少为1,表示程序的名称也算作一个参数。

argv是一个指针数组,每个元素都是一个指针,指向一个字符串。

这个指针数组用于存储命令行参数的具体内容。

argv[0]指向程序的名称,argv[1]指向第一个参数,依此类推。

main函数的返回值通常用于表示程序的执行情况。

返回值为0表示程序正常执行结束,非零值表示程序发生了某种错误或异常情况。

在main函数中,我们可以编写程序的具体逻辑。

通过命令行参数,我们可以根据不同的需求执行不同的操作。

例如,我们可以根据命令行参数来读取不同的文件、连接不同的数据库、执行不同的算法等。

在实际编程中,我们可以使用argc和argv这两个参数来实现一些功能。

例如,我们可以通过命令行参数来指定程序的运行模式,如调试模式、批处理模式等。

我们还可以通过命令行参数来指定程序的输入输出文件,从而实现文件的批量处理。

除了命令行参数,我们还可以通过标准输入和标准输出来与用户进行交互。

标准输入是指键盘输入,标准输出是指屏幕输出。

我们可以使用scanf、printf等函数来读取用户的输入和输出结果。

main函数的原型在C语言和C++语言中是一样的,只是在C++语言中可以省略参数的类型,直接写成int main()。

此外,C++语言还支持重载的main函数,可以有多个main函数,但只有一个能作为程序的入口函数。

总结一下,main函数是程序的入口函数,它的原型是int main(int argc, char *argv[])。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

逆向的第一步是什么?这要问你学习C语言的第一步是什么,很自然的,逆向的第一步当然也是大名鼎鼎“HelloWorld!”了。

但是也不要因此就误认为这一节会很简单,如果你是第一次接触逆向的话,那么这一节还是有些难度的。

好的,让我们先写一个世界上最出名的程序:int _tmain(int argc, _TCHAR* argv[]){printf("Hello World!\r\n");return 0;}不错!很好的开始!然后用VS2008以Debug方式编译下,再用OllyDbg打开看看:>JMP Test_0.004117B0DJMP Test_0.00412CC0JMP <JMP.&MSVCR90D._lock>JMP <JMP.&KERNEL32.GetProcAddress>CJMP Test_0.JMP Test_0.JMP <JMP.&MSVCR90D.?terminate@@YAXXZ>BJMP <JMP.&MSVCR90D._exit>004110A0JMP <JMP.&KERNEL32.GetCurrentThreadId>004110A5JMP <JMP.&MSVCR90D._initterm>看看我们的程序停在了什么鬼地方,如果各位初学读者试图从这里就开始分析的话那真的很恐怖,相信30分钟内你的自信心将被打击到零……我们都知道其实编译器在编译我们的程序前会做很多准备工作,而这些准备工作由于涉及的东西较多且每个由此编译器生成的程序都一样,因此我们不必深究,只需快速且准确的找到main函数即可。

但是这对于初学逆向的朋友来说也是最难的,下面我就教各位读者怎样突破这个障碍。

想要找到main函数,那么我们就要从C语言本身讲起,在刚刚开始学习C 语言的时候我们就被不幸的告知,我们的程序中必须要包含一个名字叫做main 的函数,不管你多讨厌它都必须如此,后来便成了习惯……后来查查C99标准,发现“int main(int argc, char *argv[])”与“int main(void)”都是被接受的,然后又查查MSDN,可以清晰看到一句话“The main and main functions ca n take the followingthree optional arguments”,也就是告诉了我们main函数其实是有3个参数的,其后面的例子更是证明了这句话确实是微软写上去的:main( int argc, char *argv[ ], char *envp[ ] )嗯,他们又在标准上较劲了,但是考虑到我们大部分程序都是用vs编译的(而且Borland的C++的参数也是如此),因此我们还是做墙头草,随大流吧……004113E7MOV ESP, EBP004113E9POP EBP004113EARETN我们单击选择函数入口后,可以看到CPU窗格下面的信息窗格中显示如下信息:跳转来自F我们单击选择此信息后,点击鼠标右键,并选择【转到JMP来自F】后即可来到上层调用函数(以后我们将之称为“返回到调用”):AJMP <JMP.&KERNEL32.DebugBreak>FJMP Test_0.004113A0;我们停到这里JMP Test_0.004124E0遇到这种情况直接在返回到调用,此时来到真正调用main函数的地方:FMOV EAX, DWORD PTR DS:[417148]PUSH EAXMOV ECX, DWORD PTR DS:[41714C]BPUSH ECXCMOV EDX, DWORD PTR DS:[417144]PUSH EDXCALL Test_0.F;我们停到这里ADD ESP, 0CBMOV DWORD PTR DS:[41715C], EAXCMP DWORD PTR DS:[417150], 0JNZ SHORT Test_0.MOV EAX, DWORD PTR DS:[41715C]EPUSH EAX; /status => 0FCALL DWORD PTR DS:[<&MSVCR90D.exit>]; \exit通过上面的代码我们便看到了main函数的典型特征,临近exit,且有三个参数。

接下来我们要做的就是不断地重复上面的步骤,一直到找到程序入口点为止。

最后你要做的就是针对不同的版本不同城上的编译器重复上面的步骤,直到收集到你认为足够丰富的信息后结束,从此你就再也不用怕为找不到main函数而苦恼了。

1.1.2、栈回溯法栈回溯的方法是先找到main函数中的那个“HelloWorld”,下断点并按【F9】键运行后查看堆栈情况,我这里的堆栈情况如下:0012FE9C7C930208ntdll.7C930208;我们停在这里0012FEA0FFFF0012FEA47FFDE0000012FEA8CCCC…………0012FF64CCCC0012FF68/0012FFB80012FF6C|返回到Test_0.来自Test_0.F0012FF70|000010012FF74|003D2C600012FF78|003D2D400012FF7C|0A641DBC0012FF80|7C930208ntdll.7C9302080012FF84|FFFF0012FF88|7FFDE0000012FF8C|00369E990012FF90|00000012FF94|00000012FF98|001300ASCII "Actx "0012FF9C|00000012FFA0|0012FF7C0012FFA4|000200012FFA8|0012FFE0指向下一个SEH记录的指针0012FFAC|DSE处理程序0012FFB0|0A3788D40012FFB4|00000012FFB8]0012FFC00012FFBC|004117BF返回到Test_0.004117BF来自Test_0.004117D00012FFC0\0012FFF00012FFC47C817077返回到kernel32.7C817077对于这些信息我们只需要关注注释前面有“返回到”三个字的,离我们最近是:0012FF6C|返回到Test_0.来自Test_0.F鼠标单击选择该项后,按【Enter】键即可来到返回地址处:F.A1 MOV EAX, DWORD PTR DS:.50PUSH EAX.8B0D 4C714100 MOV ECX, DWORD PTR DS: [41714C]B.51PUSH ECXC.8B15 MOV EDX, DWORD PTR DS: [417144].52PUSH EDX.E8 97F6FFCALL Test_0.F.83C4 0CADD ESP, 0C;我们停在这里B.A3 5C714100MOV DWORD PTR DS: [41715C], EAX.833D >CMP DWORD PTR DS: [417150], 0.75 0CJNZ SHORT Test_0..A1 5C714100MOV EAX, DWORD PTR DS: [41715C]E.50PUSHEAX;/status=>0F.FF15 CALL DWORD PTR DS:90D.exit>]; \exit此时我们又来到了这个熟悉的地方,接下来的事情就要各位读者自己发挥了(重复上面的步骤)。

1.1.3、逐步分析法以上讲的两种方法都是在学习与知识储备时用的,不可能收到什么实战效果。

假如我们现在碰到了一个现在就需要我们分析的软件,而且它的编译环境我们以前没碰到过,这就要求我们纯手工分析并找到main函数了。

之所以将之称为逐步分析法,是因为我们不需要阅读它代码的具体含义,而是只需要以JMP与CALL为单位逐个跟进,从而根据main函数的特征判定main函数的所在位置。

其实这种方法有点类似于文件搜索,先搜索根目录、在逐层加深搜索其子目录,直到找到我们需要的东西。

那我们的程序为例,我们的OEP处就是一个JMP,因此其“根目录”也就是第一层代码里是不可能有我们的main函数了,当我们跟进这个JMP后会发现如下代码:004117B0> \8BFFMOV EDI, EDI004117B2/.55PUSH EBP004117B3|.8BECMOV EBP, ESP004117B5|.E8 96F8FFCALL Test_0.004117BA|.E8 11000CALL Test_0.004117D0004117BF|.5DPOP EBP004117C0\.C3RETN我们发现第二层代码里也没有我们的main函数,但是有两个CALL。

因此我们跟进第一个CALL中,为了节省篇幅,我在这里就不贴出代码了,我在这里并没有发现main函数,但是发现了数个JMP与CALL。

不过需要注意的是,我们一定要注意采用逐层搜索的思想,因此这里的CALL与JMP就不要再继续跟下去了,我们现在要住的是返回上一层,看看第二个CALL里是什么:004117D0MOV EDI, EDI004117D2PUSH EBP004117D3MOV EBP, ESP004117D5PUSH -2…………CALL Test_0.004110FF…………CALLDWORDPTRDS:[<&KERNEL32.Interlocke>;kernel32.InterlockedCompareExchange…………EJMP SHORT Test_0.DPUSH 3E8; /Timeout =1000. msCALL DWORD PTR DS:[<&KERNEL32.Sleep>]; \SleepBJMP SHORT Test_0.…………004118EBPUSH Test_0.004157C8;_004118F0PUSH 0004118F2PUSH 1F4004118F7PUSH Test_0.;f004118FCPUSH 2004118FECALL DWORD PTR DS: [<&MSVCR90D._CrtDbgRep>;MSVCR90D._CrtDbgReportWADD ESP, 14 …………PUSH 0; /NewValue = 0PUSH Test_0.C; |pTarget = Test_0.CACALL DWORD PTR DS:[<&KERNEL32.Interlocke>; \InterlockedExchange…………PUSH Test_0.ECALL Test_0.ADD ESP, 4…………APUSH 0CPUSH 2EPUSH 0CALL DWORD PTR DS:[417590];注意这里,虽然这个CALL也有三个参数,但是仔细分析一下我们就会发现;这并不是main函数,因为main函数的后两个参数是指针,这里的0与2显然;不符合要求。