利用Ethereal分析TCP数据包

用Ethereal分析协议数据包(csna网站整理)

用Ethereal分析协议数据包本文由CSNA()网站chuxiangshuai整理。

Ethereal是一个图形用户接口(GUI)的网络嗅探器,能够完成与Tcpdump相同的功能,但操作界面要友好很多。

Ehtereal和Tcpdump都依赖于pcap库(libpcap),因此两者在许多方面非常相似(如都使用相同的过滤规则和关键字)。

Ethereal和其它图形化的网络嗅探器都使用相同的界面模式,如果能熟练地使用Ethereal,那么其它图形用户界面的嗅探器基本都可以操作。

Ethereal的安装在网站上可以下载到最新的Ethereal源码包。

下面以Ethereal 0.9.9为例,讲述如何安装Ethereal,此处使用的操作系统是Red Hat 8.0。

首先下载最新的源码包,并将其解压缩:# cp ethereal-0.9.9.tar.bz2 /usr/local/src/# cd /usr/local/src/# bzip2 -d ethereal-0.9.9.tar.bz2# tar xvf ethereal-0.9.9.tar同Tcpdump一样,在编译Ethereal之前应先确定已经安装pcap库(libpcap),这是编译Ethereal 时所必需的。

如果该库已经安装,就可以执行下面的命令来编译并安装Ethereal:# cd ethereal-0.9.9# ./configure# make# make install设置Ethereal的过滤规则当编译并安装好Ethereal后,就可以执行“ethereal”命令来启动Ethereal。

在用Ethereal截获数据包之前,应该为其设置相应的过滤规则,可以只捕获感兴趣的数据包。

Ethereal使用与Tcpdump相似的过滤规则,并且可以很方便地存储已经设置好的过滤规则。

要为Ethereal 配置过滤规则,首先单击“Edit”选单,然后选择“Capture Filters...”菜单项,打开“Edit Capture Filter List”对话框(如图1所示)。

Ethereal协议分析实验指导

Ethereal协议分析实验指导Ethereal是一个开放源码的网络分析系统,也是目前最好的开放源码的网络协议分析器,支持Linux和windows平台。

Ethereal 基本类似于tcpdump,但 Ethereal 还具有设计完美的 GUI 和众多分类信息及过滤选项。

用户通过 Ethereal,同时将网卡插入混杂模式,可以查看到网络中发送的所有通信流量。

Ethereal网络协议分析软件可以十分方便直观地应用于计算机网络原理和网络安全的教学实验,网络的日常安全监测。

使用Ethereal能够非常有效地帮助学生来理解网络原理和协议、帮助学生理解实验现象和诊断实验故障。

一、Ethereal 协议分析软件下载及安装1.下载Ethereal 开源软件Ethereal是免费的,可以从官方网站下载最新版本。

以windows xp操作系统为例,如图2-1所示。

目前可下载最新版本为:Ethereal 0.99.0图2-1 下载Ethereal协议分析软件的界面2.安装Ethereal软件图2-2 Ethereal 安装界面双击Ethereal-setup-0.99.0.exe软件图标,开始安装。

图2-2为Ethereal安装界面。

选择欲安装的选件,一般选择默认即可,如图2-3图2-3选择欲安装的选件选择欲安装的目录,确定软件安装位置。

Ethereal软件的运行需要软件WinPcap的支持,WinPcap是libpcap library的Windows版本,Ethereal可通过WinPcap来劫取网络上的数据包。

在安装Ethereal时可以的过程中也会一并安装WinPcap,不需要再另外安装。

如图2-4所示图2-4选择安装WinPcap如果在安装Ethereal之前未安装Winpcap,可以勾选Install Winpcap 3.1 beta 4。

开始解压缩文件,接着开始安装,接着按Next就可以看到Ethereal的启动画面了。

利用Ethereal分析HTTP、TCP和IP实验报告

利用Ethereal分析HTTP、TCP和IP实验报告实验四利用Ethereal分析HTTP、TCP和IP1、实验目的熟悉并掌握Ethereal的基本操作,了解网络协议实体间进行交互以及报文交换的情况。

2、实验环境:Windows 9x/NT/2000/XP/2003与因特网连接的计算机网络系统Ethereal等软件3、实验内容:1) 学习Ethereal的使用2) 利用Ethereal分析HTTP协议3) 利用Ethereal分析TCP协议4) 利用Ethereal分析IP协议4、实验方式:每位同学上机实验,并与指导教师讨论。

5、参考内容:要深入理解网络协议,需要仔细观察协议实体之间交换的报文序列。

为探究协议操作细节,可使协议实体执行某些动作,观察这些动作及其影响。

这些任务可以在仿真环境下或在如因特网这样的真实网络环境中完成。

观察在正在运行协议实体间交换报文的基本工具被称为分组嗅探器(packet sniffer)。

顾名思义,一个分组嗅探器俘获(嗅探)计算机发送和接收的报文。

一般情况下,分组嗅探器将存储和显示出被俘获报文的各协议头部字段的内容。

图1为一个分组嗅探器的结构。

图1 右边是计算机上正常运行的协议(在这里是因特网协议)和应用程序(如: web 浏览器和ftp 客户端)。

分组嗅探器(虚线框中的部分)是附加计算机普通软件上的,主要有两部分组成。

分组俘获库(packet capture library)接收计算机发送和接收的每一个链路层帧的拷贝。

高层协议(如:HTTP、FTP、TCP、UDP、DNS、IP 等)交换的报文都被封装在链路层帧中,并沿着物理媒体(如以太网的电缆)传输。

图1 假设所使用的物理媒体是以太网,上层协议的报文最终封装在以太网帧中。

分组嗅探器的第二个组成部分是分析器。

分析器用来显示协议报文所有字段的内容。

为此,分析器必须能够理解协议所交换的所有报文的结构。

例如:我们要显示图1 中HTTP 协议所交换的报文的各个字段。

ethereal抓包分析

辽宁工业大学创新实验(论文)题目ethereal抓包分析电子与信息工程学院院(系)通信工程专业072 班学生姓名谭超学号070305034指导教师李宁开题日期:2010年 6 月 10 日实验目的:本实验使用开源网络协议分析器Ethereal,从网络中抓包,并选择几种协议进行分析。

一、安装Ethereal、用Capture Options(捕获选项)对话框来指定跟踪记录的各个方面、开始抓包。

1、安装Ethereal从网络下载得到该软件,并进行安装。

过程略。

2、捕获选项图1捕获选项的设置3、开始抓包点击上图中的“Start”开始抓包图2 开始抓包二、分析UDP、TCP、ICMP协议1、UDP协议UDP 是User Datagram Protocol的简称,中文名是用户数据包协议,是 OSI 参考模型中一种无连接的传输层协议,提供面向事务的简单不可靠信息传送服务。

它是IETF RFC 768是UDP的正式规范。

(1) UDP是一个无连接协议,传输数据之前源端和终端不建立连接,当它想传送时就简单地去抓取来自应用程序的数据,并尽可能快地把它扔到网络上。

在发送端,UDP传送数据的速度仅仅是受应用程序生成数据的速度、计算机的能力和传输带宽的限制;在接收端,UDP把每个消息段放在队列中,应用程序每次从队列中读一个消息段。

(2)由于传输数据不建立连接,因此也就不需要维护连接状态,包括收发状态等,因此一台服务机可同时向多个客户机传输相同的消息。

(3) UDP信息包的标题很短,只有8个字节,相对于TCP的20个字节信息包的额外开销很小。

(4)吞吐量不受拥挤控制算法的调节,只受应用软件生成数据的速率、传输带宽、源端和终端主机性能的限制。

(5)UDP使用尽最大努力交付,即不保证可靠交付,因此主机不需要维持复杂的链接状态表(这里面有许多参数)。

(6)UDP是面向报文的。

发送方的UDP对应用程序交下来的报文,在添加首部后就向下交付给IP层。

实验二用Ethereal软件工具捕获报文并进行分析

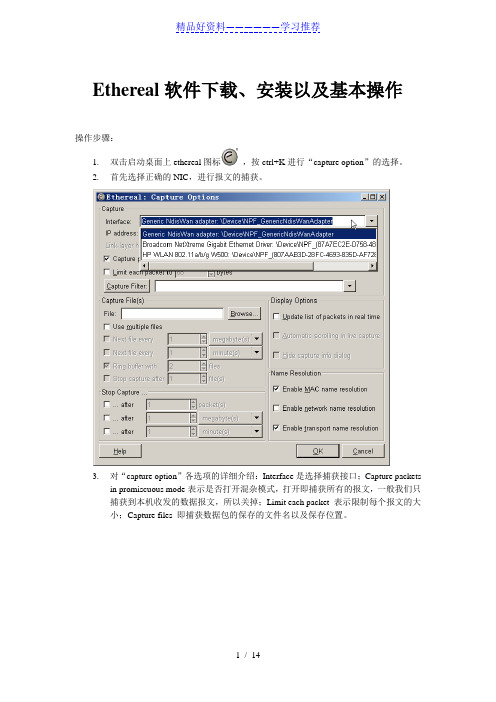

Ethereal软件下载、安装以及基本操作操作步骤:1.双击启动桌面上ethereal图标,按ctrl+K进行“capture option”的选择。

2.首先选择正确的NIC,进行报文的捕获。

3.对“capture option”各选项的详细介绍:Interface是选择捕获接口;Capture packetsin promiscuous mode表示是否打开混杂模式,打开即捕获所有的报文,一般我们只捕获到本机收发的数据报文,所以关掉;Limit each packet 表示限制每个报文的大小;Capture files 即捕获数据包的保存的文件名以及保存位置。

4.“capture option”确认选择后,点击ok就开始进行抓包;同时就会弹出“Ethereal:capture form (nic) driver”,其中(nic)代表本机的网卡型号。

同时该界面会以协议的不同统计捕获到报文的百分比,点击stop即可以停止抓包。

5.下图为Ethereal截取数据包的页面。

由上而下分別是截取数据包的列表以及封包的详细资料,最下面则是封包的內容,这时是以16进制及ASCII编码的方式来表示。

其中在列表这部份,最前面的编号代表收到封包的次序,其次是时间、来源地址、目的地址,最后则是协议的名称以及关于此封包的摘要信息。

6.若是想将截获到的数据包列表资料储存起来,可以执行[File]→[Save]或[Save As]将资料储存起来,存储对话框如下图所示,这些储存的数据包资料可以在以后执行[Open]来加以开启。

设置Ethereal的显示过滤规则操作步骤:1.在抓包完成后,显示过滤器用来找到你所感兴趣的包,依据1)协议2)是否存在某个域3)域值4)域值之间的比较来查找你感兴趣的包。

2.举个例子,如果你只想查看使用tcp协议的包,在ethereal窗口的工具栏的下方的Filter中输入tcp,让后回车,ethereal就会只显示tcp协议的包,如下图所示:3.值比较表达式,可以使用下面的操作符来构造显示过滤器。

哈工大计算机网络实验报告之五

计算机网络课程实验报告实验5:利用Ethereal分析TCP、UDP、ICMP协议实验过程:使用Ethereal分析TCP协议: (15分)得分:抓取本机与http://gaia。

/ethereal—labs/alice。

txt通信过程中的网络数据包.根据操作思考以下问题:●客户服务器之间用于初始化TCP连接的TCP SYN报文段的序号(sequence number)是多少?在该报文段中,是用什么来标示该报文段是SYN报文段的?Seq=0Flags中的syn位为1,ack位为0,说明是syn报文段●服务器向客户端发送的SYNACK报文段序号是多少?该报文段中,Acknowledgement字段的值是多少?Gaia.cs。

umass。

edu服务器是如何决定此值的?在该报文段中,是用什么来标示该报文段是SYNACK报文段的?Seq=0Ack=1,服务器根据客户端发送的SYN报文的Seq值加一后得到此值Flags中的Ack和Syn位都为1,所以是SYNACK报文●如果将包含HTTP POST命令的TCP报文段看作是TCP连接上的第一个报文段,那么该TCP连接上客户机向服务器发送的第六个报文段的序号是多少?是何时发送的?该报文段所对应的ACK是何时接收的?第六个报文段:对应的ack报文段:23号报文时第六个报文,seq=6310,发送时间:Jun 1,2013 13:32:56.587941000 对应的ack报文段接收时间Jun 1,2013 13:32:56.993379000●前六个TCP报文段的长度各是多少?在整个文件发送过程中,接受方公示的窗口大小是否变化?窗口大小代表什么含义?(可参考教科书“流量控制”一节)首个报文段长度为555,其余都为1506,接收方窗口长度是变化的.它代表接收方端口上缓冲区空闲空间的大小,显示其接受能力●TCP连接的throughput (bytes transferred per unit time)是多少?请写出你的计算过程.(不必给出计算结果,表达出计算的思路即可)TCP连接发送报文的数据字节总数÷发送数据报总时间●实验结论,以及实验中遇到的其他问题是如何解决的?结论:tcp协议在建立连接时要经历三次握手过程;当tcp连接需要发送比较大块的数据时,会将其分割成若干份数据报发送.Tcp协议利用窗口大小来实现端到端的流量控制问题:实验课后到四楼机房重做实验发现那里的网络不适合做这次实验(在那研究了一个小时),后来用自己电脑回到寝室做实验比较顺利。

Wireshark 工具的使用与TCP数据包分析

Wireshark 工具的使用与TCP数据包分析(SEC-W07-007.1)Wireshark(前称Ethereal)是一个网络封包分析软件。

网络封包分析软件的功能是捕捉网络数据包,并尽可能显示出最为详细的数据包内容。

在过 去,网络数据包分析软件或者非常昂贵,或者专门属于营利用的软件。

Wireshark的出现改变了这一切。

在GNUGPL通用许可证的保障下,使用者可以 免费取得软件及其源代码,并拥有对源代码修改的权利。

Wireshark是目前全世界最广泛的网络封包分析软件之一。

传输控制协议(Transmission Control Protocol),简称TCP协议,是一种面向连接(连接导向)的、可靠的、基于字节流的运输层(Transport layer) 通信协议,由IETF的RFC 793说明(specified)。

在简化的计算机网络OSI模型中,它完成第3层传输层所指定的功能,基于TCP的常见应用如 TELNET,SSH,HTTP,FTP等。

实验目的l学习Wireshark工具的使用。

l学习TCP协议及其TCP头部结构。

l利用Wireshark分析TCP数据包内容。

实验拓扑实验准备l获取Windows 远程桌面客户端工具mstsc压缩包并解压。

l获取服务器Windows操作系统Administrator管理员口令。

l获取服务器IP地址。

实验步骤学习Wireshark工具使用步骤说明:使用Wireshark工具,熟悉常见功能配置。

1.运行远程桌面客户端程序mstsc.exe,输入服务器端IP地址,点击Connect连接,如图1:图12.以Administrator(管理员)身份登陆服务器桌面。

注:l服务器Administrator用户的登陆密码为123456。

3.在远程桌面中,单击桌面Wireshark程序快捷图标,弹出Wireshark程序如图2:图24.在Wireshark程序点击查看本机网卡状态配置按钮:Interface List,弹出如图3对话框,图例中可以看出本机的网卡信息。

实验七-用协议分析工具EtherPeek捕获TCP、UDP数据包并分析

实验七-用协议分析工具EtherPeek捕获TCP、UDP数据包并分析实验目的:熟练掌握协议分析工具的使用掌握TCP/UDP数据的头部信息的含义实验环境:学生机、Boson Netsim。

实验内容与步骤:实验内容1.捕获并分析传输控制协议。

很多因特网服务,比如HTTP、FTP、SMTP 和Telnet,都要依靠TCP来传输数据。

2.捕获并分析用户数据报协议。

UDP由很多上层协议使用,例如普通文件传输协议(TFTP)和DNS。

实验步骤1 启动软件安装和启动EtherPeek2 捕获报文基本步骤(1)打开程序后,选择Capture(捕获)—Start(开始),或者是工具栏上的开始箭头。

(2)数据传输实现后,再次进入Capture(捕获)菜单,然后选择Stop(停止)或者使用工具栏。

(3)进入Capture(捕获)菜单,选择“停止并显示”。

(4)停止捕获后,在对话框最下角增加了一组窗口卷标,包括高级、解码、矩阵、主机表单、协议分布和统计信息。

(5)选择解码卷标,可以看到缓冲器中的所有实际“数据”。

分析该卷标结构及其内容。

3捕获并分析传输控制协议(1)进入“捕获”,“定义过滤器”。

在定义过滤器窗口中,点击“文件”,“新建”。

(2)转到“高级”卷标,点击IP协议标题旁边的“+”号,到下面找到TCP,然后选中TCP。

(3)点击OK,关闭定义过滤器窗口。

(4)按F10开始捕获TCP流量。

(5)分析捕获到的结果(即解释数据包的内容和协议具体实现过程)。

4、捕获HTTP协议使用下层TCP协议通过三次握手建立连接的数据包,第1个数据包的长度为个字节。

第2个数据包的长度为个字节。

第3个数据包的长度为个字节。

下面先对第一个TCP包进行数据分析。

(分别对三个数据包进行以下的分析,即重复三次)第一行(Source port):2字节,源端口号。

第二行(Destination port):2字节,目标端口号。

第三行(Initial Sequence number):4字节,表示发送数据包的排序序列:。

利用Ethereal分析TCP连接的建立和释放过程重点

TCP报文段的首部

返回

采用三步握手法,正常情况下建立TCP连接

主机1发出连接序号为

x(seq=x) 主机2应答接受主机1的连接 请求,并声明自己的序号为 y(seq=y,ACK=x+1) 主机1收到确认后发送第一 个数据TPDU并确认主机2的 序号(seq=x,ACK=y+1),至此, 整个连接建立过程正常结束, 数据传输已正式开始 CR:Connection Request(连 接请求) ACC:Connection Accepted(接受连接)

返回

返回

返回

TCP连接的关闭

对称释放tcp连接

返回

从头到尾观察一个跟踪记录

步骤1 启动Ethereal

步骤2 对Capture Options各个选项设置 步骤3 点击Start按钮开始捕获,出现Capture from…对话框

步骤4 点击Capture from… 对话框中Stop按钮结束捕获

返回

观察一个跟踪记录 步骤3:点击Start按钮开始捕获分组,出现 Capture 击Capture from… 对话框中Stop按钮 结束捕获

结束 捕获

返回

观察一个跟踪记录 步骤5:得到捕获记录

从IP:192.168.1.188到(202.120.1.155)的捕获

返回

列表框

协议层框(协议框)

协议框显示所选分组的各层协议细节:物理层帧,以太网帧及其首部,IP协议 数据报及其首部,UDP数据报及其首部,HTTP等协议细节

原始框

原始框显示了分组中包含的数据的每个字节.从中可以观察最原始的传输数据. 方框左边是十六进制的数据,右边是ASCII码 返回

观察一个跟踪记录 步骤6:利用Analyze菜单分析记录

哈工大计算机网络实验报告之五

计算机网络课程实验报告实验5:利用Ethereal分析TCP、UDP、ICMP协议实验过程:使用Ethereal分析TCP协议: (15分)得分:抓取本机与/ethereal-labs/alice.txt通信过程中的网络数据包。

根据操作思考以下问题:●客户服务器之间用于初始化TCP连接的TCP SYN报文段的序号(sequence number)是多少?在该报文段中,是用什么来标示该报文段是SYN报文段的?Seq=0Flags中的syn位为1,ack位为0,说明是syn报文段●服务器向客户端发送的SYNACK报文段序号是多少?该报文段中,Acknowledgement字段的值是多少?服务器是如何决定此值的?在该报文段中,是用什么来标示该报文段是SYNACK报文段的?Seq=0Ack=1,服务器根据客户端发送的SYN报文的Seq值加一后得到此值Flags中的Ack和Syn位都为1,所以是SYNACK报文●如果将包含HTTP POST命令的TCP报文段看作是TCP连接上的第一个报文段,那么该TCP连接上客户机向服务器发送的第六个报文段的序号是多少?是何时发送的?该报文段所对应的ACK是何时接收的?第六个报文段:对应的ack报文段:23号报文时第六个报文,seq=6310,发送时间:Jun 1,2013 13:32:56.587941000 对应的ack报文段接收时间Jun 1,2013 13:32:56.993379000●前六个TCP报文段的长度各是多少?在整个文件发送过程中,接受方公示的窗口大小是否变化?窗口大小代表什么含义?(可参考教科书“流量控制”一节)首个报文段长度为555,其余都为1506,接收方窗口长度是变化的。

它代表接收方端口上缓冲区空闲空间的大小,显示其接受能力●TCP连接的throughput (bytes transferred per unit time)是多少?请写出你的计算过程。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

利用Ethereal分析TCP数据包一.分析过程:

1.图1 TCP协议图

图2 TCP协议的内容

图3 TCP协议的数据包

2.数据分析

1)

分析:546代表的是Frame的序号,54 bytes代表的是54字节的数据包的长度

2)

分析:其中代表的是MAC地址

字节: 6 6 2

以太网的MAC帧格式

目的地址:00 e0 5c 15 f1 cd(十六进制)

源地址:00 1f d0 b8 da 78(十六进制)

类型:一般类型字段的值是0x0800是,就是宝石上层使用的是IP数据报。

如果类型字段分值是0x8137则宝石该帧是由Novell IPX发过来的。

3)分析:

版本:使用的是IP协议版本号为4(即IPv4)

首部长度:20个字节的长度

服务类型(新版本称区分服务):00,这个字段只有在使用区分服务时,才起作用。

在一般的情况下都不使用这个字段的。

总长度:40字节,总长度指的是首部和数据之和的长度

标识:d0 34(十六进制)IP软件在存储器中维持一个计时器,每产生一个数据报,计时器就加1,并将此值赋给标志字段。

标志:001(二进制),目前标志只有两位有意义:

标志最低位记为MF(More Fragment)。

MF=1表示后面“还有分片”的数据报,

MF=0表示这已是若干数据报片中的最后一个。

标志中间的一位记为DF(Don’t Fragment),意思是“不能分片”。

只有当DF=0

是才允许分片。

片偏移:0,0000,0000,0000(二进制)

生存时间:80(十进制128s)生存时间表明的是数据报在网络中的寿命,一般以秒作为其单元。

协议:协议字段指出次此数据报携带的数据是使用何种协议,以便使目的主机的IP层知道应将数据部分交给那个处理过程。

首部检验和:5167(二进制:0101,0001,0110,0111)这个字段值检验数据报的首部,但不包括数据部分。

源IP地址:192.168.1.3

目的IP地址:219.133.60.3

4)

源端口号:1157

目的端口号:80(HTTP)

序列号:73 71 72 cb

确认号:24 ce 1c a0

首部长度:20字节

保留:00,0000

UGR:0, URG 紧急指针,告诉接收TCP模块紧要指针域指着紧要数据

ACK:1, ACK 置1时表示确认号(为合法,为0的时候表示数据段不包含确认信息,确认号被忽略。

PSH:0, PSH 置1时请求的数据段在接收方得到后就可直接送到应用程序,而不必等到缓冲区满时才传送。

RST:0, RST 置1时重建连接。

如果接收到RST位时候,通常发生了某些错误。

SYN:0, SYN 置1时用来发起一个连接。

FIN:0, FIN 置1时表示发端完成发送任务。

用来释放连接,表明发送方已经没有数据数据。

检验和:aa b2

紧急指针:00 00

二.总结

通过使用Ethereal这个数据抓包软件,让我再次复习了有关计算机网络的知识,虽然还不知道去具体的使用价值。