MS17-010系统补丁安装步骤

MS17-010(勒索病毒)

谢谢大家

作系统用户遭受感染,校园网用户首当其冲,受害严重,大量实验室 数据和毕业设计被锁定加密。

我们该如何防范 永恒之蓝入侵你 的电脑呢?

微软声称如果用户采用全新版本的 Windows 10系统,并开启Windows Defender 的话,他们将会免疫这些勒索 病毒。也就是说Windows 10 用户大可放 心,将不会受到这个勒索病毒的传播。另 一斱面,失去安全更新支持的 Windows XP 和 Windows Vista 操作系统非常容易 遭受此类病毒的感染,微软建议用户尽早 更新至全新操作系统应对。 确保运行Windows操作系统的设备均安装 了全部补丁,并在部署时遵循了最佳实践。 此外,组织还应确保关闭所有外部可访问 的 主 机 上 的 S M B 端 口 (445,135,137,138,139端口,关闭网络 共享)。

WannaCry,一种电脑软 件勒索病毒。该恶意软件 会扫描电脑上的TCP 445

端口以类似于蠕虫病毒的

斱式传播,攻击主机并加 密主机上存储的文件,然

后要求以比特币的形式支

付赎金。

永恒之蓝的危害范围

2017年5月12日, WannaCry勒索病毒事件造成 99个国家遭受了攻击,其中 包括英国、美国、中国、俄罗 斯、西班牙和意大利。

永恒之蓝的危害范围

2017年5月14日,WannaCry 勒索病毒出现了变种:WannaCry 2.0,取消Kill Switch 将会使传播速度或更快。截止2017年5月15日, WannaCry造成至少有150个国家受到网络攻击,已经影响到金融,

能源,医疗等行业,造成严重的危机管理问题。中国部分Window操

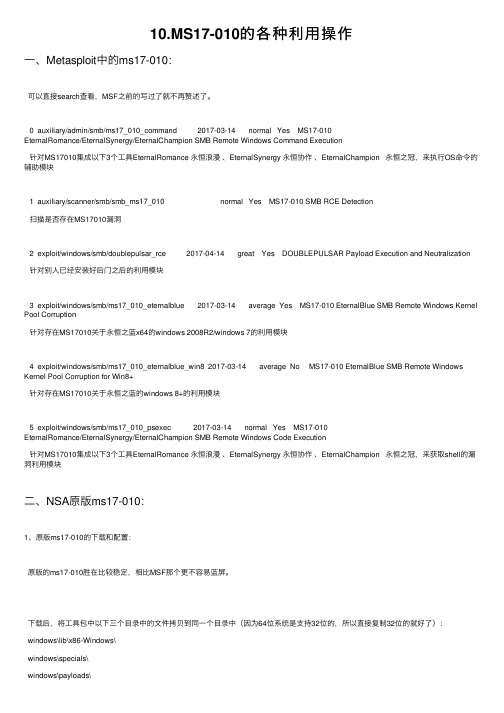

10.MS17-010的各种利用操作

10.MS17-010的各种利⽤操作⼀、Metasploit中的ms17-010:可以直接search查看,MSF之前的写过了就不再赘述了。

0 auxiliary/admin/smb/ms17_010_command 2017-03-14 normal Yes MS17-010EternalRomance/EternalSynergy/EternalChampion SMB Remote Windows Command Execution针对MS17010集成以下3个⼯具EternalRomance 永恒浪漫、EternalSynergy 永恒协作、EternalChampion 永恒之冠,来执⾏OS命令的辅助模块1 auxiliary/scanner/smb/smb_ms17_010 normal Yes MS17-010 SMB RCE Detection扫描是否存在MS17010漏洞2 exploit/windows/smb/doublepulsar_rce 2017-04-14 great Yes DOUBLEPULSAR Payload Execution and Neutralization 针对别⼈已经安装好后门之后的利⽤模块3 exploit/windows/smb/ms17_010_eternalblue 2017-03-14 average Yes MS17-010 EternalBlue SMB Remote Windows Kernel Pool Corruption针对存在MS17010关于永恒之蓝x64的windows 2008R2/windows 7的利⽤模块4 exploit/windows/smb/ms17_010_eternalblue_win8 2017-03-14 average No MS17-010 EternalBlue SMB Remote Windows Kernel Pool Corruption for Win8+针对存在MS17010关于永恒之蓝的windows 8+的利⽤模块5 exploit/windows/smb/ms17_010_psexec 2017-03-14 normal Yes MS17-010EternalRomance/EternalSynergy/EternalChampion SMB Remote Windows Code Execution针对MS17010集成以下3个⼯具EternalRomance 永恒浪漫、EternalSynergy 永恒协作、EternalChampion 永恒之冠,来获取shell的漏洞利⽤模块⼆、NSA原版ms17-010:1、原版ms17-010的下载和配置:原版的ms17-010胜在⽐较稳定,相⽐MSF那个更不容易蓝屏。

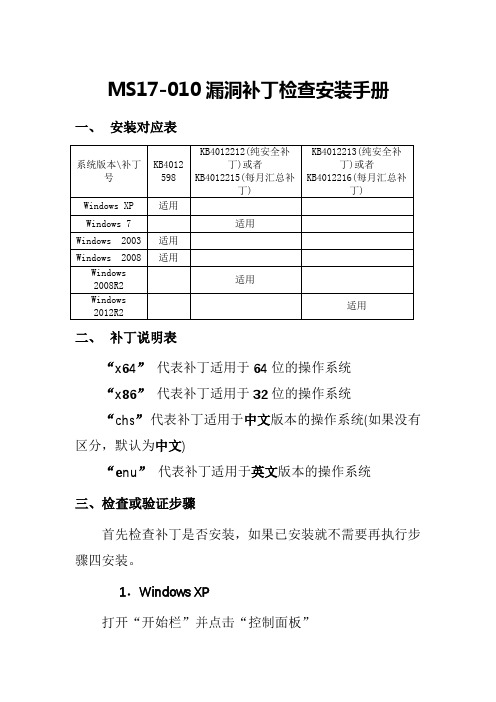

MS17-010漏洞补丁检查与安装手册

MS17-010漏洞补丁检查安装手册

一、安装对应表

二、补丁说明表

“x64”代表补丁适用于64位的操作系统

“x86”代表补丁适用于32位的操作系统

“chs”代表补丁适用于中文版本的操作系统(如果没有区分,默认为中文)

“enu”代表补丁适用于英文版本的操作系统

三、检查或验证步骤

首先检查补丁是否安装,如果已安装就不需要再执行步骤四安装。

1.Windows XP

打开“开始栏”并点击“控制面板”

点击“添加或者删除程序”

勾选“显示更新”

下拉检查对应安装的补丁是否已经安装

2.Windows 7/2008/2008R2

打开“开始栏”并点击“控制面板”

点击“程序”

点击“查看已安装更新”

下拉菜单检查对应的补丁是否已安装

四、下载安装参考步骤

1.登陆FTP

FTP主机:10.137.248.207 端口:21

用户名:wsusro

密码:Wsus@2017

2.找到对应的操作系统版本

3.找到对应的系统位数

4.找到对应语言的补丁并下载

5.下载完成后双击补丁运行

6.依次点击下一步直至完成退出

7.重启并验证补丁是否已安装成功(参考步骤三检查或者验证步骤)

五、更新系统补丁

1.点击“检查更新”

针对已检测出的补丁,点击“安装更新”,系统会自动进行补丁更新。

windows补丁批量下载安装方法

windows补丁批量下载安装方法本方法目的:1.批量下载Windows补丁到本地,重装系统后可以方便的重新安装这些补丁;2.批量安装,而不用一个一个补丁装;3.去除那些不想安装的补丁,比如正版验证。

操作方法:1.下载并安装Windows Updates Downloader文件下载地址:/ProgramFiles.aspx补丁列表下载地址:/UpdateLists.aspx安装主程序,之后双击导入补丁列表2.运行Windows Updates Downloader,下载所有需要的补丁到本地,自己保存在一个目录下吧。

3.在补丁目录下建一个批处理文件,文件名随便,我起的是mulit-pather.bat,后缀不能随便改啊。

右键,编辑,把下面内容复制进去,然后保存。

因为是转载的内容,我保留了里面的注释部分,以示对作者的尊重。

@echo offtitle 无人职守安装系统补丁!color 1fclsMODE con: COLS=60 LINES=25echo.echo ##################################### ######echo # #echo # 网管-丫美D #echo # #echo # #echo # #echo ##################################### ######echo.echo 确定该文件所在文件夹内含有你需要安装的补丁echo 按任意键开始安装!pause >nulclsset tm1=%time:~0,2%set tm2=%time:~3,2%set tm3=%time:~6,2%ECHO %date% %tm1%点%tm2%分%tm3%秒echo 补丁安装中......echo.for %%i in (*.exe) do (echo 正在安装%%i ......%%i /passive /norestart /nobackup)set tm1=%time:~0,2%set tm2=%time:~3,2%set tm3=%time:~6,2%ECHO %date% %tm1%点%tm2%分%tm3%秒echo 补丁全部安装完毕!echo ......for /l %%m in (30,-1,1) do (ping /n 2 127.1>nultitle %%m ...... 系统将在30秒后重起!)shutdown -r -t 04.运行此批量补丁程序即可,注意,此程序安装完后30秒,系统会重启,请提前保存需要保存的文档。

补丁升级操作方法

补丁升级操作方法

补丁升级是指将系统或软件的已发布的补丁进行安装和更新以修复已知的安全

漏洞或其他问题。

下面是一般的补丁升级操作方法:

1.了解补丁:了解补丁的版本号、功能和发布的目的,以确定其是否适用于你的系统或软件。

2.备份数据:在升级补丁之前,务必备份所有重要的数据和文件。

这是为了防止数据丢失或损坏,以防万一。

3.检查系统或软件更新:在升级补丁之前,确保系统或软件已安装最新的更新。

有时更新可能包含了之前发布的补丁,因此在应用补丁之前,先执行更新操作。

4.下载补丁:从官方网站或可信赖的来源下载适用于你的系统或软件的补丁文件。

确保从官方渠道下载,以获得最新、合法和安全的补丁。

5.验证补丁:在应用补丁之前,使用合适的安全工具对其进行验证,以确保其完整性和可信性。

这可以防止下载和应用损坏或恶意的补丁。

6.应用补丁:打开下载的补丁文件,按照其中的说明进行安装和应用。

这可能涉及关闭某些程序、重启系统或执行其他操作。

7.验证更新:在应用补丁后,检查系统或软件是否正常运行,并验证补丁是否成功修复了已知的问题。

测试和检查不同的功能和特性,以确保补丁没有引入新的问题。

8.更新其他系统或软件:如果你的系统或软件甚至其他应用程序也有类似的安全漏洞或问题,还要及时安装相应的补丁。

9.定期检查补丁:定期检查系统和软件的更新信息,以及已发布的新补丁。

及时安装补丁是保持系统和软件安全的重要步骤。

请注意,对于企业环境中的系统和软件,最好有一个详细的更新管理计划,以确保补丁的及时安装和更新,并进行适当的测试和验证。

新版Windows 10补丁离线安装更简单

新版Windows 10补丁离线安装更简单作者:平淡来源:《电脑爱好者》2020年第23期注意:离线安装补丁和在线安装会有一个时间差,对于有重大安全漏洞的补丁,请及时使用在线升级,或者及时下载指定的离线补丁包完成升级。

如果需要搜索2004版以来发布的离线补丁,那么我们只要登录https:///,然后输入“servicingstackWindows10,version2004andlater”作为关键词进行搜索(如果要搜索其他版本,如目前最新版为2010,那么只要更改version后的字符即可),这样在搜索结果中,可以找到至今为止发布的2004版的所有补丁。

微软默认每个月都会发布离线补丁包,我们只要按提示点击Download,即可下载本机未安装的补丁包,下载时注意分清X86和X64版本(图1)。

接着在打开的页面中,右击下载链接并选择“链接另存为”,按提示下载.msu补丁包,下載完成后双击下载的文件,启动安装即可(图2)。

对于2020年9月(含)之后的补丁,下载后安装就不会再遇到“依赖”问题了。

通过上述方法可以下载到所有安装的补丁包。

为了提高安装效率,我们可以将下载的补丁文件复制到非系统分区,如“d:\build”,接着启动记事本并新建一个名为update.bat的批处理文件,也放置到“d:\buil d”,代码如下:dism /online /add-package /packagepath:d:\build当然,这个离线安装批处理文件还可以应用在很多地方。

比如下载的ISO安装文件大多没有集成最新的补丁包,那么可以在安装时选择跳过在线升级,安装完成后使用离线补丁包快速安装补丁;或者将离线补丁包和批处理文件放置在闪存盘中,对局域网内的电脑进行手动升级等(图3)。

对于使用局域网的用户,还可以借助于WSUSoffline(https:///)制作离线安装包,这是一个准绿色软件,下载后可以将其解压到任意目录,如D:\。

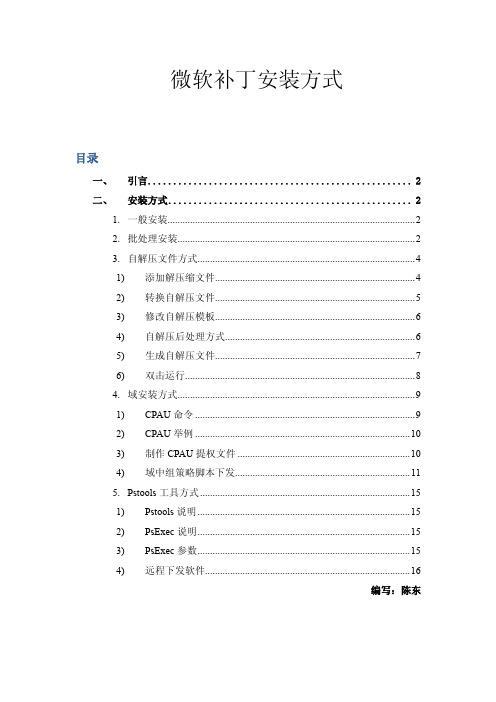

微软补丁常用安装方式

微软补丁安装方式目录一、引言 (2)二、安装方式 (2)1.一般安装 (2)2.批处理安装 (2)3.自解压文件方式 (4)1)添加解压缩文件 (4)2)转换自解压文件 (5)3)修改自解压模板 (6)4)自解压后处理方式 (6)5)生成自解压文件 (7)6)双击运行 (8)4.域安装方式 (9)1)CPAU命令 (9)2)CPAU举例 (10)3)制作CPAU提权文件 (10)4)域中组策略脚本下发 (11)5.Pstools工具方式 (15)1)Pstools说明 (15)2)PsExec说明 (15)3)PsExec参数 (15)4)远程下发软件 (16)编写:陈东一、引言我们在安装微软安装程序的时候,一般采用的都是直接将文件双击运行,对于一般的客户机而言,这样的安装方式可行,但对于比较大的客户机群的时候,如何可以快速地推补丁,而且可以省去客户与安装程序之间的交互呢?二、安装方式1. 一般安装单点客户机安装,我们采用的是直接双击运行,如图:客户只需每次单击下一步,即刻完成安装。

2. 批处理安装一般安装没什么难点,但问题在于需要用户的交互性,对于较大的客户群的话,这样的操作显然是费时间的,那有什么快捷的方式呢?尝试在cmd模式下:输入WindowsXP-KB958644-x86-CHS.exe /?可以得到如下图:由以上可得:我们可以选择一下安装的模式、重新启动的选项尝试在cmd下操作运行如下命令:WindowsXP-KB958644-x86-CHS.exe /passive /norestart可得如下图:为此,安装的步骤完全自动化,无交互性。

为能够更快捷地简化操作,节省时间,可以采用批处理命令进行处理。

可以编写如下批命令:制作成.bat文件双击即刻运行。

但在执行时还需要拷贝补丁以及.bat命令,是否能够制作成一个文件呢?3. 自解压文件方式通过批处理命令的制作后,可以较为简便地执行,但安装时依然需要拷贝两个文件,为此可以采用打包成一个自解压文件进行处理。

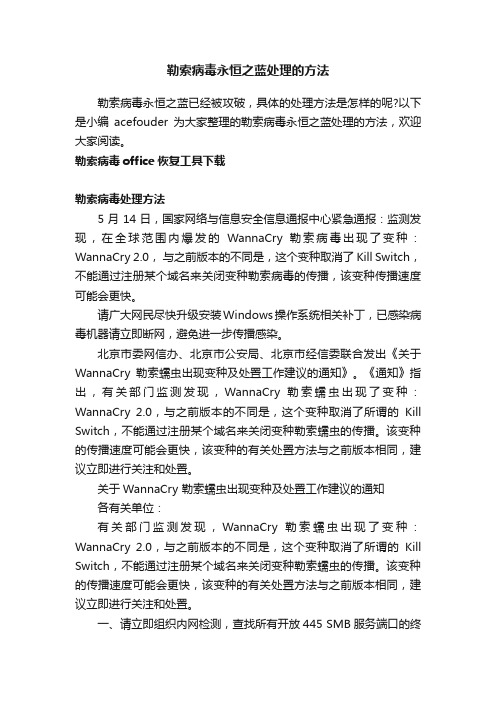

勒索病毒永恒之蓝处理的方法

勒索病毒永恒之蓝处理的方法勒索病毒永恒之蓝已经被攻破,具体的处理方法是怎样的呢?以下是小编acefouder为大家整理的勒索病毒永恒之蓝处理的方法,欢迎大家阅读。

勒索病毒office恢复工具下载勒索病毒处理方法5月14日,国家网络与信息安全信息通报中心紧急通报:监测发现,在全球范围内爆发的WannaCry 勒索病毒出现了变种:WannaCry 2.0,与之前版本的不同是,这个变种取消了Kill Switch,不能通过注册某个域名来关闭变种勒索病毒的传播,该变种传播速度可能会更快。

请广大网民尽快升级安装Windows操作系统相关补丁,已感染病毒机器请立即断网,避免进一步传播感染。

北京市委网信办、北京市公安局、北京市经信委联合发出《关于WannaCry勒索蠕虫出现变种及处置工作建议的通知》。

《通知》指出,有关部门监测发现,WannaCry 勒索蠕虫出现了变种:WannaCry 2.0,与之前版本的不同是,这个变种取消了所谓的Kill Switch,不能通过注册某个域名来关闭变种勒索蠕虫的传播。

该变种的传播速度可能会更快,该变种的有关处置方法与之前版本相同,建议立即进行关注和处置。

关于WannaCry 勒索蠕虫出现变种及处置工作建议的通知各有关单位:有关部门监测发现,WannaCry 勒索蠕虫出现了变种:WannaCry 2.0,与之前版本的不同是,这个变种取消了所谓的Kill Switch,不能通过注册某个域名来关闭变种勒索蠕虫的传播。

该变种的传播速度可能会更快,该变种的有关处置方法与之前版本相同,建议立即进行关注和处置。

一、请立即组织内网检测,查找所有开放445 SMB服务端口的终端和服务器,一旦发现中毒机器,立即断网处置,目前看来对硬盘格式化可清除病毒。

二、目前微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,请尽快为电脑安装此补丁,网址为/zh-cn/library/security/MS17-010;对于XP、2003等微软已不再提供安全更新的机器,建议升级操作系统版本,或关闭受到漏洞影响的端口,可以避免遭到勒索软件等病毒的侵害。