cisco关闭不必要的服务

cisco交换机安全配置设定方法

cisco交换机安全配置设定方法你还在为不知道cisco交换机安全配置设定方法而烦恼么?接下来是小编为大家收集的cisco交换机安全配置设定方法教程,希望能帮到大家。

cisco交换机安全配置设定方法一、交换机访问控制安全配置1、对交换机特权模式设置密码尽量采用加密和md5 hash方式switch(config)#enable secret 5 pass_string其中 0 Specifies an UNENCRYPTED password will follow5 Specifies an ENCRYPTED secret will follow建议不要采用enable password pass_sting密码,破解及其容易!2、设置对交换机明文密码自动进行加密隐藏switch(config)#service password-encryption3、为提高交换机管理的灵活性,建议权限分级管理并建立多用户switch(config)#enable secret level 7 5 pass_string7 /7级用户进入特权模式的密码switch(config)#enable secret 5 pass_string15 /15级用户进入特权模式的密码switch(config)#username userA privilege 7 secret 5 pass_userAswitch(config)#username userB privilege 15 secret 5 pass_userB/为7级,15级用户设置用户名和密码,Cisco privilege level分为0-15级,级别越高权限越大switch(config)#privilege exec level 7 commands /为7级用户设置可执行的命令,其中commands可以根据分配给用户的权限自行定义4、本地console口访问安全配置switch(config)#line console 0switch(config-line)#exec-timeout 5 0 /设置不执行命令操作的超时时间,单位为分钟和秒switch(config-line)#logging synchronous /强制对弹出的干扰日志信息进行回车换行,使用户输入的命令连续可见设置登录console口进行密码验证方式(1):本地认证switch(config-line)#password 7 pass_sting /设置加密密码switch(config-line)#login /启用登录验证方式(2):本地AAA认证switch(config)#aaa new-model /启用AAA认证switch(config)#aaa authentication login console-in group acsserver local enable/设置认证列表console-in优先依次为ACS Server,local用户名和密码,enable特权密码switch(config)#line console 0switch(config-line)# login authentication console-in /调用authentication设置的console-in列表5、远程vty访问控制安全配置switch(config)#access-list 18 permit host x.x.x.x /设置标准访问控制列表定义可远程访问的PC主机switch(config)#aaa authentication login vty-in group acsserver local enable/设置认证列表vty-in, 优先依次为ACS Server,local用户名和密码,enable特权密码switch(config)#aaa authorization commands 7 vty-in group acsserver local if-authenticated/为7级用户定义vty-in授权列表,优先依次为ACS Server,local 授权switch(config)#aaa authorization commands 15 vty-in group acsserver local if-authenticated/为15级用户定义vty-in授权列表,优先依次为ACS Server,local 授权switch(config)#line vty 0 15switch(config-line)#access-class 18 in /在线路模式下调用前面定义的标准ACL 18switch(config-line)#exec-timeout 5 0 /设置不执行命令操作的超时时间,单位为分钟和秒switch(config-line)#authorization commands 7 vty-in /调用设置的授权列表vty-inswitch(config-line)#authorization commands 15 vty-inswitch(config-line)#logging synchronous /强制对弹出的干扰日志信息进行回车换行,使用户输入的命令连续可见switch(config-line)#login authentication vty-in /调用authentication设置的vty-in列表switch(config-line)#transport input ssh /有Telnet协议不安全,仅允许通过ssh协议进行远程登录管理6、AAA安全配置switch(config)#aaa group server tacacs+ acsserver /设置AAA 服务器组名switch(config-sg-tacacs+)#server x.x.x.x /设置AAA服务器组成员服务器ipswitch(config-sg-tacacs+)#server x.x.x.xswitch(config-sg-tacacs+)#exitswitch(config)# tacacs-server key paa_string /设置同tacacs-server服务器通信的密钥二、交换机网络服务安全配置禁用不需要的各种服务协议switch(config)#no service padswitch(config)#no service fingerswitch(config)#no service tcp-small-serversswitch(config)#no service udp-small-serversswitch(config)#no service configswitch(config)#no service ftpswitch(config)#no ip http serverswitch(config)#no ip http secure-server/关闭http,https远程web管理服务,默认cisco交换机是启用的三、交换机防攻击安全加固配置MAC Flooding(泛洪)和Spoofing(欺骗)攻击预防方法:有效配置交换机port-securitySTP攻击预防方法:有效配置root guard,bpduguard,bpdufilterVLAN,DTP攻击预防方法:设置专用的native vlan;不要的接口shut或将端口模式改为accessDHCP攻击预防方法:设置dhcp snoopingARP攻击预防方法:在启用dhcp snooping功能下配置DAI和port-security在级联上层交换机的trunk下switch(config)#int gi x/x/xswitch(config-if)#sw mode trunkswitch(config-if)#sw trunk encaps dot1qswitch(config-if)#sw trunk allowed vlan x-xswitch(config-if)#spanning-tree guard loop/启用环路保护功能,启用loop guard时自动关闭root guard 接终端用户的端口上设定switch(config)#int gi x/x/xswitch(config-if)#spanning-tree portfast/在STP中交换机端口有5个状态:disable、blocking、listening、learning、forwarding,只有处于forwarding状态的端口才可以发送数据。

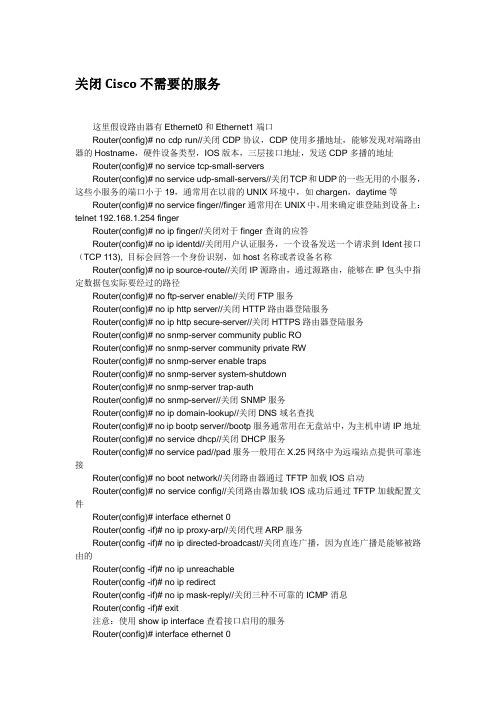

关闭CISCO路由器不需要的服务

关闭Cisco不需要的服务这里假设路由器有Ethernet0和Ethernet1端口Router(config)# no cdp run//关闭CDP协议,CDP使用多播地址,能够发现对端路由器的Hostname,硬件设备类型,IOS版本,三层接口地址,发送CDP多播的地址Router(config)# no service tcp-small-serversRouter(config)# no service udp-small-servers//关闭TCP和UDP的一些无用的小服务,这些小服务的端口小于19,通常用在以前的UNIX环境中,如chargen,daytime等Router(config)# no service finger//finger通常用在UNIX中,用来确定谁登陆到设备上:telnet 192.168.1.254 fingerRouter(config)# no ip finger//关闭对于finger查询的应答Router(config)# no ip identd//关闭用户认证服务,一个设备发送一个请求到Ident接口(TCP 113), 目标会回答一个身份识别,如host名称或者设备名称Router(config)# no ip source-route//关闭IP源路由,通过源路由,能够在IP包头中指定数据包实际要经过的路径Router(config)# no ftp-server enable//关闭FTP服务Router(config)# no ip http server//关闭HTTP路由器登陆服务Router(config)# no ip http secure-server//关闭HTTPS路由器登陆服务Router(config)# no snmp-server community public RORouter(config)# no snmp-server community private RWRouter(config)# no snmp-server enable trapsRouter(config)# no snmp-server system-shutdownRouter(config)# no snmp-server trap-authRouter(config)# no snmp-server//关闭SNMP服务Router(config)# no ip domain-lookup//关闭DNS域名查找Router(config)# no ip bootp server//bootp服务通常用在无盘站中,为主机申请IP地址Router(config)# no service dhcp//关闭DHCP服务Router(config)# no service pad//pad服务一般用在X.25网络中为远端站点提供可靠连接Router(config)# no boot network//关闭路由器通过TFTP加载IOS启动Router(config)# no service config//关闭路由器加载IOS成功后通过TFTP加载配置文件Router(config)# interface ethernet 0Router(config -if)# no ip proxy-arp//关闭代理ARP服务Router(config -if)# no ip directed-broadcast//关闭直连广播,因为直连广播是能够被路由的Router(config -if)# no ip unreachableRouter(config -if)# no ip redirectRouter(config -if)# no ip mask-reply//关闭三种不可靠的ICMP消息Router(config -if)# exit注意:使用show ip interface查看接口启用的服务Router(config)# interface ethernet 0Router(config -if)# shutdown//手动关闭没有使用的接口Router(config -if)# exitRouter(config)# service tcp-keepalives -inRouter(config)# service tcp-keepalives -out//对活动的tcp连接进行监视,及时关闭已经空闲超时的tcp连接,通常和telnet,ssh 一起使用Router(config)# username admin1 privilege 15 secret geekboyRouter(config)# hostname jwyBullmastiff(config)# ip domain-name Bullmastiff(config)# crypto key generate rsaBullmastiff(config)# line vty 0 4Bullmastiff(config -line)# login localBullmastiff(config -line)# transport input sshBullmastiff(config -line)# transport output ssh//只允许其他设备通过SSH登陆到路由器安全连接:用SSH替代Telnet如果你一直利用Telnet控制网络设备,你可以考虑采用其他更安全的方式。

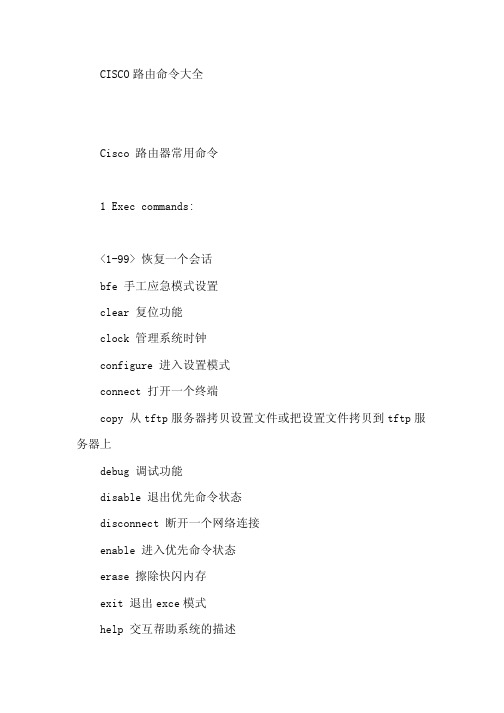

CISCO命令大全

CISCO路由命令大全Cisco 路由器常用命令1 Exec commands:<1-99> 恢复一个会话bfe 手工应急模式设置clear 复位功能clock 管理系统时钟configure 进入设置模式connect 打开一个终端copy 从tftp服务器拷贝设置文件或把设置文件拷贝到tftp服务器上debug 调试功能disable 退出优先命令状态disconnect 断开一个网络连接enable 进入优先命令状态erase 擦除快闪内存exit 退出exce模式help 交互帮助系统的描述lat 打开一个本地传输连接lock 锁定终端login 以一个用户名登录logout 退出终端mbranch 向树形下端分支跟踪多路由广播mrbranch 向树形上端分支跟踪反向多路由广播name-connection 给一个存在的网络连接命名no 关闭调试功能pad 打开X.29 PAD连接ping 发送回显信息ppp 开始点到点的连接协议reload 停机并执行冷启动resume 恢复一个活动的网络连接rlogin 打开远程注册连接rsh 执行一个远端命令send 发送信息到另外的终端行setup 运行setup命令show 显示正在运行系统信息slip 开始SLIP协议start-chat 在命令行上执行对话描述systat 显示终端行的信息telnet 远程登录terminal 终端行参数test 测试子系统内存和端口tn3270 打开一个tin3270连接trace 跟踪路由到目的地undebug 退出调试功能verify 验证检查闪烁文件的总数where 显示活动的连接which-route 执行OSI路由表查找并显示结果write 把正在运行的设置写入内存、网络、或终端x3 在PAD上设置X.3参数xremote 进入xremote模式2 #show ?access-expression 显示访问控制表达式access-lists 显示访问控制表apollo Apollo 网络信息appletalk Apple Talk 信息arap 显示Appletalk 远端通道统计arp 地址解析协议表async 访问路由接口的终端行上的信息bridge 前向网络数据库buffers 缓冲池统计clns CLNS网络信息clock 显示系统时钟cmns 连接模式网络服务信息compress 显示压缩状态configuration 非易失性内存的内容controllers 端口控制状态debugging 调试选项状态decnet DEC网络信息dialer 拨号参数和统计dnsix 显示Dnsix/DMPP信息entry 排队终端入口extended 扩展端口信息flash 系统闪烁信息flh-log 闪烁装载帮助日志缓冲区frame-relay 帧中继信息history 显示对话层历史命令hosts IP域名,查找方式,名字服务,主机表interfaces 端口状态和设置ip IP信息ipx Novell IPX信息isis IS-IS路由信息keymap 终端键盘映射lat DEC LAT信息line 终端行信息llc2 IBM LLC2 环路信息lnm IBM 局网管理local-ack 本地认知虚环路memory 内存统计netbios-cache NetBios命名缓冲存贮器内存node 显示已知LAT节点ntp 网络时间协议processes 活动进程统计protocols 活动网络路由协议queue 显示队列内容queueing 显示队列设置registry 功能注册信息rhosts 远程主机文件rif RIF存贮器入口route-map 路由器信息sdlle 显示sdlc-llc2转换信息services 已知LAT服务sessions 远程连接信息smds SMDS信息source-bridge 源网桥参数和统计spanning-tree 跨越树形拓朴stacks 进程堆栈应用standby 热支持协议信息stun STUN状态和设置subsystem 显示子系统tcp TCP连接状态terminal 显示终端设置tn3270 TN3270 设置translate 协议转换信息ttycap 终端容易表users 显示终端行的信息version 系统硬、软件状态vines VINES信息whoami 当前终端行信息x25 X.25信息xns XNS信息xermote Xremote统计3 #config ?Memory 从非易失性内存设置Network 从TFTP网络主机设置Overwrite-network 从TFTP网络主机设置覆盖非易失性内存Terminal 从终端设置4 Configure commads:Access-list 增加一个访问控制域Apollo Apollo全局设置命令appletalk Appletalk 全局设置命令arap Appletalk远程进出协议arp 设置一个静态ARP入口async-bootp 修改系统启动参数autonomous-system 本地所拥有的特殊自治系统成员banner 定义注册显示信息boot 修改系统启动时参数bridge 透明网桥buffers 调整系统缓冲池参数busy-message 定义当连接主机失败时显示信息chat-s cript 定义一个调制解调器对话文本clns 全局CLNS设置子命令clock 设置时间时钟config-register 定义设置寄存器decnet 全局DEC网络设置子命令default-value 缺省字符位值dialer-list 创建一个拨号清单入口dnsix-nat 为审计提供DMDM服务enable 修改优先命令口令end 从设置模式退出exit 从设置模式退出frame-relay 全局帧中继设置命令help 交互帮助系统的描述hostname 设置系统网络名iterface 选择设置的端口ip 全局地址设置子命令ipx Novell/IPX全局设置命令keymap 定义一个新的键盘映射lat DEC本地传输协议line 设置终端行lnm IBM局网管理locaddr-priority-list 在LU地址上建立优先队列logging 修改注册(设备)信息login-string 定义主机指定的注册字符串map-class 设置静态表类map-list 设置静态表清单menu 定义用户接口菜单mop 设置DEC MOP服务器netbios NETBIOS通道控制过滤no 否定一个命令或改为缺省设置ntp 设置NTPpriority-list 建立特权列表prompt 设置系统提示符queue-list 建立常规队列列表rcmd 远程命令设置命令rcp-enable 打开Rep服务rif 源路由进程router-map 建立路由表或进入路由表命令模式router 打开一个路由进程rsh-enable 打开一个RSH服务sap-priority-list 在SAP或MAC地址上建立一个优先队列service 修改网络基本服务snmp-server 修改SNMP参数state-machine 定义一个TCP分配状态的机器stun STUN全局设置命令tacacs-server 修改TACACS队列参数terminal-queue 终端队列命令tftp-server 为网络装载请求提供TFTP服务tn3270 tn3270设置命令translate 解释全局设置命令username 建立一个用户名及其权限vines VINES全局设置命令x25 X.25 的第三级x29 X.29 命令xns XNS 全局设置命令xremote 设置Xremote5 (config)#ipGlobal IP configuration subcommands: Accounting-list 选择保存IP记帐信息的主机Accounting-threshold 设置记帐入口的最大数accounting-transits 设置通过入口的最大数alias TCP端口的IP地址取别名as-path BGP自治系统路径过滤cache-invalidate-delay 延迟IP路由存贮池的无效classless 跟随无类前向路由规则default-network 标志网络作为缺省网关候选default-gateway 指定缺省网(如果没有路由IP)domain-list 完成无资格主机的域名domain-lookup 打开IP域名服务系统主机转换domain-name 定义缺省域名forward-protocol 控制前向的、物理的、直接的IP广播host 为IP主机表增加一个入口host-routing 打开基于主机的路由(代理ARP和再定向)hp-host 打开HP代理探测服务mobile-host 移动主机数据库multicast-routing 打开前向IPname-server 指定所用名字服务器的地址ospf-name-lookup 把OSPF路由作为DNS名显示pim PIM 全局命令route 建立静态路由routing 打开IP路由security 指定系统安全信息source-route 根据源路由头的选择处理包subnet-zero 允许子网0子网tcp 全局TCP参数路由器在计算机网络中有着举足轻重的地位,是计算机网络的桥梁。

Cisco路由器及交换机安全加固法则

Cisco 路由器及交换机安全加固法则网络层面的安全主要有两个方面,一是数据层面的安全,使用ACL等技术手段,辅助应用系统增强系统的整体安全;二是控制层面的安全,通过限制对网络设备自身的访问,增强网络设备自身的安全性。

数据层面的安全在拙著《网络层权限访问控制――ACL详解》已经较为系统的讨论。

本文主要集中讨论控制层面即设备自身的安全这部分,仍以最大市场占有率的思科设备为例进行讨论。

一、控制层面主要安全威协与应对原则网络设备的控制层面的实质还是运行的一个操作系统,既然是一个操作系统,那么,其它操作系统可能遇到的安全威胁网络设备都有可能遇到;总结起来有如下几个方面:1、系统自身的缺陷:操作系统作为一个复杂系统,不论在发布之前多么仔细的进行测试,总会有缺陷产生的。

出现缺陷后的唯一办法就是尽快给系统要上补丁。

Cisco IOS/Catos与其它通用操作系统的区别在于,IOS/Catos需要将整个系统更换为打过补丁的系统,可以查询取得cisco最新的安全公告信息与补丁信息。

2、系统缺省服务:与大多数能用操作系统一样,IOS与CatOS缺省情况下也开了一大堆服务,这些服务可能会引起潜在的安全风险,解决的办法是按最小特权原则,关闭这些不需要的服务。

3、弱密码与明文密码:在IOS中,特权密码的加密方式强加密有弱加密两种,而普通存取密码在缺省情况下则是明文;4、非授权用户可以管理设备:既可以通过telnet\snmp通过网络对设备进行带内管理,还可以通过console与aux口对设备进行带外管理。

缺省情况下带外管理是没有密码限制的。

隐含较大的安全风险;5、 CDP协议造成设备信息的泄漏;6、 DDOS攻击导致设备不能正常运行,解决方案,使用控制面策略,限制到控制层面的流量;7、发生安全风险之后,缺省审计功能。

二、 Cisco IOS加固对于(4)T之后的IOS版本,可以通过autosecure命令完成下述大多数功能,考虑到大部分用户还没有条件升级到该IOS版本,这里仍然列出需要使用到的命令行:1、禁用不需要的服务:no ip http server 0.0.055access-list 99 deny any log ntp acess-group peer 98 99 in1.1.1 anyaccess-list 110 deny p 2.2.2 any.....access-list 110 deny p 3.3.3 any限制所有其它流量access-list 110 permit ip any any!class-map control-plane-limitmatch access-group 110!policy-map control-plane-policyclass control-plane-limitpolice 32000 conform transmit exceed drop!control-planeservice-policy input control-plane-policy三、 Cisco CatOS加固1、禁用不需要的服务:set cdp disable //禁用cdpset ip http disable //禁用http server,这玩意儿的安全漏洞很多的2、配置时间及日志参数,便于进行安全审计:set logging timestamp enable //启用log时间戳set logging server //向发送logset logging server //向发送log!set timezone PST-8 //设置时区set ntp authenticate enable //启用NTP认证set ntp key 1 md5 uadsf //设置NTP认证用的密码,使用MD5加密。

2021年大学生网络安全知识竞赛题库及答案(共50题)

2021年大学生网络安全知识竞赛题库及答案(共50题)1.反向连接后门和普通后门的区别是?A、主动连接控制端、防火墙配置不严格时可以穿透防火墙B、只能由控制端主动连接,所以防止外部连入即可C、这种后门无法清除D、根本没有区别A2.使用TCP79端口的服务是?A、telnetB、SSHC、WEBD、FingerD3.客户使用哪种协议收取自己的电子邮件?A、SMTPB、POP3C、FTPD、HTTPB4.针对DNS服务器发起的查询DoS攻击,属于下列哪种攻击类型?A、synfloodB、ackfloodC、udpfloodD、ConnectionfloodC5.BOTNET是?A、普通病B、木马程序C、僵尸网络D、蠕虫病毒C6.SYNFlooding攻击的原理是什么?A、有些操作系统协议栈在处理TCP连接时,其缓存区有限的空间不能装载过多的连接请求,导致系统拒绝服务B、有些操作系统在实现TCP/IP协议栈时,不能很好地处理TCP报文的序列号紊乱问题,导致系统崩溃C、有些操作系统在实现TCP/IP协议栈时,不能很好地处理IP分片包的重叠情况,导致系统崩溃D、有些操作系统协议栈在处理IP分片时,对于重组后超大的IP数据包不能很好得处理,导致缓存溢出而系统崩溃A7.在solaris8下,对于/etc/shadow文件中的一行内容如下root:3vd4NTwk5UnLC:9038::::::以下说法正确的是:A.这里的3vd4NTwk5UnLC是可逆的加密后的密码.B.这里的9038是指从1970年1月1日到现在的天数C.这里的9038是指从1980年1月1日到现在的天数D.这里的9038是指从1980年1月1日到最后一次修改密码的天数E.以上都不正确E8.将日志从路由器导向服务器的命令是:A.LoggingonB.Loggingbuffer<size>C.Loggingbuffer1D.Logging1.1.1.2D9.在cisco设备中,通过什么服务可以用来发现网络中的相邻设备:A.SNMPB.CDPC.HTTPD.FINGER10.下列哪些属于web脚本程序编写不当造成的A、IIS5.0Webdavntdll.dll远程缓冲区溢出漏洞B、apache可以通过../../../../../../../etc/passwd访问系统文件C、可以用password=’a’or‘a’=’a’绕过验证C11.关闭cisco网络设备的echo服务,应该使用哪个命令:A.noservicetcp-small-serversB.noiptcp-small-serversC.noservicetcp-small-servicesD.notcp-small-serversA12.在cisco网络设备中,以下对于访问控制列表应用的顺序,说法错误的是:A.从控制列表的第一条顺序查找,直到遇到匹配的规则B.默认有deny的规则C.细致的规则匹配优先于概括的规则匹配,比如192.168.10.0/24的匹配优先于192.168.0.0/16的匹配C13.在Solaris操作系统中,不必要的服务应该关闭。

cisco anyconnect 安全移动客户端 vpn 用户消息说明书

美洲总部Cisco Systems, Inc., 170 West Tasman Drive, San Jose, CA 95134-1706USACisco AnyConnect 安全移动客户端 VPN 用户消息,版本 3.12012 年 10月 15 日本文档包含 AnyConnect 客户端 GUI 上显示的用户消息。

每则消息后附有说明,以及建议的用户和管理员操作(如果适用)。

对配置用于提供 VPN 接入权限的安全网关具有监控和配置权限的 IT 代表,建议的管理员操作适用。

注重新启动终端设备操作系统和 AnyConnect 有助于恢复某些错误。

本文档中的消息按字母顺序排序,以下消息除外:“本文档中未包含的消息”(Message not present in this document)说明 源自作为安全网关的思科自适应安全设备 (ASA) 5500 系列 的消息。

此错误消息可能包含任何错误字符串。

除非另有说明,其余消息均源自 AnyConnect 。

“已为您生成新的 PIN 码:PIN 。

”(A new PIN has been generated for you: PIN .)说明 服务器已生成新的个人识别码 (PIN),用于与 SDI 身份验证令牌结合使用。

建议用户响应 无。

“在收到的服务器证书中检测到安全威胁。

VPN 连接将无法建立。

”(A security threat has been detected in the received server certificate. A VPN connection will not be established.)说明 在收到的服务器证书中检测到安全威胁。

威胁可能是空字符前缀攻击的结果。

建议用户响应 将此问题报告给您组织的技术支持部门。

建议管理员响应 提供有关获取 VPN 接入所需证书的说明。

“有发起 VPN 连接的用户以外的其他用户从本地登录计算机。

CISCO网络设备加固手册

CISCO网络设备加固手册1. 简介CISCO网络设备是广泛应用的企业级网络设备,其功能强大、性能稳定、安全性高。

然而,网络攻击日益增多,网络设备成为最容易受到攻击的攻击目标之一。

因此,在使用CISCO网络设备时,需要加强设备的安全性,有效防止网络攻击的发生。

本文档介绍了CISCO网络设备的加固方法,旨在帮助企业用户更好地保护其网络安全。

2. 密码设置访问CISCO网络设备需要输入密码。

因此,密码设置是网络安全的第一步,以下是密码设置的建议:•禁止使用简单的密码,如生日、电话号码等。

•密码长度应为8位以上,并包含大写字母、小写字母、数字和特殊字符。

•定期更换密码,建议每三个月更换一次。

•不要在多个设备上使用相同的密码。

3. 访问控制访问控制是网络安全的关键,它可以限制从外部访问网络设备的地址和端口。

以下是访问控制的建议:•禁止所有不必要的端口访问,只开放必要的端口。

•对于开放的端口,应该限制访问源地址和目的地址,并限制可访问的用户。

•对于ssh、telnet等协议,应该采用加密方式传输。

4. 防火墙防火墙是网络安全的重要组成部分,它可以帮助用户保护其网络设备和数据免受攻击。

以下是防火墙的建议:•配置ACL来限制来自互联网的流量。

•禁止来自未知或未信任IP地址的访问。

•禁用不必要的服务。

5. 授权管理授权管理是配置和管理网络设备的关键,可以实现对网络设备的安全控制。

以下是授权管理的建议:•禁止使用默认帐户和密码,如cisco/cisco等。

•为每个用户分配独立的帐户和密码。

•限制每个用户的访问权限,仅限其访问必要的配置。

6. 系统日志系统日志可以记录网络设备上发生的重要事件,如登录、配置更改、错误等。

以下是系统日志的建议:•配置日志服务器,将系统日志发送到远程服务器上,以便进行分析和查看。

•配置日志级别,仅记录重要的事件。

•定期检查日志,查找异常事件。

7. 漏洞修复CISCO网络设备可能存在某些漏洞,这些漏洞可能会被黑客利用,因此需要及时修复。

2024版使用Cisco路由器配置PPTP

使用Cisco路由器配置PPTP•引言•Cisco路由器基础知识•PPTP协议原理及特点•使用Cisco路由器配置PPTP步骤详解目•常见问题排查与解决方法•总结与展望录01引言目的和背景了解PPTP协议及其工作原理掌握在Cisco路由器上配置PPTP的方法实现远程访问和VPN连接01020304介绍PPTP协议Cisco路由器PPTP配置步骤配置实例及验证方法常见问题及解决方案PPT内容概述02Cisco路由器基础知识Cisco路由器是网络设备的一种,用于连接不同网络或网段,实现数据包的转发和路由选择。

Cisco作为全球知名的网络设备制造商,其路由器产品在市场上占据重要地位,具有高性能、稳定性和可靠性等特点。

Cisco路由器广泛应用于企业、政府机构、教育机构等场景,提供安全、高效的网络连接解决方案。

010203 Cisco路由器简介路由器工作原理路由器是工作在OSI模型第三层(网络层)的设备,通过路由表进行数据包转发。

当数据包到达路由器时,路由器会解析数据包中的目的IP地址,并根据路由表信息进行路由选择,将数据包转发到相应的下一跳地址。

路由器之间通过路由协议(如OSPF、BGP等)进行路由信息的交换和学习,构建和维护路由表。

1 2 3Cisco路由器型号众多,包括固定配置路由器(如Cisco 1900系列)和模块化路由器(如Cisco 2900系列、4000系列等)。

不同型号的Cisco路由器具有不同的性能特点,如吞吐量、端口密度、扩展能力等。

在选择Cisco路由器时,需要根据实际需求和应用场景进行评估和选择,以满足网络建设的需要。

Cisco路由器型号与性能03PPTP协议原理及特点PPTP(Point-to-Point Tunneling Protocol)是一种网络协议,主要用于实现虚拟私人网络(VPN)连接。

PPTP通过在公共网络上建立一个加密的隧道,使得远程用户能够安全地访问企业内部网络资源。

cisco路由器关闭一些不必要服务

cisco路由器关闭一些不必要服务一、Cisco发现协议CDP是一个Cisco专用协议,运行在所有Cisco产品的第二层,用来和其他直接相连的Cisco设备共享基本的设备信息。

独立于介质和协议。

黑客再勘测攻击中使用CDP信息,这种可能性是比较小的。

因为必须在相同的广播域才能查看CDP组播帧。

所以,建议在边界路由器上关闭CDP,或至少在连接到公共网络的接口上关闭CDP.缺省情况下是启用的。

全局关闭CDP,使用no cdp run命令,关闭之后,应该使用show cdp验证CDP是否已被关闭。

二、TCP和UDP低端口服务TCP和UDP低端口服务是运行在设备上的端口19和更低端口的服务。

所有这些服务都已经过时:如日期和时间(daytime,端口13),测试连通性(echo,端口7)和生成字符串(chargen,端口19)。

下面显示了一个打开的连接,被连接的路由器上打开了chargen服务:Router#telnet 192.168.1.254 chargen要在路由器上关闭这些服务,使用下面的配置:Router(config)#no servicetcp-small-serversRouter(config)#no serviceudp-small-servers关闭了这些服务之后,用下面方法进行测试,如:Router(config)#teln et 192.168.1.254 daytime三、FingerFinger协议(端口79)允许网络上的用户获得当前正在使用特定路由选择设备的用户列表,显示的信息包括系统中运行的进程、链路号、连接名、闲置时间和终端位置。

通过show user命令来提供的。

Finger是一个检测谁登录到一台主机的UNIX程序,而不用亲自登录到设备来查看。

下面显示了一个验证finger服务被打开和如何关闭的例子:Router#telnet 192.168.1.254 finger(connect 192.168.1.254 finger)Router(config)#noip fingerRouter(config)#no service finger当对路由器执行一个finger操作时,路由器以show users命令的输出来作为响应。

2018年全国大学生网络安全知识竞赛试题(单选题40题)【精品范文】_0

2018年全国大学生网络安全知识竞赛试题(单选题40题)2018年全国大学生网络安全知识竞赛试题(单选题40题)1[单选题] 下列关于SUID和SGID说法错误的是()当SUID位被设置时,进程继承了命令拥有者的权限UNIX系统通过find / -perm -04000 -o -perm -02000 -print命令可以找出所有带S位的程序UNIX系统默认情况下passwd命令不带S位用命令chattr a-s /usr/bin/chage 可以去掉该程序的S 位2[单选题] RIPv1与RIPv2的区别是RIPv1是距离矢量路由协议,而RIPv2是链路状态路由协议RlPv1不支持可变长子网掩码,而RIPv2支持可变长子网掩码RIPv1每隔30秒广播一次路由信息,而RIPv2每隔90秒广播一次路由信息RIPv1的最大跳数为15,而RIPv2的最大跳数为303[单选题] no ip bootp server命令的目的是禁止代理 ARP禁止作为启动服务器禁止远程配置禁止IP源路由4[单选题] 在cisco网络设备中,不必要的服务应该关闭,比如http、SNMP等。

如果由于使用了网管系统等原因,确实需要使用SNMP服务,那么应该采取何种措施:尽可能使用SNMP V1,而不要使用低版本的SNMP V2或者V3对SNMP服务设置访问控制,只允许特定IP地址访问SNMP 服务对SNMP服务设置强壮的认证口令未使用SNMP的WRITE功能时,禁用SNMP的写(WRITE)功能。

5[单选题] 如果/etc/syslog.conf中,包含以下设置:“auth.warning /var/adm/auth.log”,则以下说法正确的是: /var/adm/auth.log将仅仅记录auth的warning级别的日志/var/adm/auth.log将记录auth的emerg、alert、crit、err、warning级别的日志/var/adm/auth.log将记录auth的warning、notice、info、debug级别的日志/var/adm/auth.log将记录auth的所有级别的日志6[单选题] 某主机IP地址为131.107.16.25,子网掩码(Subnet Mask)为255.255.0.0。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

cisco关闭不必要的服务

*关闭BOOTP 服务器BOOTP 是一个UDP服务,CISCO 路由器用它来访问另一个运行BOOTP服务的CISCO路由器上的IOS 拷贝。

这项服务可能使攻击者有机会下载一台路由器配置的COPY.缺省情况下,该服务开启的

config t

no ip bootp server *

关闭CDP 服务在全局模式下关闭CDP config t no cdp run 在接口模式下关闭CDP config t interface

e0/1 no cdp enable 3.关闭配置自动加载服务no service config

*关闭DNS服务

no ip domain-lookup

*.关闭HTTP服务(缺省启用)

config t

no ip http server

*关闭ICMP重定向(缺省启用)CISCO IOS缺省是启动重定向消息,这种消息可以让一个端节点用特定路由器作为通向特定目的的路径。

config t

inerface e0/0

no ip redirect

*关闭IP 源路由选择IP 协议支持源路由选择,允许IP 报文的发送者控制报文到达最终目的地的路径。

可以在全局配置模式下禁止

config t

no ip source-route

*关闭ICMP不可达信息(缺省启用)ICMP 不可达信息可以向发送这通告不正确(不可达)的IP地址,攻击者能够借此映射网络。

接口模式关闭

config t

interface e0/0 no ip unreachable

*关闭代理ARP(缺省启用)如果路由器上启用了代理ARP,路由器就扮演了第二层(数据链路层)地址解析代理的角色,使得网络跨多个接口得以扩展。

攻击者可能会利用代理ARP的信任特性,伪装成一台可信主机,中途截获数据包。

在端口模式下关闭

config t

interface e0/0 no ip proxy-arp

*.关闭小型服务器(IOS11.3 之后缺省禁用)一个攻击者可能发送一个DNS 包,源地址伪装成一台可达的DNS服务器,源端口伪装成DNS服务端口(端口53),如果这样的数据包发往CISCO路由器UDP echo 端口,路由器就会向可疑的服务器发送一个DNS 数据包。

这样的数据包会被当作路由器本身生成,不会进行外出ACL 检查。

关闭小型TCP UDP服务在全局模式

config t

no service tcp-small-servers

no service udp-small-servers

*关闭TFTP服务器对路由器的TFTP 访问可用来获取路由器文件系统的访问权,因此路由器或网络本身有被攻击的危险。

要禁用FLASH 内存TFTP服务器,可使用全局配置命令

conf t

no tftp-server fla。