端口对应表

电脑端口及对应服务一览表

端口及其对应的服务,没有列出的端口表示没有在该端口分配服务。

端口 0 : Reserved (通常用于分析操作系统)。

端口 1 : tcpmux ( TCP Port Service Multiplexer ),传输控制协议端口服务多路开关选择器。

端口 2 : compressnet ( compressnet Management Utility ), compressnet 管理实用程序。

端口 3 : compressnet ( Compression Process ),压缩进程。

端口 5 : Remote Job Entry ,远程作业登录。

端口 7 : echo ,回显。

端口 9 : discard ,丢弃。

端口 11 : Active Users ,在线用户。

端口 13 : daytime ,时间。

端口 17 : Quote of the Day ,每日引用。

端口 18 : Message Send Protocol ,消息发送协议。

端口 19 : Character Generator ,字符发生器。

端口 20 : FTP ( File Transfer Protoco [Default Data] ,文件传输协议 ( 默认数据口 ) 。

端口 21 : FTP ( File Transfer Protoco [Control] ),文件传输协议 ( 控制 ) 。

端口 22 : Remote Login Protocol ,远程登录协议。

端口 23 : Telnet ,终端仿真协议。

端口 24 : private mail-system ,预留给个人用邮件系统。

端口 25 : Simple Mail Transfer ,简单邮件发送协议。

端口 27 : NSW User System FE , NSW 用户系统现场工程师。

端口 29 : MSG ICP 。

端口 31 : MSG Authentication , MSG 验证。

常用网络端口对应表

TCP/UDP端口可分为3大类, 按端口号分:(1)公认端口(Well Known Ports):从0到1023,它们紧密绑定(bind)于一些服务。

通常这些端口的通讯明确表明了某种服务的协议。

不可随意更改. 例如:80端口实际上总是HTTP通讯。

(2)注册端口(Registered Ports):从1024到49151。

它们松散地绑定于一些服务。

也就是说有许多服务绑定于这些端口,这些端口同样用于许多其它目的。

例如:许多系统处理动态端口从1024左右开始。

(3)动态的(和/或)私有端口(Dynamic and/or Private Ports):从49152到65535。

理论上,不应为服务分配这些端口。

实际上,机器通常从1024起分配动态端口。

但也有例外:SUN 的RPC端口从32768开始。

端口说明端口:0服务:Reserved说明:通常用于分析操作系统。

这一方法能够工作是因为在一些系统中“0”是无效端口,当你试图使用通常的闭合端口连接它时将产生不同的结果。

一种典型的扫描,使用IP地址为0.0.0.0,设置ACK位并在以太网层广播。

端口:1服务:tcpmux说明:这显示有人在寻找SGI Irix机器。

Irix是实现tcpmux的主要提供者,默认情况下tcpmux在这种系统中被打开。

Irix机器在发布是含有几个默认的无密码的帐户,如:IP、GUEST UUCP、NUUCP、DEMOS 、TUTOR、DIAG、OUTOFBOX等。

许多管理员在安装后忘记删除这些帐户。

因此HACKER在INTERNET上搜索tcpmux并利用这些帐户。

端口:7服务:Echo说明:能看到许多人搜索Fraggle放大器时,发送到X.X.X.0和X.X.X.255的信息。

端口:19服务:Character Generator说明:这是一种仅仅发送字符的服务。

UDP版本将会在收到UDP包后回应含有垃圾字符的包。

TCP连接时会发送含有垃圾字符的数据流直到连接关闭。

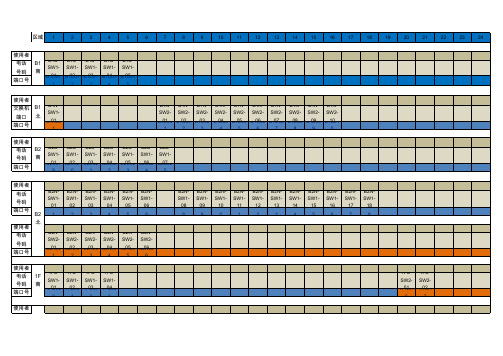

网络、电话、门禁、监控端口对应点位速查表 111

1FNE- 1FNE- 1FNE- 1FNE- 1FNE- 1FNE- 1FNE- 1FNE- 1FNE- 1FNE- 1FNE- 1FNE- 1FNE- 1FNE- 1FNE- 1FNE- 1FNE- 1FNE- 1FNE- 1FNE- 1FNE- 1FNE- 1FNE- 1FNESW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW101 02 03 04 05 06 07 08 09 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 1F 1FD001 1FD002 1FD003 1FD004 1FD005 1FD006 1FD007 1FD008 1FD009 1FD010 1FD011 1FD012 1FD013 1FD014 1FD015 1FD016 1FD017 1FD018 1FD019 1FD020 1FD021 1FD022 1FD023 1FD024

2F 西南 交换 机

2FSW- 2FSW- 2FSW- 2FSW- 2FSW- 2FSW- 2FSW- 2FSW- 2FSW- 2FSW- 2FSW- 2FSW- 2FSW- 2FSW- 2FSW- 2FSW- 2FSW- 2FSW- 2FSW- 2FSW- 2FSW- 2FSW- 2FSW- 2FSWSW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW1SW125 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 2FD428 2FD429 2FD430 2FD431 2FD432 2FD433 2FD434 2FD435 2FD436 2FD437 2FD438 2FD439 2FD440 2FD441 2FD442 2FD443 2FD444 2FD445 2FD446 2FD447 2FD448 2FD449 2FD450 2FD451

医院网络配线架端口对应表

0.0.1 0.0.2 0.0.3 0.0.4 0.0.5 0.0.6 0.0.7 0.0.8 0.0.9 0.0.10 0.0.11 0.0.12 0.0.13 0.0.14 0.0.15 0.0.16 0.0.1 0.0.2 0.0.3 0.0.4 0.0.5 0.0.6 0.0.1 0.0.2 0.0.3 0.0.4 0.0.5 0.0.6

0.0.1 0.0.2 0.0.3 0.0.4 0.0.5 0.0.6 0.0.7 0.0.8 0.0.9 0.0.10 0.0.11 0.0.12 0.0.13 0.0.14 0.0.15 0.0.16 0.0.1 0.0.2 0.0.3 0.0.4 0.0.5 0.0.6 0.0.7 0.0.8 0.0.9 0.0.10 0.0.11 0.0.12 0.0.13 0.0.14 0.0.15 0.0.16 0.0.1 0.0.2 0.0.3 0.0.4 0.0.5 0.0.6 0.0.7 0.0.8

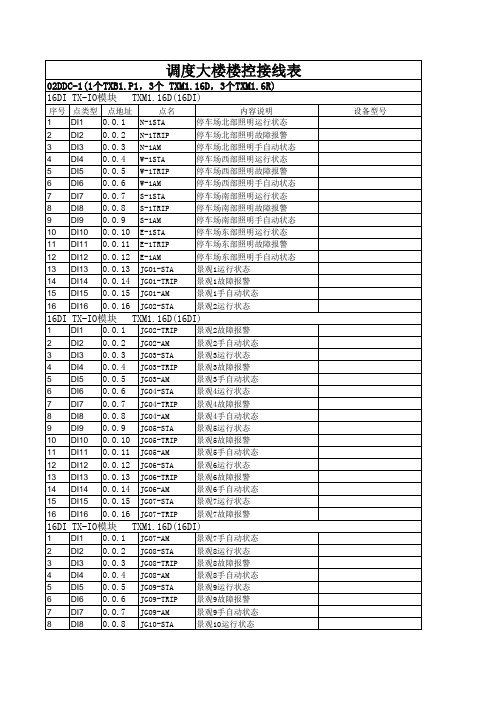

1 2 3 4 5 6 7 8 1 2 3 4 5 DI1 DI2 DI3 DI4 DI5 DI6 DI7 DI8 DO1 DO2 DO3 DO4 DO5

0.0.1 0.0.2 0.0.3 0.0.4 0.0.5 0.0.6 0.0.7 0.0.8 0.0.1 0.0.2 0.0.3 0.0.4 0.0.5

PF-STA PF-TRIP PF-AM SF-STA SF-TRIP SF-AM

排风机运行状态 排风机故障报警 排风机手自动状态 送风机运行状态 送风机故障报警 送风机手自动状态

6DO TX-IO模块

TXM1.6R(2DO)

PF-CMD SF-CMD 排风机启停控制 送风机启停控制

6

DO6

0.0.6

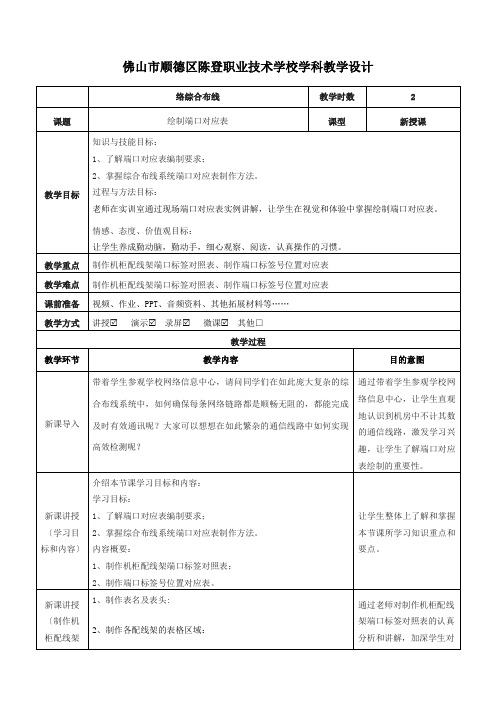

物联网应用技术专业1《第2节:绘制端口对应表5》

介绍本节课学习目标和内容:

学习目标:

1、了解端口对应表编制要求;

2、掌握综合布线系统端口对应表制作方法。

内容概要:

1、制作机柜配线架端口标签对照表;

2、制作端口标签号位置对应表。

让学生整体上了解和掌握本节课所学习知识重点和要点。

新课讲授〔制作机柜配线架端口标签对照表〕

1、制作表名及表头:

让学生养成勤动脑,勤动手,细心观察、阅读,认真操作的习惯。

教学重点

制作机柜配线架端口标签对照表、制作端口标签号位置对应表

教学难点

制作机柜配线架端口标签对照表、制作端口标签号位置对应表

课前准备

视频、作业、PPT、音频资料、其他拓展材料等……

教学方式

讲授演示录屏微课其他□

教学过程

教学环节

教学内容

目的意图

让学生通过课后作业,强化和加深学生对课堂知识的深入掌握。

教学反思

绘制端口对应表是一节课理实一体的实操课,由于本节课涉及制作机柜配线架端口标签对照表

和制作端口标签号位置对应表等重要知识点,为了丰富教学内容和授课方式,教学过程采用现场展示讲解机柜配线架端口标签对照表的实例具体讲解,这样更有助于学生对制作机柜配线架端口标签对照表和制作端口标签号位置对应表的感观认识,此外,通过师生上机制作端口对应表,在很大程度上让学生深入掌握机柜配线架端口标签对照表和制作端口标签号位置对应表制作技巧,到达预期的实训目的。

2、制作各配线架的表格区域:

3、为各个信息点标签编号编排位置:

4、输入制表人及其它相关信息:

5、完整的机柜配线架端口编号对照表制作效果图:

通过老师对制作机柜配线架端口标签对照表的认真分析和讲解,加深学生对制作机柜配线架端口标签对照表的深刻认识。

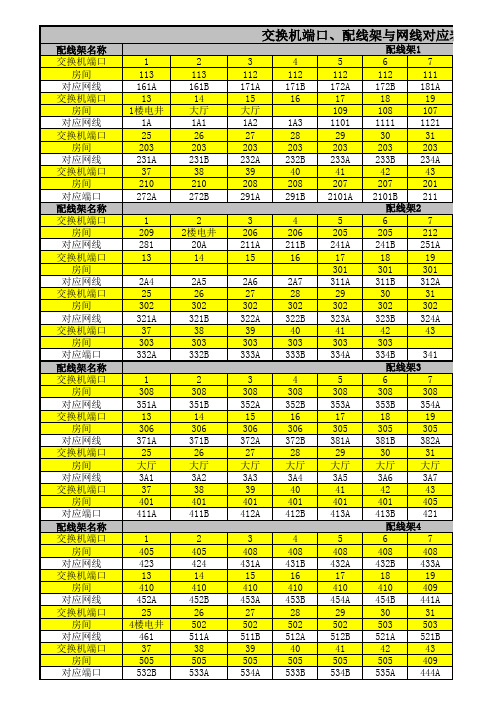

交换机端口 配线架与网线对应表

314B

32

33

34

35

36

302

302

302

303

303

324B 325A 325B 331A

331B

44

45

46

47

48

配线架3 配线架4

8 308 354B 20 305 382B 32 大厅 3A8 44 405 422

8 408 433B 20 409 441B 32 503 522A 44 409 444B

103

105

110

111

121

131

141

191

32

33

34

35

36

203

211

211

210

210

234B 262A 262B 271A

271B

44

45

46

47

48

202

221

配线架2

8

9

10

11

12

212

211

251B 261A

2A1

2A2

2A3

20

21

22

23

24

301

301

301

301

301

312B 313A 313B 314A

1 701 711A 13 707 742A 25 805 832A 37 905 921A

1 大厅 1021B 13 大厅 1023A 25

37

1

13

25

37

2 506 541A 14 508 572B 26 605 622A 38

2 701 711B 14 707 742B 26 806 832B 38 905 921B

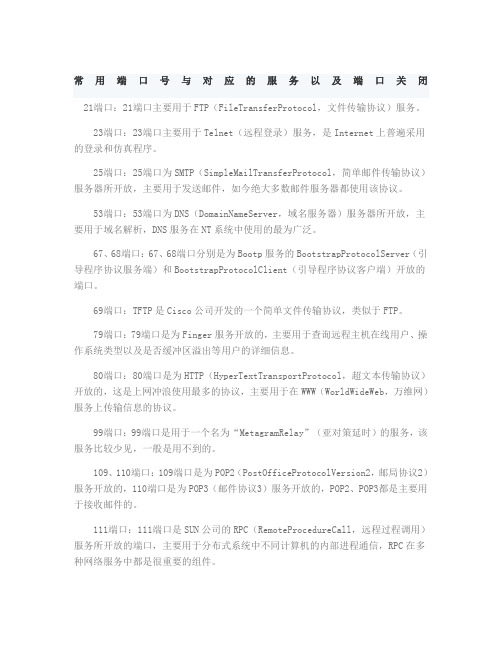

常用端口与对应的服务

常用端口号与对应的服务以及端口关闭21端口:21端口主要用于FTP(FileTransferProtocol,文件传输协议)服务。

23端口:23端口主要用于Telnet(远程登录)服务,是Internet上普遍采用的登录和仿真程序。

25端口:25端口为SMTP(SimpleMailTransferProtocol,简单邮件传输协议)服务器所开放,主要用于发送邮件,如今绝大多数邮件服务器都使用该协议。

53端口:53端口为DNS(DomainNameServer,域名服务器)服务器所开放,主要用于域名解析,DNS服务在NT系统中使用的最为广泛。

67、68端口:67、68端口分别是为Bootp服务的BootstrapProtocolServer(引导程序协议服务端)和BootstrapProtocolClient(引导程序协议客户端)开放的端口。

69端口:TFTP是Cisco公司开发的一个简单文件传输协议,类似于FTP。

79端口:79端口是为Finger服务开放的,主要用于查询远程主机在线用户、操作系统类型以及是否缓冲区溢出等用户的详细信息。

80端口:80端口是为HTTP(HyperTextTransportProtocol,超文本传输协议)开放的,这是上网冲浪使用最多的协议,主要用于在WWW(WorldWideWeb,万维网)服务上传输信息的协议。

99端口:99端口是用于一个名为“MetagramRelay”(亚对策延时)的服务,该服务比较少见,一般是用不到的。

109、110端口:109端口是为POP2(PostOfficeProtocolVersion2,邮局协议2)服务开放的,110端口是为POP3(邮件协议3)服务开放的,POP2、POP3都是主要用于接收邮件的。

111端口:111端口是SUN公司的RPC(RemoteProcedureCall,远程过程调用)服务所开放的端口,主要用于分布式系统中不同计算机的内部进程通信,RPC在多种网络服务中都是很重要的组件。

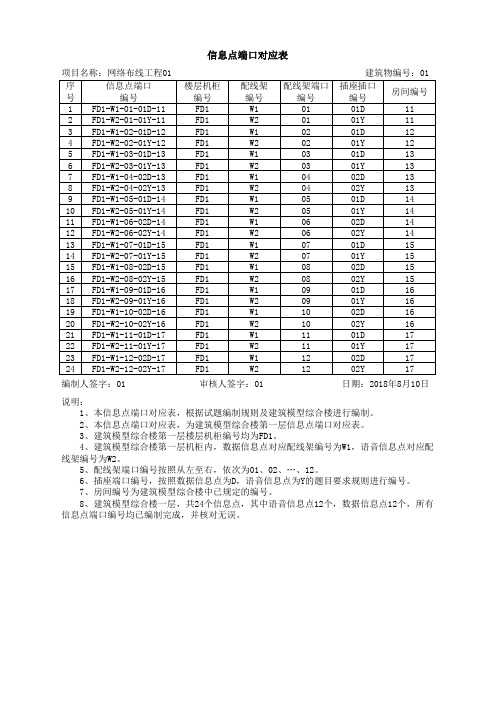

信息点端口对应表

信息点端口对应表

项目名称:网络布线工程01 建筑物编号:01

编制人签字:01 审核人签字:01 日期:2018年8月10日说明:

1、本信息点端口对应表,根据试题编制规则及建筑模型综合楼进行编制。

2、本信息点端口对应表,为建筑模型综合楼第一层信息点端口对应表。

3、建筑模型综合楼第一层楼层机柜编号均为FD1。

4、建筑模型综合楼第一层机柜内,数据信息点对应配线架编号为W1,语音信息点对应配线架编号为W2。

5、配线架端口编号按照从左至右,依次为01、02、 (12)

6、插座端口编号,按照数据信息点为D,语音信息点为Y的题目要求规则进行编号。

7、房间编号为建筑模型综合楼中已规定的编号。

8、建筑模型综合楼一层,共24个信息点,其中语音信息点12个,数据信息点12个,所有信息点端口编号均已编制完成,并核对无误。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

端口:6970服务:RealAudio说明:RealAudio客户将从服务器的6970-7170的UDP端口接收音频数据流。

这是由TCP-7070端口外向控制连接设置的。

端口:7323服务:[NULL]说明:Sygate服务器端。

端口:8000服务:OICQ说明:腾讯QQ服务器端开放此端口。

'端口:8010服务:Wingate说明:Wingate代理开放此端口。

端口:8080服务:代理端口说明:WWW代理开放此端口。

端口:137说明:SQL Named Pipes encryption over other protocols name lookup(其他协议名称查找上的SQL命名管道加密技术)和SQL RPC encryption over other protocols name lookup(其他协议名称查找上的SQL RPC加密技术)和Wins NetBT name service(WINS NetBT名称服务)和Wins Proxy都用这个端口。

端口:161说明:Simple Network Management Protocol(SMTP)(简单网络管理协议)端口:162说明:SNMP Trap(SNMP陷阱)端口:21服务:FTP说明:FTP服务器所开放的端口,用于上传、下载。

最常见的攻击者用于寻找打开anonymous的FTP服务器的方法。

这些服务器带有可读写的目录。

木马Doly Trojan、Fore、Invisible FTP、WebEx、WinCrash 和Blade Runner所开放的端口。

端口:22服务:Ssh说明:PcAnywhere建立的TCP和这一端口的连接可能是为了寻找ssh。

这一服务有许多弱点,如果配置成特定的模式,许多使用RSAREF库的版本就会有不少的漏洞存在。

端口:23服务:Telnet说明:远程登录,入侵者在搜索远程登录UNIX的服务。

大多数情况下扫描这一端口是为了找到机器运行的操作系统。

还有使用其他技术,入侵者也会找到密码。

木马Tiny Telnet Server就开放这个端口。

端口:25服务:SMTP说明:SMTP服务器所开放的端口,用于发送邮件。

入侵者寻找SMTP服务器是为了传递他们的SPAM。

入侵者的帐户被关闭,他们需要连接到高带宽的E-MAIL服务器上,将简单的信息传递到不同的地址。

木马Antigen、Email Password Sender、Haebu Coceda、Shtrilitz Stealth、WinPC、WinSpy都开放这个端口。

端口:42服务:WINS Replication说明:WINS复制端口:53服务:Domain Name Server(DNS)说明:DNS服务器所开放的端口,入侵者可能是试图进行区域传递(TCP),欺骗DNS(UDP)或隐藏其他的通信。

因此防火墙常常过滤或记录此端口。

端口:67服务:Bootstrap Protocol Server说明:通过DSL和Cable modem的防火墙常会看见大量发送到广播地址255.255.255.255的数据。

这些机器在向DHCP服务器请求一个地址。

HACKER常进入它们,分配一个地址把自己作为局部路由器而发起大量中间人(man-in-middle)攻击。

客户端向68端口广播请求配置,服务器向67端口广播回应请求。

这种回应使用广播是因为客户端还不知道可以发送的IP地址。

端口:80服务:HTTP说明:用于网页浏览。

木马Executor开放此端口。

端口:99服务:Metagram Relay说明:后门程序ncx99开放此端口。

端口:102服务:Message transfer agent(MTA)-X.400 over TCP/IP说明:消息传输代理。

端口:109服务:Post Office Protocol -Version3说明:POP3服务器开放此端口,用于接收邮件,客户端访问服务器端的邮件服务。

POP3服务有许多公认的弱点。

关于用户名和密码交换缓冲区溢出的弱点至少有20个,这意味着入侵者可以在真正登陆前进入系统。

成功登陆后还有其他缓冲区溢出错误。

端口:110服务:SUN公司的RPC服务所有端口说明:常见RPC服务有rpc.mountd、NFS、rpc.statd、rpc.csmd、rpc.ttybd、amd等端口:113服务:Authentication Service说明:这是一个许多计算机上运行的协议,用于鉴别TCP连接的用户。

使用标准的这种服务可以获得许多计算机的信息。

但是它可作为许多服务的记录器,尤其是FTP、POP、IMAP、SMTP和IRC等服务。

通常如果有许多客户通过防火墙访问这些服务,将会看到许多这个端口的连接请求。

记住,如果阻断这个端口客户端会感觉到在防火墙另一边与E-MAIL服务器的缓慢连接。

许多防火墙支持TCP连接的阻断过程中发回RST。

这将会停止缓慢的连接。

端口:119服务:Network News Transfer Protocol说明:NEWS新闻组传输协议,承载USENET通信。

这个端口的连接通常是人们在寻找USENET服务器。

多数ISP限制,只有他们的客户才能访问他们的新闻组服务器。

打开新闻组服务器将允许发/读任何人的帖子,访问被限制的新闻组服务器,匿名发帖或发送SPAM。

端口:135服务:Location Service说明:Microsoft在这个端口运行DCE RPC end-point mapper为它的DCOM服务。

这与UNIX 111端口的功能很相似。

使用DCOM和RPC的服务利用计算机上的end-point mapper注册它们的位置。

远端客户连接到计算机时,它们查找end-point mapper找到服务的位置。

HACKER扫描计算机的这个端口是为了找到这个计算机上运行Exchange Server吗?什么版本?还有些DOS攻击直接针对这个端口。

端口:137、138、139服务:NETBIOS Name Service说明:其中137、138是UDP端口,当通过网上邻居传输文件时用这个端口。

而139端口:通过这个端口进入的连接试图获得NetBIOS/SMB服务。

这个协议被用于windows文件和打印机共享和SAMBA。

还有WINS Regisrtation也用它。

端口:143服务:Interim Mail Access Protocol v2说明:和POP3的安全问题一样,许多IMAP服务器存在有缓冲区溢出漏洞。

记住:一种LINUX蠕虫(admv0rm)会通过这个端口繁殖,因此许多这个端口的扫描来自不知情的已经被感染的用户。

当REDHAT 在他们的LINUX发布版本中默认允许IMAP后,这些漏洞变的很流行。

这一端口还被用于IMAP2,但并不流行。

端口:161服务:SNMP说明:SNMP允许远程管理设备。

所有配置和运行信息的储存在数据库中,通过SNMP可获得这些信息。

许多管理员的错误配置将被暴露在Internet。

Cackers将试图使用默认的密码public、private访问系统。

他们可能会试验所有可能的组合。

SNMP包可能会被错误的指向用户的网络。

端口:389服务:LDAP、ILS说明:轻型目录访问协议和NetMeeting Internet Locator Server共用这一端口。

端口:443服务:Https说明:网页浏览端口,能提供加密和通过安全端口传输的另一种HTTP。

端口:993服务:IMAP说明:SSL(Secure Sockets layer)端口:1080服务:SOCKS说明:这一协议以通道方式穿过防火墙,允许防火墙后面的人通过一个IP地址访问INTERNET。

理论上它应该只允许内部的通信向外到达INTERNET。

但是由于错误的配置,它会允许位于防火墙外部的攻击穿过防火墙。

WinGate常会发生这种错误,在加入IRC聊天室时常会看到这种情况。

端口:1433服务:SQL说明:Microsoft的SQL服务开放的端口。

端口:1500服务:RPC client fixed port session queries说明:RPC客户固定端口会话查询端口:1503服务:NetMeeting T.120说明:NetMeeting T.120端口:1720服务:NetMeeting说明:NetMeeting H.233 call Setup。

端口:1731服务:NetMeeting Audio Call Control说明:NetMeeting音频调用控制。

端口:2049服务:NFS说明:NFS程序常运行于这个端口。

通常需要访问Portmapper查询这个服务运行于哪个端口。

端口:3389服务:超级终端说明:WINDOWS 2000终端开放此端口。

端口:3700端口:4000服务:QQ客户端说明:腾讯QQ客户端开放此端口。

端口:5632服务:pcAnywere说明:有时会看到很多这个端口的扫描,这依赖于用户所在的位置。

当用户打开pcAnywere时,它会自动扫描局域网C类网以寻找可能的代理(这里的代理是指agent而不是proxy)。

入侵者也会寻找开放这种服务的计算机。

,所以应该查看这种扫描的源地址。

一些搜寻pcAnywere的扫描包常含端口22的UDP数据包。