H3C防火墙配置说明书

H3C防火墙配置详解

H3C SecPath F100-A-G2 防火墙的透明模式和访问控制。

注意:安全域要在安全策略中执行。

URL 和其他访问控制的策略都需要在安全策略中去执 行。

安全策略逐条检索,匹配执行,不匹配执行下一条,直到匹配到最后,还没有的则丢弃。

配置的步骤如下:一、首先连接防火墙开启WEB 命令为: yssecurity-zone name Trustimport interface GigabitEthernet1/0/0 import interface GigabitEthernet1/0/1 interface GigabitEthernet1/0/0 port link-mode routeip address 100.0.0.1 255.255.255.0 acl advanced 3333 rule 0 permit ipzone-pair security source Trust destination local packet-filter 3333zone-pair security source local destination Trust packet-filter 3333local-user admin class manage password hash adminservice-type telnet terminal http https authorization-attribute user-role level-3authorization-attribute user-role network-admin ip http enable ip https enable详情:将接口划入到域中,例如将G1/0/2、G1/0/3 口变成二层口,并加入到="$=域中□mt1巨加 1出1*T1部世上田口 D 目的电北同声 IES1应用 1 SrfliS 1时向率1卡志^slwsjz I 氏为1倜由=ArvMy 0日n 乎any sn/any- 开启 音 - □ Tmsi rnjtf [心•伊内部址 any 目的 a ❿ 孙-开启 e - 4 a□ Trust Tiufl 1 AfF芷有勘F访问1翻5 anyiW开启 E -□ Irusit Unlruat-any耐 any 3N 呻开启 舌-□ urenjKFruM0 ftHF any;3叮a 值a*-开售 3 -二、进入WEB ,将接口改为二层模式,在将二层模式的接口划到Trust 安全域中。

H3C防火墙配置手册全集

H3C SecPath F1000-S防火墙安装手册杭州华三通信技术有限公司资料版本:T1-08044S-20070419-C-1.03声明Copyright ©2006-2007 杭州华三通信技术有限公司及其许可者版权所有,保留一切权利。

未经本公司书面许可,任何单位和个人不得擅自摘抄、复制本书内容的部分或全部,并不得以任何形式传播。

H3C、、Aolynk、、H3Care、、TOP G、、IRF、NetPilot、Neocean、NeoVTL、SecPro、SecPoint、SecEngine、SecPath、Comware、Secware、Storware、NQA、VVG、V2G、V n G、PSPT、XGbus、N-Bus、TiGem、InnoVision、HUASAN、华三均为杭州华三通信技术有限公司的商标。

对于本手册中出现的其它公司的商标、产品标识及商品名称,由各自权利人拥有。

除非另有约定,本手册仅作为使用指导,本手册中的所有陈述、信息和建议不构成任何明示或暗示的担保。

如需要获取最新手册,请登录。

技术支持用户支持邮箱:customer_service@技术支持热线电话:800-810-0504(固话拨打)400-810-0504(手机、固话均可拨打)网址:前言相关手册手册名称用途《H3C SecPath系列安全产品操作手册》介绍H3C SecPath系列安全网关/防火墙的功能特性、工作原理和配置及操作指导。

《H3C SecPath系列安全产品命令手册》详细介绍H3C SecPath系列安全网关/防火墙所涉及的配置和操作命令。

包括命令名、完整命令行、参数、操作视图、使用指导和操作举例。

《H3C SecPath系列安全产品Web配置手册》指导用户通过Web方式对H3C SecPath系列防火墙进行配置操作。

本书简介本手册各章节内容如下:z第1章产品介绍。

介绍H3C SecPath F1000-S防火墙的特点及其应用。

H3C 防火墙配置详解

H3C SecPath F100-A-G2 防火墙的透明模式和访问控制。

注意:安全域要在安全策略中执行。

URL和其他访问控制的策略都需要在安全策略中去执行。

安全策略逐条检索,匹配执行,不匹配执行下一条,直到匹配到最后,还没有的则丢弃。

配置的步骤如下:一、首先连接防火墙开启WEB命令为:yssecurity-zone name Trustimport interface GigabitEthernet1/0/0import interface GigabitEthernet1/0/1interface GigabitEthernet1/0/0port link-mode routeip address 100.0.0.1 255.255.255.0acl advanced 3333rule 0 permit ipzone-pair security source Trust destination localpacket-filter 3333zone-pair security source local destination Trustpacket-filter 3333local-user admin class managepassword hash adminservice-type telnet terminal http httpsauthorization-attribute user-role level-3authorization-attribute user-role network-adminip http enableip https enable二、进入WEB ,将接口改为二层模式,在将二层模式的接口划到Trust安全域中。

管理口在管理域中。

配置安全策略,安全策略配置完如图详情:将接口划入到域中,例如将G1/0/2、G1/0/3口变成二层口,并加入到trust域中域间策略控制配置其他网段只能访问其中的服务器DHCP 要启用 DHCP中继dhcp-relay。

H3C_防火墙用户手册

z 第 4 章 防火墙的启动与配置。介绍 H3C SecPath F1000-S 防火墙的启动与配 置基础知识,包括:防火墙的启动、上电、系统文件初始化等内容。

z 第 8 章 MIM 多功能接口模块。介绍 H3C SecPath F1000-S 防火墙各功能模块 的外观、面板及指示灯的含义,并介绍功能模块的安装及接口电缆的连接方法 等。

本书约定

1. 命令行格式约定

格式 粗体 斜体 [] { x | y | ... } [ x | y | ... ] { x | y | ... } * [ x | y | ... ] * &<1-n> #

z 第 1 章 产品介绍。介绍 H3C SecPath F1000-S 防火墙的特点及其应用。提供 H3C SecPath F1000-S 防火墙的外观图及系统特性描述。

z 第 2 章 安装前的准备工作。介绍 H3C SecPath F1000-S 防火墙对安装环境的 要求,以及安装前和安装过程中需要注意的事项,安装所需工具也是本章介绍 内容。

H3C SecPath F1000-S 防火墙 安装手册

杭州华三通信技术有限公司

资料版本:T1-08044S-20070622-C-1.04

声明

Copyright ©2006-2007 杭州华三通信技术有限公司及和个人不得擅自摘抄、复制本书内容的部分或 全部,并不得以任何形式传播。

详细介绍 H3C SecPath 系列安全网关/防火墙所涉及的配 置和操作命令。包括命令名、完整命令行、参数、操作视 图、使用指导和操作举例。

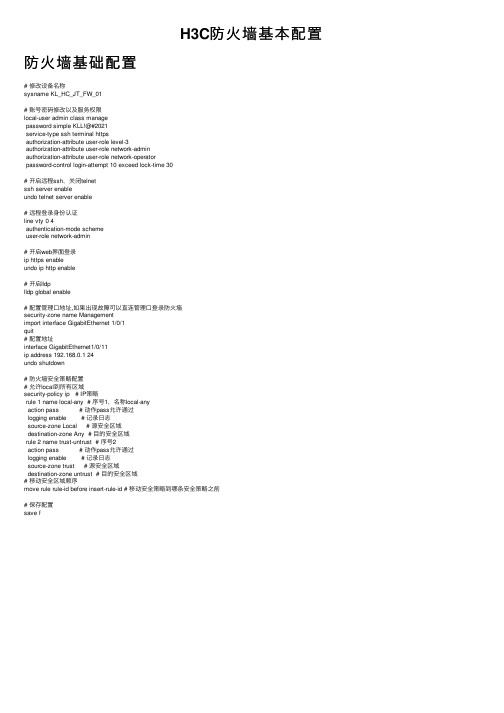

H3C防火墙基本配置

H3C防⽕墙基本配置防⽕墙基础配置# 修改设备名称sysname KL_HC_JT_FW_01# 账号密码修改以及服务权限local-user admin class managepassword simple KLL!@#2021service-type ssh terminal httpsauthorization-attribute user-role level-3authorization-attribute user-role network-adminauthorization-attribute user-role network-operatorpassword-control login-attempt 10 exceed lock-time 30# 开启远程ssh,关闭telnetssh server enableundo telnet server enable# 远程登录⾝份认证line vty 0 4authentication-mode schemeuser-role network-admin# 开启web界⾯登录ip https enableundo ip http enable# 开启lldplldp global enable# 配置管理⼝地址,如果出现故障可以直连管理⼝登录防⽕墙security-zone name Managementimport interface GigabitEthernet 1/0/1quit# 配置地址interface GigabitEthernet1/0/11ip address 192.168.0.1 24undo shutdown# 防⽕墙安全策略配置# 允许local到所有区域security-policy ip # IP策略rule 1 name local-any # 序号1,名称local-anyaction pass # 动作pass允许通过logging enable # 记录⽇志source-zone Local # 源安全区域destination-zone Any # ⽬的安全区域rule 2 name trust-untrust # 序号2action pass # 动作pass允许通过logging enable # 记录⽇志source-zone trust # 源安全区域destination-zone untrust # ⽬的安全区域# 移动安全区域顺序move rule rule-id before insert-rule-id # 移动安全策略到哪条安全策略之前# 保存配置save f。

h3c防火墙配置教程

h3c防火墙配置教程H3C防火墙是一种常见的网络安全设备,用于保护企业网络免受恶意攻击和未经授权的访问。

通过配置H3C防火墙,可以实现对网络流量进行监控和管理,提高网络的安全性和稳定性。

下面将为您介绍H3C防火墙的配置教程。

首先,我们需要连接到H3C防火墙的管理界面。

可以通过网线将计算机连接到防火墙的管理口上。

然后,打开浏览器,输入防火墙的管理IP地址,登录到防火墙的管理界面。

登录成功后,我们可以开始配置防火墙的策略。

首先,配置入方向和出方向的安全策略。

点击“策略”选项卡,然后选择“安全策略”。

接下来,我们需要配置访问规则。

点击“访问规则”选项卡,然后选择“新增规则”。

在规则配置页面,我们可以设置源地址、目的地址、服务类型等规则条件。

除了访问规则,我们还可以配置NAT规则。

点击“NAT规则”选项卡,然后选择“新增规则”。

在规则配置页面,我们可以设置源地址、目的地址、服务类型等规则条件,并设置相应的转换规则。

配置完访问规则和NAT规则后,我们还可以进行其他配置,如VPN配置、远程管理配置等。

点击对应的选项卡,然后根据实际需求进行配置。

配置完成后,我们需要保存配置并生效。

点击界面上的“保存”按钮,然后点击“应用”按钮。

防火墙将会重新加载配置,并生效。

最后,我们需要进行测试,确保防火墙的配置可以实现预期的效果。

可以通过给防火墙配置规则的源地址发送网络流量进行测试,然后查看防火墙是否根据配置对流量进行了相应的处理。

总结起来,配置H3C防火墙需要连接到防火墙的管理界面,配置安全策略、访问规则、NAT规则等,保存配置并生效,最后进行测试。

通过这些步骤,可以配置H3C防火墙以提高网络的安全性和稳定性。

希望以上的H3C防火墙配置教程对您有所帮助。

如果还有其他问题,可以随时向我提问。

h3c 防火墙配置

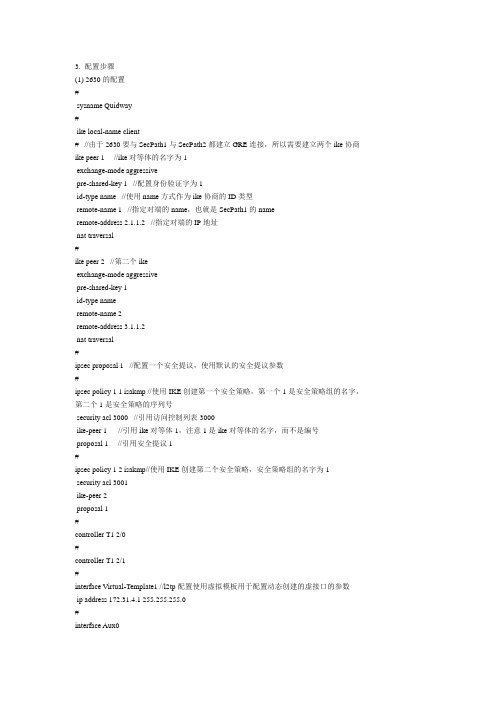

3. 配置步骤(1) 2630的配置#sysname Quidway#ike local-name client# //由于2630要与SecPath1与SecPath2都建立GRE连接,所以需要建立两个ike协商ike peer 1 //ike对等体的名字为1exchange-mode aggressivepre-shared-key 1 //配置身份验证字为1id-type name //使用name方式作为ike协商的ID类型remote-name 1 //指定对端的name,也就是SecPath1的nameremote-address 2.1.1.2 //指定对端的IP地址nat traversal#ike peer 2 //第二个ikeexchange-mode aggressivepre-shared-key 1id-type nameremote-name 2remote-address 3.1.1.2nat traversal#ipsec proposal 1 //配置一个安全提议,使用默认的安全提议参数#ipsec policy 1 1 isakmp //使用IKE创建第一个安全策略,第一个1是安全策略组的名字,第二个1是安全策略的序列号security acl 3000 //引用访问控制列表3000ike-peer 1 //引用ike对等体1,注意1是ike对等体的名字,而不是编号proposal 1 //引用安全提议1#ipsec policy 1 2 isakmp//使用IKE创建第二个安全策略,安全策略组的名字为1security acl 3001ike-peer 2proposal 1#controller T1 2/0#controller T1 2/1#interface Virtual-Template1 //l2tp配置使用虚拟模板用于配置动态创建的虚接口的参数ip address 172.31.4.1 255.255.255.0#interface Aux0async mode flowlink-protocol ppp#interface Dialer1 //创建一个共享式拨号接口1link-protocol ppp //拨号接口封装的链路层协议为PPPmtu 1450ip address ppp-negotiate //拨号接口的地址采用PPP协商方式得到dialer user test //配置呼叫对端的用户dialer bundle 1 //创建拨号接口池1ipsec policy 1#interface Ethernet0/0pppoe-client dial-bundle-number 1 //pppoe client配置在以太网接口上配置,也可以在virtual-ethernet上配置,此配置是配置pppoe会话,一个拨号接口对应创建一个pppoe会话#interface Tunnel0ip address 6.1.1.3 255.255.255.0source 192.168.0.4destination 192.168.0.1ospf cost 100#interface Tunnel1ip address 7.1.1.3 255.255.255.0source 192.168.0.4destination 192.168.0.2ospf cost 99#interface NULL0#interface LoopBack0 //这里配置loopback解决的目的是为了给tunnel接口配置源ip地址ip address 192.168.0.4 255.255.255.255#acl number 3000rule 0 permit ip source 192.168.0.4 0 destination 192.168.0.1 0acl number 3001rule 0 permit ip source 192.168.0.4 0 destination 192.168.0.2 0#ospf 1area 0.0.0.0network 6.1.1.0 0.0.0.255network 7.1.1.0 0.0.0.255network 172.31.4.0 0.0.0.255#ip route-static 0.0.0.0 0.0.0.0 Dialer 1 preference 60#user-interface con 0user-interface aux 0user-interface vty 0 4#return(2)3640的配置#sysname Quidway#ike local-name client#ike peer 1exchange-mode aggressivepre-shared-key 1id-type nameremote-name 1remote-address 2.1.1.2nat traversal#ike peer 2exchange-mode aggressivepre-shared-key 1id-type nameremote-name 2remote-address 3.1.1.2nat traversal#ipsec proposal 1#ipsec policy 1 1 isakmpsecurity acl 3000ike-peer 1proposal 1#ipsec policy 1 2 isakmpsecurity acl 3001ike-peer 2proposal 1#interface Virtual-Template1ip address 172.31.3.1 255.255.255.0 #interface Aux0async mode flowlink-protocol ppp#interface Dialer1link-protocol pppppp pap local-user 1 password simple 1 mtu 1450ip address ppp-negotiatedialer user testdialer bundle 1ipsec policy 1#interface Ethernet2/0pppoe-client dial-bundle-number 1#interface Ethernet2/1#interface Ethernet3/0#interface Serial0/0link-protocol ppp#interface Serial0/1clock DTECLK1link-protocol ppp#interface GigabitEthernet1/0#interface Tunnel0ip address 4.1.1.3 255.255.255.0source 192.168.0.3destination 192.168.0.1ospf cost 100#interface Tunnel1ip address 5.1.1.3 255.255.255.0source 192.168.0.3destination 192.168.0.2ospf cost 99#interface Tunnel9#interface NULL0#interface LoopBack0ip address 192.168.0.3 255.255.255.255#acl number 3000rule 0 permit ip source 192.168.0.3 0 destination 192.168.0.1 0 acl number 3001rule 0 permit ip source 192.168.0.3 0 destination 192.168.0.2 0 #ospf 1area 0.0.0.0network 4.1.1.0 0.0.0.255network 5.1.1.0 0.0.0.255network 172.31.3.0 0.0.0.255#ip route-static 0.0.0.0 0.0.0.0 Dialer 1 preference 60#user-interface con 0user-interface aux 0user-interface vty 0 4#return。

H3C-SecPath系列防火墙基本上网配置

新手可以根据下面的配置一步一步操作,仔细一点儿就没问题了~!可以用超级终端配置,也可以用CRT配置如果配置了,还是不能上网,可以加我的QQ:957602411恢复出厂设置:Reset saved-configuration配置防火墙缺省允许报文通过:system-viewfirewall packet-filter default permit为防火墙的以太网接口(以Ethernet0/0为例)配置IP位置,并将接口加入到安全区域:interface Ethernet0/0ip address IP位置子网掩码quitfirewall zone trustadd interface Ethernet0/0quit添加登录用户为使用户可以通过Web登录,并且有权限对防火墙进行管理,必须为用户添加登录帐户并且赋予其权限:local-user 登录账号password simple 登录密码service-type telnetlevel 3quitquitsysfirewall packet-filter default permitdialer-rule 1 ip permitacl number 3000rule 0 permit ipquitinterface Dialer1link-protocol pppppp chap user PPPOE账号ppp chap password simple PPPOE密码ip address ppp-negotiatedialer-group 1dialer bundle 1nat outbound 3000quitinterface Ethernet0/4pppoe-client dial-bundle-number 1firewall zone untrustadd interface Ethernet0/4add interface Dialer1quitfirewall zone trustadd interface Ethernet0/0quitip route-static 0.0.0.0 0.0.0.0 Dialer 1 preference 60save友情提示:部分文档来自网络整理,供您参考!文档可复制、编辑,期待您的好评与关注!。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

H3C防火墙配置说明华三通信技术所有侵权必究All rights reserved相关配置方法:配置OSPF验证从安全性角度来考虑,为了避免路由信息外泄或者对OSPF路由器进行恶意攻击,OSPF提供报文验证功能。

OSPF路由器建立邻居关系时,在发送的报文中会携带配置好的口令,接收报文时进行密码验证,只有通过验证的报文才能接收,否则将不会接收报文,不能正常建立邻居。

要配置OSPF报文验证,同一个区域的所有路由器上都需要配置区域验证模式,且配置的验证模式必须相同,同一个网段的路由器需要配置相同的接口验证模式和口令。

表1-29 配置OSPF验证提高IS-IS 网络的安全性在安全性要求较高的网络中,可以通过配置IS-IS 验证来提高IS-IS网络的安全性。

IS-IS 验证特性分为邻居关系的验证和区域或路由域的验证。

配置准备在配置IS-IS 验证功能之前,需完成以下任务:•配置接口的网络层地址,使相邻节点网络层可达 •使能IS-IS 功能配置邻居关系验证配置邻居关系验证后,验证密码将会按照设定的方式封装到Hello 报文中,并对接收到的Hello 报文进行验证密码的检查,通过检查才会形成邻居关系,否则将不会形成邻居关系,用以确认邻居的正确性和有效性,防止与无法信任的路由器形成邻居。

两台路由器要形成邻居关系必须配置相同的验证方式和验证密码。

表1-37 配置邻居关系验证操作命令说明配置邻居关系验证方式和验证密码isis authentication-mode{ md5 | simple}[ cipher ] password [ level-1 | level-2 ] [ ip |osi ]必选缺省情况下,接口没有配置邻居关系验证,既不会验证收到的Hello报文,也不会把验证密码插入到Hello报文中参数level-1和level-2的支持情况和产品相关,具体请以设备的实际情况为准必须先使用isis enable命令使能该接口才能进行参数level-1和level-2的配置。

如果没有指定level-1或level-2参数,将同时为level-1和level-2的Hello报文配置验证方式及验证密码。

如果没有指定ip或osi参数,将检查Hello报文中OSI的相应字段的配置容。

配置区域验证通过配置区域验证,可以防止将从不可信任的路由器学习到的路由信息加入到本地Level-1的LSDB中。

配置区域验证后,验证密码将会按照设定的方式封装到Level-1报文(LSP、CSNP、PSNP)中,并对收到的Level-1报文进行验证密码的检查。

同一区域的路由器必须配置相同的验证方式和验证密码。

表1-38 配置区域验证操作命令说明进入系统视图system-view-进入IS-IS视图isis [ process-id ] [ vpn-instance vpn-instance-name ] -配置路由域验证通过配置路由域验证,可以防止将不可信的路由信息注入当前路由域。

配置路由域验证后,验证密码将会按照设定的方式封装到Level-2报文(LSP、CSNP、PSNP)中,并对收到的Level-2报文进行验证密码的检查。

所有骨干层(Level-2)路由器必须配置相同的验证方式和验证密码。

表1-39 配置路由域验证配置BGP的MD5认证通过在BGP对等体上配置BGP的MD5认证,可以在以下两方面提高BGP的安全性:• 为BGP建立TCP连接时进行MD5认证,只有两台路由器配置的密码相同时,才能建立TCP连接,从而避免与非法的BGP路由器建立TCP连接。

•传递BGP报文时,对封装BGP报文的TCP报文段进行MD5运算,从而保证BGP 报文不会被篡改。

表1-41 配置BGP的MD5认证操作命令说明进入系统视图system-view-进入BGP视图或BGP-VPN 实例视图进入BGP视图bgp as-number二者必选其一进入BGP-VPN实例视图bgp as-numberipv4-family vpn-instancevpn-instance-name配置BGP的MD5认证peer{ group-name| ip-address}password{ cipher| simple}password必选缺省情况下,BGP不进行MD5认证安全要求-设备-防火墙-功能-2防火墙应具备记录VPN日志功能,记录VPN访问登陆、退出等信息。

待确认暂不支持安全要求-设备-防火墙-功能-5 防火墙应具备日志容量告警功能,在日志数达到指定阈值时产生告警。

待确认暂不支持安全要求-设备-防火墙-功能-3防火墙应具备流量日志记录功能,记录通过防火墙的网络连接。

待确认支持Userlog日志设置(Fl ow日志)要生成Userlog日志,需要配置会话日志功能,详细配置请参见“1.6 会话日志”。

Userlog日志简介Userlog日志是指用户访问外部网络流信息的相关记录。

设备根据报文的5元组(源IP地址、目的IP地址、源端口、目的端口、协议号)对用户访问外部网络的流进行分类统计,并生成Userlog日志。

Userlog日志会记录报文的5元组和发送、接收的字节数等信息。

网络管理员利用这些信息可以实时跟踪、记录用户访问网络的情况,增强网络的可用性和安全性。

Userlog日志有以下两种输出方式,用户可以根据需要使用其中一种:• 以系统信息的格式输出到本设备的信息中心,再由信息中心最终决定日志的输出方向。

• 以二进制格式封装成UDP报文输出到指定的Userlog日志主机。

Userlog日志有1.0和3.0两个版本。

两种Userlog日志的格式稍有不同,具体差别请参见表1-2和表1-3。

表1-2 1.0版本Userlog日志信息表1-3 3.0版本Userlog日志信息配置Userlog日志(1)在导航栏中选择“日志管理> Userlog日志”,进入如下图所示的页面。

图1-2 Userlog日志(2)配置Userlog日志参数,的详细配置如下表所示。

(3)单击<确定>按钮完成操作。

表1-4 Userlog日志的详细配置配置项说明设置Userlog日志的版本。

包括1.0、3.0版本请根据日志接收设备的实际能力配置Userlog日志的版本,如果接收设备不支持某个版本的Userlog日志,则无确解析收到的日志配置项说明报文源IP地址设置Userlog日志报文的源IP地址指定源地址后,当设备A向设备B发送Userlog日志时,就使用这个IP地址作为报文的源IP地址,而不使用报文出接口的真正地址。

这样,即便A使用不同的端口向B发送报文,B也可以根据源IP地址来准确的判断该报文是否由A产生。

而且该功能还简化了ACL规则和安全策略的配置,只要将ACL规则中定义的源地址或者目的地址参数指定为该源地址,就可以屏蔽接口IP地址的差异以及接口状态的影响,实现对Userlog日志报文的过滤建议使用Loopback接口地址作为日志报文的源IP地址日志主机配置日志主机1设置Userlog日志主机的IPv4/IPv6地址、端口号和所在的VPN实例(只在指定IPv4地址的日志主机时可以显示和设置此项),以便将Userlog日志封装成UDP报文发送给指定的Userlog日志主机。

日志主机可以对Userlog日志进行解析和分类显示,以达到远程监控的目的• 集中式设备:最多可以指定2台不同的Userlog日志主机• 分布式设备:每个单板上最多可以指定2台不同的Userlog日志主机• 日志主机IPv6地址的支持情况与设备的具体型号有关,请以设备的实际情况为准• 为避免与通用的UDP端口号冲突,建议使用1025~65535的UDP端口号日志主机2日志输出到信息中心设置将Userlog日志以系统信息的格式输出到信息中心• 启用此功能时,Userlog日志将不会发往指定的Userlog日志主机• 日志输出到信息中心会占用设备的存储空间,因此,建议在日志量较小的情况下使用该输出方向查看Userlog日志统计信息当设置了将Userlog日志封装成UDP报文发送给指定的Userlog日志主机时,可以查看相关的统计信息,包括设备向指定日志主机发送的Userlog日志总数和包含Userlog日志的UDP报文总数,以及设备缓存中的Userlog日志总数。

(1)在导航栏中选择“日志管理> Userlog日志”,进入如图1-2所示的页面。

(2)单击页面下方的“查看统计信息”扩展按钮,展开如下图所示的容,可以查看Userlog日志的统计信息。

图1-3 查看Userlog日志统计信息清空Userlog日志及统计信息(1)在导航栏中选择“日志管理> Userlog日志”,进入如图1-2所示的页面。

(2)单击页面下方的“查看统计信息”扩展按钮,展开如图1-3所示的容。

(3)集中式设备:单击<清空>按钮,可以清除设备上的所有Userlog日志统计信息和缓存中的Userlog日志。

(4)分布式设备:单击<清空>按钮,可以清除相应单板上的所有Userlog日志统计信息和缓存中的Userlog日志。

安全要求-设备-防火墙-功能-11防火墙必须具备扫描攻击检测和告警功能。

并阻断后续扫描流量。

扫描的检测和告警的参数应可由管理员根据实际网络情况设置。

待确认支持配置扫描攻击检测• 扫描攻击检测主要用于检测攻击者的探测行为,一般配置在设备连接外部网络的安全域上。

•扫描攻击检测自动添加了黑项,如果在短时间手动删除了该黑项,则系统不会再次添加。

因为系统会把再次检测到的攻击报文认为是同一次攻击尚未结束。

(1)在导航栏中选择“攻击防> 流量异常检测> 扫描攻击”,进入如下图所示页面。

图1-10 扫描攻击(2)为安全域配置扫描攻击检测,详细配置如下表所示。

(3)单击<确定>按钮完成操作。

表1-6 扫描攻击检测的详细配置配置项说明安全区域设置要进行扫描攻击检测设置的安全域启动扫描攻击检测设置是否对选中的安全域启动扫描攻击检测功能扫描阈值设置扫描建立的连接速率的最大值源IP加入黑设置是否把系统发现的扫描源IP地址添加到黑中必须在“攻击防> 黑”中启用黑过滤功能,扫描攻击检测才会将发现的扫描源IP地址添加到黑中,并对来自该IP地址的报文做丢弃处理黑持续时间设置扫描源加入黑的持续时间安全要求-设备-防火墙-功能-12防火墙必须具备关键字容过滤功能,在HTTP,SMTP,POP3等应用协议流量过滤包含有设定的关键字的报文。

待确认支持容过滤典型配置举例1. 组网需求如下图所示,局域网192.168.1.0/24网段的主机通过Device访问Internet。