单接口NAT配置实例

NAT配置事例1

NAT配置事例(来源:港湾网络作者:)一、测试环境:软件版本:1.3以上路由器:NetHammerM/G系列路由器二、配置事例1、共享一公网IP如图所示,某公司内部网络通过一个公网IP访问INTERNET具体配置:Router1(config-if-bri1/0)# ip address negotiatedRouter1(config-if-bri1/0)# ip nat outsideRouter1(config-if-bri1/0)# encapsulation pppRouter1(config-if-bri1/0)# ppp pap sent-username 169 password 169Router1(config-if-bri1/0)# ppp multilinkRouter1(config-if-bri1/0)# dialer load-threshold 60Router1(config-if-bri1/0)# dialer in-bandRouter1(config-if-bri1/0)# dialer-group 1Router1(config-if-bri1/0)# dialer string 169Router1(config-if-bri1/0)# exit!Router1(config)# dialer-list 1 protocol ip permitRouter1(config)# access-list 1 permit anyRouter1(config)# ip route 0.0.0.0/0 interface bri2/0Router1(config)# ip nat onRouter1(config)# ip nat inside source list 1 interface bri 2/0!Router1(config)# interface eth 0/0Router1(config-if-eth0/0)# ip address 192.168.0.1/24Router1(config-if-eth0/0)# ip nat inside2、负载均衡如图所示路由器上有两个接口:以太网接口E0/0与内部网相连,使用私有地址192.168.0.1;以太网接口E0/1与因特网相连,地址为61.20.12.4;使用三台PC服务器来提供WEB服务,它们使用私有地址。

[史上最详细]H3C路由器NAT典型配置案例

![[史上最详细]H3C路由器NAT典型配置案例](https://img.taocdn.com/s3/m/882e4d6942323968011ca300a6c30c225801f060.png)

H3C路由器NAT典型配置案列(史上最详细)神马CCIE,H3CIE,HCIE等网络工程师日常实施运维必备,你懂的。

1.11 NAT典型配置举例1.11.1 内网用户通过NAT地址访问外网(静态地址转换)1. 组网需求内部网络用户10.110.10.8/24使用外网地址202.38.1.100访问Internet。

2. 组网图图1-5 静态地址转换典型配置组网图3. 配置步骤# 按照组网图配置各接口的IP地址,具体配置过程略。

# 配置内网IP地址10.110.10.8到外网地址202.38.1.100之间的一对一静态地址转换映射。

<Router> system-view[Router] nat static outbound 10.110.10.8 202.38.1.100# 使配置的静态地址转换在接口GigabitEthernet1/2上生效。

[Router] interface gigabitethernet 1/2[Router-GigabitEthernet1/2] nat static enable[Router-GigabitEthernet1/2] quit4. 验证配置# 以上配置完成后,内网主机可以访问外网服务器。

通过查看如下显示信息,可以验证以上配置成功。

[Router] display nat staticStatic NAT mappings:There are 1 outbound static NAT mappings.IP-to-IP:Local IP : 10.110.10.8Global IP : 202.38.1.100Interfaces enabled with static NAT:There are 1 interfaces enabled with static NAT.Interface: GigabitEthernet1/2# 通过以下显示命令,可以看到Host访问某外网服务器时生成NAT会话信息。

NAT的3种实现方式配置示范

NAT的3种实现方式配置示范NAT包括有静态NAT、动态地址NAT和端口多路复用地址转换三种技术类型。

静态 NAT是把内部网络中的每个主机地址永久映射成外部网络中的某个合法地址;动态地址NAT是采用把外部网络中的一系列合法地址使用动态分配的方法映射到内部网络;端口多路复用地址转换是把内部地址映射到外部网络的一个IP 地址的不同端口上。

根据不同的需要,选择相应的NAT技术类型。

一般我们实际工作中都使用复用NAT,即复用端口NAT,也叫PNAT。

一、静态NAT配置步骤:首先,配置各接口的IP地址。

内网使用私有IP.外网使用公网IP.并指定其属于内外接口。

其次,定义静态建立IP地址之间的静态映射。

实例:Router>en (进入特权模式)Router#config t (进入全局配置模式)Router(config)#ho R3 (命名为R3)R3(config)#no ip domain-lo (关闭域名查询,在实验环境中,敲入错误的命令,它将进行域名查询,故关闭他)R3(config)#line c 0 (进入线路CONSOLE接口0下)R3(config-line)#logg syn (启用光标跟随,防止日志信息冲断命令显示的位置)R3(config-line)#logg syn (exec-t 0 0 (防止超时,0 0 为永不超时)R3(config-line)#exitR3(config)#int e0 (进入以太网接口下)R3(config-if)#ip add 192.168.1.1 255.255.255.0 (设置IP地址)R3(config-if)#ip nat inside (设置为内部接口)R3(config-if)#no shutR3(config-if)#exitR3(config)#int ser1 (进入串口下)R3(config-if)#ip add 100.0.0.1 255.255.255.0R3(config-if)#no shutR3(config-if)#ip nat outside (设置为外部接口)R3(config-if)#exitR3(config)#ip nat inside source static 192.168.1.1 100.0.0.1R3(config)#ip nat inside source static 192.168.1.2 100.0.0.2(设置静态转换,其中ip nat inside source 为NAT转换关键字,这里是静态,故为STATIC)R3(config)#ip classlessR3(config)#ip route 0.0.0.0 0.0.0.0 s0(这里是出口或者下一跳地址) R3(config)#exit[/pre]二、动态NAT配置步骤:首先,配置各需要转换的接口的IP,设置内外网IP等。

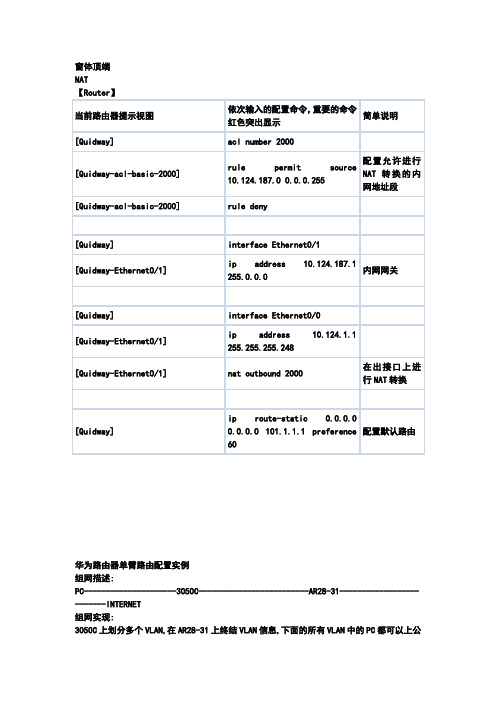

华为nat配置实例

窗体顶端NAT【Router】华为路由器单臂路由配置实例组网描述:PC---------------------3050C-------------------------AR28-31-------------------------INTERNET组网实现:3050C上划分多个VLAN,在AR28-31上终结VLAN信息,下面的所有VLAN中的PC都可以上公网,所有的PC机都通过AR28-31分配IP地址和DNS[AR28-31]dis cu#sysname Quidway#FTP server enable#nat address-group 0 222.222.222.2 222.222.222.10用于上公网的地址池#radius scheme system#domain system#local-user adminpasswordcipher .]@USE=B,53Q=^Q`MAF4<1!! service-type telnet terminallevel 3service-type ftplocal-userhuawei telnet用户,用于远程管理password simple huaweiservice-type telnetlevel 3#dhcp server ip-pool 10为VLAN10分配IP地址network 192.168.10.0 mask 255.255.255.0gateway-list 192.168.10.1dns-list 100.100.100.100#dhcp server ip-pool 20为VLAN20分配IP地址network 192.168.20.0 mask 255.255.255.0gateway-list 192.168.20.1dns-list 100.100.100.100#dhcp server ip-pool 30为VLAN30分配IP地址network 192.168.30.0 mask 255.255.255.0gateway-list 192.168.30.1dns-list 100.100.100.100#dhcp server ip-pool 40为VLAN40分配IP地址network 192.168.40.0 mask 255.255.255.0gateway-list 192.168.40.1dns-list 100.100.100.100#interface Aux0async mode flow#interfaceEthernet1/0用于与交换机的管理IP互通ip address 192.168.100.1 255.255.255.0 firewall packet-filter 3000 inbound#interfaceEthernet1/0.1终结交换机上的VLAN10tcp mss 1024ip address 192.168.10.1 255.255.255.0 firewall packet-filter 3000 inbound vlan-type dot1q vid 10#interfaceEthernet1/0.2终结交换机上的VLAN20tcp mss 1024ip address 192.168.20.1 255.255.255.0 firewall packet-filter 3000 inbound vlan-type dot1q vid 20#interfaceEthernet1/0.3终结交换机上的VLAN30tcp mss 1024ip address 192.168.30.1 255.255.255.0 firewall packet-filter 3000 inbound vlan-type dot1q vid 30#interfaceEthernet1/0.4终结交换机上的VLAN40tcp mss 1024ip address 192.168.40.1 255.255.255.0 firewall packet-filter 3000 inbound vlan-type dot1q vid 40#interface Ethernet2/0ip address 222.222.222.1 255.255.255.0 nat outbound 2000 address-group 0进行私网到公网的地址转换#interface NULL0#acl number 2000允许192.168.0.0 这个网段的地址进行地址转换rule 0 permit source 192.168.0.0 0.0.255.255rule 1 deny#acl number 3000rule 0 deny udp destination-port eq tftp rule 1 deny tcp destination-port eq 135 rule 2 deny udp destination-port eq 135 rule 3 deny udp destination-port eq netbios-nsrule 4 deny udp destination-port eq netbios-dgmrule 5 deny tcp destination-port eq 139 rule 6 deny udp destination-port eq netbios-ssnrule 7 deny tcp destination-port eq 445 rule 8 deny udp destination-port eq 445 rule 9 deny tcp destination-port eq 539 rule 10 deny udp destination-port eq 539 rule 11 deny udp destination-port eq 593 rule 12 deny tcp destination-port eq 593 rule 13 deny udp destination-port eq 1434rule 14 deny tcp destination-port eq 4444rule 15 deny tcp destination-port eq 9996rule 16 deny tcp destination-port eq 5554rule 17 deny udp destination-port eq 9996rule 18 deny udp destination-port eq 5554rule 19 deny tcp destination-port eq 137 rule 20 deny tcp destination-port eq 138 rule 21 deny tcp destination-port eq 1025rule 22 deny udp destination-port eq 1025rule 23 deny tcp destination-port eq 9995rule 24 deny udp destination-port eq 9995rule 25 deny tcp destination-port eq 1068rule 26 deny udp destination-port eq 1068rule 27 deny tcp destination-port eq 1023rule 28 deny udp destination-port eq 1023#ip route-static 0.0.0.0 0.0.0.0 222.222.222.254 preference 60到电信网关的缺省路由#user-interface con 0user-interface aux 0user-interface vty 0 4authentication-mode scheme#return===================================== ==========================<Quidway 3050C>dis cu#sysname Quidway#radius scheme systemserver-type huaweiprimary authentication 127.0.0.1 1645 primary accounting 127.0.0.1 1646 user-name-format without-domaindomain systemradius-scheme systemaccess-limit disablestate activevlan-assignment-mode integeridle-cut disableself-service-url disablemessenger time disabledomain default enable system#local-server nas-ip 127.0.0.1 key huaweilocal-user huawei用于WEB网管和TELNETpassword simple huaweiservice-type telnet level 3#vlan 1#vlan 10#vlan 20#vlan 30# vlan 40#interfaceVlan-interface1管理IPip address 192.168.100.2 255.255.255.0 #interface Aux0/0#interface Ethernet0/1port access vlan 10#interface Ethernet0/2port access vlan 10#interface Ethernet0/3port access vlan 10#interface Ethernet0/4port access vlan 10#interface Ethernet0/5port access vlan 10#interface Ethernet0/6port access vlan 10#interface Ethernet0/7port access vlan 10#interface Ethernet0/8port access vlan 10#interface Ethernet0/9port access vlan 10#interface Ethernet0/10port access vlan 10#interface Ethernet0/11port access vlan 20#interface Ethernet0/12port access vlan 20#interface Ethernet0/13 port access vlan 20#interface Ethernet0/14 port access vlan 20#interface Ethernet0/15 port access vlan 20#interface Ethernet0/16 port access vlan 20#interface Ethernet0/17 port access vlan 20#interface Ethernet0/18 port access vlan 20#interface Ethernet0/19 port access vlan 20#interface Ethernet0/20 port access vlan 20#interface Ethernet0/21 port access vlan 30#interface Ethernet0/22 port access vlan 30#interface Ethernet0/23 port access vlan 30#interface Ethernet0/24 port access vlan 30#interface Ethernet0/25 port access vlan 30#interface Ethernet0/26 port access vlan 30# interface Ethernet0/27 port access vlan 30#interface Ethernet0/28 port access vlan 30#interface Ethernet0/29 port access vlan 30#interface Ethernet0/30 port access vlan 30#interface Ethernet0/31 port access vlan 40#interface Ethernet0/32 port access vlan 40#interface Ethernet0/33 port access vlan 40#interface Ethernet0/34 port access vlan 40#interface Ethernet0/35 port access vlan 40#interface Ethernet0/36 port access vlan 40#interface Ethernet0/37 port access vlan 40#interface Ethernet0/38 port access vlan 40#interface Ethernet0/39 port access vlan 40#interface Ethernet0/40 port access vlan 40#interface Ethernet0/41 port access vlan 40 #interface Ethernet0/42port access vlan 40 #interface Ethernet0/43 port access vlan 40 #interface Ethernet0/44 port access vlan 40 #interface Ethernet0/45 port access vlan 40 #interface Ethernet0/46 port access vlan 40 #interface Ethernet0/47 port access vlan 40 #interface Ethernet0/48 上行口port link-type trunkport trunk permit vlan 1 10 20 30 40 只允许这几个VLAN 标签透传 #interface NULL0 #user-interface aux 0 user-interface vty 0 4 #return<Quidway> 0人了章。

NAT配置实例

Router(config)#interface f0/0

Router(config-if)#ip nat insice

二、 动态NAT配置

如图内部局域网使用的IP是172.16.100.1—172.16.255.254,路由器局域网端口(默认网关)的

Router(config)#interface f0/0

Router(config)#ip address 10.1.1.1 255.255.255.0

Router(config-if)#no shutdown

(2) 定义内部访问列表:

Router(config)#access-list 99 permit 10.1.1.0 0.0.0.255

Router(config)#ip nat inside source static 192.168.100.4 61.159.62.132

Router(config)#ip nat inside source static 192.168.100.5 61.159.62.133

(4)定义合法的IP地址池:

Router(config)#ip nat pool zhou 61.159.62130 61.159.62.190 netmask 255.255.255.192(定

义地址池的名字为zhou)

(5)实现网络地址转换:

Router(config)#ip nat inside source list 99 pool zhou 【overload】(overload:地址复用

(3) 设置复用动态IP:

Router(config)ip nat inside source list 99 interface s0/0 overload(由于直接使用路由器的

NAT实例

1.14.2 私网访问公网典型配置举例(设备二)1. 组网需求一个公司拥有202.38.1.1/24至202.38.1.3/24三个公网IP地址,内部网址为10.110.0.0/16,需要实现如下功能:●内部网络中10.110.10.0/24网段的用户可以访问Internet,其它网段的用户不能访问Internet。

使用的公网地址为202.38.1.2和202.38.1.3。

●对源地址为10.110.10.100的用户按目的地址进行统计,限制用户连接数的上限值为1000,下限值为200,即要求与外部服务器建立的连接数不超过1000,不少于200。

2. 组网图图1-6 私网访问公网典型配置组网3. 配置步骤# 配置IP地址池1,包括两个公网地址202.38.1.2和202.38.1.3。

<Router> system-view[Router] nat address-group 1 202.38.1.2 202.38.1.3# 配置访问控制列表2001,仅允许内部网络中10.110.10.0/24网段的用户可以访问Internet。

[Router] acl number 2001[Router-acl-basic-2001] rule permit source 10.110.10.0 0.0.0.255 [Router-acl-basic-2001] rule deny[Router-acl-basic-2001] quit# 在出接口GigabitEthernet1/2上配置ACL 2001与IP地址池1相关联。

[Router] interface gigabitethernet 1/2[Router-GigabitEthernet1/2] nat outbound 2001 address-group 1[Router-GigabitEthernet1/2] quit# 配置连接限制策略1,对源地址为10.110.10.100的用户按照目的地址进行统计,限制用户连接数的上限值为1000,下限值为200。

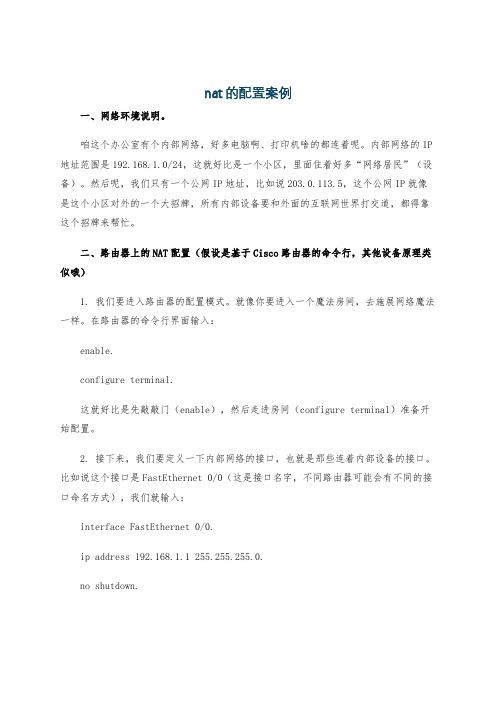

nat的配置案例

nat的配置案例一、网络环境说明。

咱这个办公室有个内部网络,好多电脑啊、打印机啥的都连着呢。

内部网络的IP 地址范围是192.168.1.0/24,这就好比是一个小区,里面住着好多“网络居民”(设备)。

然后呢,我们只有一个公网IP地址,比如说203.0.113.5,这个公网IP就像是这个小区对外的一个大招牌,所有内部设备要和外面的互联网世界打交道,都得靠这个招牌来帮忙。

二、路由器上的NAT配置(假设是基于Cisco路由器的命令行,其他设备原理类似哦)1. 我们要进入路由器的配置模式。

就像你要进入一个魔法房间,去施展网络魔法一样。

在路由器的命令行界面输入:enable.configure terminal.这就好比是先敲敲门(enable),然后走进房间(configure terminal)准备开始配置。

2. 接下来,我们要定义一下内部网络的接口,也就是那些连着内部设备的接口。

比如说这个接口是FastEthernet 0/0(这是接口名字,不同路由器可能会有不同的接口命名方式),我们就输入:interface FastEthernet 0/0.ip address 192.168.1.1 255.255.255.0.no shutdown.这里的“ip address”就是给这个接口设置内部网络的IP地址和子网掩码,“no shutdown”呢,就像是打开这个接口的开关,让它开始工作,不然这个接口就像睡着了一样,没法传递数据。

3. 然后,我们要定义外部网络的接口,这个接口连接着公网。

假设是FastEthernet 0/1,输入:interface FastEthernet 0/1.ip address 203.0.113.5 255.255.255.248.no shutdown.同样的,给这个接口设置公网的IP地址和子网掩码,再把开关打开。

4. 现在,重点来了,配置NAT。

我们要让内部网络的设备能够通过这个公网IP出去访问互联网。

NAT技术详解及配置实例

NAT技术详解及配置实例NAT技术详解及配置实例2007年02⽉26⽇ 22:17:00阅读数:28241NAT作为⼀种减轻IPv4地址空间耗尽速度的⽅法,最早出现在Cisco IOS 11.2版本中。

为什么要使⽤NAT1 内⽹中主机过多,没有⾜够的合法IP地址可⽤。

2 当ISP发⽣变化时,使⽤NAT技术避免了IP地址的重新编址。

3 当两个合并的⽹络中出现了重复地址的时候。

4 利⽤NAT来解决TCP的负载均衡问题。

5 隐藏内部⽹络,增强安全性。

NAT就是将内⽹中使⽤的私有地址转换成可在Internet上进⾏路由的合法地址的技术。

私有地址范围:10.0.0.0 ~ 10.255.255.255172.16.0.0 ~ 172..31.255.255192.168.0.0 ~ 192.168.255.255NAT技术主要分为NAT和PAT。

NAT是从内部本地地址到内部全局地址的⼀对⼀转换。

PAT是从多个内部本地地址到内部全局地址的多对⼀转换。

通过端⼝号确定其多个内部主机的唯⼀性。

NAT术语Inside network:需要翻译成外部地址的内部⽹络。

Outside network:使⽤合法地址进⾏通信的外部⽹络。

Local address:内部⽹络使⽤的地址。

Global address:外部⽹络使⽤的地址。

Inside local address:内部本地地址。

数据在内部⽹络使⽤的地址,⼀般为private ip address。

Inside global address:内部全局地址。

数据为了到达外部⽹络,⽤来代表inside local address的地址,⼀般为ISP提供的合法地址。

Outside local address:外部本地地址,不必是合法地址。

当外部⽹络数据到达内部⽹络,外部⽹络中的主机IP地址与内部⽹络中的主机处在同⼀⽹段时,为防⽌内部主机误认外部主机与⾃⼰在同⼀⽹段⽽⼴播ARP请求,造成⽆法通信,将外部主机的地址转换成外部本地地址之后再与内部主机进⾏通信。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

首先,什么是单口nat,各位,不知道你们遇到过这种情况没有,就是有一条adsl线路,但是每台机器只有一块网卡,想实现所有机器共享上网,你们说怎么办呢?^_^,可以花5块钱再买块网卡,这当然简单了,但是我们做技术的就要想想其他方法,呵呵呵.挑战一下自己.单口nat说白了就是路由上就一个口,还必须要做nat以便访问外网,这和传统的两口nat,一个inside,一个outside的方式不一样了,一个口,一条链路,必须承载两个网络的信息,一个是内网,一个是公网.所以,要求这个口设两个地址,一个与内网交互,一个与isp交互.实际的拓扑是这样的:isp过来的线路直接接入交换机,而不是路由器,路由器也接入交换机的一个口,它的作用只是做nat,把包的原地址和回包的目的地址重新封装一下,如图所示(见原帖),内网主机如果要向外网主机发包,这些包到了路由的以太口后,经过一系列的转换,最终又从以太口出来,到了isp端.下面详细分析一个包的来去流程,这样大家就都明白了.内网一台主机(172.16.1.1)要向公网一个地址发包,他当然是先转发给网关了,所以网关收到了包,按照顺序,路由器先检查策略路由项,然后才走正常路由,现在路由发现,这个包匹配了access-list 101 permit ip 172.16.1.0 0.0.0.255 any这一句,所以他把这个包路由到loopback口.说明一下:loopback之所以叫回环接口,就是因为,到了这个口的包会从这个口出去,立即又回来了,哈哈哈,可能不好理解,因为这是个虚拟口,路由器怎么使唤他都行,所以有这个功能,在这里,包从这个口出去的时候,由于包的来源是以太口(nat inside),出口是loopback口(nat ouside),所以在这个回环口包做了一次nat,源地址被变成池中地址(ip nat pool pool1 192.168.0.2 192.168.0.3)的一个,好,这个nat后的包从环口出去,转了转(俺也实在不知道他到哪儿去转去了),又准备从loopback口再回到路由内部,但是这一次,路由对包不作任何改变,因为nat outside,ip nat inside "source"......只对从路由内部出去的包做nat.好了,现在包的源地址是,比如192.168.0.2,目的地址还是公网的那个你要访问的地址,这个包下一步还要接受路由的检查,由于loopback口没有配置ip policy route-map,所以这次只匹配常规路由,好,看看原帖…………,除了直连路由外,就是缺省路由了(ip route 0.0.0.0 0.0.0.0 192.168.0.6 ),所以他终于把这个包成功路由到了isp.(好累啊).再说说回来的包,外网要给本地的对外地址(192.168.0.2)回应了,本地路由的以太口通过交换机收到了isp发过来的包,由于这个包对于路由器来说是从内向外走得(路由并不知道其实以太连接的是isp),所以要先路由,后nat,好,路由器同样先匹配策略路由,看看原帖.................,他匹配了这一句:access-list 101 permit ip any 192.168.0.0 0.0.0.7,因为原地址是公网地址,也就是"any",所以他路由到loopback口,在环口,这个包又将要被nat一次了,但是,请注意,这里,这个包不符合nat的要求,请看看:ip nat inside source list 10 pool pool1 overload ,access-list 10 permit 172.16.1.0 0.0.0.255,由于这个包的原地址并不在access-list 10所规定的范围内,所以包没有被nat,这也是这个技术最巧妙的地方,这样包保留了原地址的真实性!! 好,这个包又从环口又溜达回来了,注意::!!!由于路由器已经做过nat动作了,所以本身保存了一张nat表,由于包从loopback进来的,所以对于路由器来说是从外流向内,所以路由器要先nat,后路由,所以他要匹配nat表了,好,他检查到目的地址192.168.0.2实际上对应着内部主机172.16.1.1,所以他把包的目的地址nat成172.16.1.1,好, 现在接受路由匹配(好麻烦啊!呵呵),看看...................,由于从loopback 口进入不用匹配策略路由,所以查常规路由,发现目的地址172.16.1.1存在于直连路由中,所以最终发到了以太口,最终到达目的主机:172.16.1.1.对于adsl单网卡代理,也是同样的道理,只不过路由器还成了主机而已,而且装了些代理软件,比如ccproxy,这些软件的功能就是和上述的路由器一样,实现单口nat.单接口NAT配置实例精典,转贴大家测试下单接口NA T配置实例条件:1、IOS在12.1(5)T9及以上版本。

更低版本未做验证。

2、至少具有两个或多个ISP提供的的global地址。

实现思路:1、将ISP提供的地址作为secondary地址配置在以太接口上。

该以太接口同时作为inside接口。

作为内部主机的网关。

2、创建一个loopback接口做为nat的outside.3、使用route-map,强行将内部网出去的数据包及从外部返回的对应数据包路由到loopback 接口。

实例:拓朴如下图所示:配置如下:interface Loopback0ip address 172.16.2.254 255.255.255.252ip nat outside!//创建一个loopback接口,并作为NA T outside接口。

interface Ethernet0ip address 192.168.0.1 255.255.255.248 secondaryip address 172.16.1.254 255.255.255.0ip Nat insideip policy route-map rm-nat!//在E0接口上配置172.16.1.254做为IP,同时将ISP提供的地址做为Secondary地址。

e0做为inside接口。

在本接口上应用rm-nat这个route-mapip nat pool pool1 192.168.0.2 192.168.0.3 prefix-length 29ip nat inside source list 10 pool pool1 overload//常规NA T配置ip classlessip route 0.0.0.0 0.0.0.0 192.168.0.6ip route 172.16.1.0 255.255.255.0 Ethernet0access-list 10 permit 172.16.1.0 0.0.0.255//配置路由及NA T所需要的access-listaccess-list 101 permit ip 172.16.1.0 0.0.0.255 anyaccess-list 101 permit ip any 192.168.0.0 0.0.0.7//配置route-map所需要的acl。

第一句匹配出去的包,第二句匹配返回的包。

route-map rm-nat permit 10match ip address 101set ip next-hop 172.16.2.254//配置所需要的route-map,凡是满足access-list 101条件的包均被转发到172.16.2.254(loopback0接口)。

单接口NAT配置实例条件:1、I OS在12.1(5)T9及以上版本。

更低版本未做验证。

2、至少具有两个或多个ISP提供的的global地址。

实现思路:1、将ISP提供的地址作为secondary地址配置在以太接口上。

该以太接口同时作为inside接口。

作为内部主机的网关。

2、创建一个loopback接口做为nat的outside.3、使用route-map,强行将内部网出去的数据包及从外部返回的对应数据包路由到loopback接口。

实例:拓朴如下图所示:配置如下:interface Loopback0ip address 172.16.2.254 255.255.255.252ip nat outside!//创建一个loopback接口,并作为NAT outside接口。

interface Ethernet0ip address 192.168.0.1 255.255.255.248 secondaryip address 172.16.1.254 255.255.255.0ip Nat insideip policy route-map rm-nat!//在E0接口上配置172.16.1.254做为IP,同时将ISP提供的地址做为Secondary地址。

e0做为inside接口。

在本接口上应用rm-nat这个route-mapip nat pool pool1 192.168.0.2 192.168.0.3 prefix-length 29ip nat inside source list 10 pool pool1 overload//常规NAT配置ip classlessip route 0.0.0.0 0.0.0.0 192.168.0.6ip route 172.16.1.0 255.255.255.0 Ethernet0access-list 10 permit 172.16.1.0 0.0.0.255//配置路由及NAT所需要的access-listaccess-list 101 permit ip 172.16.1.0 0.0.0.255 anyaccess list 101 permit ip any 192.168.0.0 0.0.0.7//配置route-map所需要的acl。

第一句匹配出去的包,第二句匹配返回的包。

route-map rm-nat permit 10match ip address 101set ip next-hop 172.16.2.254//配置所需要的route-map,凡是满足access-list 101条件的包均被转发到172.16.2.254(loopback0接口)。

Router#show r00:07:45: %SYS-5-CONFIG_I: Configured from console by consoleunBuilding configuration...Current configuration : 1046 bytes!version 12.2service timestamps debug uptimeservice timestamps log uptimeno service password-encryptionno service dhcp!hostname Router!!mmi polling-interval 60no mmi auto-configureno mmi pvcmmi snmp-timeout 180ip subnet-zero!!!!!!//创建一个loopback接口,并作为NAT inside接口//并在此接口上,应用rm-nat这个route-mapinterface Loopback0ip address 172.16.1.1 255.255.255.255ip nat insideip policy route-map rm-nat!//在E0接口上配置152.104.160.69做为IP,同时将内网地址做为Secondary地址。