华为配置内网用户通过NAT地址池方式访问Internet外网

华为防火墙NAT配置命令

私网用户通过NAPT方式访问Internet(备注:在这种环境中,外网只能ping通外网口,公网没有写入到内网的路由,所以前提是内网只能ping通外网口,但走不到外网口以外的网络,做了NAT之后,内网可以通外网任何网络,但是外网只能ping到本地内网的外网口。

)本例通过配置NAPT功能,实现对少量公网IP地址的复用,保证公司员工可以正常访问Internet。

组网需求如图1所示,某公司内部网络通过USG9000与Internet相连,USG9000作为公司内网的出口网关。

由于该公司拥有的公网IP地址较少(202.169.1.21~202.169.1.25),所以需要利用USG9000的NAPT功能复用公网IP地址,保证员工可以正常访问Internet。

图1 配置私网用户通过NAPT方式访问Internet组网图配置思路1.完成设备的基础配置,包括配置接口的IP地址,并将接口加入安全区域。

2.配置安全策略,允许私网指定网段访问Internet。

3.配置NAT地址池和NAT策略,对指定流量进行NAT转换,使私网用户可以使用公网IP地址访问Internet。

4.配置黑洞路由,防止产生路由环路。

操作步骤1.配置USG9000的接口IP地址,并将接口加入安全区域。

# 配置接口GigabitEthernet 1/0/1的IP地址。

<USG9000> system-view[USG9000] interface GigabitEthernet 1/0/1[USG9000-GigabitEthernet1/0/1] ip address 10.1.1.10 24[USG9000-GigabitEthernet1/0/1] quit# 配置接口GigabitEthernet 1/0/2的IP地址。

[USG9000] interface GigabitEthernet 1/0/2[USG9000-GigabitEthernet1/0/2] ip address 202.169.1.1 24[USG9000-GigabitEthernet1/0/2] quit# 将接口GigabitEthernet 1/0/1加入Trust区域。

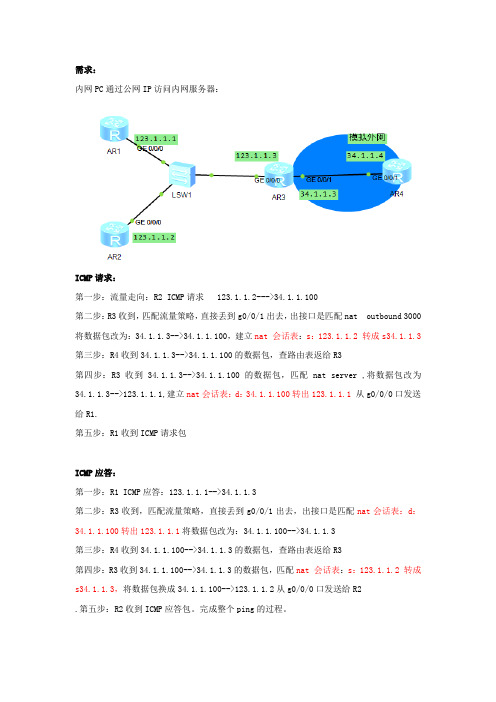

华为-内网PC 通过公网IP访问内网服务器--配置

需求:内网PC通过公网IP访问内网服务器:ICMP请求:第一步:流量走向:R2 ICMP请求 123.1.1.2--->34.1.1.100第二步:R3收到,匹配流量策略,直接丢到g0/0/1出去,出接口是匹配nat outbound 3000 将数据包改为:34.1.1.3-->34.1.1.100,建立nat 会话表:s:123.1.1.2 转成s34.1.1.3 第三步:R4收到34.1.1.3-->34.1.1.100的数据包,查路由表返给R3第四步:R3收到34.1.1.3-->34.1.1.100 的数据包,匹配nat server ,将数据包改为34.1.1.3-->123.1.1.1,建立nat会话表:d:34.1.1.100转出123.1.1.1 从g0/0/0口发送给R1.第五步:R1收到ICMP请求包ICMP应答:第一步:R1 ICMP应答:123.1.1.1-->34.1.1.3第二步:R3收到,匹配流量策略,直接丢到g0/0/1出去,出接口是匹配nat会话表:d:34.1.1.100转出123.1.1.1将数据包改为:34.1.1.100-->34.1.1.3第三步:R4收到34.1.1.100-->34.1.1.3的数据包,查路由表返给R3第四步:R3收到34.1.1.100-->34.1.1.3的数据包,匹配nat 会话表:s:123.1.1.2 转成s34.1.1.3,将数据包换成34.1.1.100-->123.1.1.2从g0/0/0口发送给R2.第五步:R2收到ICMP应答包。

完成整个ping的过程。

主要R3的配置如下:其余路由器都是基本配置#acl number 3000 //内网通过公网IP访问时outbound aclrule 10 permit ip source 123.1.1.2 0 destination 34.1.1.100 0acl number 3001 //用于流量策略的aclrule 20 permit ip source 123.1.1.2 0 destination 34.1.1.100 0 //icmp请求时匹配 rule 40 permit ip source 123.1.1.1 0 destination 34.1.1.3 0 //icmp应答是匹配#traffic classifier c1 operator orif-match acl 3001#traffic behavior b1redirect ip-nexthop 34.1.1.4#traffic policy p1classifier c1 behavior b1 //匹配acl的流量强制下一跳为34.1.1.4#aaaauthentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain defaultdomain default_adminlocal-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$local-user admin service-type http#firewall zone Localpriority 15#interface GigabitEthernet0/0/0ip address 123.1.1.3 255.255.255.0traffic-policy p1 inbound // 内网接口的inbound方向应用#interface GigabitEthernet0/0/1ip address 34.1.1.3 255.255.255.0nat server protocol icmp global 34.1.1.100 inside 123.1.1.1 nat outbound 3000#。

华为路由器L2TPVPN配置案例

华为路由器L2TPVPN配置案例为了实现远程访问内部网络资源的需求,我们可以使用华为路由器的L2TPVPN功能。

本文将提供一个简单的案例来演示如何配置L2TPVPN。

以下是详细的步骤:1. 首先,我们需要登录到华为路由器的Web管理界面。

在浏览器中输入路由器的IP地址,并使用管理员账号和密码登录。

2.在管理界面中,找到“VPN”选项,并点击“VPN服务器”子选项。

这将打开L2TPVPN服务器的配置页面。

在这个页面上,可以配置L2TPVPN服务器的相关参数。

3.在配置页面中,我们首先需要启用L2TPVPN功能。

找到“L2TPVPN服务开关”选项,在选项旁边的复选框中打勾以启用。

然后,点击“应用”按钮保存更改。

4.接下来,我们要配置L2TPVPN服务器的IP地址池。

找到“IP地址池”选项,在选项旁边的复选框中打勾以启用。

然后,点击“添加”按钮添加一个新的IP地址池。

5.在添加IP地址池的界面中,输入一个名称来标识该IP地址池。

在“首地址”和“末地址”字段中,输入IP地址的范围。

然后,点击“应用”按钮保存更改。

7.在L2TPVPN服务器的配置页面上,还有其他一些可选的设置,如DNS服务器和MTU值。

根据需要进行配置,并点击“应用”按钮保存更改。

8.配置完成后,我们需要为L2TPVPN服务器指定一个用户。

找到“VPN用户信息”选项,在选项旁边的复选框中打勾以启用。

然后,点击“添加”按钮添加一个新的VPN用户。

9.在添加VPN用户的界面中,输入一个用户名和密码来标识该用户。

在“所在组”字段中,选择用户所属的用户组。

然后,点击“应用”按钮保存更改。

10.配置完成后,我们需要重启L2TPVPN服务器以应用所有更改。

找到“重启”选项,在选项旁边的复选框中打勾以启用。

然后,点击“应用”按钮重启服务器。

11.配置完成后,我们可以使用L2TPVPN客户端来连接到服务器。

将VPN客户端配置为使用服务器的IP地址、预共享密钥、用户名和密码等参数。

利用NAT实现外网主机访问内网服务器要点

利用NAT实现外网主机访问内网服务器要点NAT(Network Address Translation)是一种网络协议,它允许将一个或多个私有IP地址映射到一个公共IP地址。

利用NAT来实现外网主机访问内网服务器可以采取如下要点:1.配置NAT设备:在网络中的边界设备(如路由器、防火墙等)上配置NAT规则,将外部IP地址映射到内部服务器的IP地址。

这可以通过在NAT设备上创建端口映射、地址映射或绑定多个公共IP地址来实现。

2.设置端口映射:为了实现外网主机访问内网服务器,需要将NAT设备上的外部端口映射到内部服务器的特定端口上。

这可以通过在NAT设备上创建端口映射规则来实现。

例如,将外部IP地址的80端口映射到内部服务器的80端口,使得外网主机可以通过访问公共IP地址的80端口来访问内网服务器。

3.配置防火墙规则:为了确保访问的安全性,需要在NAT设备上配置防火墙规则,限制外网主机对内网服务器的访问。

可以根据需要限制访问的源IP地址、端口等。

这样可以防止未经授权的外部主机访问内部服务器。

4.动态DNS:如果内网服务器的IP地址是动态分配的,则需要使用动态DNS服务来保证外网主机可以通过域名访问内网服务器。

动态DNS服务会将内网服务器的IP地址与域名进行绑定,并定期更新IP地址,使得外网主机可以根据域名找到内网服务器。

5.VPN隧道:如果安全性要求较高,可以考虑通过建立VPN隧道来实现外网主机访问内网服务器。

VPN隧道可以提供加密和身份验证等功能,确保通信的安全性。

在此配置下,外网主机需要先建立VPN连接,然后才能访问内网服务器。

6.网络地址转换:在进行NAT配置时,需要确保内网服务器的IP地址与外网主机所在的网络地址不发生冲突。

可以通过使用私有IP地址范围(如10.0.0.0/8、172.16.0.0/12、192.168.0.0/16)来避免地址冲突。

此外,还需确保NAT设备能够正确转换内外网地址。

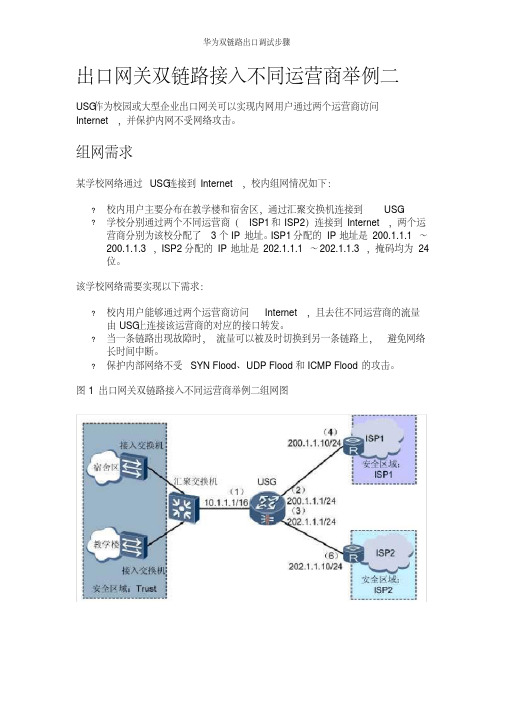

华为双链路出口调试步骤

出口网关双链路接入不同运营商举例二USG作为校园或大型企业出口网关可以实现内网用户通过两个运营商访问Internet,并保护内网不受网络攻击。

组网需求某学校网络通过USG连接到Internet,校内组网情况如下:?校内用户主要分布在教学楼和宿舍区,通过汇聚交换机连接到USG。

?学校分别通过两个不同运营商(ISP1和ISP2)连接到Internet,两个运营商分别为该校分配了3个IP地址。

ISP1分配的IP地址是200.1.1.1~200.1.1.3,ISP2分配的IP地址是202.1.1.1~202.1.1.3,掩码均为24位。

该学校网络需要实现以下需求:?校内用户能够通过两个运营商访问Internet,且去往不同运营商的流量由USG上连接该运营商的对应的接口转发。

?当一条链路出现故障时,流量可以被及时切换到另一条链路上,避免网络长时间中断。

?保护内部网络不受SYN Flood、UDP Flood和ICMP Flood的攻击。

图1 出口网关双链路接入不同运营商举例二组网图(1)接口号:GigabitEthernet0/0/0IP地址:10.1.1.1/16安全区域:Trust 接口(1)是连接内网汇聚交换机的接口。

校内用户分配到网段为10.1.0.0/16的私网地址和DNS服务器地址100.1.1.1/24,部署在Trust区域。

(2)接口号:GigabitEthernet0/0/2IP地址:200.1.1.1/24安全区域:ISP1安全优先级:15 接口(2)是连接ISP1的接口,去往ISP1所属网段的数据通过接口(2)转发。

(3)接口号:GigabitEthernet5/0/0IP地址:202.1.1.1/24安全区域:ISP2安全优先级:20 接口(3)是连接ISP2的接口。

去往ISP2所属网段的数据通过接口(3)转发。

(4)接口号:GigabitEthernet0/0/0IP地址:200.1.1.10/24 接口(4)是ISP1端与USG 相连的接口。

华为网络防火墙设置

华为网络防火墙设置1.配置要求:1. 实现防火墙域的管理,其中内网接入TRUST域,外网接入UNTRUST域,服务器接入DMZ域。

2. 内网设备之间采用OSPF协议,FW1防火墙与外网路由器AR1之间采用静态路由。

3. 防火墙使用NAT完成内网的地址转换,实现内网用户对Internet(AR1仿真)的访问。

4. 外网用户可以通过目的NAT技术访问服务器。

5. 办公楼用户PC1只能在工作日访问外网,可以随时访问DMZ。

6. 实训楼用户PC2只能访问DMZ域中的服务器,不能访问外网。

7. 教学楼用户客户端只能访问服务器的FTP服务。

2.配置的拓扑图拓扑图3.IP地址规划:4、主要配置命令:一、S1(交换机1)的配置:sysnameS1#vlanbatch 10 20 30 40#interfaceVlanif1#interfaceVlanif10ip address 172.168.12.255 255.255.252.0 #interfaceVlanif20ip address 172.168.16.255 255.255.254.0 #interfaceVlanif30ip address 172.168.18.254 255.255.255.0 #interfaceVlanif40ip address 172.16.1.2 255.255.255.248 #interfaceMEth0/0/1#interfaceGigabitEthernet0/0/1port link-type accessport default vlan 10#interfaceGigabitEthernet0/0/2port link-type accessport default vlan 20#interfaceGigabitEthernet0/0/3port link-type accessport default vlan 30#interfaceGigabitEthernet0/0/4#interfaceGigabitEthernet0/0/24port link-type accessport default vlan 40#interfaceNULL0#ospf1area 0.0.0.0network 172.16.1.2 0.0.0.0network 172.168.16.255 0.0.0.0network 172.168.12.255 0.0.0.0network 172.168.18.254 0.0.0.0#iproute-static 0.0.0.0 0.0.0.0 172.16.1.1二、S2(交换机2)的配置:sysnames2#vlanbatch 10 20#interfaceVlanif10ip address 172.16.2.2 255.255.255.252#interfaceVlanif20ip address 172.168.200.30 255.255.255.224 #interfaceMEth0/0/1#interfaceGigabitEthernet0/0/1port link-type accessport default vlan 20#interfaceGigabitEthernet0/0/2#interfaceGigabitEthernet0/0/24port link-type accessport default vlan 10#interfaceNULL0#ospf10area 0.0.0.0network 172.168.200.30 0.0.0.0network 172.16.2.2 0.0.0.0#iproute-static 0.0.0.0 0.0.0.0 172.16.2.1三、R1(路由器)配置:interfaceEthernet0/0/0ip address 202.100.17.1 255.255.255.240 #interfaceLoopBack0ip address 1.1.1.17 255.255.255.255#iproute-static 172.168.200.0 255.255.255.0 202.100.17.2四、FW(防火墙)的配置:1.接口配置。

华为防火墙-USG6000-全图化Web典型配置案例(V4.0)

文档版本V4.0发布日期2016-01-20登录Web 配置界面Example9:应用控制(限制P2P 流量、禁用QQ )Example8:基于用户的带宽管理Example7:SSL VPN 隧道接入(网络扩展)Example6:客户端L2TP over IPSec 接入(VPN Client/Windows/Mac OS/Android/iOS )Example5:点到多点IPSec 隧道(策略模板)Example4:点到点IPSec 隧道Example3:内外网用户同时通过公网IP 访问FTP 服务器Example2:通过PPPoE 接入互联网Example1:通过静态IP 接入互联网目录341118263651116131141组网图缺省配置管理接口 GE0/0/0IP 地址 192.168.0.1/24 用户名/密码admin/Admin@123登录Web 配置界面6~810及以上配置登录PC 自动获取IP 地址1在浏览器中输入https://接口IP 地址:port2输入用户名/密码3Firewall192.168.0.*GE0/0/0192.168.0.1/24网口局域网内所有PC都部署在10.3.0.0/24网段,均通过DHCP动态获得IP地址。

企业从运营商处获取的固定IP地址为1.1.1.1/24。

企业需利用防火墙接入互联网。

项目数据说明DNS服务器 1.2.2.2/24 向运营商获取。

网关地址 1.1.1.254/24 向运营商获取。

23配置外网接口 参数45配置内网接口参数6123配置内网接口GE1/0/2的DHCP 服务,使其为局域网内的PC 分配IP 地址412134配置允许内网IP地址访问外网241新建源NAT ,实现内网用户正常访问Internet531、检查接口GigabitEthernet 1/0/1(上行链路)的连通性。

1查看接口状态是否为Up。

2、在内网PC上执行命令ipconfig /all,PC正确分配到IP地址和DNS地址。

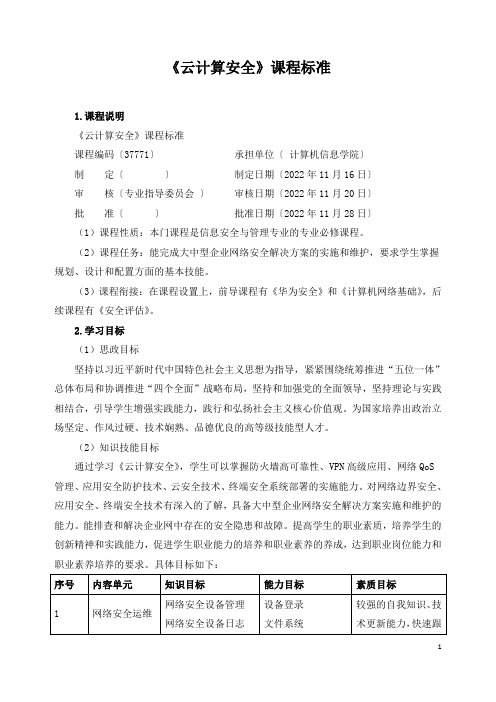

《云计算安全》课程标准

《云计算安全》课程标准1.课程说明《云计算安全》课程标准课程编码〔37771〕承担单位〔计算机信息学院〕制定〔〕制定日期〔2022年11月16日〕审核〔专业指导委员会〕审核日期〔2022年11月20日〕批准〔〕批准日期〔2022年11月28日〕(1)课程性质:本门课程是信息安全与管理专业的专业必修课程。

(2)课程任务:能完成大中型企业网络安全解决方案的实施和维护,要求学生掌握规划、设计和配置方面的基本技能。

(3)课程衔接:在课程设置上,前导课程有《华为安全》和《计算机网络基础》,后续课程有《安全评估》。

2.学习目标(1)思政目标坚持以习近平新时代中国特色社会主义思想为指导,紧紧围绕统筹推进“五位一体”总体布局和协调推进“四个全面”战略布局,坚持和加强党的全面领导,坚持理论与实践相结合,引导学生增强实践能力,践行和弘扬社会主义核心价值观。

为国家培养出政治立场坚定、作风过硬、技术娴熟、品德优良的高等级技能型人才。

(2)知识技能目标通过学习《云计算安全》,学生可以掌握防火墙高可靠性、VPN高级应用、网络QoS管理、应用安全防护技术、云安全技术、终端安全系统部署的实施能力。

对网络边界安全、应用安全、终端安全技术有深入的了解,具备大中型企业网络安全解决方案实施和维护的能力。

能排查和解决企业网中存在的安全隐患和故障。

提高学生的职业素质,培养学生的创新精神和实践能力,促进学生职业能力的培养和职业素养的养成,达到职业岗位能力和职业素养培养的要求。

具体目标如下:3.课程设计本课程以实践形式设计,实践重视学生知识结构的拓展,培养学生应用课程中所学到的技术解决生产实践问题能力,促进学生专业能力的发展,提高学生的实践和探究能力。

实践课程以学生为主体,根据学生个体的专业背景和接受能力,采用课堂教学讲述法、现场教学法、实验教学法等多种教学方法,引导学生了解本门课程的特点,使学生掌握课程的学习方法,并为学生今后参加生产实践等养成良好的学习习惯。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

配置内网用户通过NAT地址池方式访问Internet外网的示例

规格

适用于所有版本、所有形态的AR路由器。

组网需求

如图1所示,内网用户通过路由器的NAT地址池方式来访问Internet。

图1 配置通过NAT地址池方式访问Internet

操作步骤

1.配置Router。

2.#

3.vlan batch 100

4.#

5.a cl number 2000 //配置允许进行NAT转换的内网地址段

6.rule 5 permit source 192.168.20.0 0.0.0.255

7.#

8.nat address-group 1 202.169.10.100 202.169.10.200 //配置NAT地址池

9.#

10.interface vlanif100 //配置内网网关的IP地址

11. ip address 192.168.20.1 255.255.255.0

12.#

13.interface Ethernet2/0/0

14. port link-type access

15. port default vlan 100

16.#

17.interface GigabitEthernet3/0/0

18. ip address 202.169.10.1 255.255.255.0

19. nat outbound 2000 address-group 1 //在出接口上配置NAT Outbound

20.#

21. ip route-static 0.0.0.0 0.0.0.0 202.169.10.2 //配置默认路由

22.验证配置结果。

# 执行命令display nat outbound,查看NAT Outbound的配置信息。

# 内网用户可以通过路由器的NAT地址池方式来访问Internet。