第七章 ACL与NAT

Firewall Security

GRE协议特点: 机制简单,对隧道两端设备的CPU负担小 不提供数据的加密 不对数据源进行验证 不保证报文正确达到目的地 不提供流量控制和QOS特性 多协议的本地网可以通过单一协议的骨干网实 现传输 将一些不能连续的子网连接起来,用于组建 VPN

GRE报文格式详解

GRE头部的长度为4~20字节 (GRE头部结构参照RFC1701定义)

?机制简单对隧道两端设备的cpu负担小?不提供数据的加密?不对数据源进行验证?不保证报文正确达到目的地?不提供流量控制和qos特性?多协议的本地网可以通过单一协议的骨干网实现传输?将一些不能连续的子网连接起来用于组建vpngre报文格式详解gre头部的长度为420节字节gre头部结构参照rfc1701定义012345678910111213141516232431crkss递归控制标志位版本协议类型1前4字节是必须出现的2第520字节将根据第1字节的相关bit位信息可选出现

Windows ACL列表例

利用ACL列表实现对个人文件夹进行保护。

选择需要保护的个人文件夹, 建立二级目录/lab6/wuwei

二、NAT (地址转换)介绍

NAT英文全称是“Network Address Translation”,中 文意思是“网络地址转换”,它是一个IETF(Internet Engineering Task Force, Internet工程任务组)标准, 允许一个整体机构以一个公用IP(Internet Protocol) 地址出现在Internet上。顾名思义,它是一种把内部私 有网络地址(IP地址)翻译成合法网络IP地址的技术。

实例

查看文件夹的访问权限

cacls D:\student cacls D:\student /T /E /C /P student :F cacls D:\student/T /E /C /R u01

acl规则范文范文

acl规则范文范文ACL(Access Control List,访问控制列表)是一种用于网络设备上的访问控制机制,它定义了针对网络流量的策略规则。

ACL规则范文包括了所需的网络环境、实施的主要目的以及具体的规则内容。

网络环境:公司内部局域网(LAN)与外部互联网的连接,公司拥有一台核心路由器用于连接内外网络,并管理流量。

主要目的:保护公司网络资源安全,控制内部员工访问外部互联网的行为,以保证公司信息安全。

同时,根据不同用户对外部资源的需求,提供有限的网络访问权限,以防止网络资源滥用。

ACL规则内容:1.基于IP地址的规则:a.允许内部网络(192.168.0.0/16)的主机访问外部互联网。

b.阻止来自外部互联网的黑名单IP地址的访问。

c.允许来自外部互联网的指定白名单IP地址的访问。

2.基于端口的规则:a.阻止内部网络主机访问指定的外部端口(例如违禁端口)。

b. 允许内部网络主机访问指定的外部端口(例如Web服务器的80端口)。

3.基于协议的规则:a.根据需求开放或关闭特定协议的访问权限,如ICMP、FTP、SSH等。

b.拦截传输层协议中携带有恶意负载的流量,确保网络安全。

4.基于时间的规则:a.根据不同时间段,限制或允许一些用户或主机的访问。

b.针对特定活动时间段(如夜间)增加额外的安全措施。

5.DHCP规则:a.阻止外部DHCP服务器提供IP地址给公司内部主机。

b.只允许公司内部DHCP服务器提供IP地址给内部主机。

6.VPN规则:a.允许远程用户通过VPN接入公司内部网络。

b.限制外部VPN用户的访问权限,只允许访问特定资源。

7.NAT规则:a.配置网络地址转换规则,实现内部网络主机与外部互联网之间的通信。

8.审计规则:a.配置ACL规则,以便实时或定期审计网络流量,检测潜在的安全威胁。

以上仅为ACL规则范文的基本要点,具体规则根据实际需求进行调整。

在配置ACL规则时,应充分考虑网络安全,避免误判合法流量,确保网络资源和数据的保密性、完整性和可用性。

《网络设备配置与管理》 教案 认识网络访问控制及地址转换

《网络设备配置与管理》教案——认识网络:访问控制及地址转换教案概述:本教案旨在帮助学生理解网络中的访问控制以及地址转换的概念和原理。

通过学习,学生将能够掌握网络访问控制列表的配置和使用,以及理解网络地址转换(NAT)的工作原理和配置方法。

教学目标:1. 了解访问控制列表(ACL)的基本概念和作用。

2. 学会配置基本ACL并应用到网络设备上。

3. 掌握网络地址转换(NAT)的概念和分类。

4. 学会配置NAT并解决内网访问外网的问题。

5. 能够分析并解决常见的访问控制和地址转换问题。

教学内容:一、访问控制列表(ACL)概述1. ACL的概念2. ACL的类型与编号3. ACL的匹配条件4. ACL的应用位置二、ACL的配置与管理1. 基本ACL的配置步骤2. 高级ACL的配置步骤3. ACL的调度与管理4. ACL的调试与监控三、网络地址转换(NAT)1. NAT的概念与作用2. NAT的类型与工作原理3. NAT的配置方法4. NAT的优缺点及适用场景四、NAT的高级应用1. PAT(端口地址转换)2. NAT Overload3. 负向NAT4. NAT与其他网络技术(如VPN、防火墙)的结合应用五、案例分析与实战演练1. 案例一:企业内网访问外网资源的安全控制2. 案例二:NAT解决内网设备访问外网问题3. 案例三:复杂网络环境下的NAT配置与应用4. 案例四:ACL与NAT在实际网络中的综合应用教学方法:1. 理论讲解:通过PPT、教材等辅助材料,系统讲解访问控制和地址转换的相关知识。

2. 实操演示:现场演示ACL和NAT的配置过程,让学生直观地了解实际操作。

3. 案例分析:分析实际案例,让学生学会将理论知识应用于实际工作中。

4. 互动问答:课堂上鼓励学生提问,解答学生关于访问控制和地址转换的疑问。

5. 课后作业:布置相关练习题,巩固学生所学知识。

教学评估:1. 课堂问答:检查学生对访问控制和地址转换的理解程度。

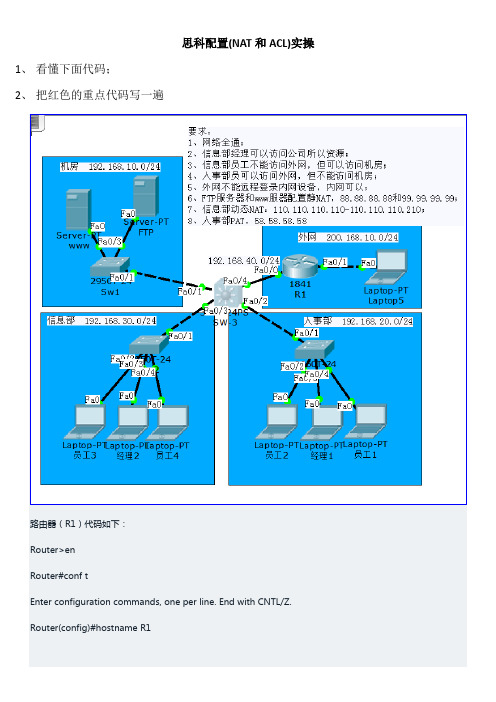

思科配置——NAT和ACL

思科配置(NAT和ACL)实操1、看懂下面代码;2、把红色的重点代码写一遍R1(config)#interface f0/0R1(config-if)#no shutdownR1(config-if)#R1(config-if)#ip add 192.168.40.1 255.255.255.0R1(config-if)#exitR1(config)#interface f0/1R1(config-if)#no shutdownR1(config-if)#ip add 200.168.10.1 255.255.255.0R1(config-if)#R1(config-if)#exitR1(config)#router rip 动态路由配置R1(config-router)#network 192.168.40.0R1(config-router)#network 200.168.10.0R1(config-router)#exitR1(config)#line vty 0 4R1(config-line)#password 123R1(config-line)#loginR1(config-line)#exitR1(config)#enable password 123R1(config)#ip access-list extended NOtelnet 禁止外网远程登录R1(config-ext-nacl)#denyR1(config-ext-nacl)#deny tcp any any eq 23R1(config-ext-nacl)#permit ip any anyR1(config-ext-nacl)#exitR1(config)#interface f0/1R1(config-if)#ip access-group NOtelnet inR1(config)#ip nat inside source static 192.168.10.10 88.88.88.88 静态NATR1(config)#ip nat inside source static 192.168.10.20 99.99.99.99R1(config)#R1(config)#access-list 10 permit 192.168.30.0 0.0.0.255 动态NATR1(config)#ip nat pool XXB 110.110.110.110 110.110.110.210 netmask 255.255.255.0 R1(config)#ip nat inside source list 10 pool XXBR1(config)#R1(config)#access-list 20 permit 192.168.20.0 0.0.0.255 PATR1(config)#ip nat pool RSB 58.58.58.58 58.58.58.58 netmask 255.255.255.0R1(config)#ip nat inside source list 20 pool RSB overloadR1(config)#R1(config)#interface f0/0R1(config-if)#ip nat insideR1(config-if)#exitR1(config)#interface f0/1R1(config-if)#ip nat outside三层交换机(SW-3)代码如下:Switch>Switch>enSwitch#conf tSwitch(config)#hostname SW-3SW-3(config)#SW-3(config)#interface range f0/1-4SW-3(config-if-range)#no switchportSW-3(config-if-range)#SW-3(config-if-range)#exitSW-3(config)#SW-3(config)#interface f0/1SW-3(config-if)#ip address 192.168.10.1 255.255.255.0 SW-3(config-if)#exitSW-3(config)#interface f0/2SW-3(config-if)#ip address 192.168.20.1 255.255.255.0 SW-3(config-if)#exitSW-3(config)#interface f0/3SW-3(config-if)#ip address 192.168.30.1 255.255.255.0 SW-3(config-if)#exitSW-3(config)#interface f0/4SW-3(config-if)#ip address 192.168.40.2 255.255.255.0 SW-3(config-if)#exitSW-3(config)#ip routingSW-3(config)#router ripSW-3(config-router)#network 192.168.10.0SW-3(config-router)#network 192.168.20.0SW-3(config-router)#network 192.168.30.0SW-3(config-router)#network 192.168.40.0SW-3(config-router)#exitSW-3(config)#SW-3(config)#ip access-list extended JFACL 信息部员工可以访问机房,人事部员不能访问机房SW-3(config-ext-nacl)#permit ip 192.168.30.0 0.0.0.255 192.168.10.0 0.0.0.255SW-3(config-ext-nacl)#deny ip 192.168.20.0 0.0.0.255 192.168.10.0 0.0.0.255SW-3(config-ext-nacl)#permit ip any anySW-3(config-ext-nacl)#exit、信息部员工不能访问外网,但可以访问机房;4、人事部员可以访问外网,但不能访问机房;SW-3(config)#interface f0/1SW-3(config-if)#ip access-group JFACL outSW-3(config-if)#exitSW-3(config)#SW-3(config)#ip access-list extended WWACL 人事部和信息部经理可以访问外网,信息部不能访问外网SW-3(config-ext-nacl)#permit ip 192.168.20.0 0.0.0.255 200.168.10.0 0.0.0.255SW-3(config-ext-nacl)#permit ip host 192.168.30.20 200.168.10.0 0.0.0.255SW-3(config-ext-nacl)#deny ip 192.168.30.0 0.0.0.255 200.168.10.0 0.0.0.255 SW-3(config-ext-nacl)#permit ip any anySW-3(config-ext-nacl)#exitSW-3(config)#SW-3(config)#interface f0/4SW-3(config-if)#ip access-group WWACL out。

acl在nat中的作用(一)

acl在nat中的作用(一)ACL在NAT中的作用什么是ACL(Access Control List)ACL是一种用于控制网络流量的机制,它定义了网络上设备处理数据包的规则。

ACL可用于过滤某些特定类型的流量,同时也可以用于限制特定流量的源和目标。

在网络设备中,ACL通常由一条条规则组成,每条规则都包含一些条件来匹配数据包和一些操作来控制该数据包的处理方式。

ACL在NAT中的作用ACL在NAT(Network Address Translation)中起着重要的作用,它能够帮助我们更好地管理和保护我们的网络。

以下是ACL在NAT中的一些作用:1.限制访问:ACL可以配置为只允许特定的IP地址或IP地址范围访问特定的网络资源。

通过ACL,我们可以限制访问某些敏感信息或重要的网络设备。

2.保护内部网络:ACL可以配置为只允许特定的IP地址或IP地址范围从外部网络访问内部网络。

这样一来,我们可以防止外部网络中的未经授权的用户访问我们的内部网络,提高安全性。

3.过滤流量:ACL可以过滤特定类型的流量,例如某些危险的协议或恶意的流量。

通过ACL,我们可以限制某些危险流量的进入,从而保护我们的网络免受攻击。

4.调整流量优先级:ACL可以配置为根据特定的条件调整流量的处理方式。

例如,我们可以使用ACL设置某些流量的优先级,确保重要的流量具有更高的带宽和更低的延迟。

5.实现端口转发:ACL可以帮助我们实现端口转发,将外部网络上的请求转发到内部网络的特定设备或服务器。

通过ACL的配置,我们可以将特定的端口映射到内部网络的地址上,提供服务或应用程序的访问。

总结ACL在NAT中扮演着重要的角色,通过ACL的配置,我们可以更好地管理和保护我们的网络。

通过限制访问、保护内部网络、过滤流量、调整流量优先级以及实现端口转发,ACL可以帮助我们提高网络的安全性和性能。

总之,ACL是网络管理中不可或缺的一部分,在NAT中的应用尤为重要。

第七章 NAT协议配置

本章重点

• 本章是整个企业网络构建核心所在,要求 学员熟练掌握所有涉及到的知识点

7.1.4 配置静态NAT

7.1.5 配置动态NAT

• • • • • • 配置动态 NAT 1. 确定可用的公有 IP 地址池。 2. 创建访问控制列表 (ACL),以标识需要转换的主机。 3. 将接口指定为内部接口或外部接口。 4. 将访问列表与地址池关联起来。 配置动态 NAT 十分重要的一点是使用标准访问控制 列表 (ACL)。标准 ACL 用于指定需要转换的主机范 围。这一工作可通过 permit 或 deny 语句来完成。 ACL 可包含一个完整网络,一个子网,也可只包含 一台具体主机。ACL 可以只包含单独一行,也可能 包含多条 permit 和 deny 语句。

7.1.2 NAT的实现方式

• • NAT 可以静态配置也可以动态配置。 静态 NAT 将一个内部本地地址映射为一个全局或公有地址。这样的映射 可确保特定的内部本地地址始终与同一公有地址相关联。静态 NAT 可确 保外部设备始终能到达内部设备。例如向外界开放的 Web 服务器和 FTP 服务器。 动态 NAT 使用可用的 Internet 公有地址池,然后将池中的地址分配给内 部本地地址。动态 NAT 将公有地址池中的第一个可用 IP 地址指定给内部 设备。该主机在整个会话期间使用分配到的全局 IP 地址。当会话结束后, 该外部全局地址被地址池收回以供另一台主机使用。

NAT

IN OUT端口

将F0/0定义为NAT的INside端口 R1(config)#int f0/0 R1(config-if)#ip nat inside

将F0/0定义为NAT的OUTside端口

R1(config-if)#int f1/0 R1(config-if)#ip nat outside

第七章 访问控制列表练习题参考答案

《网络互联技术》练习题第七章:访问控制列表参考答案一、填空题1、_访问控制列表_是用于控制和过滤通过路由器的不同接口去往不同方向的信息流的一种机制。

2、访问控制列表主要分为_标准访问控制列表_和扩展访问控制列表。

3、访问控制列表最基本的功能是_数据包过滤_。

4、标准访问控制列表的列表号范围是_1-99_。

5、将 66 号列表应用到fastethernet 0/0接口的in方向上去,其命令是_ip access-group 66 in 。

5、定义 77 号列表,只禁止192.168.5.0网络的访问,其命令是_access-list 77 deny 192.168.5.0 0.0.0.255;access-list 77 permit any_。

6、基于时间的访问控制列表,定义时间范围的关键字主要有两个,它们是_absolute_和_periodic_。

二、选择题1、标准访问控制列表应被放置的最佳位置是在( B )。

A、越靠近数据包的源越好B、越靠近数据包的目的地越好C、无论放在什么位置都行D、入接口方向的任何位置2、标准访问控制列表的数字标识范围是( B )。

A、1-50B、1-99C、1-100D、1-1993、标准访问控制列表以( B )作为判别条件。

A、数据包的大小B、数据包的源地址C、数据包的端口号D、数据包的目的地址4、IP扩展访问列表的数字标示范围是多少? ( C )。

A、0-99B、1-99C、100-199D、101-2005、下面哪个操作可以使访问控制列表真正生效:( A )。

A、将访问控制列表应用到接口上B、定义扩展访问控制列表C、定义多条访问控制列表的组合D、用access-list命令配置访问控制列表6、以下对思科系列路由器的访问列表设置规则描述不正确的是( B )。

A、一条访问列表可以有多条规则组成B、一个接口只可以应用一条访问列表C、对冲突规则判断的依据是:深度优先D、如果您定义一个访问列表而没有应用到指定接口上,思科路由器默认允许所有数据包通过该接口中。

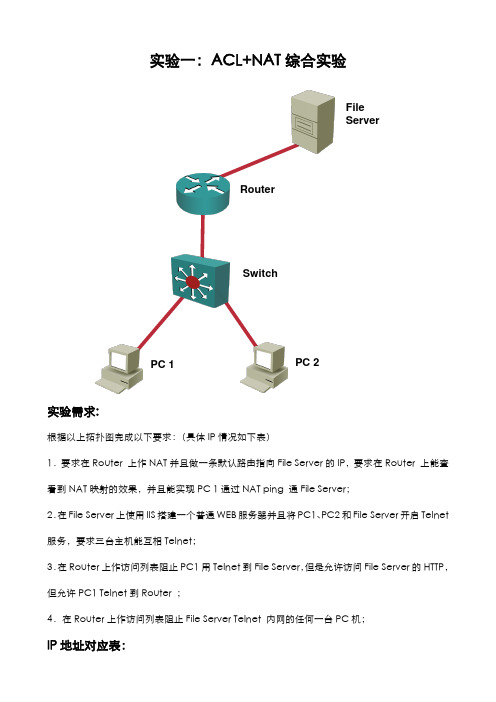

实验一:ACL+NAT综合实验

实验一:ACL+NAT 综合实验实验需求:根据以上拓扑图完成以下要求:(具体IP 情况如下表)1.要求在Router 上作NAT 并且做一条默认路由指向File Server 的IP ,要求在Router 上能查看到NAT 映射的效果,并且能实现PC 1通过NAT ping 通File Server ;2.在File Server 上使用IIS 搭建一个普通WEB 服务器并且将PC1、PC2和File Server 开启Telnet 服务,要求三台主机能互相Telnet ;3.在Router 上作访问列表阻止PC1用Telnet 到File Server ,但是允许访问File Server 的HTTP ,但允许PC1 Telnet 到Router ;4.在Router 上作访问列表阻止File Server Telnet 内网的任何一台PC 机;IP 地址对应表:RouterSwitchPC 1PC 2FileServer设备配置清单:IP地址配置清单:RSR20-01>en 14Password:RSR20-01#RSR20-01#conf tEnter configuration commands, one per line. End with CNTL/Z. RSR20-01(config)#RSR20-01(config)#interface fastEthernet 0/0RSR20-01(config-if)#ip add 123.123.123.1 255.255.255.0RSR20-01(config-if)#no shutdownRSR20-01(config-if)#exitRSR20-01(config)#interface fastEthernet 0/1RSR20-01(config-if)#ip add 192.168.1.254 255.255.255.0RSR20-01(config-if)#no shutdownRSR20-01(config-if)#endRSR20-01#NAT清单:RSR20-01#conf tEnter configuration commands, one per line. End with CNTL/Z. RSR20-01(config)#int fastEthernet 0/1RSR20-01(config-if)#ip nat insideRSR20-01(config-if)#exitRSR20-01(config)#int fastEthernet 0/0RSR20-01(config-if)#ip nat outsideRSR20-01(config-if)#exitRSR20-01(config)#access-list 1 permit 192.168.1.0 0.0.0.255 RSR20-01(config)#ip nat inside source ?list Specify access list describing local addressesstatic Specify static local->global mappingRSR20-01(config)#ip nat inside source list ?<1-199> Access list number for local addresses<1300-2699> Access list number for local addressesRSR20-01(config)#ip nat inside source list 1 ?interface Specify interface for global addresspool Name pool of global addressesRSR20-01(config)#ip nat inside source list 1 interface ?Async Async interfaceDialer Dialer interfaceFastEthernet Fast IEEE 802.3Loopback Loopback interfaceMultilink Multilink-group interfaceNull Null interfaceTunnel Tunnel interfaceV irtual-ppp V irtual PPP interfaceRSR20-01(config)#ip nat inside source list 1 interface fastEthernet 0/0 ? overload Overload an address translation<cr> RSR20-01(config)#RSR20-01(config)#ip nat inside source list 1 interface fastEthernet 0/0 overload RSR20-01(config)#exitRSR20-01#第三点需求ACL配置清单:RSR20-01#conf tRSR20-01(config)#access-list 100 deny tcp host ?A.B.C.D Source addressRSR20-01(config)#access-list 100 permit tcp host 192.168.1.1 ?A.B.C.D Destination addressany Any destination hosteq Match the given port numbergt Match the greater port numberhost A single destination hostlt Match the lower port numberneq Match those neq the given port numberrange Match those in the range of port numbersRSR20-01(config)#$st 192.168.1.1 host 123.123.123.254 ?dscp Match packets with given dscp valueeq Match the given port numberfragment Check non-initial fragmentsgt Match the greater port numberlt Match the lower port numbermatch-all Match Packets with all TCP Flagneq Match those neq the given port numberprecedence Match packets with given precedence valuerange Match those in the range of port numberstime-range Match packets with given timerange settos Match packets with given TOS value<cr>RSR20-01(config)#$ 192.168.1.1 host 123.123.123.254 eq ?<0-65535> Port numberbgp Border Gateway Protocol (179)chargen Character generator (19)cmd Remote commands (rcmd, 514)daytime Daytime (13)discard Discard (9)domain Domain Name Service (DNS, 53)echo Echo (7)exec Exec (rsh, 512)finger Finger (79)ftp File Transfer Protocol (21)ftp-data FTP data connections (20)gopher Gopher (70)hostname NIC hostname server (101)ident Ident Protocol (113)irc Internet Relay Chat (194)klogin Kerberos login (543)kshell Kerberos shell (544)login Login (rlogin, 513)lpd Printer service (515)nntp Network News Transport Protocol (119)pim-auto-rp PIM Auto-RP (496)pop2 Post Office Protocol v2 (109)pop3 Post Office Protocol v3 (110)smtp Simple Mail Transport Protocol (25)sunrpc Sun Remote Procedure Call (111)syslog Syslog (514)tacacs TAC Access Control System (49)talk Talk (517)telnet Telnet (23)time Time (37)uucp Unix-to-Unix Copy Program (540)whois Nicname (43)www World Wide Web (HTTP, 80)RSR20-01(config)#$2.168.1.1 host 123.123.123.254 eq 23 RSR20-01(config)#access-list 100 permit tcp host 192.168.1.1 ?A.B.C.D Destination addressany Any destination hosteq Match the given port numbergt Match the greater port numberhost A single destination hostlt Match the lower port numberneq Match those neq the given port numberrange Match those in the range of port numbersRSR20-01(config)#$host 192.168.1.1 host 123.123.123.254 ?dscp Match packets with given dscp valueeq Match the given port numberfragment Check non-initial fragmentsgt Match the greater port numberlt Match the lower port numbermatch-all Match Packets with all TCP Flagneq Match those neq the given port numberprecedence Match packets with given precedence valuerange Match those in the range of port numberstime-range Match packets with given timerange settos Match packets with given TOS value<cr>RSR20-01(config)#$ 192.168.1.1 host 123.123.123.254 eq 80RSR20-01(config)#access-list 100 permit tcp host 192.168.1.1 host ?A.B.C.D Destination addressRSR20-01(config)#$host 192.168.1.1 host 192.168.1.254 eq 23RSR20-01(config)#int fastEthernet 0/1RSR20-01(config-if)#ip access-group ?<1-199> IP standard or extended acl<1300-2699> IP standard or extended acl (expanded)WORD Acl nameRSR20-01(config-if)#ip access-group 100 ?in Filter the packet toout Filter the packet fromRSR20-01(config-if)#ip access-group 100 inRSR20-01(config-if)#endRSR20-01#第四点需求ACL配置清单:RSR20-01#RSR20-01#conf tEnter configuration commands, one per line. End with CNTL/Z.RSR20-01(config)#access-list 101 deny tcp host 123.123.123.254 ?A.B.C.D Destination addressany Any destination hosteq Match the given port numbergt Match the greater port numberhost A single destination hostlt Match the lower port numberneq Match those neq the given port numberrange Match those in the range of port numbersRSR20-01(config)#access-list 101 deny tcp host 123.123.123.254 192.168.1.0 ?A.B.C.D Destination wildcard bitsRSR20-01(config)#$st 123.123.123.254 192.168.1.0 0.0.0.255 ?dscp Match packets with given dscp valueeq Match the given port numberfragment Check non-initial fragmentsgt Match the greater port numberlt Match the lower port numbermatch-all Match Packets with all TCP Flagneq Match those neq the given port number precedence Match packets with given precedence value range Match those in the range of port numbers time-range Match packets with given timerange settos Match packets with given TOS value<cr>RSR20-01(config)#$.123.254 192.168.1.0 0.0.0.255 eq 23 RSR20-01(config)#access-list 101 permit ip any anyRSR20-01(config)#int fastEthernet 0/0RSR20-01(config-if)#ip access-group 101 inRSR20-01(config-if)#endRSR20-01#。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Company Logo

二.NAT (一)简介

(二)配置

(三)综合配置案例

Company Logo

(一).NAT简介 1.NAT---network address translationg, 网络地址转换 2.NAT技术的背景

Company Logo

(二)NAT配置 5.内部服务器的应用

Company Logo

(二)NAT配置 内部服务器的配置命令 nat server [ vpn-instance vpn-instance-name ] protocol pro-type global global-addr [ global-port ] inside host-addr [ host-port ] 举例: nat server protocol tcp

数据包的特征 数据包的处理 3.ACL的作用: 决定什么的数据包可以做什么样的事情, 可用于防火墙,QOS,路由策略等 4.分类: 基于接口: 1000-1999 基本: 2000-2999 高级: 3000-3999 基于MAC:4000-4999

Company Logo

Company Logo

(二)NAT配置

定义访问控制列表 system-view acl number 2000 rule 1 permit source rule 2 deny source rule 3 deny source 配置Easy IP system-view interface s0/0 ip address 202.0.0.1 nat outbound 2000

Company Logo

一.ACL

TCP报文 WWW 端口

129.9.0.0/16 129.9.0.0/16

202.38.160.0/24 202.38.160.0/24

acl number 3002 rule 10 deny tcp source 129.9.0.0 0.0.255.255 destination 202.38.160.0 0.0.0.255 destination-port eq www logging

Company Logo

一.ACL

(四)案例: 将ACL用于防火墙

步骤: 1.开启防火墙 Firewall enable/disable

2.配置ACL:略

3.将ACL应用于接口 Firewall packet-filter ACLnumber inbound/outbound

举例:P251

Company Logo

一.ACL

(三)ACL配置

3.基于MAC的ACL

Acl number 标识 [match-order config/auto]

Rule 规则编号 permit/deny 目的MAC 掩码 源MAC 掩码

Company Logo

一.ACL

(一)IP包过滤技术

出于安全的考虑,在网络设备对数据转发之前,往往需要对数据进行

区分:判断出哪些是授权的数据,哪些是未授权的数据,这就是包过滤. Logo Company

一.ACL

(二)ACL简介 1.ACL—Access Control List访问控制列表 2.组成:由一系列规则组成的列表,每个规则包含:

Company Logo

一.ACL

Company Logo

一.ACL

<Router> system-view

[Router] firewall enable [Router] acl number 3001 [Router-acl-adv-3001] rule permit ip source 129.1.1.1 0 [Router-acl-adv-3001] rule permit ip source 129.1.1.2 0 [Router-acl-adv-3001] rule permit ip source 129.1.1.3 0 [Router-acl-adv-3001] rule permit ip source 129.1.1.4 0 [Router-acl-adv-3001] rule deny ip [Router-acl-adv-3001] quit [Router] acl number 3002 [Router-acl-adv-3002] rule permit tcp source 20.3.3.3 0 destination 20.1.1.1 0 [Router-acl-adv-3002] rule permit tcp destination 20.1.1.1 0 destination-port gt 1024 [Router-acl-adv-3002] rule deny ip [Router-acl-adv-3002] quit [Router] interface ethernet 1/0 [Router-Ethernet1/0] firewall packet-filter 3001 inbound [Router-Ethernet1/0] quit [Router] interface serial 2/0 [Router-Serial2/0] firewall packet-filter 3002 inbound

Acl number 标识 [match-order conБайду номын сангаасig/auto]

Rule 规则编号 permit/deny source 源IP 反掩码/any

举例:

Company Logo

一.ACL

acl number 2001 rule 1 permit source 202.110.10.0 0.0.0.255

Company Logo

一.ACL

ICMP主机重定向报文

10.1.0.0/16 10.1.0.0/16

acl number 3001 rule 10 deny icmp source 10.1.0.0 0.0.255.255 destination any icmptype host-redirect

在接口上应用NAT system-view interface s0/0 nat outbound 2001 address-group 1

Company Logo

(二)NAT配置 4.一对一的地址转换 (1)配置从内部地址到外部地址的一对一转换 nat static ip-addr1 ip-addr2 (2)使已经配置的NAT一对一转换在接口上生效 nat outbound static

IPV4

地址

枯竭

Company Logo

(一)NAT简介 3.NAT原理

Company Logo

(一)NAT简介 4.利用ACL控制NAT

Company Logo

(二)NAT配置

一.ACL

(三)ACL配置

1.基本ACL

Acl number 标识 [match-order config/auto]

Rule 规则编号 permit/deny source 源IP 反掩码/any

举例:

Company Logo

一.ACL

(三)ACL配置

1.基本ACL

192.168.1.1 0.0.0.0 192.168.1.2 0.0.0.0 any

24

Company Logo

(二)NAT配置 3.使用地址池进行地址转换 (1)定义地址池 nat address-group group-number start-address end-address (2)在接口上使用地址池进行地址转换 nat outbound acl-number addressgroup group-number [ no-pat ]

Company Logo

一.ACL

组网需求:某公司通过 Router 的接口Serial2/0 访问Internet, Router 与内部网通过接口Ethernet1/0 连接;公司内部对外提 供 WWW、FTP 和Telnet 服务:公司内部子网为129.1.1.0。其 中,内部FTP 服务器地址为129.1.1.1,内部Telnet 服务器地址 为129.1.1.2,内部WWW 服务器地址为129.1.1.3;公司对外 地址为20.1.1.1。在RouterA上配置了地址转换,这样公司内部主 机可以访问Internet,公司外部主机可以访问公司内部的服务器; 通过配置防火墙,希望实现以下要求:外部网络只有特定用户可以访 问内部服务器;内部网络只有特定主机可以访问外部网络。 假定外 部特定用户的 IP 地址为20.3.3.3。

rule 2 deny source 192.110.10.0 0.0.0.255

Company Logo

一.ACL

(三)ACL配置

1.高级ACL

Acl number 标识 [match-order config/auto]

Rule 规则编号 permit/deny 协议 源IP 反掩码 /any 目的IP 反掩码 源端口列表 目的端口列表

1.地址转换的一般配置步骤 定义一个访问控制列表,规定什么样的主机可以访问Internet。 采用EASY IP或地址池方式提供公有地址。 根据选择的方式(EASY IP方式还是地址池方式), 在连接Internet接口上允许地址转换。

根据局域网的需要,定义合适的内部服务器

LOGO

计通1718班

计算机通信网

安徽邮电职业技术学院计算机系 赵正红 2009/2010学年第一学期

第七章 ACL与NAT •ACL

•NAT

Company Logo