Sniffer抓包中文教程

Packet_Sniffer_用户手册(中文)

CC2420 CC2430 CC2431 CC2520 CC2530 CC2531

RF4CE

1.0

CC2430DB CC2430EM + SmartRF04EB/SmartRF05EB CC2431EM + SmartRF04EB/SmartRF05EB CC2530EM + SmartRF04EB/SmartRF05EB CC2520EM + SmartRF05EB CC2531 USB Dongle

CC1110EM + SmartRF04EB/SmartRF05EB * CC1111 USB Dongle* CC Debugger + SmartRFCC1110TB*

Packet Sniffer

1 介绍

SmartRF™数据包嗅探器是一个PC应用软件,用于显示和存储通过射频硬件节点侦听而 捕获的射频数据包。支持多种射频协议。数据包嗅探器对数据包进行过滤和解码,最后用一 种简洁的方法显示出来。过滤包含几种选项,以二进制文件格式储存。

安装Packet Sniffer时与SmartRF® Studio分开,而且必须在Texas Instruments网站下载. 安装完成后,支持信令协议的所有快捷键被显示在"Start menu"窗口下 注意: 选择“IEEE802.15.4/ZigBee (CC2420)” 协议后启动的Packet Sniffer是独特的.最突出的不 同点是: 数据包只储存在RAM 缓存区里. 欲了解Packet Sniffer CC2420的更多细节请参阅 CC2420的用户手册. 1.1 硬件平台

3 FORMAT OF PACKETS SAVED TO FILE............................................................................................20

ble sniffer抓包原理

ble sniffer抓包原理摘要:1.抓包工具简介2.ble sniffer工作原理3.使用ble sniffer进行抓包的步骤4.抓包实例分析5.注意事项与技巧正文:随着物联网技术的发展,蓝牙(Bluetooth)已成为日常生活中不可或缺的无线通信手段。

在这个过程中,ble sniffer这类抓包工具应运而生,帮助我们更好地理解和分析蓝牙通信的细节。

本文将详细介绍ble sniffer的抓包原理、使用方法以及实际应用案例。

1.抓包工具简介抓包工具主要用于捕捉网络数据包,从而分析网络通信的详细信息。

在众多抓包工具中,ble sniffer是一款针对蓝牙(BLE)协议的抓包工具,适用于Windows、Linux和MacOS等操作系统。

它可以帮助开发者分析蓝牙设备的通信状态、数据包内容等信息,为优化蓝牙应用提供有力支持。

2.ble sniffer工作原理ble sniffer的工作原理主要是通过捕获蓝牙设备之间传输的数据包,解析数据包内容,从而获取通信双方的信息。

它依赖于操作系统提供的蓝牙设备驱动程序和底层蓝牙协议栈,实现对蓝牙数据的监听和捕获。

在捕获到数据包后,ble sniffer会显示数据包的详细信息,如源地址、目的地址、数据长度等,并允许用户查看和分析数据包内容。

3.使用ble sniffer进行抓包的步骤使用ble sniffer进行抓包分为以下几个步骤:1)安装ble sniffer:根据操作系统选择合适的版本下载并安装。

2)连接蓝牙设备:确保ble sniffer 与要抓包的蓝牙设备处于连接状态。

3)启动ble sniffer:运行ble sniffer软件,等待其自动发现并连接到附近的蓝牙设备。

4)开始抓包:在抓包界面设置过滤规则,选择需要捕获的蓝牙设备,点击开始抓包按钮。

5)分析数据包:捕获到的数据包将显示在界面中,可以查看数据包的详细信息,包括地址、协议、数据内容等。

此外,ble sniffer还支持将数据包导出为CSV或XML格式,方便进一步分析。

SNIFFER的中文使用说明

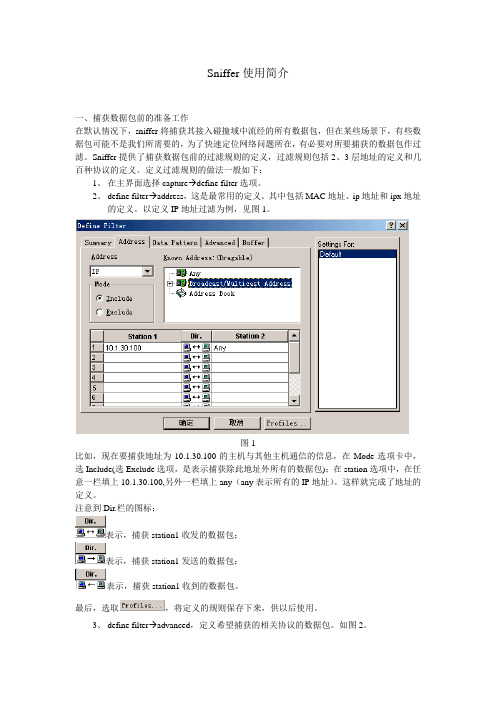

Sniffer使用简介一、捕获数据包前的准备工作在默认情况下,sniffer将捕获其接入碰撞域中流经的所有数据包,但在某些场景下,有些数据包可能不是我们所需要的,为了快速定位网络问题所在,有必要对所要捕获的数据包作过滤。

Sniffer提供了捕获数据包前的过滤规则的定义,过滤规则包括2、3层地址的定义和几百种协议的定义。

定义过滤规则的做法一般如下:1、在主界面选择capture→define filter选项。

2、define filter→address,这是最常用的定义。

其中包括MAC地址、ip地址和ipx地址的定义。

以定义IP地址过滤为例,见图1。

图1比如,现在要捕获地址为10.1.30.100的主机与其他主机通信的信息,在Mode选项卡中,选Include(选Exclude选项,是表示捕获除此地址外所有的数据包);在station选项中,在任意一栏填上10.1.30.100,另外一栏填上any(any表示所有的IP地址)。

这样就完成了地址的定义。

注意到Dir.栏的图标:表示,捕获station1收发的数据包;表示,捕获station1发送的数据包;表示,捕获station1收到的数据包。

最后,选取,将定义的规则保存下来,供以后使用。

3、define filter→advanced,定义希望捕获的相关协议的数据包。

如图2。

图2比如,想捕获FTP、NETBIOS、DNS、HTTP的数据包,那么说首先打开TCP选项卡,再进一步选协议;还要明确DNS、NETBIOS的数据包有些是属于UDP协议,故需在UDP选项卡做类似TCP选项卡的工作,否则捕获的数据包将不全。

如果不选任何协议,则捕获所有协议的数据包。

Packet Size选项中,可以定义捕获的包大小,图3,是定义捕获包大小界于64至128bytes 的数据包。

图34、define filter buffer,定义捕获数据包的缓冲区。

如图4:图4Buffer size选项卡,将其设为最大40M。

指导手册-SnifferPro 数据包捕获与协议分析

网络分析工具Sniffer Pro一、训练目标1、了解常用网络分析工具2、会使用网络分析工具Sniffer Pro二、实训环境要求利用VMware软件虚拟出一台计算机(称为“虚拟机”或“虚拟系统”),与物理机组成一个最小的网络实验环境,作为网络攻击的目标计算机,物理机作为实施网络攻击的主机。

建议安装方式:在XP系统中,安装虚拟的windows2003/2000 Server系统三、实训内容任务1:网络分析工具Sniffer Pro的使用Sniffer Pro是一种很好的网络分析程序,允许管理员逐个数据包查看通过网络的实际数据,从而了解网络的实际运行情况。

它具有以下特点:1. 可以解码至少450种协议。

除了IP、IPX和其它一些“标准”协议外,Sniffer Pro还可以解码分析很多由厂商自己开发或者使用的专门协议,比如思科VLAN中继协议(ISL)。

2. 支持主要的局域网(LAN)、城域网(WAN)等网络技术(包括高速与超高速以太网、令牌环、802.11b无线网、SONET传递的数据包、T-1、帧延迟和ATM)。

3. 提供在位和字节水平上过滤数据包的能力。

4. 提供对网络问题的高级分析和诊断,并推荐应该采取的正确措施。

5. Switch Expert可以提供从各种网络交换机查询统计结果的功能。

6. 网络流量生成器能够以千兆的速度运行。

7. 可以离线捕获数据,如捕获帧。

因为帧通常都是用8位的分界数组来校准,所以SnifferPro只能以字节为单位捕获数据。

但过滤器在位或者字节水平都可以定义。

需要注意的是,使用Sniffer捕获数据时,由于网络中传输的数据量特别大,如果安装Sniffer的计算机内存太小,会导致系统交换到磁盘,从而使性能下降。

如果系统没有足够的物理内存来执行捕获功能,就很容易造成Sniffer系统死机或者崩溃。

因此,网络中捕获的流量越多,Sniffer系统就应该运行得更快、功能更强。

sniffer经典教程第一章1

我们看一下,Sniffer究竟有什么用?第一,Sniffer可以帮助我们评估业务运行状态,如果你能告诉老板说,我们的业务运行正常,性能良好,比起你跟老板报告说网络没有问题,我想老板会更愿意听前面的报告,但我们要做这样的报告,光说是不行的,必须有根据,我们能提供什么样的根据呢。

比如各个应用的响应时间,一个操作需要的时间,应用带宽的消耗,应用的行为特征,应用性能的瓶颈等等,到第二门课,我会告诉大家怎么做到有根有据。

第二,Sniffer能够帮助我们评估网络的性能,比如,各连路的使用率,网络的性能的趋势,网络中哪一些应用消耗最多带宽,网络上哪一些用户消耗最多带宽,各分支机构流量状况,影响我们网络性能的主要因素,我们可否做一些相应的控制,等等第三,Sniffer帮助我们快速定位故障,这个大家比较有经验,我们记住Sniffer 的三大功能:monitor,expert,decode这三大功能都可以帮助我们快速定位故障,我后面通过案例演示给大家看,大家再做做实验,很快就上手了(同学问:范老师,是否要学Sniffer必须对协议很熟,)不一定,我们可以通过Sniffer 来学习各种协议,比如ospf,以前学网络的时候,讲OSPF的LSA好像很复杂,你用Sniffer看看,其实他的协议结构还是不复杂的,一般情况下,我会要求学Sniffer的学员有CCNP的基础,或者有几年的网络管理经验,我自己也是这样,刚开始只是用Sniffer抓抓包,抓下来也不知道怎么分析,当我学完CCNP后,学了CIT,以为自己不错了,会排除很多网络故障,但实际上很多问题我还是解决不了,比如网络慢,他又不断,断了我很快能解决,网络慢,或者丢包,一般的排错知识还是很难的,那时候开始学Sniffer,才发现很好用第四,Sniffer可以帮助我们排除潜在的威胁,我们网络中有各种各样的应用,有一些是关键应用,有一些是OA,有一些是非业务应用,还有一些就是威胁,他不但对我们的业务没有帮助,还可能带来危害,比如病毒、木马、扫描等,Sniffer可以快速地发现他们,并且发现攻击的来源,这就为我们做控制提供根据,比如我们要做QOS,不是说随便根据应用去分配带宽就解决了,我们要知道哪一些应用要多少带宽,带宽如何分配,要有根有据。

sniffer用法教程

Sniffer软件是NAI公司推出的功能强大的协议分析软件,具有捕获网络流量进行详细分析、实时监控网络活动、利用专家分析系统诊断问题、收集网络利用率和错误等功能。

Sniffer Pro 4.6可以运行在各种Windows平台上,只要安装在网络中的任何一台机器上,都可以监控到整个网络。

以下以Sniffer 4.70汉化版本为例,介绍一下Snffer在网吧网络维护中的具体应用。

一、Sniffer软件的安装在网上下载Sniffer软件后,直接运行安装程序,系统会提示输入个人信息和软件注册码,安装结束后,重新启动,之后再安装Sniffer汉化补丁。

运行Sniffer程序后,系统会自动搜索机器中的网络适配器,点击确定进入Sniffer主界面。

二、Sniffer软件的使用打开Sniffer软件后,会出现主界面,显示一些机器列表和Sniffer软件目前的运行情况,上面是软件的菜单,下面有一些快捷工具菜单,左侧还有一排快捷菜单按钮。

由于使用的是汉化版软件,因此部分词语汉化不是太准确。

1、获取网络中的机器列表Sniffer软件运行后,首先要搜索网络中的机器。

在“工具”菜单中找到“地址簿”选项并运行,在“地址簿”中的左侧工具菜单中,可以找到一个“放大镜”的图标,这是“自动搜索”的按钮。

运行“自动搜索”功能后,在IP地址段中输入网络的开始IP地址和结束地址,然后系统会自动搜索。

搜索完成后,会出现一个如图1的机器列表。

2、保存机器列表Sniffer搜索网络中所有的机器列表后,可以在“数据库”菜单中选择“保存地址簿”选项,将当前的机器列表保存,以备日后使用。

由于Sniffer的地址簿保存了网络中客户机的IP地址、网卡的MAC地址等信息,如果网络中的客户机更换了网卡,则必须重新搜索机器列表并重新保存地址簿。

如果网络中没有新机器增加,就无需更新此地址簿。

三、Sniffer菜单及功能简介Sniffer进入时,需要设置当前机器的网卡信息。

用Sniffer命令抓包分析操作说明_Jimmy

FortiGate 用Sniffer 命令命令抓包分析说明文档抓包分析说明文档说明说明::本文档针对FortiGate 产品的后台抓包命令使用进行说明,相关详细命令参照相关手册。

在使用后台抓包分析命令时,建议大家使用如SecureCRT 这样的远程管理工具,通过telnet 或者ssh 的方式登陆到网关,由于UTM 本身不支持将抓包的结果保存在设备自身的存储空间,因此需要借助SecureCRT 这样远程管理工具接收文件。

1.基本命令命令: diagnose sniffer packet.# diag sniffer packet <interface> <'filter'> <verbose> <count>2.参数说明2.1 interface<interface> 指定实际的接口名称,可以是真实的物理接口名称,也可以是VLAN 的逻辑接口名称,当使用“any ”关键字时,表示抓全部接口的数据包。

例:#diag sniffer packet port1 //表示抓物理接口为port1的所有数据包#diag sniffer packet any //表示抓所有接口的所有数据包#diag sniffer packet port1-v10 //当在物理接口建立一个VLAN 子接口,其逻辑接口名为port1-v10,此时表示抓port1-v10接口的所有数据包,此处一定注意一个问题,由于抓包命令中的空格使用来区分参数字段的,但是在逻辑接口创建时,接口名称支持空格,考虑到今后抓包分析的方便,建议在创建逻辑接口时不要带有空格。

2.2 verbose<verbose> 指控制抓取数据包的内容1: print header of packets, //只抓取IP的原地址、源端口、目的地址、目的端口和数据包的Sequence numbers 为系统缺省设置2: print header and data from ip of packets, //抓取IP数据包的详细信息,包括IP数据的payload。

(完整word版)Sniffer 网络抓包

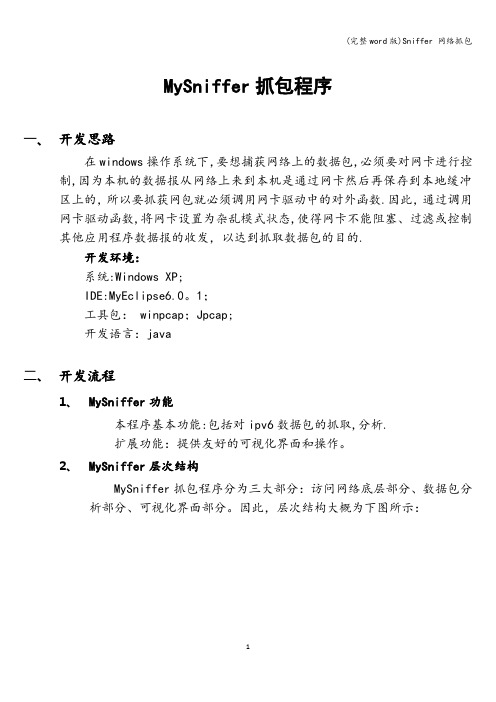

MySniffer抓包程序一、开发思路在windows操作系统下,要想捕获网络上的数据包,必须要对网卡进行控制,因为本机的数据报从网络上来到本机是通过网卡然后再保存到本地缓冲区上的,所以要抓获网包就必须调用网卡驱动中的对外函数.因此,通过调用网卡驱动函数,将网卡设置为杂乱模式状态,使得网卡不能阻塞、过滤或控制其他应用程序数据报的收发,以达到抓取数据包的目的.开发环境:系统:Windows XP;IDE:MyEclipse6.0。

1;工具包: winpcap;Jpcap;开发语言:java二、开发流程1、MySniffer功能本程序基本功能:包括对ipv6数据包的抓取,分析.扩展功能:提供友好的可视化界面和操作。

2、MySniffer层次结构MySniffer抓包程序分为三大部分:访问网络底层部分、数据包分析部分、可视化界面部分。

因此,层次结构大概为下图所示:图一、MySniffer抓包程序层次结构图从MySniffer抓包程序层次结构图可知,程序各部分的主要功能包括:●可视化界面部分:提供友好界面显示,抓包操作(网卡选择、开始抓包、停止抓包)及显示数据包分析结果。

●数据包分析部分:负责分析数据包及保存抓取到的数据包.●访问网络底层部分:提供底层服务,检测网卡设备及抓取网络中的原始数据包.3、MySniffer操作流程MySniffer操作流程具体为:初始化界面—〉检测网卡—〉调用网卡抓包—〉对抓到的数据包即时统计、分析->停止抓包—〉显示数据包内容。

如下图所示:图二、MySniffer抓包程序操作流程图4、MySniffer具体实现MySniffer抓包程序包括4个类,分别是IPV6Main(主函数)、IPV6Frame(界面)、IPV6Packet(数据包信息)、IPV6Captor(抓包)。

IPV6Frame提供界面显示,有以下方法:startButton()//开始按钮触发方法,调用doCapture()。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1捕获面板

报文捕获功能可以在报文捕获面板中进行完成,如下是捕获面板的功能图:图中显示的是处于开始状态的面板

2捕获过程报文统计

在捕获过程中可以通过查看下面面板查看捕获报文的数量和缓冲区的利用率。

3捕获报文查看

Sniffer软件提供了强大的分析能力和解码功能。

如下图所示,对于捕获的报文提供了一个Expert专家分析系统进行分析,还有解码选项及图形和表格的统计信息。

专家分析

专家分分析系统提供了一个只能的分析平台,对网络上的流量进行了一些分析对于分析出的诊断结果可以查看在线帮助获得。

在下图中显示出在网络中WINS查询失败的次数及TCP重传的次数统计等内容,可以方便了解网络中高层协议出现故障的可能点。

对于某项统计分析可以通过用鼠标双击此条记录可以查看详细统计信息且对于每一项都可以通过查看帮助来了解起产生的原因。

解码分析

下图是对捕获报文进行解码的显示,通常分为三部分,目前大部分此类软件结构都采用这种结构显示。

对于解码主要要求分析人员对协议比较熟悉,这样才能看懂解析出来的报文。

使用该软件是很简单的事情,要能够利用软件解码分析来解决问题关键是要对各种层次的协议了解的比较透彻。

工具软件只是提供一个辅助的手段。

因涉及的内容太多,这里不对协议进行过多讲解,请参阅其他相关资料。

对于MAC地址,Snffier软件进行了头部的替换,如00e0fc开头的就替换成Huawei,这样有利于了解网络上各种相关设备的制造厂商信息。

功能是按照过滤器设置的过滤规则进行数据的捕获或显示。

在菜单上的位置分别为 Capture->Define Filter和Display->Define Filter。

过滤器可以根据物理地址或IP地址和协议选择进行组合筛选。

统计分析

对于Matrix,Host Table,Portocol Dist. Statistics等提供了丰富的按照地址,协议等内容做了丰富的组合统计,比较简单,可以通过操作很快掌握这里就不再详细介绍了。

4设置捕获条件

基本捕获条件

基本的捕获条件有两种:

1、链路层捕获,按源MAC和目的MAC地址进行捕获,输入方式为十六进制连续输入,如:00E0FC123456。

2、IP层捕获,按源IP和目的IP进行捕获。

输入方式为点间隔方式,

如:10.107.1.1。

如果选择IP层捕获条件则ARP等报文将被过滤掉。

高级捕获条件

在“Advance”页面下,你可以编辑你的协议捕获条件,如图:

高级捕获条件编辑图

在协议选择树中你可以选择你需要捕获的协议条件,如果什么都不选,则表示忽略该条件,捕获所有协议。

在捕获帧长度条件下,你可以捕获,等于、小于、大于某个值的报文。

在错误帧是否捕获栏,你可以选择当网络上有如下错误时是否捕获。

在保存过滤规则条件按钮“Profiles”,你可以将你当前设置的过滤规则,进行保存,在捕获主面板中,你可以选择你保存的捕获条件。

任意捕获条件

在Data Pattern下,你可以编辑任意捕获条件,如下图:

用这种方法可以实现复杂的报文过滤,但很多时候是得不偿失,有时截获的报文本就不多,还不如自己看看来得快。