网络安全认证试卷答案

网络安全试题及参考答案

网络安全试题及参考答案一、单选题(共50题,每题1分,共50分)1、()必须向公司信息化主管部门进行备案审批后方可使用。

A、互联网支口B、互联网入口C、互联网端口D、互联网出口正确答案:D2、网络运营者开展经营和服务活动,必须遵守法律、行政法规,尊重社会公德,遵守商业道德,诚实信用,履行(),接受政府和社会的监督,承担社会责任。

A、网络安全保护义务B、网络安全核查义务C、网络安全管理义务D、网络安全督查义务正确答案:A3、国家制定并不断完善(),明确保障网络安全的基本要求和主要目标,提出重点领域的网络安全政策、工作任务和措施。

A、网络安全方针B、网络安全战略C、网络安全措施D、网络安全策略正确答案:B4、关键信息基础设施的运营者采购网络产品和服务,可能影响国家安全的,应当通过国家网信部门会同国务院有关部门组织的()。

A、政府安全审查B、企业安全审查C、国家安全审查D、部门安全审查正确答案:C5、国家保护公民、法人和其他组织依法使用网络的权利,促进网络接入普及,提升(),为社会提供安全、便利的网络服务,保障网络信息依法有序自由流动。

A、网络服务理念B、网络服务水平C、网络服务管理D、网络服务态度正确答案:B6、国家网信部门和有关部门依法履行网络信息安全监督管理职责,发现法律、行政法规禁止发布或者传输的信息的,应当要求网络运营者(),采取消除等处置措施,保存有关记录。

A、停止传输B、阻断传输C、中断传输D、隔离传输正确答案:A7、因维护国家安全和社会公共秩序,处置重大突发社会安全事件的需要,经国务院决定或者批准,可以在()对网络通信采取限制等临时措施。

A、特定范围B、指定区域C、指定范围D、特定区域正确答案:D8、国家鼓励开发网络()和利用技术,促进公共数据资源开放,推动技术创新和经济社会发展。

A、设施安全保护B、设备安全保护C、数据安全保护D、代码安全保护正确答案:C9、各级人民政府及其有关部门应当组织开展经常性的()。

网络安全试题及答案(完整版)

A. 加密钥匙、解密钥匙 B. 解密钥匙、解密钥匙 C. 加密钥匙、加密钥匙 D. 解密钥匙、加密钥匙 28. 以下关于对称密钥加密说法正确的是:( ) A. 加密方和解密方可以使用不同的算法 B. 加密密钥和解密密钥可以是不同的 C. 加密密钥和解密密钥必须是相同的 D. 密钥的管理非常简单 29. 以下关于非对称密钥加密说法正确的是:( ) A. 加密方和解密方使用的是不同的算法 B. 加密密钥和解密密钥是不同的 C. 加密密钥和解密密钥匙相同的 D. 加密密钥和解密密钥没有任何关系 30. 以下关于混合加密方式说法正确的是:( ) A. 采用公开密钥体制进行通信过程中的加解密处理 B. 采用公开密钥体制对对称密钥体制的密钥进行加密后的通信 C. 采用对称密钥体制对对称密钥体制的密钥进行加密后的通信 D. 采用混合加密方式,利用了对称密钥体制的密钥容易管理和非对称密钥体制的加解密处理速度快

二.填空题 1.计算机网络的资源共享包括( )共享和( )共享。 2.按照网络覆盖的地理范围大小,计算机网络可分为( )、( )和( )。 3.按照结点之间的关系,可将计算机网络分为( )网络和( )网络。 4.对等型网络与客户/服务器型网络的最大区别就是( )。 5.网络安全具有( )、( )和( )。 6.网络安全机密性的主要防范措施是( )。 7.网络安全完整性的主要防范措施是( )。 8.网络安全可用性的主要防范措施是( )。 9.网络安全机制包括( )和( )。 10.国际标准化组织 ISO 提出的“开放系统互连参考模型(OSI)” 有( )层。 11.OSI 参考模型从低到高第 3 层是( )层。 12.入侵监测系统通常分为基于( )和基于( )两类。 13.数据加密的基本过程就是将可读信息译成( )的代码形式。 14.访问控制主要有两种类型:( )访问控制和( )访问控制。 15.网络访问控制通常由( )实现。

网络安全服务上岗证考试题及答案2024

网络安全服务上岗证考试题及答案2024一、选择题(每题2分,共40分)1. 以下哪项不属于网络安全的基本属性?A. 机密性B. 完整性C. 可用性D. 可扩展性答案:D2. 常见的网络攻击手段中,以下哪项属于拒绝服务攻击(DoS)?A. SQL注入B. DDoS攻击C. 木马攻击D. 中间人攻击答案:B3. 以下哪种加密算法属于对称加密算法?A. RSAB. AESC. SHA256D. ECC答案:B4. 在网络安全中,以下哪项措施可以有效防止SQL注入攻击?A. 使用强密码B. 数据库备份C. 输入验证和参数化查询D. 安装防火墙答案:C5. 以下哪种技术可以用于检测和防御网络中的恶意流量?A. IDS/IPSB. VPNC. DMZD. NAT答案:A6. 在网络安全事件响应过程中,以下哪个阶段是首要的?A. 恢复B. 减轻C. 识别D. 报告答案:C7. 以下哪种协议主要用于实现虚拟专用网络(VPN)?A. HTTPB. FTPC. SSL/TLSD. SSH答案:C8. 在网络安全中,以下哪项措施可以有效防止跨站脚本攻击(XSS)?A. 输出编码B. 数据加密C. 强密码策略D. 网络隔离答案:A9. 以下哪种技术可以用于保护网络中的数据传输安全?A. WPA2B. MAC地址过滤C. 802.1X认证D. 以上都是答案:D10. 在网络安全中,以下哪项措施可以有效防止钓鱼攻击?A. 使用双因素认证B. 定期更换密码C. 安装杀毒软件D. 以上都是答案:D11. 以下哪种技术可以用于实现网络访问控制?A. RADIUSB. SNMPC. DNSD. DHCP答案:A12. 在网络安全中,以下哪项措施可以有效防止数据泄露?A. 数据加密B. 访问控制C. 安全审计D. 以上都是答案:D13. 以下哪种技术可以用于检测和防御网络中的恶意软件?A. 防火墙B. 杀毒软件C. 入侵检测系统D. 以上都是答案:D14. 在网络安全中,以下哪项措施可以有效防止身份盗用?A. 使用强密码B. 双因素认证C. 定期更换密码D. 以上都是答案:D15. 以下哪种技术可以用于实现网络安全监控?A. SIEMB. VPNC. DMZD. NAT答案:A16. 在网络安全中,以下哪项措施可以有效防止网络钓鱼攻击?A. 使用强密码B. 双因素认证C. 定期更换密码D. 安全意识培训答案:D17. 以下哪种技术可以用于实现网络安全隔离?A. VLANB. VPNC. DMZD. 以上都是答案:D18. 在网络安全中,以下哪项措施可以有效防止数据篡改?A. 数据加密B. 数字签名C. 安全审计D. 以上都是答案:D19. 以下哪种技术可以用于实现网络安全认证?A. RADIUSB. TACACS+C. 802.1XD. 以上都是答案:D20. 在网络安全中,以下哪项措施可以有效防止网络攻击?A. 安装防火墙B. 定期更新系统C. 安全意识培训D. 以上都是答案:D二、填空题(每题2分,共20分)1. 网络安全的基本属性包括机密性、完整性和______。

认证认可ISOIEC网络安全框架考核试卷

D.风险转嫁

17. ISOIEC 27036主要关注以下哪个领域的安全?()

A.供应链

B.网络安全

C.应用程序开发

D.数据中心

18.以下哪个不是ISOIEC 27001认证过程中的关键步骤?()

A.内部审核

B.管理层评审

C.产品测试

D.持续改进

19.在ISOIEC 27001标准中,以下哪个阶段是持续改进循环的一部分?()

1. ISOIEC 27001标准是一个______信息安全管理系统(ISMS)的要求标准。

2.信息安全的三大基本目标包括保持信息的____性、确保信息的____性和提高信息的____性。

3.在ISOIEC 27005中,风险处理过程包括风险____、风险____、风险____和风险____。

4. ISOIEC 27032是关于____的网络安全框架。

A.风险避免

B.风险降低

C.风险转移

D.风险接受

4.以下哪些是ISOIEC 27002标准中提到的信息安全控制目标?()

A.保护个人隐私

B.确保数据的完整性

C.维持服务的可用性

D.提高系统性能

5.以下哪些措施属于ISOIEC 27001中的物理安全控制?()

A.限制对关键区域的访问

B.使用入侵检测系统

C.定期检查消防系统

D.保安人员巡逻

6. ISOIEC 27001要求的管理层责任包括以下哪些方面?()

A.制定和批准信息安全政策

B.确保资源的适当分配

C.定期进行信息安全评审

D.直接参与日常信息安全操作

7.在ISOIEC 27001认证过程中,以下哪些活动是内部审核的一部分?()

计算机网络安全考试试题「附答案」

计算机网络安全考试试题「附答案」计算机网络安全考试试题「附答案」在学习和工作中,我们或多或少都会接触到试题,试题可以帮助学校或各主办方考察参试者某一方面的知识才能。

那么一般好的试题都具备什么特点呢?下面是店铺为大家收集的计算机网络安全考试试题「附答案」,欢迎大家借鉴与参考,希望对大家有所帮助。

计算机网络安全考试试题「附答案」1一、单项选择题1、以下关于安全机制的描述中,属于数据机密性的是()。

A、交付证明B、数据原发鉴别C、连接机密性D、访问控制2、下列属于典型邻近攻击的是()。

A、会话拦截B、拒绝服务C、系统干涉D、利用恶意代码3、以下关于GB9361—88中A、B类安全机房要求的描述中,错误的是()。

A、计算站应设专用可靠的供电线路B、计算站场地宜采用开放式蓄电池C、计算机系统的电源设备应提供稳定可靠的电源D、供电电源设备的容量应具有一定的余量4、对称加密算法的典型代表是()。

A、RSAB、DSRC、DESD、DER5、下列关于双钥密码体制的说法,错误的是()。

A、公开密钥是可以公开的信息,私有密钥是需要保密的B、加密密钥与解密密钥不同,而且从一个难以推出另一个C、两个密钥都可以保密D、是一种非对称密码体制6、下列属于证书取消阶段的是()。

A、证书分发B、证书验证C、证书检索D、证书过期7、代理防火墙工作在()。

A、物理层B、网络层C、传输层D、应用层8、下列关于个人防火墙的特点,说法正确的是()。

A、增加了保护级别,但需要额外的硬件资源B、个人防火墙只可以抵挡外来的攻击C、个人防火墙只能对单机提供保护,不能保护网络系统D、个人防火墙对公共网络有两个物理接口9、IDS的中文含义是()。

A、网络入侵系统B、人侵检测系统C、入侵保护系统D、网络保护系统10、漏洞威胁等级分类描述中,5级指()。

A、低影响度,低严重度B、低影响度,高严重度C、高影响度,低严重度D、高影响度,高严重度11、下列几种端口扫描技术中,不属于TCP端口扫描技术的是()。

网络信息安全试题及答案

网络信息安全试题及答案一、单项选择题1.以下哪个选项是网络信息安全的基本要素?A. 防火墙B. 口令C. 病毒扫描软件D. 安全策略答案:B. 口令2.以下哪种攻击方式是利用未经授权的恶意软件收集用户输入的用户名和密码?A. 木马病毒B. 拒绝服务攻击C. 社会工程学攻击D. 路由器攻击答案:A. 木马病毒3.以下哪个选项可以有效预防恶意软件的传播?A. 更新操作系统B. 定时备份数据C. 锁定设备D. 设置强密码答案:A. 更新操作系统4.网络钓鱼是指以下哪种情况?A. 使用伪造的网站欺骗用户输入个人信息B. 黑客入侵服务器获取用户数据C. 通过网络发送垃圾邮件D. 利用漏洞进行拒绝服务攻击答案:A. 使用伪造的网站欺骗用户输入个人信息5.以下哪种加密算法是目前使用最广泛的对称加密算法?A. RSAB. DESC. AESD. SHA答案:C. AES二、简答题1.请简要解释什么是DDoS攻击,并提供一种防御DDoS攻击的方法。

答案:DDoS(分布式拒绝服务)攻击是指攻击者通过控制多台计算机或网络设备,将大量恶意流量发送到目标服务器,以占用其网络带宽和计算资源,使正常用户无法正常访问该服务器或网站。

防御DDoS攻击的方法之一是使用流量清洗设备,通过识别和过滤掉恶意流量,将正常流量传递给服务器,保障正常用户的访问体验。

2.请简述网络信息安全风险评估的步骤和重要性。

答案:网络信息安全风险评估的步骤主要包括资产识别、威胁和漏洞评估、风险评估和风险处理。

资产识别是确定企业网络系统中的重要信息资产,威胁和漏洞评估是分析潜在的威胁和系统漏洞,风险评估是评估潜在威胁和漏洞对资产造成的风险程度,风险处理是采取相应的措施来减轻或消除风险。

网络信息安全风险评估的重要性在于帮助企业全面了解安全威胁和风险程度,有针对性地制定安全策略和措施,提前预防和应对安全事件,保障网络信息的安全性和可靠性。

三、应用题请根据以下场景回答问题:某企业的员工开展远程办公,需要通过互联网访问企业内部网络资源。

网络安全考试题及答案

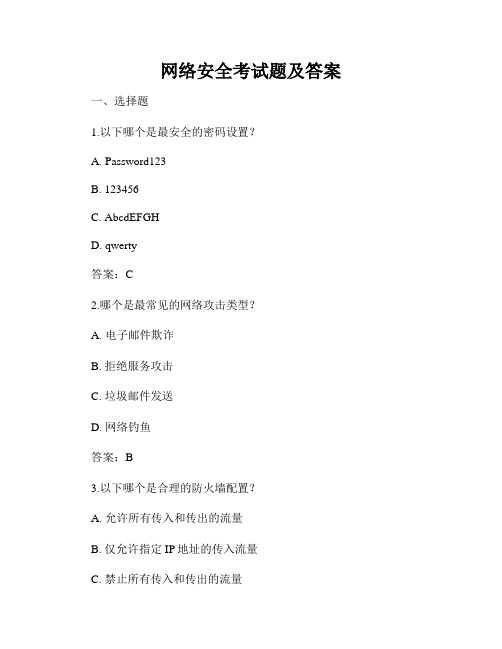

网络安全考试题及答案一、选择题1.以下哪个是最安全的密码设置?A. Password123B. 123456C. AbcdEFGHD. qwerty答案:C2.哪个是最常见的网络攻击类型?A. 电子邮件欺诈B. 拒绝服务攻击C. 垃圾邮件发送D. 网络钓鱼答案:B3.以下哪个是合理的防火墙配置?A. 允许所有传入和传出的流量B. 仅允许指定IP地址的传入流量C. 禁止所有传入和传出的流量D. 仅允许传出HTTP和HTTPS流量答案:B4.什么是社会工程学攻击?A. 通过加密技术获取敏感信息B. 利用人性弱点获取敏感信息C. 通过网络窃取数据D. 发起DDoS攻击答案:B5.以下哪项措施可以提高网络安全?A. 定期更新操作系统和应用程序B. 使用相同的密码登录所有账户C. 将所有数据存储在云端D. 在公共网络上发送敏感信息答案:A二、简答题1.请解释什么是多因素认证?答:多因素认证是一种身份验证方法,需要用户提供多个不同类型的凭证来验证其身份。

常见的凭证包括密码、指纹、短信验证码等。

通过使用多个因素,可以提高身份验证的安全性,避免仅依靠单一凭证造成的安全漏洞。

2.什么是恶意软件?如何防止恶意软件的感染?答:恶意软件是指具有恶意目的的计算机程序,包括病毒、木马、蠕虫等。

为防止恶意软件的感染,可以采取以下措施:- 安装可信的安全软件,及时更新病毒库和防护功能。

- 不随意点击不明链接或打开未知附件。

- 避免下载来自不可信的网站或未经验证的软件。

- 定期备份重要数据,以防恶意软件导致数据丢失。

3.请描述以下网络攻击类型:SQL注入和跨站脚本攻击(XSS)。

答:SQL注入是一种利用未正确过滤的用户输入,向数据库注入恶意SQL代码的攻击技术。

攻击者通过构造特定的输入,可以获取到数据库中的敏感信息或者修改数据库的内容,造成数据泄露或破坏。

跨站脚本攻击是一种利用网页应用程序对用户的信任,将恶意脚本注入网页中,使得用户在访问网页时执行该恶意脚本,从而窃取用户信息或进行其他恶意行为。

计算机网络安全考试试题和答案

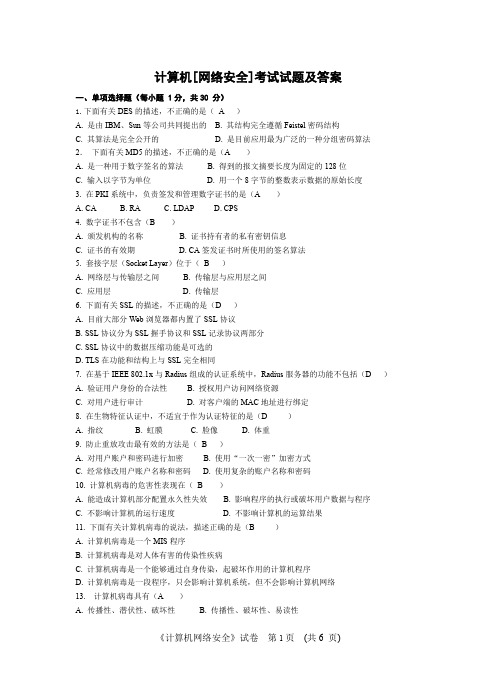

计算机[网络安全]考试试题及答案一、单项选择题(每小题 1分,共30 分)1.下面有关DES的描述,不正确的是( A )A. 是由IBM、Sun等公司共同提出的B. 其结构完全遵循Feistel密码结构C. 其算法是完全公开的D. 是目前应用最为广泛的一种分组密码算法2.下面有关MD5的描述,不正确的是(A )A. 是一种用于数字签名的算法B. 得到的报文摘要长度为固定的128位C. 输入以字节为单位D. 用一个8字节的整数表示数据的原始长度3. 在PKI系统中,负责签发和管理数字证书的是(A )A. CAB. RAC. LDAPD. CPS4. 数字证书不包含(B )A. 颁发机构的名称B. 证书持有者的私有密钥信息C. 证书的有效期D. CA签发证书时所使用的签名算法5. 套接字层(Socket Layer)位于(B )A. 网络层与传输层之间B. 传输层与应用层之间C. 应用层D. 传输层6. 下面有关SSL的描述,不正确的是(D )A. 目前大部分Web浏览器都内置了SSL协议B. SSL协议分为SSL握手协议和SSL记录协议两部分C. SSL协议中的数据压缩功能是可选的D. TLS在功能和结构上与SSL完全相同7. 在基于IEEE 802.1x与Radius组成的认证系统中,Radius服务器的功能不包括(D )A. 验证用户身份的合法性B. 授权用户访问网络资源C. 对用户进行审计D. 对客户端的MAC地址进行绑定8. 在生物特征认证中,不适宜于作为认证特征的是(D )A. 指纹B. 虹膜C. 脸像D. 体重9. 防止重放攻击最有效的方法是(B )A. 对用户账户和密码进行加密B. 使用“一次一密”加密方式C. 经常修改用户账户名称和密码D. 使用复杂的账户名称和密码10. 计算机病毒的危害性表现在(B )A. 能造成计算机部分配置永久性失效B. 影响程序的执行或破坏用户数据与程序C. 不影响计算机的运行速度D. 不影响计算机的运算结果11. 下面有关计算机病毒的说法,描述正确的是(B )A. 计算机病毒是一个MIS程序B. 计算机病毒是对人体有害的传染性疾病C. 计算机病毒是一个能够通过自身传染,起破坏作用的计算机程序D. 计算机病毒是一段程序,只会影响计算机系统,但不会影响计算机网络13. 计算机病毒具有(A )A. 传播性、潜伏性、破坏性B. 传播性、破坏性、易读性C. 潜伏性、破坏性、易读性D. 传播性、潜伏性、安全性14. 目前使用的防杀病毒软件的作用是(C )A. 检查计算机是否感染病毒,并消除已感染的任何病毒B. 杜绝病毒对计算机的侵害C. 检查计算机是否感染病毒,并清除部分已感染的病毒D. 查出已感染的任何病毒,清除部分已感染的病毒15. 在DDoS攻击中,通过非法入侵并被控制,但并不向被攻击者直接发起攻击的计算机称为(B )A. 攻击者B. 主控端C. 代理服务器D. 被攻击者16. 对利用软件缺陷进行的网络攻击,最有效的防范方法是(A )A. 及时更新补丁程序B. 安装防病毒软件并及时更新病毒库C. 安装防火墙D. 安装漏洞扫描软件17. 在IDS中,将收集到的信息与数据库中已有的记录进行比较,从而发现违背安全策略的行为,这类操作方法称为(A )A. 模式匹配B. 统计分析C. 完整性分析D. 不确定18. IPS能够实时检查和阻止入侵的原理在于IPS拥有众多的(C )A. 主机传感器B. 网络传感器C. 过滤器D. 管理控制台19. 将利用虚假IP地址进行ICMP报文传输的攻击方法称为(D )A. ICMP泛洪B. LAND攻击C. 死亡之pingD. Smurf攻击20. 以下哪一种方法无法防范口令攻击(C )A. 启用防火墙功能B. 设置复杂的系统认证口令C. 关闭不需要的网络服务D. 修改系统默认的认证名称21. 在分布式防火墙系统组成中不包括(D )A. 网络防火墙B. 主机防火墙C. 中心管理服务器D. 传统防火墙22. 下面对于个人防火墙未来的发展方向,描述不准确的是(D )A. 与xDSL Modem、无线AP等网络设备集成B. 与防病毒软件集成,并实现与防病毒软件之间的安全联动C. 将个人防火墙作为企业防火墙的有机组成部分D. 与集线器等物理层设备集成23. 在以下各项功能中,不可能集成在防火墙上的是(D )A. 网络地址转换(NAT)B. 虚拟专用网(VPN)C. 入侵检测和入侵防御D. 过滤内部网络中设备的MAC地址24. 当某一服务器需要同时为内网用户和外网用户提供安全可靠的服务时,该服务器一般要置于防火墙的(C )A. 内部B. 外部C. DMZ区D. 都可以25. 以下关于状态检测防火墙的描述,不正确的是(D )A. 所检查的数据包称为状态包,多个数据包之间存在一些关联B. 能够自动打开和关闭防火墙上的通信端口C. 其状态检测表由规则表和连接状态表两部分组成D. 在每一次操作中,必须首先检测规则表,然后再检测连接状态表26. 在以下的认证方式中,最不安全的是(A )A. PAPB. CHAPC. MS-CHAPD. SPAP27. 以下有关VPN的描述,不正确的是(C )A. 使用费用低廉B. 为数据传输提供了机密性和完整性C. 未改变原有网络的安全边界D. 易于扩展28. 目前计算机网络中广泛使用的加密方式为(C )A. 链路加密B. 节点对节点加密C. 端对端加密D. 以上都是29. 以下有关软件加密和硬件加密的比较,不正确的是(B )A. 硬件加密对用户是透明的,而软件加密需要在操作系统或软件中写入加密程序B. 硬件加密的兼容性比软件加密好C. 硬件加密的安全性比软件加密好D. 硬件加密的速度比软件加密快30. 对于一个组织,保障其信息安全并不能为其带来直接的经济效益,相反还会付出较大的成本,那么组织为什么需要信息安全?(D )A. 有多余的经费B. 全社会都在重视信息安全,我们也应该关注C. 上级或领导的要求D. 组织自身业务需要和法律法规要求二、填空题(每空1分,共20 分)31.利用公钥加密数据,然后用私钥解密数据的过程称为加密;利用私钥加密数据,然后用公钥解密数据的过程称为数字签名。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一.单选题:1. 关于“攻击工具日益先进,攻击者需要的技能日趋下降”,不正确的观点是_____。

A.网络受到攻击的可能性将越来越大B.网络受到攻击的可能性将越来越小C.网络攻击无处不在D.网络风险日益严重标准答案:b考生答案:b本题分数:2.5本题得分:2.52. 保证网络安全的最主要因素是______。

A.拥有最新的防毒防黑软件B.使用高档机器C.使用者的计算机安全素养D.安装多层防火墙标准答案:c考生答案:c本题分数:2.5本题得分:2.53. 安全漏洞产生的原因很多,其中口令过于简单,很容易被黑客猜中属于?A.系统和软件的设计存在缺陷,通信协议不完备B.技术实现不充分C.配置管理和使用不当也能产生安全漏洞D.以上都不正确标准答案:c考生答案:c本题分数:2.5本题得分:2.54. 计算机病毒的特征A.隐蔽性B.潜伏性,传染性C.破坏性D.可触发性E.以上都正确标准答案:e考生答案:e本题分数:2.5本题得分:2.55. 一台PC机的病毒可通过网络感染与之相连的众多机器。

说明网络病毒具有____特点。

A.传染方式多B.扩散面广C.消除难度大D.传播性强E.多态性标准答案:b考生答案:d本题分数:2.5本题得分:06. 数据加密技术可以应用在网络及系统安全的哪些方面?A.数据保密B.身份验证C.保持数据完整性D.确认事件的发生E.以上都正确标准答案:e考生答案:e本题分数:2.5本题得分:2.57. 有关对称密钥加密技术的说法,哪个是确切的?A.又称秘密密钥加密技术,收信方和发信方使用相同的密钥B.又称公开密钥加密,收信方和发信方使用的密钥互不相同C.又称秘密密钥加密技术,收信方和发信方使用不同的密钥D.又称公开密钥加密,收信方和发信方使用的密钥互不相同标准答案:a考生答案:a本题分数:2.5本题得分:2.58. 在使用者和各类系统资源间建立详细的授权映射,确保用户只能使用其授权范围内的资源,并且通过访问控制列表(ACL: Access Control List)来实现,这种技术叫做____。

A.资源使用授权B.身份认证C.数字签名D.包过滤E.以上都不正确标准答案:a考生答案:a本题分数:2.5本题得分:2.59. 为防止企业内部人员对网络进行攻击的最有效的手段是________。

A.防火墙B.VPN(虚拟私用网)C.网络入侵监测D.加密E.漏洞评估标准答案:c考生答案:c本题分数:2.5本题得分:2.510. 首先根据被监测系统的正常行为定义出一个规律性的东西,称为“写照”,然后监测有没有明显偏离“写照”的行为。

这指的是入侵分析技术的_____。

A.签名分析法B.统计分析法C.数据完整性分析法D.以上都正确标准答案:b考生答案:b本题分数:2.5本题得分:2.511. 以下哪种方法主要通过查证文件或者对象是否被修改过,从而判断是否遭到入侵?A.签名分析法B.统计分析法C.数据完整性分析法D.以上都正确标准答案:c考生答案:c本题分数:2.5本题得分:2.512. 某入侵监测系统收集关于某个特定系统活动情况信息,该入侵监测系统属于哪种类型。

A.应用软件入侵监测系统B.主机入侵监测系统C.网络入侵监测系统D.集成入侵监测系统E.以上都不正确标准答案:b考生答案:b本题分数:2.5本题得分:2.513. 关于网络入侵监测的主要优点点,哪个不正确。

A.发现主机IDS系统看不到的攻击B.攻击者很难毁灭证据C.快速监测和响应D.独立于操作系统E.监控特定的系统活动标准答案:e考生答案:e本题分数:2.5本题得分:2.514. _____入侵监测系统对加密通信无能为力。

A.应用软件入侵监测系统B.主机入侵监测系统C.网络入侵监测系统D.集成入侵监测系统E.以上都不正确标准答案:c考生答案:c本题分数:2.5本题得分:2.515. 入侵防范技术是指_____。

A.系统遇到进攻时设法把它化解掉,让网络和系统还能正常运转B.攻击展开的跟踪调查都是事后进行,经常是事后诸葛亮,适时性不好C.完全依赖于签名数据库D.以上都不正确标准答案:a考生答案:a本题分数:2.5本题得分:2.516. 虚拟专用网(VPN)技术是指_____。

A.在公共网络中建立专用网络,数据通过安全的“加密管道”在公共网络中传播B.在公共网络中建立专用网络,数据通过安全的“加密管道”在私有网络中传播C.防止一切用户进入的硬件D.处理出入主机的邮件的服务器标准答案:a考生答案:a本题分数:2.5本题得分:2.517. 何为漏洞评估?A.检测系统是否已感染病毒B.在公共网络中建立专用网络,数据通过安全的“加密管道”在公共网络中传播C.通过对系统进行动态的试探和扫描,找出系统中各类潜在的弱点,给出相应的报告,建议采取相应的补救措施或自动填补某些漏洞D.是置于不同网络安全域之间的一系列部件的组合,是不同网络安全域间通信流的唯一通道,能根据企业有关安全政策控制进出网络的访问行为E.主要是监控网络和计算机系统是否出现被入侵或滥用的征兆标准答案:c考生答案:c本题分数:2.5本题得分:2.518. 漏洞评估的最主要的优点_____。

A.适时性C.预知性D.以上都不正确标准答案:c考生答案:c本题分数:2.5本题得分:2.519. 所谓动态式的警讯是指当遇到违反扫描政策或安全弱点时提供实时警讯并利用email、SNMP traps、呼叫应用程序等方式回报给管理者。

这是_____型的漏洞评估产品的功能之一。

A.主机型B.网络型C.数据库D.以上都不正确标准答案:a考生答案:a本题分数:2.5本题得分:2.520. 拒绝服务扫描测试是指提供拒绝服务(Denial Of Service)的扫描攻击测试。

这是_____型的漏洞评估产品的功能之一。

A.主机型B.网络型C.数据库D.以上都不正确标准答案:b考生答案:b本题分数:2.5本题得分:2.521. 漏洞评估产品在选择时应注意_____。

A.是否具有针对网络、主机和数据库漏洞的检测功能B.产品的扫描能力C.产品的评估能力D.产品的漏洞修复能力E.以上都正确标准答案:e本题分数:2.5本题得分:2.522. 建立安全的企业网络一般分为_____步。

A.1B.3C.5D.7E.9标准答案:d考生答案:d本题分数:2.5本题得分:2.523. _____是建立安防体系过程中极其关键的一步,它连接着安防重点和商业需求。

它揭示了关键性的商业活动对资源的保密性、集成性和可用性等方面的影响。

A.安全风险分析B.网络系统现状C.安全需求与目标D.安全方案设计E.安全解决方案标准答案:a考生答案:a本题分数:2.5本题得分:2.524. 安全模型简称MDPRR,有关MDPRR正确的是_____。

A.many——M detection——D protect——P recovery——R reaction——RB. management——M detection——D people——P recovery——R reaction——RC. man——M detection——D protect——P redo——R reaction——RD. management——M detection——D protect——P recovery——R relay——RE. management——M detection——D protect——P recovery——R reaction——R标准答案:e考生答案:e本题分数:2.5本题得分:2.525. For MS Excel macro viruses, when an infected Excel sheet is opened, it will usually create an Excel file containing the macro codes in the startup directory. From there, the virus could then reproduce copies of itself unto other sheets accessed by MS Excel.What is the name of startup directory?A.OFFICEB.EXCELC.XLSTARTD.Templates标准答案:c考生答案:c本题分数:2.5本题得分:2.526. What tool may be used for any MS office files, including MS Word documents, MS Excel spreadsheets, and MS Powerpoint presentations to check for possible macro virus infections?A.FDISK.EXEB.DFVIEW.EXEC.REGEDIT.EXE标准答案:b考生答案:b本题分数:2.5本题得分:2.527. Which type of viruses is cleanable?A.Trojans virusB. Encrypted MessagesC.Macro VirusesD.Password-protected Files标准答案:c考生答案:c本题分数:2.5本题得分:2.528. I found some viruses on my HD file and the virus name listed of the form: "W97M_XXXX". What are these virusesA.Trojan house virus, they can't infect, can only damageB.Word97 macro virusC.Excel97 macro virusD.Windows31 virus (16bit)标准答案:b考生答案:b本题分数:2.5本题得分:2.529. I found some viruses on my HD file and the virus name listed of the form: "X97M_XXXX". What are these virusesA.Access95 macro virusB.Word97 macro virusC.Excel97 macro virusD.No damage and doesn't infect, only shows some dialog or message标准答案:c考生答案:c本题分数:2.5本题得分:2.530. I found some viruses on my HD file and the virus name listed of the form: "Joke_XXXX". What are these virusesA.Trojan house virus, they can't infect, can only damageB.Word97 macro virusC.Excel97 macro virusD.No damage and doesn't infect, only shows some dialog or message标准答案:d考生答案:d本题分数:2.5本题得分:2.531. I found some viruses on my HD file and the virus name listed of the form: "JA V A_XXXX". What are these virusesA.Trojan house virus, they can't infect, can only damageB.Word97 macro virusC.Java virusD.No damage and doesn't infect, only shows some dialog or message标准答案:c考生答案:c本题分数:2.5本题得分:2.532. Which factor(s) explain why computer networks have become more vulnerable to virus-related attacks?A.Most networks are not protected by antivirus softwareB.Many new devices that are available on the market can carry undetected viruses and spread them when connected to a networkC.The large numbers of new devices, operating systems, Web services, and online applications allows greater access to networkD.A and B标准答案:c考生答案:c本题分数:2.5本题得分:2.533. What is the defining characteristic of Trojan horse programs?A.They are not intended to cause harm and only make fun of the userB.They replicate and attach themselves to host filesC.They appear to be harmless but hide malicious intentD.They do not require user intervention to spread or function.标准答案:c考生答案:c本题分数:2.5本题得分:2.534. Which statement explains why the new SQL Slammer worm is so unusual?A.It infects Web servers instead of desktop PCs.B.It locates email addresses and sends infected email attachments.C.It is the fastest worm ever discoveredD.It spreads from computer to another by using port 445.标准答案:c考生答案:c本题分数:2.5本题得分:2.535. What sort of virus is capable of taking up residence in memory and then infecting the boot sector and all executables found in the system?A.Boot-sector virusB.Macro virusC.Windows virusD.Multipartite virus标准答案:d考生答案:d本题分数:2.5本题得分:2.536. While you are working on a document on Microsoft Word, you notice that your system slightly slows down in performance. Is it correct to assume that a virus is present on your system?A.Yes. System slowdown is a strong indication of virus infectionB.No. The system slowdown may be attributed to other factors, not necessarily virus infection.C.Yes. A malware is probably using up too much memory space.D.No. A virus cannot be present because my antivirus software is enabled and running标准答案:b考生答案:b本题分数:2.5本题得分:2.537. PC-cillin is set to Quarantine uncleanable files. If user does not want store the quarantined files in the PC-cillin directory, how would he transfer this set PC-cillin to store it in another location?A.This is not possibleB.Edit the path in QuarantineDirectory in HKLM>Software>TrendMicro>Pc-cillin>RealtimeScan and HKLM>Software>TrendMicro>Pc-cillin>ManualScan to the desired directoryC.Edit the path in MoveDirectory2nd in HKLM>Software>TrendMicro>Pc-cillin>RealtimeScan and HKLM>Software>TrendMicro>Pc-cillin>ManualScan to the desired directoryD.Edit the path in Directory2nd in HKLM>Software>TrendMicro>Pc-cillin>RealtimeScan and HKLM>Software>TrendMicro>Pc-cillin>ManualScan to the desired directoryE.Edit the path in DeleteDirectory in HKLM>Software>TrendMicro>Pc-cillin>RealtimeScan and HKLM>Software>TrendMicro>Pc-cillin>ManualScan to the desired directory标准答案:c考生答案:b本题分数:2.5本题得分:0题目解析:The user must: Edit the path in MoveDirectory2nd in HKLM>Software>TrendMicro>Pc-cillin>RealtimeScan and HKLM>Software>TrendMicro>Pc-cillin>ManualScan to the desired directory38. Which of the option below is NOT part of of PC-cillin 2003's Advanced configration tab?A.QuarantineB.Sync PDAC.Update NowD.View LogsE.Internet COntrol Traffic标准答案:b考生答案:b本题分数:2.5本题得分:2.5题目解析:Sync is not an option of the Advanced Configuration tab.39. Would Intelligent Update work when user is logged in as a POWER user or a user in a Windows 2000 environment?A.Yes, by default, Intelligent update would work in this scenarioB.Yes, but the user must edit the permissions in the registryC.Intelligent Update would work only when logged in as power user and not as ordinary userD.NoE.Intelligent Update would work only when logged in as an ordinary user and not as power user标准答案:d考生答案:c本题分数:2.5本题得分:0题目解析:Intelligent Update will not work in either case.40. One of the new features added to PC-cillin 2003 is the Outbreak Alert. What does this feature provide?A.It alerts the user that there has been multiple virus detected on your PC within a defined period of timeB.It is a active service that informs user in advance when a serious virus outbreak is occurringC.It alerts the user if it detects a virus spreading through network drivesD.It alerts the user if it detects someone trying to hack into your systemE.It is just the customized version of the standard alert标准答案:a考生答案:c本题分数:2.5本题得分:0题目解析:It alerts the user of multiple virus attacks within a given period of time.。