无线传感器网络攻击与防范_刘勇

无线传感器网络中的安全攻防技术研究

无线传感器网络中的安全攻防技术研究随着科技的发展,无线传感器网络已经成为现代社会重要的基础设施之一。

然而,随着人们对网络安全的担忧日益加剧,如何保护无线传感器网络免受恶意攻击成为了研究的重点。

无线传感器网络的工作原理是由大量的传感器节点组成一个网络,这些节点可以进行数据采集、处理和传输。

由于传感器节点需要在无线环境中进行通信,因此网络安全面临着诸多挑战,比如信息泄露、数据篡改、网络嗅探等问题。

在攻击方面,无线传感器网络可能会受到多种类型的攻击,包括黑客入侵、拒绝服务攻击、数据篡改等。

这些攻击可能会导致传感器节点的功能失效,甚至整个网络的瘫痪。

因此,在设计无线传感器网络时,必须考虑如何防止这些攻击。

最常见的安全攻防技术包括加密、认证和防火墙等。

加密技术可以将数据加密以防止信息泄露和篡改。

认证技术可以校验传感器节点的身份以防止冒充攻击。

防火墙可以阻止非法的网络流量进入系统,从而保护网络安全。

然而,这些措施并不完全能够保证网络的安全性,因为攻击者也在不断适应变化和创新。

因此,研究人员提出了许多新的技术来加强网络安全。

例如,一种被广泛应用于无线传感器网络中的“信息稀疏性”技术,该技术对数据进行采样处理,从而减少传输数据的数量和频率。

这样可以减少网络中的传输功耗和数据拥塞,并提高系统的安全性。

另一个重要的技术是基于身份的加密,该技术通过对传感器节点的身份进行加密来防止黑客入侵和冒充攻击。

这种技术将在处理过程中实现身份验证,从而增强网络的安全性。

此外,随着人工智能和大数据技术的发展,无线传感器网络的安全防御也将变得更加复杂。

人工智能可以实时监测网络流量和行为,大数据技术可以对网络中的数据进行深度学习,从而提高系统的安全性和故障排除能力。

总之,在当前日益威胁到无线传感器网络安全的环境下,必须利用最先进的安全技术和保护措施来保障网络的安全。

只有通过不断地研究、创新和改进,才能保障无线传感器网络的稳定和安全性。

无线传感器网络面临的攻击与对策

Ata k n o nt r e s e a e y W S t c s a d c u e m a ur s f c d b Ns

摘

要 :在分析 了无线传感器 网络 ( N ) WS s 的各种受 限条 件后 , 出其极易受 到各种类型 的攻击 的结论 。 得

系统 地分析了 WS s 物理层 、 N在 链路层 、 网络层 以及传输层 的弱点 与可能受 到的各种形 式 的Fra bibliotek击 , 并给 出

了相应的对策 。

关键词 :无线传感 器网络 ;网络安全 ; o ; D S 攻击防范

MA Qnm n一, N i .h n ,D I u n — i i. i WA G X a cu 。 A a gz 。 o G h

( . e t l hn r l nv ri , u a 3 0 9 C i a 1 C nr i aNo ma U ies y W h n4 0 7 , hn ; a C t

K yw rs i ls sno e ok ( N ) ntokscry D S a akdf s e od :wr es esr t rs WS s ;e r eui ; o ; t c ee e e nw w t t n 0 引 言

的主要 障碍 。本文结合 WS s N 的特点 , 系统地分析 了 WS s N

1 物 理 层 的 攻 击 及 其 对 策

热、 红外 、 声纳 、 雷达和地 震波等信 号 , 而探测 包括 温度 、 从

湿度 、 噪声 、 强 度 、 力 、 壤成 分 、 动 物 体 的 大 小 、 度 光 压 土 移 速

无线传感器网络中的安全攻防研究

无线传感器网络中的安全攻防研究在如今物联网的时代,无线传感器网络 (Wireless Sensor Network, WSN) 的作用愈加重要。

但与此同时,WSN的信息安全也面临着严峻的挑战。

为了维护WSN 的安全,不断的开展安全攻防研究,成为当前的一个重要任务。

一、WSN的安全威胁WSN的特点是广泛分布且无法完全管理和控制,这使得它面临着多样化的安全威胁。

具体来说,WSN的安全威胁分为两类:1. 外部威胁外部威胁包括黑客攻击、病毒、木马、间谍软件等。

黑客攻击可以破坏WSN 的通信链路,使得信息无法传输,或者窃取其中的信息。

病毒、木马、间谍软件等则可以在WSN中植入恶意代码,进而危害WSN中的信息安全。

2. 内部威胁内部威胁源于WSN中的节点。

这些节点可能被入侵或者被篡改,导致WSN 中的信息被改变或者泄露。

另一方面,对WSN中的节点监测是否正常工作,以及是否具有必要的安全措施,也是维护信息安全的一个重要环节。

二、WSN的安全攻防研究为了维护WSN的安全,开展安全攻防研究是非常必要的。

攻防研究主要涉及数据加密、密钥管理、认证、身份识别、访问控制、防火墙、入侵检测等方面。

1. 数据加密数据加密是WSN中最基本和最重要的安全措施之一。

数据加密需要保证数据传输的保密性和完整性。

有效的加密方法可以防止黑客攻击和网络数据泄露。

2. 密钥管理密钥管理是WSN中的另一个关键因素。

无法有效管理密钥的应用程序易受到攻击和破坏,因此,对密钥的有效管理和协商非常重要,这样可以尽可能地降低被攻击的风险。

3. 认证认证是一种操作,通过该操作可以验证接收到的信息是否来自可信的源,防止欺骗。

认证数字信标可以防止从外部设备进行身份伪造和拒绝服务攻击。

认证通过可提高能够接收的数据的完整性和准确性。

4. 身份识别WSN中需要对节点进行身份识别,以保证通信的可靠性和数据的安全。

身份识别可以实现访问控制和安全管理。

5. 访问控制访问控制是指通过细致地控制用户的访问权限,以限制未经授权的接入和使用WSN的能力,确保WSN中传输的信息不会被偷窥或者篡改。

无线传感器网络的安全威胁及防范措施

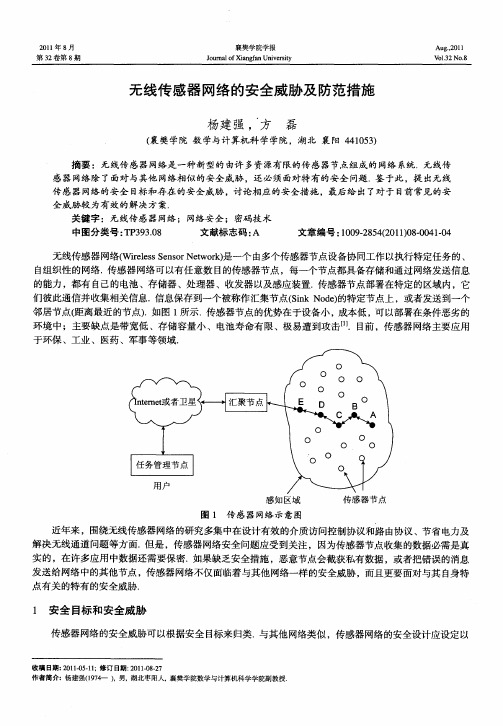

感 知 区域

传 感器 节 点

图 1 传 感 器 网络 示 意 图

近年来 ,围绕无线传感器 网络 的研究多集中在设计有效 的介质访 问控制协议和路 由协议、节省电力及 解决无线通道问题等方面. 但是 ,传感器 网络安全问题应受到关注 ,因为传感器节点收集 的数据必需是真 实的 ,在许多应用 中数据还需要保密. 如果缺乏安全措施 ,恶意节点会截获私有数据 ,或者把错误的消息 发送给网络 中的其他节点 ,传感器网络不仅面临着与其他 网络一样 的安全威胁 ,而且更要面对与其 自 身特 点有 关 的特 有 的安全 威胁 .

杨建 强 ,方 磊

( 樊 学院 数 学与计 算机科 学 学院 ,湖 北 襄 阳 4 15 ) 襄 4 03 摘 要 :无线传 感器 网络是 一 种新 型 的 由许 多资 源有 限 的传 感器 节点 组成 的 网络 系统 .无线传 感器 网络 除 了面对 与其他 网络相似 的安 全威 胁 ,还 必须 面对 特有 的安 全 问题 .鉴 于此 ,提 出无 线

自 组织性的网络. 传感器 网络可以有任意数 目的传感器节点 ,每一个节点都具备存储和通过网络发送信息 的能力 ,都有 自己的电池 、存储器 、处理器、收发器以及感应装置. 传感器节点部署在特定的区域内,它 们彼此通信并收集相关信息. 信息保存到一个被称作汇集节 (i oe的特定节点上 ,或者发送到一个  ̄ S kN d) n 邻居节点( 距离最近 的节点) 如图 1 . 所示. 传感器节点的优势在于设备小 , 成本低 , 可以部署在条件恶劣的 环境 中;主要缺点是带宽低 、存储容量小、电池寿命 有限、极易遭到攻击….目前 ,传感器 网络主要应用

2 1 年 8月 01

无线传感器网络安全攻防与防护机制研究

无线传感器网络安全攻防与防护机制研究无线传感器网络(Wireless Sensor Network,WSN)是由大量分布式传感器节点组成的网络,能够实现环境监测、数据采集和信息传输等功能。

然而,由于其特殊的通信方式和分散的节点部署,WSN面临着诸多安全威胁与攻击。

因此,研究无线传感器网络的安全攻防与防护机制至关重要。

首先,我们需要了解无线传感器网络存在的安全威胁与攻击方式。

常见的攻击方式包括:节点克隆攻击、虚假数据注入、节点伪装攻击、拒绝服务攻击等。

节点克隆攻击是指攻击者通过复制合法节点的标识信息,将伪装的节点引入网络。

虚假数据注入则是指攻击者伪造并注入虚假数据,影响网络的正常运行与决策。

节点伪装攻击是攻击者通过将伪装节点伪装成合法节点进入网络,进而获取网络中的敏感信息。

拒绝服务攻击是指攻击者通过发送大量的伪造请求导致网络资源耗尽,从而使网络服务无法正常运行。

针对上述攻击方式,我们需要研究并实现相应的防护机制。

首先,节点身份认证是提高网络安全性的重要手段。

可以通过引入加密算法、数字证书等方式对每个节点进行身份验证。

另外,密钥管理也是保障网络安全的关键技术,可以采用密钥预分配机制或基于公钥密码的方法确保密钥的安全传输与管理。

此外,数据完整性验证也是一种重要的防护措施,可以采用数字签名等方法对数据进行验证,防止虚假数据的注入。

另一个重要的研究方向是基于信任的机制。

信任机制可以根据节点的行为和信誉度对节点进行评估,从而判断节点是否可信任。

可以利用节点之间的交互信息,如数据包的转发记录、通信的质量等指标来评估节点的信任度。

对不可信任的节点,可以采取相应的策略进行排除或限制其参与网络通信。

此外,密钥更新与分发方面的研究也是无线传感器网络安全防护的重要内容。

由于传感器网络中的节点资源受限,密钥更新与分发不能过于频繁,应合理设计密钥更新策略和算法,以保障网络安全的同时降低资源开销。

最后,对于无线传感器网络的防护机制还应考虑现实应用场景中的特殊需求。

无线传感器网络中的攻击检测与防范技术研究

无线传感器网络中的攻击检测与防范技术研究随着物联网和工业控制系统的不断发展,无线传感器网络成为了一个重要的组成部分。

无线传感器网络可以应用于环境监测、物流跟踪、智能化家居、智能交通以及军事侦察等领域。

但是,安全性问题一直困扰着无线传感器网络的发展。

攻击者可以利用无线传感器的特殊性质进行攻击,包括信息窃取、数据篡改、虚假数据注入等,从而导致网络瘫痪和数据泄漏等问题。

因此,在无线传感器网络中,攻击检测与防范技术已经成为了一个热门的研究领域。

一.攻击类型在无线传感器网络中,攻击类型非常多,下面将介绍一些主要的攻击类型。

1.欺骗攻击欺骗攻击指的是攻击者通过伪造节点身份或修改节点信息的方式,来绕过节点认证机制,从而进入到无线传感器网络中,这会导致攻击者能够控制节点,篡改数据或者窃取数据。

2.攻击节点攻击节点是指攻击者通过暴力攻击等方式,直接攻击节点硬件或操作系统,从而使节点崩溃或无法正常工作的行为。

3.异常节点异常节点指的是无线传感器网络中源自于节点的异常行为,例如节点自发的发送虚假数据、重复发送相同的数据等。

二.攻击检测与防范技术无线传感器网络的特殊性质决定了传统的网络安全方法无法直接应用于无线传感器网络。

在无线传感器网络中,攻击检测与防范技术需要解决以下几个问题。

1.攻击检测方法目前,无线传感器网络中的攻击检测方法可以分为两种,一种是基于规则的检测方法,另一种是基于学习的检测方法。

基于规则的检测方法依靠预先设置好的规则,通过比较网络行为与规则相匹配程度,来判断是否存在攻击。

基于规则的检测方法的优点是效率高,但缺点是规则难以维护。

基于学习的检测方法采用机器学习算法,通过训练节点的数据模型,自动学习网络的正常行为,当网络出现异常时,自动识别异常行为。

基于学习的检测方法的优点是精度高,但缺点是需要大量的数据训练。

2.攻击防范方法攻击防范方法是指对攻击进行预防和保护。

在无线传感器网络中,攻击防范方法包括以下几种。

无线传感器网络的安全与保护

无线传感器网络的安全与保护在现代社会中,无线传感器网络已经成为了一个不可或缺的组成部分。

其可以帮助我们收集和传输数据,从而满足我们的各种需求。

但是,随着科技的不断发展,我们也面临了越来越多的安全问题。

在本文中,我将讨论无线传感器网络的安全与保护,包括其存在的问题和如何解决这些问题。

无线传感器网络的存在问题无线传感器网络面临的最大问题之一是安全问题。

这是因为无线传感器网络易受攻击,例如黑客攻击、病毒攻击等等。

攻击者可以窃取机密信息、破坏网络和控制传感器等等。

此外,无线传感器网络还面临着传输数据的保密性和完整性问题。

由于采集到的数据可能包含机密信息,如位置、电力或能源消耗信息,这些信息如果泄露出去,将对个人隐私或商业利益产生不利影响。

如何解决无线传感器网络的安全问题在解决无线传感器网络的安全问题时,关键在于预防和响应于网络攻击。

我们可以通过以下措施来防范网络攻击。

1. 加密传输加密传输是防范网络攻击的基本措施之一。

在传输数据时,加密技术可以对数据进行加密,从而保证数据的安全性和完整性。

一旦数据加密,攻击者就无法解密数据,这将保护用户的隐私和机密信息。

2. 采用多云架构多云架构是另一个重要的防范网络攻击的措施。

它通过将数据存储在多个不同的云中来保护数据的安全性。

这样一来,假设一个云被攻击了,数据和信息不会完全消失。

这种方法可以减少数据泄露的风险,并增强系统的安全性。

3. 验证用户身份验证用户身份是防范网络攻击的另一个重要措施。

用户身份验证可以防止未授权的访问和信息泄露,并维护数据的完整性。

在使用无线传感器网络时,一般都需要用户提供用户名和密码以进行身份验证。

在进行身份验证时,我们可以使用双重身份验证等高级技术,以进一步加强用户身份认证的安全性。

4. 设置防火墙设置防火墙也是防范网络攻击的基本措施之一。

防火墙能够限制某些未授权访问并保护系统,从而保护数据的完整性和安全性。

防火墙可以隔离网络,过滤恶意数据和流量,并阻止未授权的数据访问。

无线传感器网络中的网络安全与攻防技术研究

无线传感器网络中的网络安全与攻防技术研究无线传感器网络(Wireless Sensor Network,简称WSN)是由大量的低成本、低功耗、无线通信的传感器节点构成的网络系统,用于采集、处理和传输各种环境信息。

WSN在农业、环境监测、智能交通等领域发挥着重要的作用。

然而,由于无线传感器节点具有资源受限、易受攻击等特点,网络安全问题成为WSN研究的重要内容之一。

一、无线传感器网络的安全威胁无线传感器网络的安全威胁主要包括信息安全威胁和网络安全威胁。

信息安全威胁主要指攻击者通过截获、篡改、伪造传感器节点发送的信息,对传感器网络的数据完整性和机密性造成威胁。

网络安全威胁主要指攻击者通过恶意节点加入网络,干扰或破坏传感器网络的正常运行。

其次,我们需要关注无线传感器节点的身份认证和密钥管理问题。

身份认证是指在节点加入网络时,保证网络能够正确识别节点的身份,防止恶意节点加入网络。

密钥管理是指在网络中对节点进行安全通信所需的密钥的生成、分发和更新。

三、网络安全与攻防技术研究3.1 加密算法WSN网络中的数据传输通常是通过无线信道进行的,数据传输的安全性就显得尤为重要。

对于WSN网络中的数据传输,对通信数据进行加密是一种常见的手段。

常用的加密算法有对称密钥算法和非对称密钥算法。

对称密钥算法加密解密速度快,但密钥分发存在困难;非对称密钥算法安全性较高,但加解密速度较慢。

因此,在WSN中综合考虑两者的优势,采用混合加密算法来保护数据传输的安全性。

3.2 安全路由协议在WSN中,节点之间的通信需要经过多个中间节点进行中继,因此设计一种安全的路由协议来保护数据的安全性尤为重要。

目前主要的安全路由协议包括LEACH、TEEN和ECCR等。

这些协议通过节点之间的相互验证、密钥的分发和更新等手段,保证数据在传输过程中的安全性。

3.3 攻击检测与防御为了应对各种网络攻击,需要对无线传感器网络进行攻击检测与防御。

攻击检测技术主要包括基于规则、基于异常和基于信任等方法。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

本栏目责任编辑:冯蕾无线传感器网络攻击与防范刘勇,侯荣旭(沈阳工程学院计算中心,辽宁沈阳110136)摘要:无线传感器网络安全机制的研究一直是传感器网络的研究热点,该文主要介绍了无线传感器网络各层的攻击方式以及各个攻击方式的防范措施。

关键词:无线传感器网络;安全;攻击;防范中图分类号:TP393文献标识码:A 文章编号:1009-3044(2013)35-7927-02Wireless Sensor Network Attack and PreventionLIU Yong,HOU Rong-xu(Computer Center,Shenyang Institute of Engineering,Shenyang 110136,China)Abstract:The security mechanism research of wireless sensor network has been a hot research topic of sensor networks,this pa⁃per mainly introduces the wireless sensor network attack means of each layer and the preventive measures against various attacks.Key words:Wireless Sensor Networks;security;attack;prevention无线传感器网络(wireless sensor networks)是结合传感器技术、计算和通信的产物,并作为一种全新的信息获取和处理技术在国际上备受关注。

由于现代科学的通讯技术和微型制造技术的不断提高,致使传感器不但具有感应外界环境的能力,而且还有独立处理信息和无线通讯的能力,外观上也变得越来越小。

无线传感器网络属于自组织多跳式的网络,它可以在一定范围内自行组建网络,一个终端节点可以通过多条路径把信息传送到另一个节点。

无线传感器网络通常适用于通讯距离较短和功率较低的通信技术上,但由于传感器网络自身的一些特性,致使其更容易遭受到各种形式的攻击。

因此,无线传感器网络的安全面临着巨大挑战。

1无线传感器网络攻击与防范无线传感器网络要想进入实际应用,安全因素是必须要考虑的,这样就需要可行的安全机制。

作为一种特殊的Ad-hoc 网络,无线传感器网络又具有自组网络的多跳性、无中心性和自组织性等独特的特征,所以现有的网络安全机制没有办法用到本领域上。

鉴于无线传感器网络面临的诸多威胁,并针对网络安全性能要求,下面我们将对无线传感器网络进行分层分析。

1.1物理层的攻击与防范物理层的攻击包括物理破坏、信息泄露和拥塞攻击。

由于无线传感器网络所处的环境比较恶劣,通常使用者没有办法进行现场监控,所以攻击者就可以利用这一特点轻易对该节点进行破坏或者进一步对节点进行内存重写以甚至替代该节点的攻击。

又由于攻击者可以轻易监听暴露在物理空间上的无线信号,这样就造成信息的泄露。

再者,攻击者还可以通过在无线传感器网络工作的频段上不断发射无用信号,致使该节点不能正常工作,如果这种攻击节点的密度达到一定程度时,就可以使得整个网络处于拥塞状态而无法进行正常工作。

物理层防范的关键之处在于建立有效的数据加密机制,因为传感器节点在计算能力和存储空间上有一定的局限性限,所以,轻量级的对称加密算法可以有效地被采用,同时非对称密钥加密系统也在探索之中,例如基于椭圆曲线的密钥系统。

再者,扩频或者跳频技术也可以有效抵抗电波干扰。

1.2链路层的攻击和防范数据链路层的攻击包括耗尽攻击、碰撞攻击和链路层DOS 攻击:攻击者可以利用无线传感器网络协议存在的漏洞,持续向一个节点发送数据包,最后使其忙于处理这些无意义的数据包而耗尽资源,从而令合法用户无法访问,这种攻击叫做耗尽攻击。

而防止耗尽攻击的方法有限制节点的发送次数和在协议上设置重发次数的上限值等等。

攻击者还可以利用数据链路层的媒体接入机制的漏洞进行传输数据包,从而进行碰撞攻击,这会使正常的数据无法传输,最终耗尽节点的能量资源,而防止碰撞攻击可以采用纠错编码、信道监听等手段来完善链路层的协议,具体为,先采用信道监听和重传机制来防止恶意节点数据包的碰撞攻击,再进行控制MAC 层的接入,使网络自动把过多的请求进行忽略,这样就可以不必对每个请求都应答,节省了通信的开销。

攻击者还可以利用恶意节点或者被俘节点来不断在网络上发送高优先级的数据包来占据信道,导致其他节点无法传送正常的数据,这种DOS 攻击不但可以存在于数据链路层,还可以存在于物理层、网络层和传输层,对于DOS 攻击,可以采用短包策略或者弱化优先级之间的差异的方法来防止恶意节点发送的高优先级的数据包。

1.3网络层的攻击和防范在无线传感器网络中,传感器节点大都密集分布在一个区域中,信息需要若干节点的传送才能到达目的地,又因为传感器网收稿日期:2013-09-20作者简介:刘勇(1973-),男,辽宁沈阳人,高级实验师,硕士,主要研究方向为网络研究。

7927Computer Knowledge and Technology 电脑知识与技术第9卷第35期(2013年12月)本栏目责任编辑:冯蕾络的动态性,所以就造成它的基础结构不固定性,这就要求网络中的每个节点都要具有路由功能,攻击者就是利用这个特点而发动攻击的。

无线传感器网络层的攻击形式很多,主要有路由攻击、泛洪攻击、女巫攻击、污水攻击和蠕虫洞攻击等。

路由攻击是指攻击者通过不断发送大量的欺骗路由报文而使正常节点不断发送更改和重发路由信息,这样攻击者就可以控制网络的信息流通量,致使全网的数据集中传送到某一区域,从而导致网络内形成环路而耗尽网络能量资源。

泛洪攻击是指攻击者利用强大的收发能力,在网络中以广播的方式发送Hello 报文,这样网络的正常终端节点都会误认为攻击者的节点是自己的邻居节点,但实际上该节点离攻击者的节点存在很大的距离,正常发射的数据包是无法到达的,因此,攻击者的节点就成了整个网络的传输瓶颈。

女巫攻击是指攻击节点存在多个ID 身份,其他正常节点就会以很高的频率选中攻击节点作为路由路径中的节点,这样攻击者就会用各种攻击方法来攻击整个网络。

而防范路由攻击、女巫攻击和泛洪攻击的方法是身份认证、多路径路由、认证广播和双向链接认证等等。

污水池攻击是指攻击者通过发送各种大功率信息而使网络中其他正常节点误以为其收发信息的能力很强,从而把它当作父节点向基站转发报文,攻击者就会以此来破坏了整个网络的负载平衡,并为其他攻击方式提供攻击平台。

蠕虫洞攻击是指攻击者制造具有强大收发能力的节点,让网络中其他正常节点把它当作多跳路由节点的报文中继,这样就会使两个多跳路由节点误以为彼此单挑,从而破坏了无线传感网络的正常分区。

对于污水池攻击和蠕虫洞攻击,我们可以通过广播定期探测帧的方法来检测黑洞区域。

1.4传输层的攻击与防范传输层的攻击包括泛洪攻击和同步破坏攻击。

由于传输层协议一般采用传统网络协议,所以攻击者就会通过发送大量攻击信息的方式来降低整个网络的性能,以至不能进行正常网络通信,这种攻击方式就是泛洪攻击,TCP SYN Flooding 攻击就是这种攻击方式。

对于传输层上的泛洪攻击,我们可以采用要求终端客户回答服务器若干问题后再建立链接或者引入入侵检测机制的方式来加以预防。

同步破坏攻击是指攻击者通过不断向已建立同步通信连接的节点发送伪造消息,让其误认为帧丢失而要求重新传输,这时,如果攻击者能掌握该节点的同步机制,就会使该节点进行无休止的同步和恢复连接协议而造成网络无法进行正常通信。

针对同步破坏攻击,我们可以通过报文鉴别码MAC 对所有报文进行鉴别的方式来加以防范。

1.5应用层的攻击与防范克隆攻击是应用层主要攻击形式。

在应用层中,攻击者可以在无人看管的传感器网络中窃听网络信息从而获得某些节点的所有信息并加以储存,这样攻击者就可以克隆这些节点并把它们放到网络中发起攻击,这种攻击就是节点克隆攻击。

针对无线传感器网络的克隆攻击,我们可以采用密钥管理和安全组播的方式来加以防范,然而,在无线传感器网络中,密钥管理和安全组播的研究还不是很成熟,可以说是刚刚起步阶段。

将来,密钥管理协议和安全组播机制的研究热点仍然是资源限制和良好的伸缩性。

2结论无线传感器网络是一种新的信息获取和处理技术,和传统技术相比,存在很大的优势,必将获得商业及军事等方面的广泛应用,而安全又是无线传感器网络设计的关键。

针对上述的安全攻击,最基础的防范手段之一就是加密机制,也是无线传感器网络安全中的研究热点之一,另外安全的数据融合、路由协议、点到点的认证以及组播广播认证也是无线传感器网络安全中需要重点研究的方面。

参考文献:[1]Perring A,Song D,Tygar D.ELK,A New Protocol for Efficient Large-Group Key Distribution.IEEE Symposium on Security and Pri⁃vary,2001:247-262.[2]Liu D,Ning P.Location-based pairwise keys in distributed sensor networks.Proceedings of the 1st ACM Work-Shop on Security of Ad hoc and Sensor Networks .USA :ACM,2003.72-82.[3]D W Carman,P S Kruus and B J Matt.Constraints and Approaches for Distributed for Distributed Sensor Network Security.NAI Labs .[4]Ian F.Akyildiz,Weilian Su,Yogesh Sankarasubramaniam,Erdal Cayirci A Survey on Sensor Networks .IEEE Communications Maga⁃zine,August,2002.[5]I.F.Akyildiz ,W.Su,Y.Sankarasubramaniam ,and E.Cayirci.Wireless sensor networks:A puter Networks,2002,38(4):393-422.[6]李建中,李金宝,石胜飞.无线传感器网络及其数据管理的概念、问题与进展[J]软件学报,2003,14(10):1717-1727.7928。