密码学入门6(维吉尼亚密码)

ctf密码学题目

ctf密码学题目【原创实用版】目录1.CTF 密码学题目概述2.CTF 密码学题目的常见类型3.CTF 密码学题目的解密技巧4.总结正文一、CTF 密码学题目概述CTF(Capture The Flag)是一种网络安全技能竞赛,旨在通过解决各种技术难题来检验参赛者的能力。

在 CTF 中,密码学题目是重要的组成部分,它要求参赛者运用密码学知识来解密各种编码信息。

这类题目不仅考验参赛者的智力,还需要他们具备一定的密码学和编程基础。

二、CTF 密码学题目的常见类型1.凯撒密码:是一种最简单的加密方法,通过将明文中的每个字符都用按字母表顺序右移或左移一定的位数来加密。

2.维吉尼亚密码:是一种多字母替换密码,明文中的每个字符都由一个固定长度的密钥中的某个字母替换。

3.希尔密码:是一种基于矩阵的替换密码,明文中的每个字符都由一个固定的矩阵中的元素替换。

4.RSA 密码:是一种非对称加密算法,需要解密者知道公钥和私钥,才能进行解密。

5.哈希函数:如 MD5、SHA-1 等,这类题目通常要求参赛者通过碰撞攻击等方法找到一个特定的哈希值。

三、CTF 密码学题目的解密技巧1.对明文进行分析:观察明文是否有规律,如字母、数字、特殊符号的分布等。

2.尝试常见的加密方法:根据明文的特点,尝试使用常见的加密方法进行解密。

3.利用密码学工具:如 John the Ripper 等密码破解工具,可帮助参赛者快速破解一些复杂的密码。

4.寻找题目的提示:部分题目会在题目描述或输入输出中提供解密的线索,注意挖掘这些信息。

5.学习密码学知识:掌握密码学的基本原理和方法,能够帮助参赛者在面对复杂题目时游刃有余。

四、总结CTF 密码学题目是 CTF 竞赛中富有挑战性的一部分,它要求参赛者具备一定的密码学知识和编程能力。

第四章 密码学基础1

混乱:

指明文、密钥和密文之间的统计关系尽可能

复杂,使得攻击者无法理出三者的相互依赖 关系。

s-p网络的轮函数包括3个变换:代换、 置换、密钥混合。

4.3.2 DES数据加密标准

1 算法简介

数据加密标准(Data Encryption Standard,DES) 是使用 最广泛的密码系统。1973年美国国家标准局征求国家 密码标准文字,IBM公司于1974年提交,于1977年被 采纳为DES。 DES出现后20年间,在数据加密方面发挥了不可替代的 作用。20世纪90年代后,随着技术的发展,密钥长度 偏短,DES不断传出被破译的进展情况。1998年12月 美国国家标准局不再用DES作为官方机密,推荐为一般 商业应用,于2001年11月发布了高级加密标准 (AES)。

字母表是循环的,Z后面的是A,能定义替换

表,即密钥。 明文:a b c d e f g h I j k l m n o p q r s t uvwxyz 密文: D E F G H I J K L M N O P Q R S T U VWXYZABC

Caesar算法能用如下公式表示: C=E(3,m)=(m+3) mod 26 如果对字母表中的每个字母用它之后的第k个 字母来代换,而不是固定其后面第3个字母, 则得到了一般的Caesar算法: C=E(k,m)=(m+k) mod 26

如果加密、解密用不同的密钥,是非对 称加密。图解

Ek1(P)=C

Dk2(C)=P Dk2(Ek1(P))=P

4.1.3密码的分类 1按应用技术分:

手工密码 机械密码 电子机内乱密码

通过电子电线,程序进行逻辑运算,以少量制乱

维吉尼亚(Vigenere)密码算法(Javascript实现加密与解密)

维吉尼亚(Vigenere)密码算法(Javascript实现加密与解密) 传统加密技术对于当今的⽹络安全发挥不了⼤作⽤,但每⼀本讲述密码学的书的开头都会率先介绍它们,因为它们是密码学的基础,是密码学的历史。

Vigenere密码就是⼀种传统加密技术,它是多表代换密码,能够有效改进单表代换密码的词频分布特征问题。

详细介绍请参考密码学相关书籍。

⼏乎每⼀本密码学的书在讲述Vigenere密码的章节都会有这么⼀个《Vigenere代换表》⽤户讲解Vigenere密码机制:A B C D E F G H I J K L M N O P Q R S T U V W X Y ZB C D E F G H I J K L M N O P Q R S T U V W X Y Z AC D E F G H I J K L M N O P Q R S T U V W X Y Z A BD E F G H I J K L M N O P Q R S T U V W X Y Z A B CE F G H I J K L M N O P Q R S T U V W X Y Z A B C DF G H I J K L M N O P Q R S T U V W X Y Z A B C D EG H I J K L M N O P Q R S T U V W X Y Z A B C D E FH I J K L M N O P Q R S T U V W X Y Z A B C D E F GI J K L M N O P Q R S T U V W X Y Z A B C D E F G HJ K L M N O P Q R S T U V W X Y Z A B C D E F G H IK L M N O P Q R S T U V W X Y Z A B C D E F G H I JL M N O P Q R S T U V W X Y Z A B C D E F G H I J KM N O P Q R S T U V W X Y Z A B C D E F G H I J K LN O P Q R S T U V W X Y Z A B C D E F G H I J K L MO P Q R S T U V W X Y Z A B C D E F G H I J K L M NP Q R S T U V W X Y Z A B C D E F G H I J K L M N OQ R S T U V W X Y Z A B C D E F G H I J K L M N O PR S T U V W X Y Z A B C D E F G H I J K L M N O P QS T U V W X Y Z A B C D E F G H I J K L M N O P Q RT U V W X Y Z A B C D E F G H I J K L M N O P Q R SU V W X Y Z A B C D E F G H I J K L M N O P Q R S TV W X Y Z A B C D E F G H I J K L M N O P Q R S T UW X Y Z A B C D E F G H I J K L M N O P Q R S T U VX Y Z A B C D E F G H I J K L M N O P Q R S T U V WY Z A B C D E F G H I J K L M N O P Q R S T U V W XZ A B C D E F G H I J K L M N O P Q R S T U V W X Y 加密过程很简单,就是给定密钥字母x和明⽂字母y,密⽂字母是位于x⾏和y列的那个字母。

密码学基础

密码学常识□秋雨灰灰目录密码常识字母表顺序-数字进制转换密码Mod算法倒序间隔字母频率凯撒密码(Caesar Shifts, Simple Shift)凯撒移位(中文版)栅栏密码(The Rail-Fence Cipher)维吉尼亚密码(Vigenère Cipher)Polybius密码(Polybius Cipher)ADFGX/ADFGVX密码(ADFGX/ADFGVX Cipher)ADFGXADFGVX乘法密码(Multiplication Cipher)仿射密码(Affine Shift)希尔密码(Hill Cipher)加密解密Playfair密码(Playfair Cipher)莫尔斯电码置换密码(Transposition Cipher)替代密码(Monoalphabetic Substitution)字母表数字字母表代码反字母表随机乱序字母棋盘密码键盘密码键盘移位软键盘密码数字小键盘密码手机键盘密码数字记忆编码百度/Google/网页字符百度字符(GB2312)Google字符(URI)网页编码(Unicode)Alt+数字小键盘MD5【密码常识】字母表顺序-数字加密的时候,经常要把A至Z这26个字母转换成数字,最常见的一种方法就是取字母表中的数字序号。

A代表1,B代表2,C代表3……字母 A B C D E F G H I J K L M N O P Q R S T U V W X Y Z数字 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26进制转换密码例如二进制:1110 10101 1101 10 101 10010 1111 1110 101转为十进制:14 21 13 2 5 18 15 14 5对应字母表:numberMod算法我们可以对字母序号进行数学运算,然后把所得的结果作为密文。

(完整版)密码学习题

1、字母频率分析法对(单表代换密码)算法最有效。

2、(希尔密码)算法抵抗频率分析攻击能力最强,而对已知明文攻击最弱。

3、重合指数法对(多表代换密码)算法的破解最有效。

4、维吉利亚密码是古典密码体制比较有代表性的一种密码,其密码体制采用的是(多表代换密码)。

期中考试1.公钥密码体制与对称密码体制相比有什么有点和不足?优点:密钥的分发相对容易;密钥管理简单;可以有效地实现数字签名。

缺点:与对称密码体制相比,费对称密码体制加解密速度比较慢;同等安全强度下,费对称密码体制要求的密钥位数要多一些;密文的长度往往大于明文长度。

2. 简述单表代换和多表代换密码的基本思想及其优缺点。

答:单表代换密码是指明文消息中相同的字母,在加密时都使用同意固定的字母来代换。

单表代替的优缺点优点: 明文字符的形态一般将面目全非缺点:(A) 明文的位置不变; (B) 明文字符相同,则密文字符也相同; 从而导致在密文字符的统计规律之中.形态变但位置不变单表代换即使有大量的密钥,也不能提供足够的安全性,因为密文中残留了大量的明文结构。

多表代换密码是以一系列代换表依次对明文消息的字母序列代换的加密方法即明文消息中出现的同一个字母,在加密时不是完全被同一固定的字母代换,而是根据其出现的位置次序用不同的字母代换。

优缺点:优点:同一字母在明文序列的位置不同就具有不同的密文,从而可以更好地抵抗统计密码分析;缺点:周期性的多表代换密码降低了安全性.3. .简述DES与AES的异同:相似之处:二者的轮函数都是由3层构成,非线性层,线性混合层,子密钥异或,只是顺序不同;AES的子密钥异或对应于DES中S盒之前的子密钥异或;AES的列混合运算的目的是让不同的字节相互影响,而DES中的F函数的输出与左边的一半数据相加也有类似的效果;AES的非线性运算是字节代换,对应于DES中唯一的非线性运算S盒:行移位运算保证了每一行的字节不仅仅影响其他行对应的字节,而且影响其他行所有的字节,这与DES中置换P相似。

第2章密码学方法密码学方法

陈家琪网络安全技术-第2章密码学方法10加密解密明文密文原始明文密钥密钥明文密文Ø明文(Plaintext ):消息的初始形式;Ø密文(CypherText ):加密后的形式Ø记:明文记为P陈家琪网络安全技术-第2章密码学方法19•英文字母E 是使用最多的字母•然后是T、R、N、I、O、A、S •其它字母的使用比较少•使用最少的J、K、Q、X、Z转轮密码-密码机使密码分析变得极SIGABA陈家琪网络安全技术-第2章密码学方法28陈家琪网络安全技术-第2章密码学方法陈家琪网络安全技术-第2章密码学方法DES 加密算法的一般描述交换左右32比特逆置换IP -1置换IP子密钥56bit 密钥64bit 密文64bit 明文初始置换IP 和初始逆置换IP -1预输出作为输入置换置换陈家琪网络安全技术-第2章MIP(M)=(m 58 ,m 50 ,…)=(m'1 ,m'陈家琪网络安全技术-第2章密码学方法多重DES -两重DES双重DES 加密逻辑双重DES 解密逻辑陈家琪网络安全技术-第2章密码学方法45加密逻辑解密逻辑陈家琪网络安全技术-第2章密码学方法51Ø公钥私钥陈家琪网络安全技术-第2章密码学方法53公钥私钥单向陷门函数Ø单向函数1.给定x ,计算y=f(x) 是容易的;2.给定y , 计算x= f -1(y) 是不可行的(困难)。

Ø单向陷门函数•如果存在辅助信息k ,使得计算x= f -1(y) 又变得容易。

k 被称为陷门信息。

网络安全技术-第2章密码学方法和密钥(d)。

利用VC++6.0实现核心算法,如网络安全技术-第2章密码学方法网络安全技术-第2章密码学方法RSA 算法的程序实现击按钮“产生RSA 密钥对”,在出现的对产生素数p 和素数q ,如果产生100位长度的p 约分别需要10秒左右,产生的素数如图所示。

陈家琪网络安全技术-第2章密码学方法网络安全技术-第RSA算法的程序实现Ø在主界面选择一个文件,并导入“模n.txt ”文件到RSA 模文本框,导入“私密.txt ”文件或者“公密.txt ”,加密如果用“私密.txt ”,那么解密的过程就用“公密.txt ”。

密码种类

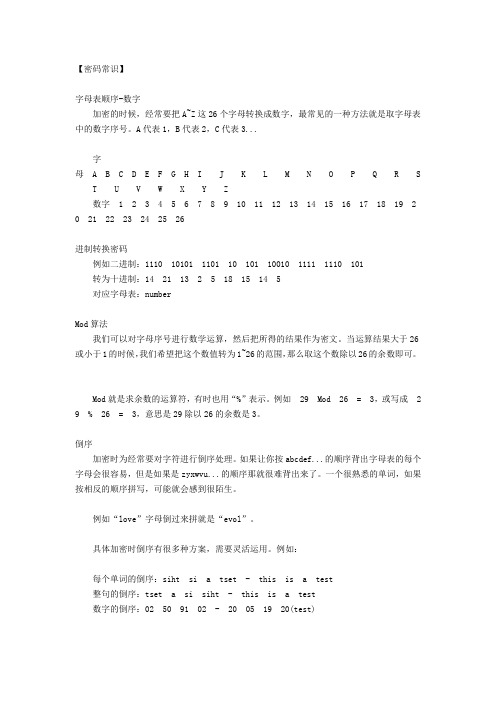

【密码常识】字母表顺序-数字加密的时候,经常要把A~Z这26个字母转换成数字,最常见的一种方法就是取字母表中的数字序号。

A代表1,B代表2,C代表3...字母 A B C D E F G H I J K L M N O P Q R S T U V W X Y Z数字 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 2 0 21 22 23 24 25 26进制转换密码例如二进制:1110 10101 1101 10 101 10010 1111 1110 101转为十进制:14 21 13 2 5 18 15 14 5对应字母表:numberMod算法我们可以对字母序号进行数学运算,然后把所得的结果作为密文。

当运算结果大于26或小于1的时候,我们希望把这个数值转为1~26的范围,那么取这个数除以26的余数即可。

Mod就是求余数的运算符,有时也用“%”表示。

例如29 Mod 26 = 3,或写成2 9 % 26 = 3,意思是29除以26的余数是3。

倒序加密时为经常要对字符进行倒序处理。

如果让你按abcdef...的顺序背出字母表的每个字母会很容易,但是如果是zyxwvu...的顺序那就很难背出来了。

一个很熟悉的单词,如果按相反的顺序拼写,可能就会感到很陌生。

例如“love”字母倒过来拼就是“evol”。

具体加密时倒序有很多种方案,需要灵活运用。

例如:每个单词的倒序:siht si a tset - this is a test整句的倒序:tset a si siht - this is a test数字的倒序:02 50 91 02 - 20 05 19 20(test)间隔单词之间的间隔一般使用空格。

在加密时常常要去掉空格,但有时某些字母或数字来替代空格也不失为一种好的加密方案。

错误空格位置也会起到很强的误导作用。

例如:t hi sis at est - this is a test字母频率频率分析法可以有效的破解单字母替换密码。

罗马复兴密码

罗马复兴密码1. 简介罗马复兴是欧洲历史上的一个重要时期,大约持续了从14世纪末到17世纪初的时间段。

在这个时期,欧洲文艺复兴和科学技术的发展达到了顶峰。

然而,除了文艺和科学方面的成就,罗马复兴还涉及到了一种神秘的艺术——密码学。

在这篇文章中,我们将探索罗马复兴时期的密码学和一些经典的密码方法。

2. 罗马复兴时期的密码学在罗马复兴时期,密码学不仅仅是供情报部门使用的工具,它也成为了贵族们用来保护其通信和私人信息的一种方法。

在这个时期,一些重要的密码学家开始提出各种各样的密码算法。

2.1 凯撒密码凯撒密码是罗马复兴时期最著名的密码算法之一。

它是由凯撒大帝(Julius Caesar)在他的军队中使用的。

这种密码的原理很简单,就是将明文的每一个字母按照字母表向后移动固定的位数。

例如,当移动位数为3时,字母A就变成了D,字母B变成了E,以此类推。

2.2 维吉尼亚密码维吉尼亚密码是由16世纪的英格兰女王伊丽莎白一世(Queen Elizabeth I)使用的密码算法。

这种密码使用了多个凯撒密码的变种,每个字母都按照不同的移动位数进行加密,从而增强了密码的复杂性。

3. 其他罗马复兴时期的密码方法除了凯撒密码和维吉尼亚密码之外,还有一些其他在罗马复兴时期广泛使用的密码方法。

3.1 栅栏密码栅栏密码是一种简单的置换密码,它是通过将明文进行纵向分组,然后按照一定规律排列,最后将其按行读取来加密的。

这种密码方法的优点是简单易用,但其加密强度相对较低。

3.2 美玲密码美玲密码是由意大利学者加斯帕·美玲(Giovan Battista Bellaso)在16世纪发明的一种密码方法。

它是一种多字母替换密码,使用了多个随机的密码字母表,并将明文中的每个字母替换为对应密码字母表中的字母。

4. 罗马复兴密码的破译虽然罗马复兴时期的密码方法在当时是相当先进的,但一些密码学家和破译者仍然成功地破解了这些密码。

最著名的例子是破译维吉尼亚密码的英国密码学家查尔斯·巴贝奇(Charles Babbage)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

制作者:0风雨中的回忆0

维吉尼亚密码

制作者:0风雨中的回忆0

维吉尼亚密码

系列一是标准图表中的元素 系列二是L1中的元素

制作者:0风雨中的回忆0

维吉尼亚密码

Whenever sang my songs On the stage on my own Whenever said my words Wishing they would be heard I saw you smiling at me Was it real or just my fantasy You'd always be there in the corner Of this tiny little bar My last night here for you Same old songs just once more My last night here with you Maybe yes maybe no I kind of liked it you're your way How you shyly placed your eyes on me Oh did you ever know That I had mine on you Darling so there you are With that look on your face As if you're never hurt As if you're never down Shall I be the one for you Who pinches you softly but sure If frown is shown then I will know that you are no dreamer

制作者:0风雨中的回忆0

维吉尼亚密码

电脑统计频率

用169乘以各个字母的 标准百分比得到标准个数 A:14 N:11 B:3 O:13 C:5 P:3 D:7 Q:0 E:21 R:10 F:4 S:11 G:3 T:15 H:10 U:5 I:12 V:2 J:0 W:4 K:1 X:0 L:7 Y:3 M:4 Z:0

制作者:0风雨中的回忆0

维吉尼亚密码

现在来试一下,就用关键词FOREST来加密Better to do

well than to say well.

关键词 F O R E S T F O R E S T F O R E S T F O R E S T FOR 明文bettertodowellthantosaywell 密文GSKXWKYCUSOXQZKLSGYCJEQP

制作者:0风雨中的回忆0

维吉尼亚密码

如下面的密文:

I S W Z PN Q C K MYYYJ KAYYE Z F F S W E E S S PG Z X QAH F ISW ZPN QCK MTVYJ OACV EHAE SAZR LTPQI ZMXOT QSWMCVUDSIJGGDEUWAZRSFXWILKUEJQLDACB GD LYJ X MYLM D Q K Z M PLD I LQ E M W F S W D PAZ E Z Q N W DYWDZXFSAEEAZJDUELVPTMCEKWSEEFURZFSW D P XAC QAF K M X WAW V E Z F S D B G D LAY U Q X G D P E K W S EEFURZFSWDPOUEZKZMYLQNPQQDEMJTQYGUVA

解密结束

制作者:0风雨中的回忆0

维吉尼亚密码

技巧 1.A-E段,U-Z段以及O-T段的特征比较显著,可先从这些方面着手; 2. 如果一些字符串出现的频率较多,不妨猜猜,特别要注意 THE , -ING 等的 出现; 3. 要留意那些图表中没有出现的字母,很多时候也会是突破点,如 X 与Z的空 缺; 4.图表最好还是做一下,毕竟比较直观,好看.

维吉尼亚密码

在里面重复序列有I S W Z P N Q C K M,B G D L,S E E F U R Z F S W D P, J G G C,L K U Q Q A F J Q Y W H P J,V F A H L T L L等; 如果每个重复间隔都能被3整除,关键词应该有三个字母。 下一步,仍旧是频率分析,不过,因为关键词有三个字母,我们应分为三组进行。 把第1, 4,7, 10,13...... 个字母分为一组,称之为L1,把第2,5,8,11, 14......个字母又分为一组,称之为L2,余下的归另一组,称之为L3。那么每一组 有169个字母。

KZ M I S G BTF O S E E J G G D G R E D K M M F D M D PAR Q JAH F

U D KTZ O Z E Z QYAITD X V FAH LTLLK Z M M C W Z Z V D PS YPJ

注:实在是太多了,所以颜色没有标完。

制作者:0风雨中的回忆0

制作者:0风雨中的回忆0

维吉尼亚密码

如图所示

制作者:0风雨中的回忆0

维吉尼密码

如图所示

制作者:0风雨中的回忆0

维吉尼亚密码

如图所示

制作者:0风雨中的回忆0

维吉尼亚密码

维热纳尔密码既克服了频率分析,又具有数目众多的密钥。发送者和接收者 可使用字典里任一个单词,或单词组合,或虚构的词作为关键词。它提供了 很好的安全保障,但它的复杂性,却令其等到19世纪才流行起来。不过,也 是在19世纪,查尔斯· 巴比奇---一个性情古怪的天才将其破译了。下面让 我们来看看解密的过程。

制作者:0风雨中的回忆0

维吉尼亚密码

首先,破译的第一步就是寻找密文中出现超过一次的字母。有两种情况可能 导致这样的重复发生。最有可能的是明文中同样的字母序列使用密钥中同样 的字母加了密;另外还有一种较小的可能性是明文中两个不同的字母序列通 过密钥中不同部分加了密,碰巧都变成了密文中完全一样的序列。假如我们 限制在长序列的范围内,那么第二种可能性可以很大程度地被排除,这种情 况下,我们多数考虑到4个字母或4个以上的重复序列。

G:2.0 T:9.1

H:6.1 U:2.8 I:7.0 V:1.0 J:0.2 W:2.4

J:0 W:1

K:11 X:2 L:0 Y:5 M:14 Z:14

K:0.8 X:0.2

L:4.0 Y:2.0 M:2.4 Z:0.1

制作者:0风雨中的回忆0

维吉尼亚密码

又作出L1的图表(histogram),与标准图表对比一下。标准频率和L1的频率 都有峰值,平稳期和低谷。它们之间的区别在于相互错开了一些位置,比较 两者应该可以寻找出最显著的特征。例如,看L1图表中A-F这一段,A的峰 值过后是低谷,特别是C没有出现,然后是一段平稳期,这与标准频率中的O -T这一段相像;标准频率中,O的前面I-N这一段和L1中U-Z一段也大致吻 合;又看看,L1中,J和L的缺失应该就是标准频率中 X和Z的缺失,M-Q这 一段应就是标准频率中A-E这一段。这就暗示着L1的密码表是由M,N,O, P......开始的。把L1的图表向左平移12个单位再与标准频率对比,整体来说差 不多。由此可知,关键词的第一个字母是M。(注意,一些误差是在所难免的, 如K替换Y,两图表比较起来好像不很符合,但整体来说是差不多的,我们就 可忽略过去。) 继续下来,统计L2中169个字母出现的次数,可以确定关键词的第二个字母是 L。 最后,用同样的方法可确定关键词的第三个字母是S。 至此,得到整个关键词是MLS。

制作者:0风雨中的回忆0

维吉尼亚密码

破译的第二步是确定密钥的长度,先看看这一段: 关键词 F O R E S T F O R E S T F O R E S T F O R E S T F O R 明文bettertodowellthantosaywell 密文GSKXWKYCUSOXQZKLSGYCJEQPJZC 第一个YC出现后到第二个YC的结尾一共有12个字母(U S O X Q Z K L S G Y C) 那么密钥的长度应是12的约数---1,2,3,4,6,12之中的一个(其中,1 可排除)。下面开始实战。

ZOGR WAW PVU EQAFJ QJGGC OMJZAH QAFKTJD KAD

MN W PJ G G C W K PKAYE Q Z Z PTV K Z M Q G W D V FAH LTLL USSPXAZPGZJGGOSDWAZRKAEZQCWKZMMCWITL TE Z M E DAZ CAYQAF J R LU Q LK U Q QAF J QYW H PJTF J FLK U Q QAF J QYW H PJ PZ O Z D Z M W D U M W F S WAYW R Z J

然后,统计L1的169个字母出现的次数,有: A:22 N:1

A:8.2 N:6.7 B:1.5 O:7.5

B:1 O:1

C:0 P:5 D:10 Q:16 E:10 R:5

C:2.8 P:1.9

D:4.3 Q:0.1 E:12.7 R:6.0 F:2.2 S:6.3

F:9 S:2

G:7 T:7 H:2 U:14 I:9 V:1

制作者:0风雨中的回忆0

制作者:0风雨中的回忆0

制作者:0风雨中的回忆0

维吉尼亚密码

维吉尼亚密码引入了“密钥”的概念,即根据密钥来决定用哪一行的密表来 进行替换,以此来对抗字频统计。 它的明码表后有 26个密码表,每个表相对前一个发生一次移位。如果只用其 中某一个进行加密,那么只是简单的恺撒移位密码。但用方阵中不同的行加 密不同的字母,它就是一种强大的密码了。加密者可用第7行来加密第一个字 母,再用第25行来加密第二个字母,然后根据第8行来加密第三个字母等。

JZC

(看第6行,F开头,明文是b,要用G来加密;第15行,O 开头,明文是e,要用S来加密,如此类推......)