USG-双向NAT

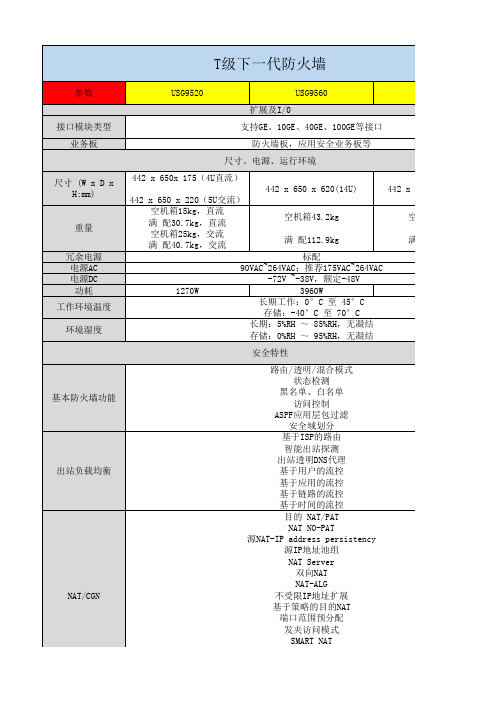

华为防火墙参数

ANTI-DDOS

高可靠性

业务感知

PKI

入侵检测系统

反病毒

URLห้องสมุดไป่ตู้滤

网络和路由

8500万URL地址库 130+分类 基于用户、IP、分类、次数等趋势和TOPN统计 URL过滤日志查询 POS/GE/10GE 链路支持 DHCP 中继/服务器 基于策略的路由 IPv4/IPv6 动态路由(RIP/OSPF/ISIS/BGP) 域间/Vlan间路由 4096 虚拟系统(VSYS)定义 VLAN虚拟化 安全域虚拟化 自定义虚拟资源 VFW间路由 基于虚拟系统的流量CAR 管理虚拟化 多租户虚拟资源隔离 WebUI (HTTP和HTTPS) 命令行接口 (控制台) 命令行接口 (远程登录) 命令行接口 (SSH) U2000及VSM网管系统 分级管理员 软件升级 配置回退 STelnet、SFTP 安全性认证 电磁兼容性 (EMC) 认证 CB, Rohs, FCC, MET, C-tick, VCCI认证 结构化系统日志 SNMP (v2) 二进制日志 路由跟踪 固有的(内部)数据库 RADIUS记账 基于Web进行验证

7540W

基本防火墙功能

出站负载均衡

NAT/CGN

入站负载均衡

虚拟私有网络(VPN)

基于策略的目的NAT 端口范围预分配 发夹访问模式 SMART NAT NAT64 DS-Lite 6RD(IPv6快速部署) 入站智能DNS 服务器负载均衡 基于应用的Qos DES, 3DES,和 AES 加密 MD5 和 SHA-1 认证 手工配置密钥,PKI (X 509)以及IKEv2 前向安全性 PFS(DH组) 防重放攻击 支持传输模式、隧道模式 IPSec NAT穿越 DPD探测 EAP 认证 EAP-SIM、EAP-AKA VPN 网关冗余 IPSec V6,IPSec 4 over 6, IPSec 6 over 4 L2TP 隧道 GRE 隧道 SYN-flood, ICMP-flood, TCP-flood, UDP-flood, DNS-flood 攻击防御 Port-scan, Smurf, Tear-drop, IP-Sweep 攻击 防御 IPv6扩展头攻击防护 TTL 检测 TCP-mss 检测 攻击日志输出 主-主,主-备模式 双机热备切换(华为冗余协议) 配置同步备份 防火墙及IPSec VPN会话同步备份 设备故障检测 链路故障检测 双主控切换 识别和控制超过6000种协议: P2P,即时通讯,游戏,股票,VoIP,视频,流媒体,邮件,移动电话,网页浏览,远程接 入,网络管理,以及新闻等。 在线获取CA证书 在线获取CRL 多级CA 证书 支持PKCS#10证书协议 CA认证 SCEP、OCSP、CMPv2协议支持 异常协议检测 自定义签名 知识库自动更新 零日攻击防御 蠕虫、木马、恶意软件攻击防御 500万种病毒检测 基于流检测,性能更高 加密流量检测 按照病毒家族趋势和TOPN统计

双向nat详解

双向nat详解

双向( )即是同时支持内外两向地址转换的网络地址转换。

单纯的只支持外网主机访问内网主机,但不支持内网主机访问外网主机,这时就需要使用双向来支持:

1. 工作原理:

双向路由器同时维护内外两组地址池,既有内网地址池又有外网地址池。

当内网主机想访问外网时,路由器从外网地址池分配一个外网地址给该主机,实现地址转换后转发数据包;

当外网主机访问内网主机时,路由器同样从内网地址池分配一个内网地址给该外网主机,实现地址转换后把数据包转发给内网主机。

2. 优点:

- 支持内外双向地址转换,既可以实现内网主机访问外网,也可以实现外网主机访问内网主机。

- 对内网主机完全透明,不需要任何客户端配置就可以正常工作。

3. 缺点:

- 地址池限制,双向对地址池要求比单向更高,如果网段设备多可能地

址不够用。

- 可靠性差,一旦路由器故障会导致内外无法通信。

- 外网主机访问内网主机时影响较大,地址转换动作多一层消耗性能。

双向可以支撑较简单的内外双向访问需求,但由于可靠性和性能问题,在大规模和高可用性场景下依然推荐使用64或专业的地址转换设备。

USG配置nat server

配置server-map表Server-map表是一个通过少量关键元素来记录部分特殊服务连接状态的特殊表项。

ASPF(Application Specific Packet Filter)是指系统为了转发一些多通道协议报文,通过解析报文数据载荷,识别多通道协议自动协商出来的端口号,并自动生成相应的Server-map表项的功能。

目的在严格包过滤的情况下,设备通常只允许内网用户单方向主动访问外网。

但是在使用NAT或ASPF 功能的情况下,可能存在外网用户通过随机端口主动访问内网服务器的情况。

由于会话表的五元组限制过于严格,会导致这些特殊服务不能正常运行。

引入Server-map表是为了解决这一问题。

ASPF是为了解决多通道协议这种特殊服务的转发而引入的。

这些协议会在通信过程中自动协商一些随机端口,在严格包过滤的情况下,这些随机端口发出的报文同样不能得到正常转发。

通过ASPF功能可以对这些协议的应用层数据进行解析,识别这些协议协商出来的端口号,从而自动为其开放相应的访问规则,解决这些协议不能正常转发的问题。

原理描述Server-map表的引入通常情况下,如果在设备上配置严格包过滤,那么设备将只允许内网用户单方向主动访问外网。

但在实际应用中,例如使用FTP协议的port方式传输文件时,既需要客户端主动向服务器端发起控制连接,又需要服务器端主动向客户端发起服务器数据连接,如果设备上配置的包过滤为允许单方向上报文主动通过,则FTP文件传输不能成功。

为了解决这一类问题,USG设备引入了Server-map表,Server-map用于存放一种映射关系,这种映射关系可以是控制数据协商出来的数据连接关系,也可以是配置NAT中的地址映射关系,使得外部网络能透过设备主动访问内部网络。

生成Server-map表之后,如果一个数据连接匹配了Server-map表项,那么就能够被设备正常转发,而不需要去查会话表,这样就保证了某些特殊应用的正常转发。

配置NAT_Server双出口举例讲解

出口网关双链路接入不同运营商举例一USG作为校园或大型企业出口网关可以实现内网用户通过两个运营商访问Internet,还可以实现外网用户访问内网服务器,并保护内网不受网络攻击。

组网需求某学校网络通过USG连接到Internet,校内组网情况如下:∙校内用户主要分布在教学楼和宿舍区,通过汇聚交换机连接到USG。

图书馆内部署的两台服务器是该校主页、招生及资源共享等网站。

∙学校分别通过两个不同运营商(ISP1和ISP2)连接到Internet,两个运营商分别为该校分配了5个IP地址。

ISP1分配的IP地址是200.1.1.1~200.1.1.5,ISP2分配的IP地址是202.1.1.1~202.1.1.5,掩码均为24位。

该学校网络需要实现以下需求:∙校内用户能够通过两个运营商访问Internet,且去往不同运营商的流量由USG上连接该运营商的对应的接口转发。

∙当一条链路出现故障时,流量可以被及时切换到另一条链路上,避免网络长时间中断。

∙校内用户和校外用户都可以访问图书馆中部署的2台服务器。

∙保护内部网络不受SYN Flood、UDP Flood和ICMP Flood的攻击。

图1 出口网关双链路接入不同运营商举例一组网图项目数据说明(1)接口号:GigabitEthernet 0/0/0IP地址:10.1.1.1/16安全区域:Trust 接口(1)是连接内网汇聚交换机的接口。

校内用户分配到网段为10.1.0.0/16的私网地址和DNS 服务器地址100.1.1.1/24,部署在Trust区域。

(2)接口号:GigabitEthernet 0/0/1IP地址:192.168.1.1/24安全区域:DMZ 接口(2)是连接图书馆内服务器的接口。

图书馆区部署在DMZ区域。

(3)接口号:GigabitEthernet 0/0/2IP地址:200.1.1.1/24安全区域:ISP1安全优先级:15 接口(3)是连接ISP1的接口,去往ISP1所属网段的数据通过接口(3)转发。

天清汉马USG系列

天清汉马USG系列(适合软件版本V2.0)1.功能参数:四个千兆电口四个可扩展千兆光口SFP ;最大并发连接数不低于200万;每秒新建连接数不少于4万;最大吞吐量(Mbps)不低于2000M ;A V吞吐量400M;168位3DES加密(Mbps)不低于300M;VPN隧道数不少于2,000 ;无限制用户数2.防火墙特性:具有状态检测包过滤;完全的应用层检测;IP与MAC地址绑定;MAC 地址过滤;能与IDS联动;防拒绝服务攻击和防扫描(支持Jolt2/Land-base/ping of death/syn flag/Tear drop/winnuke/smurf/TCP flag/ARP攻击/TCP扫描/UDP扫描/ping扫描);连接数限制;临时阻断;ARP主动探测3:接口管理:工作速率管理:可以设置接口为全双工、半双工、10/100/1000速率;MTU 管理;地址模式管理√(可以选择接口地址来源:静态输入、DHCP、PPPoE拨号)访问控制管理√(控制接口被访问方式:Ping,Https,Http,SSH,Telnet,集中管理)接入控制管理√(控制通过接口进行接入:SSL VPN 、L2TP、Web认证)辅IP √(用户可以对某具体物理接口定义多个辅IP)接入模式透明(桥);路由;混合模式;智能接入模式判断√(用户无需进行接入模式的判断与选择,可以只需按照网络周边环境要求,配置设备网络信息,设备即可自行进行模式选择)NA T ;路由功能静态路由;策略路由;多W AN口链路支持;多W AN口链路互为备份;OSPF动态路由;RIP动态路由√(RIP V1/V2)NA T功能源地址转换(多对一/SNA T);目的地址转换(一对一/DNA T);目的端口转换(一对多/PA T);地址池(多对多/IP POOL);基于策略的NA T ;H.323协议NA T穿越;DHCP DHCP服务器;DHCP中继;DHCP客户端;地址排除;硬件地址绑定;DHCP服务器指定客户机网关及DNS、WINS服务器;VLAN(802.1q)VLAN路由终结;VLAN透传;高可用性(HA)双机热备√(支持主-主和主备模式)负载分担;支持透明模式下的HA ;链路监测;网关监测;配置自动同步;连接会话同步;入侵检测库同步;病毒库同步;支持ADSL拨号;用户认证本地认证支持本地建立用户和组RADIUS认证通过RADIUS服务器认证客户端WEB流量管理与带宽控制优先级高、中、低三级基于策略的流量控制;基于主机的流量控制;针对P2P的流量控制;带宽保证√(只通过命令行提供)VPN GRE ;SSL VPN ;IPSec 需要客户端软件L2TP 路由模式下加密算法DES、3DES、AES认证算法SHA-1、MD5完美向前保护(PFS)√(采用短暂的一次性密钥的系统)手动认证方式;IKE认证方式;对端状态检测(DPD)√失效同层检测(Dead Peer Detection DPD)功能,能够通过自动感应和重新建立失败的VPN连接,进而增加正常运行时间、确保接入以及减少用户的工作量全动态VPN ;VPN实时监控;双向NA T穿越;基于数字证书的VPN应用;VPN硬件加速√(USG-300B和D系列不支持)VPN加密卡(国密算法)√(USG-300B和D系列不支持)与第三方标准VPN产品兼容;基于Web的SSL VPN应用;基于Agent的SSL VPN应用√(支持服务端口固定的应用)Tunnel模式的SSL VPN应用;SSL VPN客户端准入控制检查;内容过滤支持URL过滤;URL免屏蔽列表;网页内容过滤;脚本、Cookie过滤;Web代理过滤√(禁止HTTP代理)邮件地址过滤;MIME邮件报头检查;邮件的附件屏蔽;邮件大小过滤;基于策略的内容过滤;反垃圾邮件IP地址黑白名单;发件人黑白名单;邮件主题过滤;网关病毒过滤过滤方式全面过滤病毒库分类启用√(流行库、高危库、普通库)信息替换对携带病毒的邮件以及HTTP协议进行信息替换,提醒用户该数据流携带病毒已经被阻断。

华为USG6350双机热备与 NAT 功能结合配置

双机热备与 NAT 功能结合一组网需求USG作为安全设备被部署在业务节点上。

USG的业务接口工作在三层,上下行连接交换机。

USG_A、 USG_B以主备备份方式工作。

内网用户可以通过公网地址访问Internet。

正常情况下, USG_A作为主用设备,处理业务流量; USG_B作为备用设备,不处理业务流量。

当USG_A的接口或整机发生故障时, USG_B切换为主用设备接替USG_A处理业务流量,从而保证业务不中断。

图 1-44 业务接口工作在三层,上下行连接交换机的组网图配置思路1. 由于USG的业务接口工作在三层,能够配置IP地址。

而且USG上下行连接交换机,交换机能够透传VRRP报文。

因此本举例选择在业务接口上配置IP地址和VRRP备份组,由VRRP备份组监控接口状态。

2. 为了实现主备备份方式,需要将USG_A的VRRP备份组加入Active管理组, USG_B的VRRP备份组加入Standby管理组,由管理组统一监控接口状态。

3. 为了使内网用户能够使用公网IP地址访问Internet,需要配置Trust与Untrust域间的源NAT。

由于NAT地址池中的地址与VRRP备份组的虚拟IP地址在同一网段,为了避免业务冲突,需要配置NAT地址池与管理组绑定。

4. 为了使USG_B能够备份USG_A的关键配置命令和会话表状态信息,需要在两台USG上指定HRP备份通道,然后启用HRP功能。

5. 为了保证正常情况下路由可达,且主备设备状态切换后流量能够被正确地引导到备用设备上,需要在内网的PC或设备上配置静态路由,下一跳为VRRP备份组的虚拟IP地址。

操作步骤步骤1 在USG_A上配置各个接口的IP地址,并将接口加入安全区域。

1. 选择“网络 > 接口 > 接口”。

2. 在“接口列表”中,单击GE0/0/1对应的,显示“修改GigabitEthernet”界面。

GE0/0/1的相关参数如下,其他参数使用默认值:l 安全区域: untrustl 模式:路由l 连接类型:静态IPl IP地址: 10.2.0.1l 子网掩码: 255.255.255.03. 单击“应用”。

USG功能配置讲解-V4.0

Network:192.168.1.0/24

FW-A

IPSec VPN Tunnel

Internet

Network:192.168.10.0/24

Eth0/0:192.168.10.91/2 4 Zone:trust

FW-B

Eth0/1:218.22.44.178/29 Zone:untrust

要求在FW-A与FW-B之间创建IPSec VPN,使两端的 保护子网能通过VPN隧道互相访问。

7、用户端登陆QQ测试

网页关键字过滤

1.启用上网行为功能必须要开启全局策略

2.在上网行为库中添加关键字库

3.在上网行为策略中添加deny关键字的策略

4.在上网行为策略中添加deny关键字的策略

5.在NBC日志中查看过滤日志信息

VPN-IPSEC

网络拓扑

Eth0/0:192.168.1.91/24 Zone:trust Eth0/1:218.240.143.221/2 9 Zone:untrust

应用QOS限速设置

1、在QoS/应用QoS中限制P2P下载流量到512K

IP会话限制

在防火墙/会话限制中 可以针对ip地址和服务在指定时间 段内实现会话条数限制

URL过滤及日志记录

1、在上网行为库中自定义URL库

2、在上网行为策略中创建一条策略

3、用户测试及查看日志

行为控制(QQ、MSN)

路由设置

目前静态路由支持目的路由、ISP路由、源路由、源接口 路由、策略路由 路由优先级顺序为策略路由>源接口路由>源路由>目的路 由,ISP路由系统自带只有电信China-telecom和网通 China-netcom,对于教育网段可以将教育网ISP路由手工 导入,教育网ISP见FTP 说明:源路由和源接口路由可以根据源地址来选路 策略路由可以根据源、目的和服务项选择网关

华为赛门铁克Secoway+USG5000+系列统一安全网关

• DDoS攻击防护 USG5000系列安全网关可以抵御大流量的DDoS攻 击,为用户的业务系统提供DDoS攻击防护,依 托优越的产品性能,能防范每秒数百万包以上的 DDoS攻击,可支持对SYN FLOOD、UDP FLOOD、 ICMP FLOOD、DNS FLOOD、CC等多种DDoS攻击 种类的准确识别和控制,同时还能提供蠕虫病毒 流量的识别和防范能力,结合华为专有ICA智能 连接算法,保证在准确识别DDoS攻击流量的同 时,不影响用户的正常访问,在复杂网络情况下 实现真正的安全防护,是业界领先的DDoS防护 设备。

Internet

USG5000

业务系统1 链路聚合

业务系统2

USG5000典型组网图

机构内网

Secoway USG5000 系列 统一安全网关

产品概述

USG5000系列产品是华为公司针对大流量安全 业务需求的应用,推出的新一代多功能安全网关, 可广泛应用于运营商、政府、金融、能源、高校等 大型机构的网络,在高性能、高可靠性、高可扩展 性、高可维护性四个方面为用户提供了技术领先的 解决方案。全新的多核硬件架构设计,成熟可靠的 VRP软件平台,结合硬件级和软件级的可靠性支持, 保障用户的网络不会受到业务中断的影响;开放的 系统架构可支持对多种物理接口和软件功能的扩

华为USG防火墙配置手册

华为USG防火墙配置手册1. 简介本手册旨在指导用户进行华为USG防火墙的配置和使用。

华为USG防火墙是一款功能强大的网络安全设备,可用于保护企业网络免受网络攻击和安全威胁。

2. 配置步骤2.1 硬件连接在配置USG防火墙之前,请确保正确连接好相关硬件设备,包括USG防火墙、路由器和服务器等。

2.2 登录USG防火墙使用SSH客户端等工具,输入USG防火墙的IP地址和管理员账号密码进行登录。

2.3 配置基本参数登录USG防火墙后,根据实际需求配置以下基本参数:- 设置管理员密码- 配置IP地址和子网掩码- 设置DNS服务器地址2.4 配置网络地址转换(NAT)根据实际网络环境,配置网络地址转换(NAT)功能。

NAT 功能可以将内部IP地址转换为合法的公网IP地址,实现内网和外网的通信。

2.5 配置访问控制策略配置访问控制策略可以限制网络流量的访问权限,确保只有授权的用户或设备可以访问特定网络资源。

2.6 配置安全服务华为USG防火墙提供多种安全服务功能,例如防病毒、入侵检测和内容过滤等。

根据实际需求,配置相应的安全服务功能。

2.7 配置远程管理和监控配置远程管理和监控功能,可以通过远程管理工具对USG防火墙进行实时监控和管理。

3. 常见问题解答3.1 如何查看防火墙日志?登录USG防火墙的Web界面,找到"日志"选项,可以查看防火墙的各种日志信息,包括安全事件、连接记录等。

3.2 如何升级USG防火墙固件版本?4. 其他注意事项- 在配置USG防火墙之前,请先备份原有的配置文件,以防配置错误或损坏设备。

- 请勿将USG防火墙暴露在不安全的网络环境中,以免受到未授权的访问和攻击。

以上是华为USG防火墙的配置手册,希望能帮助到您。

如有其他问题,请随时联系我们的技术支持。

USG防火墙在双线出口场景下部署主备NAT与ip-link联动技术指导

USG 防火墙在双线出口场景下部署主备NAT 与ip-link 联动

技术指导

关键词:USG,双线出口,NAT,快速主备切换,ip-link

产品:USG2210

摘要:某网络中,租用电信和联通线路作为出口,以电信为主链路,联通为备链路;内网通过USG 防火墙做NAT 后访问公网,优先选用主链路,当主链路故障后,可通过ip-link 特性快速感知到故障而切换到备链路上。

1.1 组网和功能介绍:

出口设备连接电信和联通线路,以电信为主链路,联通为备链路;USG2210旁挂在出口设备上;内部用户访问外网的流量到达出口设备后,通过重定向策略引流到USG2210上,USG2210配置NAT

策略,完成NAT 转换后将流量转发到外网上;同时在USG2210上配置主备NAT 快速感知功能,当主链路故障后,可快速感知到故障而切换到备链路上。

.Y.Y.2

1.2 详细配置:

1、 完成IP 地址、端口和路由配置,实现USG2210的公网地址可以访问外网;

注意:在出口设备上要配置到电信和联通的主备路由:

ip route-static 0.0.0.0 0.0.0.0 A.A.A.201 descriptionTo-CT-default

ip route-static 0.0.0.0 0.0.0.0 B .B.B.5 preference 80 description To-UT-default

2、在出口设备上配置重定向策略,将访问外网的流量引入到USG2210上:

3、在防火墙上配置NAT功能

4、配置主备NAT快速感知功能,可实现主备切换

1.3 场景验证:

采用长ping的方法,观察主链路故障后,会丢多少包:。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

配置双向NAT举例

组网需求

如图1所示,某公司内部网络通过USG进行连接,网络环境描述如下:

∙FTP服务器属于DMZ区域,对外提供FTP服务,通过接口GigabitEthernet 0/0/0与USG 连接。

∙Untrust区域通过接口GigabitEthernet 0/0/1与USG连接。

图1 配置双向NAT组网图

配置双向NAT,完成以下需求:

∙DMZ区域提供FTP服务器供外部网络用户访问。

其中FTP Server的内部IP地址为

10.1.1.2,对外公布的地址为200.1.1.10,端口号为缺省值。

∙FTP Server上不需要配置到公网地址的路由。

配置思路

1.根据网络规划为统一安全网关分配接口,并将接口加入相应的安全区域。

2.创建ACL,并配置ACL规则。

3.配置内部服务器。

4.配置低优先级安全区域到高优先级安全区域的NAT。

数据准备

为完成此配置例,需准备如下的数据:

∙统一安全网关各接口的IP地址。

∙ACL相关参数。

∙FTP Server的IP地址。

∙地址池编号。

操作步骤

1.完成USG的基本配置。

# 配置接口GigabitEthernet 0/0/0的IP地址。

<USG> system-view

[USG] interface GigabitEthernet 0/0/0

[USG-GigabitEthernet 0/0/0] ip address 10.1.1.1 24

[USG-GigabitEthernet 0/0/0] quit

# 配置接口GigabitEthernet 0/0/1的IP地址。

[USG] interface GigabitEthernet 0/0/1

[USG-GigabitEthernet 0/0/1] ip address 200.1.1.1 24

[USG-GigabitEthernet 0/0/1] quit

# 将接口GigabitEthernet 0/0/0加入DMZ区域。

[USG] firewall zone dmz

[USG-zone-dmz] add interface GigabitEthernet 0/0/0

[USG-zone-dmz] quit

# 将接口GigabitEthernet 0/0/1加入Untrust区域。

[USG] firewall zone untrust

[USG-zone-untrust] add interface GigabitEthernet 0/0/1

[USG-zone-untrust] quit

2.配置NAT和内部服务器,完成需求。

# 创建基本ACL 2000,配置源地址为200.1.1.0/24的规则。

[USG] acl 2000

[USG-acl-basic-2000] rule permit source 200.1.1.0 0.0.0.255

[USG-acl-basic-2000] quit

# 配置NAT地址池和内部服务器。

[USG] nat server protocol tcp global 200.1.1.10 ftp inside 10.1.1.2 ftp

[USG] nat address-group 1 10.1.1.5 10.1.1.50

# 在DMZ区域和Untrust区域的域间配置NAT。

[USG] firewall interzone dmz untrust

[USG-interzone-dmz-untrust] packet-filter 2000 inbound

[USG-interzone-dmz-untrust] nat inbound 2000 address-group 1

# 在DMZ区域和Untrust区域的域间开启FTP协议的ASPF功能。

[USG-interzone-dmz-untrust] detect ftp

父主题:配置举例。