SSH_登陆LINUX服务器常用命令

LinuxSSH命令使用大全

LinuxSSH命令使用大全1. ssh:2. scp:3. sftp:- 切换本地工作目录:lcd [本地目录路径]- 切换远程工作目录:cd [远程目录路径]- 上传文件:put [本地文件] [远程路径]4. ssh-keygen:- 生成密钥对:ssh-keygen- 指定密钥文件名称:ssh-keygen -f [密钥文件名] - 指定密钥类型:ssh-keygen -t [密钥类型]5. ssh-agent:- 启动ssh-agent:eval `ssh-agent`- 添加私钥:ssh-add [私钥文件路径]- 列出已添加的私钥:ssh-add -l- 删除私钥:ssh-add -d [私钥文件路径]6. ssh-copy-id:7. sshfs:- 卸载远程文件系统:umount [本地路径]8. ssh-keyscan:- 扫描主机公钥:ssh-keyscan [主机地址]- 导出主机公钥到文件:ssh-keyscan [主机地址] >> [公钥文件]9. ssh_config:- 配置别名主机:Host [别名] / HostName [主机地址] / User [用户名] / Port [端口号]10. sshd_config:- 修改SSH服务器监听端口:Port [新端口号]- 禁止Root用户直接登录:PermitRootLogin no- 禁止空密码登录:PermitEmptyPasswords no11. ssh-keyscan:- 检查服务器公钥指纹:ssh-keyscan -H [主机地址]12. ssh-add:- 添加私钥到ssh-agent:ssh-add [私钥文件路径]- 显示已添加的私钥列表:ssh-add -l- 删除私钥:ssh-add -d [私钥文件路径]13. ssh-keyscan:- 扫描主机公钥:ssh-keyscan [主机地址]- 导出主机公钥到文件:ssh-keyscan [主机地址] >> [公钥文件路径]14. ssh-keygen:- 生成密钥对:ssh-keygen- 指定密钥文件名:ssh-keygen -f [密钥文件名]- 指定密钥类型:ssh-keygen -t [密钥类型]15. sshfs:- 卸载远程文件系统:umount [本地路径]16. netstat:- 查看当前SSH连接:netstat -nat , grep ESTABLISHED , grep [主机地址]17. lsof:- 查找打开的SSH连接:lsof -i :22 , grep ssh以上是常用的SSH命令,可以帮助您在Linux系统中进行远程登录、文件传输和配置调整。

linux ssh命令用法

linux ssh命令用法摘要:1.SSH 命令简介2.SSH 命令基本用法3.SSH 命令高级用法4.SSH 命令安全注意事项正文:【1.SSH 命令简介】SSH(Secure Shell)是一种加密的网络传输协议,用于在不安全的网络环境中实现安全的远程登录和数据传输。

与传统的Telnet 相比,SSH 具有更高的安全性,可以防止数据在传输过程中被截获和篡改。

Linux 中的SSH 命令可以用于在本地与远程服务器之间建立安全的连接,进行文件传输、远程命令执行等操作。

【2.SSH 命令基本用法】以下是SSH 命令的基本用法:1.登录远程服务器```ssh 用户名@服务器地址```例如:```*******************```2.输入远程服务器的密码在提示时输入远程服务器的密码,或使用-p 参数指定端口:```ssh -p 端口号用户名@服务器地址```例如:```***********************```3.使用SSH 密钥进行身份验证若已配置SSH 密钥,可以使用-i 参数指定密钥文件:```ssh -i 密钥文件路径用户名@服务器地址```例如:```ssh-i~/.ssh/**********************```4.配置SSH 连接信息可以使用ssh-config 文件配置SSH 连接信息,避免每次都输入用户名、密码或密钥文件路径。

配置方法如下:```Host 名称服务器地址用户名```例如:```***************************```【3.SSH 命令高级用法】以下是SSH 命令的一些高级用法:1.查看远程服务器上的文件```ssh cat 路径/文件名```例如:```ssh cat /etc/passwd```2.在本地和远程服务器之间复制文件```ssh cp 本地文件路径远程文件路径```例如:```ssh cp localfile.txt remotefile.txt```3.在远程服务器上执行命令```ssh 命令```例如:```ssh ls```【4.SSH 命令安全注意事项】1.使用强密码,定期更换密码。

linux命令ssh用法

linux命令ssh用法

SSH(Secure Shell)是一种网络协议,用于安全地远程登录到远程计算机上进行管理和操作。

下面是一些常见的SSH命令用法:

1. 远程登录到远程计算机:

ssh username@hostname

- `username`是远程计算机上的用户名

- `hostname`是远程计算机的IP地址或主机名

2. 指定SSH端口:

ssh -p port username@hostname

- `port`是远程计算机上SSH服务的端口号,默认为22

3. 使用密钥进行身份验证:

ssh -i private_key_file username@hostname

- `private_key_file`是本地计算机上的私钥文件路径

4. 传输文件到远程计算机:

scp local_file username@hostname:remote_directory

- `local_file`是本地计算机上的要传输的文件路径

- `remote_directory`是远程计算机上的目标目录路径

5. 从远程计算机下载文件到本地计算机:

scp username@hostname:remote_file local_directory

- `remote_file`是远程计算机上的要下载的文件路径

- `local_directory`是本地计算机上的目标目录路径

这些是一些基本的SSH命令用法,还有其他更高级的用法和选项可以进一步探索。

你可以通过在终端中输入`man ssh`命令来查看SSH的详细用法和选项。

Linux终端中的远程连接和远程管理命令

Linux终端中的远程连接和远程管理命令在Linux终端中,我们可以利用各种远程连接和远程管理命令来管理远程服务器或其他网络设备。

这些命令能够帮助我们在不同的终端之间进行数据传输、文件共享和远程控制等操作,大大提高了工作的效率和便利性。

本文将介绍几个常用的Linux远程连接和远程管理命令,并给出使用示例。

一、SSH命令SSH(Secure Shell)是一种网络协议,用于在不安全的网络环境中对计算机进行安全的远程登录。

通过SSH命令,我们可以远程连接到服务器或其他远程设备,并进行文件传输和远程操作。

1. 远程登录SSH命令最常用的功能是远程登录。

我们可以通过以下命令来登录到远程服务器:```ssh [用户名]@[服务器地址]```例如,登录到IP地址为192.168.0.1的服务器,用户名为admin的账户,可以使用以下命令:```****************.0.1登录成功后,需要输入密码进行身份验证。

2. 文件传输SSH还可以用于文件传输。

通过SCP命令(Secure Copy),我们可以在本地计算机和远程服务器之间进行文件复制。

```scp [源文件路径] [目标文件路径]```例如,将本地文件`/home/user/file.txt`复制到远程服务器的`/tmp`目录中,可以使用以下命令:```scp/home/user/*********************.0.1:/tmp```二、Telnet命令Telnet是一种常用的远程登录协议,可以在本地计算机上远程登录到其他计算机。

虽然Telnet在数据传输过程中不提供加密功能,安全性较低,但它仍然用于简单的远程管理任务。

1. 远程登录Telnet命令可以通过以下方式登录到远程服务器:telnet [服务器地址]```例如,登录到IP地址为192.168.0.1的服务器,可以使用以下命令:```telnet 192.168.0.1```登录成功后,需要输入用户名和密码进行身份验证。

linux系统下的ssh登录和配置方法教程

linux系统下的ssh登录和配置方法教程Linux继承了Unix以网络为核心的设计思想,是一个性能稳定的多用户网络操作系统。

可能很多用户不知道什么ssh登录,或者不知道如何配置,这篇文章给大家介绍了linux系统下的ssh登录方法和ssh的配置方法,ssh有两种登录方式,具体哪两种方式大家通过本文学习一 ssh的两种登录方式1密码登录:[root@westosDesktop]#***************.122.26Address 192.168.122.26 maps to bogon, but this does not map back to the address - POSSIBLE BREAK-IN ATTEMPT!************.122.26'spassword:Last login: Tue Jan 17 13:27:29 2017 from 192.168.122.12公钥密钥登录客户端连接服务器时候会生成.ssh目录,此时保证客户端下生成.ssh目录第一步服务器端生成公钥和密钥查看.ssh文件下的内容;第二步:服务器添加认证第四步:服务器分发私钥给客户端完成之后就可以让指定IP的客户端不用密码连接二ssh的配置在服务器的/etc/ssh/sshd_cinfig文件下可以管理ssh服务:PasswordAuthentication yes/on ----------------------> 开启或者关闭密码连接PermitRootLogin yes/no ----------------------------->允许超级用户登录AllowUsers student----------------------------->只允许登录的用户DenyUsers student-------------------------->不允许登录的用户好了,下面介绍下Linux ssh登录命令ssh命令用于远程登录上Linux主机。

使用ssh命令在Linux终端中远程登录其他计算机

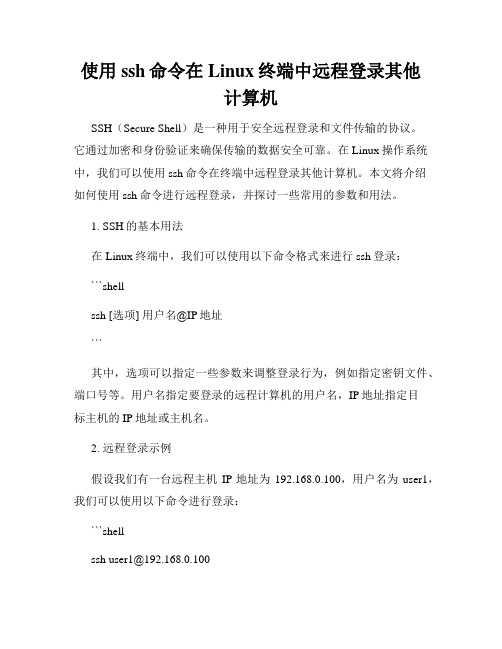

使用ssh命令在Linux终端中远程登录其他计算机SSH(Secure Shell)是一种用于安全远程登录和文件传输的协议。

它通过加密和身份验证来确保传输的数据安全可靠。

在Linux操作系统中,我们可以使用ssh命令在终端中远程登录其他计算机。

本文将介绍如何使用ssh命令进行远程登录,并探讨一些常用的参数和用法。

1. SSH的基本用法在Linux终端中,我们可以使用以下命令格式来进行ssh登录:```shellssh [选项] 用户名@IP地址```其中,选项可以指定一些参数来调整登录行为,例如指定密钥文件、端口号等。

用户名指定要登录的远程计算机的用户名,IP地址指定目标主机的IP地址或主机名。

2. 远程登录示例假设我们有一台远程主机IP地址为192.168.0.100,用户名为user1,我们可以使用以下命令进行登录:```shell****************.0.100```在首次登录时,ssh会询问是否信任目标计算机的公钥。

我们需要输入“yes”来确认并保存公钥,这样在将来的登录过程中,ssh会自动验证目标计算机的身份。

接下来,系统会要求输入目标计算机的密码。

输入密码后,我们就成功登录到了目标计算机的终端界面。

3. SSH的高级用法除了基本的远程登录,ssh还提供了许多高级用法,使我们能够更灵活地控制远程计算机。

3.1 指定端口号如果目标计算机的SSH服务器使用非默认的端口号(默认为22),我们可以使用“-p”参数来指定端口号。

例如,如果目标计算机的SSH服务器使用端口号2222,我们可以使用以下命令登录:```shell**********************.0.100```3.2 使用密钥登录除了使用密码,我们还可以使用密钥对进行身份验证。

密钥对包括公钥和私钥,公钥保存在目标计算机上,而私钥保存在本地机器上。

具体生成密钥对和配置公钥认证的步骤略过,读者可以参考相关文档进行操作。

在Linux终端中使用ssh命令远程登录服务器

在Linux终端中使用ssh命令远程登录服务器随着科技的进步和互联网的普及,远程登录服务器成为了我们日常工作中不可或缺的一部分。

在Linux操作系统中,我们可以使用ssh命令来实现远程登录服务器的功能。

本文将详细介绍在Linux终端中使用ssh命令远程登录服务器的步骤,以及常见问题的解决方法。

1. 确认远程服务器的IP地址和用户名在进行远程登录之前,我们首先要确认需要登录的远程服务器的IP 地址和用户名。

IP地址是服务器在网络中的唯一标识,而用户名则是用于识别和管理用户身份的标识。

2. 打开终端并输入ssh命令打开Linux终端,并输入以下命令:```ssh [用户名]@[IP地址]```将命令中的[用户名]替换为远程服务器的用户名,[IP地址]替换为远程服务器的IP地址。

例如,如果服务器的用户名是"admin",IP地址是"192.168.0.1",则命令为:```****************.0.1```3. 输入远程服务器的密码在输入完ssh命令后,按下回车键后,系统会提示输入远程服务器的密码。

输入密码时,终端不会显示任何字符,这是为了保护密码的安全性。

输入密码后,按下回车键登录远程服务器。

4. 根据需要进行相关操作成功登录远程服务器后,我们可以根据需要进行相关操作。

例如,可以查看系统状态、执行命令、上传或下载文件等操作。

在远程登录过程中,需要熟悉Linux常用命令以及服务器管理技巧,以便更好地完成工作。

常见问题及解决方法:1. 连接超时或连接失败如果在使用ssh命令连接远程服务器时出现连接超时或连接失败的情况,可能是由于网络问题或服务器配置不正确导致的。

可以先检查网络连接是否正常,确保能够正常访问互联网。

如果网络连接正常,可以尝试检查服务器配置是否正确,例如用户名、IP地址等是否输入正确。

2. 密码错误或密码忘记如果在输入密码时提示密码错误或者忘记密码,可尝试联系服务器管理员进行密码重置。

ssh远程连接linux服务器并执行命令

ssh远程连接linux服务器并执⾏命令详细⽅法:SSHClient中的⽅法参数和参数说明connect(实现ssh连接和校验)hostname:⽬标主机地址port:主机端⼝username:校验的⽤户名password:登录密码pkey:私钥⽅式⾝份验证key_filename:⽤于私钥⾝份验证的⽂件名timeout:连接超时设置allow_agent:这是布尔型,设置False的时候禁⽌使⽤ssh代理look_for_keys:也是布尔型,禁⽌在.ssh下⾯找私钥⽂件compress:设置压缩exec_command(远程执⾏命令)stdin,stdout,stderr:这三个分别是标准输⼊、输出、错误,⽤来获取命令执⾏结果,并不算⽅法的参数command:执⾏命令的字符串,带双引号。

bufsize:⽂件缓冲⼤⼩,默认为1load_system_host_keys(加载本地的公钥⽂件)filename:指定远程主机的公钥记录⽂件set_missing_host_key_policy(远程主机没有密钥)AutoAddPolicy:⾃动添加主机名和主机密钥到本地的HostKeys对象RejectPolicy:⾃动拒绝未知的主机名和密钥(默认)WarningPolicy:接受未知主机,但是会有警告paramiko的核⼼组件SFTPClient类实现远程⽂件的操作,⽐如上传、下载、权限、状态等。

SFTPClient类的⽅法参数和参数说明from_transport(使⽤⼀个已经通过已经连通的SFTP客户端通道)localpath:本地⽂件的路径remotepath:远程路径callback:获取已接收的字节数和总传输的字节数confirm:⽂件上传完毕后是否调⽤stat()⽅法,确定⽂件⼤⼩get(从SFTP服务器上下载⽂件到本地) remotepath:需下载的⽂件路径localpath:保存本地的⽂件路径callback:和put的⼀样os⽅法mkdir:简历⽬录remove:删除rename:重命名stat:获取远程⽂件信息listdir:获取指定⽬录列表shell通道连接:invoke_shell的⽤法invoke_shell(*args, **kwds)Request an interactive shell session on this channel. If the server allows it, the channel will then be directly connected to the stdin, stdout, and stderr of the shell.Normally you would call get_pty before this, in which case the shell will operate through the pty, and the channel will be connected to the stdin and stdout of the pty.When the shell exits, the channel will be closed and can’t be reused. You must open a new channel if you wish to open another shell.在这个通道请求⼀个交互式的shell会话,如果服务允许,这个通道将会直接连接标准输⼊、标准输⼊和错误的shell,通常我们会在使⽤它之前调⽤get_pty的⽤法,这样shell会话是通过伪终端处理的,并且会话连接标准输⼊和输出,当我们shell退出的时候,这个通道也会关闭,并且能再次使⽤,你必修重新开另⼀个shell。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

SSH 登陆LINUX服务器常用命令远程维护Linux服务器,使用SSH(secure shell)。

登陆:ssh [hostname] -u user输入密码:*****登陆以后就可以像控制自己的机器一样控制它了,不过没有可视化的界面。

不过现在我所使用过的两个版本Linux(SUSE和FC5)中有可以使用类似FTP界面的工具。

使用工具连接时,选择SSH,端口是填服务器的SSH端口,默认是22,但是还是要手工填写。

连接上以后FTP 界面和shell同时使用可以提高工作效率。

简单的传输命令:scpscp /etc/php.ini user@:/home/user会将本地的/etc/php.ini 这个文件copy 到,使用者user的主目录下执行命令之后需要输入密码,只后就开始传送。

scp user@:/etc/php.ini /home/user2将主机 上的/etc/php.ini文件copy到本地/home/user2目录下ssh –l user –p 22 输入密码即可登录l login_name指定登入于远程机器上的使用者,若没加这个选项,而直接打ssh lost 也是可以的,它是以读者目前的使用者去做登入的动作。

例如:ssh –l root ===================================================-c blowfish|3des在期间内选择所加密的密码型式。

预设是3des,3des(作三次的资料加密) 是用三种不同的密码键作三次的加密-解密-加密。

blowfish 是一个快速区块密码编制器,它比3des更安全以及更快速。

===================================================-vV erbose 模式。

使ssh 去印出关于行程的除错讯息,这在连接除错,认证和设定的问题上有很的帮助。

===================================================-f要求ssh 在背景执行命令,假如ssh要询问密码或通行证,但是使用者想要它在幕后执行就可以用这个方式,最好还是加上-l user 例如在远程场所上激活X11,有点像是ssh –f host xterm 。

===================================================-i identity_file选择所读取的RSA认证识别的档案。

预设是在使用者的家目录中的.ssh/identity===================================================-n重导stdin 到/dev/null (实际上是避免读取stdin)。

必须当ssh 在幕后执行时才使用。

常见的招数是使用这选项在远程机器上去执行X11 的程序例如,ssh -n shadows.cs.hut.fi emacs &,将在shadows.cs.hut.fi 上激活emace,并且X11 连接将自动地在加密的信道上发送。

ssh 程序将把它放在幕后。

(假如ssh需要去询问密码时,这将不会动作)===================================================-t强制配置pseudo-tty。

这可以在远程机器上去执行任意的screen-based 程式,例如操作menu services。

===================================================-C要求压缩所有资料(包含stdin, stdout,stderr 和X11 和TCP/IP 连接) 压缩演算规则与gzip 相同,但是压缩的等级不能控制。

在调制解调器或联机速度很慢的地方,压缩是个很好的选择,但如果读者的网络速路很快的话,速度反而会慢下来。

=====================================================-p port连接远程机器上的port。

不用这个选项,默认就是22======================================================-P使用非特定的port 去对外联机。

如果读者的防火墙不淮许从特定的port去联机时,就可以使用这个选项。

注意这个选项会关掉RhostsAuthentication 和RhostsRSAAuthentication。

=====================================================-L listen-port:host:port指派本地的port 到达端机器地址上的port。

====================================================-R listen-port:host:port指派远程上的port 到本地地址上的port。

-2 强制ssh 去使用协议版本2。

-4 强制ssh 去使用IPv4 地址。

-6 强制ssh 去使用IPv6 地址。

=====================================================-g允许远程主机去连接本地指派的ports。

-a关闭认证代理联机。

-e character设定跳脱字符scp 使用scp 在远程机器上copy 档案======================================================copy 本地的档案到远程的机器上scp /etc/lilo.conf my@:/home/my会将本地的/etc/lilo.conf 这个档案copy 到,使用者my 的家目录下。

=====================================================copy远程机器上的档案到本地来scp my@:/etc/lilo.conf /etc会将 中/etc/lilo.conf 档案copy 到本地的/etc 目录下。

=====================================================保持从来源host 档案的属性scp –p my@:/etc/lilo.conf /etcssh-keygen产生公开钥(pulib key) 和私人钥(private key),以保障ssh 联机的安性.当ssh 连shd 服务器,会交换公开钥上,系统会检查/etc/ssh_know_hosts 内储存的key,如果找到客户端就用这个key 产生一个随机产生的session key 传给服务器,两端都用这个key 来继续完成ssh 剩下来的阶段。

它会产生identity.pub、identity 两个档案,私人钥存放于identity,公开钥存放于identity.pub 中,接下来使用scp 将identity.pub copy 到远程机器的家目录下.ssh下的authorized_keys。

.ssh/authorized_keys(这个authorized_keys 档案相当于协议的rhosts 档案),之后使用者能够不用密码去登入。

RSA的认证绝对是比rhosts 认证更来的安全可靠。

执行:scp identity.pub my@:.ssh/authorized_keys若在使用ssh-keygen 产生钥匙对时没有输入密码,则如上所示不需输入密码即可从去登入。

在此,这里输入的密码可以跟帐号的密码不同,也可以不输入密码。

SSH protocol version 1:每一部主机都可以使用RSA加密方式来产生一个1024-bit 的RSA Key ,这个RSA的加密方式,主要就是用来产生公钥与私钥的演算方法!这个version 1 的整个联机的加密步骤可以简单的这么看:1. 当每次SSH daemon (sshd) 激活时,就会产生一支768-bit 的公钥(或称为server key)存放在Server 中;2. 若有client 端的需求传送来时,那么Server 就会将这一支公钥传给client ,而Client 藉由比对本身的RSA加密方式来确认这一支公钥;3. 在Client 接受这个768-bit 的server key 之后,Client 自己也会随机产生一支256-bit 的私钥(host key),并且以加密的方式将server key 与host key 整合成一支完整的Key ,并且将这支Key 也传送给server ;4. 之后,Server 与Client 在这次的联机当中,就以这一支1024-bit 的Key 来进行资料的传递!当然啦,因为Client 端每次的256-bit 的Key 是随机取的,所以你这次的联机与下次的联机的Key 就会不一样啦!==============================================SSH protocol version 2:与version 1 不同的是,在version 2 当中将不再产生server key 了,所以,当Client 端联机到Server 端时,两者将藉由Diffie-Hellman key 的演算方式来产生一个分享的Key ,之后两者将藉由类似Blowfish 的演算方式进行同步解密的动作!每一个sshd 都提供这两个版本的联机,而决定这两种模式联机的,就必需要在client 端联机时选择联机的模式才能确认。

目前预设情况下,会自动使用version 2 的联机模式喔!而由于我们的联机资料中,经过了这个Public 与Private Key 的加密、解密动作,所以在中间的传送过程中,当然就比较安全的多啰!如果直接以ssh hostname 来连接进入hostname 这个主机时,则进入hostname 这个主机的『帐号名称』将会是目前你所在的这个环境当中的使用者帐号!以上面为例,因为我是以root 的身份在执行,所以如果我执行了『ssh 』时,那么对方 这部主机,就会以root 的身份来让我进行密码确认的登入动作!因此,为了避免这样的麻烦,通常我都是以简单的e-mail 的写法来登入远方的主机,例如『sshuser@hostname 』即表示,我是以user 这个帐号去登入hostname 这部主机的意思。

当然,也可以使用-l username 这样的形式来书写!登入对方主机之后,其它的所有执行行为都跟在Linux 主机内没有两样~所以,真的是很简单吧!^_^ 这样就可以达到远程控管主机的目的了!此外,在预设的情况下,SSH 是『允许你以root 的身份登入』喔!呵呵!更是爽快啦!此外,请特别留意的是,当您要连接到对方的主机时,如果是首次连接,那么Server 会问你,你的联机的Key 尚未被建立,要不要接受Server 传来的Key ,并建立起联机呢?呵呵!这个时候请『务必要输入yes 而不是y 或Y』,这样程序才会接受sftp -l username hostname 或者sftp user@hosname进入到sftp 之后,那就跟在一般FTP 模式下的操作方法没有两样cdls dirmkdirrmdirpwdchgrpchownchmodln oldname newnamerm pathrename oldname newnameexit bye===================================lcd pathllslmkdirlpwdput [local] [remote]get [remote] [local]SSH命令使用技巧.txt一前言关于ssh 的好处, 相信不用我多说了吧?简而言之, 之前的rpc command 与telnet 都全可用ssh 代替.比方如下的这些常见功能:- 远程登录ssh user@remote.machine- 远程执行ssh user@remote.machine 'command ...'- 远程复制scp user@remote.machine:/remote/path /local/pathscp /local/path user@remote.machine:/remote/path- X forwardssh -X user@remote.machinexcommand ...- Tunnel / Portforwardssh -L 1234:remote.machine:4321 user@remote.machinessh -R 1234:local.machine:4321 user@remote.machinessh -L 1234:other.machine:4321 user@remote.machine二, 实作1) 禁止root 登录# vi /etc/ssh/sshd_configPermitRootLogin no2) 废除密码登录, 强迫使用RSA验证(假设ssh 账户为user1 )# vi /etc/ssh/sshd_configRSAAuthentication yesPubkeyAuthentication yesAuthorizedKeysFile .ssh/authorized_keysPasswordAuthentication no# service sshd restart# su - user1$ mkdir ~/.ssh 2>/dev/null$ chmod 700 ~/.ssh$ touch ~/.ssh/authorized_keys$ chmod 644 ~/.ssh/authorized_keys--------------------------------------------------转往client 端:$ ssh-keygen -t rsa(按三下enter 完成﹔不需设密码,除非您会用ssh-agent 。