AAA及多台Radius冗余设置

AAA 及RADIUS 协议配置

AAA 及RADIUS 协议配置一、aaa 及radius 协议简介1. aaa 的功能aaa 是authentication(认证)、authorization(授权)和accounting(计费)的简称。

它提供对用户进行认证、授权和计费三种安全功能。

具体如下:a、认证(authentication):认证用户是否可以获得访问权,确定哪些用户可以访问网络。

b、授权(authorization):授权用户可以使用哪些服务。

c、计费(accounting):记录用户使用网络资源的情况。

aaa 一般采用客户/服务器结构,客户端运行于被管理的资源侧,服务器上则集中存放用户信息。

这种结构既具有良好的可扩展性,又便于用户信息的集中管理。

计费网关主要使用aaa 中的认证功能对终端用户进行认证管理。

2. radius 协议(1) radius 简介radius 是remote authentication dial-in user service(远程认证拨号用户服务)的简称,最初由livingston enterprise 公司开发,作为一种分布式的客户机/服务器系统,能提供aaa 功能。

radiu s 技术可以保护网络不受未授权访问的干扰,常被用在既要求较高安全性、又要求维持远程用户访问的各种网络环境中(如用来管理使用串口和调制解调器的大量分散拨号用户)。

radius 服务包括三个组成部分:a、协议:rfc2865、2866 协议基于udp/ip 层定义了radius 帧格式及消息传输机制,并定义了1812 作为认证端口,1813 作为计费端口。

b、服务器:radius 服务器运行在中心计算机或工作站上,包含了相关的用户认证和网络服务访问信息。

c、客户端:位于拨号访问服务器nas(network access server)侧,可以遍布整个网络。

radius 基于客户/服务器模型,nas(如路由器)作为radius 客户端,负责传输用户信息到指定的r adius 服务器,然后根据从服务器返回的信息进行相应处理(如接入/挂断用户)。

华为交换机AAA配置与管理

AAA配置与管理一、基础1、AAA是指:authentication(认证)、authorization(授权)、accounting(计费)的简称,是网络安全的一种管理机制;Authentication是本地认证/授权,authorization和accounting是由远处radius(远程拨号认证系统)服务或hwtacacs (华为终端访问控制系统)服务器完成认证/授权;AAA是基于用户进行认证、授权、计费的,而NAC方案是基于接入设备接口进行认证的。

在实际应用中,可以使用AAA的一种或两种服务。

2、AAA基本架构:C/S结构,AAA客户端(也叫NAS-网络接入服务器)是使能了aaa功能的网络设备(可以是一台或多台、不一定是接入设备)3、AAA基于域的用户管理:通过域来进行AAA用户管理,每个域下可以应用不同的认证、授权、计费以及radius或hwtacacs服务器模板,相当于对用户进行分类管理缺省情况下,设备存在配置名为default(全局缺省普通域)和default_admin(全局缺省管理域),均不能删除,只能修改,都属于本地认证;default为接入用户的缺省域,default_admin为管理员账号域(如http、ssh、telnet、terminal、ftp用户)的缺省域。

用户所属域是由域分隔符后的字符串来决定的,域分隔符可以是@、|、%等符号,如就表示属于huawei域,如果用户名不带@,就属于系统缺省default域。

自定义域可以被配置为全局缺省普通域或全局缺省管理域,但域下配置的授权信息较AAA服务器的授权信息优先级低,通常是两者配置的授权信息一致。

4、radius协议Radius通过认证授权来提供接入服务、通过计费来收集、记录用户对网络资源的使用。

定义UDP 1812、1813作为认证(授权)、计费端口Radius服务器维护三个数据库:Users:存储用户信息(用户名、口令、使用的协议、IP地址等)Clients:存储radius客户端信息(接入设备的共享密钥、IP地址)Dictionary:存储radius协议中的属性和属性值含义Radius客户端与radius服务器之间通过共享密钥来对传输数据加密,但共享密钥不通过网络来传输。

RUDIUS

配置步骤

# 添加Telnet用户。 # 配置Telnet用户采用远端认证方式,即scheme方式。 [Quidway-ui-vty0-4] authentication-mode scheme # 配置domain。 [Quidway] domain cams [Quidway-isp-cams] quit # 配置RADIUS方案。 [Quidway] radius scheme cams [Quidway-radius-cams] primary authentication 10.110.91.164 1812 [Quidway-radius-cams] key authentication expert [Quidway-radius-cams] server-type huawei [Quidway-radius-cams] user-name-format without-domain # 配置domain和RADIUS的关联。 [Quidway-radius-cams] quit [Quidway] domain cams [Quidway-isp-cams] scheme radius-scheme ca

用于网络存取、或流动IP服务,适用于局域网及漫游服务。

RADIUS协议最初是由Livingston公司提出的,原先的目的是为拨号用户进行 认证和计费。后来经过多次改进,形成了一项通用的认证计费协议。

RADIUS是一种C/S结构的协议,它的客户端最初就是NAS(Net Access

Server)服务器,现在任何运行RADIUS客户端软件的计算机都可以成为 RADIUS的客户端。RADIUS协议认证机制灵活,可以采用PAP、CHAP或者 Unix登录认证等多种方式。RADIUS是一种可扩展的协议,它进行的全部工作 都是基于Attribute-Length-Value的向量进行的。

H3C配置AAA、RADIUS和TACACS+

AAA包含三种功能:认证、授权、计费

常用RADIUS协议和TACACS+协议 使用远程服务器,或交换机设备本身作本地认证

服务器

4

AAA支持的服务

AAA通过对服务器的详细配置,对多种 服务提供安全保证

支持FTP、TELNET、PPP、端口接入

验证动作包含核对用户名、密码、证书 授权表现为下发用户权限、访问目录、 用户级别等 计费表现为记录用户上网流量、时长等

22

TACACS+维护命令

操作 查看所有或指定 HWTACACS方案配置信 息或统计信息 显示缓存的没有得到响应 的停止计费请求报文 清除TACACS协议的统计 信息 清除缓存中没有得到响应 的停止计费请求报文 命令 display hwtacacs [ hwtacacsscheme-name [ statistics ] ] display stop-accounting-buffer hwtacacs-scheme hwtacacsscheme-name reset hwtacacs statistics { accounting | all | authentication | authorization } reset stop stop-accounting-buffer accounting buffer hwtacacs-scheme hwtacacsscheme-name

(6)用户访问资源 (7)计费结束请求包 (8)计费结束请求响应包 (9)通知访问结束

10

RADIUS属性

Attribute字段携带认证、授权、计费信 息 采用(Type y ,Length g ,Value)三元组 格式 常用属性

H3C-S3100-AAA认证方式的配置

交换机冗余连接配置

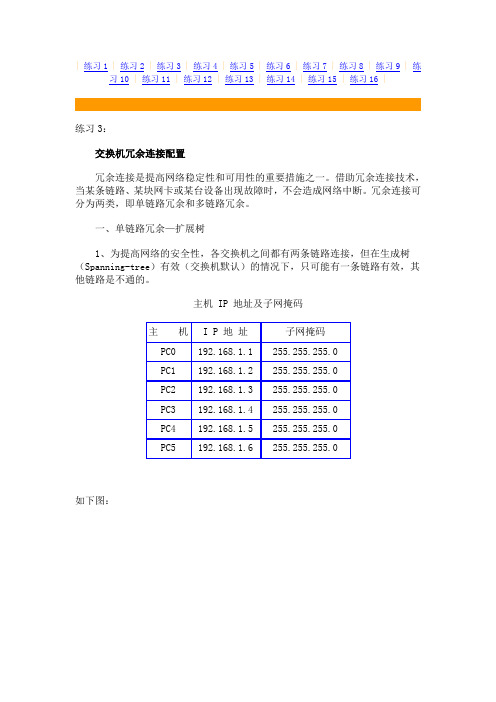

| 练习1 | 练习2 | 练习3 | 练习4 | 练习5 | 练习6 | 练习7 | 练习8 | 练习9 | 练习10 | 练习11 | 练习12 | 练习13 | 练习14 | 练习15 | 练习16 |练习3:交换机冗余连接配置冗余连接是提高网络稳定性和可用性的重要措施之一。

借助冗余连接技术,当某条链路、某块网卡或某台设备出现故障时,不会造成网络中断。

冗余连接可分为两类,即单链路冗余和多链路冗余。

一、单链路冗余—扩展树1、为提高网络的安全性,各交换机之间都有两条链路连接,但在生成树(Spanning-tree)有效(交换机默认)的情况下,只可能有一条链路有效,其他链路是不通的。

主机 IP 地址及子网掩码主机I P 地址子网掩码PC0 192.168.1.1 255.255.255.0PC1 192.168.1.2 255.255.255.0PC2 192.168.1.3 255.255.255.0PC3 192.168.1.4 255.255.255.0PC4 192.168.1.5 255.255.255.0PC5 192.168.1.6 255.255.255.0如下图:2、若每台交换机都做下列配置:操作命令简写格式1、从用户模式进入特权模式Sw1> enable SW1> en2、进入全局配置模式SW1# configure terminal SW1# conf t3、进入端口组fastethernet3-6 Sw1(configure)#interface rangefastethernet 0/3-6SW1(configure)# in rf0/3-64、指定端口为快速启动SW1(config-if-range)#spanning-tree portfastSW1(config-if-range)#spa p t5、返回全局配置模式SW1(config-if-range)#endCtrl+Z6、保存配置SW1# copy running-configstartup-configSw1h#cop r s则交换机之间因存在环路而无法连通。

AAA原理与配置

AAA原理与配置概述 AAA是Authentication(认证)、Authorization(授权)和Accounting(计费)的简称,它提供了认证、授权、计费三种安全功能。

AAA可以通过多种协议来实现,⽬前华为设备⽀持基于RADIUS(Remote Authentication Dial-In User Service)协议或HWTACACS(Huawei Terminal Access Controller Access Control System)协议来实现AAA。

应⽤场景例如,企业总部需要对服务器的资源访问进⾏控制,只有通过认证的⽤户才能访问特定的资源,并对⽤户使⽤资源的情况进⾏记录。

NAS为⽹络接⼊服务器,负责集中收集和管理⽤户的访问请求。

AAA服务器表⽰远端的Radius 或 HWTACACS服务器,负责制定认证、授权和计费⽅案。

认证⽅式AAA有三种认证⽅式:不认证:完全信任⽤户,不对⽤户⾝份进⾏合法性检查。

本地认证:将本地⽤户信息(包括⽤户名、密码和各种属性)配置在NAS上。

缺省为本地认证。

远端认证:将⽤户信息(包括⽤户名、密码和各种属性)配置在认证服务器上。

注:如果⼀个认证⽅案采⽤多种认证⽅式,这些认证⽅式按配置顺序⽣效。

授权⽅式AAA⽀持以下三种授权⽅式:不授权:不对⽤户进⾏授权处理。

本地授权:根据NAS上配置的本地⽤户账号的相关属性进⾏授权。

远端授权: 1. HWTACACS授权,使⽤TACACS服务器对⽤户授权。

2. RADIUS授权,对通过RADIUS服务器认证的⽤户授权。

RADIUS协议的认证和授权是绑定在⼀起的,不能单独使⽤RADIUS进⾏授权。

计费⽅式AAA⽀持以下两种计费⽅式:不计费:为⽤户提供免费上⽹服务,不产⽣相关活动⽇志。

远端计费:通过RADIUS服务器或HWTACACS服务器进⾏远端计费。

AAA域 设备基于域来对⽤户进⾏管理,每个域都可以配置不同的认证、授权和计费⽅案,⽤于对该域下的⽤户进⾏认证、授权和计费。

案例:配置和部署IAS RADIUS

配置和部署IAS RADIUS在Windows Server 2003中,附带了一款稳定,安全和强健的RADIUS(也被称作AAA)服务器。

如果你在互联网上搜索有关Microsoft IAS的漏洞,你会发现根本找不到。

IAS服务已经安全的运行了数年而没有进行任何修补工作了。

如果你的Windows Server 2003主机已经设置成只允许IAS请求,同时防火墙也封闭了其它的端口,并且Windows Server 2003系统上没有运行其它服务,那么你可以确保这个IAS RADIUS服务器可以无故障的持续运行数年而不需要重新启动。

安装IAS插入Windows Server 2003的安装光盘,在控制面板区域打开“添加和删除程序”,并选择“安装和卸载Windows组件”即可。

之后你会看到如图一所示的窗口,通过下拉滚动条,找到“网络服务”。

由于我们不需要安装全部网络服务,因此应该高亮该项目,并选择“详细信息”按钮。

(图1.1)网络服务接下来你会看到如图 1.2所示的窗口,向下滚动,找到"Internet验证服务" (Internet Authentication Service)IAS 并选中。

(图1.2)选择IAS安装IAS后,你就可以通过管理工具或者开始菜单来启动IAS 了。

(图1.3)设置日志策略我们首先要做的是检查并设置日志策(图1.4)。

右键点击“Internet验证服务(本地)”,然后选择属性。

(图1.4)IAS 属性接下来会看到如图五所示的窗口。

如果选择了窗口下方的两个复选框,那么就可以通过Windows的事件查看器看到成功和失败的IAS验证请求了。

如果你喜欢使用文本或基于SQL的日志,就不需要选择这两项了,除非你希望通过各种途径都能查看到IAS的日志。

(图1.5)本地属性如果选择了“端口”标签,你会看到如(图1.6)所示的窗口。

其中显示了默认的RADIUS 端口,一般来说,我们都采用这些端口作为标准的RADIUS通信端口。

H3C交换机AAA配置

H3C交换机AAA配置一、RADIUS相关配置【必要命令】系统视图[H3C] dot1x注:启用dot1x认证[H3C] dot1x authentication-method eap注:设置dot1x认证方式为EAP[H3C] MAC-authentication注:启用MAC认证[H3C] radius scheme skylark注:新建RADIUS方案[H3C-radius-skylark] primary authentication 10.18.10.223 1812注:设置RADIUS认证服务器地址,默认端口1812[H3C-radius-skylark] primary accounting 10.18.10.223 1813 注:设置RADIUS审计服务器地址,默认端口1812[H3C-radius-skylark] key authentication skylark注:设置交换机与RADIUS认证服务器的通信密码[H3C-radius-skylark] key accounting skylark注:设置交换机与RADIUS审计服务器的通信密码[H3C-radius-skylark] user-name-format without-domain注:交换机发送给RADIUS服务器的用户名验证不带ISP域名[H3C-radius-skylark] nas-ip 10.18.10.254注:当交换机有多个IP时,指定与RADIUS服务器通讯所使用的IP地址[H3C] domain /doc/b65985264.html, 注:在交换机新建ISP域[/doc/b65985264.html,] scheme radius-scheme skylark local注:给ISP域指定验证的RADIUS方案[/doc/b65985264.html,] vlan-assignment-mode string注:设置RADIUS服务器发送的vlan数为字符串型[H3C] domain default enable /doc/b65985264.html,注:设置新建的ISP域为默认域,默认接入终端都通过RADIUS 服务器进行认证[H3C] MAC-authentication domain /doc/b65985264.html,注:指定MAC地址认证的ISP域[H3C] undo dot1x handshake enable注:关闭dot1x的认证握手,防止已认证端口失败端口视图-dot1x认证[H3C] interface Ethernet1/0/10注:进入端口视图(配置所有接入端口)[H3C-Ethernet1/0/10] port link-type access注:设置端口模式为access[H3C-Ethernet1/0/10] dot1x注:在端口上启用dot1x认证[H3C-Ethernet1/0/10] dot1x port-control auto注:自动识别端口的授权情况[H3C-Ethernet1/0/10] dot1x port-method portbased注:设置端口基于端口认证,当第一个用户认证成功后,其他用户无须认证;若该用户下线后,其他用户也会被拒绝访问[H3C-Ethernet1/0/10] dot1x guest-vlan 3注:设置guestvlan,只有该端口为基于端口认证时支持,基于端口认证时不支持端口视图-MAC认证[H3C] interface Ethernet1/0/11注:进入端口视图(配置所有接入端口)[H3C-Ethernet1/0/11] port link-type access注:设置端口模式为access[H3C-Ethernet1/0/11] MAC-authentication注:在端口上启用MAC认证[H3C-Ethernet1/0/11] MAC-authentication guest-vlan 3注:设置guestvlan,guestvlan只支持一个MAC认证用户接入【可选命令】dot1x认证[H3C] dot1x retry 2注:交换机向RADIUS服务器发送报文的重传次数[H3C] dot1x timer tx-period 2注:交换机向dot1x端口定期多长时间重发报文[H3C] dot1x timer supp-timeout 10注:交换机向客户端发送报文,客户端未回应,多长时间后重发[H3C] dot1x timer server-timeout 100注:交换机向RADIUS服务器发送报文,服务器未回应,多长时间后重发[H3C] dot1x timer reauth-period 7200注:设置重认证间隔检测时间[H3C-Ethernet1/0/10] dot1x re-authenticate注:开启端口重认证功能MAC认证[H3C] mac-authentication timer server-timeout 100注:设置MAC认证交换机等待RADIUS服务器的超时时间二、其他配置【必要命令】SNMP设置作用:收集交换机信息,进行交换机管理[H3C] snmp-agent community write skylark注:设置community密码,用于管理交换机,接收交换机相关信息[H3C] snmp-agent sys-info version all注:设置SNMP支持版本DHCP中继代理(在网关交换机上配置)作用:根据指定IP查找DHCP服务器位置(方法一)[H3C] dhcp-server 0 ip 10.18.10.223注:新建DHCP组,设置DHCP服务器地址[H3C] interface vlan 2注:进入vlan接口[H3C-interface-vlan2] dhcp-server 0注:配置DHCP中继代理,指向DHCP组(方法二)[H3C] dhcp enable注:开启DHCP功能[H3C] dhcp relay server-group 0 ip 10.18.10.223注:新建DHCP组,设置DHCP服务器地址[H3C] interface vlan 2注:进入vlan接口[H3C-interface-vlan2] dhcp select relay注:设置接口为中继模式[H3C-interface-vlan2] dhcp relay server-select 0注:配置DHCP中继代理,指向DHCP组【可选命令】DHCP SNOOPING作用:保证DHCP服务器合法性,并记录客户端IP和MAC对应关系[H3C] dhcp-snooping注:开启DHCP-SNOOPING安全特性[H3C] interface G1/0/1(某些支持vlan接口)注:进入端口模式(配置级联端口和连接DHCP服务器的端口为信任端口)[H3C-interface-GigabyteEthernet1/0/1] dhcp-snooping trust 注:设置该端口为信任端口,默认其它未设置端口则为不信任端口,丢弃不信任的DHCP报文IP SOURCE GUARD(配合DHCP-SNOOPING使用)作用:在接口上绑定DHCP-SNOOPING表项IP及MAC信息[H3C] interface E1/0/10(某些支持vlan接口)注:进入接口[H3C-interface-Ethernet1/0/10] ip check source ip-address mac-address注:动态绑定DHCP-SNOOPING表项,过滤掉其它非DHCP分配的终端数据相关命令display dhcp-snoopingdisplay ip check source注意:S3100SI不支持IP SOURCE GUARD绑定。

AAA基本原理与基本配置,RADIUS的基本原理

AAA基本原理与基本配置,RADIUS的基本原理前言:对于任何网络,用户管理都是最基本的安全管理要求之一。

AAA(Authentication, Authorization, and Accounting)是一种管理框架,它提供了授权部分用户访问指定资源和记录这些用户操作行为的安全机制。

因其具有良好的可扩展性,并且容易实现用户信息的集中管理而被广泛使用。

AAA可以通过多种协议来实现,在实际应用中,最常使用RADIUS (Remote Authentication Dial-In User Service)协议。

本文将介绍AAA基本概念、AAA的实现方式、AAA的基本配置以及常见AAA应用场景。

AAA基本概念AAA是Authentication(认证)、Authorization(授权)和Accounting(计费)的简称,是网络安全的一种管理机制,提供了认证、授权、计费三种安全功能。

·认证(Authentication):验证用户是否可以获得访问权,确定哪些用户可以访问网络。

·授权(Authorization):授权用户可以使用哪些服务。

·计费(Accounting):记录用户使用网络资源的情况。

·网络运营商(ISP)需要验证家庭宽带用户的账号密码之后才允许其上网,并记录用户的上网时长或上网流量等内容,这就是AAA技术最常见的应用场景。

AAA常见架构AAA常见网络架构中包括用户、NAS(Network AccessServer)、AAA服务器(AAA Server)。

NAS负责集中收集和管理用户的访问请求。

在NAS上会创建多个域来管理用户。

不同的域可以关联不同的AAA方案。

AAA方案包含认证方案,授权方案,计费方案。

当收到用户接入网络的请求时,NAS会根据用户名来判断用户所在的域,根据该域对应的AAA方案对用户进行管控。

·NAS基于域来对用户进行管理,每个域都可以配置不同的认证、授权和计费方案,用于对该域下的用户进行认证、授权和计费。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

3.1 AAA及多台Radius冗余设置

全局设置AAA认证和授权、Radius、启用802.1x,通过telnet命令行登录到交换机上,进入特权模式,配置交换机对RADIUS服务器的支持;

运行configure terminal进入到全局配置模式,运行以下命令

!!启用AAA

aaa new-model

!!创建缺省的登录认证方法列表,采用line password认证。

aaa authentication login default line none

!!创建EoU认证方法列表, group radius表示使用Radius服务进行认证

!!如果不做EoU认证,不需要下面这条命令

aaa authentication eou default group radius

!!

!! Local method用于所有AAA服务器都Down之后,采用AAA down Policy所需

aaa authorization network default group radius local

!!指定radius服务器IP地址和安全字,可以配置多个做备份

!!test01为网络设备发送给Radius的测试用“用户名”,可以更改

!!idle-time 3表示网络设备隔多长时间给Radius发送一次Test01

radius-server host 192.168.0.1 auth-port 1812 acct-port 1813 test username test01 idle-time 3 key radiuskey

radius-server host 192.168.1.205 auth-port 1812 acct-port 1813 test username test01 idle-time 3 key radiuskey

!!将dead的Radius的优先级降低,缺省情况下不调整优先级别

!!当已经发现第一个Radius dead时,如果有认证请求,直接将认证包发给第二个

radius-server retry method reorder

!!指定网络交换机向radius服务器的认证包的重传次数,缺省值为3

!! 减少该值有可以更快地切换到下一台Radius服务器来做认证

radius-server retransmit 3

!!指定认证包的超时,缺省为5秒

radius-server timeout 3

!!交换机发给Radius时,把终端的IP包含在数据包中

radius-server attribute 8 include-in-access-req

radius-server vsa send authentication

!!AAA dead detection设置

!!time 5指5秒内Radius不响应算作无应答,tries 3指连续3次request没有应答!!配置dead-criteria之前,必须配置radius-server deadtime命令

!! The tries parameter should be the same as the number of retransmission attempts radius-server dead-criteria time 5 tries 3

!!设置deadtime为3分钟,3分钟后网络设备会再次尝试

radius-server deadtime 3

这样就启动了交换机上对RADIUS服务器的支持;

3.2交换机/路由器上EOU设置及AAA down配置

Cisco 3750G交换机上配置基于EoU的NAC-L2-IP

!!创建EoU认证方法列表, group radius表示使用Radius服务进行认证

aaa authentication eou default group radius

!! Local method用于所有AAA服务器都Down之后,采用AAA down Policy所需aaa authorization network default group radius local

!!创建ip准入控制名称(NAC-L2-IP是名称,可以自己任意指定),Event之后为可选

!!down_polciy指定在AAA Server全部Down的情况下,如何控制终端的访问

ip admission name NAC-L2-IP eapoudp event timeout aaa policy identity down_policy

!!AAA down policy所需

identity policy down_policy

access-group down_acl

!!AAA server down时,允许终端访问的资源

ip access-list extended down_acl

permit ip any any

!!启动网络设备的设备追踪功能

ip device tracking

!!配置一些EoU的参数

!!允许网络设备将无代理的设备的信息发送到Radius服务器进行认证(根据IP、Mac地址)eou allow clientless

!!设置重传的超时和次数。

使用30秒、3次这个设置可以避免代理启动过慢被交换机误认为是无代理设备。

如果代理启动速度加快了,这两个参数可以适当减小

eou timeout retransmit 30

eou max-retry 3

!!配置一个接口默认的ACL,建议至少允许以下几种IP包:udp21862端口(EoU认证需要)、DHCP(获取IP地址)、DNS(允许获取域名的IP地址,以便http可以重定向)、ICMP (允许ping和被ping利于诊断)、LeagView服务器所在的IP地址访问、其它修复服务器的地址(例如反病毒软件安装服务器、补丁服务器等)

ip access-list extended interface_default_acl

permit udp any any eq 21862

permit udp any eq bootpc any eq bootps

permit udp any any eq domain

permit icmp any any

permit ip any host 192.168.1.20

permit ip any host 192.168.1.204

deny ip any any

!!配置一个ACL,用来定义要重定向的Http访问。

下例中,假定所有的其它Http访问被重定向到192.168.1.204

ip access-list extended quarantine_url_redir_acl

deny tcp any host 192.168.1.204 eq www

permit tcp any any eq www

permit tcp any any eq 443

!!启动交换机上的Http服务器(如果需要URL重定向功能的话),注意后面不能有ACL ip http server

!!在某个端口上启动NAC-L2-IP(例如interface giga 1/0/1)

interface giga 1/0/1

ip access-group interface_default_acl in

ip admission NAC-L2-IP

!!查看EoU接入情况

show eou all

!!查看某个端口上的ACL应用情况

show ip access-lists interface giga 1/0/47

!!清除某个设备的EoU会话(以便开始一次新的认证过程)

clear eou ip xxx.xxx.xxx.xxx。