思科交换机NAT配置介绍及实例

思科交换机NAT配置介绍及实例

思科交换机NAT配置介绍及实例CISCONAT配置一、NAT简介NAT(Network Address Translation)的功能,就是指在一个网络内部,根据需要可以随意自定义的IP地址,而不需要经过申请。

在网络内部,各计算机间通过内部的IP地址进行通讯。

而当内部的计算机要与外部internet网络进行通讯时,具有NAT功能的设备(比如:路由器)负责将其内部的IP地址转换为合法的IP地址(即经过申请的IP地址)进行通信。

二、NAT 的应用环境:情况1:一个企业不想让外部网络用户知道自己的网络内部结构,可以通过NAT将内部网络与外部Internet 隔离开,则外部用户根本不知道通过NAT设置的内部IP地址。

情况2:一个企业申请的合法Internet IP地址很少,而内部网络用户很多。

可以通过NAT 功能实现多个用户同时公用一个合法IP与外部Internet 进行通信。

三、设置NAT所需路由器的硬件配置和软件配置:设置NAT功能的路由器至少要有一个内部端口(Inside),一个外部端口(Outside)。

内部端口连接的网络用户使用的是内部IP地址。

内部端口可以为任意一个路由器端口。

外部端口连接的是外部的网络,如Internet 。

外部端口可以为路由器上的任意端口。

设置NAT功能的路由器的IOS应支持NAT功能(本文事例所用路由器为Cisco2501,其IOS为11.2版本以上支持NAT功能)。

四、关于NAT的几个概念:内部本地地址(Inside local address):分配给内部网络中的计算机的内部IP地址。

内部合法地址(Inside global address):对外进入IP通信时,代表一个或多个内部本地地址的合法IP地址。

需要申请才可取得的IP地址。

五、NAT的设置方法:NAT设置可以分为静态地址转换、动态地址转换、复用动态地址转换。

1、静态地址转换适用的环境静态地址转换将内部本地地址与内部合法地址进行一对一的转换,且需要指定和哪个合法地址进行转换。

思科路由器NAT配置详解

思科路由器NAT配置详解思科路由器NAT配置详解一、介绍在计算机网络中,网络地质转换(Network Address Translation,简称NAT)是一种将一个IP地质转换为另一个IP地质的过程。

NAT主要用于连接不同IP地质的网络之间进行通信,常用于家庭和办公网络。

二、NAT的基本概念1、NAT的作用NAT的主要作用是解决IPv4地质不足的问题,同时也可以提高网络的安全性。

2、NAT的类型NAT有三种类型:静态NAT、动态NAT和PAT(端口地质转换)。

3、静态NAT静态NAT将指定的内部IP地质映射到一个外部IP地质,使得内部网络上的设备可以通过外部IP地质进行访问。

4、动态NAT动态NAT是根据内部网络的需求,将一个或多个内部IP地质动态地映射到一个外部IP地质。

当内部网络设备需要访问外部网络时,才会动态地进行映射。

5、PATPAT是一种特殊的动态NAT,它将多个内部IP地质映射到一个外部IP地质,使用不同的端口号区分不同的内部地质。

三、NAT的配置步骤1、确定NAT的类型在进行NAT配置之前,需要确定所需的NAT类型,是静态NAT、动态NAT还是PAT。

2、配置内部和外部接口需要配置内部和外部接口的IP地质,使路由器能够正确地识别内部和外部网络。

3、配置NAT池对于动态NAT和PAT,需要配置一个NAT池,包含可用的外部IP地质。

4、配置NAT规则根据需求,配置适当的NAT规则,包括内部地质和端口号与外部地质和端口号的映射关系。

四、附件本文档没有涉及到附件。

五、法律名词及注释1、IPv4地质:互联网协议第四版本(Internet Protocol version 4,简称IPv4)中使用的32位地质,用于标识网络上的设备。

2、NAT:网络地质转换(Network Address Translation,简称NAT)是一种将一个IP地质转换为另一个IP地质的过程。

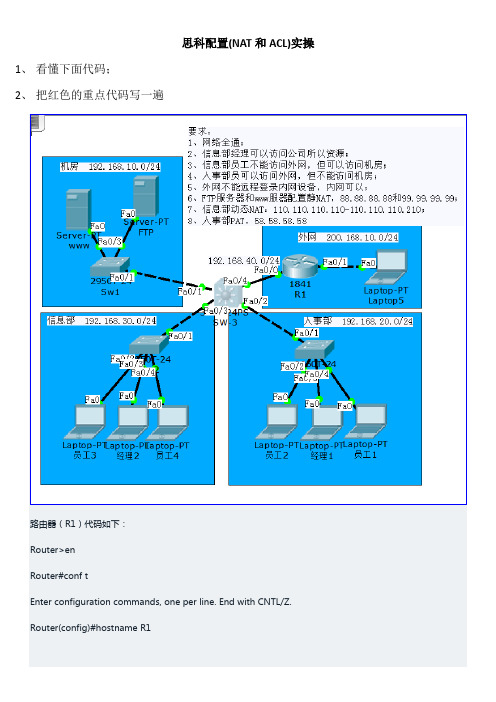

思科配置——NAT和ACL

思科配置(NAT和ACL)实操1、看懂下面代码;2、把红色的重点代码写一遍R1(config)#interface f0/0R1(config-if)#no shutdownR1(config-if)#R1(config-if)#ip add 192.168.40.1 255.255.255.0R1(config-if)#exitR1(config)#interface f0/1R1(config-if)#no shutdownR1(config-if)#ip add 200.168.10.1 255.255.255.0R1(config-if)#R1(config-if)#exitR1(config)#router rip 动态路由配置R1(config-router)#network 192.168.40.0R1(config-router)#network 200.168.10.0R1(config-router)#exitR1(config)#line vty 0 4R1(config-line)#password 123R1(config-line)#loginR1(config-line)#exitR1(config)#enable password 123R1(config)#ip access-list extended NOtelnet 禁止外网远程登录R1(config-ext-nacl)#denyR1(config-ext-nacl)#deny tcp any any eq 23R1(config-ext-nacl)#permit ip any anyR1(config-ext-nacl)#exitR1(config)#interface f0/1R1(config-if)#ip access-group NOtelnet inR1(config)#ip nat inside source static 192.168.10.10 88.88.88.88 静态NATR1(config)#ip nat inside source static 192.168.10.20 99.99.99.99R1(config)#R1(config)#access-list 10 permit 192.168.30.0 0.0.0.255 动态NATR1(config)#ip nat pool XXB 110.110.110.110 110.110.110.210 netmask 255.255.255.0 R1(config)#ip nat inside source list 10 pool XXBR1(config)#R1(config)#access-list 20 permit 192.168.20.0 0.0.0.255 PATR1(config)#ip nat pool RSB 58.58.58.58 58.58.58.58 netmask 255.255.255.0R1(config)#ip nat inside source list 20 pool RSB overloadR1(config)#R1(config)#interface f0/0R1(config-if)#ip nat insideR1(config-if)#exitR1(config)#interface f0/1R1(config-if)#ip nat outside三层交换机(SW-3)代码如下:Switch>Switch>enSwitch#conf tSwitch(config)#hostname SW-3SW-3(config)#SW-3(config)#interface range f0/1-4SW-3(config-if-range)#no switchportSW-3(config-if-range)#SW-3(config-if-range)#exitSW-3(config)#SW-3(config)#interface f0/1SW-3(config-if)#ip address 192.168.10.1 255.255.255.0 SW-3(config-if)#exitSW-3(config)#interface f0/2SW-3(config-if)#ip address 192.168.20.1 255.255.255.0 SW-3(config-if)#exitSW-3(config)#interface f0/3SW-3(config-if)#ip address 192.168.30.1 255.255.255.0 SW-3(config-if)#exitSW-3(config)#interface f0/4SW-3(config-if)#ip address 192.168.40.2 255.255.255.0 SW-3(config-if)#exitSW-3(config)#ip routingSW-3(config)#router ripSW-3(config-router)#network 192.168.10.0SW-3(config-router)#network 192.168.20.0SW-3(config-router)#network 192.168.30.0SW-3(config-router)#network 192.168.40.0SW-3(config-router)#exitSW-3(config)#SW-3(config)#ip access-list extended JFACL 信息部员工可以访问机房,人事部员不能访问机房SW-3(config-ext-nacl)#permit ip 192.168.30.0 0.0.0.255 192.168.10.0 0.0.0.255SW-3(config-ext-nacl)#deny ip 192.168.20.0 0.0.0.255 192.168.10.0 0.0.0.255SW-3(config-ext-nacl)#permit ip any anySW-3(config-ext-nacl)#exit、信息部员工不能访问外网,但可以访问机房;4、人事部员可以访问外网,但不能访问机房;SW-3(config)#interface f0/1SW-3(config-if)#ip access-group JFACL outSW-3(config-if)#exitSW-3(config)#SW-3(config)#ip access-list extended WWACL 人事部和信息部经理可以访问外网,信息部不能访问外网SW-3(config-ext-nacl)#permit ip 192.168.20.0 0.0.0.255 200.168.10.0 0.0.0.255SW-3(config-ext-nacl)#permit ip host 192.168.30.20 200.168.10.0 0.0.0.255SW-3(config-ext-nacl)#deny ip 192.168.30.0 0.0.0.255 200.168.10.0 0.0.0.255 SW-3(config-ext-nacl)#permit ip any anySW-3(config-ext-nacl)#exitSW-3(config)#SW-3(config)#interface f0/4SW-3(config-if)#ip access-group WWACL out。

思科防火墙的NAT配置说明书

不支持故障切换global (outside) 1global (outside) 1global (outside) 1定义内部网络地址将要翻译成的全局地址或地址范围nat (inside) 0 access-list 101使得符合访问列表为101地址不通过翻译,对外部网络是可见的nat (inside) 1 0 0内部网络地址翻译成外部地址nat (dmz) 1 0 0DMZ区网络地址翻译成外部地址static (inside,outside) netmask 0 0static (inside,outside) netmask 0 0static (inside,outside) netmask 0 0设定固定主机与外网固定IP之间的一对一静态转换static (dmz,outside) netmask 0 0设定DMZ区固定主机与外网固定IP之间的一对一静态转换static (inside,dmz) netmask 0 0设定内网固定主机与DMZ IP之间的一对一静态转换static (dmz,outside) netmask 0 0设定DMZ区固定主机与外网固定IP之间的一对一静态转换access-group 120 in interface outsideaccess-group 120 in interface insideaccess-group 120 in interface dmz将访问列表应用于端口conduit permit tcp host anyconduit permit tcp host anyconduit permit tcp host anyconduit permit tcp host any设置管道:允许任何地址对全局地址进行TCP协议的访问conduit permit icmp any设置管道:允许任何地址对rip outside passive version 2rip inside passive version 2route outside设定默认路由到电信端route inside 1route inside 1route inside 1route inside 1route inside 1route inside 1route inside 1route inside 1route inside 1route inside 1设定路由回指到内部的子网timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 rpc 0:10:00 h225 1:00:00timeout h323 0:05:00 mgcp 0:05:00 sip 0:30:00 sip_media 0:02:00 timeout uauth 0:05:00 absoluteaaa-server TACACS+ protocol tacacs+aaa-server RADIUS protocol radiusaaa-server LOCAL protocol localno snmp-server locationno snmp-server contactsnmp-server community publicno snmp-server enable trapsfloodguard enablesysopt connection permit-ipsecsysopt connection permit-pptpservice resetinboundservice resetoutsidecrypto ipsec transform-set myset esp-des esp-md5-hmac。

CISCO 动态NAT 静态NAT的配置

static 静态NA T配置:1.首先设定R1的ip地址和开启端口conf#inter e0/0if# ip add 192.168.1.1 255.255.255.0if# no shutconf#inter e0/1if# ip add 10.0.0.1 255.255.255.0if# no shut2.然后设置NA T静态转换conf# ip nat ins source static 192.168.1.10 10.0.0.1 将内部地址192.168.1.1 转换成10.0.0.1conf# ip nat ins source static 192.168.1.20 10.0.0.13.再开启NA Tconf# inter e0/0conf# ip nat insideconf# inter e0/1conf# ip nat outside4.设置静态路由conf# ip route 0.0.0.0 0.0.0.0 10.0.0.0完成,可以show ip nat translations 查看动态NA T配置:1.首先设定R1的ip地址和开启端口conf#inter e0/0if# ip add 192.168.1.1 255.255.255.0if# no shutconf#inter e0/1if# ip add 10.0.0.1 255.255.255.0if# no shut2.定义内部网络中允许访问外部网络的IPConf#access-list permit 192.168.1.10 0.0.0.255(允许192.168.1.10 访问外部网络,0.0.0.255 为反子网掩码具体参考ACCESS链路访问规则)Conf#access-list permit 192.168.1.20 0.0.0.2553.定义地址池Conf# ip nat pool jiangqi 192.168.1.10 192.168.1.20 netmask 255.255.255.0(将192.168.1.10 到192.168.1.20 的IP 定义为地址池jiangqi 子网为255.255.255.0)4.实现网络地址转换Conf# ip nat inside source list 1 pool jiangqi(将ACCESS LIST 制定的内部地址,与制定的全局地址进行转换)5.再开启NA Tconf# inter e0/0conf# ip nat insideconf# inter e0/1conf# ip nat outside6. 设置静态路由conf# ip route 0.0.0.0 0.0.0.0 10.0.0.0。

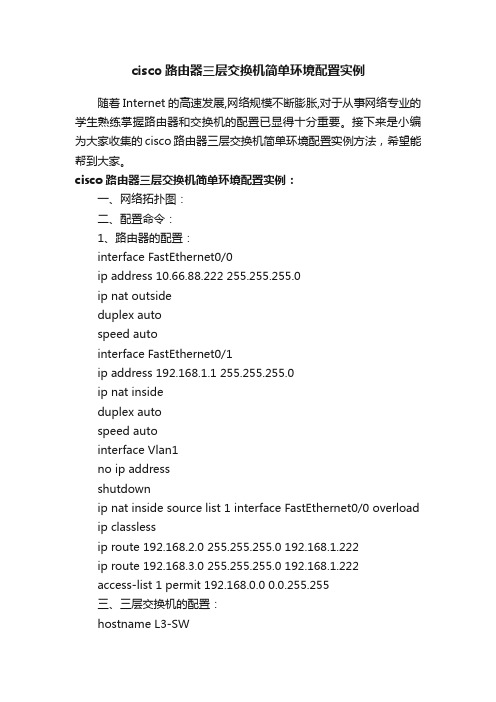

cisco路由器三层交换机简单环境配置实例

cisco路由器三层交换机简单环境配置实例随着Internet的高速发展,网络规模不断膨胀,对于从事网络专业的学生熟练掌握路由器和交换机的配置已显得十分重要。

接下来是小编为大家收集的cisco路由器三层交换机简单环境配置实例方法,希望能帮到大家。

cisco路由器三层交换机简单环境配置实例:一、网络拓扑图:二、配置命令:1、路由器的配置:interface FastEthernet0/0ip address 10.66.88.222 255.255.255.0ip nat outsideduplex autospeed autointerface FastEthernet0/1ip address 192.168.1.1 255.255.255.0ip nat insideduplex autospeed autointerface Vlan1no ip addressshutdownip nat inside source list 1 interface FastEthernet0/0 overload ip classlessip route 192.168.2.0 255.255.255.0 192.168.1.222ip route 192.168.3.0 255.255.255.0 192.168.1.222access-list 1 permit 192.168.0.0 0.0.255.255三、三层交换机的配置:hostname L3-SWip dhcp pool vlan2poolnetwork 192.168.3.0 255.255.255.0 default-router 192.168.3.1dns-server 202.101.172.35ip dhcp pool vlan1poolnetwork 192.168.2.0 255.255.255.0 default-router 192.168.2.1dns-server 202.101.172.35interface FastEthernet0/1no switchportip address 192.168.1.222 255.255.255.0 duplex autospeed autointerface FastEthernet0/2 switchport mode trunkinterface FastEthernet0/5 switchport mode trunkinterface Vlan1ip address 192.168.2.1 255.255.255.0 interface Vlan2ip address 192.168.3.1 255.255.255.0 ip classlessip route 0.0.0.0 0.0.0.0 192.168.1.1四、二层交换机的配置:1、switch0的配置:hostname sw0interface FastEthernet0/1 switchport mode trunkinterface FastEthernet0/2 switchport mode access2、switch1的配置:hostname sw1interface FastEthernet0/1switchport mode trunkinterface FastEthernet0/2switchport access vlan 2switchport mode access看了“cisco路由器三层交换机简单环境配置实例”还想看:1.思科交换机基本配置实例讲解2.三层交换机配置的实例教程3.cisco路由器怎么在虚拟环境下配置三层交换4.cisco2960交换机的简单配置5.交换机配置基础及实例讲解6.思科三层交换机与路由器的比较方法7.思科交换机配置教程详解。

思科交换机NAT配置介绍及实例

思科交换机NAT配置介绍及实例思科交换机(Cisco Switch)是企业级网络设备中最常用的一种。

与传统的路由器不同,交换机主要用于在局域网(LAN)内部提供数据包的转发和过滤功能。

然而,在一些情况下,我们可能需要使用交换机进行网络地址转换(NAT)来实现特定的网络部署需求。

本文将介绍思科交换机的NAT配置方法,并提供实例说明。

1.NAT概述网络地址转换(NAT)是一种在不同网络之间转换IP地址的技术。

它主要用于解决IPv4地址空间的短缺问题,并允许多个主机通过一个公网IP地址来访问互联网。

NAT实现了将内部网络地址与外部IP地址之间进行映射,使得内部主机可以通过共享公网IP地址来与外部网络进行通信。

2.NAT配置方法在思科交换机上配置NAT通常涉及以下步骤:步骤1:创建访问控制列表(ACL)访问控制列表(Access Control List)用于定义需要进行NAT转换的数据包。

我们可以根据源地址、目标地址、端口等条件来配置ACL,以确定哪些数据包需要进行NAT转换。

例如,下面是一条配置ACL的命令示例:access-list 10 permit 192.168.1.0 0.0.0.255该命令表示允许192.168.1.0/24网段的内部主机进行NAT转换。

步骤2:创建NAT池NAT池用于定义可以被映射到的公网IP地址范围。

我们可以通过配置交换机的外部接口和NAT池来设置NAT转换的目标IP地址。

例如,下面是一条配置NAT池的命令示例:ip nat pool NAT_POOL 203.0.113.1 203.0.113.10 netmask255.255.255.0该命令表示创建一个名为NAT_POOL的NAT池,其中可用的IP地址范围为203.0.113.1至203.0.113.10。

步骤3:创建NAT规则NAT规则用于将内部网络的私有IP地址映射到NAT池的公网IP地址。

我们可以通过配置NAT类型(静态/动态)、内部地址、外部地址等参数来创建NAT规则。

思科静态nat--地址转换详细配置教程

什么是NAT(网络地址转换)?网络地址转换(NAT,Network Address Translation)属接入广域网(WAN)技术,是一种将私有(保留)地址转化为合法IP地址的转换技术,它被广泛应用于各种类型Internet接入方式和各种类型的网络中。

原因很简单,NAT不仅完美地解决了lP地址不足的问题,而且还能够有效地避免来自网络外部的攻击,隐藏并保护网络内部的计算机。

静态转换是指将内部网络的私有IP地址转换为公有IP地址,IP地址对是一对一的,是一成不变的,某个私有IP地址只转换为某个公有IP地址。

借助于静态转换,可以实现外部网络对内部网络中某些特定设备(如服务器)的访问。

静态配置命令ip nat inside source static 内部本地地址内部合法地址。

拓扑图假设我们在ISP那已经申请IP地址,192.192.192.1—192.192.192.4,拿路由器XFZ充当ISP ,ONLY5 为你家外部路由器,下面我们配置静态的NAT,就是1对1进行IP地址转换。

配置信息PC1—PC3的IP地址为192.168.1.2 --- 192.168.1.4 子网掩码为255.255.255.0 网关为 192.168.1.1配置信息ONLY5Router>enableRouter#config tRouter(config)#hostname ONLY5ONLY5(config)#int f0/0ONLY5(config-if)#no shuONLY5(config)#int f0/0ONLY5(config-if)#ip address 192.168.1.1 255.255.255.0 ONLY5(config)#int s0/0ONLY5(config-if)#ip address 192.192.192.1 255.255.255.0ONLY5(config-if)#clock rate 64000// 配置静态NATONLY5(config)#ip nat inside source static 192.168.1.2192.192.192.2ONLY5(config)#ip nat inside source static 192.168.1.3192.192.192.3ONLY5(config)#ip nat inside source static 192.168.1.4 192.192.192.4ONLY5(config)#int f0/0ONLY5(config-if)#ip nat inside // 设置该端口为内部端口ONLY5(config)#int s0/0ONLY5(config-if)#ip nat ouONLY5(config-if)#ip nat outside // 设置该端口为外部部端口ONLY5(config)#ip route 0.0.0.0 0.0.0.0 192.192.192.2 // 设置一条出去的路由(默认路由)XFZ 配置Router>enRouter>enableRouter#config tRouter(config)#hostname XFZXFZ(config)#int s0/0XFZ(config-if)#no shuXFZ(config-if)#ip address 192.192.192.2 255.255.255.0XFZ(config)#ip route 0.0.0.0 0.0.0.0 192.192.192.1 // 设置一条出去的路由(默认路由)OK 完成咯。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

思科交换机NAT配置介绍及实例CISCONAT 配置一、NAT简介NAT(Network Address Translation)的功能,就是指在一个网络内部,根据需要可以随意自定义的IP地址,而不需要经过申请。

在网络内部,各计算机间通过内部的IP地址进行通讯。

而当内部的计算机要与外部internet网络进行通讯时,具有NAT功能的设备(比如:路由器)负责将其内部的IP地址转换为合法的IP地址(即经过申请的IP地址)进行通信。

二、NAT的应用环境:情况1:一个企业不想让外部网络用户知道自己的网络内部结构,可以通过NAT将内部网络与外部Internet隔离开,则外部用户根本不知道通过NAT设置的内部IP地址。

情况2:一个企业申请的合法Internet IP地址很少,而内部网络用户很多。

可以通过NAT功能实现多个用户同时公用一个合法IP与外部Internet进行通信。

三、设置NAT所需路由器的硬件配置和软件配置:设置NAT功能的路由器至少要有一个内部端口(Inside),—个外部端口(Outside)。

内部端口连接的网络用户使用的是内部IP地址。

内部端口可以为任意一个路由器端口。

外部端口连接的是外部的网络,如Internet。

外部端口可以为路由器上的任意端口。

设置NAT功能的路由器的IOS应支持NAT功能(本文事例所用路由器为C isco2501,其IOS为11.2版本以上支持NAT功能)。

四、关于NAT的几个概念:内部本地地址(Inside local address ):分配给内部网络中的计算机的内部IP地址。

内部合法地址(Inside global address):对外进入IP通信时,代表一个或多个内部本地地址的合法IP地址。

需要申请才可取得的IP地址。

五、NAT的设置方法:NAT设置可以分为静态地址转换、动态地址转换、复用动态地址转换。

1、静态地址转换适用的环境静态地址转换将内部本地地址与内部合法地址进行一对一的转换,且需要指定和哪个合法地址进行转换。

如果内部网络有E-mail服务器或FTP服务器等可以为外部用户提供的服务,这些服务器的IP地址必须采用静态地址转换,以便外部用户可以使用这些服务。

静态地址转换基本配置步骤:(1)、在内部本地地址与内部合法地址之间建立静态地址转换。

在全局设置状态下输入:Ip nat inside source static内部本地地址内部合法地址(2)、指定连接网络的内部端口在端口设置状态下输入:(3)、指定连接外部网络的外部端口在端口设置状态下输入:ip nat outside注:可以根据实际需要定义多个内部端口及多个外部端口。

实例1:本实例实现静态NAT地址转换功能。

将2501的以太口作为内部端口,同步端口 0作为外部端口。

其中10.1.1.2,10.1.1.3,10.1.1.4的内部本地地址采用静态地址转换。

其内部合法地址分别对应为 192.1.1.2, 192.1.1.3, 192.1.1.4。

路由器2501的配置:Current configuration:version 11.3no service password-encryptionhostname 2501ip nat inside source static 10.1.1.2 192.1.1.2ip nat inside source static 10.1.1.3 192.1.1.3ip nat inside source static 10.1.1.4 192.1.1.4interface Ethernet0ip address 10.1.1.1 255.255.255.0ip nat insideinterface Serial0 ip address 192.1.1.1 255.255.255.0ip nat outsideno ip mroute-cache bandwidth 2000no fair-queueclockrate 2000000interface Serial1no ip addressshutdownno ip classlessip route 0.0.0.0 0.0.0.0 Serial0line con 0line aux 0line vty 0 4password ciscoend配置完成后可以用以下语句进行查看:show ip nat statistcsshow ip nat translations2、动态地址转换适用的环境:动态地址转换也是将本地地址与内部合法地址一对一的转换,但是动态地址转换是从内部合法地址池中动态地选择一个末使用的地址对内部本地地址进行转换。

动态地址转换基本配置步骤:(1)、在全局设置模式下,定义内部合法地址池ip nat pool地址池名称起始IP地址终止IP地址子网掩码其中地址池名称可以任意设定。

(2)、在全局设置模式下,定义一个标准的access-list规则以允许哪些内部地址可以进行动态地址转换。

Access-list标号permit源地址通配符其中标号为1-99之间的整数。

(3)、在全局设置模式下,将由access-list指定的内部本地地址与指定的内部合法地址池进行地址转换。

ip nat inside source list访问列表标号pool内部合法地址池名字(4)、指定与内部网络相连的内部端口在端口设置状态下:ip nat inside(5)、指定与外部网络相连的外部端口Ip nat outside实例2:本实例中硬件配置同上,运用了动态NAT地址转换功能。

将2501 的以太口作为内部端口,同步端口0作为外部端口。

其中10.1.1.0 网段采用动态地址转换。

对应内部合法地址为192.1.1・2~192.1・1・10Current configuration:version 11.3 no service password-encryptionhostname 2501ip nat pool aaa 192.1.1.2 192.1.1.10 netmask 255.255.255.0 ip nat inside source list 1 pool aaainterface Ethernet0ip address 10.1.1.1 255.255.255.0ip nat insideinterface Serial0ip address 192.1.1.1 255.255.255.0ip nat outsideno ip mroute-cachebandwidth 2000no fair-queueclockrate 2000000interface Serial1no ip addressshutdownno ip classlessip route 0.0.0.0 0.0.0.0 Serial0access-list 1 permit 10.1.1.0 0.0.0.255line con 0line aux 0 line vty 0 4password ciscoend3、复用动态地址转换适用的环境:复用动态地址转换首先是一种动态地址转换,但是它可以允许多个内部本地地址共用一个内部合法地址。

只申请到少量IP地址但却经常同时有多于合法地址个数的用户上外部网络的情况,这种转换极为有用。

注意:当多个用户同时使用一个IP地址,外部网络通过路由器内部利用上层的如TCP或UDP端口号等唯一标识某台计算机。

复用动态地址转换配置步骤:在全局设置模式下,定义内部合地址池ip nat pool地址池名字起始IP地址终止IP地址子网掩码其中地址池名字可以任意设定。

在全局设置模式下,定义一个标准的access-list规则以允许哪些内部本地地址可以进行动态地址转换。

access-list标号permit源地址通配符其中标号为1-99之间的整数。

在全局设置模式下,设置在内部的本地地址与内部合法IP地址间建立复用动态地址转换。

ip nat inside source list访问列表标号pool内部合法地址池名字overload在端口设置状态下,指定与内部网络相连的内部端口ip nat inside在端口设置状态下,指定与外部网络相连的外部端口ip nat outside实例:应用了复用动态NAT地址转换功能。

将2501的以太口作为内部端口,同步端口 0作为外部端口。

10.1.1.0网段采用复用动态地址转换。

假设企业只申请了一个合法的IP地址192.1.1.1O2501的配置Current configuration:version 11.3no service password-encryptionhostname 2501ip nat pool bbb 192.1.1.1 192.1.1.1 netmask 255.255.255.0 ip nat inside source list 1 pool bbb overloadinterface Ethernet0ip address 10.1.1.1 255.255.255.0ip nat insideinterface Serial0ip address 192.1.1.1 255.255.255.0ip nat outside no ip mroute-cachebandwidth 2000no fair-queueclockrate 2000000interface Seriallno ip addressshutdownno ip classlessip route 0.0.0.0 0.0.0.0 Serial0 access-list 1 permit 10.1.1.0 0.0.0.255 line con 0line aux 0line vty 0 4password cisco end。