http协议分析报告实例

应用层协议分析实验报告

应用层协议分析实验报告应用层协议分析实验报告一、引言在计算机网络中,应用层协议是实现不同应用程序之间通信的关键。

通过对应用层协议的分析,我们可以深入了解协议的工作原理、数据传输过程以及可能存在的问题。

本实验旨在通过对应用层协议的分析,加深对网络通信的理解,并掌握相关的分析方法和技巧。

二、实验目标1. 了解应用层协议的基本概念和作用;2. 掌握应用层协议分析的基本方法和步骤;3. 分析并比较常见的应用层协议,如HTTP、SMTP等;4. 发现应用层协议中可能存在的问题,并提出改进方案。

三、实验方法1. 选择合适的网络抓包工具,如Wireshark,进行数据包捕获;2. 分析捕获到的数据包,重点关注应用层协议的相关信息;3. 比较不同应用层协议的特点,如协议头部格式、数据传输方式等;4. 分析协议中可能存在的安全性、性能等问题,并提出改进建议。

四、实验过程与结果1. 首先,我们选择了HTTP协议进行分析。

通过Wireshark捕获到的数据包,我们可以看到HTTP协议的请求和响应过程。

其中,请求包中包含了请求方法、URL、协议版本等信息,而响应包中则包含了状态码、响应头部等信息。

通过分析这些信息,我们可以了解到HTTP协议的工作机制以及通信过程中可能存在的问题。

2. 接下来,我们选择了SMTP协议进行分析。

SMTP协议是用于电子邮件的传输协议,通过Wireshark捕获到的数据包,我们可以看到SMTP协议的邮件发送过程。

其中,包含了发件人、收件人、邮件主题等信息。

通过分析这些信息,我们可以了解到SMTP协议的邮件传输方式以及可能存在的安全性问题。

3. 在分析过程中,我们发现了一些问题。

比如,在HTTP协议中,由于明文传输的缺点,可能存在数据安全性的问题。

为了解决这个问题,可以考虑使用HTTPS协议进行加密传输。

而在SMTP协议中,由于缺乏身份验证机制,可能存在邮件伪造的风险。

为了解决这个问题,可以引入SPF、DKIM等技术来增强邮件的安全性。

网络实验--分析HTTP,DNS协议

实验七利用分组嗅探器(ethereal)分析协议HTTP和DNS一、实验目的1、分析HTTP协议2、分析DNS协议二、实验环境与因特网连接的计算机网络系统;主机操作系统为windows;Ethereal、IE等软件。

三、实验步骤1、HTTP GET/response交互首先通过下载一个非常简单的HTML文件(该文件非常短,并且不嵌入任何对象)。

(1)启动Web browser。

(2)启动Ethereal分组嗅探器。

在窗口的显示过滤说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

(3)一分钟以后,开始Ethereal分组俘获。

(4)在打开的Web browser窗口中输入一下地址(浏览器中将显示一个只有一行文字的非常简单的HTML文件):/ethereal-labs/HTTP-ethereal-file1.html(5)停止分组俘获。

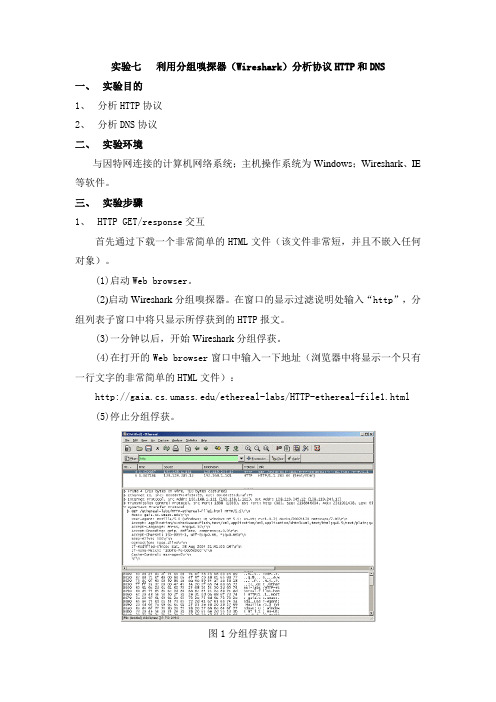

窗口如图1所示。

根据俘获窗口内容,回答“四、实验报告内容”中的1-6题。

图1分组俘获窗口2、HTTP 条件GET/response交互(1)启动浏览器,清空浏览器的缓存(在浏览器中,选择“工具”菜单中的“Internet 选项”命令,在出现的对话框中,选择“删除文件”)。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/HTTP-ethereal-file2.html,你的浏览器中将显示一个具有五行的非常简单的HTML文件。

(4)在你的浏览器中重新输入相同的URL或单击浏览器中的“刷新”按钮。

(5)停止Ethereal分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

根据操作回答“四、实验报告内容”中的7-10题。

3、获取长文件(1)启动浏览器,将浏览器的缓存清空。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

实验7 利用分组嗅探器(Wireshark)分析协议HTTP和DNS

实验七利用分组嗅探器(Wireshark)分析协议HTTP和DNS一、实验目的1、分析HTTP协议2、分析DNS协议二、实验环境与因特网连接的计算机网络系统;主机操作系统为Windows;Wireshark、IE 等软件。

三、实验步骤1、HTTP GET/response交互首先通过下载一个非常简单的HTML文件(该文件非常短,并且不嵌入任何对象)。

(1)启动Web browser。

(2)启动Wireshark分组嗅探器。

在窗口的显示过滤说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

(3)一分钟以后,开始Wireshark分组俘获。

(4)在打开的Web browser窗口中输入一下地址(浏览器中将显示一个只有一行文字的非常简单的HTML文件):/ethereal-labs/HTTP-ethereal-file1.html(5)停止分组俘获。

图1分组俘获窗口2、HTTP 条件GET/response交互(1)启动浏览器,清空浏览器的缓存(在浏览器中,选择“工具”菜单中的“Internet选项”命令,在出现的对话框中,选择“删除文件”)。

(2)启动Wireshark分组俘获器。

开始Wireshark分组俘获。

(3)在浏览器的地址栏中输入以下URL:/ethereal-labs/HTTP-ethereal-file2.html 你的浏览器中将显示一个具有五行的非常简单的HTML文件。

(4)在你的浏览器中重新输入相同的URL或单击浏览器中的“刷新”按钮。

(5)停止Wireshark分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

3、获取长文件(1)启动浏览器,将浏览器的缓存清空。

(2)启动Wireshark分组俘获器。

开始Wireshark分组俘获。

(3)在浏览器的地址栏中输入以下URL:/ethereal-labs/HTTP-ethereal-file3.html 浏览器将显示一个相当大的美国权力法案。

主要协议分析实验报告(3篇)

第1篇一、实验背景随着计算机网络技术的飞速发展,网络协议作为计算机网络通信的基础,扮演着至关重要的角色。

为了更好地理解网络协议的工作原理和功能,我们开展了主要协议分析实验。

本实验旨在通过分析常用网络协议的报文格式和工作机制,加深对网络协议的理解。

二、实验目的1. 熟悉常用网络协议的报文格式和工作机制。

2. 掌握网络协议分析工具的使用方法。

3. 培养网络故障排查和问题解决能力。

三、实验环境1. 实验设备:PC机、网线、Wireshark软件。

2. 实验网络:局域网环境,包括路由器、交换机、PC等设备。

四、实验内容本实验主要分析以下协议:1. IP协议2. TCP协议3. UDP协议4. HTTP协议5. FTP协议五、实验步骤1. IP协议分析(1)启动Wireshark软件,选择合适的抓包接口。

(2)观察并分析IP数据报的报文格式,包括版本、头部长度、服务类型、总长度、标识、标志、片偏移、生存时间、协议、头部校验和、源IP地址、目的IP地址等字段。

(3)分析IP分片和重组过程,观察TTL值的变化。

2. TCP协议分析(1)观察TCP数据报的报文格式,包括源端口号、目的端口号、序号、确认号、数据偏移、标志、窗口、校验和、紧急指针等字段。

(2)分析TCP连接建立、数据传输、连接终止的过程。

(3)观察TCP的重传机制和流量控制机制。

3. UDP协议分析(1)观察UDP数据报的报文格式,包括源端口号、目的端口号、长度、校验和等字段。

(2)分析UDP的无连接特性,观察UDP报文的传输过程。

4. HTTP协议分析(1)观察HTTP请求报文和响应报文的格式,包括请求行、头部字段、实体等。

(2)分析HTTP协议的请求方法、状态码、缓存控制等特性。

(3)观察HTTPS协议的加密传输过程。

5. FTP协议分析(1)观察FTP数据报的报文格式,包括命令、响应等。

(2)分析FTP的文件传输过程,包括数据传输模式和端口映射。

实验1 Wireshark协议分析-HTTP协议

实验二利用Wireshark分析协议HTTP一、实验目的分析HTTP协议二、实验环境与因特网连接的计算机,操作系统为Windows,安装有Wireshark、IE等软件。

三、实验步骤1、利用Wireshark俘获HTTP分组(1)在进行跟踪之前,我们首先清空Web 浏览器的高速缓存来确保Web网页是从网络中获取的,而不是从高速缓冲中取得的。

打开浏览器,找到Internet选项,点击后出现如图1所示的界面.以IE浏览器为例,步骤为:点击浏览器右上角的“工具”-“Internet 选项”。

图1 Internet选项之后,还要在客户端清空DNS高速缓存,以确保Web服务器域名到IP地址的映射是从网络中请求的.在Windows系列的机器上,可在命令提示行输入ipconfig/flushdns 完成操作(如图2所示);具体步骤及Linux、MAC等系统的清空方法请参见:http://uu4u.iteye。

com/blog/1674716.图2 命令提示行输入ipconfig/flushdns完成操作(2)启动Wireshark 分组俘获器.(3)在Web 浏览器中输入:http://www。

cqu。

/(重庆大学网站)。

(4)停止分组俘获。

图3利用Wireshark俘获的HTTP分组在URL http://www。

中,www.cqu。

edu。

cn是一个具体的web 服务器的主机名。

最前面有两个DNS分组.第一个分组是将主机名www。

cqu。

edu。

cn转换成为对应的IP 地址的请求,第二个分组包含了转换的结果.这个转换是必要的,因为网络层协议-—IP协议,是通过点分十进制来表示因特网主机的,而不是通过www。

cqu。

edu。

cn这样的主机名。

当输入URL http://www。

cqu。

edu。

cn时,将要求Web服务器从主机www.cqu。

上请求数据,但首先Web浏览器必须确定这个主机的IP地址。

小提示—-域名和主机关系举例:域名下,有主机server1和server2,其主机全名就是server1。

协议分析实验报告

协议分析实验报告协议分析实验报告引言:协议是计算机网络中实现通信的基础,各种协议的设计与实现直接影响着网络的性能和安全性。

为了深入了解协议的工作原理和性能特点,我们进行了一系列协议分析实验。

本报告将对我们的实验过程和结果进行详细介绍,并对协议分析的重要性进行探讨。

实验一:TCP协议分析我们首先选择了TCP协议作为实验对象,TCP协议是一种可靠的传输协议,在互联网中被广泛应用。

我们通过Wireshark工具对TCP协议的数据包进行抓取和分析。

通过观察数据包的头部信息,我们可以了解到TCP协议的各个字段的含义和作用。

同时,我们还分析了TCP协议的连接建立过程、数据传输过程以及连接释放过程,以便更好地理解TCP协议的工作原理。

实验二:UDP协议分析接着,我们选择了UDP协议进行分析。

与TCP协议不同,UDP协议是一种无连接的传输协议,在一些实时性要求较高的应用中被广泛使用。

我们通过对UDP协议的数据包进行抓取和分析,了解了UDP协议的头部格式和特点。

同时,我们还研究了UDP协议的优缺点,以及与TCP协议相比的适用场景。

实验三:HTTP协议分析HTTP协议是万维网中最为重要的协议之一,它负责在客户端和服务器之间传输超文本文档。

我们通过对HTTP协议的数据包进行抓取和分析,了解了HTTP协议的请求和响应的格式,以及常见的状态码的含义。

同时,我们还分析了HTTP协议的特点和应用场景,以便更好地理解和使用HTTP协议。

实验四:DNS协议分析DNS协议是域名解析系统中的重要组成部分,负责将域名转换为IP地址。

我们通过对DNS协议的数据包进行抓取和分析,了解了DNS协议的查询和响应的格式,以及常见的域名解析过程。

同时,我们还研究了DNS协议的安全性问题,以及一些常见的DNS攻击方式和防范措施。

实验五:SSL/TLS协议分析SSL/TLS协议是一种用于保护网络通信安全的协议,广泛应用于电子商务、在线支付等场景。

我们通过对SSL/TLS协议的数据包进行抓取和分析,了解了SSL/TLS协议的握手过程、密钥交换过程以及数据传输过程。

实验二 应用层协议分析实验报告

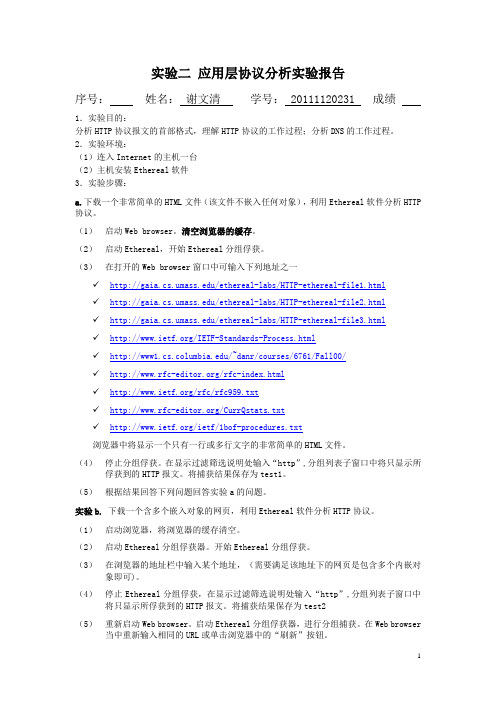

实验二应用层协议分析实验报告序号:姓名:谢文清学号: 20111120231 成绩1.实验目的:分析HTTP协议报文的首部格式,理解HTTP协议的工作过程;分析DNS的工作过程。

2.实验环境:(1)连入Internet的主机一台(2)主机安装Ethereal软件3.实验步骤:a.下载一个非常简单的HTML文件(该文件不嵌入任何对象),利用Ethereal软件分析HTTP 协议。

(1)启动Web browser。

清空浏览器的缓存。

(2)启动Ethereal,开始Ethereal分组俘获。

(3)在打开的Web browser窗口中可输入下列地址之一✓/ethereal-labs/HTTP-ethereal-file1.html✓/ethereal-labs/HTTP-ethereal-file2.html✓/ethereal-labs/HTTP-ethereal-file3.html✓/IETF-Standards-Process.html✓/~danr/courses/6761/Fall00/✓/rfc-index.html✓/rfc/rfc959.txt✓/CurrQstats.txt✓/ietf/1bof-procedures.txt浏览器中将显示一个只有一行或多行文字的非常简单的HTML文件。

(4)停止分组俘获。

在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

将捕获结果保存为test1。

(5)根据结果回答下列问题回答实验a的问题。

实验b.下载一个含多个嵌入对象的网页,利用Ethereal软件分析HTTP协议。

(1)启动浏览器,将浏览器的缓存清空。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入某个地址,(需要满足该地址下的网页是包含多个内嵌对象即可)。

(4)停止Ethereal分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

HTTP实验报告

编辑的第一个帧(SYN)截图如下:序列号:1942589885确认号:0首部长度:50标志:02校验和由软件本身A键一键得出第二个帧截图(ACK)如下:序列号:1942589886确认号:1942589887首部长度:50标志:10校验和由软件本身A键一键得出此时三次握手会话截图如下:编辑的第三个帧(ACK+FIN)时由于机器注册码原因失败:(由于注册码原因实验多次软件自动崩溃)理论上数据应为:序列号:1942589887(上一帧序号+1)确认号:1942589887(同上一帧)首部长度:50标志:11校验和由软件本身A键一键得出思考题:1、如果在实验一发送建立连接请求帧之前,仿真机端不运行“PING 服务器”命令,而又停止了仿真机端的TCP/IP协议,可能出现什么情况?通过实验来验证你的答案。

回答:实验失败。

理论上,由于仿真机没有ping监测机,监测机不知道仿真机的mac地址,所以仿真机发送请求帧之后,监测机要通过ARP协议来寻找仿真机地址,而由于仿真机停止了TCP/IP协议,导致监测机不知道仿真机地址,导致出现的实验现象是仿真机收不到回应报文。

2、根据实验中窗口的变化和确认序号,分析TCP协议所使用的滑动窗口协议机制。

参考图:客户机服务器释放请求释放确认释放请求释放确认seq=6765 win=65535 len=0ack=6766 win=5840 len=0 seq=5182ack=6766 win=5840 len=1460 seq=5186ack=6766 win=5840 len=3 seq=5183seq=6766 win=65535 len=0 ack=5183seq=6766 win=65532 len=6 ack=5186ack=6839 win=5840 len=0 seq=5347seq=6839 win=65526 len=0 ack=5348seq=6839 win=65526 len=0 ack=5348ack=6840 win=5840 len=0 seq=5348ack=6772 win=5840 len=0 seq=6646seq=6772 win=65535 len=0 ack=6646seq=6782 win=65087 len=21 ack=7094seq=6772 win=65087 len=10 ack=7094ack=6772 win=5840 len=448 seq=6646ack=6782 win=5840 len=0 seq=7094seq=6803 win=65087 len=1 ack=7094ack=6803 win=5840 len=0 seq=7094... ...1141312111098765432用于确认5用于确认6用于确认10用于确认12捎带再次确认1捎带确认1捎带确认4捎带再次确认1,来不及确认5捎带确认5捎带确认9捎带确认9捎带再次确认9回答:运行TCP 协议的计算机有两个滑动窗口:一个用于数据发送,另一个用于数据接收。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

HTTP协议分析

1 实验目的

分析HTTP协议报文首部格式,理解HTTP协议工作过程

2 实验内容

截获HTTP报文,分析HTTP协议报文首部格式,学习HTTP协议工作过程。

3 实验原理

超文本传送协议HTTP(HyperText Transfer Protocol),是万维网客户程序与万维网服务器程序之间的交互所要严格遵守的协议。

HTTP是一个应用层协议,它使用TCP连接进行可靠的传送。

对于万维网站点的访问要使用的HTTP协议。

HTTP的URL的一般形式是:

http://<主机>:<端口>/<路径>

WWW采用 B/S 结构,客户使用浏览器在 URL栏中输入 HTTP 请求,即输入对方服务器的地址,向 web 服务器提出请求。

如访问师院的机构设置页面

/jigou/gljg.htm,具体的工作过程如下:

(1) 浏览器分析指向页面的URL.

(2) 浏览器向DNS请求解析的IP地址。

(3) 域名系统DNS解析出师院服务器的IP地址

(4) 浏览器与服务器建立TCP连接

(5) 浏览器发出取文件命令:GET /jigou/gljg.htm.

(6) 服务器给出响应,将文件 gljg.htm发送给浏览器。

(7) TCP连接释放。

(8) 浏览器显示“北航机构设置”的页面。

服务器提供的默认端口号为80.

4 实验步骤

步骤 1 在计算机上打开wireshark软件,进行报文截获。

步骤 2 从浏览器上访问页面,具体操作为打开网页,浏览,关掉网页。

步骤 3 停止wireshark的报文截获,结果命名为http_学号,保存在本机或上

传至服务器目录下。

步骤 4 分析截获的报文,回答以下问题:

(1)分析HTTP协议报文:从众多HTTP报文中选择两条报文,一条是HTTP 请求报文

(即get 报文),另一条是HTTP应答报文,将报文信息填入表281.

表2-8-1 HTTP报文

No. Source Destination Info.

1194.388543 202.196.246.39 202.196.245.250 GET /HTTP/1.0 1204.392962 202.196.245.250 202.196.246.39 HTTP/1.1 304 Not Modified

(2)分析HTTP协议请求报文格式:分析(1)中选择的HTTP请求报文(即 get 报文)

中各字段的实际值并填写表282。

表2-8-2 HTTP 请求报文格式

字段名字段取值字段表达信息

方法字段GET 获得指定URL下的

文件

URL / 资源的位置

版本字段HTTP/1.0 支持的http版本

首部字段Accept:*/*\r\n 客户端可识别的内

容

Referer:/\r\n 允许客户端指

定请求uri的源资

源地址

Accept-Language:zh-cn\r\n 客户端能解释的语

言—简体中文

Proxy-Connection:keep-A-Live\r\n 支持修改的用户代

理

If-Modified-since:Thu,02Apr 200901:57:45GMT\r\n 客户只想要比指

定日期更新的文档

If-None-Match:”66db9966a36b3c91:6ac7”\r\n 资源的ETag不与列

表中的任何一个条

件匹配,操作才执行

User-Agent:Mozilla/4.0(compatible;MSIE 6.0;Windows NT 5.1;SV1)\r\n 定义用于产生请求的软件类型

Host:\r\n 提交请求页面

Cookie:AJSTAT_ok_pages=4;AJSTA T_ok_times=1\r\n 编号

(3)分析HTTP协议应答报文格式:结合预习报告,分析(1)中选择的HTTP 应答报文中各字段的实际值并填写表283。

表2-8-3 HTTP 应答报文格式

字段名字段取值字段表达信息版本字段HTTP/1.1 支持的http版

本

状态码304 未按预期修改

文档

短语Not Modefied 没有被修改首部字段Content-Location:/Default.htm\r\n 重定向接收

者到一个新

URI地址

Last-Modified: Fri, 11 Nov 2011 03:03:47 GMT\r\n 指定服务器上保存内容的最后修订时间

Accept-Ranges: bytes\r\n 可以请求实

体的一个或

者多个子范

围

ETag: "f69b95871ea0cc1:c379"\r\n 用于确定实际

被发送的资源

是否为同一资

源

Server: Microsoft-IIS/6.0\r\n 用于确定实际

被发送的资源

是否为同一资

源

X-Powered-By: \r\n

Date: Tue, 13 Dec 2011 09:27:54 GMT\r\n 消息发送的

时间

Connection: close\r\n 用于表明是否

保存socket连

接为开放的通

用头标

(4)综合分析截获的数据报文,概括 HTTP 协议的工作过程(从在浏览器上输入网址,到出现网页,关闭网页),将结果填入表284.

表2-8-4 综合分析HTTP报文

步骤所包括的报文信号主要完成的功能(目的)DNS解析过程

TCP连接的建立过程

HTTP的文件传输过程

TCP连接释放过程

实验总结:通过在上网过程中截获报文,分析HTTP协议的报文格式和工作过程。