计算机网络抓包实验报告

第一次实验报告:我的第一个抓包实验

第⼀次实验报告:我的第⼀个抓包实验姓名:王璐璐学号:201821121037班级:计算18120.摘要这篇博客记录的是我的第⼀个抓包实验,是我对计算机⽹络了解的初始。

在下⾯的实验报告中,我将阐述我第⼀次使⽤Packet Tracer⼯具来抓取HTTP数据包的过程,并对抓取到的数据包中的信息进⾏解析,通过这样的实验来加深⽹络协议在⽹络信息传输中起到的作⽤的理解。

1.实验⽬的熟练使⽤Packet Tracer⼯具。

分析抓到的HTTP数据包,深⼊理解:HTTP协议,包括语法、语义、时序。

2.实验内容客户端向服务器发送请求报⽂,服务器向客户端发送响应报⽂。

具体包含:建⽴⽹络拓扑结构配置参数抓包分析数据包3.实验报告3.1概念梳理(1)什么是抓包?由于不同主机之间的数据通信是通过⽹络来进⾏传输,⽽我们对那些在⽹络上传输的数据(发送、请求的数据)进⾏截获、编辑、转存等操作就是抓包。

抓包可以是抓取电脑端请求的数据,还可以抓取移动端的数据包。

(2)我们为什么要抓包呢?当我们发现⼀个⽹络在传输数据的过程中出现了问题后,想要对这个问题进⾏修复,我们可以怎么做呢?⾸先想到的便是要去分析⽹络传输过程信息,通过该信息去进⼀步查找问题出在哪个部分。

⽽通过抓包操作,我们可以对抓取到的数据包进⾏解析,以便找出⽹络传输中的Debug。

当然我们也可以通过抓取⽤户发送的涉及⽤户名和密码的数据包来获取⽤户的密码。

(3)HTTP协议是什么?HTTP协议是应⽤层协议,同其他应⽤层协议⼀样,是为了实现某⼀类具体应⽤的协议,并由某⼀运⾏在⽤户空间的应⽤程序来实现其功能。

HTTP是⼀种协议规范,这种规范记录在⽂档上,为真正通过HTTP协议进⾏通信的HTTP的实现程序。

3.2实验操作过程整个实验的操作流程:先构建⽹络拓扑结构,对客户端与服务器进⾏参数的配置,将要抓取的包限定为HTTP,在客户端中输⼊服务器的IP地址,对获取到的数据包进⾏分析。

(1)建⽴⽹络拓扑结构上图为本次实验的⽹络拓扑结构。

抓包分析报告

计算机通信与网络实验报告实验题目:抓包并进行分析班级:..姓名:..学号:..Wireshark抓包分析Wireshark是世界上最流行的网络分析工具。

这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息,与很多其他网络工具一样,Wireshark也使用pcap network library来进行封包捕捉。

一、安装软件并抓包1:安装并运行wireshark并打开捕获界面。

2、捕获选项图1捕获选项的设置3、开始抓包点击上图中的“Start”开始抓包几分钟后就捕获到许多的数据包了,主界面如图所示:图2 主界面显示如上图所示,可看到很多捕获的数据。

第一列是捕获数据的编号;第二列是捕获数据的相对时间,从开始捕获算为0.000秒;第三列是源地址,第四列是目的地址;第五列是数据包的信息。

选中第8个数据帧,然后从整体上看看Wireshark的窗口,主要被分成三部分。

上面部分是所有数据帧的列表;中间部分是数据帧的描述信息;下面部分是帧里面的数据。

二、分析UDP、TCP、 ICMP协议1、UDP协议UDP 是User Datagram Protocol的简称,中文名是用户数据包协议,是 OSI 参考模型中一种无连接的传输层协议,提供面向事务的简单不可靠信息传送服务。

它是IETF RFC 768是UDP的正式规范。

(1) UDP是一个无连接协议,传输数据之前源端和终端不建立连接,当它想传送时就简单地去抓取来自应用程序的数据,并尽可能快地把它扔到网络上。

在发送端,UDP传送数据的速度仅仅是受应用程序生成数据的速度、计算机的能力和传输带宽的限制;在接收端,UDP把每个消息段放在队列中,应用程序每次从队列中读一个消息段。

(2)由于传输数据不建立连接,因此也就不需要维护连接状态,包括收发状态等,因此一台服务机可同时向多个客户机传输相同的消息。

(3) UDP信息包的标题很短,只有8个字节,相对于TCP的20个字节信息包的额外开销很小。

arp,ip,icmp协议数据包捕获分析实验报告数据

arp,ip,icmp协议数据包捕获分析实验报告数据篇一:网络协议分析实验报告实验报告课程名称计算机网络实验名称网络协议分析系别专业班级指导教师学号姓名实验成绩一、实验目的掌握常用的抓包软件,了解ARP、ICMP、IP、TCP、UDP 协议的结构。

二、实验环境1.虚拟机(VMWare或Microsoft Virtual PC)、Windows XX Server。

客户机A客户机B2.实验室局域网,WindowsXP三、实验学时2学时,必做实验。

四、实验内容注意:若是实验环境1,则配置客户机A的IP地址:/24,X为学生座号;另一台客户机B的IP地址:(X+100)。

在客户机A上安装EtherPeek(或者sniffer pro)协议分析软件。

若是实验环境2则根据当前主机A的地址,找一台当前在线主机B完成。

1、从客户机A ping客户机B ,利用EtherPeek(或者sniffer pro)协议分析软件抓包,分析ARP 协议;2、从客户机A ping客户机B,利用EtherPeek(或者sniffer pro)协议分析软件抓包,分析icmp协议和ip协议;3、客户机A上访问,利用E(转载于: 小龙文档网:arp,ip,icmp协议数据包捕获分析实验报告数据)therPeek(或者sniffer pro)协议分析软件抓包,分析TCP和UDP 协议;五、实验步骤和截图(并填表)1、分析arp协议,填写下表12、分析icmp协议和ip协议,分别填写下表表一:ICMP报文分析233、分析TCP和UDP 协议,分别填写下表4表二: UDP 协议 5篇二:网络层协议数据的捕获实验报告篇三:实验报告4-网络层协议数据的捕获实验报告。

西安邮电大学计算机网络wireshark抓包分析实验报告

西安邮电大学计算机网络wireshark 抓包分析实验报告西安邮电大学《计算机网络技术与应用》课内实验报告书院系名称: 管理工程学院实验题目: Wireshark 抓包工具实验报告学生姓名: 易霜霜专业名称: 信息管理与信息系统班级: 信管1101 学号: 02115021 时间: 2013 年06 月26 日实验报告实验名称Wireshark 抓包工具一、实验目的了解Wireshark 的使用方法,利用wireshark 对数据报进行分析。

二、实验内容用wireshark抓包,然后对数据进行分析,抓UDF和FTP的包。

然后对它们进行分析。

三、设计与实现过程(1) 安装wireshark 软件,并熟悉wireshark 软件的使用。

(2) 完成物理机器的操作系统(host os) 与虚拟机中操作系统(guest os) ,在物理机上设置虚拟网卡,设置host os 和guest os 的IP 地址,分别为192.168.228.1 和192.168.228.2.(3) 在guest os 上配置各种网络服务,包括有:Web、Email 、DNS、FTP。

(4)在host os 上启动wireshark 抓包,从host os 访问guest os 上的各种服务,完成抓包实验。

1. UDP 协议分析由于DNS 委托的是UDP 协议提供传输服务,所以我们以 DNS 查询中的UDP 数据 报为例,分析其首部的封装形式^=DvcfaKi. Oer 认i-IKirrj fert :请㈡.KTiKrTF 呼;叫册冷 戸和 fly&'i iTTpi ifcyt-: plywr 上和翼pr?;诗雷’ MlKFligi purl ;鼻导尸L 曲卑戶PKsvu m : flyXiHuis O^LiBClB pnz 血fl 鞋 iMau : M2SJ- LKllrut pirli. s 存占二归:* 空迂屯 m :辱显*杞摯 Ufflirrdfir sori MyQr:屈LX4 _ MZ14- L~ b "JC :X " . J < : A ; . f -Li ■九 _ K Pl"t E ,-..'! - -"LZ □ '"x .1T■*-■»■•■ jrv ■-■ > 1,■厂 jrr . m I ・ * i l« 尸 *■ * ' F IIL IlfCff! LKI f «■■ ■'・ I +4 b L" I" ■・ll* F ・"■:-P - 3User Datagram Procol(用户数据报协议):首部长度20字节;总长度164字节;协议为UDP 协议,协议号为17;首部校验和:0x07b4;源端口号 Source Port no.56254;目标端口号 Destination Port no.plysrv-https(6771);长度:144字节;数据部分:136字节;在计算检验和时,临时把“伪首部”和 UDP 用户数据报连接在一起。

Wireshark抓包工具计算机网络实验

Wireshark抓包⼯具计算机⽹络实验实验⼀ Wireshark 使⽤⼀、实验⽬的1、熟悉并掌握Wireshark 的基本使⽤;2、了解⽹络协议实体间进⾏交互以及报⽂交换的情况。

⼆、实验环境与因特⽹连接的计算机,操作系统为Windows ,安装有Wireshark 、IE 等软件。

三、预备知识要深⼊理解⽹络协议,需要观察它们的⼯作过程并使⽤它们,即观察两个协议实体之间交换的报⽂序列,探究协议操作的细节,使协议实体执⾏某些动作,观察这些动作及其影响。

这种观察可以在仿真环境下或在因特⽹这样的真实⽹络环境中完成。

Wireshark 是⼀种可以运⾏在Windows, UNIX, Linux 等操作系统上的分组嗅探器,是⼀个开源免费软件,可以从/doc/d2530113af45b307e871976b.html 下载。

运⾏Wireshark 程序时,其图形⽤户界⾯如图2所⽰。

最初,各窗⼝中并⽆数据显⽰。

Wireshark 的界⾯主要有五个组成部分:图1命令和菜单协议筛选框捕获分组列表选定分组⾸部明细分组内容左:⼗六进制右:ASCII 码●命令菜单(command menus):命令菜单位于窗⼝的最顶部,是标准的下拉式菜单。

●协议筛选框(display filter specification):在该处填写某种协议的名称,Wireshark 据此对分组列表窗⼝中的分组进⾏过滤,只显⽰你需要的分组。

●捕获分组列表(listing of captured packets):按⾏显⽰已被捕获的分组内容,其中包括:分组序号、捕获时间、源地址和⽬的地址、协议类型、协议信息说明。

单击某⼀列的列名,可以使分组列表按指定列排序。

其中,协议类型是发送或接收分组的最⾼层协议的类型。

●分组⾸部明细(details of selected packet header):显⽰捕获分组列表窗⼝中被选中分组的⾸部详细信息。

包括该分组的各个层次的⾸部信息,需要查看哪层信息,双击对应层次或单击该层最前⾯的“+”即可。

计算机网络抓包实验报告

对各个首部的进行分析如下:

MAC首部

目的MAC(6B)

源MAC(6B)

类型(2B)

IP首部

版本等

源IP(4B)

目的IP(4B)

UDP首部

源端口(2B)

目的端口

(2B)

长度(2B)

校验和(2B)

因此,可以对报文中的数据进行分析。

3、TCP类型

对报文的分析如下:

MAC首部

(14B)

IP首部

(20B)

TCP 协议报文首部(20B)

对各个首部的进行分析如下:

MAC首部

目的MAC(6B)

源MAC(6B)

类型(2B)

IP首部

版本等(1B部

源端口(2B)

目的端口

(2B)

长度(2B)

校验和(2B)

因此,可以对报文中的数据进行分析。

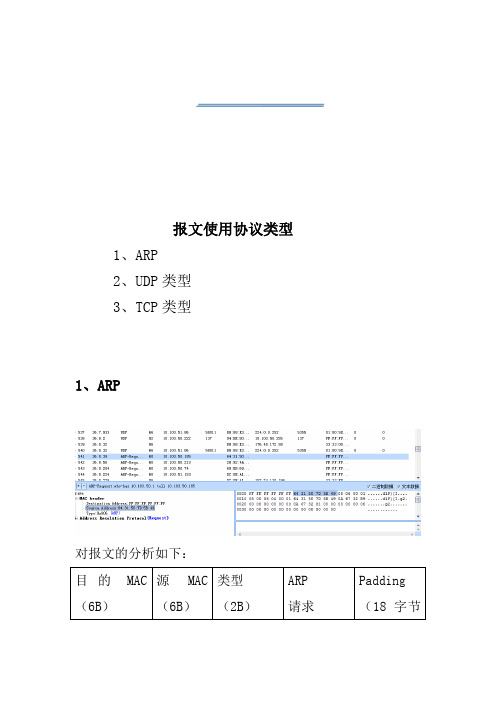

报文使用协议类型

1、ARP

2、UDP类型

3、TCP类型

1、ARP

对报文的分析如下:

目的MAC(6B)

源MAC(6B)

类型

(2B)

ARP

请求

Padding

(18字节框架填充)

因此,可对ARP(Qequest)报文进行分析。

2、UDP类型

对报文的分析如下:

MAC首部(14B)

IP首部(20B)

UDP首部(8B)

计算机网络实验

计算机网络实验 IMB standardization office【IMB 5AB- IMBK 08- IMB 2C】试验一利用wireshark抓包工具抓包一、实验名称使用网络协议分析仪 Wireshark二、实验目的1. 掌握安装和配置网络协议分析仪Wireshark的方法;2. 熟悉使用Wireshark工具分析网络协议的基本方法,加深对协议格式、协议层次和协议交互过程的理解。

三、实验内容和要求1. 安装和配置Wireshark的网络协议分析仪,下载地址。

2. 使用并熟悉Wireshark分析协议的部分功能。

四、实验环境1.Windows7 操作系统PC机器。

机器具有以太网卡一块,通过双绞线与局域网连接。

软件。

五、操作方法与实验步骤1:安装网络协议分析仪,从官网下载exe软件双击安装。

2:启用Wireshark进行试验。

:启动初始如下显示::分组捕获数据,并将捕获的数据保存为文件抓包实验数据.pcapng,当再次需要捕获时,可以打开文件在进行实验抓包。

:对数据进行协议分析。

在上部“俘获分组的列表”窗口中,有编号(No)、时间(Time)、源地址(Source)、目的地址(Destination)、协议(Protocol)、长度(Length)和信息(Info)等列(栏目),各列下方依次排列着俘获的分组。

中部“所选分组首部的细节信息”窗口给出选中帧的首部详细内容。

下部“分组内容”窗口中是对应所选分组以十六进制数和 ASCII 形式的内容。

无线网连接抓包实验数据如下图1本地连接网页抓包实验数据如下图2图 1图 2六、实验数据记录和结果分析1:网络抓包实验获取的数据如下图3图 32:使用过滤器过滤数据比如以下图4中的Time=4 作为过滤条件,可以将图2过滤为图三,如果你需要符合某些条件的数据,这种方案可以分组,减少数据量,因此可以提高效率。

图 4七、实验体会、质疑和建议1:通过使用抓包实验工具基本上掌握了有关网络的一些协议,然后接下来的实验依次对实验的数据进行分析,对协议进行分析,然后分析网络中的五层结构进行探究。

Wireshark抓包实验报告.

第一次实验:利用Wireshark软件进行数据包抓取1.3.2 抓取一次完整的网络通信过程的数据包实验一,实验目的:通过本次实验,学生能掌握使用Wireshark抓取ping命令的完整通信过程的数据包的技能,熟悉Wireshark软件的包过滤设置和数据显示功能的使用。

二,实验环境:操作系统为Windows 7,抓包工具为Wireshark.三,实验原理:ping是用来测试网络连通性的命令,一旦发出ping命令,主机会发出连续的测试数据包到网络中,在通常的情况下,主机会收到回应数据包,ping采用的是ICMP协议。

四,验步骤:1.确定目标地址:选择作为目标地址。

2.配置过滤器:针对协议进行过滤设置,ping使用的是ICMP协议,抓包前使用捕捉过滤器,过滤设置为icmp,如图 1- 1图 1-13.启动抓包:点击【start】开始抓包,在命令提示符下键入ping , 如图 1-2图 1-2停止抓包后,截取的数据如图 1-3图 1-34,分析数据包:选取一个数据包进行分析,如图1- 4图1-4每一个包都是通过数据链路层DLC协议,IP协议和ICMP协议共三层协议的封装。

DLC协议的目的和源地址是MAC地址,IP协议的目的和源地址是IP地址,这层主要负责将上层收到的信息发送出去,而ICMP协议主要是Type和Code来识别,“Type:8,Code:0”表示报文类型为诊断报文的请求测试包,“Type:0,Code:0”表示报文类型为诊断报文类型请正常的包。

ICMP提供多种类型的消息为源端节点提供网络额故障信息反馈,报文类型可归纳如下:(1)诊断报文(类型:8,代码0;类型:0代码:0);(2)目的不可达报文(类型:3,代码0-15);(3)重定向报文(类型:5,代码:0--4);(4)超时报文(类型:11,代码:0--1);(5)信息报文(类型:12--18)。

1.4.1,TCP协议的分析实验一,实验目的:通过本次实验,掌握使用Wireshark抓取TCP协议的数据包的技能,能够在深入分析“TCP的三次握手”,TCP的四次挥手协议在网络数据流的基础上,进一步提高理论联系实践的能力。

WireShark抓包网络报文分析实验报告

洛阳理工学院实验报告计算机网络实验目的: 1•学会简单使用网络分析工具(如 WireShark (Ethereal ) Sniffer 、科来等)抓取网络报 文。

2.对抓取的网络报文进行分析,加深对网络数据分层封装理论的理解。

实验内容:利用任意一款网络分析工具抓取网络数据(推荐 WireShark ),开启抓包功能,进 行网络信息浏览等简单的网络使用。

分析抓到的数据包,能够辨别传输层三次握手的 过程,能够辨别分析网络各层添加的头部与数据部分的组成。

实验步骤:1•选择一个网络分析工具,学会简单使用,本实验使用 WireShark 来抓取网络报文。

WireShark 是捕获机器上的某一块网卡的网络包,当你的机器上有多块网卡的时候,你 需要选择一个网卡。

点击Caputre->lnterfaces 选择正确的网卡。

然后点击"Start"按钮,开 始抓包。

2 •抓取若干数据包,对照理论所学数据包,辨别、分析数据包结构。

TCP 分析:一个TCP 报文段分为首部和数据两部分。

TCP 报文段首部的前二十个字节是固定的,后面有 4N 个字节是根据需要而增加的选项。

因此TCP 的最小长度是 20个字节。

源端口和目的端口字段:各占两个字节,分别写入源端口号和目的端口号。

在抓取的数据报中,源端口号和目的端口号的值分别是: 80和5677。

系别计算机系 班级 学号 姓名 课程名称实验名称实验日期 网络报文分析 成绩序号字段:占4个字节。

序号范围是 0到232-1,共232个序号 [stream i ndex: 0]确认号字段:在四个字节,是期望收到对方下一个报文段的第一个字节的序 号。

LNext sequence number : 2921 trelatlve sequence number^」Acknowledgement number: 1已 ack number)Header length: 20 bytes+i Flag5: 0x010 (ACK ) -rrF0020 If 24 00 50 16 2d 03 a9 0030 20 14 ea 5f 00 00 34 25 nrvin 7C1 广a 广A he 7r Hd数据偏移字段:占 4位,它指出TCP 报文段的数据起始处距离TCP 报文段的 起始处有多远。

计算机网络抓包实验报告

第三次课堂实践报告高国栋20同实验者韦纯韦方宇王尊严一、实践容11. 两台PC通过交换机或网线互相ping通。

2. 抓取1个ARP请求报文和1个ARP响应报文。

3. 抓取1个ICMP ECHO报文和1个ICMP ECHO REPLY报文。

Ping通目标主机192.168.0.150(对方也ping通192.168.0.100)在ping命令时抓取的arp与icmp数据包分别选择其中的任意一个ARP请求报文、ARP响应报文、ICMP ECHO报文、ICMP ECHO REPLY报文,并打开其数据包。

4. 要求:(1) 列出上述报文对应MAC帧原始数据,附上对应截图。

对应的帧原始数据为框中的容:ARP请求报文:ARP响应报文:IMP ECHO 报文ICMP ECHO REPLY报文:(2) 找出上述报文对应MAC帧的源MAC地址、目的MAC地址、类型、数据长度,附上与原始数据的对应图。

ARP请求报文ARP响应报文IMP ECHO 报文ICMP ECHO REPLY报文(3) 找出ICMP ECHO和ECHO REPLAY报文的首部长度、总长度、生存时间、协议、首部校验和、源IP地址、目的IP地址,计算单次成功ping的时间,附上与原始数据的对应图。

ICMP ECHO报文数据包如下:可看到时间标记为10:28:06.312741400ECHO REPLAY报文:时间标记为10:28:06.314322400单次成功ping的时间=10:28:06.314322400-10:28:06.312741400=0.002570000s 所以单次成功ping的时间0.00257秒(4) 找出ARP请求报文希望获得的MAC地址及其对应的IP地址,附上对应截图。

从图中可以知道ARP请求报文希望获得的MAC地址为50:7B:9D:07:D0:B2。

它对应的IP地址为:192.168.0.100。

因为此时是IP地址为192.168.0.150在ping 192.168.0.100,所以是192.168.0.150给192.168.0.100发送ARP请求报文,所以捕获到的目的IP地址为192.168.0.100。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

电子商务应用开发技术实验报告实验报告二课程计算机网络开课实验室日期2013 年 4 月 22 日实验项目学号1040407105利用Wireshark进行抓包分析名称学院经济管理学院指导教师王斌成绩教师评语一:实验目的利用 Wireshark 二:实验内容:教师签名:年月日进行抓包分析,对以前学习过的内容进行进一步的理解和掌握1、安装Wireshark,简单描述安装步骤。

2、打开wireshark,选择接口选项列表。

或单击“Capture”,配置“option”选项。

3、设置完成后,点击“ start”开始抓包,显示结果。

4、选择某一行抓包结果,双击查看此数据包具体结构,并对其进行分析三.实验步骤实验项目学号1040407105利用Wireshark进行抓包分析名称上面的截图是抓取到的包,下面分别针对其中的一个TCP, UDP和 ICMP进行分析1. TCPTCP :Transmission Control Protocol 的、可靠的、基于字节流的运输层(传输控制协议TCP 是一种面向连接(连接导向)Transport layer)通信协议,由IETF 的 RFC 793说明( specified)。

在简化的计算机网络OSI模型中,它完成第四层传输层所指定的功能。

在因特网协议族(Internet protocol suite)中,TCP层是位于IP 层之上,应用层之下的中间层。

不同主机的应用层之间经常需要可靠的、像管道一样的连接,但是IP 层不提供这样的流机制,而是提供不可靠的包交换。

应用层向TCP 层发送用于网间传输的、用8 位字节表示的数据流,然后TCP 把数据流分割成适当长度的报文段(通常受该计算机连接的网络的数据链路层的最大传送单元(MTU) 的限制)。

之后 TCP 把结果包传给 IP 层,由它来通过网络将包传送给接收端实体的TCP 层。

TCP 为了保证不发生丢包,就给每个字节一个序号,同时序号也保证了传送到接收端实体的包的按序接收。

然后接收端实体对已成功收到的字节发回一个相应的确认 (ACK) ;如果发送端实体在合理的往返时延(RTT) 内未收到确认,那么对应的数据(假设丢失了)将会被重传。

TCP 用一个校验和函数来检验数据是否有错误;在发送和接收时都要计算校验和。

首先, TCP 建立连接之后,通信双方都同时可以进行数据的传输,其次,他是全双工的;在保证可靠性上,采用超时重传和捎带确认机制。

在流量控制上,采用滑动窗口协议,协议中规定,对于窗口内未经确认的分组需要重传。

在拥塞控制上,采用慢启动算法。

对于上面的抓包,选取其中的一个TCP 进行分析Source:119.147.91.131Destination:180.118.215.175Length:56Info:http>500001[FIN,ACK] Seq=41,Ack=2877,win=66528 Len=0实验项目学号1040407105利用Wireshark进行抓包分析名称1.1 抓到的数据链路层中的帧Frame 211:56bytes 即所抓到的帧的序号为211,大小是56 字节1.2 IP层中的IP数据报Header Length:20bytes即首部长度为20 个字节;Differentiated Services Field:00x0即区分服务;Total length:40指首部长度和数据之和的长度为40 字节;Identification:0x8a6e(35438)标识;Flag:0x02 标识此处MF=0,DF=0;Fragment offset:0指片偏移为0;表示本片是原分组中的第一片。

Time to live :57 说明这个数据报还可以在路由器之间转发57 次Protocal:TCP指协议类型为TCP;Source:源地址: 119.147.91.131Destination: 目的地址180.118.215.1751.3 运输层中的TCPSource port:http(80) 即源端口号为80Destination port:50001(50001)即目的端口为50001Sequence number:411 序号为 411Acknowledgent number:2877确认号为2877Header length:20bytes 首部长度为20 个字节Flags:0x011 除了确认ACK 为 1,别的都为0实验项目学号1040407105利用Wireshark进行抓包分析名称Window size value:8316窗口值为8316Checksum:0x18c5检验和为0x18c52.UDPUDP ,是一种无连接的协议。

在OSI 模型中,在第四层——传输层,处于IP 协议的上一层。

UDP 有不提供数据包分组、组装和不能对数据包进行排序的缺点,也就是说,当报文发送之后,是无法得知其是否安全完整到达的。

UDP 用来支持那些需要在计算机之间传输数据的网络应用。

包括网络视频会议系统在内的众多的客户/服务器模式的网络应用都需要使用UDP 协议。

UDP 协议从问世至今已经被使用了很多年,虽然其最初的光彩已经被一些类似协议所掩盖,但是即使是在今天UDP 仍然不失为一项非常实用和可行的网络传输层协议。

与所熟知的TCP(传输控制协议)协议一样,UDP 协议直接位于IP(网际协议)协议的顶层。

根据OSI (开放系统互连)参考模型,UDP 和 TCP 都属于传输层协议。

UDP 协议的主要作用是将网络数据流量压缩成数据包的形式。

一个典型的数据包就是一个二进制数据的传输单位。

每一个数据包的前 8 个字节用来包含报头信息,剩余字节则用来包含具体的传输数据。

对于上面的抓包,选取一个UDP进行分析Source:121.232.137.43Destination:255.255.255.255Protocal:UDPLength:354Info:Source port:egs Destination port:corel-vncadmin实验项目学号1040407105利用Wireshark进行抓包分析名称2.1 对抓到的数据链路层中的帧进行分析Frame 253:354bytes 即所抓到的帧的序号为253,大小是354 字节2.2 对抓到的IP层中的IP数据报进行分析Version:4即版本号为4Header Length:20bytes即首部长度为20 个字节;Differentiated Services Field:00x0即区分服务;Total length:340指首部长度和数据之和的长度为340 字节;Identification:0x67b2(26546)标识;Flag:0x00 标识此处MF=0,DF=0;Fragment offset:0指片偏移为0;Time to live :64生存时间为64;Protocal:UDP (17)指协议类型为UDP;Header checksum:0x58aa头部检验和,此处检验正确Source :源地址: 121.232.137.43Destination:目的地址255.255.255.2552.3 运输层中的UDPSource port:egs(1926);源端口为1926Destination port:corel-vncadmin(2654);目的端口2654Length:320;UDP用户数据报的长度为320Checksum:0xa18f检验和(此处禁止检测)3.ICMPICMP协议是一种面向连接的协议,用于传输出错报告控制信息。

它是一个非常重要的协议,它对于网络安全具有极其重要的意义。

[1]它是 TCP/IP 协议族的一个子协议 , 属于网络层协议 , 主要用于在主机与路由器之间传递控制信息 , 包括报告错误、交换受限控制和状态信息等。

当遇到IP 数据无法访问目标、 IP 路由器无法按当前的传输速率转发数据包等情况时,会自动发送ICMP消息。

ICMP提供一致易懂的出错报告信息。

发送的出错报文返回到发送原数据的设备,因为只有发送设备才是出错报文的逻辑接受者。

发送设备随后可根据 ICMP报文确定发生错误的类型,并确定如何才能更好地重发失败的数据包。

但是ICMP唯一的功能是报告问题而不是纠正错误,纠正错误的任务由发送方完成。

实验项目学号1040407105利用Wireshark进行抓包分析名称对于上面的抓包,选取一个ICMP进行分析(此处需要注意的是如果要想抓到ICMP的包,必须用ping 命令)下面我们选取一个抓到的ICMP进行分析电子商务应用开发技术实验报告课程计算机网络开课实验室日期2013年 4月 22日学号实验项目进行抓包分析1040407105利用 Wireshark名称3.1 对抓到的数据链路层中的帧进行分析Frame 246:74bytes 即所抓到的帧的序号为246,大小是74 字节3.2 对抓到的IP层中的IP数据报进行分析Version:4即版本号为4Header Length:20bytes即首部长度为20 个字节;Differentiated Services Field:00x0即区分服务;Total length:60指首部长度和数据之和的长度为60 字节;Identification:0x19e9(6633)标识;Flag:0x00 标识此处MF=0,DF=0;Fragment offset:0指片偏移为0;Time to live :64生存时间为64;Protocal:ICMP (1)指协议类型为ICMP;Header checksum:0xbea2头部检验和,此处检验正确Source :源地址: 180.118.215.175Destination:目的地址202.102.75.1693.3 网际层中的ICMPType:8;类型Code:0;代码Checksum:0x4d58检验和(此处检验正确);Identifier (BE):1(0x0001)Identifier (LE):256(0x0100)Sequence number(BE):3 (0x0003)Sequence number(LE):768(0x0300)四.实验总结:通过实验,基本掌握了行了分析,对它们以及帧,Wireshark 的用法。

实验过程中分别对一个TCP,UDP,和 ICMP进IP 数据报等有了更为深刻的理解和掌握。

为以后的学习奠定了一定的基础。