新服务器配置方法

Web服务器配置方法教程

Web服务器配置方法教程服务器是一种高性能计算机,作为网络的节点,存储、处理网络上80%的数据、信息,因此也被称为网络的灵魂。

那么该如何配置Web服务器呢?如果你不知道,请看小编整理的Web服务器配置方法详解吧!IIS的安装一般在安装操作系统时不默认安装IIS,所以在第一次配置Web服务器时需要安装IIS。

安装方法为:1、打开“控制面板”,打开“添加/删除程序”,弹出“添加/删除程序”窗口。

2、单击窗口中的“添加/删除Windows组件”图标,弹出“Windows组件向导”对话框。

3、选中“向导”中的“应用程序服务器”复选框。

单击“详细信息”按钮,弹出“应用程序服务器”对话框。

4、选择需要的组件,其中“Internet信息服务(IIS)”和“应用程序服务器控制台”是必须选中的。

选中“Internet信息服务(IIS)”后,再单击“详细信息”按钮,弹出“Internet信息服务(IIS)”对话框。

5、选中“Internet信息服务管理器”和“万维网服务”。

并且选中“万维网服务”后,再单击“详细信息”按钮,弹出“万维网服务”对话框。

6、其中的“万维网服务”必须选中。

如果想要服务器支持ASP,还应该选中“Active Server Pages”。

逐个单击“确定”按钮,关闭各对话框,直到返回图1的“Windows组件向导”对话框。

7、单击“下一步”按钮,系统开始IIS的安装,这期间可能要求插入Windows Server 2003安装盘,系统会自动进行安装工作。

8、安装完成后,弹出提示安装成功的对话框,单击“确定”按钮就完成了IIS的安装。

友情提示:如果想要同时装入FTP服务器,在“Internet信息服务(IIS)”对话框中应该把“文件传输协议(FTP)服务”的复选框也选中。

在IIS中创建Web网站打开“Internet 信息服务管理器”,在目录树的“网站”上单击右键,在右键菜单中选择“新建→网站”,弹出“网站创建向导”:网站描述就是网站的名字,它会显示在IIS窗口的目录树中,方便管理员识别各个站点。

windows2021中CA服务器配置方法与步骤

windows2021中CA服务器配置方法与步骤windows2021中ca服务器的安装与配置ca是认证中心的意思:如果你要访问这个网站,你必须通过认证之后,才有资格访问这个网站,平常是不能访问这个网站的,这个网站的安全性能提高很多。

第一部分:加装步骤一、安装证书服装器用一个证书的服务器去颁授证书,然后再采用这个证书。

ca的公用名称:windows2021a二、要在配置的网站上申请证书(草稿)找出我们布局的网站的名称:myweb,右击“属性”-“目录安全性”-“服务器证书”,回去提出申请一个证书。

“新建一个证书”,在国家时“必须挑选cn中国“,下面省市:江苏省,邳州市,最后必须分解成一个申请的文件,一般文件名叫:certreg.txt这样一个文件。

相当于一个申请书。

三、正式宣布向证书机构回去提出申请一个证书(正式宣布提出申请)local本地host是主机:localhost本地主机/certsrv这个cert这证书serversrv服务器certsrv:证书服务器。

1、提出申请一个证书2高级证书提出申请3、选择一个base64这个证书4、把刚才分解成的申请书文件:certrreg.txt文件中的内容全部导入到网页中留存的提出申请侧边中。

5。

提交之后才正式申请开始,等着颁发证书。

四、颁授证书到“证书颁发机构”-选择\挂起的申请“,找到这个申请之后,右击”任务“颁发”这就相当于颁发一个正常的证书了。

2、查阅挂上的证书提出申请的状态,如果存有一个,就浏览这个证书:用base64这个类型的证书,把这个证书留存起至c:\\certnew.cer这样一个崭新证书。

六、使用这个证书来完成ca服务器的配置。

右击“这个网站的名字myweb\选“属性”“目录安全性”中“服务器证书”“处理一个新的证书”,把刚才下载到c:\\certnew.cer这样一个证书用上就可以了。

七、采用ssl(安全地下通道)功能去出访网页方法是:右击“myweb\这个网站,选择“属性”“目录安全性”在“安全通信中的编辑”中,选择“要求安全通道”和”要求客户端的证书“。

最新h3c服务器配置指导

第三步:增配硬盘(选配,总共8个硬盘位)

0202A0BN

HD-500G-SAS-7200SFF

0202A0BP HD-300G-SAS-10K-2.5英寸硬盘模块 300GB 6G-SAS-10K-2.5英寸硬盘模块

10K,

4*GE,460W,机架导轨,机架服务器

9801A0EX

VC-FSR-R390-ZH1

H3C FlexServer R390,2*E5-2650,4*8GB,2*300G SAS 10K, 4*GE,460W,机架导轨,机架服务器

9801A0EY

VC-FSR-R390-ZF1

H3C FlexServer R390,2*E5-2690,8*8GB,3*146G SAS 15K, 4*GE+2*10GE(FCoE)网卡,750W,机架导轨,机架服

VC-FSR-R590-ZL1

H3C FlexServer R590,2*E5-4607,2*8GB,2*300G SAS

10K, 4*GE网卡,1200W,机架导轨,机架服务器

9801A0HN

VC-FSR-R590-ZL2

H3C FlexServer R590,4*E5-4607,4*8GB,2*300G SAS

0202A0BY HBA-8Gb-2P-82B

82B 8Gb-2port-PCIe光纤通道HBA卡

0202A0C0 HBA-8Gb-2P-82E

82E 8Gb-2port-PCIe光纤通道HBA卡

0202A0C1 HBA-8Gb-2P-82Q

82Q 8Gb-2port-PCIe光纤通道HBA卡

服务器VisualSVN-Server_2.1.6安装、配置方法

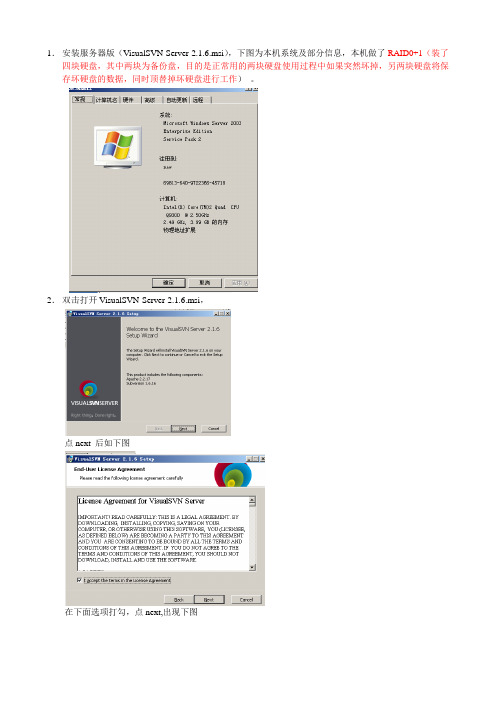

1.安装服务器版(VisualSVN-Server-2.1.6.msi),下图为本机系统及部分信息,本机做了RAID0+1(装了四块硬盘,其中两块为备份盘,目的是正常用的两块硬盘使用过程中如果突然坏掉,另两块硬盘将保存坏硬盘的数据,同时顶替掉坏硬盘进行工作)。

2.双击打开VisualSVN-Server-2.1.6.msi,点next 后如下图在下面选项打勾,点next,出现下图选择中如如选项,点next 后出现下图上图中,Location:项为程序安装目录,Repositories:后面为项目的保存目录(以后项目就保存在这个目录下了),点后面的Browse…可以修改位置,然后点netxt,,出现下图点击install,程序开始安装,安装过程中如果出现提示,可能是电脑名称为中文,最好提前改为英文。

安装正常情况下出现下图:点Finish,即完成安装,VisualSVN会运行。

出现下图VisualSVN Server的配置和使用方法(转)1.为什么要用VisualSVN Server,而不用Subversion?回答:因为如果直接使用Subversion,那么在Windows 系统上,要想让它随系统启动,就要封装SVN Server 为windws service,还要通过修改配置文件来控制用户权限,另外如果要想以Web方式【http协议】访问,一般还要安装配置Apache,如果是新手,岂不是很头痛?而VisualSVN Serve集成了Subversion 和Apache,省去了以上所有的麻烦。

安装的时候SVN Server已经封装为windws service,Apache服务器的配置也只是在图像界面上,指定认证方式、访问端口等简单操作;另外,用户权限的管理也是通过图像界面来配置。

2.为什么不用TFS?回答:因为我们一开始就是用Subversion和TortioseSVN,所以就没有更换其他的软件。

服务器局域网IP配置方法

服务器局域网IP配置方法服务器局域网IP配置方法1. 确定网络拓扑结构1.1 确定服务器所在的网络段1.2 确定服务器的网关地址1.3 确定服务器的子网掩码2. 登录服务器管理界面2.1 打开浏览器,输入服务器的管理IP地址2.2 输入管理员账号和密码进行登录3. 配置服务器IP地址3.1 找到“网络设置”或类似选项3.2 选择“静态IP”或类似选项3.3 输入服务器的IP地址、子网掩码和网关地址3.4 保存配置并重新启动服务器网络服务4. 测试IP配置4.1 在同一局域网中的其他设备上,打开命令提示符或终端4.2 输入ping命令加上服务器的IP地址,例如:ping 192.168.1.1004.3 如果能够收到响应,说明IP配置成功5. 配置DNS服务器5.1 找到“DNS设置”或类似选项5.2 输入一个或多个可用的DNS服务器的IP地址5.3 保存配置并重新启动服务器网络服务6. 测试DNS配置6.1 在服务器上打开命令提示符或终端6.2 输入nslookup命令加上要解析的域名,例如:nslooku6.3 如果能够正确解析域名并显示IP地址,说明DNS配置成功7. 更新防火墙规则7.1 找到“防火墙设置”或类似选项7.2 添加入站规则,允许需要访问服务器的端口7.3 保存配置并重新启动服务器防火墙服务8. 测试防火墙规则8.1 在同一局域网中的其他设备上,打开浏览器8.2 输入服务器的IP地址和需要访问的端口8.3 如果能够访问到服务器上的服务,说明防火墙规则配置成功附件:无法律名词及注释:1. IP地址:Internet Protocol Address,互联网协议地址,用于在网络中唯一标识设备的地址。

2. 子网掩码:Subnet Mask,用于将IP地址划分为网络地址和主机地址两部分的地址掩码。

3. 网关地址:Gateway Address,在局域网中起到数据转发的作用,连接局域网和其他网络。

Hp服务器配置ilo方法

Hp服务器配置ilo方法标题:HP服务器配置ILO方法HP服务器是许多企业和组织的重要IT基础设施,而ILO(Integrated Lights-Out)则是HP服务器上的一种远程管理技术。

通过配置ILO,用户可以实现对服务器的远程管理、监控和维护,提高管理效率并降低成本。

本文将介绍HP服务器配置ILO的方法。

一、了解ILOILO是HP服务器上的一种远程管理技术,它提供了一种简单、高效的方式来监控和控制远程服务器。

ILO通过将服务器的键盘、鼠标和显示器集成到一起,使得用户可以在远程对服务器进行操作和管理。

ILO还提供了告警通知、电源管理、虚拟媒体等功能,使得用户可以更加方便地管理服务器。

二、配置ILO1、硬件配置要配置ILO,首先需要确保服务器上已经安装了支持ILO的网卡和显示卡。

对于HP服务器,通常需要使用HP指定的网卡和显示卡。

还需要确保服务器的BIOS已经更新到最新版本,以保证支持ILO功能。

2、软件配置在软件方面,需要安装HP的ILO软件和Web浏览器。

HP提供了一个名为“HP iLO”的软件包,其中包括了ILO的驱动程序和Web界面。

安装完成后,可以通过浏览器访问ILO界面,对服务器进行远程管理。

3、配置步骤(1)登录到ILO界面在浏览器中输入服务器的IP,即可登录到ILO界面。

默认情况下,ILO使用HTTP协议,使用默认端口80进行通信。

如果需要使用HTTPS 协议进行加密通信,可以在“HTTPS”选项卡中进行设置。

(2)设置用户名和密码在ILO界面中,可以设置用户名和密码来保护远程访问的安全性。

在“System”选项卡中,找到“Login Information”选项,输入用户名和密码即可。

建议设置一个强密码,并定期更换密码以保证安全性。

(3)配置远程管理选项在“Advanced”选项卡中,可以配置远程管理选项,包括远程重启、关机、监控等功能。

可以根据需要进行设置,例如设置定时重启、自动监控等。

服务器部署方案

服务器部署方案概述服务器部署是指将应用程序或网站部署在一台或多台服务器上,以保证应用程序的正常运行、安全性和可扩展性。

一个好的服务器部署方案不仅能提高应用程序的性能和稳定性,还能更好地满足用户的需求。

本文将详细介绍一个服务器部署方案,从服务器选择、操作系统的选择、配置和优化、应用程序部署和监控等方面进行讨论。

一、服务器选择在选择服务器时,需要根据应用程序的需求和预算进行权衡。

下面是一些考虑因素:1. 性能需求:根据应用程序的性能需求选择服务器,包括处理能力、内存和存储容量等。

2. 可靠性:选择可靠性高的服务器品牌和型号,以减少服务器故障可能带来的影响。

3. 扩展性:考虑未来的扩展需求,选择支持扩展的服务器型号。

4. 安全性:选择具备安全性特性的服务器,包括硬件安全、防火墙等。

二、操作系统的选择选择合适的操作系统是服务器部署的关键。

下面是一些常见的选择:1. Linux:Linux 是一个开放源代码的操作系统,具有较高的稳定性、安全性和灵活性,常用的发行版有 CentOS、Ubuntu、Redhat 等。

2. Windows Server:Windows Server是微软推出的专门针对服务器的操作系统,适用于 Windows 平台的应用程序。

3. 其他操作系统:根据实际需求选择其他操作系统,如 FreeBSD、Unix 等。

三、配置和优化服务器配置和优化是确保服务器正常运行和性能提升的关键。

下面是一些常见的配置和优化方法:1. 硬件配置:根据应用程序的性能需求,选择合适的 CPU、内存和存储设备等硬件。

2. 网络配置:配置服务器的网络设置,包括 IP 地址、子网掩码、网关等。

3. 安全配置:配置防火墙、安装安全软件,并更新操作系统和应用程序的补丁。

4. 优化设置:根据服务器的实际情况进行性能优化,如调整内核参数、优化数据库等。

四、应用程序部署应用程序部署是将应用程序和相关的组件部署到服务器上并配置好应用程序的运行环境。

从头到尾 在中兴新支点服务器操作系统上配置你的网络IP

从头到尾在中兴新支点服务器操作系统上配置你的网络IP 想要一个操作系统能够上网。

就要学会系统的网络配置。

IP配置是网络配置的基础,新手先从基础做起。

首先,让我们先来使用cat命令查看一下相关的IP配置文件,了解相关命令的意义,找到不能上网的原因所在:

查看网络工作的开关(NERWORKING),显示正常,接下来就查看网卡配置文件:

查看网卡配置文件,BOOTPROTO显示的时DHCP,系统启动的时候网络接口有效,由此可见,网卡配置文件正常:

然后查看DNS是否正常,下图中显示没有发现nameservers,,需要手动添加一个nameservers,例如添加”nameserver=114.114.114.114“。

在这里,要注意一下NameManager应该关闭(service NameManager stop),否则不能更改DNS。

最后,注意的是,网卡配置文件修改保存之后,要重启网络服务(service network restart)才可以运行新的配置文件。

怎么样,中兴新支点服务器操作系统的IP配置是不是很简单呢?快快去装一个体验一下吧。

IBM3850X5服务器设置流程

IBM3850X5服务器设置流程IBM3850X5安装流程一、设置出厂缺省1.首次使用服务器时,需使用Configuration/setupUtility程序主菜单选项Load DefaultSettings来将Configuration/setupUtility重置出厂设置。

二、设置开机启动顺序1.SystemConfiguration主目录,选SaveSettings按Enter键.2.选BootManager按Enter 键.3.选AddBootOption按Enter键.4.选LegacyOnly按Enter键.5.按Esc回到BootManager.6.选ChangeBootOrder按Enter键.7.选择当前的启动项按Enter键.8.选LegacyOnly按+将他至于装系统的设备之上,一般来说,就是在0号硬盘之上。

按Enter键。

9.选择CommitChanges,按Enter键。

10.按Esc回到BootManager。

11.选择ResetSystem,按Enter键。

三、配置RAID 此机型有raid卡,必须先做raid才能安装系统,否则找会找不到硬盘在开机画面,按F1进入BIOS选择SystemSettings 选择AdptersandUEFIDrivers适配器与“统一的可扩展固定接口驱动,继续回车进入选择LS2EFISASDriver下的PCI的驱动设置(一般是此选项下的第一个)选择Press1forEFIwebBIOS有两种方式进行BIOS管理,一个是WEB,一个是命令行方式。

选择web方式(数字键1)点击start configurationwizard配置向导newconfiguration这里有三个选项,一个是clearconfiguration (清除配置),一个是newconfiguration(创建新配置,注:会清除之前的配置),另一个是addconfiguration(增加一个配置),我们选择newconfiguration,让其先清除旧的,再建新的。

服务器RAID配置方法

使用ARC对ServeRAID 8k-l/8k/8i配置RAID 说明目录第一部分如何配置阵列 (2)初始化硬盘 (4)V OLUME: (6)RAID0: (10)R AID1: (14)如何为阵列添加热备盘H OT-S PARE (17)第二部分其他操作: (21)1.删除阵列 (21)2.恢复阵列 (24)3.如何选择第一引导阵列(选择哪个阵列为第一引导启动阵列): (27)4.重新扫描硬盘 (29)5.安全擦出硬盘和格式化硬盘: (30)6.恢复阵列卡出厂设置 (35)7.查看阵列卡日志 (38)第一部分如何配置阵列开机自检过程中有Ctrl+A提示:按下组合键Ctrl+A进入配置程序。

ARC是内嵌的BIOS的程序,您可以通过它配置ServeRAID-8k-l/8k/8i SAS 控制器.其包括:Array Configuration Utility (ACU) - 创建,配置,管理逻辑驱动器.也可以对驱动器进行初始化及重新扫描.Serial Select - 改变设备及控制器的设置Disk Utilities–格式化或校验媒体设备配置阵列,选择Array Configuration Utility一项回车,出现如下界面:下面文档列举了如何配置V olume,Raid0,Raid1。

其他阵列级别配置方法相同。

第一步:新拆箱的服务器在配置阵列之前先进行初始化。

注:初始化会全清掉您硬盘上的数据和阵列信息,操作时请阅读警告提示。

初始化硬盘1.选择Initialize Drives2.使用“Ins”或空格键把要初始化的硬盘选择到右边的方框中:3.按“Enter”回车键继续下一步4.弹出警告红色框按“Y”键接受提示警告,继续5.开始初始化,等待进程完成:6.完成后自动返回创建阵列总菜单。

第二步:介绍阵列配置方法:Volume:1.初始化硬盘后,选择Create Arrays创建阵列:2. 用Ins选择1块硬盘,回车3.按回车进入阵列配置菜单:4.一块硬盘阵列级别就为“V olume”5.Array Label输入阵列标识(名字任意,符合8.3原则):注Array Label可以不填,但如果配置多个阵列,则后面的阵列必须写。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

服务器配置(以后发现再补充)一、Windows配置方面1、禁用IPC$(Reg已经实现)HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa中的restrictanonymous子键,将其值改为1即可禁用IPC连接。

2、清空远程可访问的注册表路径(组策略gpedit.msc)打开组策略编辑器,依次展开“计算机配置→Windows 设置→安全设置→本地策略→安全选项”,在右侧窗口中找到“网络访问:可远程访问的注册表路径”,然后在打开的窗口中,将可远程访问的注册表路径和子路径内容全部设置为空即可3、修改管理员帐号和创建陷阱帐号打开“本地安全设置”对话框,依次展开“本地策略”→“安全选项”,在右边窗格中有一个“账户:重命名系统管理员账户”的策略,双击打开它,给Administrator重新设置一个平淡的用户名,当然,请不要使用Admin之类的名字,改了等于没改,尽量把它伪装成普通用户,比如改成:guestone 。

然后新建一个名称为Administrator的陷阱帐号“受限制用户”,把它的权限设置成最低,什么事也干不了的那种,并且加上一个超过10位的超级复杂密码。

这样可以让那些Scripts s忙上一段时间了,并且可以借此发现它们的入侵企图。

或者在它的login scripts上面做点手脚。

4、关闭自动播放功能自动播放功能不仅对光驱起作用,而且对其它驱动器也起作用,这样很容易被黑客利用来执行黑客程序。

打开组策略编辑器,依次展开“计算机配置→管理模板→系统”,在右侧窗口中找到“关闭自动播放”选项并双击,在打开的对话框中选择“已启用”,然后在“关闭自动播放”后面的下拉菜单中选择“所有驱动器”,按“确定”即可生效。

5、防御FTP服务器被匿名探测信息(Windows安全配置.reg)HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\下的DWORD值TunOffAnonymousBlock为1,即可防御FTP服务器被匿名探测信息。

6、关闭如下端口(端口关闭工具.bat)TCP端口135,137,139,445,593,3306,1025,2745,6129,23,1433UDP端口135,137,139,445,593,33067、小流量DDOS攻击解决办法(Windows安全配置.reg)Windows Registry Editor Version 5.00[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters]"SynAttackProtect"=dword:00000002"TcpMaxHalfOpen"=dword:000001f4"TcpMaxHalfOpenRetried"=dword:000001908、删除共享(分两步实现)1、新建删除共享.bat内容:@echo offnet share C$ /delnet share D$ /delnet share E$ /delnet share F$ /delnet share admin$ /del2、把该文件添加到开始菜单--启动里面9、要卸载IIS,因为我们用的apache10、删除所有磁盘和program files目录的其它用户权限,只留下administrators 和system11、禁止启动服务器共享(已实现)禁止系统自动启动服务器共享HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters 新建"DWORD值"值名为"AutoShareServer" 数据值为"0"12、打开C:\Windows 搜索net.exe;cmd.exe;tftp.exe;netstat.exe;regedit.exe;at.exe;attrib.exe;cacls.exe;; regsvr32.exe;xcopy.exe;wscript.exe;cscript.exe;ftp.exe;telnet.exe;arp.exe;edlin.exe; ping.exe;route.exe;finger.exe;posix.exe;rsh.exe;atsvc.exe;qbasic.exe;runonce.exe;syskey .exe修改权限,删除所有的用户只保存Administrators 和SYSTEM为所有权限二、Apache安全配置方面1、php.ini禁用函数修改PHP.ini文件disable_functions =phpinfo,system,exec,shell_exec,passthru,proc_open,proc_close,proc_get_status,checkdnsrr,g etmxrr,getservbyname,getservbyport,syslog,popen,show_source,highlight_file,dl,socket_liste n,socket_create,socket_bind,socket_accept,socket_connect,stream_socket_server,stream_soc ket_accept,stream_socket_client,ftp_connect,ftp_login,ftp_pasv,ftp_get,sys_getloadavg,disk_ total_space,disk_free_space,posix_ctermid,posix_get_last_error,posix_getcwd,posix_getegid, posix_geteuid,posix_getgid,posix_getgrgid,posix_getgrnam,posix_getgroups,posix_getlogin,p osix_getpgid,posix_getpgrp,posix_getpid,posix_getppid,posix_getpwnam,posix_getpwuid,pos ix_getrlimit,posix_getsid,posix_getuid,posix_isatty,posix_kill,posix_mkfifo,posix_setegid,posi x_seteuid,posix_setgid,posix_setpgid,posix_setsid,posix_setuid,posix_strerror,posix_times,po six_ttyname,posix_uname2、创建apache小用户(配合文件夹权限目录,很好很安全)用户名:apache密码:123apache1、创建一个新的账户apache在计算机管理里的本地用户和组里面创建一个帐户,例如:apache,密码设置为123apache,加入guests组(如果出现问题,可以赋予user权限)2、打开开始->管理工具->本地安全策略,在用户权限分配中选择“作为服务登陆”,添加apache用户3、计算机管理里面选择服务,找到APMServ-Apache,先停止服务,右击->属性,选择登陆,把单选框从本地系统帐户切换到此帐户,然后查找选择apache,输入密码apacheuser,然后点确定4、赋予apache安装目录(比如:D:\APMServ5.2.6)以及web目录(比如E:\ wwwroot)apache帐号的【可读】权限,去除各磁盘根目录除administror与system以外的所有权限,赋予apache安装目录所在的磁盘根目录apache帐户的可读取列目录权限5、避免通过网页上传文件(这样可以避免网页上传文件-一般情况下这步不要做)D:\APMServ5.2.6\tmp\uploadtemp 目录不能有写入权限,只给个读取的权限就可以了6、复制字体文件,便于【文字转图片调用】把C:\WINDOWS\Fonts\simhei.ttf 复制到D:\APMServ5.2.6\tmp\uploadtemp7、D:\APMServ5.2.6 要有完全控制权限11、D:\APMServ5.2.6\MySQL5.1\data 目录要有完全控制权限12、php.ini中指定的PHP临时上传目录和session保存目录,并给予目录apache完全控制权限,例如:upload_tmp_dir = "D:/wwwroot/Tmp/uploadtmp/" (为了避免通过网页上传文件,可以去除写入权限,一般来说还是开起来的)session.save_path = "D:/wwwroot/Tmp/sessiontmp/" (该步骤是必须的)13、给予D:/php目录读取与运行的权限14、给予zend安装目录读取与运行的权限15、所有的输入法都要删除掉,只留下一个智能ABC 或搜狗(避免输入法漏洞入侵)16、MYSQL1、去除root用户的【文件】权限2、新建小用户数据库账号:mysql_web_user数据库密码:AcpkX!c~hw0Nzak17、删除apache目录下的phpinfo.php和phpadmin文件夹二、FTP Serv-U 相关配置1、设置管理员密码a!hJNee#Hz&AL&w3、Serv-U 目录权限(总的来说,就是没有写入权限)a、读取b、运行c、列出文件夹三、禁用函数列表PHPdisable_functions = phpinfo,system,exec,shell_exec,passthru,proc_open,proc_close,proc_get_status,checkdnsrr,getmxrr,getservbyname ,getservbyport,syslog,popen,show_source,highlight_file,dl,socket_listen,socket_create,socket_bind,socket_accept, socket_connect,stream_socket_server,stream_socket_accept,stream_socket_client,ftp_connect,ftp_login,ftp_pasv,ft p_get,sys_getloadavg,disk_total_space,disk_free_space,posix_ctermid,posix_get_last_error,posix_getcwd,posix_g etegid,posix_geteuid,posix_getgid,posix_getgrgid,posix_getgrnam,posix_getgroups,posix_getlogin,posix_getpgid, posix_getpgrp,posix_getpid,posix_getppid,posix_getpwnam,posix_getpwuid,posix_getrlimit,posix_getsid,posix_g etuid,posix_isatty,posix_kill,posix_mkfifo,posix_setegid,posix_seteuid,posix_setgid,posix_setpgid,posix_setsid,po six_setuid,posix_strerror,posix_times,posix_ttyname,posix_uname四、dede操作2、special 文件夹,如果不需要专题也可以删掉3、删除install 目录4、如果不需要会员模块,删除member 目录删除dede目录中如下文件删除文件include/dialog/login.php ' 强大的无需后台登陆文件include/dialog/select_soft.php ' 强大的无需后台上传新建文件include/dialog/select_images.php ' 强大的无需后台上传新建文件include/dialog/select_media.php ' 强大的无需后台上传新建文件include/dialog/select_templets.php ' 强大的无需后台上传新建文件plus/infosearch.php 删除' 存在漏洞的文件company/search.php 删除' 存在漏洞的文件。