H3C防火墙F100-C-G2的NAT配置精编版

H3C+NAT+配置方法

H3C+NAT+配置⽅法4.3 NAT的配置NAT配置包括:配置地址池配置Easy IP配置静态地址转换配置多对多地址转换配置NAPT配置内部服务器配置地址转换应⽤层⽹关配置内部主机通过域名区分并访问其对应的内部服务器配置地址转换有效时间配置最⼤连接数限制配置报⽂匹配⽅式配置地址转换表项的⽼化刷新速度4.3.1 配置地址池地址池是⼀些连续的IP地址集合,当内部数据包通过地址转换到达外部⽹络时,将会选择地址池中的某个地址作为转换后的源地址。

表4-1 配置地址池说明:NAT地址池中的地址不应包含公⽹主机已使⽤的地址,否则会造成地址冲突。

如果防⽕墙仅提供Easy IP功能,则不需要配置NAT地址池,直接使⽤接⼝地址作为转换后的IP地址。

当某个地址池已经和某个访问控制列表关联进⾏地址转换,是不允许删除这个地址池的。

地址池长度(地址池中包含的所有地址个数)不能超过255个地址。

4.3.2 配置地址转换将访问控制列表和地址池关联(或接⼝地址)后,即可实现地址转换。

这种关联指定了“具有某些特征的IP报⽂”才可以使⽤“这样的地址池中的地址(或接⼝地址)”。

当内部⽹络有数据包要发往外部⽹络时,⾸先根据访问列表判定是否是允许的数据包,然后根据转换关联找到与之对应的地址池(或接⼝地址)进⾏转换。

不同形式的地址转换,配置⽅法稍有不同。

1. Easy IP如果地址转换命令不带address-group 参数,即仅使⽤nat outbound acl-number 命令,则实现了easy-ip 的特性。

地址转换时,直接使⽤接⼝的IP 地址作为转换后的地址,利⽤访问控制列表控制哪些地址可以进⾏地址转换。

表4-2 配置Easy IP2. 使⽤指定loopback 接⼝进⾏地址转换表4-3 使⽤指定loopback 接⼝进⾏地址转换匹配访问控制列表的数据报⽂的源地址将转换为指定的loopback 接⼝的IP 地址。

3. 配置静态地址转换表(1)配置⼀对⼀静态地址转换表表4-4 配置⼀对⼀地址转换(2) 配置静态⽹段地址转换表使⽤静态⽹段地址转换时,只进⾏⽹段地址的转换,⽽保持主机地址不变。

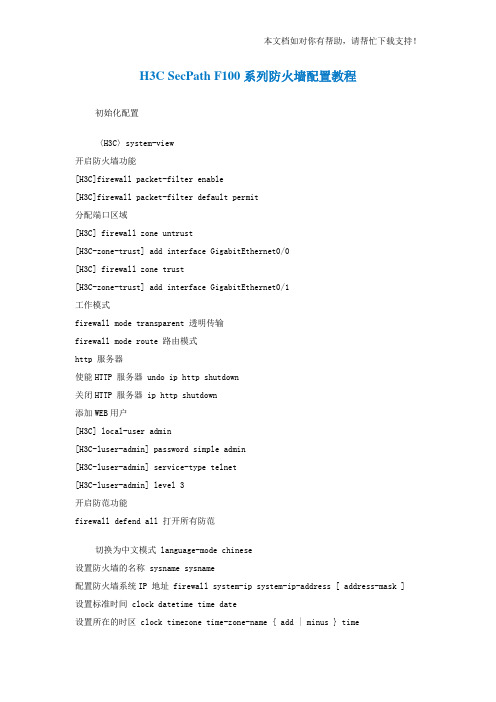

H3C SecPath F100系列防火墙配置教程

H3C SecPath F100系列防火墙配置教程初始化配置〈H3C〉system-view开启防火墙功能[H3C]firewall packet-filter enable[H3C]firewall packet-filter default permit分配端口区域[H3C] firewall zone untrust[H3C-zone-trust] add interface GigabitEthernet0/0[H3C] firewall zone trust[H3C-zone-trust] add interface GigabitEthernet0/1工作模式firewall mode transparent 透明传输firewall mode route 路由模式http 服务器使能HTTP 服务器 undo ip http shutdown关闭HTTP 服务器 ip http shutdown添加WEB用户[H3C] local-user admin[H3C-luser-admin] password simple admin[H3C-luser-admin] service-type telnet[H3C-luser-admin] level 3开启防范功能firewall defend all 打开所有防范切换为中文模式 language-mode chinese设置防火墙的名称 sysname sysname配置防火墙系统IP 地址 firewall system-ip system-ip-address [ address-mask ] 设置标准时间 clock datetime time date设置所在的时区 clock timezone time-zone-name { add | minus } time取消时区设置 undo clock timezone配置切换用户级别的口令 super password [ level user-level ] { simple | cipher } password取消配置的口令 undo super password [ level user-level ]缺缺省情况下,若不指定级别,则设置的为切换到3 级的密码。

HC防火墙FCG的NAT配置

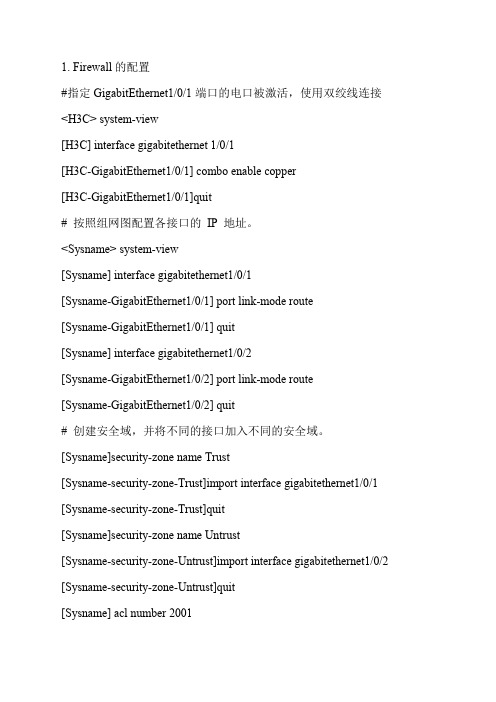

1. Firewall的配置#指定GigabitEthernet1/0/1端口的电口被激活,使用双绞线连接<H3C> system-view[H3C] interface gigabitethernet 1/0/1[H3C-GigabitEthernet1/0/1] combo enable copper[H3C-GigabitEthernet1/0/1]quit# 按照组网图配置各接口的IP 地址。

<Sysname> system-view[Sysname] interface gigabitethernet1/0/1[Sysname-GigabitEthernet1/0/1] port link-mode route[Sysname-GigabitEthernet1/0/1] quit[Sysname] interface gigabitethernet1/0/2[Sysname-GigabitEthernet1/0/2] port link-mode route[Sysname-GigabitEthernet1/0/2] quit# 创建安全域,并将不同的接口加入不同的安全域。

[Sysname]security-zone name Trust[Sysname-security-zone-Trust]import interface gigabitethernet1/0/1 [Sysname-security-zone-Trust]quit[Sysname]security-zone name Untrust[Sysname-security-zone-Untrust]import interface gigabitethernet1/0/2 [Sysname-security-zone-Untrust]quit[Sysname] acl number 20010.0.0.255[Sysname-acl-basic-2001] rule deny[Sysname-acl-basic-2001] quit# 配置域间策略,应用ACL 2001 进行报文过滤。

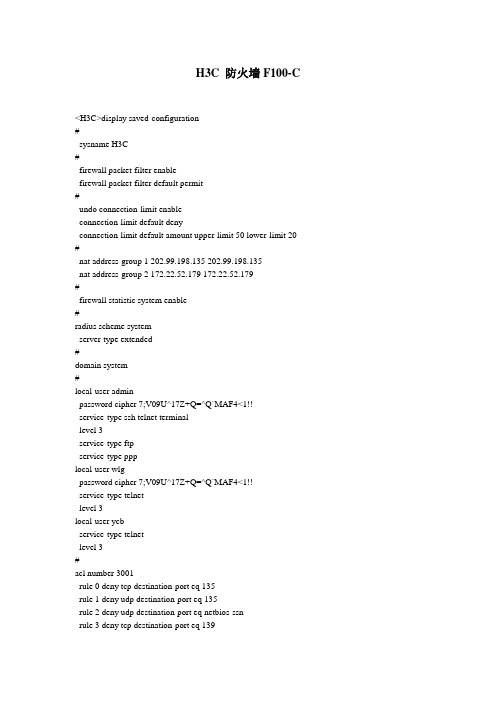

H3C 防火墙F100 基本配置

user-interface vty 0 4

user privilege level 3

set authentication password simple 123456

#

return

#

firewall interzone local untrust

#

firewall interzone local DMZ

#

firewall interzone trust untrust

#

firewall interzone trust DMZ

#

firewall interzone DMZ untrust

connection-limit default deny

connection-limit default amount upper-limit 50 lower-limit 20

#

nat address-group 1 202.99.198.135 202.99.198.135

nat address-group 2 172.22.52.179 172.22.52.179

#

firewall defend ip-spoofing

firewall defend land

firewall defend smurf

firewall defend fraggle

firewall defend winnuke

firewall defend icmp-redirect

firewall defend icmp-unreachable

firewall defend large-icmp

firewall defend teardrop

f100防火墙怎么样设置ip

f100防火墙怎么样设置ip我的f100防火墙想要设置ip,但不会该怎么办呢?下面由店铺给你做出详细的f100防火墙设置ip方法介绍!希望对你有帮助!f100防火墙设置ip方法一:华三的防火墙,做映射需要在外网出口上做,如下所示:interface GigabitEthernet0/0nat server protocol tcp global 61.166.189.91 80 inside 192.168.1.100 80nat server protocol tcp global 61.166.189.92 80 inside 192.168.1.101 80nat server protocol tcp global 61.166.189.91 3389 inside 192.168.1.100 3389f100防火墙设置ip方法二:4.1.3 内部服务器映射NAT的一项功能就是可以将内部的服务器发布到外部网络上以供外部客户访问。

通过配置内部服务器映射,可将相应的外部地址、端口等映射到内部的服务器上,这样可使外部网络可访问内部服务器资源,同时也提高了内部服务器的安全性。

在“NAT”子目录下点击“内部服务器”进入NAT内部服务器配置概览页面,单击<创建>按钮进入配置页面,如图4-3所示。

图4-3 内部服务器映射配置l 接口名称:选择用来侦听外部请求的接口。

l 协议类型:选择侦听的协议类型。

可从下拉框中选择常用的协议类型:TCP、UDP和ICMP;选择“Other”可以自定义协议号。

l 外部地址:输入在此接口上用来侦听外部请求的IP地址。

l 外部起始端口:“Any”指定所有外部端口号。

若要定义一个端口范围,在“外部起始端口”栏中输入起始端口号。

l 外部结束端口:指定端口范围的结束端口号。

l 内部起始地址:NAT将外部请求映射到的内部服务器IP地址范围的起始地址,可以指定一个单一内部地址。

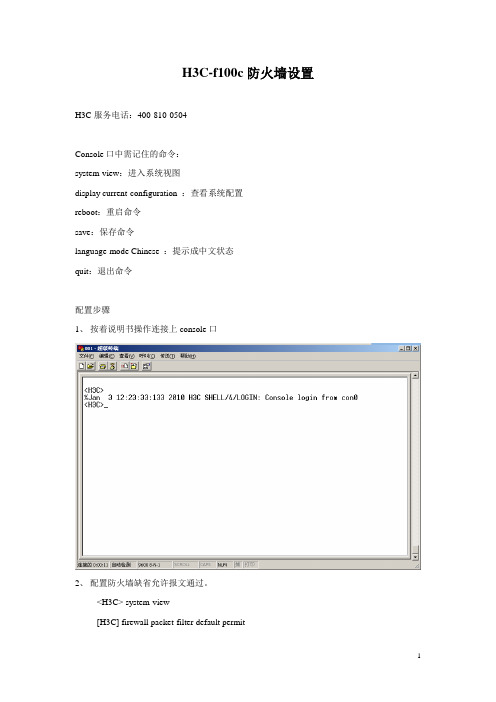

H3C-f100c防火墙设置

H3C-f100c防火墙设置H3C服务电话:400-810-0504Console口中需记住的命令:system-view:进入系统视图display current-configuration :查看系统配置reboot:重启命令save:保存命令language-mode Chinese :提示成中文状态quit:退出命令配置步骤1、按着说明书操作连接上console口2、配置防火墙缺省允许报文通过。

<H3C> system-view[H3C] firewall packet-filter default permit3、为防火墙的以太网接口配置IP地址,并将接口加入到安全区域。

[H3C] interface Ethernet0/0[H3C-Ethernet0/0] ip address *.*.*.* 255.255.255.0(应该配上调试主机同一网段的地址,启用WEB时必须连上ethernet0口,也就是lan0口)[H3C-tEthernet0/0] quit[H3C] firewall zone trust[H3C-zone-trust] add interface Ethernet0/04、使用Ping命令验证网络连接性。

<H3C> ping *.*.*.*5、添加登录用户[H3C] local-user admin[H3C-luser-admin] password simple admin[H3C-luser-admin] service-type telnet[H3C-luser-admin] level 36、在系统视图下输入:undo insulate(4个lan口使用一个IP,可当hub使用)7、save8、reboot9、display current-configuration10、用quit退出,用IE输入配好的IP地址进入防火墙web界面,如图1-1。

H3C-路由器双出口NAT服务器的典型配置

H3C- 路由器双出口NAT服务器的典型配置在公司或者组织中,我们通常需要一个网络管理工具,这个工具可以管理和监控网络中的所有设备,保证网络的安全和稳定性。

其中,路由器双出口NAT服务器是一种非常常见的网络管理工具。

本文将介绍 H3C 路由器双出口 NAT 服务器的典型配置方法。

前置条件在进行配置之前,需要确保以下条件:•路由器需要复位为出厂设置状态。

•电脑需要连接到路由器的任意一口网卡上。

•管理员需要知道所需配置的类型和参数。

网络环境在这里,我们假设 LAN 网段为 192.168.1.0/24,WAN1 网卡 IP 地址为10.0.0.1/24,WAN2 网卡 IP 地址为 20.0.0.1/24。

配置步骤步骤1 分别配置两个 WAN 口•登录到 H3C 路由器上,使用管理员权限。

•分别进入 WAN1 和 WAN2 的配置页面,输入以下指令:interface GigabitEthernet 0/0/0undo portswitchip address 10.0.0.1 24nat server protocol tcp global current-interface 80 inside 192.168.1.10 80region member CNinterface GigabitEthernet 0/0/1undo portswitchip address 20.0.0.1 24nat server protocol tcp global current-interface 80 inside 192.168.1.10 80region member CN步骤2 配置路由策略•在路由器上进入配置模式,输入以下指令:ip route-static 0.0.0.0 0.0.0.0 10.0.0.254ip route-static 0.0.0.0 0.0.0.0 20.0.0.254 preference 10route-policy Wan1 permit node 10route-policy Wan2 deny node 20interface GigabitEthernet 0/0/0ip policy route-map Wan1interface GigabitEthernet 0/0/1ip policy route-map Wan2步骤3 配置防火墙•进入防火墙配置页面,输入以下指令:user-interface vty 0 4protocol inbound sshacl number 3000rule 0 permit source 192.168.1.0 0.0.0.255rule 5 permit source 10.0.0.0 0.0.0.255rule 10 permit source 20.0.0.0 0.0.0.255firewall packet-filter 3000 inbound步骤4 配置虚拟服务器•进入虚拟服务器配置页面,输入以下指令:ip name-server 192.168.1.1acl name WAN1rule 0 permit destination 10.0.0.0 0.255.255.255rule 5 denyacl name WAN2rule 0 permit destination 20.0.0.0 0.255.255.255rule 5 denyip netstream inboundip netstream export source 192.168.1.1 9991ip netstream timeout active-flow 30flow-export destination 192.168.1.2 9991flow-export enable结论以上是 H3C 路由器双出口 NAT 服务器的典型配置方法,这套配置可以满足大部分企业网络环境的需求。

H3C F100防火墙配置实例

H3C F100防火墙配置实例要求:内网192.168.88.1外网192.168.33.1开启DHCP 通过地址转换内网电脑上网下面是我的H3C F100的硬件和软件版本H3C Comware SoftwareComware software, Version 3.40, Release 5102P02 Copyright (c) 2004-2009 Hangzhou H3C Technologies Co., Ltd.All rights reserved.Without theowner's prior written consent, no decompiling nor reverse-engineering shall be allowed.H3C SecPath F100-C-EI uptime is 0 week, 0 day, 0 hour,7 minutesCPU type: Mips IDT RC32365 150MHz64M bytes SDRAM Memory8M bytes Flash MemoryPcb Version:2.0Logic Version:1.0BootROM Version:1.17[SLOT 0] 5FE (Hardware)2.0, (Driver)2.0,(Cpld)1.0[SLOT 1] 1SE (Hardware)1.0, (Driver)1.0,(Cpld)1.01.打开防火墙包过滤firewall packet-filter enablefirewall packet-filter default permit2.添加接口至信任区(内网)和非信任区(外网)firewall zone trustadd interface Ethernet0/0firewall zone untrustadd interface Ethernet0/43.添加内网接口地址interface Ethernet0/0ip address 192.168.88.1 255.255.255.0 4.添加外网接口地址并添加默认路由interface Ethernet0/4ip address 192.168.33.99 255.255.255.0ip route-static 0.0.0.0 0.0.0.0 192.168.33.1 5.设置DHCP地址池并启用DHCP功能dhcp enabledhcp server ip-pool pool1network 192.168.88.0 mask 255.255.255.0gateway-list 192.168.88.1dns-list 222.85.85.856.设置内网的ACLacl number 2001rule 0 permit source 192.168.88.0 0.0.0.2557.设置NAT地址池nat address-group 1 192.168.33.99 192.168.33.998.在外网接口下开始地址转换interface Ethernet0/4nat outbound 2001 address-group 1 no-pat。

配置H3C SecPath f100-c防火墙纪实

配置H3C SecPath f100-c防火墙纪实

有人请我去给设置上网,免费的奥,本人很好的,乐于助人呢。

本来以为是个四口的小路由,三分钟就可以了,没有想到我错了,去了一看好大一个防火墙,而且要使用console口进行初始配置,一下子命令都忘干净了。

我灰溜溜的回去查资料了,打个电话找找专家,拨开乌云见太阳了。

原来如此简单,只因自己平时用工不到,学习不精所致。

拿到一手配置材料,高高兴兴就去了,自信是做事的根本。

给他们精彩的上了一堂课,围观者都瞪大了眼睛,说是英文的不懂。

让我快点,不要耽误工作了。

哎,没有懂得人,只有我自己孤芳自赏了。

下面给我大家分享一下,f100的adsl拨号共享上网的具体配置文件,和网络连接图解如图1,很多还是很有参考价值的,尤其争对那些初级的网络爱好者,大家一起学习进步。

希望大家有什么高超的建议和意见都跟帖,我会认真细致的进行分析处理。

我也做个榜样,把每天生活中重要的事件记录下来,供所有爱好网络技术,爱好学习的朋友一个参考。

学无止境。

华三防火墙H3CF100基本配置说明资料

华三防火墙H3CF100基本配置说明资料华三防火墙h3cf100配置说明

一、开放网络端口

用超级终端开通ge0/0网口

首先进入<H3C>的系统视图,初始化配置

再输入[h3c]interzonepolicydefaultby-priority开通ge0/0网口

二、连接

将服务器的ip设成192.168.0.2子网掩码255.255.255.0与华为防火墙的ge0/0相连(默认ip是192.168.0.1)

三、性情

1.打开浏览器,输入19

2.168.0.1

2.输入用户名(管理员)、密码(管理员)和验证码(注意:

大小写)后进入配置界面。

3.首先将端口添加到相应的域中。

外部网络端口添加到不信任域,内部网络端口添加到信任端口。

设备管理-安全域、编辑信任和不信任区域。

选择0/1为trust区域,选择0/2为untrust区域。

4.为相应的接口配置相应的IP地址。

设备管理-接口管理,编辑0/1,三层模式,静态路由,IP地址192.168.1.1,掩码:25

5.255.255.0

编辑0/2,三层模式,静态路由,ip地址10.178.177.230掩码:255.255.255.0。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1. Firewall的配置

#指定GigabitEthernet1/0/1端口的电口被激活,使用双绞线连接

<H3C> system-view

[H3C] interface gigabitethernet 1/0/1

[H3C-GigabitEthernet1/0/1] combo enable copper

[H3C-GigabitEthernet1/0/1]quit

# 按照组网图配置各接口的IP 地址。

<Sysname> system-view

[Sysname] interface gigabitethernet1/0/1

[Sysname-GigabitEthernet1/0/1] port link-mode route

[Sysname-GigabitEthernet1/0/1] ip address 10.110.10.10 255.255.255.0 [Sysname-GigabitEthernet1/0/1] quit

[Sysname] interface gigabitethernet1/0/2

[Sysname-GigabitEthernet1/0/2] port link-mode route

[Sysname-GigabitEthernet1/0/2] ip address 202.38.1.1 255.255.255.0 [Sysname-GigabitEthernet1/0/2] quit

# 创建安全域,并将不同的接口加入不同的安全域。

[Sysname]security-zone name Trust

[Sysname-security-zone-Trust]import interface gigabitethernet1/0/1 [Sysname-security-zone-Trust]quit

[Sysname]security-zone name Untrust

[Sysname-security-zone-Untrust]import interface gigabitethernet1/0/2 [Sysname-security-zone-Untrust]quit

# 配置访问控制列表2001,仅允许内部网络中10.110.10.0/24 网段的用户可以访问Internet。

[Sysname] acl number 2001

[Sysname-acl-basic-2001] rule permit source 10.110.10.0 0.0.0.255 [Sysname-acl-basic-2001] rule deny

[Sysname-acl-basic-2001] quit

# 配置域间策略,应用ACL 2001 进行报文过滤。

[Sysname] zone-pair security source Trust destination Untrust [Sysname-zone-pair-security-Trust-Untrust]packet-filter 2001 [Sysname-zone-pair-security-Trust-Untrust]quit

# 配置IP 地址池1,包括两个公网地址202.38.1.2 和202.38.1.3。

[Sysname] nat address-group 1

[Sysname-address-group-1] address 202.38.1.2 202.38.1.3

[Sysname-address-group-1] quit

# 在出接口GigabitEthernet1/0/2 上配置ACL 2001 与IP 地址池1

相关联。

NO-PAT 方式:进行源地址转换,不转换源端口

[Sysname] interface gigabitethernet 1/0/2

[Sysname-GigabitEthernet1/0/2] nat outbound 2001 address-group 1 no-pat

[Sysname-GigabitEthernet1/0/2] quit

PAT 方式:进行源地址转换,同时转换源端口

[Sysname] interface gigabitethernet 1/0/2

[Sysname-GigabitEthernet1/0/2] nat outbound 2001 address-group 1 [Sysname] interface gigabitethernet 1/0/2

PAT 方式:进行源地址转换,但不转换源端口

[Sysname-GigabitEthernet1/0/2] nat outbound 2001 address-group 1 port-preserved

[Sysname-GigabitEthernet1/0/2] quit

6.3 验证配置

(1) 上述配置完成后,内网主机可以访问外网服务器。

通过查看如下显示信息,可以验证上述配置

成功,以PAT 方式为例。

[Sysname] display nat all

[Sysname] display nat session verbose

<Sysname> display current-configuration

2.如果不行的话,需要如下配置

ip route-static 0.0.0.0 0.0.0.0 10.110.10.10

[H3C]security-zone intra-zone default permit //配置同一安全域内接口间报文处理的缺省动作为permit

[H3C]object-policy ip Trust-Untrust //创建Trust到Untrst的地址对象策略

[H3C-object-policy-ip-Trust-Untrust] rule 0 pass //规则为允许

[H3C-object-policy-ip-Trust-Untrust]quit

[H3C]zone-pair security source Trust destination Untrust //放通Turst到Untrust的域间策略

[H3C-zone-pair-security-Trust-Untrust]object-policy apply ip Trust-Untrust //引用Trust到Untrst的地址对象策略

[H3C-object-policy-ip-Trust-Untrust]quit

1. Firewall 的配置

(1)指定GigabitEthernet1/0/1端口的电口被激活,使用双绞线连接 system-view

interface gigabitethernet 1/0/1

combo enable copper

quit

(2)按照组网图配置各接口的 IP 地址。

system-view

interface gigabitethernet1/0/1

port link-mode route

ip address 192.168.88.88 255.255.255.0

quit

interface gigabitethernet1/0/2

port link-mode route

ip address 192.168.123.254 255.255.255.0

quit

(3)# 创建安全域,并将不同的接口加入不同的安全域。

G1/0/2 192.168.123.254/23 G1/0/1 192.168.88.88/24

security-zone name Trust

import interface gigabitethernet1/0/2

quit

security-zone name Untrust

import interface gigabitethernet1/0/1

quit

(4)# 配置访问控制列表2001,仅允许内部网络中192.168.123.0/23 网段的用户可以访问Internet。

acl number 2001

rule permit source 192.168.123.0 0.0.0.127

quit

(5)# 配置域间策略,应用ACL 2001 进行报文过滤。

zone-pair security source Trust destination Untrust

packet-filter 2001

quit

(6)# 配置IP 地址池1,包括两个公网地址192.168.88.88 和192.168.89。

nat address-group 1

address 192.168.88.88 192.168.88.89

quit

(7)# 在出接口GigabitEthernet1/0/2 上配置ACL 2001 与IP 地址池1 相关联。

PAT 方式:进行源地址转换,同时转换源端口

interface gigabitethernet 1/0/1

nat outbound 2001 address-group 1 port-preserved

quit

6.3 验证配置

(1) 上述配置完成后,内网主机可以访问外网服务器。

通过查看如下显示信息,可以验证上述配置

成功,以PAT 方式为例。

[Sysname] display nat all

[Sysname] display nat session verbose

<Sysname> display current-configuration。