实验五 以太网链路层帧格式分析

以太网帧格式分析实验

TCP/IP协议抓包分析实验学号:05姓名:张辛楠一、实验目的了解以太网的几种帧格式学会使用Ethereal抓取数据包并分析根据所获数据包分析EthernetⅡ标准规定的以太网帧结构二、实验环境联网的笔记本一台;主机操作系统为WIN7;Ethereal等软件。

三、实验类型实践性实验。

四、实验内容通过对抓到的包进行分析,分析和验证TCP/IP协议,初步了解TCP/IP的主要协议和协议的层次结构。

五、实验原理目前以太网帧格式主要有两个标准:EthernetⅡ和IEEE 。

Eth ernetⅡ是最常见的一种以太网格式,也是今天以太网的事实标准。

EthernetⅡ的帧头结构为6字节的源地址+6字节的目标地址+2字节的协议类型字段+数据+4字节的校验位。

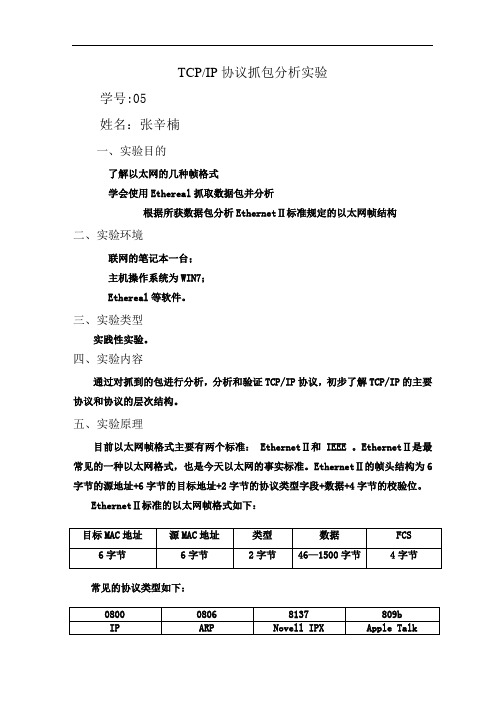

EthernetⅡ标准的以太网帧格式如下:目标MAC地址源MAC地址类型数据FCS 6字节6字节2字节46—1500字节4字节常见的协议类型如下:080008068137809bIP ARP Novell IPX Apple Talk六、实验步骤1、运行Ethereal,安装Ethereal协议分析程序。

2、运行协议分析软件Ethereal,打开捕获窗口进行数据捕获。

3、抓包,进行帧格式分析。

七、实验结果与分析TCP包版本号:IPV4 头长度:20bytes服务类型:0x00(DSCP0x00:defult;ECN:0x00)总长度:48标识:0x6c32(27698) 标志:0x02 片偏移:0生存时间:49 上层协议标识:TCP(0x06)头部校验和:0x94f0[correct] 源IP地址:目标IP地址:版本号:IPV4 头长度:20bytes 服务类型:0x00(DSCP0x00:defult;ECN:0x00)总长度:64标识:0x6c3e(27710) 标志:0x00 片偏移:0生存时间:1 上层协议标识:UDP(0x11)头部校验和:0x0000[incorrect,should be 0x5eda(maybe caused by “IP checksumoffload”)]源IP地址:目标IP地址:。

【协议分析】【基础】【以太网链路层帧格式分析】.

实验一以太网链路层帧格式分析【实验目的】1、分析 Ethernet II标准的MAC层帧结构;2、了解 IEEE 802.3 标准规定的 MAC 层帧结构;3、掌握网络协议分析仪的基本使用方法;4、掌握协议数据发生器的基本使用方法。

【实验学时】4学时【实验环境】本实验需要2台试验主机,在主机A上安装锐捷协议分析教学系统,使用其中的协议数据发生器对数据帧进行编辑发送,在主机B上安装锐捷协议分析教学系统,使用其中的网络协议分析仪对数据帧进行捕获分析,以此增强对数据链路层的理解和对以太网数据帧的理解。

实验拓扑如图2- 4所示:图2- 4 实验拓扑图【实验内容】1、学习协议数据发生器的各个组成部分及其功能;2、学习网络协议分析仪的各个组成部分及其功能;3、学会使用协议数据发生器编辑以太网帧;4、学会分析数据帧的MAC首部和LLC首部的内容;5、理解MAC地址的作用;6、理解MAC首部中的长度/类型字段的功能;7、学会观察并分析数据帧中的各个字段内容。

【实验流程】图2- 5 实验流程图【实验原理】目前,最常见的局域网是以太网。

以太网的帧结构如图2- 6所示: 目的地址DMAC 源地址SMAC帧类型/长度TYPE/LEN数据DATA帧校验FCS 图2- 6 以太网帧结构名字段的含义:z目的地址:6个字节的目的物理地址,标识帧的接收结点。

z源地址:6个字节的源物理地址,标识帧的发送结点。

z帧类型/长度(TYPE/LEN:该字段的值大于或等于0x0600时,表示上层数据使用的协议类型。

例如0x0806表示ARP请求或应答,0x0600表示IP协议。

该字段的值小于0x0600时表示以太网用户数据的长度字段,上层携带LLC PDU。

z数据字段:这是一个可变长度字段,用于携带上层传下来的数据。

z帧校验FCS:以太网采用32位CRC冗余校验。

校验范围是目的地址、源地址、长度/类型、数据字段。

当以太网数据帧的长度/类型字段的值小于0x0600时,说明数据字段携带的是LLC PDU。

以太网帧格式分析实验报告

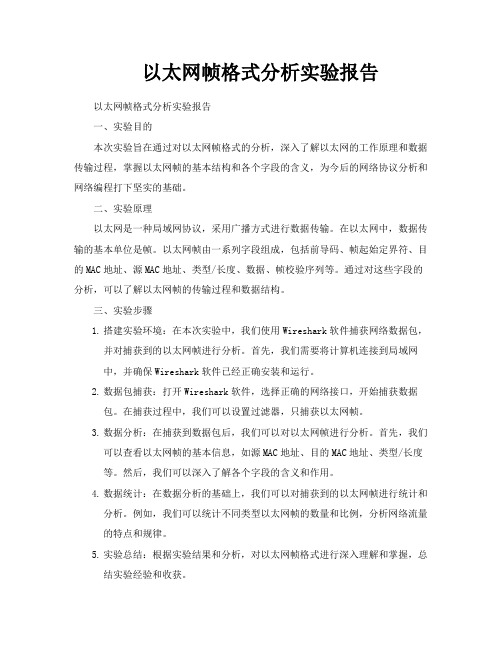

以太网帧格式分析实验报告以太网帧格式分析实验报告一、实验目的本次实验旨在通过对以太网帧格式的分析,深入了解以太网的工作原理和数据传输过程,掌握以太网帧的基本结构和各个字段的含义,为今后的网络协议分析和网络编程打下坚实的基础。

二、实验原理以太网是一种局域网协议,采用广播方式进行数据传输。

在以太网中,数据传输的基本单位是帧。

以太网帧由一系列字段组成,包括前导码、帧起始定界符、目的MAC地址、源MAC地址、类型/长度、数据、帧校验序列等。

通过对这些字段的分析,可以了解以太网帧的传输过程和数据结构。

三、实验步骤1.搭建实验环境:在本次实验中,我们使用Wireshark软件捕获网络数据包,并对捕获到的以太网帧进行分析。

首先,我们需要将计算机连接到局域网中,并确保Wireshark软件已经正确安装和运行。

2.数据包捕获:打开Wireshark软件,选择正确的网络接口,开始捕获数据包。

在捕获过程中,我们可以设置过滤器,只捕获以太网帧。

3.数据分析:在捕获到数据包后,我们可以对以太网帧进行分析。

首先,我们可以查看以太网帧的基本信息,如源MAC地址、目的MAC地址、类型/长度等。

然后,我们可以深入了解各个字段的含义和作用。

4.数据统计:在数据分析的基础上,我们可以对捕获到的以太网帧进行统计和分析。

例如,我们可以统计不同类型以太网帧的数量和比例,分析网络流量的特点和规律。

5.实验总结:根据实验结果和分析,对以太网帧格式进行深入理解和掌握,总结实验经验和收获。

四、实验结果与分析在本次实验中,我们捕获了大量的以太网帧,并对这些帧进行了详细的分析。

以下是我们对实验结果的分析和总结:1.以太网帧的基本结构:以太网帧由前导码、帧起始定界符、目的MAC地址、源MAC地址、类型/长度、数据、帧校验序列等字段组成。

其中,前导码和帧起始定界符用于同步和标识帧的开始;目的MAC地址和源MAC地址分别表示接收方和发送方的MAC地址;类型/长度字段用于标识上层协议的类型或数据的长度;数据字段包含实际传输的数据;帧校验序列用于校验数据的正确性。

计算机网络实验报告3以太网链路层帧格式分析

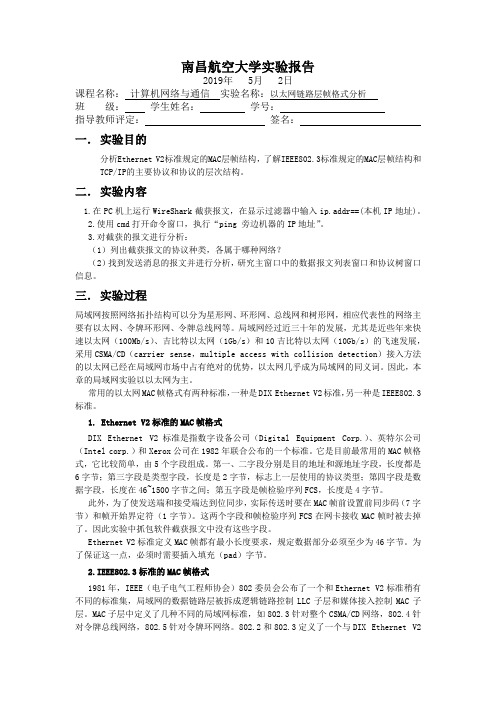

南昌航空大学实验报告2019年 5月 2日课程名称:计算机网络与通信实验名称:以太网链路层帧格式分析班级:学生姓名:学号:指导教师评定:签名:一.实验目的分析Ethernet V2标准规定的MAC层帧结构,了解IEEE802.3标准规定的MAC层帧结构和TCP/IP的主要协议和协议的层次结构。

二.实验内容1.在PC机上运行WireShark截获报文,在显示过滤器中输入ip.addr==(本机IP地址)。

2.使用cmd打开命令窗口,执行“ping 旁边机器的IP地址”。

3.对截获的报文进行分析:(1)列出截获报文的协议种类,各属于哪种网络?(2)找到发送消息的报文并进行分析,研究主窗口中的数据报文列表窗口和协议树窗口信息。

三.实验过程局域网按照网络拓扑结构可以分为星形网、环形网、总线网和树形网,相应代表性的网络主要有以太网、令牌环形网、令牌总线网等。

局域网经过近三十年的发展,尤其是近些年来快速以太网(100Mb/s)、吉比特以太网(1Gb/s)和10吉比特以太网(10Gb/s)的飞速发展,采用CSMA/CD(carrier sense,multiple access with collision detection)接入方法的以太网已经在局域网市场中占有绝对的优势,以太网几乎成为局域网的同义词。

因此,本章的局域网实验以以太网为主。

常用的以太网MAC帧格式有两种标准,一种是DIX Ethernet V2标准,另一种是IEEE802.3标准。

1. Ethernet V2标准的MAC帧格式DIX Ethernet V2标准是指数字设备公司(Digital Equipment Corp.)、英特尔公司(Intel corp.)和Xerox公司在1982年联合公布的一个标准。

它是目前最常用的MAC帧格式,它比较简单,由5个字段组成。

第一、二字段分别是目的地址和源地址字段,长度都是6字节;第三字段是类型字段,长度是2字节,标志上一层使用的协议类型;第四字段是数据字段,长度在46~1500字节之间;第五字段是帧检验序列FCS,长度是4字节。

Ethernet 帧格式分析文档及结果报告

数据域:到此为止,以太网帧的头就完了,之后为数据域。

0000 01 00 5e 7f ff fa 00 1a 80 ef c7 2d 08 00 45 00 ..^..... ...-..E.

在不定长的数据字段后是4个字节的帧校验序列(Frame. Check Sequence,FCS),采用32位CRC循环冗余校验对从"目标MAC地址"字段到"数据"字段的数据进行校验。

在包分析的时候并没有先导域和校验码,是由于在物理层向数据链路层递交数据时会将FCS和先导域抛弃导致的。

五、帧格式分析

A.

20 a9 00 3d c8 51 88 de 45 d7 ad 00 50 c0 5e 9c 90 ..=.Q..E ...P.^..

0030 bf 53 7c 67 39 c8 80 10 0c 18 70 4e 00 00 01 01 .S|g9... ..pN....

0040 08 0a b1 bd cf f2 00 03 20 5c a9 61 87 11 4d ce ........ \.a..M.

|前序|帧起始定界符|目的地址|源地址|长度|数据| FCS |

------------------------------------------------------------------------------------------------------------

| 7 byte | 1 byte | 2/6 byte | 2/6 byte | 2 byte | 46~1500 byte | 4 byte |

实验03-分析数据链路层帧结构

南华大学计算机学院

实验报告

课程名称计算机网络原理

姓名

学号

专业软件工程

班级

日期 2019年4月11日

一、实验名称分析数据链路层帧结构

二、实验目的:

1. 掌握使用Wireshark分析俘获的踪迹文件的基本技能;

2. 深刻理解Ethernet帧结构。

3. 深刻理解IEEE 802.11帧结构。

(可选)

4. 掌握帧结构中每一字段的值和它的含义。

三、实验内容和要求

1. 分析俘获的踪迹文件的Ethernet帧结构;

2. 分析IEEE 802.11帧结构。

(可选)

四、实验环境

1.操作系统:Win10

2.网络平台:以太网

3.IP地址:IPv4:172.27.100.212

五、操作方法与实验步骤

1.抓包

2.选定某行帧进行分析

六、实验数据记录和结果分析

1.Ethernet帧结构

1)MAC 帧

由上图可知:

1)目的MAC地址:3c:95:09:19:2a:c6

2)源MAC地址:c8:8d:83:a7:ad:5f

3)以太网类型:0x0800,表示上层使用的是IP数据报2.IP数据报

版本首部长度服务类型总长度

七、实验体会、质疑和建议

通过实验,我对wireshark分析捕获的踪迹文件的基本技能有了基本了解,理解了以太网以及IEE 802.11帧的结构,Ethernet V2标准规定的MAC层报文结构进行了分析,了解TCP/IP的主要协议和协议的层次结构,对以后的学习有

很大帮助。

计算机网络实验报告(以太网帧格式分析)(1)

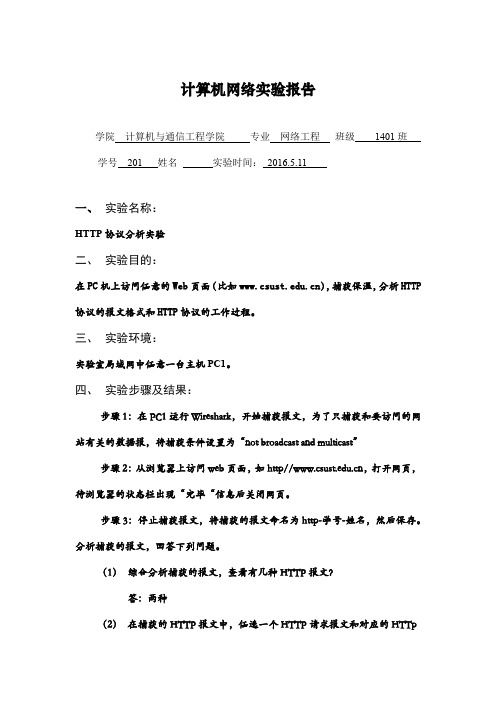

计算机网络实验报告学院计算机与通信工程学院专业网络工程班级1401班学号2014姓名实验时间:2016.4.8一、实验名称:Arp协议分析实验二、实验目的:分析ARP协议的格式,理解ARP协议的解析过程。

三、实验环境:实验室局域网中任意两台主机PC1,PC2。

四、实验步骤及结果:步骤1:查看实验室PC1和PC2的IP地址,并记录,假设PC1的IP地址为172.16.1.101/24,PC2的IP地址为172.16.1.102/24。

步骤2:在PC1、PC2 两台计算机上执行如下命令,清除ARP缓存。

ARP –d步骤3:在PC1、PC2 两台计算机上执行如下命令,查看高速缓存中的ARP地址映射表的内容。

ARP –a步骤4:在PC1和PC2上运行Wireshark捕获数据包,为了捕获和实验内容有关的数据包,Wireshark的Capture Filter设置为默认方式;步骤5:在主机PC1上执行Ping 命令向PC2发送数据包;步骤6:执行完毕,保存截获的报文并命名为arp1-学号-姓名;步骤7:在PC1、PC2 两台计算机上再次执行ARP –a 命令,查看高速缓存中的ARP 地址映射表的内容:1)这次看到的内容和步骤3的内容相同吗?结合两次看到的结果,理解ARP高速缓存的作用。

解:看到的内容不相同2)把这次看到到的高速缓存中的ARP地址映射表写出来。

3)步骤8:重复步骤:4—5,将此结果保存为arp2-学号-姓名;步骤9:打开arp1-学号-姓名,完成以下各题:1)在捕获的数据包中有几个ARP 数据包?在以太帧中,ARP协议类型的代码值是什么?解:有4个数据包,ARP协议类型的代码值是1.2)打开arp2-学号-姓名,比较两次截获的报文有何区别?分析其原因。

没有pc1的请求包和应答包3)分析arp1-学号-姓名中ARP报文的结构,完成表1.3。

计算机网络实验报告(以太网帧格式分析)

计算机网络实验报告

学院计算机与通信工程学院专业网络工程班级1401班

学号201姓名实验时间:2016.5.11

一、实验名称:

HTTP协议分析实验

二、实验目的:

在PC机上访问任意的Web页面(比如),捕获保温,分析HTTP 协议的报文格式和HTTP协议的工作过程。

三、实验环境:

实验室局域网中任意一台主机PC1。

四、实验步骤及结果:

步骤1:在PC1运行Wireshark,开始捕获报文,为了只捕获和要访问的网站有关的数据报,将捕获条件设置为“not broadcast and multicast”

步骤2:从浏览器上访问web页面,如http//,打开网页,待浏览器的状态栏出现“完毕“信息后关闭网页。

步骤3:停止捕获报文,将捕获的报文命名为http-学号-姓名,然后保存。

分析捕获的报文,回答下列问题。

(1)综合分析捕获的报文,查看有几种HTTP报文?

答:两种

(2)在捕获的HTTP报文中,任选一个HTTP请求报文和对应的HTTp

应答报文,仔细分析他们的格式,填写表1.17和表1.18

表1.17 HTTP请求报文格式

表

1.18 HTTP应答报文格式

(3)分析捕获的报文,客户机与服务器建立了几个连接?服务器和客户机分别使用了那几个端口号?

答:建立了四个连接,服务器使用了1284、1285、1286、1287端口,客户机使用了80端口

(4)综合分析捕获的报文,理解HTTP协议的工作过程,将结果填入表

1.19中

表1.19 HTTP协议工作过程。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验五以太网链路层帧格式分析

1实验拓扑图

两台实验主机连接在实验室交换机上,依次命名为实验主机A和实验主机B. 注意将与网络切换器相连的实验主机的网络切换器拨到B的位置(A为与网络测试接口TAP的连接),以保证其直接接入到实验室网络交换机上。

同时,请将TAP中TAP/IN和TAP/OUT接口上的网线拔出。

以避免与TAP中host接口相连的计算机不能正常上网。

实验主机A实验主机B

2实验步骤

步骤1:请同学们分好组,两人一组,然后各自启动实验主机,进入到Windows 2000操作系统.

步骤2:系统启动完成之后,请查看各自实验主机的IP地址信息,并且请记住所同组组员实验主机的IP地址信息.例如在本实验中以实验组一为例,实验主机A的IP地址为172.16.32.61,实验主机B的IP地址为172.16.32.62.(查看本机IP地址等信息,可以在命令提示符中输入ipconfig/all命令进行查看)

步骤3:以实验主机A为例,双击运行桌面上的“Ethereal”图标来启动网络分析器,如图:

步骤4:启动完成之后,先进行配置.点击“Capture->Options”选项或图标,在弹

出来的对话框中进行设置.

步骤5:设置捕捉接口,在Interface栏中选择IP地址为172.16.32.61的接口,如图:

在实验主机B中也是如此,选择IP地址为172.16.32.62的接口.

步骤6:由于该实验中我们只需要捕获相对应的ICMP数据包,因此在“Capture Filter”栏中直接输入过滤条件“host 172.16.32.62”,172.16.32.62是实验主机B的IP地址,如图:

如果是在实验主机B上则输入实验主机A的IP地址.

步骤7:然后设置捕获过程中的包显示选项“Display Options”,选中“Update list of packets in real time”,“Automatic scrolling in live capture”和“Hide capture info dialog”该三个复选框,如图:

在实验主机B中也是如此选择这些复选框.

步骤8:这样所有配置就已经完成,然后就可以进行包捕获了,点击“Start”按钮来启动.

步骤9:然后在其中一台实验主机上进行ping命令操作,例如在实验主机A中的命令提示符中进行ping实验主机B的IP地址操作.

步骤10:观察在网络分析器上所捕获的报文,然后点击图标来停止报文捕获操作,观察网络分析器所捕捉的报文,将该结果保存下来,以1-学号.pcap进行命名,最后进行报文分析。

注意:各个小组的IP地址是不同的,因此请同学们根据自己和实验小组的IP地址信息进行正确的操作.

3实验作业

观察所捕捉的报文,如图,思考如下问题:

(1)所捕捉报文的协议类型关系.

(2)分析报文的源MAC地址,目的MAC地址等信息。