CISCO ASA防火墙配置实验

Cisco_ASA5500_firewall_配置技巧及实例

一、思科ASA防火墙精华配置总结思科防火墙PIX ASA 配置总结一(基础):下面是我工作以来的配置总结,有些东西是6.3版本的,但不影响在7.*版本的配置。

一:6个基本命令:nameif、interface、ip address 、nat、global、route。

二:基本配置步骤:step1: 命名接口名字nameif ethernet0 outside security0nameif ethernet1 inside security100nameif ethernet2 dmz security50**7版本的配置是先进入接口再命名。

step2:配置接口速率interface ethernet0 10full autointerface ethernet1 10full autointerface ethernet2 10fullstep3:配置接口地址ip address outside 218.106.185.82ip address inside 192.168.100.1 255.255.255.0ip address dmz 192.168.200.1 255.255.255.0step4:地址转换(必须)* 安全高的区域访问安全低的区域(即内部到外部)需NAT和global;nat(inside) 1 192.168.1.1 255.255.255.0global(outside) 1 222.240.254.193 255.255.255.248***nat (inside) 0 192.168.1.1 255.255.255.255 表示192.168.1.1这个地址不需要转换。

直接转发出去。

* 如果内部有服务器需要映像到公网地址(外网访问内网)则需要static和conduit或者acl.static (inside, outside) 222.240.254.194 192.168.1.240static (inside, outside) 222.240.254.194 192.168.1.240 10000 10后面的10000为限制连接数,10为限制的半开连接数。

实验三 cisco防火墙asa 模拟器 从内网访问outside 服务器

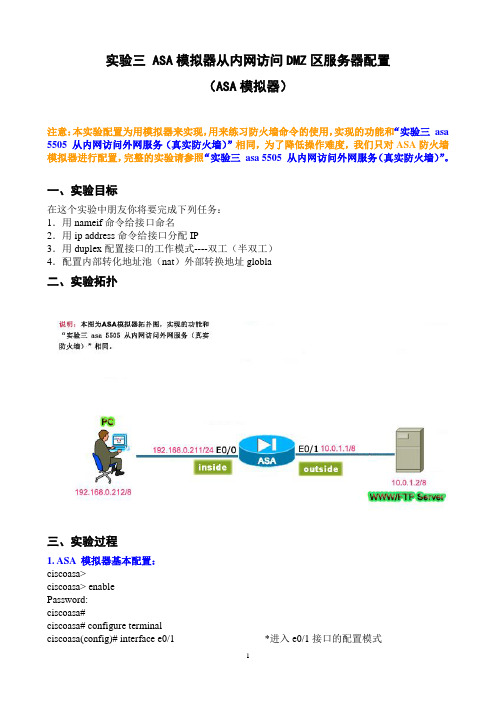

实验三 ASA模拟器从内网访问DMZ区服务器配置(ASA模拟器)注意:本实验配置为用模拟器来实现,用来练习防火墙命令的使用,实现的功能和“实验三asa 5505 从内网访问外网服务(真实防火墙)”相同,为了降低操作难度,我们只对ASA防火墙模拟器进行配置,完整的实验请参照“实验三asa 5505 从内网访问外网服务(真实防火墙)”。

一、实验目标在这个实验中朋友你将要完成下列任务:1.用nameif命令给接口命名2.用ip address命令给接口分配IP3.用duplex配置接口的工作模式----双工(半双工)4.配置内部转化地址池(nat)外部转换地址globla二、实验拓扑三、实验过程1. ASA 模拟器基本配置:ciscoasa>ciscoasa> enablePassword:ciscoasa#ciscoasa# configure terminalciscoasa(config)# interface e0/1 *进入e0/1接口的配置模式ciscoasa(config-if)# nameif outside *把e0/1接口的名称配置为dmzINFO: Security level for "outside" set to 0 by default.ciscoasa(config-if)# ip address 10.0.1.1 255.0.0.0 *给e0/1接口配置IP地址ciscoasa(config-if)# duplex auto *设置e0/1接口的工作模式为自动协商ciscoasa(config-if)# no shutdown *打开e0/1接口ciscoasa(config-if)# exit *退出e0/1接口的配置模式ciscoasa(config)#ciscoasa(config)# interface e0/0 *进入e0/0接口的配置模式ciscoasa(config-if)# nameif inside *把e0/0接口的名称配置为insideINFO: Security level for "inside" set to 100 by default.*安全级别取值范围为1~100,数字越大安全级别越高,在默认情况下,inside安全级别为100。

Cisco_ASA防火墙ASDM图文配置实例

。示显常正法无将 setyB02 过超度长 IRU 时此

证验 ILC 过通

moc.yrotcaffdp.www noisrev lairt orP yrotcaFfdp htiw detaerc FDP

速限行进用应对 SOQ 过通 3.01

moc.yrotcaffdp.www noisrev lairt orP yrotcaFfdp htiw detaerc FDP

moc.yrotcaffdp.www noisrev lairt orP yrotcaFfdp htiw detaerc FDP

A txetnoc 陆登

。样一法方置配的 B txetnoc�毕完置配经已 A txetnoc 时此

moc.yrotcaffdp.www noisrev lairt orP yrotcaFfdp htiw detaerc FDP

eluR TAN cimanyD ddA 择选 换转 TAN 态动立建 、72

钮按 ddA 击单�TAP 择选�edistuO 择选 ecafretnI

池址地个一加增�dda 击单

换转 TAN 态动加添了成完

KO 击 单

对�后文本在接联置配的用常分部中档文该将并�文本成完来档文和 图截的》告报试测 0.6MDSA/0.8ASA《考参好只�墙火防 ASA 有没 又位单新�做有没图截的置配些有�位单原了开离年 9002 者笔于由 换转 TAN 态静 、8 2

PI 理管置设

口接义定 式模换转

式模明透置设 1.9 。的样一是式模 elgnis 置配和置配他其的 txetnoc 于对 式模明透 9

moc.yrotcaffdp.www noisrev lairt orP yrotcaFfdp htiw detaerc FDP

实验10思科ASA防火墙的NAT配置

实验10思科ASA防火墙的NAT配置实验10 思科ASA防火墙的NAT配置一、实验目标1、掌握思科ASA防火墙的NAT规则的基本原理;2、掌握常见的思科ASA防火墙的NAT规则的配置方法。

二、实验拓扑根据下图搭建拓扑通过配置ASA防火墙上的NAT规则,使得inside区能单向访问DMZ区和outside区,DMZ区和outside区能够互访。

三、实验配置1、路由器基本网络配置,配置IP地址和默认网关R1#conf tR1(config)#int f0/0R1(config-if)#ip address 192.168.2.1 255.255.255.0R1(config-if)#no shutdownR1(config-if)#exitR1(config)#ip default-gateway 192.168.2.254 //配置默认网关R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.254 //添加默认路由R1(config)#exitR1#writeR2#conf tR2(config)#int f0/0R2(config-if)#ip address 202.1.1.1 255.255.255.0R2(config-if)#no shutdownR2(config-if)#exitR2(config)#ip default-gateway 202.1.1.254R2(config)#exitR2#writeServer#conf tServer(config)#no ip routing //用路由器模拟服务器,关闭路由功能Server(config)#int f0/0Server(config-if)#ip address 192.168.1.1 255.255.255.0Server(config-if)#no shutdownServer(config-if)#exitServer(config)#ip default-gateway 192.168.1.254Server(config)#exitServer#write*说明:实际配置中最好在三台路由器上都添加一条通往防火墙的默认路由,但在本实验中Server和R2不配置不影响实验效果。

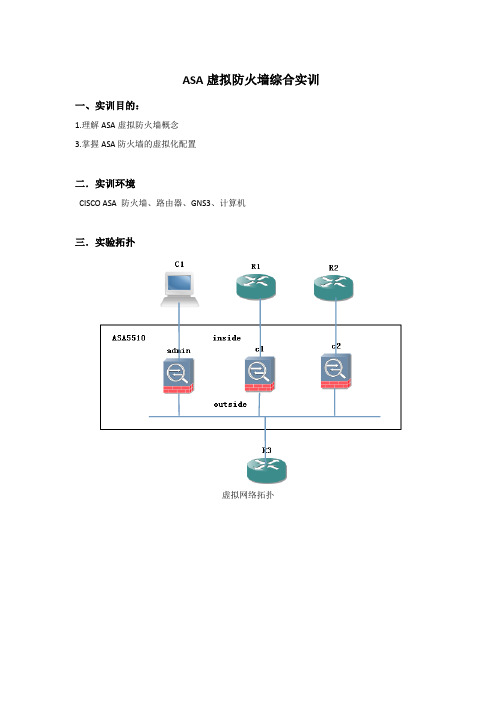

ASA虚拟防火墙综合实训

ASA虚拟防火墙综合实训

一、实训目的:

1.理解ASA虚拟防火墙概念

3.掌握ASA防火墙的虚拟化配置

二.实训环境

CISCO ASA 防火墙、路由器、GNS3、计算机

三.实验拓扑

虚拟网络拓扑

真实物理拓扑

四.实训内容:

1.建立如图所示网络拓扑

2.虚拟化防火墙配置

a)在ASA5510上建立管理虚拟防火墙,名字为admin;然后划分出两个虚拟防火墙,

名字分别为c1和c2(注意大小写敏感)

c)启用NAT control,要求R1和R3、R2和R3的loopback0口之间都能够互相ping通

(做NAT的地址池自己定义,如果需要也可以考虑使用PAT)

d)做路由,要求R1和R2的loopback0口之间都能够互相ping通

e)要求R1能够telnet到R2上;

实训要求

1.5人一组,每班9组

2.实训成绩按照平时出勤(20分)+实训结果(50分)+实训报告(30分)计算

3.提交实训报告,要求

a)格式正确,字体为小四,行间距为1,段间距为0.5

b)实训报告内容包括

c)网络拓扑图

d)IP地址规划

e)防火墙配置各步骤(截图或命令以及适当的说明)

f)防火墙配置各步骤测试结果

g)实训总结。

ASA防火墙基本配置

第二章ASA防火墙实验案例一ASA防火墙基本配置一、实验目的:熟悉ASA基本配置二、实验环境和需求在WEB上建立站点.,在Out上建立站点,并配置DNS服务,负责解析(202.0.0.253/29)和(IP为202.2.2.1),PC1的DNS 指向200.2.2.1只能从PC1通过SSH访问ASA从PC1可以访问outside和dmz区的网站,从Out主机可以访问DMZ区的Web站点从PC1可以ping通Out主三、实验拓扑图四、配置步骤(一)路由器配置int f1/0ip add 200.0.0.1 255.255.255.252no shint f0/0ip add 200.2.2.254 255.255.255.0no shexitip route 0.0.0.0 0.0.0.0 200.0.0.2end(二) ASA基本属性配置1、接口配置Interface E 0/0Ip address 192.168.0.254 255.255.255.0Nameif inside //设置内接口名字Security-level 100 //设置内接口安全级别No shutdownInterface E 0/1Ip add 192.168.1.254 255.255.255.0Nameif dmz //设置接口为DMZSecurity-level 50 //设置DMZ接口的安全级别No shutdownInterface E 0/2Ip address 200.0.0.2 255.255.255.252Nameif outside //设置外接口名字Security-level 0 //设置外接口安全级别No shutdown2、ASA路由配置:静态路由方式(config)#Route outside 0.0.0.0 0.0.0.0 200.0.0.13、从PC1上可以PING通OUT主机默认情况下不允许ICMP流量穿过,从内Ping外网是不通的,因为ICMP应答的报文返回时不能穿越防火墙,可以配置允许几种报文通过,(Config)# Access-list 111 permit icmp any any(config)# Access-group 111 in interface outside此时在PC1上就可台PING通OUT主机了。

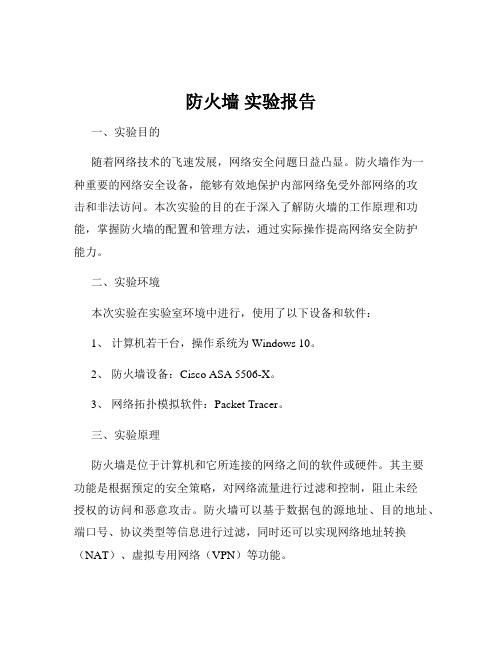

防火墙 实验报告

防火墙实验报告一、实验目的随着网络技术的飞速发展,网络安全问题日益凸显。

防火墙作为一种重要的网络安全设备,能够有效地保护内部网络免受外部网络的攻击和非法访问。

本次实验的目的在于深入了解防火墙的工作原理和功能,掌握防火墙的配置和管理方法,通过实际操作提高网络安全防护能力。

二、实验环境本次实验在实验室环境中进行,使用了以下设备和软件:1、计算机若干台,操作系统为 Windows 10。

2、防火墙设备:Cisco ASA 5506-X。

3、网络拓扑模拟软件:Packet Tracer。

三、实验原理防火墙是位于计算机和它所连接的网络之间的软件或硬件。

其主要功能是根据预定的安全策略,对网络流量进行过滤和控制,阻止未经授权的访问和恶意攻击。

防火墙可以基于数据包的源地址、目的地址、端口号、协议类型等信息进行过滤,同时还可以实现网络地址转换(NAT)、虚拟专用网络(VPN)等功能。

四、实验步骤1、网络拓扑搭建使用 Packet Tracer 软件搭建如下网络拓扑:内部网络包含一台服务器(Web Server)和多台客户端计算机(Client),通过防火墙连接到外部网络(Internet)。

2、防火墙基本配置(1)通过 Console 线连接到防火墙,进入配置模式。

(2)配置防火墙的主机名、管理接口的 IP 地址和子网掩码。

(3)设置特权模式密码和远程登录密码。

3、接口配置(1)配置防火墙的内部接口(Inside)和外部接口(Outside)的 IP 地址和子网掩码。

(2)将接口分配到相应的安全区域(Security Zone),如 Inside 区域和 Outside 区域。

4、访问控制列表(ACL)配置(1)创建一个名为“Inside_To_Outside_ACL”的访问控制列表,允许内部网络的客户端访问外部网络的 HTTP(端口 80)和 HTTPS(端口 443)服务。

(2)应用访问控制列表到外部接口的出站方向(Outbound)。

Cisco ASA 5500防火墙案例配置

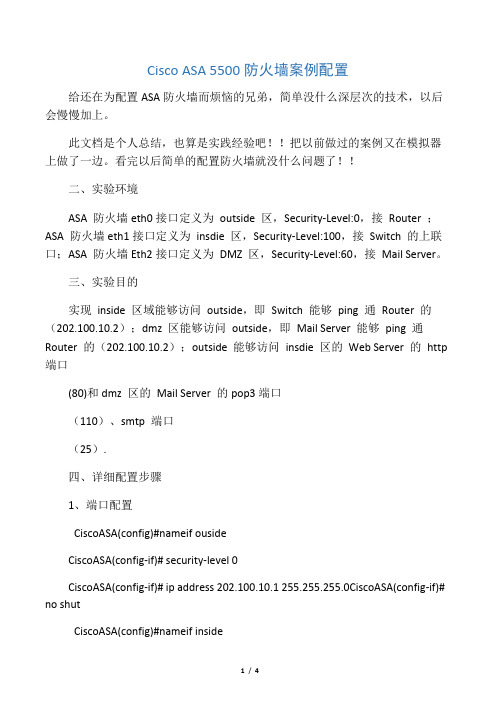

Cisco ASA 5500防火墙案例配置给还在为配置ASA防火墙而烦恼的兄弟,简单没什么深层次的技术,以后会慢慢加上。

此文档是个人总结,也算是实践经验吧!!把以前做过的案例又在模拟器上做了一边。

看完以后简单的配置防火墙就没什么问题了!!二、实验环境ASA 防火墙eth0接口定义为outside 区,Security-Level:0,接Router ;ASA 防火墙eth1接口定义为insdie 区,Security-Level:100,接Switch 的上联口;ASA 防火墙Eth2接口定义为DMZ 区,Security-Level:60,接Mail Server。

三、实验目的实现inside 区域能够访问outside,即Switch 能够ping 通Router 的(202.100.10.2);dmz 区能够访问outside,即Mail Server 能够ping 通Router 的(202.100.10.2);outside 能够访问insdie 区的Web Server 的http 端口(80)和dmz 区的Mail Server 的pop3端口(110)、smtp 端口(25).四、详细配置步骤1、端口配置CiscoASA(config)#nameif ousideCiscoASA(config-if)# security-level 0CiscoASA(config-if)# ip address 202.100.10.1 255.255.255.0CiscoASA(config-if)# no shutCiscoASA(config)#nameif insideCiscoASA(config-if)# security-level 100CiscoASA(config-if)# ip address 192.168.1.1 255.255.255.0CiscoASA(config-if)# no shutCiscoASA(config)#nameif dmzCiscoASA(config-if)# security-level 50CiscoASA(config-if)# ip address 172.16.1.1 255.255.255.0CiscoASA(config-if)# no shut-----------------------------------------------------------------------------------------------------------------------------------2、路由配置CiscoASA(config)# route outside 0.0.0.0 0.0.0.0 202.100.10.2 1//默认路由CiscoASA(config)# route inside 10.0.0.0 255.0.0.0 192.168.1.2 1//外网访问内网服务器的路由-----------------------------------------------------------------------------------------------------------------------------------------------3、定义高安全接口区域需要进行地址转换的IP范围CiscoASA(config)# nat (inside) 1 0 0CiscoASA(config)# nat (dmz) 1 0 0================================================================= ====================================================================4、定义低安全接口区域用于高安全接口区域进行IP转换的地址范围CiscoASA(config)# global (outside) 1 interfaceCiscoASA(config)# global (dmz) 1 interface================================================================= ===========================================================5、定义静态IP映射(也称一对一映射)//实现从outside 区访问inside 区10.1.1.1的80端口时,就直接访问10.1.1.1:80对outside 区的映射202.100.10.1:80//实现从outside 区访问dmz 区172.16.1.2的110时,就直接访问172.16.1.2:110对outside 区的映射202.100.10.1:110//实现从outside 区访问dmz 区172.16.1.2的25时,就直接访问172.16.1.2:25对outside 区的映射202.100.10.1:25================================================================= =============================================6、定义access-list7、在接口上应用access-listCiscoASA(config)# access-group 101 in interface outsideCiscoASA(config)#access-group 102 in interface insideCiscoASA(config)#access-group 103 in interface dmz================================================================= ==========================================================五、实验总结1、当流量从高权限区域流向低权限区域时2、只要路由配通了,同时配置了access-list,无须配置nat/global,就可以直接ping 通低权限区域主机;2、当流量从低权限区域流向高权限区域时1、即使路由已经配通了,也不能成功访问;2、路由已经配通了,同时必须正确配置了static IP 地址映射及access-list,才能成功访问;3、调通路由是基础,同时只跟static/access-list 有关,而跟nat/global 毫无关系。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

CISCO ASA防火墙配置实验

ASA模拟器并不像DynamipsGUI软件那样界面友好、操作方便,若要将ASA防火墙和路由器进行连接构建网络拓扑就需要分别编辑ASA模拟器和路由器的批处理文件才能完成,这就使得简单的网络拓扑搭建变得比较复杂。

下面是实验环境拓扑以及搭建步骤:

PC1(本地主机)--VMNET1 ----ASA E0/0

WEB(VMwaer WIN2003 虚拟主机) ---VMNET2-----ASA E0/1

ISP ---VMNET3 -----ASA E0/2

一、安装VMware ,启动虚拟网络管理器,选择host virtual adapters,添加VMnet2 vmnet3 虚拟网卡,如下图。

二打开"ASA实验机架"下setup目录,运行“获取网卡参数.cmd"文件获取三块VMware网卡参数,建议先开启一块VMware虚拟网卡关闭其它虚拟网卡,获取参数后再开启第二块,以此类推... ... 避免虚拟网卡与参数对应出错。

三、1 桥接防火墙的各个接口,编辑“启动ASA防火墙.bat"文件,将获取的网卡参数粘贴到如下位置:

2 桥接ISP路由器,编辑ISP目录下"router1.bat"文件,将上图第三行网卡参数替换到如下位置:

T96100-FE -s

0:0:gen_eth:"\Device\NPF_{A9D211C2-5ABD-4F47-9BC0-D3F722CB36CC}" ..\unzip-c 2691-advsecurityk9-mz.124

四、双击“开启ASA防火墙.bat" "开启ISP.bat" 文件。

运行命令”telnet 127.0.0.1 4000 登陆ASA

运行命令“ telnet 127.0.0.1 4001 登陆ISP路由器。

五 . 1 )ASA基本配置:配置接口名字,接口安全级别,接口IP 地址

conf t

int e0/0

nameif inside

ip add 192.168.0.254 255.255.255.0

security-level 100

no shut

int e0/1

nameif dmz

ip add 192.168.1.254 255.255.255.0

security-level 50

no shut

int e0/2

nameif outside

ip add 200.0.0.2 255.255.255.252

security-level 0

no shut

sh int ip b 查看接口状态

sh run | b inter 查看接口配置参数

enable password ccna 特权密码

安全级别的范围为0-100,值越大,安全级别越高。

高级别区域可以访问低级别区域,反过来低级别区域禁止访问高级别区域,一般情况,都将inside的安全级别设置为最高(100),将outside设置为最低,这点毋庸置疑。

但是为什么一般用于方式服务器的DMZ区的安全级别要在两者之间呢?错误的观点认为,DMZ放置的服务器资源非常重要(至少比客户端重要),所以它的安全级别应该最高。

首先并不是所有的服务器需要放置在DMZ区,例如公司内部某部门内部使用的,或公司内部使用的服务器就不应放置在DMZ区;一般都会把需要外网访问的服务器放置在DMZ(分公司通过外网访问也算),这时就必须开放某些端口以提供访问,这就会降低安全性,相对来说更容易被入侵;如果将服务器放置在最高级别,一旦服务器被入侵,黑客将获得整个网络的访问权限。

这是一种安全的设计理念,只是从可能性方面分析网络设计的合理性。

DMZ区域可能不只一个,例如有一个DMZ是供分公司访问的,另外一个是供公网用户访问的,它们的安全级别自然不同,谁高谁低取决于谁更可信,一般来说,分公司要比公网用户更可信,所以分公司的DMZ的安全级别就会高于外网DMZ。

2)配置ISP路由器:

en

conf t

hostname ISP

int f0/0

ip add 200.0.0.1 255.255.255.252

no shut

ip route 0.0.0.0 0.0.0.0 200.0.0.2

3)启动VMware win2003系统,桥接网卡到VMNET2,配置IP地址192.168.1.1 网关192.168.1.254

配置本地主机IP 192.168.0.1 网关192.168.0.254

测试:在ASA防火墙分别ping PC1 、WEB、ISP 接口IP .

如果不通依次检测各个设备接口状态,IP 地址掩码等参数是否正确,最后检查ASA接口桥接到虚拟网卡参数对应是否正确。

在PC1 分别PING WEB ISP 是否通过?默认情况下,禁止ICMP报文穿越ASA防火墙,这是基于安全性的考虑。

4)为便于测试配置ACL ,允许ICMP的ECHO-RELY unreachable time-exceeded信息从外网到内网。

access-list 101 permit icmp any any echo-reply

access-list 101 permit icmp any any unreachable

access-list 101 permit icmp any any time-exceeded

access-group 101 in int outside

在PC1再次ping ISP接口ping 200.0.0.1

5) 在PC1和WEB开启IIS服务,在PC1 浏览器地址栏分别输入192.168.1.1 、200.0.0.1 证明可以从内网访问外面ISP和DMZ区域,反过来在WEB主机浏览PC1失败说明高级别区域可以访问低级别区域,低级别区域禁止访问高级别区域。

六配置动态NAT

首先配置默认路由

route outside 0 0 200.0.0.1

转换内部所有主机复用ASA outside接口地址执行PAT

nat (inside) 1 0 0

global (outside) 1 interface

测试:在ISP创建LOOP接口,设置任意IP地址在PC1都可以PING 通。

7)配置静态NAT,保证在公网可以访问位于DMZ区域WEB服务器。

将ASA outside接口80端口映射到DMZ中WEB的80端口。

static (dmz,outside) 200.0.0.5 192.168.1.1

由于外网比DMZ区域有更低的安全级别,所以必须配置访问列表开放必要的端口

access-list 101 per tcp any 200.0.0.5 eq 80

便于测试允许ICMP echo信息进入

access-list 101 per ICMP any 200.0.0.5 echo

测试:在ISP PING 200.0.0.5

七配置远程管理接入

1) 配置允许telnet接入

telnet 192.168.0.1 255.255.255.255 inside

passwd cisco

2)配置允许SSH接入

SSH需要主机名和域名产生密钥对

hostname asa802

domain-name

crypto key generate rsa modulus 1024 ssh 0 0 outside

ssh 0 0 inside

在ISP执行:ssh -l pix 200.0.0.2。