信息检索课题研究李天鑫

重在提高大学生创新能力的信息检索教学研究

斥 4 贾

a l y z e d u s i n g C h l a f l u o r e s c e n c e k i n e t i c s i n b a r l e y v a i r e t i e s d i f f e r —

P l a n t P h y s i o l , 2 0 0 8 ( 1 6 5 ) : 4 7 — 5 3 . 各 0克 一 刷 牙 分钟 。每 日 次, 1 _ 周后 烟垢 可 脱 【 9 ] P M L i , L L C h e n g , HY G a 。 ’ e I a 1 ・ He t e r o g e n e o u s b e h a v i 。 r 。 f P S l l i n s o y b e a n ( G l y c i n e m a x ) l e a v e s w i t h i d e n t i c a l P S I I p h o t o 一

学. 把 传 授 基 础 检 索知 识 、 提 高 检 索技 能 与培 养 学 生初 步 科

研 能 力相 结合 ,使 科 学研 究的 思 想 方 法 贯 穿 于 整 个教 学 过 程

中, 以 达 到培 养 学 生 创 新 能 力 的教 学 目的 。

关键词 : 信息检索 : 教 学研 究

完整程 序 。 与传 统 的教学 法 相 比 , 该 方法改 变 了传统

c h e mi s t r y e ic f i e n c y u n d e r d i f f e r e n t h J i g h t e mp e r a t u r e t r e a t me n t s

摘要 : 本 文探 索 了新 形 势 下 信 息 检 索课 培 养 学 生 创 新 能

信息检索与利用课教学改革研究

信息检索与利用课教学改革研究

王园春

【期刊名称】《佳木斯大学社会科学学报》

【年(卷),期】2010(028)003

【摘要】本文从信息素质教育的意义出发,分析了目前高校信息检索课的教学现状,并针对教学中存在的问题,提出了一系列行之有效的改革方案.

【总页数】2页(P141-142)

【作者】王园春

【作者单位】东北石油大学,图书馆,黑龙江,大庆,163318

【正文语种】中文

【中图分类】G252.7

【相关文献】

1.泛在信息环境下高职院校信息检索课教学改革研究 [J], 秦新立

2.MOOC背景下的信息检索课教学改革研究 [J], 吴碧薇

3.网络环境下信息检索课教学改革研究 [J], 韩凤华

4.以信息检索过程为情境的信息检索课教学改革研究 [J], 刘鸿

5.信息检索与利用教学改革研究 [J], 胡光林;王筱明

因版权原因,仅展示原文概要,查看原文内容请购买。

《信息检索》实验报告1111

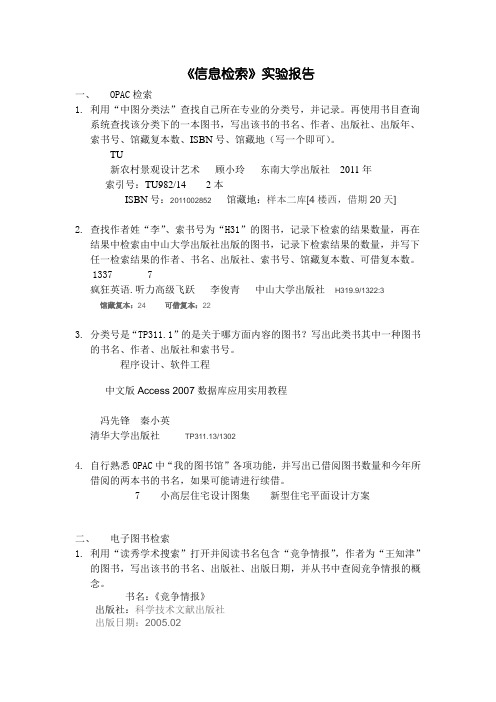

《信息检索》实验报告一、OPAC检索1.利用“中图分类法”查找自己所在专业的分类号,并记录。

再使用书目查询系统查找该分类下的一本图书,写出该书的书名、作者、出版社、出版年、索书号、馆藏复本数、ISBN号、馆藏地(写一个即可)。

TU新农村景观设计艺术顾小玲东南大学出版社2011年索引号:TU982/14 2本ISBN号:2011002852 馆藏地:样本二库[4楼西,借期20天]2.查找作者姓“李”、索书号为“H31”的图书,记录下检索的结果数量,再在结果中检索由中山大学出版社出版的图书,记录下检索结果的数量,并写下任一检索结果的作者、书名、出版社、索书号、馆藏复本数、可借复本数。

1337 7疯狂英语.听力高级飞跃李俊青中山大学出版社H319.9/1322:3馆藏复本:24 可借复本:223.分类号是“TP311.1”的是关于哪方面内容的图书?写出此类书其中一种图书的书名、作者、出版社和索书号。

程序设计、软件工程中文版Access 2007数据库应用实用教程冯先锋秦小英清华大学出版社TP311.13/13024.自行熟悉OPAC中“我的图书馆”各项功能,并写出已借阅图书数量和今年所借阅的两本书的书名,如果可能请进行续借。

7 小高层住宅设计图集新型住宅平面设计方案二、电子图书检索1.利用“读秀学术搜索”打开并阅读书名包含“竞争情报”,作者为“王知津”的图书,写出该书的书名、出版社、出版日期,并从书中查阅竞争情报的概念。

书名:《竞争情报》出版社:科学技术文献出版社出版日期:2005.02竞争情报的概念:为达到竞争目标,合法而合乎职业伦理的搜集竞争对手和竞争环境的信息,并转变为情报的连续的系统化过程。

2.利用“读秀学术搜索”检索二本有关美国前总统的图书,写出图书的书名、著者、出版社。

书名:《改变世界历史的七天美国前总统尼克松1972年七天访华揭秘》作者:梁建增,赵微主编出版社:高等教育出版社书名:冷战后的美国外交政策从老布什到小布什作者:潘锐出版社:时事出版社3.利用“读秀学术搜索”找出与自己专业相关的图书,写出其中2本图书的书名、作者和出版社。

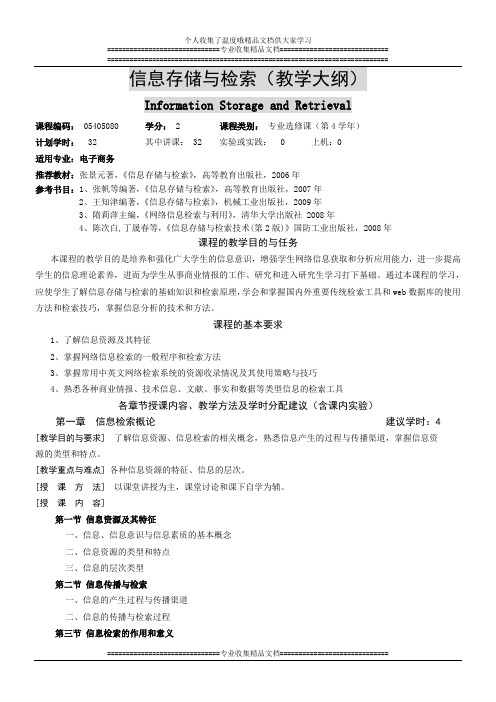

信息存储与检索(电子商务专业)-教学大纲(2011)

Information Storage and Retrieval课程编码: 05405080 学分: 2 课程类别:专业选修课(第4学年)计划学时: 32 其中讲课: 32 实验或实践: 0 上机:0适用专业:电子商务推荐教材:张景元著,《信息存储与检索》,高等教育出版社,2006年参考书目:1、张帆等编著,《信息存储与检索》,高等教育出版社,2007年2、王知津编著,《信息存储与检索》,机械工业出版社,2009年3、隋莉萍主编,《网络信息检索与利用》,清华大学出版社 2008年4、陈次白,丁晟春等,《信息存储与检索技术(第2版)》国防工业出版社,2008年课程的教学目的与任务本课程的教学目的是培养和强化广大学生的信息意识,增强学生网络信息获取和分析应用能力,进一步提高学生的信息理论素养,进而为学生从事商业情报的工作、研究和进入研究生学习打下基础。

通过本课程的学习,应使学生了解信息存储与检索的基础知识和检索原理,学会和掌握国内外重要传统检索工具和web数据库的使用方法和检索技巧,掌握信息分析的技术和方法。

课程的基本要求1、了解信息资源及其特征2、掌握网络信息检索的一般程序和检索方法3、掌握常用中英文网络检索系统的资源收录情况及其使用策略与技巧4、熟悉各种商业情报、技术信息、文献、事实和数据等类型信息的检索工具各章节授课内容、教学方法及学时分配建议(含课内实验)第一章信息检索概论建议学时:4[教学目的与要求]了解信息资源、信息检索的相关概念,熟悉信息产生的过程与传播渠道,掌握信息资源的类型和特点。

[教学重点与难点] 各种信息资源的特征、信息的层次。

[授课方法] 以课堂讲授为主,课堂讨论和课下自学为辅。

[授课内容]第一节信息资源及其特征一、信息、信息意识与信息素质的基本概念二、信息资源的类型和特点三、信息的层次类型第二节信息传播与检索一、信息的产生过程与传播渠道二、信息的传播与检索过程第三节信息检索的作用和意义一、信息检索的作用二、信息检索的意义第二章信息存储与检索基础建议学时:4 [教学目的与要求] 了解信息存储与检索的基本原理和信息存储技术及其特点,掌握信息检索的方法和步骤,能够区分信息检索工具与信息检索系统的异同,学会利用几种常用的信息检索方法。

大学生信息素养及创新能力培养研究——基于经济信息检索与利用教学

基 于经济信 息检 索与利用教 学

木术; 栗 荣 杰

( 山西 财经 大 学 山西 ・ 太原

中图分类号 : 6 2 G 4 文献标识码 : A

000 ) 3 0 6

文章编号 :6 2 7 9 ( 0 】1 0 3 — 2 17 — 84 2 1 3— 0 4 0 1

an d I nnov ton ai Cap a ̄ lt Bas d o iy: e n t e ” ono i h Ec m c

I f r t n Rere e a d Us ” / iRo gi no ma i tiv n e /L n i o e

Ab t a t h s p p r i b s d o x lr h [ t n in a d sr c T i a e s a e n e p o e t e n e s n o

c nne to fc le e su n s i fr ai n l e a ya nn v o c in o o lg t de t’ no m to i r c nd i o a— t

判断 、 提炼 、 组织起来的 , 是大学生信息素养的体现 。随着大 学生 的创新 意识 不断增强 、 创新 能力不断提 高 , 对于信 息 其

的需求也 就更加强烈 , 获取信 息的意识不 断增 强 、 处理信 息 的能力不 断提高 , 从而促使 信息 素养水平 的进一步提升 。

1 _ . 3信息素养与创新能力的培养提高 了大学生 的综合素质 3 财 经 类 院校 的 大 学 生 是 祖 国未 来 经 济 建 设 的 主 力 军 ,

Ke r s ” o o c I fr ai n Rere ea d Us ” n o m— y wo d Ec n mi n o m t t v n e ; fr o i i

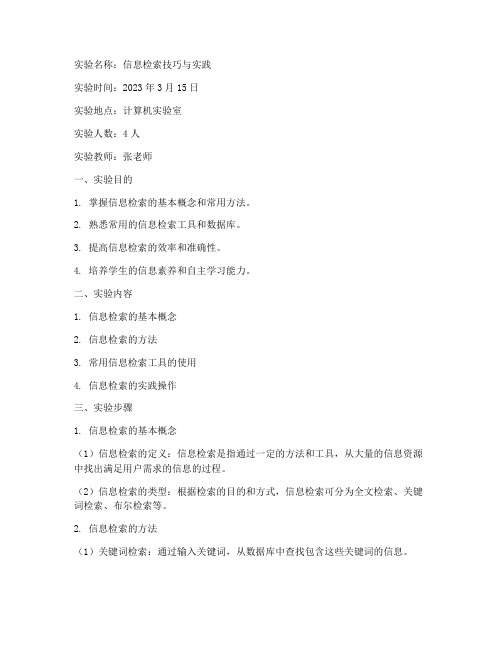

信息课实验报告单

实验名称:信息检索技巧与实践实验时间:2023年3月15日实验地点:计算机实验室实验人数:4人实验教师:张老师一、实验目的1. 掌握信息检索的基本概念和常用方法。

2. 熟悉常用的信息检索工具和数据库。

3. 提高信息检索的效率和准确性。

4. 培养学生的信息素养和自主学习能力。

二、实验内容1. 信息检索的基本概念2. 信息检索的方法3. 常用信息检索工具的使用4. 信息检索的实践操作三、实验步骤1. 信息检索的基本概念(1)信息检索的定义:信息检索是指通过一定的方法和工具,从大量的信息资源中找出满足用户需求的信息的过程。

(2)信息检索的类型:根据检索的目的和方式,信息检索可分为全文检索、关键词检索、布尔检索等。

2. 信息检索的方法(1)关键词检索:通过输入关键词,从数据库中查找包含这些关键词的信息。

(2)布尔检索:利用布尔运算符(如AND、OR、NOT)对关键词进行组合,实现更精确的检索。

(3)分类检索:按照信息的分类体系,从不同类别的信息中查找所需信息。

3. 常用信息检索工具的使用(1)搜索引擎:以百度、谷歌等为代表的搜索引擎,能够快速找到网络上的信息资源。

(2)学术数据库:如CNKI、万方、维普等,提供大量的学术论文、学位论文等学术资源。

(3)专业数据库:如新闻数据库、专利数据库、企业信息数据库等,提供专业领域的相关信息。

4. 信息检索的实践操作(1)选择一个主题,确定检索范围。

(2)利用关键词检索、布尔检索等方法,在常用信息检索工具中进行检索。

(3)分析检索结果,筛选出符合需求的信息。

(4)整理检索结果,撰写实验报告。

四、实验结果与分析1. 实验结果通过本次实验,我们掌握了信息检索的基本概念、方法和常用工具。

在实践操作中,我们成功检索到了与主题相关的信息,提高了信息检索的效率和准确性。

2. 实验分析(1)在信息检索过程中,关键词的选择和组合至关重要。

关键词应具有代表性和准确性,避免过于宽泛或狭窄。

信息检索与创新实习报告

信息检索与创新实习报告检索课题:中国经济发展与环境污染的关系一.中国知网1. CNKI期刊全文数据库检索词:①中国经济发展②环境污染③关系检索式:全文=中国经济发展and全文=环境污染and全文=关系检索项(入口):全文检索检索结果:检出文章篇数:10109题录2篇:全文摘录1段文字:来源:于卫国. 中国经济发展与环境污染关系的实证分析摘录:国外学者大多使用三次函数模型研究经济增长与环境污染的关系,且大多认为环境污染与经济增长之间呈现一种倒U 形的关系,即在经济发展的早期,环境恶化日益严重,但当经济发展到一定程度时,随着经济的进一步发展,环境污染会日趋缓解。

桂小丹和李慧明(2010) 认为,经济增长与环境污染关系的拟合模型没有一个统一的形式,应使用多种形式的模型进行回归分析,找到适合中国的拟合模型,并且,中国各时间阶段和不同区域间经济文化差异显著,应使用面板数据研究经济发展与环境污染的关系。

Grossman(1995)认为经济规模、经济结构和技术是经济影响环境的三大直接途径,其他都是间接途径。

经济规模影响环境是指经济规模越大,资源投入和消耗也越多,环境质量便越差。

经济结构影响环境是指各产业的污染性不同,所以,不同的产业经济结构带来不同程度的环境污染。

在经济发展过程中,一国经济通常会从农业经济向工业经济转变,环境污染加重,当经济发展到更高水平时,产业结构升级,以高耗能和高污染为主的重工业会向技术密集型产业和服务业转移,环境污染减少( 于峰、齐建国,2007)。

技术影响环境是指技术进步可以提高资源的使用效率,减少污染物的排放。

KI优秀博硕士论文数据库检索词:①中国经济发展②环境污染③关系检索式:全文=中国经济发展and全文=环境污染and全文=关系检索项(入口):全文检索检索结果:检出文章篇数:13600题录2篇:全文摘录1段文字:来源:李勇. 基于环境库兹涅茨曲线的我国经济增长与环境污染相互关系的初步评价[D].青岛大学,2007.摘录:1.1.1选题背景自进入工业化社会以来,人类在经济发展方面取得了巨大的成就,但随着经济全球化的发展,工业扩张和城市化己经对地球的资源和环境造成了极大的浪费和破坏,经济增长付出了沉重的环境代价"对资源的不断攫取和对环境的肆意污染不仅影响了各国长期的经济发展能力,甚至威胁到了整个人类的生存"虽然早在二十世纪60年代,就有学者对环境保护问题提出了关切,然而直到最近的十多年里,环境和经济增长的关系才-真正受到学界的关注,引发了广泛的学术探讨"。

2005年863信息检索评测哈尔滨工业大学信息检索研究室技术报告

2005年863信息检索评测哈尔滨工业大学信息检索研究室技术报告张志昌;张宇;高立琦;袁新成;胡晓光;刘挺;李生【期刊名称】《中文信息学报》【年(卷),期】2006(020)0z1【摘要】首先用向量空间模型工具Lucene从全部网页正文信息中检索,再用语言模型工具Lemur对结果集进行重排序,然后将两次的结果进行融合,返回融合结果的前1000篇文档作为最终结果集.构造查询输入时,从主题的<title>字段和<desc>字段选择关键词,并依据tf*idf的思想对关键词赋予权值.对正式评测的50个主题集检索,获得的三项评价指标为:程序自动构造查询时,MAP=0.3107,P@10=0.624,R-Precision=0.3672;人工构造查询时,MAP=0.3538,P@10=0.684,R-Precision=0.4078.【总页数】8页(P83-90)【作者】张志昌;张宇;高立琦;袁新成;胡晓光;刘挺;李生【作者单位】哈尔滨工业大学,信息检索研究室,黑龙江,哈尔滨,150001;哈尔滨工业大学,信息检索研究室,黑龙江,哈尔滨,150001;哈尔滨工业大学,信息检索研究室,黑龙江,哈尔滨,150001;哈尔滨工业大学,信息检索研究室,黑龙江,哈尔滨,150001;哈尔滨工业大学,信息检索研究室,黑龙江,哈尔滨,150001;哈尔滨工业大学,信息检索研究室,黑龙江,哈尔滨,150001;哈尔滨工业大学,信息检索研究室,黑龙江,哈尔滨,150001【正文语种】中文【中图分类】TP391【相关文献】1.2005年度863信息检索评测方法研究和实施 [J], 张俊林;刘洋;孙乐;刘群2.清华THUIR 2005年863信息检索评测 [J], 赵乐;岑荣伟;王灿辉;齐伟;金奕江;张敏;马少平3.2005年863信息检索评测哈尔滨工业大学信息检索研究室技术报告 [J], 张志昌;张宇;高立琦;袁新成;胡晓光;刘挺;李生4.2005年度863信息检索评测方法研究和实施 [J], 张俊林;刘洋;孙乐;刘群5.清华THUIR2005年863信息检索评测 [J], 赵乐;岑荣伟;王灿辉;齐伟;金奕江;张敏;马少平因版权原因,仅展示原文概要,查看原文内容请购买。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

关键词

1、计算机 computer 2、网络 Network 3、安全 Security

检索式

中文:(计算机+网络)*安全 英文:(computer+ Network)* Security

调查重点:

近年来计算机网络L 中国知网

信息检索课题研究

李天鑫 20055073 刘广益 20055081 何飙 20055181

课题名称:

计算机网络安全

课题背景及选择意义:

由于近年来计算机系统漏洞的发现速度加快, 大规模蠕虫攻击不断爆发,计算机网络安全状况不 容乐观. 目前的计算机网络攻击具有攻击源相对集中, 攻击手段更加灵活,攻击对象的范围扩大等新特点. 虽然现在的网络安全技术较过去有了很大进步,但 计算机网络安全是攻击和防御的技术和力量中此 消彼长中的一个动态过程,整体状况不容乐观.网 络安全企业和专家应该从这些ARL

中国知网

Hale Waihona Puke 原文搜索过程期刊原文:Building a Safety Net ; Enterprise computer security is everybody's business.

Who is responsible for the latest rounds of virus and worm attacks? While speculation includes the usual suspects intelligent but twisted coders - the list has also lengthened to include digital terrorists. While we may never know who is responsible, the bigger question for technology professionals is who is responsible for keeping those viruses and worms away from your company's IT infrastructure. The answer is everyone: vendors, end users and system administrators. Everyone needs to own up to responsibility, or businesses will be suffocated under a continuing worm and virus onslaught. Vendors, Microsoft in particular, are everyone's favorite blame target. Next January will mark the two-year anniversary of Bill Gates' memo outlining the company's Trustworthy Computing strategy, in which Gates said that from that time on, the company would give priority to security over new features in upcoming products. That initiative was not inspired by altruism, but by the recognition that as Microsoft marketed to a Windows environment ranging from tiny mobile devices to huge enterprise servers, the company's fortunes would rise or fall with the level of customer trust. The upcoming announcement this fall of Office 2003 will be an opportune time for Gates to explain how Trustworthy Computing is faring in the face of continued virus attacks that leave end users with systems tangled and useless. The current process of posting and pushing fixes via the Web is not working. Users can't be counted on to install the patches, and system administrators can't be expected to allow patches to be installed without some testing to see what effects those patches will have on their networks. In a recent phone interview, Steven Sinofsky, Microsoft's senior vice president for Office, said, "The Microsoft Office [2003] design is the most secure system we can design." It had better be, as the next version of Office transforms the product from an integrated desktop productivity suite to an application integration platform for tying companies closer to customers and suppliers. Office users I've spoken with are unanimous in asking that Microsoft explain and defend its Trustworthy Computing road map before extolling the integration benefits of the new Office platform. "In light of this week's virus-related issues, we have chosen to delay our deployment of Office '03," said an eWEEK Corporate Partner, asking to remain anonymous to keep competitive vendor calls to a minimum. "We had planned to release a qualified Win XP/Office '03 build onto new computers and gradually deploy to the rest of the corporation. What we have decided is that we need a much more robust Win2K environment before we can do the gradual migration." "How can anyone responsible for infrastructure allow tighter collaboration without solid security? The rapidity with which the latest round of worms spread was amazing," said Kevin Baradet, chief technology officer at the Johnson Graduate School of Management at Cornell University and another Corporate Partner. "At this point, I would be very reluctant to turn on any of these collaboration features unless I could be sure that the productivity gained was significantly greater than the costs of cleaning up after an incident." In this case, customers are doing the right thing in demanding upfront that a vendor address the security issue. The virus problem will not be solved by finger-pointing after the fact, but by being proactive in addressing the problem. Of course, being proactive is difficult when your servers are crashing under the latest virus attack or you have end users who habitually open unknown files and carry laptops that live in both protected corporate environments and wide-open home and travel environments. And it would be good to see hardware vendors spending as much effort to provide systems that can be easily and visibly locked down as they do promoting systems that have the latest displays and huge storage capacity. In the end, all those touched by a computer virus are responsible for setting up an environment where the next virus will be kept at bay. Until that responsibility is shared by all, the next virus making the rounds will continue to make a mockery of the current state of security