华为ipsecvpn配置

华为 Site-to-Site VPN

IPSec的典型配置步骤

4. 创建安全提议,定义封装模式,加密 策略; 5. 创建安全策略,通过ACL来分类需要加 密的流,定义本端和远端地址,定义 协商key模式; 6. 配置静态路由; 7. 在接口应用IPSec安全策略,注意E200 上需要关闭接工配置安全联盟协商

EudemonA的参考配置: 配置访问控制列表:在以后的配置中若安全提议的为为tunnel模式, 则定义由子网172.16.x.x去子网10.110.88.x的数据流;若安全提议的 为transport模式,则定义由子网192.168.1.x去子网192.168.1.x的数 据流 [EudemonA]acl num 3456 [EudemonA-acl-adv-3456]rule permit ip source 172.16.0.0 0.0.255.255 destination 10.110.88.0 0.0.0.255 (tunnel) [EudemonA-acl-adv-3456]rule permit ip source 192.168.1.0 0.0.0.255 destinatio n 192.168.1.0 0.0.0.255 (transport)

Page 4

IPSec的典型配置——手工配置安全联盟协商

创建安全提议:名为tran1: [EudemonA]ipsec proposal tran1 [EudemonA-ipsec-proposal-tran1]encapsulation-mode tunnel [EudemonA-ipsec-proposal-tran1]transform esp [EudemonA-ipsec-proposal-tran1]esp authentication-algorithm sha1 [EudemonA-ipsec-proposal-tran1]esp encryption-algorithm des

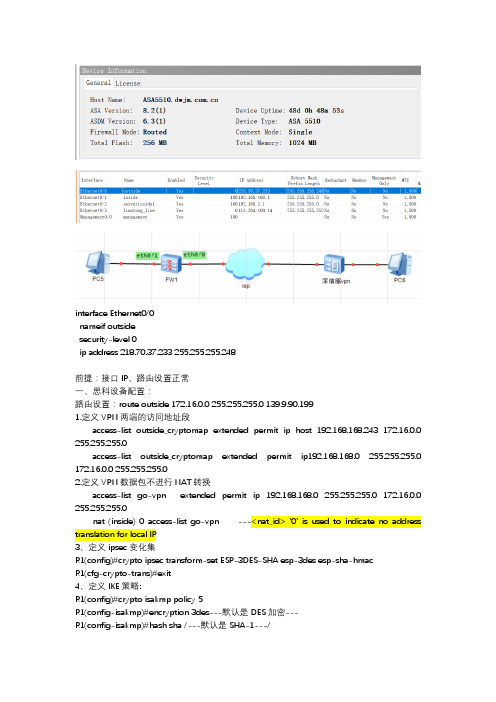

AS5510与华为云上深信服IPSEC-vpn 对接诊断

interface Ethernet0/0nameif outsidesecurity-level 0ip address 218.70.37.233 255.255.255.248前提:接口IP、路由设置正常一、思科设备配置:路由设置:route outside 172.16.0.0 255.255.255.0 139.9.90.1991.定义VPN两端的访问地址段access-list outside_cryptomap extended permit ip host 192.168.168.243 172.16.0.0 255.255.255.0access-list outside_cryptomap extended permit ip192.168.168.0 255.255.255.0 172.16.0.0 255.255.255.02.定义VPN数据包不进行NAT转换access-list go-vpn extended permit ip 192.168.168.0 255.255.255.0 172.16.0.0 255.255.255.0nat (inside) 0 access-list go-vpn ---<nat_id> '0' is used to indicate no address translation for local IP3、定义ipsec变化集R1(config)#crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmacR1(cfg-crypto-trans)#exit4、定义IKE策略:R1(config)#crypto isakmp policy 5R1(config-isakmp)#encryption 3des---默认是DES加密---R1(config-isakmp)#hash sha /---默认是SHA-1---/R1(config-isakmp)#authentication pre-shareR1(config-isakmp)#group 2 /---默认是768位的DH1---/R1(config-isakmp)#lifetime 86400 /---默认是86400秒---/R1(config-isakmp)#exit5、定义通道组及欲共享秘钥ASA5510(config)# tunnel-group 139.9.90.199 ipsec-attributesASA5510(config-tunnel-ipsec)# pre-shared-key wjm@12345ASA5510(config-tunnel-ipsec)# keepalive disable6、配置加密图R1(config)#crypto map outside_map1 20 match outside_cryptomapcrypto map outside_map1 20 set pfs group1/---默认是group1---/crypto map outside_map1 20 set peer 139.9.90.199crypto map outside_map1 20 set transform-set ESP-3DES-SHA7、加密图并应用在接口上crypto map outside_map1 interface outside检查:show versionshow ip addressshow route outsideshow access-listshow run natshow run cryptoshow run tunnel-groupshow crypto isakmp sashow crypto ipsec sa排错:1.调试完成后发现vpn没有连接成功,可以利用debug工具(debug crypto isakmp 、debug crypto ipsec)进行排错。

华为AR系列路由器 01-05 IPSec配置

5 IPSec配置关于本章5.1 IPSec简介5.2 IPSec原理描述5.3 IPSec应用场景5.4 IPSec配置任务概览5.5 IPSec配置注意事项5.6 IPSec缺省配置5.7 配置采用ACL方式建立IPSec隧道5.8 配置采用虚拟隧道接口方式建立IPSec隧道5.9 配置采用Efficient VPN策略建立IPSec隧道5.10 配置IKE5.11 维护IPSec5.12 IPSec配置举例5.13 IPSec常见配置错误5.1 IPSec简介起源随着Internet的发展,越来越多的企业直接通过Internet进行互联,但由于IP协议未考虑安全性,而且Internet上有大量的不可靠用户和网络设备,所以用户业务数据要穿越这些未知网络,根本无法保证数据的安全性,数据易被伪造、篡改或窃取。

因此,迫切需要一种兼容IP协议的通用的网络安全方案。

为了解决上述问题,IPSec(Internet Protocol Security)应运而生。

IPSec是对IP的安全性补充,其工作在IP层,为IP网络通信提供透明的安全服务。

定义IPSec是IETF(Internet Engineering Task Force)制定的一组开放的网络安全协议。

它并不是一个单独的协议,而是一系列为IP网络提供安全性的协议和服务的集合,包括认证头AH(Authentication Header)和封装安全载荷ESP(Encapsulating SecurityPayload)两个安全协议、密钥交换和用于验证及加密的一些算法等。

通过这些协议,在两个设备之间建立一条IPSec隧道。

数据通过IPSec隧道进行转发,实现保护数据的安全性。

受益IPSec通过加密与验证等方式,从以下几个方面保障了用户业务数据在Internet中的安全传输:●数据来源验证:接收方验证发送方身份是否合法。

●数据加密:发送方对数据进行加密,以密文的形式在Internet上传送,接收方对接收的加密数据进行解密后处理或直接转发。

H3C华为-IPsecVPN配置教程

H3C华为-IPsecVPN配置教程H3C&华为-IPsecVPN配置教程第⼀篇:⽹关对⽹关IPSec-VPN⼀、H3C路由1、型号:MER5200;软件版本: version 7.1.064, Release 0809P07;固定外⽹IP;2、添加静态路由添加⾄对端公⽹和对端私⽹路由两条,如下图:3、创建IPsecVPN3.1 “虚拟专⽹”---“IPsecVPN”---新建-如下图:3.2 名称----⾃⾏编辑;接⼝---选择外⽹出⼝,组⽹⽅式---分⽀节点;对端⽹关---对端外⽹IP;认证⽅式---预共享密钥;预共享密钥要与对端路由⼀致;3.3 保护流配置H3C路由器下有个内⽹段需要与对端通信,就添加⼏个。

本例172.16.10.0/24与10.10.11.0/24为本地内⽹,172.24.0.0/24为对端内⽹。

注:H3C设备不需要单独再做NAT配置。

4、显⽰⾼级配置4.1 ike配置:主模式、本地外⽹、对端外⽹,关闭对等体检测,算法组推荐。

如下图:4.2 IPsec配置:按照默认配置即可。

5、监控信息待对端华为路由配置完成且正确后,监控会显⽰如下信息。

6、命令⾏检查[H3C]dis acl allDis ike saDis ipsec sa⼆、华为路由1、型号:AR1220-S,软件版本:[V200R007C00SPC900],固定外⽹IP。

2、添加静态路由添加⾄对端公⽹和对端私⽹路由两条,如下图:2、配置⾼级ACL2.1 新建“nonat”,添加⽬的地址10.10.11.0/24,172.16.10.0/24不做NAT转换两条,其他允许NAT转换;如下图2.2 新建“nj-g”,i添加本地内⽹172.24.0.0/24⾄⽬的内⽹10.10.11.0/24,172.16.10.0/24的acl,此路由⾛IPsec。

如下图2.3 创建“⽣效时间”3、NAT应⽤⾼级acl“ip业务”--“NAT”---“外⽹访问”---编辑----ACL名称选择“nonat”。

IPSECVPN配置中keepalive和dpd的区别

IPSECVPN配置中keepalive和dpd的区别

ike dpd和ike sa nat-keepalive-timer interval命令都是⽤来检测隧道对端的设备是否⼯作正常,区别是ike dpd命令更节省带宽,该命令只在报⽂发送之前或隧道中没有报⽂时才会发送检测报⽂,⽽不是周期性的发送检测报⽂。

其中keepalive检测报⽂是私有的,必须应⽤在华为的设备上。

[USG5100]ike dpd ?

INTEGER<10-3600> dpd检测的时间间隔

interval 周期性发送dpd消息

on-demand 在需要时才发送dpd消息

如果没有指定interval或on-demand参数,DPD默认⼯作在流量触发模式。

如果指定interval参数,表⽰DPD⼯作在轮询模式,在发送报⽂之前发送⼀个DPD报⽂⽤来检测对端的设备是否正常。

interval参数表⽰定时发送。

轮询⽅式下就是根据配置的时间不间断的发送dpd报⽂,不管有没有业务报⽂。

如果指定on-demand参数,表⽰DPD⼯作在流量触发模式,当隧道中没有流量时才发送DPD报⽂⽤来检测对端的设备是否正常.on-demand参数,表⽰,包出发发送,当隧道没有流量时,也就是说对端没有发送esp报⽂的时间超过⼀定时间后,此时如果防⽕墙后⾯发送过来需要加密的数据此时会触发发送dpd报⽂。

----DPD是ike报⽂,密⽂。

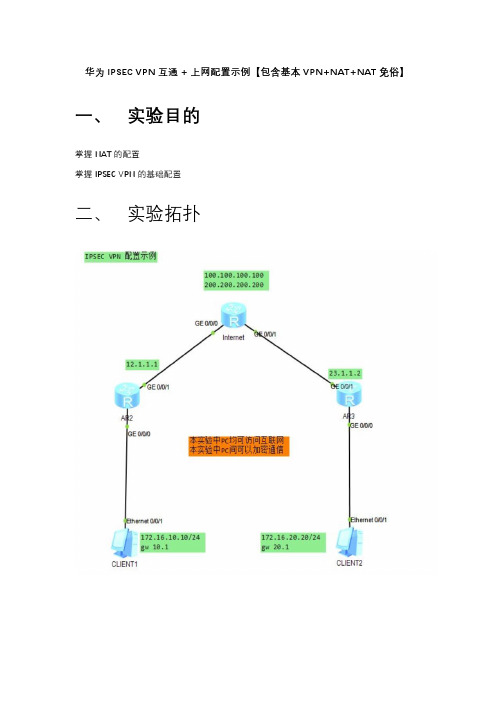

华为IPSEC VPN互通 + 上网配置示例【包含基本VPN+NAT+NAT免俗】

华为IPSEC VPN互通 + 上网配置示例【包含基本VPN+NAT+NAT免俗】一、实验目的掌握 NAT 的配置掌握 IPSEC VPN 的基础配置二、实验拓扑三、配置要点1.总公司的配置#sysname ZongGongSi#acl number 3000rule 5 deny ip source 172.16.10.0 0.0.0.255 destination 172.16.20.0 0.0.0.255 rule 10 permit ipacl number 3001rule 5 permit ip source 172.16.10.0 0.0.0.255 destination 172.16.20.0 0.0.0.255 #ipsec proposal test#ike proposal 1#ike peer test v2pre-shared-key simple passwordremote-address 23.1.1.2ipsec policy test 10 isakmpsecurity acl 3001ike-peer testproposal test#interface GigabitEthernet0/0/0ip address 172.16.10.1 255.255.255.0#interface GigabitEthernet0/0/1ip address 12.1.1.1 255.255.255.0ipsec policy testnat outbound 3000#ip route-static 0.0.0.0 0.0.0.0 12.1.1.22.分公司配置sysname FenGongSi#acl number 3000rule 5 deny ip source 172.16.20.0 0.0.0.255 destination 172.16.10.0 0.0.0.255 rule 10 permit ipacl number 3001rule 5 permit ip source 172.16.20.0 0.0.0.255 destination 172.16.10.0 0.0.0.255 #ipsec proposal test#ike peer test v2pre-shared-key simple passwordremote-address 12.1.1.1#ipsec policy test 10 isakmpsecurity acl 3001ike-peer testproposal test#interface GigabitEthernet0/0/0ip address 172.16.20.1 255.255.255.0#interface GigabitEthernet0/0/1ip address 23.1.1.2 255.255.255.0ipsec policy testnat outbound 3000#ip route-static 0.0.0.0 0.0.0.0 23.1.1.1#3.互联网的配置#sysname Internet#interface GigabitEthernet0/0/0ip address 12.1.1.2 255.255.255.0#interface GigabitEthernet0/0/1ip address 23.1.1.1 255.255.255.0#interface LoopBack100ip address 100.100.100.100 255.255.255.0 #interface LoopBack200ip address 200.200.200.200 255.255.255.0 #四、互通测试1.主机上 ping 分支上网PC>ping 172.16.20.20Ping 172.16.20.20: 32 data bytes, Press Ctrl_C to break From 172.16.20.20: bytes=32 seq=1 ttl=127 time=47 ms From 172.16.20.20: bytes=32 seq=2 ttl=127 time=47 ms From 172.16.20.20: bytes=32 seq=3 ttl=127 time=31 ms From 172.16.20.20: bytes=32 seq=4 ttl=127 time=16 ms From 172.16.20.20: bytes=32 seq=5 ttl=127 time=31 ms--- 172.16.20.20 ping statistics ---5 packet(s) transmitted5 packet(s) received0.00% packet lossround-trip min/avg/max = 16/34/47 msPC>ping 100.100.100.100Ping 100.100.100.100: 32 data bytes, Press Ctrl_C to break From 100.100.100.100: bytes=32 seq=1 ttl=254 time=31 ms From 100.100.100.100: bytes=32 seq=2 ttl=254 time=15 ms From 100.100.100.100: bytes=32 seq=3 ttl=254 time=31 ms From 100.100.100.100: bytes=32 seq=4 ttl=254 time=47 ms From 100.100.100.100: bytes=32 seq=5 ttl=254 time=47 ms --- 100.100.100.100 ping statistics ---5 packet(s) transmitted5 packet(s) received0.00% packet lossround-trip min/avg/max = 15/34/47 ms2.路由器上校验<ZongGongSi>dis ike sa v2Conn-ID Peer VPN Flag(s) Phase---------------------------------------------------------------3 23.1.1.2 0 RD 22 23.1.1.2 0 RD 1Flag Description:RD--READY ST--STAYALIVE RL--REPLACED FD--FADING TO--TIMEOUTHRT--HEARTBEAT LKG--LAST KNOWN GOOD SEQ NO. BCK--BACKED UP<ZongGongSi>dis ipsec sa briefNumber of SAs:2Src address Dst address SPI VPN Protocol Algorithm------------------------------------------------------------------------------- 23.1.1.2 12.1.1.1 2433519709 0 ESP E:DES A:MD5-9612.1.1.1 23.1.1.2 2579144653 0 ESP E:DES A:MD5-96。

H3C 华为 IPsec 配置步骤

IPsec VPN工作中感受(2010-10-11 14:06:48)来这边工作2个月。

一直没有什么大的case做,每天基本都是不知道在做什么,终于有一个Case,就是和mexico对接VPN.这两个月也看了不少的VPN方面的书籍,一直等待实践的机会。

机会来了。

我就小心翼翼完成这case。

这篇文章只是心里总结。

我配置的时候也是分两个阶段配置的,根据VPN对接表来操作的,设备是HUAWEI EUDEMON 1000.有的是默认的配置,用display curr 命令看不到你配置过的命令。

1 配置IKE,其中要配置Ike proposal 和ike peer.1.1 配置 ike proposal(各种加密算法,验证算法都是在这个里面)ike proposal 6encryption-algorithm 3des-cbcdh group2sa duration 288001.2 配置ike peerike peer mexico_moralespre-shared-key 123456!AaFWike-proposal 6remote-address *.*.*.*2 配置ipse,其中要配置ipsec proposal ,ACL和ipsec policy2.1 配置 ipsec proposal(各种加密算法,验证算法都是在这个里面)ipsec proposal 6esp authentication-algorithm sha1esp encryption-algorithm 3des2.2 配置ACL(双方的ACL要相互对称)acl number 3600rule 15 permit ip source *.*.*.* 0 destination *.*.*.* 02.3配置ipsec policy (配置这个之前要断了出口VPN组)ipsec policy 1 60 isakmpsecurity acl 3600pfs dh-group2ike-peer mexico_morales proposal 6local-address *.*.*.*sa duration time-based 3600。

华为ipsec vpn 配置

IPSec(Internet Protocol Security)就是IETF(Internet Engineering TaskForce)制定得一组开放得网络安全协议,在IP层通过数据来源认证、数据加密、数据完整性与抗重放功能来保证通信双方Internet上传输数据得安全性、在Internet得传输中,绝大部分数据得内容都就是明文传输得,这样就会存在很多潜在得危险,比如:密码、银行帐户得信息被窃取、篡改,用户得身份被冒充,遭受网络恶意攻击等。

网络中部署IPSec后,可对传输得数据进行保护处理,降低信息泄漏得风险。

采用默认配置通过IKE协商方式建立IPSec隧道示例组网需求如图1所示,RouterA为企业分支网关,RouterB为企业总部网关,分支与总部通过公网建立通信。

分支子网为10。

1.1.0/24,总部子网为10。

1.2。

0/24。

企业希望对分支子网与总部子网之间相互访问得流量进行安全保护。

分支与总部通过公网建立通信,可以在分支网关与总部网关之间建立一个IPSec隧道来实施安全保护、图1 采用默认配置通过IKE协商方式建立IPSec隧道组网图配置思路采用如下思路配置采用IKE协商方式建立IPSec隧道:1.配置接口得IP地址与到对端得静态路由,保证两端路由可达。

2。

配置ACL,以定义需要IPSec保护得数据流、3。

配置IPSec安全提议,定义IPSec得保护方法。

4、配置IKE对等体,定义对等体间IKE协商时得属性。

5。

配置安全策略,并引用ACL、IPSec安全提议与IKE对等体,确定对何种数据流采取何种保护方法、6、在接口上应用安全策略组,使接口具有IPSec得保护功能。

操作步骤1。

分别在RouterA与RouterB上配置接口得IP地址与到对端得静态路由#在RouterA上配置接口得IP地址。

<Huawei〉system-view[Huawei] sysname RouterA[RouterA] interface gigabitethernet1/0/0[RouterA-GigabitEthernet1/0/0]ip address 202、138.163.1 255。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

AR路由器配置IKE方式的IPSec VPNIPSec(Internet Protocol Security)是IETF(Internet Engineering Task Force)制定的一组开放的网络安全协议,在IP层通过数据来源认证、数据加密、数据完整性和抗重放功能来保证通信双方Internet上传输数据的安全性。

在Internet的传输中,绝大部分数据的内容都是明文传输的,这样就会存在很多潜在的危险,比如:密码、银行帐户的信息被窃取、篡改,用户的身份被冒充,遭受网络恶意攻击等。

网络中部署IPSec后,可对传输的数据进行保护处理,降低信息泄漏的风险。

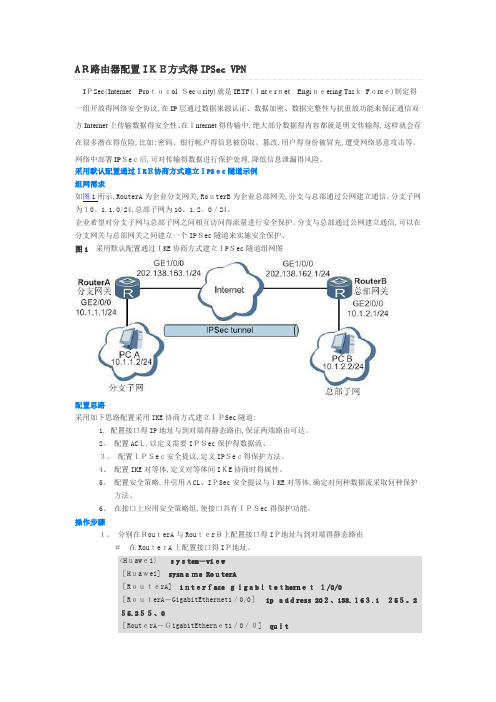

采用默认配置通过IKE协商方式建立IPSec隧道示例组网需求如图1所示,RouterA为企业分支网关,RouterB为企业总部网关,分支与总部通过公网建立通信。

分支子网为/24,总部子网为/24。

企业希望对分支子网与总部子网之间相互访问的流量进行安全保护。

分支与总部通过公网建立通信,可以在分支网关与总部网关之间建立一个IPSec隧道来实施安全保护。

图1 采用默认配置通过IKE协商方式建立IPSec隧道组网图配置思路采用如下思路配置采用IKE协商方式建立IPSec隧道:1.配置接口的IP地址和到对端的静态路由,保证两端路由可达。

2.配置ACL,以定义需要IPSec保护的数据流。

3.配置IPSec安全提议,定义IPSec的保护方法。

4.配置IKE对等体,定义对等体间IKE协商时的属性。

5.配置安全策略,并引用ACL、IPSec安全提议和IKE对等体,确定对何种数据流采取何种保护方法。

6.在接口上应用安全策略组,使接口具有IPSec的保护功能。

操作步骤1.分别在RouterA和RouterB上配置接口的IP地址和到对端的静态路由# 在RouterA上配置接口的IP地址。

<Huawei> system-view[Huawei] sysname RouterA[RouterA] interface gigabitethernet 1/0/0[RouterA-GigabitEthernet1/0/0] ip address[RouterA-GigabitEthernet1/0/0] quit[RouterA] interface gigabitethernet 2/0/0[RouterA-GigabitEthernet2/0/0] ip address[RouterA-GigabitEthernet2/0/0] quit# 在RouterA上配置到对端的静态路由,此处假设到对端的下一跳地址为。

[RouterA] ip route-static[RouterA] ip route-static# 在RouterB上配置接口的IP地址。

<Huawei> system-view[Huawei] sysname RouterB[RouterB] interface gigabitethernet 1/0/0[RouterB-GigabitEthernet1/0/0] ip address[RouterB-GigabitEthernet1/0/0] quit[RouterB] interface gigabitethernet 2/0/0[RouterB-GigabitEthernet2/0/0] ip address[RouterB-GigabitEthernet2/0/0] quit# 在RouterB上配置到对端的静态路由,此处假设到对端下一跳地址为。

[RouterB] ip route-static[RouterB] ip route-static2.分别在RouterA和RouterB上配置ACL,定义各自要保护的数据流# 在RouterA上配置ACL,定义由子网/24去子网/24的数据流。

[RouterA] acl number 3101[RouterA-acl-adv-3101] rule permit ip source destination[RouterA-acl-adv-3101] quit# 在RouterB上配置ACL,定义由子网/24去子网/24的数据流。

[RouterB] acl number 3101[RouterB-acl-adv-3101] rule permit ip source destination[RouterB-acl-adv-3101] quit3.分别在RouterA和RouterB上创建IPSec安全提议# 在RouterA上配置IPSec安全提议。

[RouterA] ipsec proposal tran1[RouterA-ipsec-proposal-tran1] quit# 在RouterB上配置IPSec安全提议。

[RouterB] ipsec proposal tran1[RouterB-ipsec-proposal-tran1] quit此时分别在RouterA和RouterB上执行display ipsec proposal会显示所配置的信息。

4.分别在RouterA和RouterB上配置IKE对等体说明:该示例中没有配置IKE安全提议,采用的是系统提供的一条缺省的IKE安全提议。

# 在RouterA上配置IKE对等体,并根据默认配置,配置预共享密钥和对端ID。

[RouterA] ike peer spub v1[RouterA-ike-peer-spub] pre-shared-key simple huawei[RouterA-ike-peer-spub] remote-address[RouterA-ike-peer-spub] quit# 在RouterB上配置IKE对等体,并根据默认配置,配置预共享密钥和对端ID。

[RouterB] ike peer spua v1[RouterB-ike-peer-spua] pre-shared-key simple huawei[RouterB-ike-peer-spua] remote-address[RouterB-ike-peer-spua] quit此时分别在RouterA和RouterB上执行display ike peer会显示所配置的信息,以RouterA 为例。

[RouterA] display ike peer name spub verbose----------------------------------------Peer name : spubExchange mode : main on phase 1Pre-shared-key : huaweiLocal ID type : IPDPD : DisableDPD mode : PeriodicDPD idle time : 30DPD retransmit interval : 15DPD retry limit : 3Host name :Peer Ip address :VPN name :Local IP address :Remote name :Nat-traversal : DisableConfigured IKE version : Version onePKI realm : NULLInband OCSP : DisableLifetime notification : Enable----------------------------------------5.分别在RouterA和RouterB上创建安全策略# 在RouterA上配置IKE动态协商方式安全策略。

[RouterA] ipsec policy map1 10 isakmp[RouterA-ipsec-policy-isakmp-map1-10] ike-peer spub[RouterA-ipsec-policy-isakmp-map1-10] proposal tran1[RouterA-ipsec-policy-isakmp-map1-10] security acl 3101[RouterA-ipsec-policy-isakmp-map1-10] quit# 在RouterB上配置IKE动态协商方式安全策略。

[RouterB] ipsec policy use1 10 isakmp[RouterB-ipsec-policy-isakmp-use1-10] ike-peer spua[RouterB-ipsec-policy-isakmp-use1-10] proposal tran1[RouterB-ipsec-policy-isakmp-use1-10] security acl 3101[RouterB-ipsec-policy-isakmp-use1-10] quit此时分别在RouterA和RouterB上执行display ipsec policy会显示所配置的信息。

6.分别在RouterA和RouterB的接口上应用各自的安全策略组,使接口具有IPSec的保护功能# 在RouterA的接口上引用安全策略组。

[RouterA] interface gigabitethernet 1/0/0[RouterA-GigabitEthernet1/0/0] ipsec policy map1[RouterA-GigabitEthernet1/0/0] quit# 在RouterB的接口上引用安全策略组。

[RouterB] interface gigabitethernet 1/0/0[RouterB-GigabitEthernet1/0/0] ipsec policy use1[RouterB-GigabitEthernet1/0/0] quit7.检查配置结果# 配置成功后,在主机PC A执行ping操作仍然可以ping通主机PC B,它们之间的数据传输将被加密,执行命令display ipsec statistics esp可以查看数据包的统计信息。

# 在RouterA上执行display ike sa操作,结果如下。

[RouterA] display ike saConn-ID Peer VPN Flag(s) Phase---------------------------------------------------------16 0 RD|ST 214 0 RD|ST 1FlagDescription:RD--READY ST--STAYALIVE RL--REPLACED FD--FADING TO--TIME OUTHRT--HEARTBEAT LKG--LAST KNOWN GOOD SEQ NO. BCK--BACKED UP # 分别在RouterA和RouterB上执行display ipsec sa会显示所配置的信息,以RouterA为例。