现代密码学 (9)

现代密码学(谷利泽)课后题规范标准答案

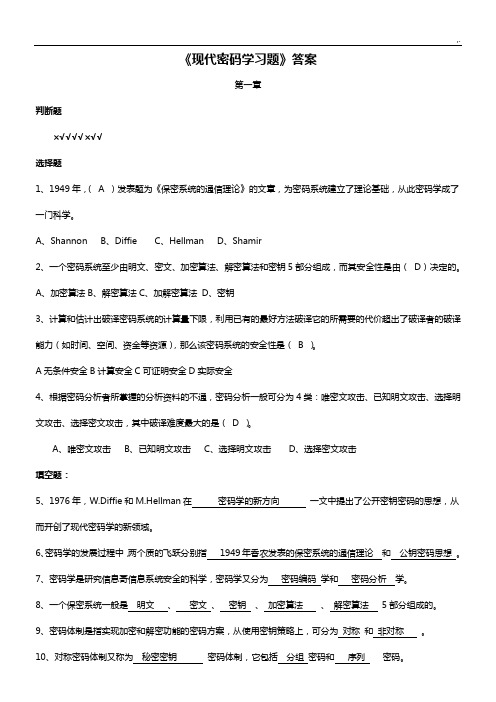

《现代密码学习题》答案第一章判断题×√√√√×√√选择题1、1949年,(A )发表题为《保密系统的通信理论》的文章,为密码系统建立了理论基础,从此密码学成了一门科学。

A、ShannonB、DiffieC、HellmanD、Shamir2、一个密码系统至少由明文、密文、加密算法、解密算法和密钥5部分组成,而其安全性是由(D)决定的。

A、加密算法B、解密算法C、加解密算法D、密钥3、计算和估计出破译密码系统的计算量下限,利用已有的最好方法破译它的所需要的代价超出了破译者的破译能力(如时间、空间、资金等资源),那么该密码系统的安全性是(B )。

A无条件安全B计算安全C可证明安全D实际安全4、根据密码分析者所掌握的分析资料的不通,密码分析一般可分为4类:唯密文攻击、已知明文攻击、选择明文攻击、选择密文攻击,其中破译难度最大的是(D )。

A、唯密文攻击B、已知明文攻击C、选择明文攻击D、选择密文攻击填空题:5、1976年,W.Diffie和M.Hellman在密码学的新方向一文中提出了公开密钥密码的思想,从而开创了现代密码学的新领域。

6、密码学的发展过程中,两个质的飞跃分别指1949年香农发表的保密系统的通信理论和公钥密码思想。

7、密码学是研究信息寄信息系统安全的科学,密码学又分为密码编码学和密码分析学。

8、一个保密系统一般是明文、密文、密钥、加密算法、解密算法5部分组成的。

9、密码体制是指实现加密和解密功能的密码方案,从使用密钥策略上,可分为对称和非对称。

10、对称密码体制又称为秘密密钥密码体制,它包括分组密码和序列密码。

第二章判断题:×√√√选择题:1、字母频率分析法对(B )算法最有效。

A、置换密码B、单表代换密码C、多表代换密码D、序列密码2、(D)算法抵抗频率分析攻击能力最强,而对已知明文攻击最弱。

A仿射密码B维吉利亚密码C轮转密码D希尔密码3、重合指数法对(C)算法的破解最有效。

现代密码学杨波课后习题讲解

选择两个不同的大素数p和q, 计算n=p*q和φ(n)=(p-1)*(q-1)。 选择整数e,使得1<e<φ(n)且e 与φ(n)互质。计算d,使得 d*e≡1(mod φ(n))。公钥为 (n,e),私钥为(n,d)。

将明文信息M(M<n)加密为 密文C,加密公式为 C=M^e(mod n)。

将密文C解密为明文信息M,解 密公式为M=C^d(mod n)。

课程特点

杨波教授的现代密码学课程系统介绍了密码学的基本原 理、核心算法和最新进展。课程注重理论与实践相结合, 通过大量的案例分析和编程实践,帮助学生深入理解和 掌握密码学的精髓。

课后习题的目的与意义

01 巩固课堂知识

课后习题是对课堂知识的有效补充和延伸,通过 解题可以帮助学生加深对课堂内容的理解和记忆。

不要重复使用密码

避免在多个账户或应用中使用相同的密码, 以减少被攻击的风险。

注意网络钓鱼和诈骗邮件

数字签名与认证技术习题讲

05

解

数字签名基本概念和原理

数字签名的定义

数字签名的应用场景

数字签名是一种用于验证数字文档或 电子交易真实性和完整性的加密技术。

电子商务、电子政务、电子合同、软 件分发等。

数字签名的基本原理

利用公钥密码学中的私钥对消息进行签 名,公钥用于验证签名的正确性。签名 过程具有不可抵赖性和不可伪造性。

Diffie-Hellman密钥交换协议分析

Diffie-Hellman密钥交换协议的原理

该协议利用数学上的离散对数问题,使得两个通信双方可以在不安全的通信通道上协商出一个共 享的密钥。

Diffie-Hellman密钥交换协议的安全性

该协议在理论上被证明是安全的,可以抵抗被动攻击和中间人攻击。

现代密码学PPT课件

信息安全所面临的威胁来自很多方面,并且随着时 间的变化而变化。这些威胁可以宏观地分为人为威 胁和自然威胁。

自然威胁可能来自于各种自然灾害、恶劣的场地环 境、电磁辐射和电磁干扰、网络设备自然老化等。 这些事件有时会直接威胁信息的安全,影响信息的 存储媒质。

3. 完整性业务

和保密业务一样,完整性业务也能应用于消息流、 单个消息或一个消息的某一选定域。用于消息流的 完整性业务目的在于保证所接收的消息未经复制、 插入、篡改、重排或重放,即保证接收的消息和所 发出的消息完全一样;这种服务还能对已毁坏的数 据进行恢复,所以这种业务主要是针对对消息流的 篡改和业务拒绝的。应用于单个消息或一个消息某 一选定域的完整性业务仅用来防止对消息的篡改。

2. 认证业务

用于保证通信的真实性。在单向通信的情况下,认 证业务的功能是使接收者相信消息确实是由它自己 所声称的那个信源发出的。在双向通信的情况下, 例如计算机终端和主机的连接,在连接开始时,认 证服务则使通信双方都相信对方是真实的(即的确 是它所声称的实体);其次,认证业务还保证通信 双方的通信连接不能被第三方介入,以假冒其中的 一方而进行非授权的传输或接收。

恶意软件指病毒、蠕虫等恶意程序,可分为两类, 如图1.2所示,一类需要主程序,另一类不需要。前 者是某个程序中的一段,不能独立于实际的应用程 序或系统程序;后者是能被操作系统调度和运行的 独立程序。来自图1.2 恶意程序分类

对恶意软件也可根据其能否自我复制来进行分类。 不能自我复制的一般是程序段,这种程序段在主程 序被调用执行时就可激活。能够自我复制的或者是 程序段(病毒)或者是独立的程序(蠕虫、细菌 等),当这种程序段或独立的程序被执行时,可能 复制一个或多个自己的副本,以后这些副本可在这 一系统或其他系统中被激活。以上仅是大致分类, 因为逻辑炸弹或特洛伊木马可能是病毒或蠕虫的一 部分。

现代密码学课后题答案

《现代密码学习题》答案第一章判断题×√√√√×√√选择题1、1949年,( A )发表题为《保密系统的通信理论》的文章,为密码系统建立了理论基础,从此密码学成了一门科学。

A、ShannonB、DiffieC、HellmanD、Shamir2、一个密码系统至少由明文、密文、加密算法、解密算法和密钥5部分组成,而其安全性是由( D)决定的。

A、加密算法B、解密算法C、加解密算法D、密钥3、计算和估计出破译密码系统的计算量下限,利用已有的最好方法破译它的所需要的代价超出了破译者的破译能力(如时间、空间、资金等资源),那么该密码系统的安全性是( B )。

A无条件安全B计算安全C可证明安全D实际安全4、根据密码分析者所掌握的分析资料的不通,密码分析一般可分为4类:唯密文攻击、已知明文攻击、选择明文攻击、选择密文攻击,其中破译难度最大的是( D )。

A、唯密文攻击B、已知明文攻击C、选择明文攻击D、选择密文攻击填空题:5、1976年,和在密码学的新方向一文中提出了公开密钥密码的思想,从而开创了现代密码学的新领域。

6、密码学的发展过程中,两个质的飞跃分别指 1949年香农发表的保密系统的通信理论和公钥密码思想。

7、密码学是研究信息寄信息系统安全的科学,密码学又分为密码编码学和密码分析学。

8、一个保密系统一般是明文、密文、密钥、加密算法、解密算法 5部分组成的。

9、密码体制是指实现加密和解密功能的密码方案,从使用密钥策略上,可分为对称和非对称。

10、对称密码体制又称为秘密密钥密码体制,它包括分组密码和序列密码。

第二章判断题:×√√√选择题:1、字母频率分析法对(B )算法最有效。

A、置换密码B、单表代换密码C、多表代换密码D、序列密码2、(D)算法抵抗频率分析攻击能力最强,而对已知明文攻击最弱。

A仿射密码B维吉利亚密码C轮转密码D希尔密码3、重合指数法对(C)算法的破解最有效。

A置换密码B单表代换密码C多表代换密码D序列密码4、维吉利亚密码是古典密码体制比较有代表性的一种密码,其密码体制采用的是(C )。

现代密码学(谷利泽)课后题答案

《现代密码学习题》答案第一章判断题×√√√√×√√选择题1、1949年,( A )发表题为《保密系统的通信理论》的文章,为密码系统建立了理论基础,从此密码学成了一门科学。

A、ShannonB、DiffieC、HellmanD、Shamir2、一个密码系统至少由明文、密文、加密算法、解密算法和密钥5部分组成,而其安全性是由( D)决定的。

A、加密算法B、解密算法C、加解密算法D、密钥3、计算和估计出破译密码系统的计算量下限,利用已有的最好方法破译它的所需要的代价超出了破译者的破译能力(如时间、空间、资金等资源),那么该密码系统的安全性是( B )。

A无条件安全B计算安全C可证明安全D实际安全4、根据密码分析者所掌握的分析资料的不通,密码分析一般可分为4类:唯密文攻击、已知明文攻击、选择明文攻击、选择密文攻击,其中破译难度最大的是( D )。

A、唯密文攻击B、已知明文攻击C、选择明文攻击D、选择密文攻击填空题:5、1976年,W.Diffie和M.Hellman在密码学的新方向一文中提出了公开密钥密码的思想,从而开创了现代密码学的新领域。

6、密码学的发展过程中,两个质的飞跃分别指 1949年香农发表的保密系统的通信理论和公钥密码思想。

7、密码学是研究信息寄信息系统安全的科学,密码学又分为密码编码学和密码分析学。

8、一个保密系统一般是明文、密文、密钥、加密算法、解密算法 5部分组成的。

9、密码体制是指实现加密和解密功能的密码方案,从使用密钥策略上,可分为对称和非对称。

10、对称密码体制又称为秘密密钥密码体制,它包括分组密码和序列密码。

第二章判断题:×√√√选择题:1、字母频率分析法对(B )算法最有效。

A、置换密码B、单表代换密码C、多表代换密码D、序列密码2、(D)算法抵抗频率分析攻击能力最强,而对已知明文攻击最弱。

A仿射密码B维吉利亚密码C轮转密码D希尔密码3、重合指数法对(C)算法的破解最有效。

现代密码学总结汇总

现代密码学总结第一讲绪论•密码学是保障信息安全的核心•安全服务包括:机密性、完整性、认证性、不可否认性、可用性•一个密码体制或密码系统是指由明文(m或p)、密文(c)、密钥(k)、加密算法(E)和解密算法(D)组成的五元组。

•现代密码学分类:•对称密码体制:(又称为秘密密钥密码体制,单钥密码体制或传统密码体制)密钥完全保密;加解密密钥相同;典型算法:DES、3DES、AES、IDEA、RC4、A5 •非对称密码体制:(又称为双钥密码体制或公开密钥密码体制)典型算法:RSA、ECC第二讲古典密码学•代换密码:古典密码中用到的最基本的处理技巧。

将明文中的一个字母由其它字母、数字或符号替代的一种方法。

(1)凯撒密码:c = E(p) = (p + k) mod (26) p = D(c) = (c –k) mod (26)(2)仿射密码:明文p ∈Z26,密文c ∈Z26 ,密钥k=(a,b) ap+b = c mod (26)(3)单表代换、多表代换Hill密码:(多表代换的一种)——明文p ∈(Z26)m,密文c ∈(Z26)m,密钥K ∈{定义在Z26上m*m的可逆矩阵}——加密c = p * K mod 26 解密p = c * K-1 mod 26Vigenere密码:查表解答(4)转轮密码机:•置换密码•••:将明文字符按照某种规律重新排列而形成密文的过程列置换,周期置换•密码分析:•统计分析法:移位密码、仿射密码和单表代换密码都没有破坏明文的频率统计规律,可以直接用统计分析法•重合指数法• 完全随机的文本CI=0.0385,一个有意义的英文文本CI=0.065• 实际使用CI 的估计值CI ’:L :密文长。

fi :密文符号i 发生的数目。

第三讲 密码学基础第一部分 密码学的信息论基础• Shannon 的保密通信系统模型发送者接收者信源分析者加密解密安全信道无噪信道安全信道MM MCK K密钥源发送者接收者信源分析者加密解密无噪信道安全信道MM MC KK ’密钥源无噪信道•一个密码体制是一个六元组:(P, C, K 1, K 2, E, D )P--明文空间 C--密文空间 K 1 --加密密钥空间K2 --解密密钥空间E --加密变换D --解密变换对任一k∈K1,都能找到k’∈K2,使得D k’ (E k (m))=m,m M. •熵和无条件保密•)(1log)()(≥=∑i iaixpxpXH设随机变量X={xi | i=1,2,…,n}, xi出现的概率为Pr(xi) ≧0, 且, 则X的不确定性或熵定义为熵H(X)表示集X中出现一个事件平均所需的信息量(观察前);或集X中每出现一个事件平均所给出的信息量(观测后).•设X={x i|i=1,2,…,n}, x i出现的概率为p(x i)≥0,且∑i=1,…,n p(x i)=1;Y={y i|i=1,2,…,m}, y i出现的概率为p(y i)≥0,且∑i=1,…,m p(y i)=1;则集X 相对于集Y的条件熵定义为•X视为一个系统的输入空间,Y视为系统的输出空间,通常将条件熵H(X|Y)称作含糊度,X和Y之间的平均互信息定义为:I(X,Y)=H(X)-H(X|Y)表示X熵减少量。

现代密码学知识点整理:.

第一章 基本概念1. 密钥体制组成部分:明文空间,密文空间,密钥空间,加密算法,解密算法 2、一个好密钥体制至少应满足的两个条件:(1)已知明文和加密密钥计算密文容易;在已知密文和解密密钥计算明文容易; (2)在不知解密密钥的情况下,不可能由密文c 推知明文 3、密码分析者攻击密码体制的主要方法: (1)穷举攻击 (解决方法:增大密钥量)(2)统计分析攻击(解决方法:使明文的统计特性与密文的统计特性不一样) (3)解密变换攻击(解决方法:选用足够复杂的加密算法) 4、四种常见攻击(1)唯密文攻击:仅知道一些密文(2)已知明文攻击:知道一些密文和相应的明文(3)选择明文攻击:密码分析者可以选择一些明文并得到相应的密文 (4)选择密文攻击:密码分析者可以选择一些密文,并得到相应的明文【注:①以上攻击都建立在已知算法的基础之上;②以上攻击器攻击强度依次增加;③密码体制的安全性取决于选用的密钥的安全性】第二章 古典密码(一)单表古典密码1、定义:明文字母对应的密文字母在密文中保持不变2、基本加密运算设q 是一个正整数,}1),gcd(|{};1,...,2,1,0{*=∈=-=q k Z k Z q Z q q q(1)加法密码 ①加密算法:κκ∈∈===k X m Z Z Y X q q ;,;对任意,密文为:q k m m E c k m od )()(+== ②密钥量:q (2)乘法密码 ①加密算法:κκ∈∈===k X m Z Z Y X q q ;,;*对任意,密文为:q km m E c k m od )(== ②解密算法:q c k c D m k mod )(1-==③密钥量:)(q ϕ (3)仿射密码 ①加密算法:κκ∈=∈∈∈===),(;},,|),{(;21*2121k k k X m Z k Z k k k Z Y X q q q 对任意;密文q m k k m E c k m od )()(21+==②解密算法:q k c k c D m k mod )()(112-==-③密钥量:)(q q ϕ (4)置换密码 ①加密算法:κσκ∈=∈==k X m Z Z Y X q q ;,;对任意上的全体置换的集合为,密文)()(m m E c k σ==②密钥量:!q③仿射密码是置换密码的特例 3.几种典型的单表古典密码体制 (1)Caeser 体制:密钥k=3 (2)标准字头密码体制: 4.单表古典密码的统计分析(1)26个英文字母出现的频率如下:频率 约为0.120.06到0.09之间 约为0.04 约0.015到0.028之间 小于0.01 字母et,a,o,i.n,s,h,rd,lc,u,m,w,f,g ,y,p,bv,k,j,x,q,z【注:出现频率最高的双字母:th ;出现频率最高的三字母:the 】 (二)多表古典密码1.定义:明文中不同位置的同一明文字母在密文中对应的密文字母不同2.基本加密运算 (1)简单加法密码 ①加密算法:κκ∈=∈====),...,(,),...,(,,11n n n nq n q n n k k k X m m m Z Z Y X 对任意设,密文:),...,()(11n n k k m k m m E c ++==②密钥量:nq (2)简单乘法密码 ①密钥量:n q )(ϕ 1.简单仿射密码①密钥量:n n q q )(ϕ2.简单置换密码 ①密钥量:nq )!( (3)换位密码 ①密钥量:!n(4)广义置换密码①密钥量:)!(nq(5)广义仿射密码 ①密钥量:n n r q3.几种典型的多表古典密码体制 (1)Playfair 体制: ①密钥为一个5X5的矩阵②加密步骤:a.在适当位置闯入一些特定字母,譬如q,使得明文字母串的长度为偶数,并且将明文字母串按两个字母一组进行分组,每组中的两个字母不同。

现代密码学 清华大学 杨波著 部分习题答案

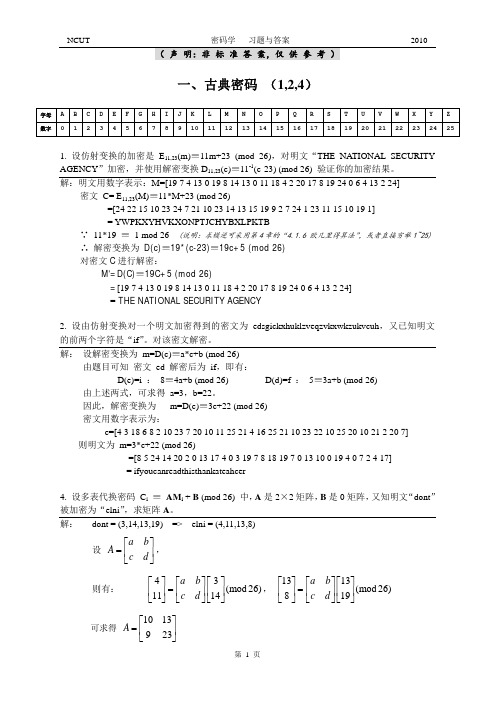

( 声 明:非 标 准 答 案,仅 供 参 考 )一、古典密码(1,2,4)字母 A B C D E F G H I J K L M N O P Q R S T U V W X Y Z 数字0 1 2 3 4 5 6 7 8 9 10 111213141516171819 20 21 22 2324251. 设仿射变换的加密是E11,23(m)≡11m+23 (mod 26),对明文“THE NATIONAL SECURITYAGENCY”加密,并使用解密变换D11,23(c)≡11-1(c-23) (mod 26) 验证你的加密结果。

解:明文用数字表示:M=[19 7 4 13 0 19 8 14 13 0 11 18 4 2 20 17 8 19 24 0 6 4 13 2 24] 密文 C= E11,23(M)≡11*M+23 (mod 26)=[24 22 15 10 23 24 7 21 10 23 14 13 15 19 9 2 7 24 1 23 11 15 10 19 1]=YWPKXYHVKXONPTJCHYBXLPKTB∵ 11*19 ≡1 mod 26 (说明:求模逆可采用第4章的“4.1.6 欧几里得算法”,或者直接穷举1~25)∴解密变换为D(c)≡19*(c-23)≡19c+5 (mod 26)对密文C进行解密:M’=D(C)≡19C+5 (mod 26)=[19 7 4 13 0 19 8 14 13 0 11 18 4 2 20 17 8 19 24 0 6 4 13 2 24]= THE NATIONAL SECURITY AGENCY2. 设由仿射变换对一个明文加密得到的密文为 edsgickxhuklzveqzvkxwkzukvcuh,又已知明文的前两个字符是“if”。

对该密文解密。

解:设解密变换为 m=D(c)≡a*c+b (mod 26)由题目可知密文 ed 解密后为 if,即有:D(e)=i :8≡4a+b (mod 26) D(d)=f :5≡3a+b (mod 26)由上述两式,可求得 a=3,b=22。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

21

素数和互素数

因子

整数a,b,如果存在m,使a=mb,称为b整除 a,记为b|a,称b是a的因子。

性质

a|1,则a=±1 a|b且b|a,则a=b 对任意b,b≠0,则b|0 b|g,b|h,对任意整数m,n,有b|(mg+nh)

(证明留给大家)

2020/4/14

22

素数和互素数

对于Markov密码,第i差分概率就是第i阶转移概率矩

阵i中的元素(, )。

2020/4/14

14

r轮迭代密码的差分分析

寻求第(r-1)轮差分(, )使概率P(Y(r-1)=|X=)的

值尽可能为最大。

随机地选择明文X,计算X’使X’与X之差分为,在密钥k 下对X和X’进行加密得Y(r)和Y’(r),寻求能使Y(r-1)=

2020/4/14

10

差分密码分析(Differential cryptanalysis)

一 个 Markov 型 密 码 , 可 以 用 转 移 概 率

P(Y(1)=jX=i)的所有可能转移值构成

的矩阵描述,称其为齐次Markov 链的转 移概率矩阵,以表示。

一个n-bits分组密码有1i, jM=2n-1。对 所有r,有

的所有可能的第r轮密钥K(r),并对各子密钥ki(r)计数,若

选定的X=,(X, X’)对在ki(r)下产生的(Y, Y’)满足Y(r- 1)=,就将相应ki(r)的计数增加1。

重复第2步,直到计数的某个或某几个子密钥ki(r)的值, 显著大于其它子密钥的计数值,这一子密钥或这一小的 子密钥集可作为对实际子密钥K(r)的分析结果。

因此轮函数f的密码强度不高。如果已知密文对,且有办法 得到上一轮输入对的差分,则一般可决定出上一轮的子密 钥(或其主要部分)。

在差分密码分析中,通常选择一对具有特定差分的明文, 它使最后一轮输入对的差值Y(r-1)为特定值的概率很高。

2020/4/14

13

差分密码分析(Differential cryptanalysis)

a pap pP

ap≥0,大多数指数项ap为0,任一整数可由非0指数 列表表示。例如11011可以表示为{a7=1, a11=2, a13=1}

两数相乘等价于对应的指数相加

由a|b可得,对每一素数p, ap ≤bp

2020/4/14

24

素数和互素数

c是a和b的最大公因子,c=gcd(a,b)

2020/4/14

6

差分密码分析(Differential cryptanalysis)

差分密码分析是一种攻击迭代分组密码的选择明 文统计分析破译法。

它不是直接分析密文或密钥的统计相关性,而是 分析明文差分和密文差分之间的统计相关性。

给定一个r轮迭代密码,对已知n长明文对X和X‘,

定义其差分为

素数

整数p(p>1)为素数,如果p的因子只有±1,±p

整数分解的唯一性

任一整数a(a>1)可唯一的分解为

a

p a1 1

p a2 2

p at t

其中p1>p2>…>pt是素数,ai>0

例:91=7×11,11011=7×112×13

2020/4/14

23

素数和互素数

整数分解唯一性的另一表示

P是所有素数的集合,任一a(a>1)可表示为

Lai等证明,Markov密码的差分序列X=Y(0), Y(1), …, Y(r)是一齐次Markov链,且若X在群 的非零元素上均匀分布,则此Markov 链是平稳的。

不 少 迭 代 分 组 密 码 可 归 结 为 Markov 密 码 。 如 DESLOK1、FEAL和REDOC [Lai. 1992]。

此法对分组密码的研究设计也起到巨大推动作用。

2020/4/14

5

差分密码分析(Differential

cryptanalysis)

以这一方法攻击DES,尚需要用247个选择明文 和247次加密运算。为什么DES在强有力的差值 密码分析攻击下仍能站住脚?

根据Coppersmith[1992内部报告]透露,IBM的 DES研究组早在1974年就已知道这类攻击方法, 因此,在设计S盒、P-置换和迭代轮数上都做 了充分考虑,从而使DES能经受住这一有效破 译法的攻击。

c是a的因子也是b的因子 a和b的任一公因子也是c的因子

gcd(a,b)=1,称为a,b互素

2020/4/14

25

第四章 分组密码

一、分组密码概述 二、分组密码运行模式 三、DES 四、AES 五、分组密码的分析

2020/4/14

1

四、AES

2020/4/14

2

密钥编排

轮密钥的比特数等于分组长度乘以轮数 加1

种子密钥被扩展为扩展密钥 轮密钥从扩展密钥中按顺序选取

2020/4/14

3

分组密码的分析

2020/4/14

2n 1

1

1 2n 1

1

i 1

pij

2n

1

2n

1

i 1

pij

2n

1

即各列元素之和亦为1,从而可知各列 也构成一概率分布。

2020/4/14

12

差分密码分析(Differential cryptanalysis)

差分密码分析揭示出,迭代密码中的一个轮迭代函数f,若 已 知 三 元 组 { Y(i-1), Y(i), Y(i) Y(i)=f(Y(i-1), k(i)), Y’(i)=f(Y’(i-1), k(i))},则不难决定该轮密钥k(i)。

Y(r)

k(1)

k(2)

k(r)

Y’(0)=X’ f Y’(1) f Y’(2) …Y’(r-1) f

X=Y(0) Y(1)

Y(2)

Y(r-1)

r 轮迭代分组密码的差分序列

Y’®

Y=Y(r)

2020/4/14

9

差分密码分析(Differential

cryptanalysis)

Lai等引入Markov链描述多轮迭代分组密码的差 分序列。并定义了 Markov密码。

工作,破译16轮DES用了50天。

2020/4/14

17

第四章 单钥体制(二)

——分组密码

本章到此 结束。

谢谢大家!

2020/4/14

18

第五章 公钥密码

2020/4/14

19

公钥密码

数论简介 公钥密码体制的基本概念 RSA算法 椭圆曲线密码体制

2020/4/14

20

数论简介

2020/4/14

差分密码分析的基本思想是在要攻击的迭代密码系统 中找出某高概率差分来推算密钥。

一个i轮差分是一(, )对,其中是两个不同明文X和X’ 的差分,是密码第i轮输出Y(i)和Y’(i)之间的差分。

在给定明文的差分X=条件下,第i轮出现一对输出 的差分为的条件概率称之为第i轮差分概率,以 P(Y(i)=|X=)表示。

X=X(X’)-1

其中,表示n-bits组X的集合中定义的群运算, (X’)-1为X’在群中的逆元。

2020/4/14

7

差分密码分析(Differential cryptanalysis)

在密钥k作用下,各轮迭代所产生的中间密文 差分为 Y(i)=Y(i)Y’(i)-1 0ir

i=0时,Y(0)=X,Y’(0)=X’,Y(0)=X。 i=r时,Y=Y(r),k(i)是第i轮加密的子密钥,

Y(i)=f(Y(i-1), k(i))。 由于XX’,因此,Y(i)e(单位元)。 每轮迭代所用子密钥k(i)与明文统计独立,且可

认为服从均匀分布。

2020/ial cryptanalysis)

Y(0)=X f Y(1) f Y(2) … Y(r-1) f

4

差分密码分析(Differential cryptanalysis)

DES经历了近20年全世界性的分析和攻击,提出了 各种方法,但破译难度大都停留在255量级上。

1991年Biham和Shamir公开发表了差分密码分析法 才使对DES一类分组密码的分析工作向前推进了一 大步。目前这一方法是攻击迭代密码体制的最佳方 法,它对多种分组密码和Hash 函数都相当有效, 相继攻破了FEAL、LOKI、LUCIFER等密码。

2020/4/14

15

线性攻击

Rueppel[1986]的流密码专著中曾提出以最接近的 线性函数逼近非线性布尔函数的概念,Matsui推 广了这一思想以最隹线性函数逼近S盒输出的非零 线性组合[1993],即所谓线性攻击,这是一种已知 明文攻击法。

对已知明文x密文y和特定密钥k,寻求线性表示式

r=[pij (r)]=[P(Y(r)=jX=i)]

的每一行都是一概率分布,行元素之和 为1。

2020/4/14

11

差分密码分析(Differential cryptanalysis)

对于Markov型密码,当X在非零元素 上 为 均 匀 分 布 , 则 Y 为 一 平 稳 Markov 链,此时对于每个j有

(a·x)(b·y)=(d·k)

其中(a, b, d)是攻击参数。对所有可能密钥,此表 达式以概率成立。对给定的密码算法,使极大化。

2020/4/14

16

线性攻击

为此对每一S盒的输入和输出之间构造统计线 性路径,并最终扩展到整个算法。

以此方法攻击DES的情况如下:

PA-RISC/66MHz工作站, 对8轮DES可以用221个已知明文在40秒钟内破译; 对12轮DES以233个已知明文用50小时破译; 对16轮DES以247个已知明文攻击下较穷举法要快。 如采用12个HP 9735/PA-RISC99MHz的工作站联合