IPsec的配置步骤

IPSec配置步骤简介:快速实现网络安全

网络安全是当今互联网时代中一个至关重要的话题。

随着互联网的快速发展,越来越多的信息通过网络进行传输,面临的安全风险也越来越严重。

为了确保网络传输的安全性,很多组织和企业都采用了IPSec(Internet Protocol Security)来保护其网络通信。

本文将介绍IPSec的配置步骤,帮助读者快速实现网络安全。

一、什么是IPSecIPSec是一种常用的安全协议,用于确保数据在互联网上的安全传输。

它通过对IP层进行加解密、校验和身份验证等操作,来保护网络的机密性、完整性和可用性。

二、IPSec的基本原理IPSec在数据通信的两端建立安全通道,使用加密算法对数据进行加密,并在传输过程中校验数据的完整性,防止数据在传输过程中被篡改。

同时,IPSec还提供了身份验证功能,确保通信的双方都是可信任的。

三、IPSec的配置步骤1. 确定需求在配置IPSec之前,首先需要明确需求。

不同的网络环境和应用场景可能有不同的安全需求,例如保护敏感数据的安全传输,或者建立远程办公人员与公司内部网络之间的安全通信等。

根据不同的需求,选择合适的IPSec配置方式和参数。

2. 配置密钥管理在IPSec中,密钥管理是非常重要的一步。

密钥用于加密和解密数据,确保通信的安全性。

配置密钥的方式有多种,可以手动输入密钥,也可以使用密钥交换协议(如IKE)自动交换密钥。

密钥的选择和管理需要慎重考虑,以确保密钥的安全性。

3. 配置安全策略安全策略是IPSec配置中的关键步骤。

安全策略规定了哪些网络流量需要进行加密和身份验证等安全操作。

首先,需要确定需要保护的网络流量,例如特定的IP地址、特定的协议或端口等。

然后,配置加密算法、身份验证方式和其他相关参数,以满足安全需求。

4. 验证与测试配置IPSec后,需要对其进行验证和测试,以确保配置的正确性和可用性。

可以使用工具软件(如Wireshark)对IPSec的通信数据进行抓包和分析,验证数据是否已经被加密和校验。

IPSec配置步骤简介:快速实现网络安全(一)

IPSec配置步骤简介:快速实现网络安全在当今信息化的时代,网络安全成为了每个企业和个人必须重视的问题。

IPSec(Internet Protocol Security)作为一种常用的网络安全协议,提供了一种有效的方式来保护网络通信的安全性。

本文将介绍IPSec的配置步骤,帮助读者快速实现网络安全。

一、理解IPSec的基本原理IPSec是一种网络协议套件,用于确保IP数据在网络上的安全传输。

它基于加密技术和身份认证机制,包括以下几个关键组件:1. 安全关联(Security Association,SA):SA是IPSec中的重要概念,定义了数据通信的安全参数,包括加密算法、密钥管理方式和身份验证机制等。

2. 加密算法:IPSec支持多种加密算法,如DES、3DES、AES等,用于对数据进行加密和解密。

3. 认证协议:IPSec使用认证协议确保数据的完整性和真实性,常见的认证协议有HMAC、SHA等。

二、配置IPSec的步骤1. 网络拓扑规划在配置IPSec之前,需要对网络拓扑进行规划。

确定需要保护的数据流和主机之间的通信关系,并标识出需要进行加密和身份认证的通信通道。

2. 创建安全关联根据网络拓扑规划,需要创建安全关联。

安全关联包括主机之间的安全策略和参数设置。

在创建安全关联时,需要确定加密算法、认证协议、密钥长度等参数,并生成密钥。

3. 配置密钥协商密钥协商是IPSec中非常重要的一步,用于确保通信双方能够协商出相同的密钥,以便进行加密和解密操作。

密钥协商可以通过手动配置,也可以使用自动密钥协商协议(IKE)进行。

4. 配置策略在IPSec中,策略定义了对数据包进行加密和解密的规则。

需要根据安全需求和网络拓扑规划,定义适当的策略。

策略包括源IP地址、目标IP地址、加密算法、认证协议等。

5. 启用IPSec配置完成后,需要启用IPSec,并对所有相关设备进行相应的配置。

确保防火墙、路由器、交换机等设备都按照相同的配置进行部署。

Cisco路由器IPsec配置

Cisco路由器IPsec配置Cisco路由器IPsec配置本文档将详细介绍如何在Cisco路由器上配置IPsec。

IPsec (Internet Protocol Security)是一种安全协议,用于在Internet上的通信中保护数据传输的机密性和完整性。

通过配置IPsec,您可以为您的网络连接提供更高的安全性。

以下是配置IPsec的步骤:1.准备工作在开始配置IPsec之前,请确保您拥有以下准备工作:- 一台运行Cisco IOS的路由器- 适当的网络连接和配置- 了解网络拓扑和连接要求2.IPsec基础知识在配置IPsec之前,了解以下IPsec的基本概念和术语将非常有帮助:- 安全关联(SA):包含用于加密和验证数据包的安全参数。

- 安全策略数据库(SPD):定义将被保护的数据流以及如何保护它们的规则集合。

- 安全策略管理器(SPM):用于管理SPD和SA的组件。

- IPsec隧道:通过互联网在两个网络之间创建加密的虚拟通道。

3.IPsec配置示例下面是一个IPsec配置示例,用于在两个路由器之间建立安全连接:步骤1:配置IKE策略- 定义IKE策略,包括加密算法、验证方法和生命周期设置。

- 将策略应用于本地和远程对等体。

步骤2:配置IPsec策略- 定义IPsec策略,包括加密和验证算法、生命周期设置和流量选择。

- 将策略应用于本地和远程对等体。

步骤3:配置IPsec隧道- 配置本地和远程对等体之间的IPsec隧道。

- 配置隧道的安全参数,包括隧道模式、加密算法和身份验证方法。

步骤4:验证IPsec配置- 使用测试工具验证IPsec隧道是否成功建立。

- 监控IPsec隧道状态和流量。

4.附件附件1:IPsec配置示例文件本文档涉及附件,附件1为IPsec配置示例文件,可供参考。

5.法律名词及注释- IPsec: 一种用于保护数据传输安全的协议,提供机密性和完整性保护。

- SA: 安全关联,包含用于加密和验证数据包的安全参数。

IPSec配置步骤简介:快速实现网络安全(三)

IPSec配置步骤简介:快速实现网络安全在当今数字化时代,网络安全成为了企业和个人关注的焦点。

随着互联网的普及,网络攻击日益严重,我们需要采取有效的措施以保护数据的安全性。

IPSec(Internet Protocol Security)是一种常用的网络安全协议,可以通过加密和验证来保护数据的传输。

本文将介绍IPSec的基本配置步骤,帮助读者快速实现网络安全。

1. 理解IPSecIPSec是一种协议套件,用于保护IP网络通信的安全性。

它通过在传输层和网络层添加安全性机制,确保数据在网络传输过程中不受攻击和窃听。

IPSec可以分为两个主要部分:身份验证和加密。

2. 配置IPSec的基本原则在配置IPSec之前,我们应该明确一些基本原则。

首先,我们需要确定受到威胁的数据以及威胁的类型。

这将有助于我们选择适合的IPSec配置。

其次,我们需要了解网络的拓扑结构,包括主机、路由器和防火墙的位置。

最后,我们需要确定IPSec的策略,包括使用哪种身份验证和加密算法,以及访问控制规则。

3. 配置IPSec的步骤下面是配置IPSec的一般步骤:确定IPSec策略在此步骤中,我们需要根据实际需求,确定IPSec策略。

这包括选择身份验证机制、加密算法以及安全关联和密钥管理策略。

我们可以根据需要选择适合的安全关联,如主机到主机、子网到子网或网关到网关。

配置IPSec参数在此步骤中,我们需要为机器或网络设备配置IPSec的参数。

这包括定义安全关联以及选择加密和身份验证算法。

我们还需要定义密钥管理策略,以确保密钥的安全性和变更时保密性。

测试和优化配置在配置完成后,我们需要对IPSec进行测试,以确保其正常工作。

我们可以使用诸如ping和traceroute之类的工具来测试IPSec的连接和延迟。

如果发现问题,我们可以根据需要进行调整和优化。

4. 实施IPSec的最佳实践除了配置步骤之外,还有一些最佳实践可以帮助我们更好地实施IPSec并保护网络安全。

IPSec配置步骤简介:快速实现网络安全(二)

IPSec配置步骤简介:快速实现网络安全在当今数字化时代,网络安全是每个组织和个人都要关注的重要问题。

IPSec(Internet Protocol Security)协议是一种常用的网络安全协议,可以提供数据的保密性、完整性和认证性。

本文将简要介绍IPSec的配置步骤,帮助读者快速实现网络安全。

第一步:了解IPSec协议在开始配置IPSec之前,我们首先需要了解IPSec的基本概念和原理。

IPSec是一种在IP层提供安全机制的协议,通过对IP数据包进行加密和认证,确保数据在传输过程中的安全性。

IPSec的主要功能包括加密(Encryption)、认证(Authentication)和完整性保护(Integrity Protection)。

它可以在局域网,广域网和虚拟专用网络(VPN)等环境中使用,保护用户的隐私和数据安全。

第二步:选择合适的IPSec实施方式根据不同的网络配置和需求,我们可以选择不同的IPSec实施方式。

常用的实施方式包括:1. 传输模式(Transport Mode):该模式仅对数据部分进行加密和认证,IP头部不加密。

适用于主机到主机的通信,当两个主机之间的网络不受威胁时,可以选择传输模式。

2. 隧道模式(Tunnel Mode):该模式对整个IP数据包进行加密和认证,包括IP头部。

适用于网络之间的通信,可以在不受信任的网络中创建安全隧道,确保数据的安全传输。

第三步:配置IPSec策略在实施IPSec之前,我们需要配置相关的IPSec策略。

IPSec策略包括加密策略和认证策略,用于定义需要保护的数据类型和安全算法。

1. 加密策略:配置加密策略以确定要对哪些数据进行加密。

可以选择不同的加密算法,如DES(Data Encryption Standard)、AES (Advanced Encryption Standard)等。

2. 认证策略:配置认证策略以验证数据的真实性和完整性。

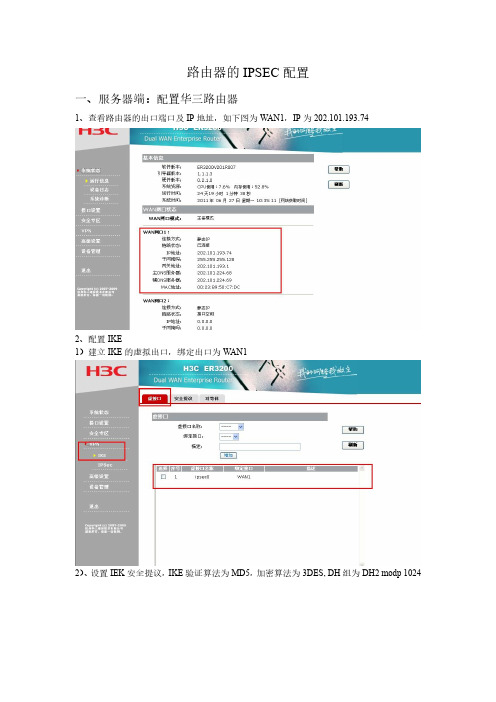

路由器IPSEC配置

路由器的IPSEC配置

一、服务器端:配置华三路由器

1、查看路由器的出口端口及IP地址,如下图为WAN1,IP为202.101.193.74

2、配置IKE

1)建立IKE的虚拟出口,绑定出口为W AN1

2)、设置IEK安全提议,IKE验证算法为MD5,加密算法为3DES, DH组为DH2 modp 1024

3)、设置IKE对等体,占据接口引用第1步创建的,由于是中心对多点的模式,所以对端地址设为0.0.0.0,即任意IP都可接入。

协商模式为主模式,安全提议为第2步所创建的安全

提议。

设置预共享密钥。

2、配置IPSEC

1)创建安全提议,安全协议类型ESP,ESP验证算法MD5,ESP加密算法3DES

2)设置安全策略,本地子网地址为实际本端的IP,对端子网设置为0.0.0.0,即任意都可接入,协商类型IKE协商,对等体调用IKE的第三步,安全提议调用IPSEC的第一步,PFS 为DH2 modp 1024

二、客户端:四信路由器设置

进入IPSCE配置界面,点击添加一个IPsec客户端

添加一个IPsec客户端

本地子网填写本地的网关IP加后缀/24,远程子网填写对端网关IP加后缀/24(注:本地和对端的网段不能一样)。

启用高级配置,IKE/ESP加密信息的填写要和服务端一致。

共享密钥要和服务端的一样致。

如上图所示,从串口看到输出ipsec连接认证已经通过,表示IPsec隧道已经连接。

在状态下看到ESTABLISED 就表示IPsec隧道已经连接。

IPSec使用方法:配置和启用IPSec的步骤详解(六)

IPSec使用方法:配置和启用IPSec的步骤详解IPSec(Internet协议安全性)是一种用于保护网络通信的协议,可以提供数据的加密和认证。

本文将详细介绍IPSec的使用方法,包括配置和启用IPSec的步骤。

一、IPSec简介IPSec是一种网络层协议,用于提供端到端的安全性。

它可以在网络层对数据进行加密和认证,确保数据在传输过程中的安全性和完整性。

通过使用IPSec,用户可以安全地在互联网等不安全的环境下进行数据传输。

二、配置IPSec的步骤1. 确定安全策略在配置IPSec之前,需要确定安全策略,包括需要保护的数据、通信双方的身份验证方式、加密算法、认证算法等。

安全策略可以根据具体的需求进行调整。

2. 配置IPSec隧道IPSec隧道是安全通信的通道,需要配置隧道以实现加密和认证。

配置IPSec隧道时,需要配置以下内容:a. 选择加密算法:可以选择AES、3DES等加密算法。

b. 选择认证算法:可以选择HMAC-SHA1、HMAC-MD5等认证算法。

c. 配置密钥:需要配置加密和认证所需的密钥。

3. 配置IPSec策略IPSec策略用于控制哪些通信需要进行加密和认证。

配置IPSec策略时,需要指定以下内容:a. 源地址和目标地址:指定通信双方的IP地址。

b. 安全协议:指定使用的安全协议,可以选择AH或ESP。

c. 安全关联(SA):指定使用的加密算法、认证算法和密钥。

4. 配置密钥管理密钥管理是IPSec中非常重要的一部分,用于生成和管理加密和认证所需的密钥。

密钥可以手动配置,也可以通过密钥管理协议(如IKE)自动配置。

5. 启用IPSec完成上述配置后,可以启用IPSec。

启用IPSec时,需要将配置应用到网络设备上,以确保IPSec正常工作。

具体操作可以参考相关网络设备的文档。

三、启用IPSec的注意事项在启用IPSec之前,需要注意以下事项:1. 配置的一致性:配置IPSec时,需要确保各个网络设备的配置是一致的,以确保IPSec能够正常工作。

IPSec使用方法:配置和启用IPSec的步骤详解(九)

IPSec使用方法:配置和启用IPSec的步骤详解IPSec(Internet Protocol Security)是一种网络层协议,用于确保通信数据的安全性和完整性。

通过加密和身份验证机制,IPSec可以保护网络通信免受恶意攻击和数据泄露的影响。

在本文中,我们将详细介绍如何配置和启用IPSec。

第一步:了解IPSec的概念在我们开始配置和启用IPSec之前,有必要了解一些IPSec的基本概念。

IPSec使用两个核心协议:AH(Authentication Header)和ESP(Encapsulating Security Payload)。

AH负责对数据进行身份验证和完整性检查,而ESP则负责将数据进行加密和解密。

此外,IPSec还需要配置密钥管理机制,以确保安全的密钥分发和更新。

第二步:选择IPSec的实现方式IPSec可以在操作系统级别或网络设备级别进行配置和启用。

如果您正在使用Windows操作系统,您可以通过在操作系统设置中启用IPSec功能来配置IPSec。

另外,许多网络设备也提供了IPSec功能的支持,您可以通过设置设备的安全策略和规则来启用IPSec。

第三步:配置IPSec策略配置IPSec策略是启用IPSec的关键步骤之一。

在Windows操作系统中,您可以通过打开“本地安全策略”管理器来配置IPSec策略。

在“本地安全策略”管理器中,您可以定义多个安全规则,并指定何时和如何应用这些规则。

例如,您可以定义一个规则,要求所有从Internet到内部网络的数据包都必须经过IPSec保护。

在网络设备中,配置IPSec策略的方式可能会有所不同。

您可以通过登录设备的管理界面,并导航到相应的安全设置中来配置IPSec策略。

在这些设置中,您可以定义源地址、目标地址、安全协议和密钥等信息,以确保通信数据的安全性。

第四步:配置和管理密钥为了实现安全的通信,IPSec需要使用密钥对数据进行加密和解密。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

路由器配置IPSec.VPN

/v_show/id_XMjA2MTg0MTQ0.html

设备上启用/禁用对IPSec的支持。

默认是支持IPsec的

配置IP第一阶段交换:

数据包完整性:SHA or MD5

DH用Group1(加密级别768位),Group2(加密级别1024位)

若身份验证方法是Pre-share

标示对方的方法是ip 地址还是hostname.

若用hostname, 那下面需要配置IP和主机名的映射关系。

对端的地址到底是什么,密码到底是什么。

配置密码:

第一阶段,双方初始身份认证,建立最基本的安全通道,以便协商以后真正对数据加密。

例子:

第二组里面没定义的情况下使用默认值。

Encryption: DES

Hash: MD5

DH: group 1

两端配置的策略必须要保持一致。

第二阶段:

指定变换集名称,变换集具体内容(可以指定3个具体条目)。

变换集配置模式:mode,传输还是隧道模式(有没有指定隧道接口来决定是不是用隧道模式)。

变换集:

AH:身份认证和完整性验证。

ESP:也能做完整性验证。

Esp-null: 不加密

Example:

Crypto ipsec transform-set myset1 ah-sha-hmac esp-3des esp-md5-hmac

Crypto ipsec transform-set myset2 esp-3des

Crypto ipsec transform-set myset3 ah-sha-hmac

Crypto ipsec transform-set myset4 esp-md5-hmac

一个路由器上可以定义多个变换集。

什么样的方式对传送的数据进行完整性校验和加密处理。

第二阶段生成的SA的生存时间。

可以以时间或流量位单位。

用户不用对所有的包用IPSec加密,影响速度。

只对感兴趣的数据流进行加密。

Access-list-number: 101-199 防空值列表都是扩展列表。

前面设置过SA的生存期的话这边就不用设置。

Pfs:向前密钥保护方式

例子:

显示变换集

实验:。