IPSec配置命令

华为USG防火墙IPsec怎么配置

华为USG防火墙IPsec怎么配置华为的产品主要涉及通信网络中的交换网络、传输网络、无线及有线固定接入网络和数据通信网络及无线终端产品,那么你知道华为USG防火墙IPsec 怎么配置吗?下面是店铺整理的一些关于华为USG 防火墙 IPsec 怎么配置的相关资料,供你参考。

华为USG防火墙 IPsec 配置的案例实验拓扑使用华为ensp 1.2.00.370模拟器来完成。

连接方式是client1 - USG-1 - AR1 - USG-2 - clent2 链式组网结构。

实验需求USG-1和USG-2模拟企业边缘设备,分别在2台设备上配置NAT 和IPsec 实现2边私网可以通过互相通信。

实验配置R1的IP地址配置省略USG-1配置[USG-1]firewall zone trust //配置trust区域[USG-1-zone-trust]add interface g0/0/0 //将接口加入trust区域[USG-1-zone-trust]quit[USG-1]firewall zone untrust //配置untrust区域[USG-1-zone-untrust]add int g0/0/1 //将接口加入untrust区域[USG-1-zone-untrust]quit[USG-1]int g0/0/0[USG-1-GigabitEthernet0/0/0]ip add 192.168.10.1 24[USG-1-GigabitEthernet0/0/0]int g0/0/1[USG-1-GigabitEthernet0/0/1]ip add 11.0.0.2 24[USG-1-GigabitEthernet0/0/1]quit[USG-1]ip route-static 0.0.0.0 0.0.0.0 11.0.0.1 //配置默认路由上公网[USG-1]nat-policy interzone trust untrust outbound//进入trust到untrust区域out方向的策略视图[USG-1-nat-policy-interzone-trust-untrust-outbound]policy 1 //创建一个策略[USG-1-nat-policy-interzone-trust-untrust-outbound-1]policy source 192.168.10.0 0.0.0.255[USG-1-nat-policy-interzone-trust-untrust-outbound-1]policy destination 192.168.20.0 0.0.0.255[USG-1-nat-policy-interzone-trust-untrust-outbound-1]action no-nat//以上三条命令意思是不允许将源为192.168.10.0/24网段目标为192.168.20.0/24网段的数据包进行NAT[USG-1-nat-policy-interzone-trust-untrust-outbound-1]quit [USG-1-nat-policy-interzone-trust-untrust-outbound]policy 2 //创建策略2[USG-1-nat-policy-interzone-trust-untrust-outbound-2]action source-nat//允许对源IP进行NAT[USG-1-nat-policy-interzone-trust-untrust-outbound-2]easy-ip g0/0/1//对接口G0/0/1地址复用[USG-1-nat-policy-interzone-trust-untrust-outbound-2]quit [USG-1-nat-policy-interzone-trust-untrust-outbound]quit-------阶段一---------[USG-1]ike proposal 1 //配置一个安全提议[USG-1-ike-proposal-1]authentication-method pre-share //配置IKE认证方式为预共享密钥[USG-1-ike-proposal-1]authentication-algorithm sha1 //配置IKE认证算法为sha1[USG-1-ike-proposal-1]integrity-algorithm aes-xcbc-96 //配置IKE完整性算法[USG-1-ike-proposal-1]dh group2 //配置IKE密钥协商DH组[USG-1-ike-proposal-1]quit[USG-1]ike peer USG-2 //创建一个IKE对等体名字为USG-2[USG-1-ike-peer-usg-2]pre-shared-key abc123 //配置预共享密钥[USG-1-ike-peer-usg-2]remote-address 12.0.0.2 //配置对等体IP地址[USG-1-ike-peer-usg-2]ike-proposal 1 //调用ike安全提议[USG-1-ike-peer-usg-2]quit----------阶段二----------[USG-1]ipsec proposal test //配置一个ipsec安全提议[USG-1-ipsec-proposal-test]encapsulation-mode tunnel //封装方式采用隧道[USG-1-ipsec-proposal-test]transform esp //配置IPSEC安全协议为ESP[USG-1-ipsec-proposal-test]esp encryption-algorithm aes //配置ESP协议加密算法为aes[USG-1-ipsec-proposal-test]esp authentication-algorithm sha1 //配置ESP协议认证算法[USG-1-ipsec-proposal-test]quit[USG-1]acl 3000 //创建一个ACL定义感兴趣流[USG-1-acl-adv-3000]rule permit ip source 192.168.10.0 0.0.0.255 destination 192.168.20.0 0.0.0.255[USG-1]ipsec policy map 1 isakmp //创建一个安全策略,名称为map[USG-1-ipsec-policy-isakmp-map-1]ike-peer USG-2 //调用ike对等体[USG-1-ipsec-policy-isakmp-map-1]proposal test //调用IPsec安全提议[USG-1-ipsec-policy-isakmp-map-1]security acl 3000 //配置感兴趣流[USG-1-ipsec-policy-isakmp-map-1]quit[USG-1]int g0/0/1[USG-1-GigabitEthernet0/0/1]ipsec policy map //在外网口上调用安全策略区域间策略配置[USG-1]policy interzone trust untrust outbound .//进入trust到untrust区域out方向策略视图[USG-1-policy-interzone-trust-untrust-outbound]policy 1 //创建策略[USG-1-policy-interzone-trust-untrust-outbound-1]action permit//允许trust区域所有主机访问untrust区域[USG-1-policy-interzone-trust-untrust-outbound-1]quit[USG-1-policy-interzone-trust-untrust-outbound]quit[USG-1]policy interzone trust untrust inbound//进入trust区域到untrust区域的in方向策略视图[USG-1-policy-interzone-trust-untrust-inbound]policy 1[USG-1-policy-interzone-trust-untrust-inbound-1]policy source 192.168.20.0 0.0.0.255[USG-1-policy-interzone-trust-untrust-inbound-1]policy destination 192.168.10.0 0.0.0.255[USG-1-policy-interzone-trust-untrust-inbound-1]action permit//以上命令为允许数据包源地址为192.168.20.0/24网段和目标地址为192.168.10.0/24网段的流量过[USG-1-policy-interzone-trust-untrust-inbound-1]quit[USG-1-policy-interzone-trust-untrust-inbound]quit[USG-1]policy interzone local untrust inbound//进入local区域到untrust区域的in方向策略视图[USG-1-policy-interzone-local-untrust-inbound]policy 1[USG-1-policy-interzone-local-untrust-inbound-1]policy service service-set esp[USG-1-policy-interzone-local-untrust-inbound-1]policy source 12.0.0.2 0[USG-1-policy-interzone-local-untrust-inbound-1]policy destination 11.0.0.2 0[USG-1-policy-interzone-local-untrust-inbound-1]action permit//允许源地址是12.0.0.2目标地址是11.0.0.2的数据包访问esp 协议USG-2配置[USG-2]firewall zone trust[USG-2-zone-trust]add int g0/0/0[USG-2-zone-trust]quit[USG-2]firewall zone untrust[USG-2-zone-untrust]add int g0/0/1[USG-2-zone-untrust]quit[USG-2]int g0/0/0[USG-2-GigabitEthernet0/0/0]ip add 192.168.20.1 24[USG-2-GigabitEthernet0/0/0]int g0/0/1[USG-2-GigabitEthernet0/0/1]ip add 12.0.0.2 24[USG-2-GigabitEthernet0/0/1]quit[USG-2]ip route-static 0.0.0.0 0.0.0.0 12.0.0.1[USG-2]nat-policy interzone trust untrust outbound[USG-2-nat-policy-interzone-trust-untrust-outbound]policy 1[USG-2-nat-policy-interzone-trust-untrust-outbound-1]policy source 192.168.20.0 0.0.0.255[USG-2-nat-policy-interzone-trust-untrust-outbound-1]policy destination 192.168.10.0 0.0.0.255[USG-2-nat-policy-interzone-trust-untrust-outbound-1]action no-nat[USG-2-nat-policy-interzone-trust-untrust-outbound-1]quit [USG-2-nat-policy-interzone-trust-untrust-outbound]policy 2[USG-2-nat-policy-interzone-trust-untrust-outbound-2]action source-nat[USG-2-nat-policy-interzone-trust-untrust-outbound-2]easy-ip GigabitEthernet0/0/1[USG-2-nat-policy-interzone-trust-untrust-outbound-2]quit [USG-2-nat-policy-interzone-trust-untrust-outbound]quit[USG-2]ike proposal 1[USG-2-ike-proposal-1]authentication-method pre-share[USG-2-ike-proposal-1]authentication-algorithm sha1[USG-2-ike-proposal-1]integrity-algorithm aes-xcbc-96[USG-2-ike-proposal-1]dh group2[USG-2-ike-proposal-1]quit[USG-2]ike peer USG-A[USG-2-ike-peer-usg-a]pre-shared-key abc123[USG-2-ike-peer-usg-a]ike-proposal 1[USG-2-ike-peer-usg-a]remote-address 11.0.0.2[USG-2-ike-peer-usg-a]quit[USG-2]ipsec proposal test[USG-2-ipsec-proposal-test]encapsulation-mode tunnel[USG-2-ipsec-proposal-test]transform esp[USG-2-ipsec-proposal-test]esp encryption-algorithm aes[USG-2-ipsec-proposal-test]esp authentication-algorithmsha1[USG-2-ipsec-proposal-test]quit[USG-2]acl 3000[USG-2-acl-adv-3000]rule permit ip source 192.168.20.0 0.0.0.255 destination 192.168.10.0 0.0.0.255[USG-2-acl-adv-3000]quit[USG-2]ipsec policy map 1 isakmp[USG-2-ipsec-policy-isakmp-map-1]ike-peer USG-A[USG-2-ipsec-policy-isakmp-map-1]proposal test[USG-2-ipsec-policy-isakmp-map-1]security acl 3000[USG-2-ipsec-policy-isakmp-map-1]quit[USG-2]int g0/0/1[USG-2-GigabitEthernet0/0/1]ipsec policy map[USG-2-GigabitEthernet0/0/1]quit[USG-2]policy interzone trust untrust outbound[USG-2-policy-interzone-trust-untrust-outbound]policy 1[USG-2-policy-interzone-trust-untrust-outbound-1]action permit[USG-2-policy-interzone-trust-untrust-outbound-1]quit[USG-2-policy-interzone-trust-untrust-outbound]quit[USG-2]policy interzone trust untrust inbound[USG-2-policy-interzone-trust-untrust-inbound]policy 1[USG-2-policy-interzone-trust-untrust-inbound-1]policy source 192.168.10.0 0.0.0.255[USG-2-policy-interzone-trust-untrust-inbound-1]policy destination 192.168.20.0 0.0.0.255[USG-2-policy-interzone-trust-untrust-inbound-1]action permit[USG-2-policy-interzone-trust-untrust-inbound-1]quit[USG-2-policy-interzone-trust-untrust-inbound]quit[USG-2]policy interzone local untrust inbound[USG-2-policy-interzone-local-untrust-inbound]policy 1 [USG-2-policy-interzone-local-untrust-inbound-1]policy source 11.0.0.2 0[USG-2-policy-interzone-local-untrust-inbound-1]policy destination 12.0.0.2 0[USG-2-policy-interzone-local-untrust-inbound-1]policy service service-set esp[USG-2-policy-interzone-local-untrust-inbound-1]action permit使用C1(192.168.10.10)去ping C2(192.168.20.10)使用dispaly ike sa和display ipsec sa来查看邻居建立情况。

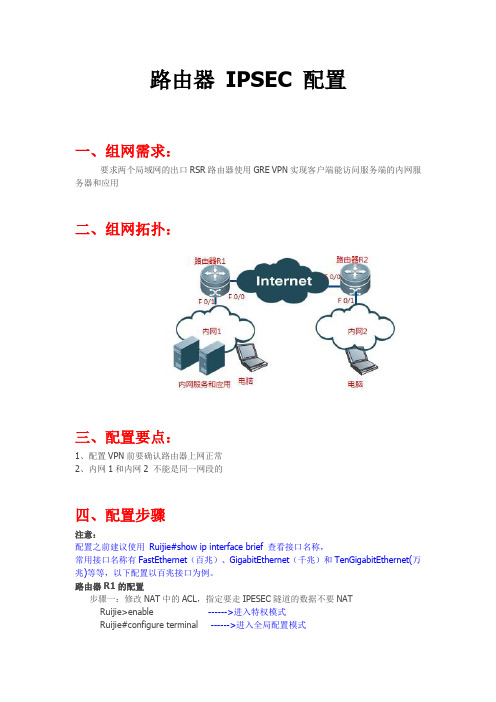

路由器 IPSEC 配置

路由器IPSEC 配置一、组网需求:要求两个局域网的出口RSR路由器使用GRE VPN实现客户端能访问服务端的内网服务器和应用二、组网拓扑:三、配置要点:1、配置VPN前要确认路由器上网正常2、内网1和内网2 不能是同一网段的四、配置步骤注意:配置之前建议使用Ruijie#show ip interface brief 查看接口名称,常用接口名称有FastEthernet(百兆)、GigabitEthernet(千兆)和TenGigabitEthernet(万兆)等等,以下配置以百兆接口为例。

路由器R1的配置步骤一:修改NAT中的ACL,指定要走IPESEC隧道的数据不要NATRuijie>enable ------>进入特权模式Ruijie#configure terminal ------>进入全局配置模式Ruijie(config)#ip access-list extended 100 ------>配置NAT时使用的ACL,要根据设备当前的配置决定的Ruijie(config-ext-nacl)# 10 deny ip 192.168.1.0 0.0.0.255 192.168.2.00.0.0.255 ------>源地址是192.168.1.0/4,目的地址是192.168.2.0/24 不经过natRuijie(config-ext-nacl)#15 deny ip 192.168.3.0 0.0.0.255 192.168.2.00.0.0.255 ------>源地址是192.168.3.0/4,目的地址是192.168.2.0/24 不经过natRuijie(config-ext-nacl)#20 permit ip 192.168.1.0 0.0.0.255 any ------>源地址是192.168.1.0/4,目的地址是任意的执行NATRuijie(config-ext-nacl)#25 permit ip 192.168.3.0 0.0.0.255 any ------>源地址是192.168.3.0/4,目的地址是任意的执行NAT步骤二:定义要走ipsec vpn的数据流,即感兴趣流Ruijie(config)#ip access-list extended 110 ------>定义源地址是192.168.1.0/4,目的地址是192.168.2.0/24 的数据流,准备执行ipsecRuijie(config-ext-nacl)#10 permit ip 192.168.1.0 0.0.0.255 192.168.2.00.0.0.255Ruijie(config-ext-nacl)#ip access-list extended 120------>定义源地址是192.168.3.0/4,目的地址是192.168.2.0/24 的数据流,准备执行ipsecRuijie(config-ext-nacl)#10 permit ip 192.168.3.0 0.0.0.255 192.168.2.0 0.0.0.255 Ruijie(config-ext-nacl)#exit步骤三:定义安全联盟和密钥交换策略Ruijie(config)#crypto isakmp policy 1Ruijie(isakmp-policy)#authentication pre-share ------> 认证方式为预共享密钥 Ruijie(isakmp-policy)#hash md5 ------> 采用MD5的HASH算法步骤四:配置预共享密钥为ruijie,对端路由器地址为222.200.200.1Ruijie(config)#crypto isakmp key 0 ruijie address 222.200.200.1 ------> 必须和对端设备配置一样的密码步骤五:定义IPsec的变换集,名字为mysetRuijie(config)#crypto ipsec transform-set myset ah-md5-hmac esp-des------> 必须和对端设备配置一样步骤六:配置加密映射,名字为mymapRuijie(config)#crypto map mymap 1 ipsec-isakmpRuijie(config-crypto-map)#set peer 222.200.200.1 ------> 设置对端路由器地址 Ruijie(config-crypto-map)#set transform-set myset ------> 应用之前定义的变换集 Ruijie(config-crypto-map)#match address 110 ------> 匹配感性需数据流Ruijie(config-crypto-map)#crypto map mymap 2 ipsec-isakmpRuijie(config-crypto-map)# set peer 222.200.200.1 ------> 设置对端路由器地址 Ruijie(config-crypto-map)#set transform-set myset ------> 应用之前定义的变换集 Ruijie(config-crypto-map)#match address 120 ------> 匹配感性需数据流Ruijie(config-crypto-map)#exit步骤七:在外网口上使用该加密映射Ruijie(config)#interface FastEthernet 0/0 ------> 进入外接口Ruijie(config-if-FastEthernet 0/0)#crypto map mymap ------> 应用名为mymap的加密映射步骤八:检查配置,保存配Ruijie(config-if-FastEthernet 0/0)#end ------>退出到特权模式Ruijie#write ------>确认配置正确,保存配置路由器R2的配置步骤一:修改NAT中的ACL,指定要走IPESEC隧道的数据不要NATRuijie>enable ------>进入特权模式Ruijie#configure terminal ------>进入全局配置模式Ruijie(config)#ip access-list extended 100 ------>配置NAT时使用的ACL,要根据设备当前的配置决定的Ruijie(config-ext-nacl)# 10 deny ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255 ------>源地址是192.168.2.0/4,目的地址是192.168.1.0/24 不经过natRuijie(config-ext-nacl)#15 deny ip 192.168.2.0 0.0.0.255 192.168.3.0 0.0.0.255 ------>源地址是192.168.2.0/4,目的地址是192.168.3.0/24 不经过natRuijie(config-ext-nacl)#20 permit ip 192.168.2.0 0.0.0.255 any ------>源地址是192.168.2.0/4,目的地址是任意地址经过nat步骤二:定义要走ipsec vpn的数据流,即感兴趣流Ruijie(config)#ip access-list extended 110 ------>定义源地址是192.168.1.0/4,目的地址是192.168.2.0/24和192.168.3.0/24 的数据流,准备执行ipsecRuijie(config-ext-nacl)#10 permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255 Ruijie(config-ext-nacl)#20 permit ip 192.168.2.0 0.0.0.255 192.168.3.0 0.0.0.255 Ruijie(config-ext-nacl)#exit步骤三:定义安全联盟和密钥交换策略Ruijie(config)#crypto isakmp policy 1Ruijie(isakmp-policy)#authentication pre-share ------> 认证方式为预共享密钥Ruijie(isakmp-policy)#hash md5 ------> 采用MD5的HASH算法步骤四:配置预共享密钥为ruijie,对端路由器地址为222.100.100.1Ruijie(config)#crypto isakmp key 0 ruijie address 222.100.100.1 ------> 必须和对端设备配置一样的密码步骤五:定义IPsec的变换集,名字为mysetRuijie(config)#crypto ipsec transform-set myset ah-md5-hmac esp-des ------> 必须和对端设备配置一样步骤六:配置加密映射,名字为mymapRuijie(config)#crypto map mymap 1 ipsec-isakmpRuijie(config-crypto-map)#set peer 222.100.100.1 ------> 设置对端路由器地址Ruijie(config-crypto-map)#set transform-set myset------> 应用之前定义的变换集Ruijie(config-crypto-map)#match address 110 ------> 匹配感性需数据流Ruijie(config-crypto-map)#exit ------> 进入外接口步骤七:在外网口上使用该加密映射Ruijie(config)#interface FastEthernet 0/0Ruijie(config-if-FastEthernet 0/0)#crypto map mymap ------> 应用名为mymap的加密映射步骤八:检查配置,保存配置Ruijie(config-if-FastEthernet 0/0)#end ------>退出到特权模式Ruijie#write ------>确认配置正确,保存配置五、验证命令在内网1的电脑上ping内网2的地址。

centos ipsec 参数

centos ipsec 参数CentOS IPsec 参数IPsec是一种网络协议,用于在互联网上提供安全的数据传输。

CentOS是一种常用的Linux操作系统,支持IPsec协议。

本文将介绍CentOS上IPsec的参数设置。

1. IPsec简介IPsec是Internet Protocol Security的缩写,是一种用于保护网络通信安全的协议。

它通过对通信数据进行加密和认证来防止数据在传输过程中被窃听、篡改或伪造。

2. 安装IPsec在CentOS上安装IPsec,可以使用以下命令:```sudo yum install -y libreswan```这将安装libreswan软件包,它是一个开源的IPsec实现。

3. IPsec参数配置IPsec的参数配置文件位于/etc/ipsec.d/目录下。

可以使用文本编辑器打开该目录下的ipsec.conf文件进行配置。

3.1 配置连接在ipsec.conf文件中,可以配置多个连接。

每个连接的配置以conn开头,后面跟着连接的名称。

例如:```conn myvpn```可以使用不同的名称来区分不同的连接。

3.2 配置本地和远程地址在连接配置中,需要指定本地和远程的IP地址。

例如:```left=192.168.1.100right=203.0.113.10```其中left表示本地地址,right表示远程地址。

3.3 配置加密算法IPsec支持多种加密算法。

可以在连接配置中指定加密算法。

例如:```ike=aes256-sha256-modp2048esp=aes256-sha256```其中ike表示IKE阶段的加密算法,esp表示ESP阶段的加密算法。

3.4 配置预共享密钥预共享密钥用于进行身份验证和密钥交换。

可以在连接配置中指定预共享密钥。

例如:```authby=secret```然后在/etc/ipsec.d/目录下创建一个名为ipsec.secrets的文件,其中包含预共享密钥的配置。

华盾命令行手册——IPSEC VPN配置

当提供动态域名注册服务的厂商是 EZVPN 时的动态域名设 置 VPN 网关上的 DDNS 客户端向 DDNS 服务器注册的服务器 域名 字符串 设置为 VPN 网关申请注册的域名 字符串 VPN 网关上的 DDNS 客户端向 DDNS 服务器注册的服务器 域名 字符串

2

reg_port number1 notify_port number2

IPSec VPN 配置

DDNS 客户端向 DDNS 服务器注册服务时建 TCP 连接的端 口号。 数值,范围为 0-65535。 DDNS 客户端向 DDNS 服务器发送保活通告包时使用的 UDP 端口号 数值,范围为 0-65535。

ddns ezvpn server1<string1> domain <string2> [server2<string3>] [reg_port <number1>]

[notify_port <number2>] 命令描述:

当提供动态域名注册服务的厂商是 EZVPN 时的动态域名设置。

参数说明:

ezvpn

1

config

管理 VPN 配置文件

config clean<cr> 命令描述:

清空 VPN 模块配置。

IPSec VPN 配置

ddns

配置动态域名

ddns status control<on|off> 命令描述:

启动或停止动态域名服务。

参数说明:

status control on|off

启用或禁用动态域名服务 启用|禁用

centos ipsec 参数

centos ipsec 参数CentOS IPsec参数配置详解IPsec是一种用于在互联网上安全传输数据的网络协议。

在CentOS 操作系统上,我们可以使用IPsec来实现虚拟专用网络(VPN)的建立和管理。

本文将详细介绍CentOS上IPsec参数的配置方法和相关注意事项。

一、IPsec简介IPsec(Internet Protocol Security)是一种网络层的安全传输协议,可以在互联网上提供数据的加密、认证和完整性保护。

它通过在数据包的头部添加额外的安全信息,确保数据在传输过程中不被窃听、篡改或伪造。

二、IPsec参数配置步骤在CentOS上配置IPsec参数需要进行以下步骤:1. 安装IPsec软件包我们需要在CentOS上安装StrongSwan软件包,它是一个开源的IPsec实现工具。

可以使用以下命令进行安装:```yum install strongswan```2. 配置IPsec参数IPsec的配置文件位于/etc/ipsec.conf,我们可以使用文本编辑器打开该文件进行参数配置。

以下是一些常用的IPsec参数:- conn:定义一个IPsec连接的名称;- left:指定本地主机的IP地址;- leftsubnet:指定本地主机子网的IP地址范围;- right:指定目标主机的IP地址;- rightsubnet:指定目标主机子网的IP地址范围;- authby:指定认证方式,例如使用pre-shared key(预共享密钥);- keyexchange:指定密钥交换协议,例如ikev2;- ike:指定IKE参数,例如加密算法和认证算法;- esp:指定ESP参数,例如加密算法和认证算法。

在配置文件中,可以根据实际需求添加多个conn段来定义多个IPsec连接。

3. 配置预共享密钥如果在IPsec连接中使用预共享密钥进行认证,需要在/etc/ipsec.secrets文件中配置密钥。

IPSec基本配置命令

R1(config)#crypto ?dynamic-map Specify a dynamic crypto map template//创建或修改一个动态加密映射表ipsec Configure IPSEC policy//创建IPSec安全策略isakmp Configure ISAKMP policy//创建IKE策略key Long term key operations//为路由器的SSH加密会话产生加密密钥。

后面接数值,是key modulus size,单位为bitmap Enter a crypto map//创建或修改一个普通加密映射表Router(config)#crypto dynamic-map ?WORD Dynamic crypto map template tag//WORD为动态加密映射表名Router(config)#crypto ipsec ?security-association Security association parameters// ipsec安全关联存活期,也可不配置,在map里指定即可transform-set Define transform and settings//定义一个ipsec变换集合(安全协议和算法的一个可行组合)Router(config)#crypto isakmp ?client Set client configuration policy//建立地址池enable Enable ISAKMP//启动IKE策略,默认是启动的key Set pre-shared key for remote peer//设置密钥policy Set policy for an ISAKMP protection suite//设置IKE策略的优先级Router(config)#crypto key ?generate Generate new keys//生成新的密钥zeroize Remove keys//移除密钥Router(config)#crypto map ?WORD Crypto map tag//WORD为map表名Router(config)#crypto isakmp policy ?<1-10000> Priority of protection suite//设置IKE策略,policy后面跟1-10000的数字,这些数字代表策略的优先级。

IPSec的SHELL命令配置手册

第4章...........................................................................................................................................IPSec配置14.1VPN及IPSec概述 (1)4.1.1VPN简介 (1)4.1.2IPSec协议简介 (2)4.2术语列表 (3)4.3IPSec配置命令 (4)4.3.1Enable模式下的命令 (4)4.3.2IPSec模式下的配置命令 (4)4.4VPN的配置实例 (10)4.4.1总部到分支的配置实例 (10)4.4.2总部到移动用户的配置实例 (15)附录A 辞汇 (18)第4章IPSec配置4.1VPN及IPSec概述4.1.1VPN简介VPN在公网上常作为一个安全网关设备,支持IPSec协议。

它的主要作用是采用加密、认证和网络技术在公共互连网上构建彼此信赖方之间的安全加密信息传输通道,以期达到专用网络的效果。

VPN网关在其中将发挥超级重要的核心作用。

VPN网关工作在本地局域网及与其通信的远程局域网的网关位置,具有加密和认证功能。

彼此信赖的局域网间进行通信时,仍然利用互联网作为中间信道。

可是,通过VPN网关的加密功能确保信息在不安全的互联网上流通时是密文形式。

如此,即便信息被截取,也无法偷窥或窜改其内容。

保证通过互联网连接的局域网间通信的安全性、机密性、可认证性和完整性等安全性能。

4.1.2IPSec协议简介IPSec为IP层提供安全服务的安全网络协议,保护一条或多条主机与主机间、安全网关与安全网关或安全网关与主机间的路径。

它使系统能按需选择安全协议,决定服务所利用的算法及放置密钥到相应位置。

它使系统具有良好的互操作性,对那些不支持IPSec的主机和网络不会产生任何负面影响。

IPSec为用户提供的服务有:完整性――完整性能够肯定信息在从发送方到同意方的进程中是不是被窜改和破坏,能够通过MAC码和数字签名提供。

配置IPSec

选择合适加密算法和认证方式

1 2 3

选择加密算法

根据安全需求和性能要求,选择合适的加密算法 ,如AES、3DES等。

选择认证方式

确定使用哪种认证方式,如HMAC-SHA1、 HMAC-MD5等,以确保数据的完整性和真实性 。

考虑密钥管理

确定如何管理和分发密钥,例如使用预共享密钥 (PSK)或公钥基础设施(PKI)。

03

配置IKE协商安全参数

搭建IKE协商环境

确定IKE协商的双方

通常包括IPSec通信的双方设备,如路由器或防火墙 。

确保网络连通性

确保双方设备之间网络可达,可以通过ping等命令 测试网络连通性。

配置设备接口

为IKE协商配置相应的接口,并确保接口处于UP状态 。

配置IKE策略及参数设置

设置据库(SAD)

03

存储安全关联信息,用于处理实际的数据加密和认证操作。

IPSec协议族

认证头(AH)

提供数据源认证、数据完整性和防重放保护,但不提供加密服务 。

封装安全载荷(ESP)

提供加密和可选的认证服务,用于保护数据的机密性和完整性。

密钥管理协议(IKE)

用于协商和管理IPSec通信双方之间的安全关联和密钥信息。

定义IPSec隧道的源地址 、目的地址、传输协议等 参数。

ABCD

配置IKE(Internet Key Exchange)参数,包括 IKE版本、预共享密钥、 DH(Diffie-Hellman) 组等。

配置NAT(Network Address Translation) 规则,确保IPSec数据包 可以正确穿越NAT设备。

配置IPSec

contents

目录

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

IPSec配置命令2010-06-25 14:57:48| 分类:路由交换|字号订阅IPSec配置命令ipsec配置命令包括:1 clear crypto sa2 crypto ipsec transform-set3 crypto map4 crypto map {ipsec-manual|ipsec-isakmp}5 cryto ipsec security-association lifetime6 match address7 mode8 set peer9 set security-association lifetime10 set session-key ah11 set session-key esp12 set transform-set13 show crypto ipsec sa14 show crypto ipsec security-association lifetime15 show crypto ipsec transform-set16 show crypto map17 debug crypto ipsec1 clear crypto sa命令:clear crypto sa [map [map-name] [[map-number]] ] [peer [ip-address]]功能:删除安全联盟。

参数:map指定加密映射集;[map-name] [[map-number]]为加密映射集的名称或号码;peer 指定对端的ip地址;[ip-address]为对端的ip地址。

命令模式:特权用户配置模式。

使用指南:如果未使用map、peer关键字,所有的ipsec安全联盟都将被删除。

举例:删除由map-tunnel1创建的所有现存的安全联盟。

router#configrouter(config)#clear crypto sa map map-tunnel12 crypto ipsec transform-set命令:crypto ipsec transform-set [transform-set-name] [transform1] [[transform2] [[transform3]]]no crypto ipsec transform-set [transform-set-name]功能:定义变换集合,并进入到加密变换配置模式。

该命令的no操作为清除变换集合。

参数:[transform-set-name]为变换表的名字,不能包括空格;[transform]为变换,定义在ipsec安全联盟协商期间,两端协商使用哪种特定安全协议和算法来保护特定的数据流。

其中[transform]可从下表三组中进行选择,每组最多选择一个。

缺省情况:系统缺省没有任何变换表。

命令模式:全局配置模式。

使用指南:在使用ike方式协商安全联盟时,可以定义多个变换集合,然后在一个加密映射表中设置这些变换集合中的一个或多个,协商时两端会查找双方一致的变换集合。

而采用手工方式建立安全联盟时,两端之间不存在协商过程,所以双方必须指定相同的变换集合。

如果对变换集合的定义进行改变,那么改变将只被应用于设置了这个变换集合的加密映射表中。

改变将不被应用于现存的安全联盟,但它将被应用于随后建立新安全联盟的协商中。

如果想让这些新的设置马上生效,可以通过使用clear crypto sa命令将安全联盟数据库部分或全部清除。

举例:定义一个变换集合,名字为new,需要支持ah-md5、esp-3des、esp-sha 安全协议和算法的组合,其相应的变换表配置如下:router#configrouter(config)#crypto ipsec transform-set new ah-md5 esp-3des esp-shac3 crypto map命令:crypto map [map-name]no crypto map功能:在接口上应用加密映射表集合,no操作将删除接口应用的加密映射表集合。

参数:[map-name]为应用在接口上的加密映射表的名字,不能包括空格。

缺省情况:系统缺省没有在接口上应用加密映射表集合。

命令模式:接口配置模式使用指南:对于单个接口只能应用一个加密映射表集合。

如果想要将相同的策略应用到多个接口上,也可以让多个接口共享同一加密映射表集合。

如果为一个给定的接口创建多个加密映射表,那么就要使用加密映射表的seq-num参数将这些加密映射排序,seq-num值越小,优先级越高。

在配有这个加密映射表集合的接口上,首先用高优先级的映射对通信进行判断。

举例:在serial 2/0接口上应用名为map-tunnel1的加密映射表。

router#configrouter(config)#interface serial 2/0router(config-serial2/0)#crypto map map-tunnel14 crypto map {ipsec-manual|ipsec-isakmp}命令:crypto map [map-name] [seq-num] {ipsec-manual|ipsec-isakmp}no crypto map [map-name] [seq-num]功能:创建加密映射表,执行此命令将进入加密映射表配置模式;此命令的no操作为删除此加密映射表。

参数:[map-name]为加密映射表名,不能包括空格;[seq-num]为相同名称的加密映射表的顺序号,seq-num值越小,优先级越高,其取值范围为0 ~ 65535之间的整数;ipsec-manual表示手工方式创建加密映射表;ipsec-isakmp表示ike方式创建加密映射表。

缺省情况:系统缺省没有任何加密映射表。

命令模式:全局配置模式。

使用指南:具有相同名字(但映射序列号不同)的加密映射表组成一个加密映射表集合,其中序号越小其优先级越高,然后将加密映射表集合应用到接口上。

为了使ipsec两端之间的ipsec通信能够顺利进行,两端的加密映射表必须包含相兼容的配置语句。

当两端尝试建立安全联盟时,双方都必须至少有一条加密映射表和对端的一条加密映射表相兼容。

两条加密映射表相兼容必须至少满足以下条件:1) 加密映射表必须包含兼容的加密访问列表;2) 双方的加密映射表都必须确定对端地址;3) 加密映射表必须至少有一个相同的变换集合。

举例:例1:手工建立安全联盟的加密映射表map- tunnel1,优先级为10。

router#configrouter(config)#crypto map map-tunnel1 10 ipsec-manual例2:ike方式建立安全联盟的加密映射表map- tunnel2,优先级为10。

router#configrouter(config)#crypto map map-tunnel2 10 ipsec-isakmp5 crypto ipsec security-association lifetime命令:cryto ipsec security-association lifetime {seconds [seconds] | kilobytes [kilobytes]}no cryto ipsec security-association lifetime {seconds | kilobytes}功能:配置所有ike安全联盟的生存时间,此命令的no操作恢复缺省值。

参数:seconds指定ike安全联盟“计时”的生存周期;[seconds]为ike安全联盟的生存周期,单位为秒,取值范围为120~ 86400;kilobytes指定ike安全联盟“计流”的生存周期;[kilobytes]为ike安全联盟的生存周期,单位为千字节,取值范围为2560 ~ 536870912。

缺省情况:系统缺省的安全联盟的生存周期为3600s(1小时),即流量为4608000kilobytes(10mbytes/s,正好1小时)命令模式:全局配置模式。

使用指南:安全联盟生存周期有两种类型:一种为“计时间”的生存周期,另一种为“计流量”的生存周期。

无论哪一种类型的生存周期先到期,安全联盟都会失效。

在安全联盟即将失效前,ike将为ipsec协商建立新的安全联盟。

安全联盟的生存周期只对由ike建立的安全联盟有效,手工建立的安全联盟永久有效。

举例:建立ike安全联盟的生存周期为300s。

router#configrouter(config)# cryto ipsec security-association lifetime seconds 3006 match address命令:match address [access-list-number]no match address [access-list-number]功能:配置加密映射表引用的加密访问控制列表;此命令的no操作是取消加密映射表引用的加密访问控制列表的配置。

参数:[access-list-number]为加密访问控制列表的号,取值范围为100~199之间的整数。

缺省情况:系统缺省没有配置此加密映射表引用的加密访问控制列表。

命令模式:加密映射表配置模式。

使用指南:这个加密访问控制列表决定哪些报文受到ipsec的保护,哪些报文不受到此加密映射表中定义的ipsec安全保护。

举例:将10.1.1.0网段的到20.1.1.0网段访问的ip数据包进行ipsec安全保护。

其对加密映射表的配置如下:router#configrouter(config)#access-list 101 permit tcp 10.1.1.0 0.0.0.255 20.1.1.0 0.0.0.255router(config)#crypto map map-tunnel1 10 ipsec-manualrouter(config-crypto-m)#match address 1017 mode命令:mode {transport|tunnel}no mode功能:改变变换集合的工作模式;该命令的no操作为恢复缺省值。

参数:transport表示ipsec的工作方式为传送模式;tunnel表示ipsec的工作方式为通道模式。

缺省情况:系统缺省的ipsec的工作方式为隧道模式。

命令模式:加密变换配置模式。

使用指南:传送模式设置只对那些源和目标地址都是ipsec两端地址的通信有用,而对于所有其他通信无效。

其他通信只能在隧道模式下进行。

举例:定义一个变换集合,名字为new,需要支持ah-md5、esp-3des、esp-sha 安全协议和算法的组合,同时将其工作模式设置为tunnel方式,其相应配置如下:router#configrouter(config)#crypto ipsec transform-set new ah-md5 esp-3des esp-sharouter(cfg-crypto-tran)#mode tunnel8 set peer命令:set peer [ip-address]no set peer [ip-address]功能:设置ipsec对端地址;此命令的no操作取消ipsec对端地址的设置。